Como detectar se um e-mail contém um vírus?

Índice

1. Introdução

2. Entendendo como os hackers compõem e-mails

3. Phishing

4. Os clássicos nunca morrem

5. Verifique todos os anexos

6. Evite abrir ficheiros de extensão executável (.exe)

7. Conclusão

Introdução

Os e-mails e o ato de enviar e-mails tornaram-se uma ferramenta fundamental na forma como nos comunicamos e fazemos negócios. Apesar da sua importância, as empresas em todo o mundo têm lutado para torná-las uma plataforma segura, livre de vírus ou malware (para os fins deste artigo, as palavras “vírus” e “malware” são usadas de forma intercambiável e usadas para descrever códigos fraudulentos). Apesar de não ter uma longa história de uso dentro do setor de tecnologia, o e-mail ainda é o método de entrega mais eficaz para ataques. Esses ataques podem extrair dados valiosos dos servidores de uma empresa, exigir resgate por acesso a dados, roubar informações bancárias ou negar acesso de utilizadores a dados. Os pesquisadores da Verizon descobriram no seu relatório de investigação de violação de dados de 2017 que 66% de todos os ataques de malware analisados para esse período foram instalados por e-mail. Esta é uma grande maioria, considerando a enorme quantidade de vetores de ataque disponíveis para sequestradores. Apesar do número de vetores de ataque, o e-mail disponível é facilmente usado pelo sequestrador experiente e inexperiente.

Infelizmente, há uma atitude entre a maioria dos utilizadores de que os sequestradores são desistentes do MIT que entendem de tecnologia e podem invadir as instalações de defesa mais complexas por capricho. Por que é que esses especialistas em tecnologia desperdiçariam o seu tempo usando e-mails para se vingar de empresas e governos? Embora esse estereótipo seja favorecido por Hollywood, a verdade é que qualquer pessoa com acesso a uma ligação à Internet tem o potencial de roubar e torna-ser uma criatura pouco conhecida, conhecida como sequestrador. Os sequestradores querem roubar dados, muitas vezes de alguma prerrogativa moral, em vez disso, querem ganhar dinheiro rapidamente. Até ao dia de hoje, o e-mail é o ponto de partida mais comprovado para ganhar esse dinheiro rápido.

Como é que os e-mails são usados para distribuir vários tipos de malware, sejam banking trojans, ransomware, adware, spyware ou qualquer outro código fraudulento criado para tornar um dia num pesadelo, defendendo essa frente é uma prioridade. É uma prioridade não apenas para as empresas, mas para qualquer pessoa que tenha acesso a um dispositivo com acesso à internet. Felizmente, apesar de ter sido uma área tão crítica que precisa de defesa, pode ser facilmente executada. Isso envolve entender como os sequestradores usam os e-mails para captar os utilizadores desprevenidos e instalar malware. Assim que isso seja entendido, os e-mails fraudulentos podem ser facilmente detectados e tratados..

O resto do artigo é dedicado a fazer exatamente isso. Seguir essas etapas relativamente simples ajudará a evitar a grande maioria das infecções por malware.

Entendendo como os hackers compõem e-mails

Os sequestradores compõem os seus e-mails para serem atraentes ou para chamar a sua atenção num ambiente de trabalho. Isso é muitas vezes referido a uma engenharia social e pode ser definido como a arte de manipular as pessoas para que deixem informações confidenciais. Os tipos de informações que esses criminosos procuram podem variar, mas quando os indivíduos são segmentados, os criminosos geralmente tentam convencê-los a fornecer as suas palavras-passe ou informações bancárias, ou aceder o seu computador para instalar secretamente. Os sequestradores usam essas táticas, pois são incrivelmente eficazes. Tais táticas são eficazes quando exploram a nossa inclinação natural de confiança.

Essa exploração da nossa confiança pode acontecer de várias maneiras e como isso é feito depende dos objetivos do sequestrador. Se o sequestrador quisesse roubar informações bancárias, comporiam um e-mail para aparecer num banco solicitando as suas credenciais de login, por exemplo. A seguir, mais exemplos de como os sequestradores compõem um email para enganá-lo:

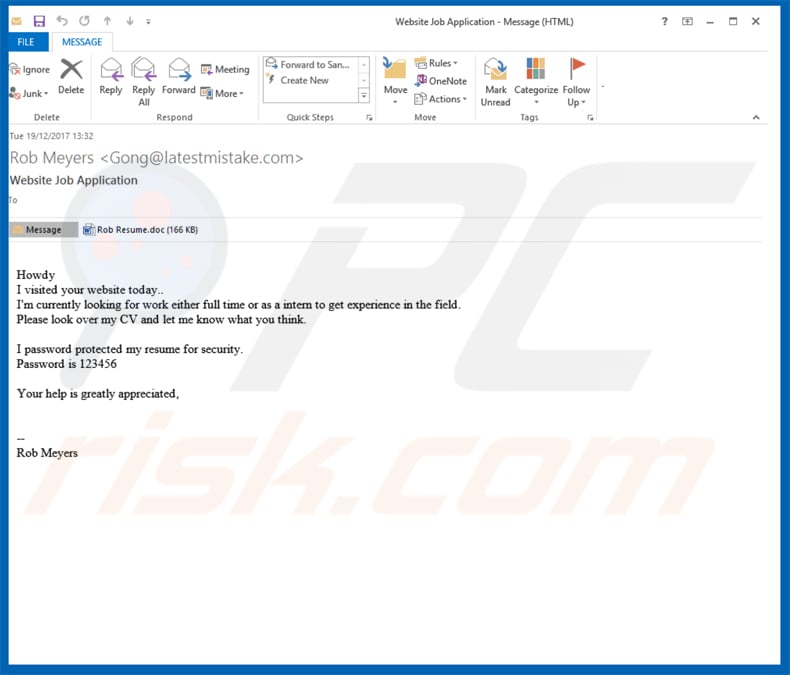

Os e-mails que parecem ser um resumo. Esses e-mails são compostos com a intenção de fazer com que o utilizador abra um anexo. O anexo contém uma carga fraudulenta que, quando aberta, pode ser instalada. Esse método foi visto em campanhas de ransomware, ou seja, CryptoWall, GoldenEye e Cerber.

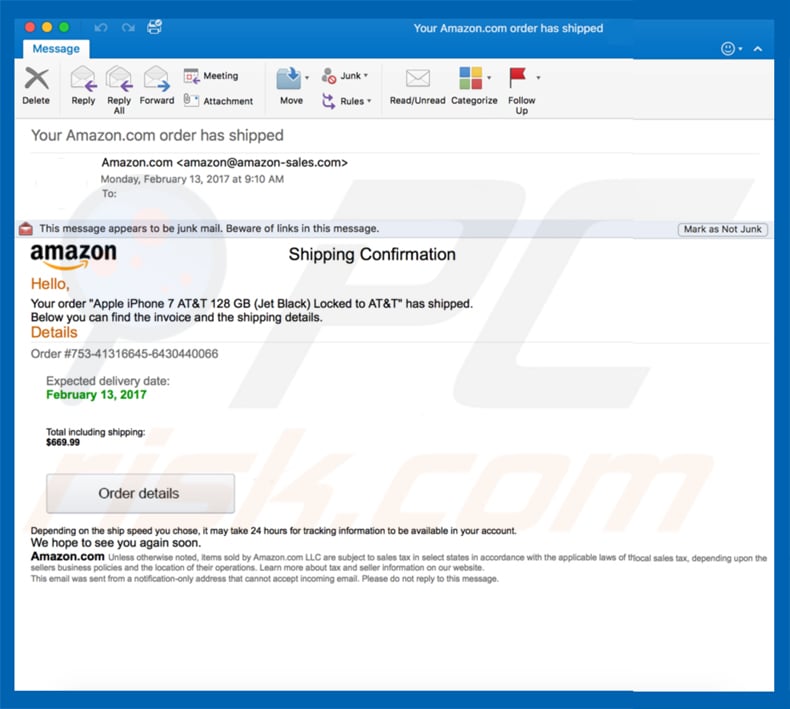

Os e-mails que dizem ser do e-commerce gigante Amazon. Este método foi usado para distribuir o ransomware Locky e parece legítimo à primeira vista.

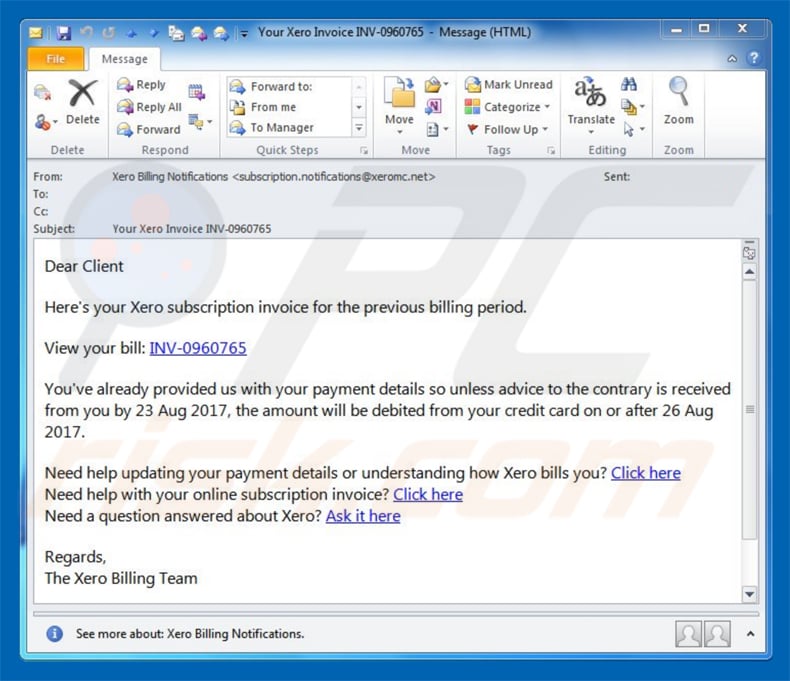

Emails contendo faturas. Esse método geralmente envolve o envio de um e-mail com o cabeçalho de assunto “Fatura XXXXX” e também algumas linhas de texto projetadas para fazer o utilizador descarregar o anexo. O anexo é frequentemente apresentado como um documento do Microsoft Word, mas na realidade contém malware. Locky foi distribuído através de outra campanha usando esse método.

Os e-mails referentes a eventos desportivos ou outros eventos globais. Por exemplo, podem ser compostos de maneira a chamar a atenção dos utilizadores e trabalhar da mesma maneira que os métodos detalhados acima.

Para criar uma lista exaustiva de todos os tipos de e-mails fraudulentos pode preencher um romance e os sequestradores não usam o mesmo método repetido duas vezes. Uma das formas de se manter à frente é procurar determinadas características em e-mails conhecidos por serem usados, como muitas vezes são escritos em inglês mau. Também é importante ver quem é o remetente antes de abrir o email. Se for enviado de um endereço que não está em contato regular é aconselhável não abrir o email. Também deve ter cuidado com os links de URL, pode verificar a sua validade passando o rato sobre o link e, em seguida, olhe para o canto inferior esquerdo do seu navegador da web. Deve ver o URL real para o qual será redirecionado. Se parecer suspeito ou terminar em .exe, .js ou .zip, não clique nele. Uma simples pesquisa na web também exibirá o URL legítimo.

Phishing

Phishing pode ser visto como o termo usado na comunidade infosec para descrever o método que os sequestradores tentam fazer com que divulgue informações importantes. Tornou-se a principal ferramenta para o invasor baseado em email. Os golpes de phishing por e-mail persuadem as vítimas a fazer algo que não deveriam. podem ser enviados em massa numa rede de arrasto para vítimas, ou podem ser personalizados para alvos específicos, geralmente pesquisando a estrutura organizacional da empresa para obter informações que os tornem mais legítimos.

Aqui estão algumas amostras de e-mails de phishing:

Originalmente focado quase inteiramente nos consumidores, o phishing tornou-se numa das principais ameaças à segurança de e-mail comercial. Especialmente quando iniciados por invasores patrocinados pelo estado, os e-mails de phishing costumam ser usados como ponto de apoio para obter acesso à rede de uma empresa. A partir daí, o invasor pode fazer um longo jogo, explorando silenciosamente toda a infraestrutura e desvinculando informações no processo. O phishing pode ser uma atividade bem estabelecida, mas as pessoas ainda estão se a apaixonar por isso. Segundo a Verizon, 23% dos destinatários ainda estão a abrir mensagens de phishing. Quando o fazem, quase metade deles abre emails na primeira hora. Os ataques de phishing usam muitas das técnicas descritas acima. Esteja ciente de que os bancos nunca solicitarão detalhes da conta numa plataforma não segura, como e-mail, e esses detalhes nunca devem ser divulgados por um e-mail.

Os clássicos nunca morrem

Nos últimos anos, os golpes de phishing por email evoluíram para incluir a instalação de malware como um segundo estágio no ataque. É preocupante, por isso, observar que 11% dos destinatários de e-mail de phishing parecem estar a clicar nos anexos exibidos juntamente com o e-mail. Só é preciso um funcionário para cair no truque. Se mais de um em dez estiver a fazer isso, os atacantes estão a vencer. Na medida em que as estatísticas iluminam as tendências, as infecções por malware são um jogo de soma zero, em que é preciso apenas um utilizador para abrir um anexo. O malware entregue por email está a mudar também. Ameaças de e-mail são como doenças, pois podemos anulá-las por algum tempo, mas nunca nos livramos delas. Mais cedo ou mais tarde, aparecerão novamente em algum lugar e começarão a infectar-se novamente.

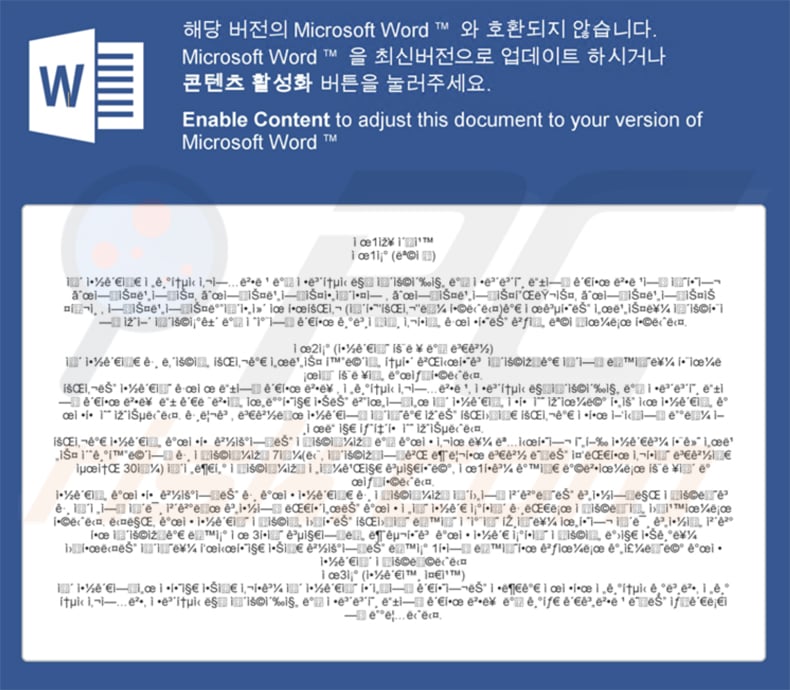

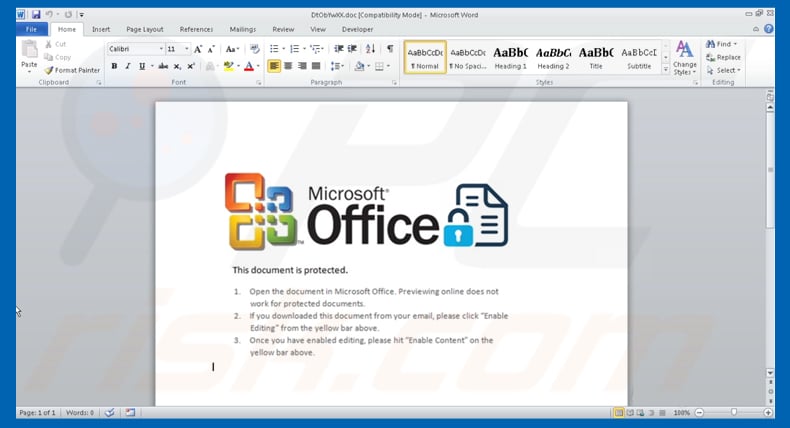

Por isso é com malware de macro. Um vírus de macro é um vírus escrito na mesma linguagem de macros usada para programas de software, incluindo o Microsoft Excel ou processadores de texto, como o Microsoft Word. Quando um vírus de macro infecta uma aplicação de software, faz com que uma sequência de ações seja iniciada automaticamente quando a aplicação é aberto. Isso significa que o utilizador não precisa de instalar um ficheiro, basta abrir um documento do Word infectado. Popular no final dos anos 90, está torna-se um vetor de ataque popular novamente, levando a ataques como a quebra de troca bitcoin Bitstamp de 5 milhões de USD. Os e-mails chegam com anexos afirmando serem notificações, currículos e faturas de vendas, conforme mencionado acima.

Quando aberto, o documento pede que à vítima ative as macros para que possa ser executado, dando a oportunidade de atacar o host. Há uma diferença fundamental, no entanto: Antigamente, as macros infectavam os próprios computadores. Nos dias de hoje, servem como descarregadores, abrindo as comportas para um oceano de outro malware, fornecido por servidores fraudulentos. Claramente, os anexos de e-mail seguros são algo que devemos visar.

Verifique todos os anexos

Parte de navegar eficientemente pelas águas perigosas da Internet e, por padrão, pelos serviços de e-mail, é saber em quem confiar e quando. Isso também pode assustar até mesmo os membros da família que podem enviar um vírus fraudulento sem saber. É recomendável que trate todos os e-mails exaustivamente e verifique todos os anexos. Muitas ofertas de antivirus têm essa facilidade e devem ser usadas sempre que possível. Um dos programas de malware mais mal-intencionados descobertos em 2014 foi um ficheiro de trojan projetado para se parecer com uma página HTML de um serviço bancário on-line, projetado para induzir os utilizadores a clicar em links maus e divulgar informações pessoais. Para evitar ataques com estilo semelhante, não clique em links financeiros nos e-mails. Em vez disso, digite o URL correto no seu navegador para ir diretamente ao site genuíno para transações importantes, como transações bancárias.

Mesmo ao verificar anexos, saiba qual o tipo de extensão de ficheiro que normalmente é usada por sequestradores porque também ajuda a evitar uma infecção desagradável. As extensões podem ser reconhecidas pelas letras que vêm depois do período no nome do ficheiro: .GIF (formato de imagem), .JPG ou .JPEG (outro formato de imagem), .TIF ou .TIFF (um formato de ficheiro de imagem), .MPG ou .MPEG4 (um filme) e .MP3 (um ficheiro de música ou som ). Evite abrir extensões das quais não tenha conhecimento, mesmo que a verificação seja segura, pois o seu antivírus pode não detectar um malware como tal.

Evite abrir ficheiros de extensão executável (.exe)

Como uma posição padrão, nunca clique num ficheiro executável que seja qualquer ficheiro terminado em .exe. Estes geralmente carregam malware e vírus e foram explorados por sequestradores inúmeras vezes. Os sequestradores às vezes tentam disfarçar esses ficheiros nomeando-os com duas extensões, como image.gif.exe. Em termos de linguagens de programação, é sempre a última extensão que conta. É importante observar que .exe é o sinal de um executável que será executado automaticamente quando fizer o descarregamento. Dizer que programas legítimos como o Adobe Photoshop ou o Microsoft Word ou qualquer navegador da Web também usam ficheiros .exe para instalar e iniciar os seus programas. Se não tiver certeza se é legítimo ou não, digite o nome completo num navegador da Web ou mecanismo de pesquisa atual, como firefox.exe e veja o resultado da pesquisa.

Outros tipos de ficheiro de programa que deve suspeitar e possivelmente causa danos ao seu PC incluem aqueles que terminam com .scr, .reg, .js, .msi, .hta, .bat, .cmd, .scr, .pif, .vbs , .wsf, .cpl, .jar e muito mais. Como mencionado acima, evite abri-los se não tiver conhecimento do tipo de ficheiro. Embora, novamente, todos tenham usos legítimos, procure o nome completo do ficheiro para ver se realmente é uma extensão legítima.

Conclusão

Os sequestradores são notoriamente espertos e estão constantemente desenvolvendo novos métodos para enganar os utilizadores e torná-los vítimas. Uma das coisas que permaneceram relativamente constantes é o uso de emails como um vetor de ataque. Todas as informações acima podem parecer muito no começo, mas apenas adotando mudanças simples na forma como reage e trata os e-mails, pode percorrer um longo caminho para evitar torna-ser uma vítima. Espera-se que o artigo tenha também descrito as tendências que os sequestradores seguem ao compor e distribuir malware por meio de e-mails.