Como remover o vírus TimbreStealer do sistema operativo

![]() Escrito por Tomas Meskauskas a

Escrito por Tomas Meskauskas a

Que tipo de malware é TimbreStealer?

O TimbreStealer é um software malicioso concebido para roubar informações. Foi observado pela primeira vez a ser proliferado através de campanhas de spam por email no outono de 2023 e ainda está em distribuição ativa em fevereiro de 2024. Este malware foi observado a ser utilizado para atingir exclusivamente utilizadores no México.

Embora não seja definitivo, algumas evidências ligam os agentes de ameaças por trás do TimbreStealer com campanhas que disseminam o Trojan bancário Mispadu. No entanto, parece que esses criminosos cibernéticos não estão a usar o Mispadu.

Visão geral do malware TimbreStealer

O TimbreStealer é um malware sofisticado que é altamente ofuscado. Os ataques conhecidos utilizaram carregadores personalizados para infiltrar o TimbreStealer nos sistemas. Este ladrão verifica se é executado numa máquina ou num sandbox ambiente virtual. It possui funções anti-deteção e anti-debugging.

O TimbreStealer também procura por ficheiros relacionados com software anti-vírus. Este malware é modular e utiliza vários módulos e submódulos. O programa pode exibir um documento de chamariz para redirecionar a atenção das vítimas do seu comportamento malicioso.

No momento da pesquisa, após a infiltração, o TimbreStealer começou por recolher dados relevantes do dispositivo, incluindo informações detalhadas de geolocalização. Para elaborar, verificou se o idioma do sistema operativo não era o russo e se o fuso horário correspondia ao México.

O TimbreStealer pode extrair e exfiltrar dados dos navegadores Google Chrome, Mozilla Firefox e Microsoft Edge. Em primeiro lugar, o malware procura históricos de navegação e credenciais de login guardadas (nomes de utilizador/palavras-passe).

O programa tem como objetivo obter informações relacionadas com os serviços de alojamento de ficheiros OneDrive e Dropbox, bem como com o cliente de email Mozilla Thunderbird. O TimbreStealer procura URLs de interesse, que incluem os serviços de armazenamento em nuvem acima mencionados, Amazon, Apple, Facebook, Google, LinkedIn, PayPal, X (mais conhecido pelo seu nome anterior - Twitter), entre outros.

O ladrão procura software de acesso remoto, mas o objetivo por trás disso ainda não é claro. Alguns programas maliciosos podem auto-propagar-se para dispositivos ligados remotamente, o que pode ser um objetivo futuro deste malware.

TimbreStealer também navega em várias pastas do sistema e do utilizador; estas últimas incluem o ambiente de trabalho, documentos, transferências e outros. O ladrão procura vários ficheiros, incluindo cópias de segurança, bases de dados, certificados de segurança da Internet, documentos de texto, folhas de cálculo, etc. Os formatos-alvo consistem em .bak, .cer, .cmp, .dat, .db, .dbf, .fbk, .fdb, .mdf, .ods, .txt, .xls, .xlsx, .xml, e .zuhpgmcf. O último – ".zuhpgmcf" – é um formato de ficheiro desconhecido; pode ser um ficheiro(s) criado(s) pelo próprio TimbreStealer.

É de salientar que os desenvolvedores de malware melhoram frequentemente o seu software e metodologias. Por conseguinte, potenciais versões futuras do TimbreStealer podem ter funcionalidades e características adicionais/diferentes.

Em suma, a presença de software como o TimbreStealer nos dispositivos pode levar a graves problemas de privacidade, perdas financeiras e roubo de identidade.

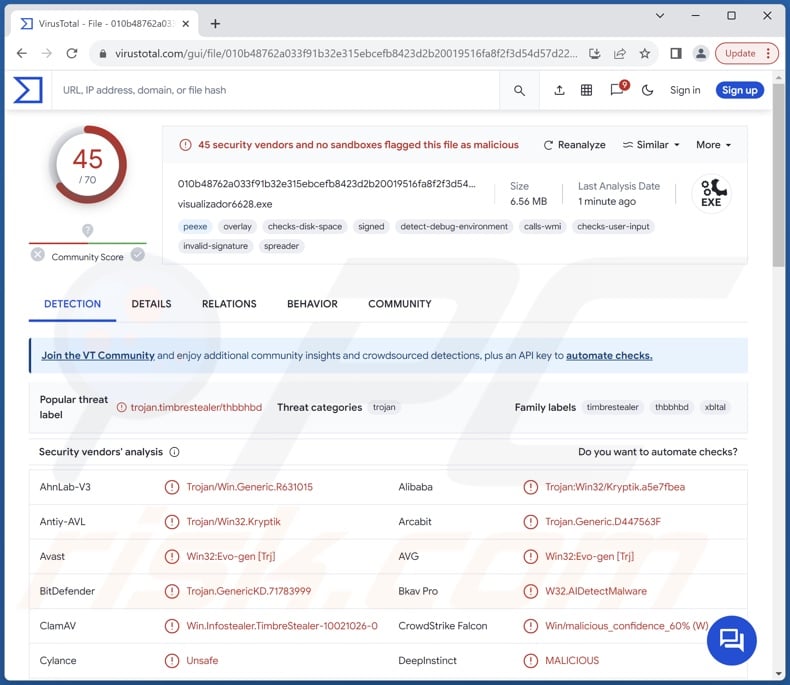

| Nome | vírus TimbreStealer |

| Tipo de Ameaça | Trojan, vírus que rouba palavras-passe, malware bancário, spyware. |

| Nomes de Deteção | Avast (Win32:Evo-gen [Trj]), Combo Cleaner (Trojan.GenericKD.71783999), ESET-NOD32 (Uma Variante De Win32/Kryptik.HVWT), Kaspersky (Trojan.Win32.Agent.xbltal), Microsoft (PWS:Win32/Zbot!ml), Lista Completa de Detecções (VirusTotal) |

| Sintomas | Os trojans são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não é possível ver claramente qualquer sintoma específico numa máquina infetada. |

| Métodos de Distribuição | Emails de spam, publicidade maliciosa online, engenharia social, "cracks" de software. |

| Danos | Palavras-passe e informações bancárias roubadas, roubo de identidade, adição do computador da vítima a uma rede de bots. |

| Remoção do Malware (Windows) | Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. |

Exemplos de malware do tipo Stealer/Ladrão

Investigámos inúmeros exemplos de malware; XSSLite, 44Caliber, Spock, e VietCredCare são apenas alguns dos nossos artigos mais recentes sobre os ladrões.

O software malicioso não se limita à sua classificação, e as capacidades de roubo de dados são comuns a vários tipos. No entanto, independentemente de o malware visar ou não os dados ou as informações que procura, a sua presença num sistema ameaça a integridade do dispositivo e a segurança do utilizador. Por conseguinte, todas as ameaças devem ser eliminadas imediatamente após a deteção.

Como é que o TimbreStealer se infiltrou no meu computador?

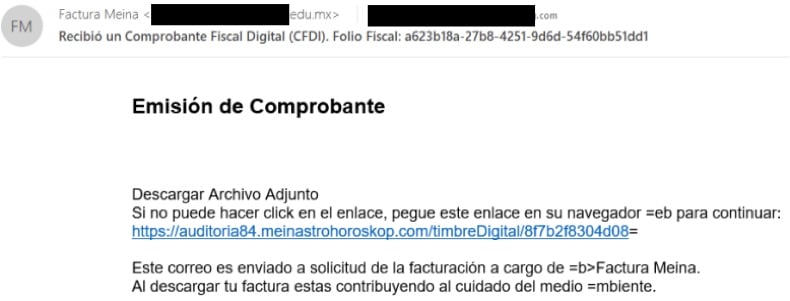

Como mencionado na introdução, o TimbreStealer tem sido proliferado através de campanhas de spam desde o outono de 2023. Os emails maliciosos usavam chamarizes genéricos com temas de faturas e relacionados com o "Comprobante Fiscal Digital por Internet" (CDFI) - a fatura eletrónica padrão para relatórios fiscais no México.

Os emails apresentavam temas como "Recibió una Factura. Folio Fiscal: 050e4105-799f-4d17-a55d-60d1f9275288", "Recibió un Comprobante Fiscal Digital (CFDI). Folio Fiscal: fcd7bf2f-e800-4ab3-b2b8-e47eb6bbff8c", etc. Estas cartas continham hiperligações que redireccionavam os utilizadores para sites malignos destinados a induzi-los a descarregar um arquivo ZIP infecioso.

Os sites utilizavam técnicas de bloqueio geográfico para permitir apenas utilizadores baseados no México; aos visitantes de fora da região era apresentado um documento PDF em branco. Os arquivos virulentos conhecidos tinham o nome de "CFDI_930209.zip" e "FACTURA_560208.zip" (outros nomes de ficheiros não são improváveis). Uma vez que a vítima abriu o ZIP transferido e clicou no ficheiro .URL - a cadeia de infeção do TimbreStealer foi iniciada.

No entanto, é pertinente mencionar que outros chamarizes ou métodos de distribuição são possíveis. O software malicioso é normalmente disfarçado ou agregado a ficheiros de programas/meios de comunicação normais. Apresentam-se em vários formatos, por exemplo, ficheiros (ZIP, RAR, etc.), executáveis (.exe, .run, etc.), documentos (PDF, Microsoft Office, Microsoft OneNote, etc.), JavaScript, e assim por diante.

As técnicas de proliferação mais utilizadas incluem: anexos/hiperligações maliciosos em spam (por exemplo, emails, DMs/PMs, publicações em redes sociais, etc.), descarregamentos drive-by (furtivos e fraudulentos), fraudes online, malvertising, fontes de descarregamento não fidedignas (por exemplo, freeware e sites de terceiros, redes de partilha peer-to-peer, etc.), programas/meios de comunicação pirateados, ativação ilegal de software ("cracking") ferramentas e atualizações falsas.

Alguns programas maliciosos podem mesmo disseminar-se através de redes locais e dispositivos de armazenamento amovíveis (por exemplo, discos rígidos externos, unidades flash USB, etc.).

Como evitar a instalação de malware?

É essencial tratar com precaução os emails e outras mensagens recebidas. Os anexos ou hiperligações presentes em emails questionáveis/irrelevantes não devem ser abertos, uma vez que podem ser virulentos. Recomendamos prudência na navegação, uma vez que os conteúdos fraudulentos e maliciosos online parecem geralmente legítimos e inócuos.

Além disso, todos os descarregamentos devem ser feitos a partir de fontes oficiais e verificadas. Outra recomendação é ativar e atualizar programas utilizando funções/ferramentas fornecidas por programadores genuínos, uma vez que as obtidas de terceiros podem conter malware.

É fundamental para a segurança do dispositivo/utilizador ter um antivírus de boa reputação instalado e mantido atualizado. O software de segurança deve ser utilizado para efetuar verificações regulares do sistema e para remover ameaças e problemas. Se acredita que o seu computador já está infetado, recomendamos a execução de uma verificação com Combo Cleaner para eliminar automaticamente o malware infiltrado.

Screenshot de um email de spam que dissemina o ladrão TimbreStealer (fonte da imagem – Cisco Talos):

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

▼ DESCARREGAR Combo Cleaner

O verificador gratuito faz uma verificação se o seu computador estiver infetado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por Rcs Lt, a empresa-mãe de PCRisk. Leia mais. Ao descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso.

Menu rápido:

- O que é TimbreStealer?

- PASSO 1. Remoção manual do malware TimbreStealer.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner.

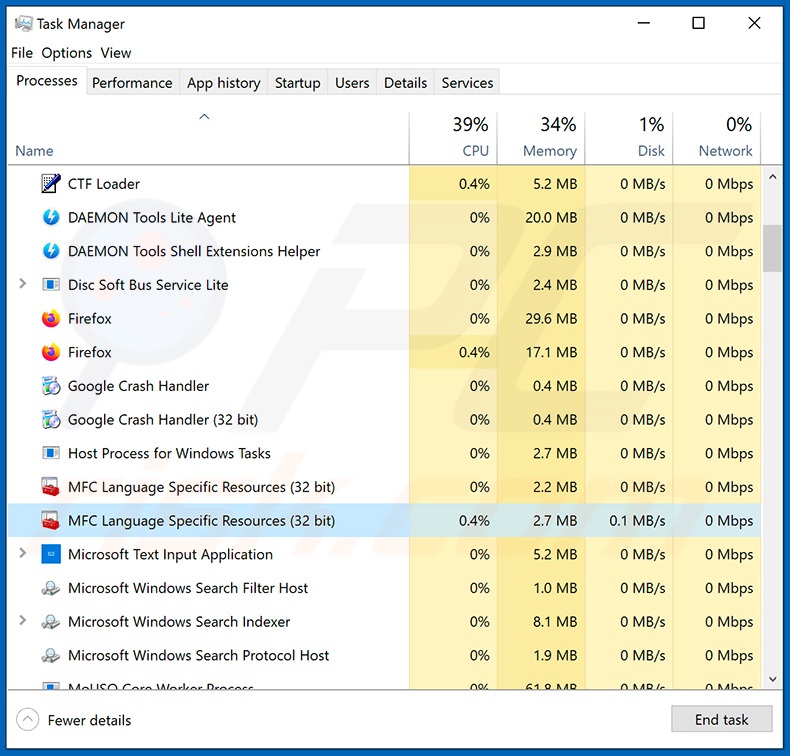

Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

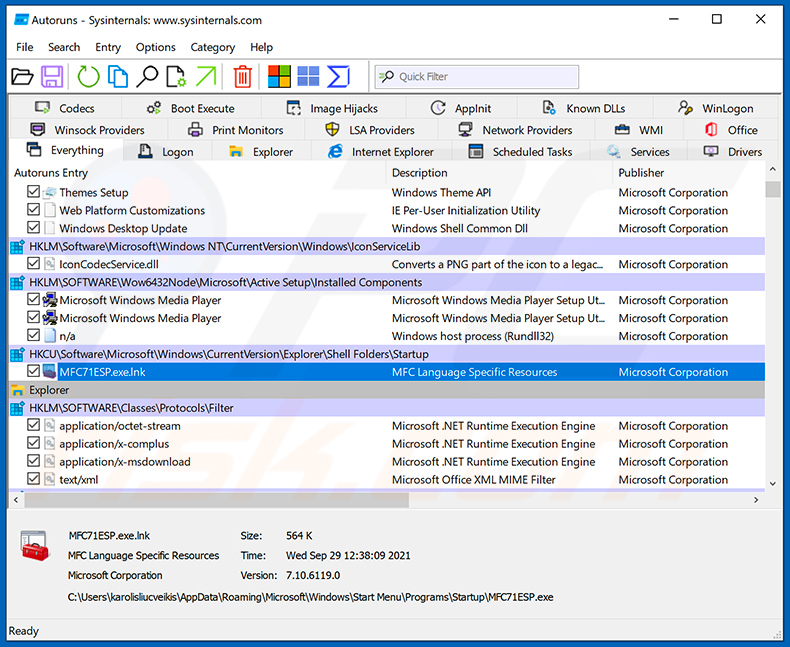

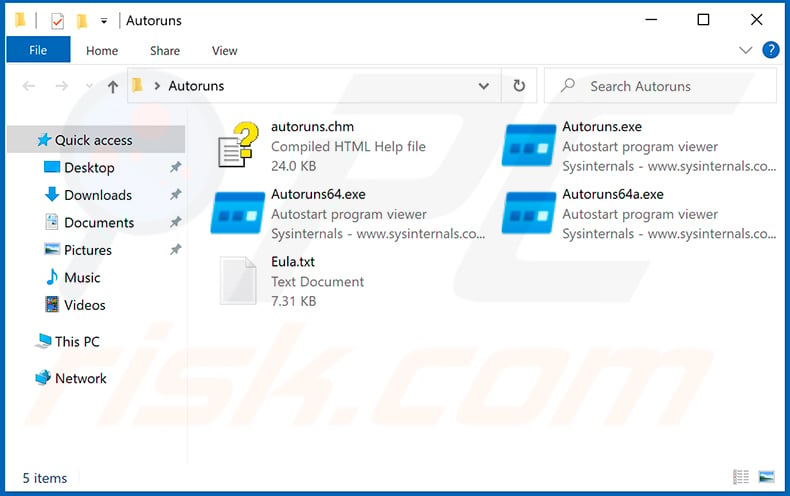

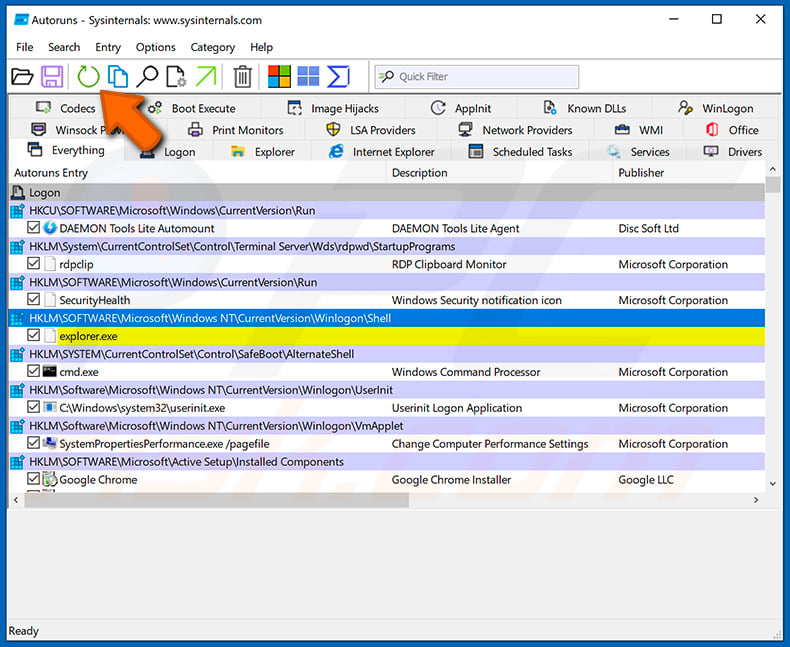

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

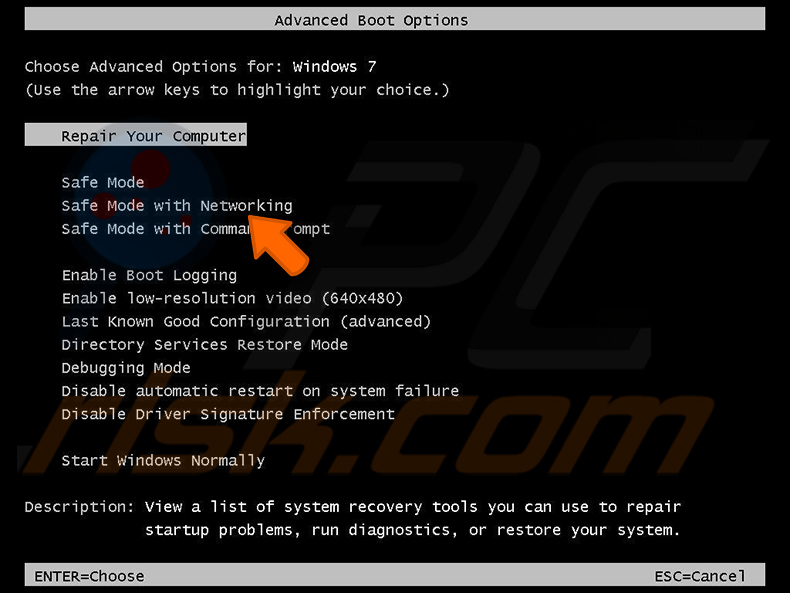

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo de Segurança. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo de Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede":

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançadas, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada.

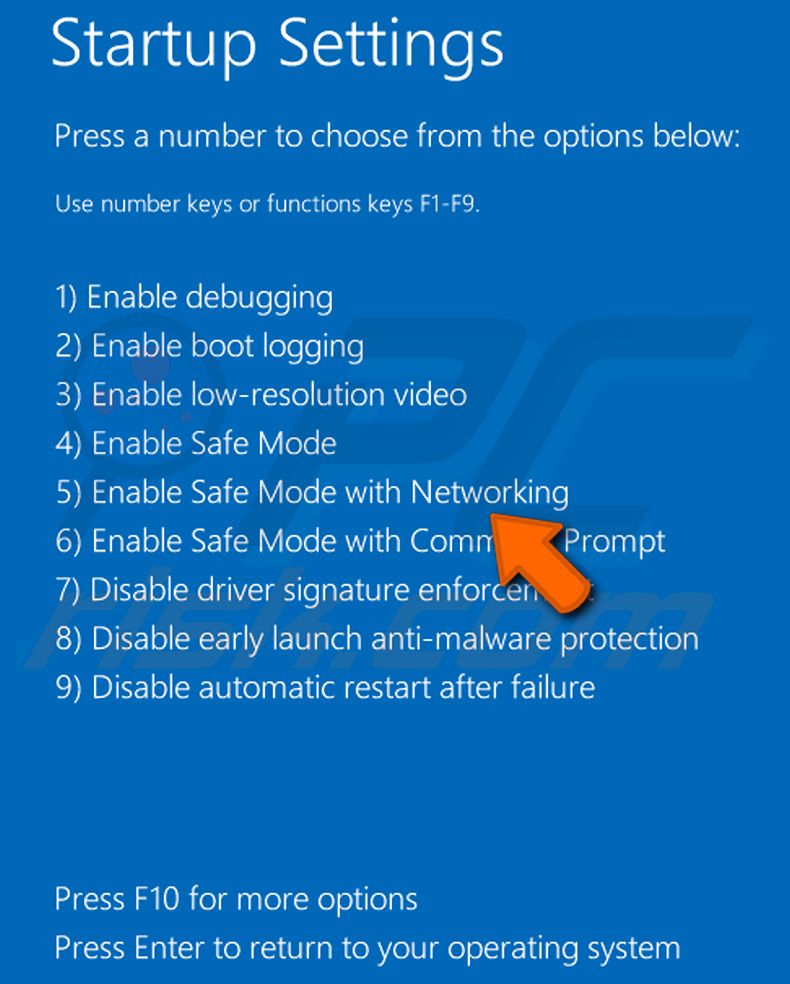

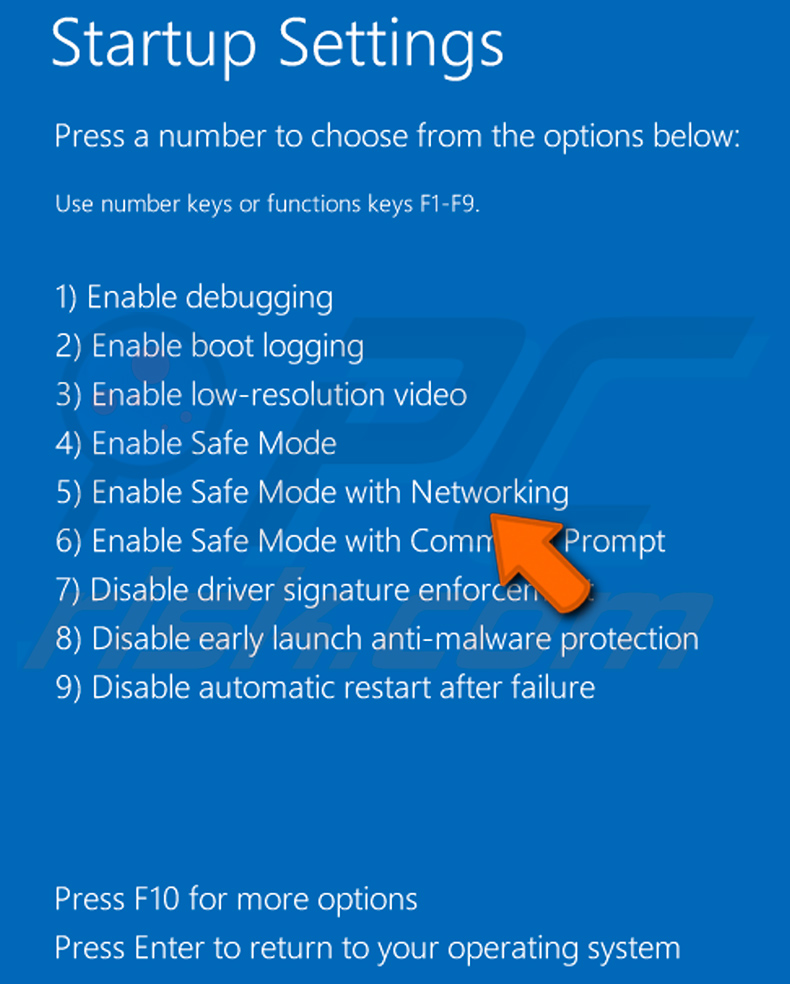

Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização".

Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Prima F5 para iniciar no Modo de Segurança com Rede.

O vídeo demonstra como iniciar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logótipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas".

No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

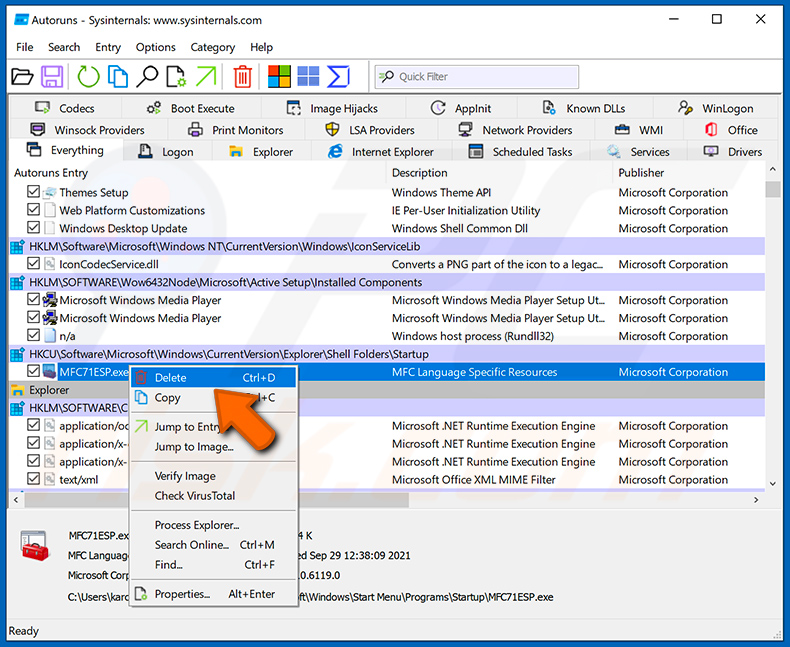

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir".

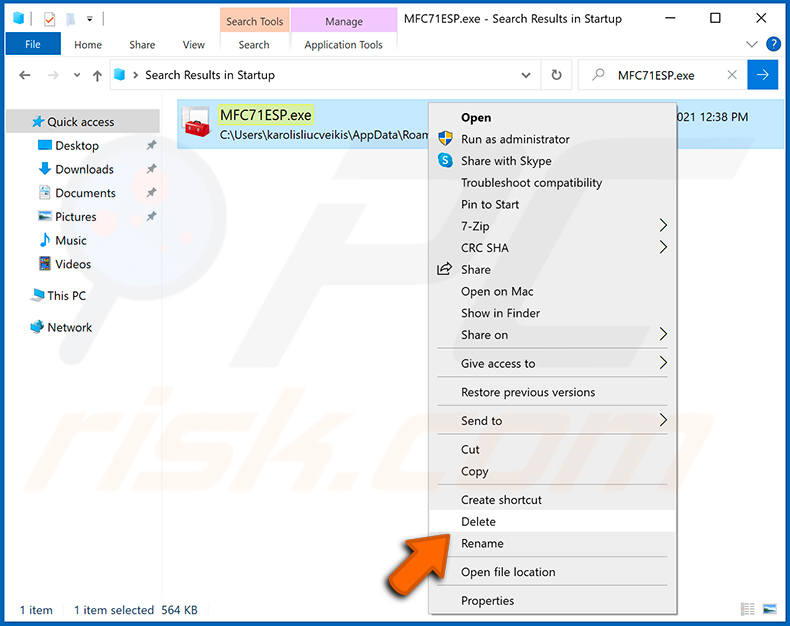

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus. Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner.

Perguntas Frequentes (FAQ)

O meu computador está infectado com o malware TimbreStealer, devo formatar o meu dispositivo de armazenamento para me livrar dele?

A remoção do malware raramente requer formatação.

Quais são os maiores problemas que o malware TimbreStealer pode causar?

As ameaças que uma infecção representa dependem das funcionalidades do programa malicioso e do modus operandi dos criminosos cibernéticos. O TimbreStealer é um ladrão de informação sofisticado. As infecções desse tipo podem levar a graves problemas de privacidade, perdas financeiras e roubo de identidade.

Qual é o objetivo do malware TimbreStealer?

O malware é usado principalmente para obter lucro. No entanto, as infecções podem ser motivadas pelos invasores que procuram diversão, rancores pessoais, interrupção de processos (por exemplo, sites, serviços, empresas, etc), ativismo pirata e razões políticas/ geopolíticas.

Como é que o malware TimbreStealer se infiltrou no meu computador?

O TimbreStealer foi notado a ser distribuído através de campanhas de spam por email direcionadas aos utilizadores no México. Essas cartas utilizavam iscos relacionados a faturas e impostos. No entanto, outros métodos de distribuição são possíveis.

Geralmente, o malware é proliferado através de descarregamentos drive-by, spam (por exemplo, emails, PMs/ DMs, SMSs, etc), fontes de descarregamento não fidedignas (por exemplo, sites gratuitos e gratuitos de hospedagem de arquivos, redes de partilha P2P, etc), conteúdo pirateado, ferramentas ilegais de ativação de software ("rachaduras") atualizações falsas, fraudes online e malvertising. Além disso, alguns programas maliciosos podem auto-propagar-se através de redes locais e dispositivos de armazenamento removíveis.

O Combo Cleaner vai proteger-me contra malware?

Sim, o Combo Cleaner é capaz de detectar e eliminar quase todas as infecções conhecidas por malware. Deve enfatizar-se que a execução de uma verificação completa do sistema é crucial, pois os programas maliciosos de última geração normalmente ocultam-se profundamente nos sistemas.

▼ Mostrar comentários