Emails para evitar a instalação o trojan Kryptik via "WeTransfer"

TrojanTambém conhecido como: vírus WeTransfer email spam

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Guia de remoção "WeTransfer"

O que é "WeTransfer"?

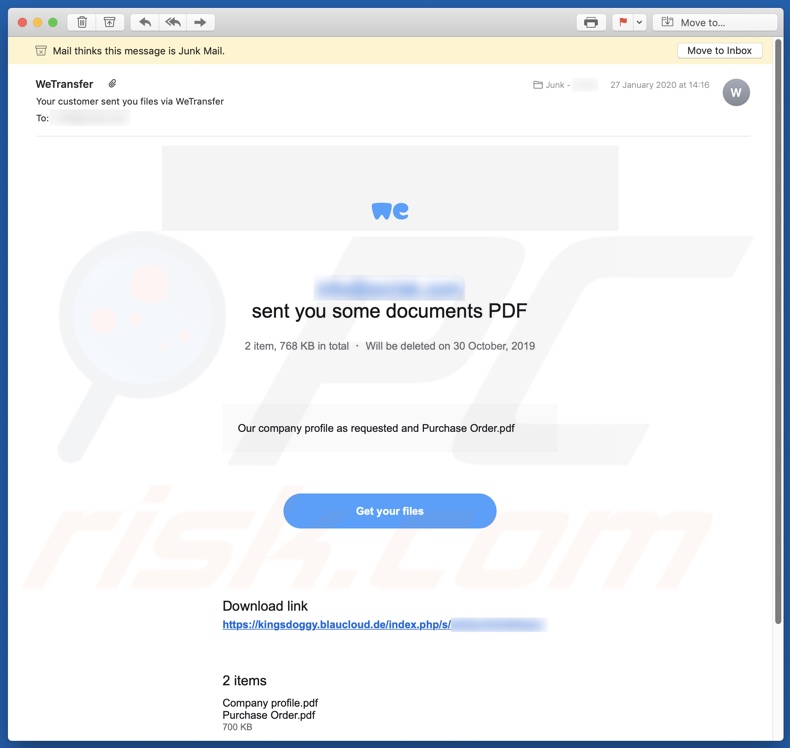

"WeTransfer" é o título de um e-mail fraudulento desenvolvido para distribuir o Trojan Kryptik. O email também pode ser usado para distribuir outros programas maliciosos. É altamente recomendável abrir esta mensagem e, principalmente, os links que ela contém, pois isso acionará a instalação da infecção por malware acima mencionada.

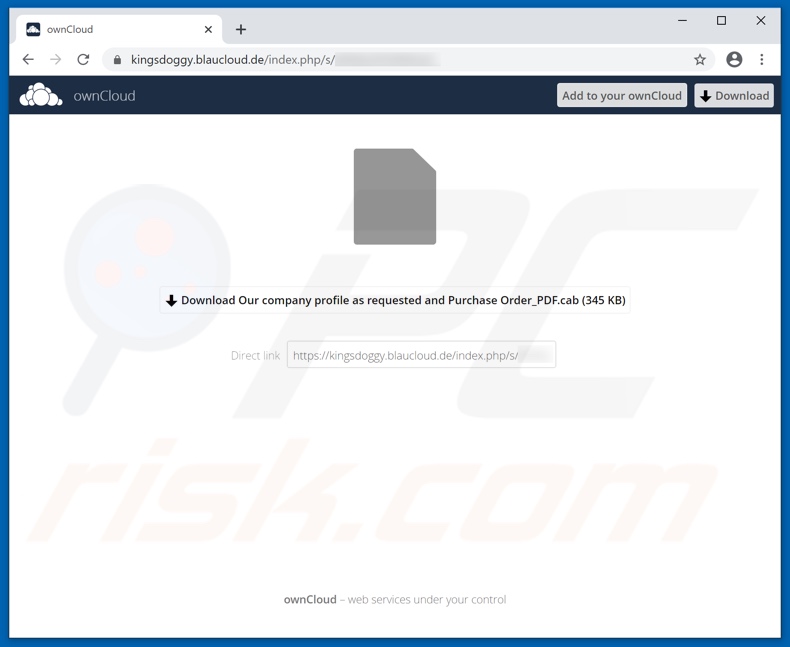

O texto apresentado no e-mail "WeTransfer" é breve e simplesmente informa aos destinatários que receberam um documento referente ao perfil não especificado da empresa e aos detalhes de compra/pedido ("O perfil da empresa, conforme solicitado, e Order.pdf"). A mensagem tem poucos detalhes e não afeta as emoções das pessoas (por exemplo, a usar táticas de intimidação); no entanto, correm o risco de serem enganadas a fazer o descarregamento do ficheiro arquivado na mensagem por confusão ou curiosidade. Os criminosos cibernéticos costumam mencionar ou usar serviços legítimos para fins maliciosos. O WeTransfer e o ownCloud são serviços genuínos (transferência de ficheiros e hospedagem, respectivamente), que são abusados pelos indivíduos por trás dessa campanha de spam. No momento da pesquisa, o link no e-mail "WeTransfer" abriu uma página da web ownCloud, na qual o ficheiro que continha o Trojan Kryptik poderia ser descarregue. Esse é um malware de alto risco, com uma ampla gama de recursos, incluindo (mas não limitado a) modificação de sistema e navegador, controlo sobre hardware conectado e exfiltração de dados. Para resumir, é provável que Kryptik cause sérios problemas de privacidade, perdas financeiras significativas e até roubo de identidade. Para proteger a segurança do dispositivo e do utilizador, é crucial eliminar todos os programas maliciosos sem demora.

| Nome | vírus WeTransfer email spam |

| Tipo de Ameaça | Trojan, vírus que rouba palavras-passe, malware bancário, spyware. |

| Fraude | Os destinatários de declarações falsas por email foram enviados à empresa e aos detalhes da compra conforme sua solicitação. |

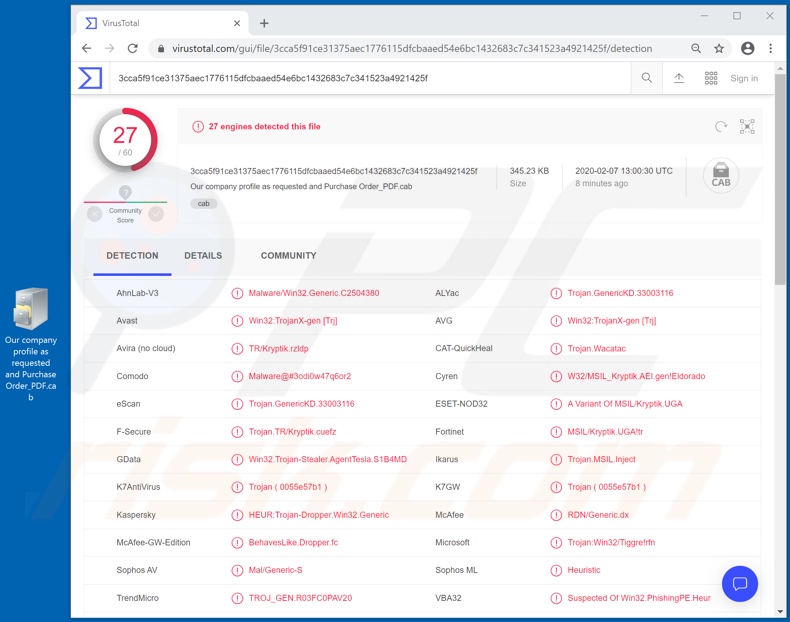

| Anexo(s) | Link para descarregamento de "Our company profile as requested and Purchase Order_PDF.cab" (executável malicioso no interior) |

| Nomes de Detecção | Avast (Win32:TrojanX-gen [Trj]), Fortinet (MSIL/Kryptik.UGA!tr), ESET-NOD32 (Uma Variante De MSIL/Kryptik.UGA), Kaspersky (HEUR:Trojan-Dropper.Win32.Generic), Lista Completa de Detecções (VirusTotal) |

| Sintomas | Os trojans são projetados para se infiltrar furtivamente no computador da vítima e permanecer em silêncio, e, portanto, nenhum sintoma específico é claramente visível numa máquina infectada. |

| Carga Útil | Kryptik |

| Métodos de Distribuição | Anexos de email infectados, os anúncios on-line maliciosos, engenharia social, 'crackings' de software. |

| Danos | Palavras-passe roubadas e informações bancárias, roubo de identidade, o computador da vítima adicionado a um botnet. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

As táticas de engenharia social e de medo geralmente são empregadas para enviar mais e-mails maliciosos/fraudulentos. Essas mensagens geralmente são disfarçadas de "oficial", "importante", "prioridade", "urgente" e assim por diante. O assunto varia drasticamente: o conteúdo escrito pode ser bem pesquisado e detalhado, ou desleixado e às pressas. Portanto, os e-mails repletos de erros gramaticais, ortográficos e outras inconsistências devem colocar a legitimidade da mensagem imediatamente em questão. O único objetivo deste e-mail fraudulento é gerar rendimento às custas dos utilizadores. Isso é obtido através de infecções por malware, que enganam os destinatários a revelar os seus dados pessoais (por exemplo, as informações relacionadas a identidade, conta bancária ou detalhes de cartão de crédito, etc.) ou a realizar transações monetárias (por exemplo, chantagear as pessoas por material comprometedor existente ou inexistente, várias taxas falsas pagamentos, etc.) e através do uso de muitas outras técnicas de fraude. Os sistemas são infectados através de anexos ou links que levam ao descarregamento do ficheiro. "Your computer hacked!", "Christmas Party Email", e "HARASSMENT COMPLAINT" são alguns exemplos de e-mails usados para proliferar malware. O software malicioso Kryptik distribui-se pela campanha de spam por e-mail "WeTransfer" e partilha semelhanças com Emotet, TrickBot, Adwind e inúmeros outros trojans.

Como é que "WeTransfer" infectou o meu computador?

O correio fraudulento/fraudulento infecta os sistemas através de ficheiros perigosos, que podem ser anexados ou vinculados à mensagem. Os links são funcionários para o email "WeTransfer". Os ficheiros infecciosos vêm em diversos formatos, incluindo ficheiros compactados (CAB, ZIP, RAR etc.) e ficheiros executáveis (.exe, .run, .etc.), Documentos do Microsoft Office e PDF, JavaScript e outros. Quando estes ficheiros são executados ou abertos, os processos de infecção são iniciados e começam a descarregar/instalar o malware. Por exemplo, ao abrir, os documentos do Microsoft Office solicitam aos utilizadores que habilitem comandos de macro (ou seja, para habilitar a edição). Ativá-los pode desencadear uma infecção, no entanto, nas versões do MS Office lançadas antes de 2010, as macros são ativadas automaticamente quando o documento é aberto.

Como evitar a instalação de malware

E-mails suspeitos e/ou irrelevantes não devem ser abertos, especialmente se recebidos de remetentes desconhecidos (endereços). Além disso, não abra nenhum ficheiro ou link anexado encontrado em mensagens suspeitas, pois são a origem potencial de uma infecção. É altamente recomendável usar as versões do Microsoft Office lançadas após 2010. As versões mais recentes têm o modo "Modo de Exibição Protegido", que impede que macros maliciosas iniciem imediatamente o processo de infecção quando o documento é aberto. O conteúdo malicioso é frequentemente descarregue de canais de descarregamento não confiáveis, como sites de hospedagem de ficheiros não oficiais e gratuitos, redes de partilha peer-to-peer (BitTorrent, eMule, Gnutella etc.) e outros descarregadores de terceiros. Portanto, use apenas fontes de descarregamento oficiais e verificadas. As ferramentas de ativação ilegal ("cracking") e atualizadores de terceiros também podem causar infecções. Portanto, os programas devem ser ativados e atualizados apenas com ferramentas/funções fornecidas por desenvolvedores legítimos. Para garantir a integridade do dispositivo e a segurança do utilizador, tenha um software antivírus/anti-spyware respeitável instalado e atualizado. Além disso, use este software para verificações regulares do sistema e remoção de ameaças/problemas detectados. Se já abriu o ficheiro descarregue do site acedido via e-mail "WeTransfer", recomendamos executar uma verificação com para eliminar automaticamente o malware infiltrado.

Texto apresentado na mensagem de email "WeTransfer":

Click 'Download images' to view images

********

sent you some documents PDF

2 item, 768 KB in total ・ Will be deleted on 30 October, 2019

Our company profile as requested and Purchase Order.pdfGet your files

Download link

hxxps://kingsdoggy.blaucloud.de/index.php/s/*****

2 items

Company profile.pdf

Purchase Order.pdf

700 KB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

About WeTransfer ・ Help ・ Legal ・ Report this transfer as spam

Screenshot do site aberta através de um link no e-mail "WeTransfer":

Screenshot das detecções no banco de dados de malware VirusTotal de "Our company profile as requested and Purchase Order_PDF.cab" (ficheiro arquivado que contém o executável do Kryptik):

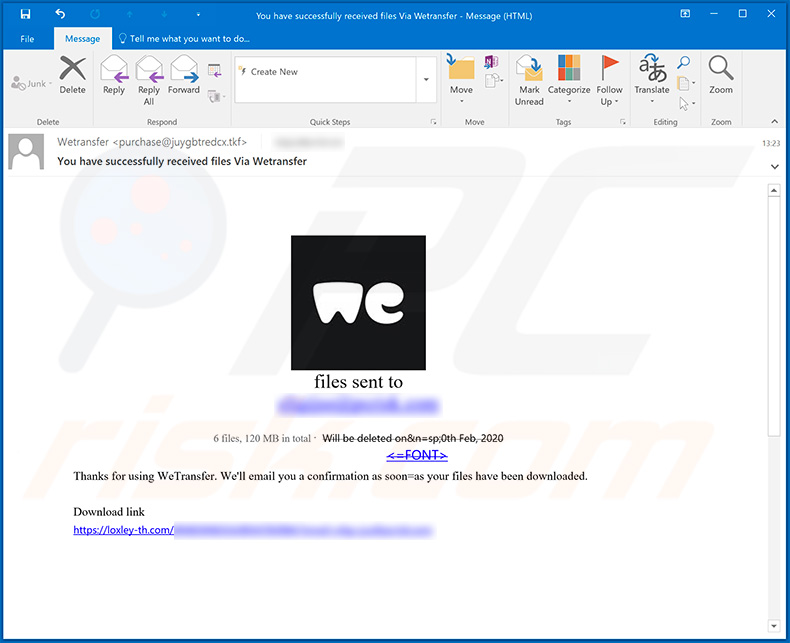

Outra variante do email de spam "WeTransfer":

Texto apresentado neste e-mail:

Subject: You have successfully received files Via Wetransfer

files sent to

*****

6 files, 120 MB in total · Will be deleted on&n=sp;0th Feb, 2020

Download files hereThanks for using WeTransfer. We'll email you a confirmation as soon=as your files have been downloaded.

Download link

hxxps://loxley-th.com/*****Message

Hi - please download files here. Thx.

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

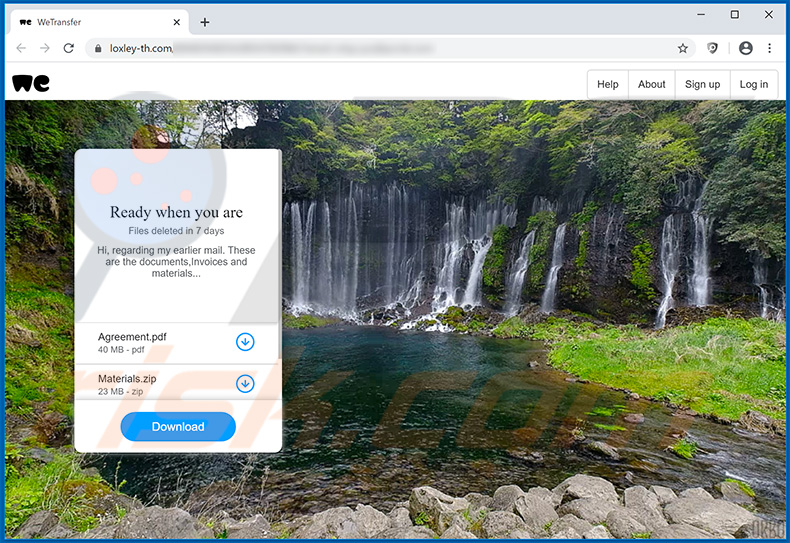

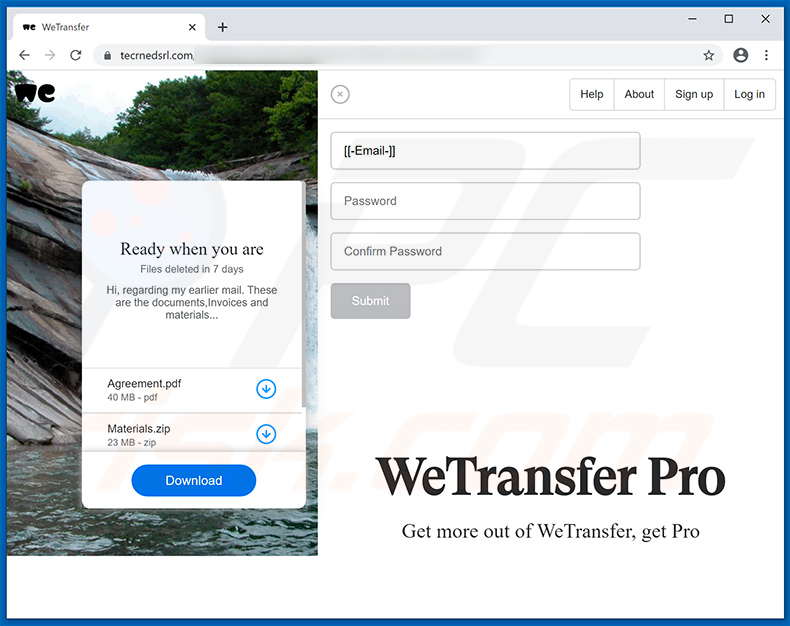

Screenshot do site promovida por este email:

Texto apresentado neste site:

Help About Sign up Log in

Ready when you areFiles deleted in 7 days

Hi, regarding my earlier mail. These are the documents,Invoices and materials...

Agreement.pdf

40 MB - pdf

Materials.zip

23 MB - zip

Mov Intro.mp4

76 MB - mp4Download

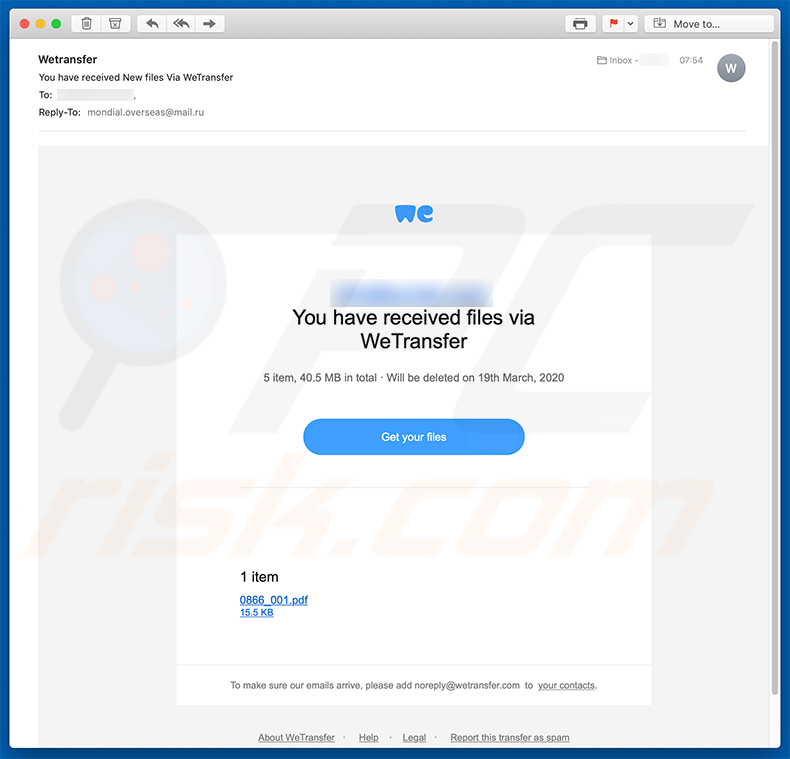

Outro exemplo da campanha de spam de phishing WeTransfer (o texto "" contém texto, que na verdade é um link que conduz a sites maliciosos):

Texto apresentado neste e-mail:

Click 'Download images' to view images

****

You have received files via WeTransfer

5 item, 40.5 MB in total · Will be deleted on 19th March, 2020

Get your files1 item

0866_001.pdf

15.5 KB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

About WeTransfer · Help · Legal · Report this transfer as spam

Screenshot do email de phishing:

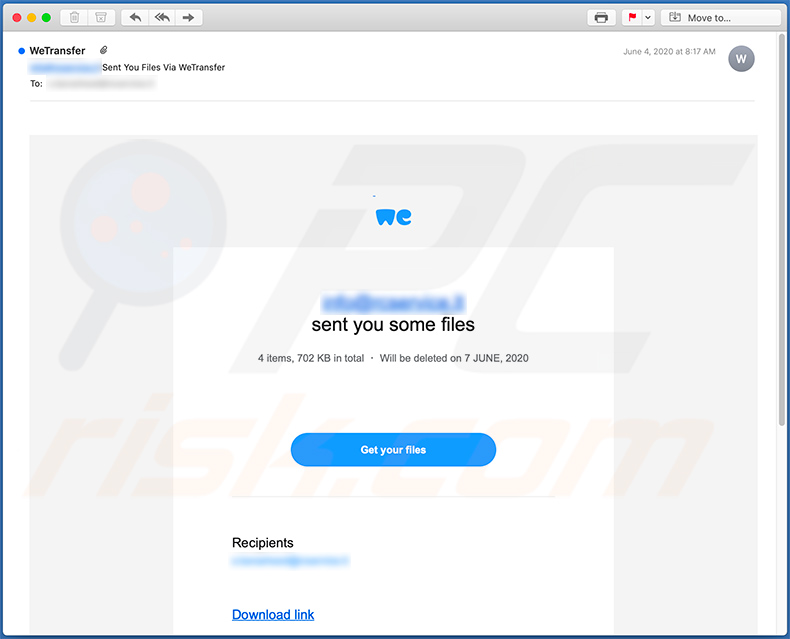

Ainda outra variante do e-mail de spam WeTransfer:

Texto apresentado em:

Subject: WeTransfer

Click 'Download images' to view images

*******

sent you some files

4 items, 702 KB in total ・ Will be deleted on 7 JUNE, 2020

Get your files

Recipients

*******

Download link

1 File

PAYMENT PLAN INV -2020 JUNE

BL + PL AND TELEX RELEASE

700 kB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

Get more out of WeTransfer, get Pro

About WeTransfer ・ Help ・ Legal ・ Report this transfer as spam

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é "WeTransfer"?

- PASSO 1. Remoção manual do malware Kryptik.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

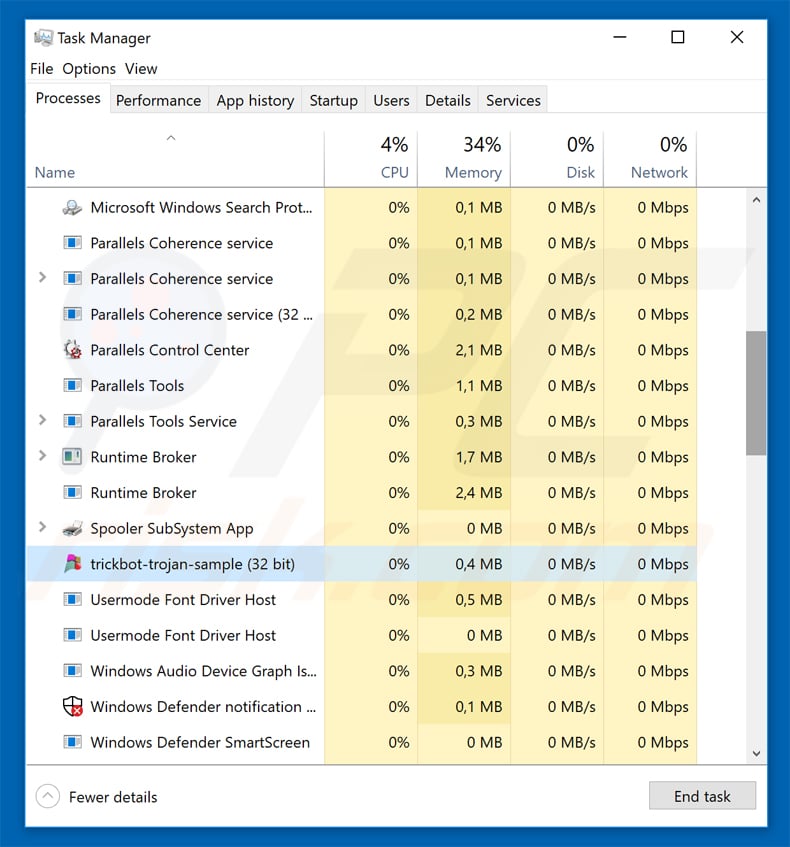

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows. Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

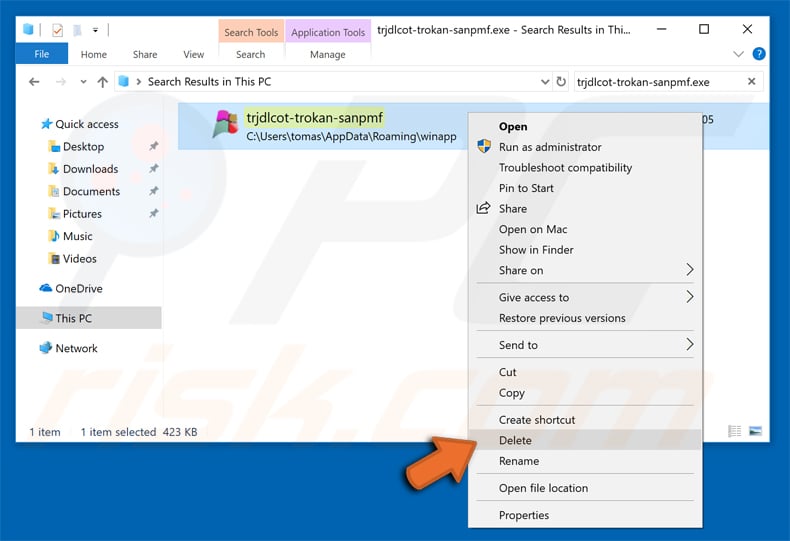

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

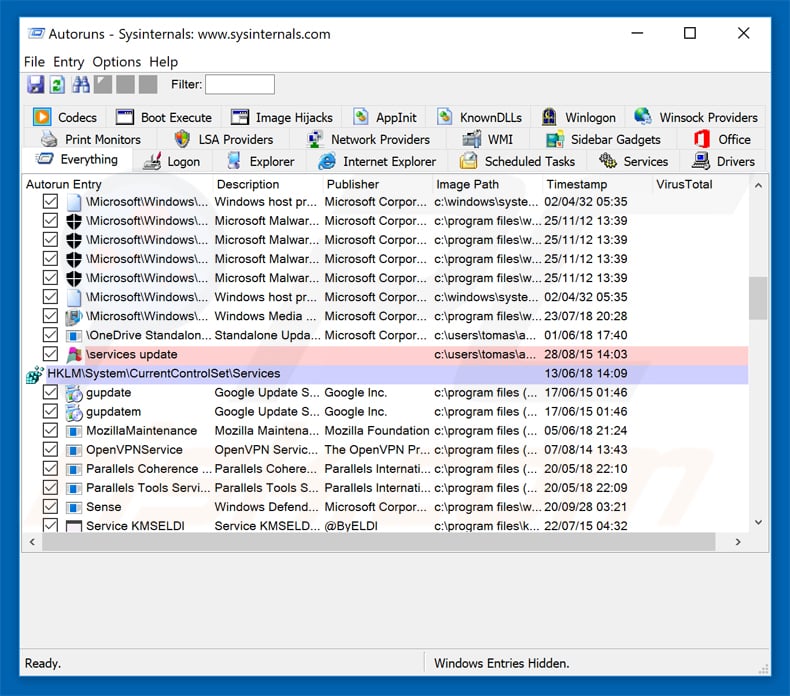

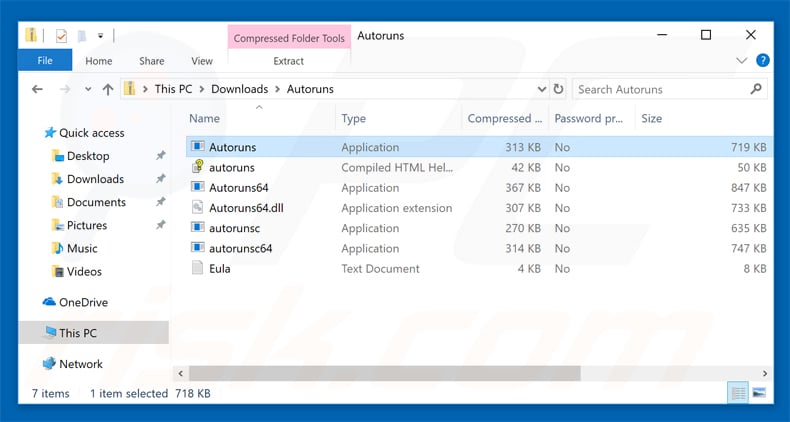

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

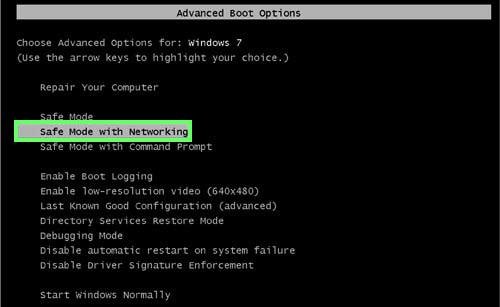

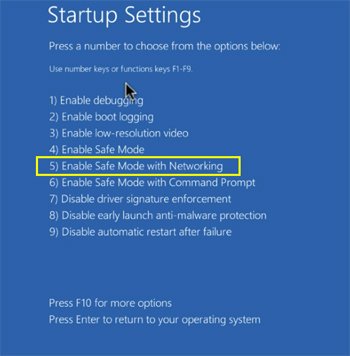

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

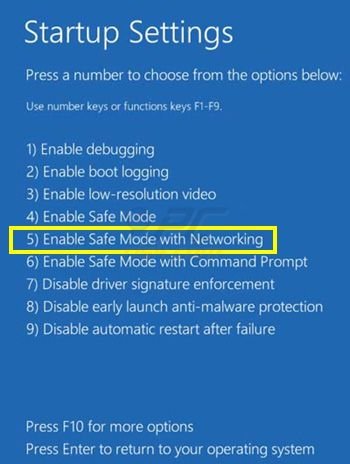

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

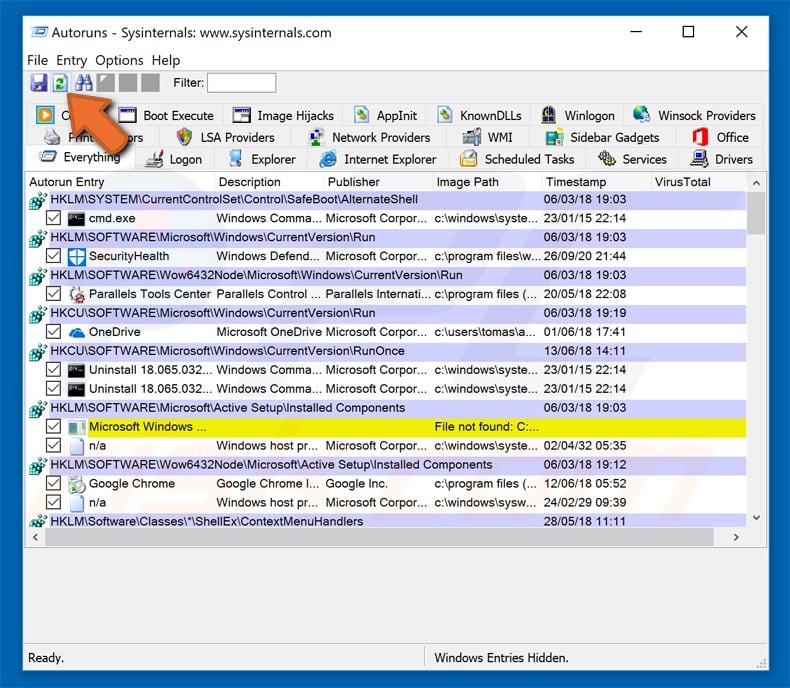

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

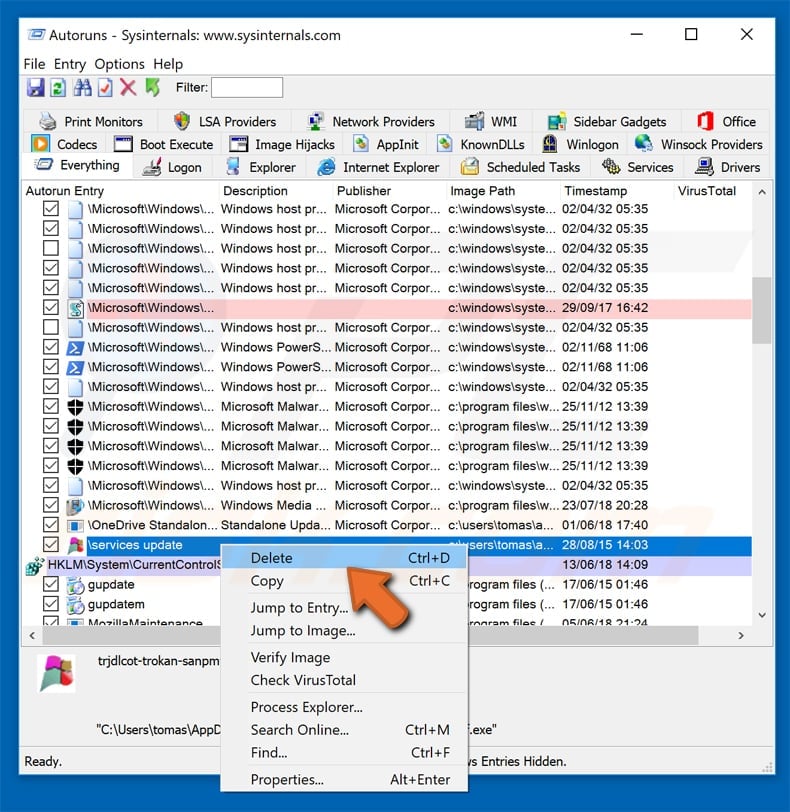

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir"

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware. Esses passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus.

Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários