Os Tipos Comuns de Infecções de Computador

O que é Malware Específico de Mac?

Também conhecido por: Vírus Mac

Malware Específico Mac é um tipo de aplicação mal-intencionada que objetiva os computadores Mac que executam o sistema operacional MacOS. Um termo Mac virus é comumente usado, mas não é tecnicamente correto. De momento, não há Mac virus (ou Windows) na natureza. Em teoria, um vírus de computador é um programa malicioso que pode ser replicado automaticamente quando iniciado. No início do desenvolvimento dos sistemas operacionais, os vírus causaram muitos danos, mas atualmente os vírus de computador estão totalmente extintos e são substituídos por malware. Embora o malware e o adware para Mac não sejam muito difundidos hoje em dia, cada vez mais os criminosos virtuais começam a criar aplicações fraudulentas que objetivam especificamente computadores Mac. As categorias para malwares específicos para Mac são as mesmas que para sistemas operacionais baseados em Windows ou Linux, variam de aplicações potencialmente indesejadas (danos relativamente baixos) a Trojans e ransomware (infecções de alto risco). A participação de mercado dos computadores baseados em MacOS está a aumentar todos os anos, por isso os criminosos estão a começar a procurar fontes de rendimento alternativas e alguns deles estão a começar a atacar computadores Mac.

As infecções mais amplamente difundidas projetadas especificamente para computadores Mac vêm na forma de aplicações potencialmente indesejadas. Os profissionais de marketing fraudulentos estão a criar anúncios pop-up de alerta de vírus e atualizações de flash player falsas com a intenção de enganar utilizadores de Mac a descarregar aplicações indesejadas. Após a instalação, tais aplicações verificam o computador do utilizador e exibem resultados exagerados, afirmando que os ficheiros inúteis e ficheiros de cache do sistema operacional apresentam alto risco, conduzindo os utilizadores do Mac a fazer compras desnecessárias.

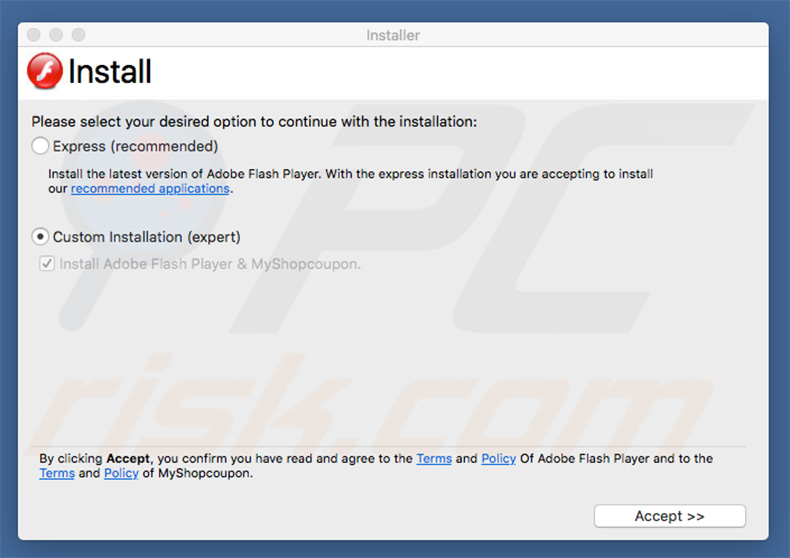

Screenshot de um instalador de software gratuito fraudulento usado em adware e distribuição de aplicações potencialmente indesejadas:

Outra forma comum de infecções Mac é o adware. Esse tipo de infecção geralmente infecta os computadores dos utilizadores usando um marketing fraudulento denominado agregação, os utilizadores de Mac instalam aplicações de adware juntamente com alguns softwares gratuitos descarregues da Internet. Após a infiltração bem-sucedida, as aplicações do tipo adware geram pop-ups e banners intrusivos ao navegar na Internet. Outros tipos de adware redirecionam as pesquisas na Internet do utilizador através de alguns sites indesejados.

Outros Malware Específico Mac incluem Trojans, ransomware e mineradores de cripto moedas. Os trojans visam roubar dados de utilizadores confidenciais, os ransomware objetivam encriptar os ficheiros de utilizador e pedir um resgate para desencriptá-los e minerar cripto moedas furtivamente pelo computador do utilizador. Estes tipos de infecções não são amplamente distribuídos, mas à medida que os computadores Mac se tornam mais populares, os desenvolvedores de malware estão cada vez mais a objetivar o sistema operacional MacOS.

Sintomas de Malware Específico Mac:

- Um programa que não instalou apareceu na sua área de trabalho.

- Os anúncios pop-up indesejados aparecem ao navegar na Internet.

- Mac ficou mais lento que o normal.

- A ventoinha do CPU do computador está a trabalhar na sua maior capacidade, mesmo quando não está a fazer trabalho pesado no computador.

- Ao pesquisar na Internet pelo Google, as pesquisas na Internet são automaticamente redirecionadas para o mecanismo de pesquisa do Yahoo ou do Bing.

Distribuição:

Quando se trata de distribuição por malware, mais comumente os criminosos virtuais usam várias técnicas de engenharia social para distribuir as suas aplicações fraudulentas. Por exemplo, no caso de aplicações potencialmente indesejadas, os profissionais de marketing fraudulentos usam anúncios pop-up falsos para distribuir as suas aplicações. No caso de adware - os utilizadores geralmente instalam aplicações de adware quando enganados por instaladores de flash player falsos. Trojans e mineradores de cripto moedas são distribuídos usando descarregadores piratas de software e sites invadidos.

Como evitar a instalação de Malware Específico Mac?

Para evitar a instalação de softwares maliciosos, os utilizadores de Mac devem praticar hábitos seguros de navegação na Internet. Isso inclui descarregar o software apenas de fontes confiáveis (site do desenvolvedor ou loja de aplicações oficial), não confiar em anúncios pop-up on-line que reivindicam infecções encontradas ou oferecer o descarregamento de atualizações. Os utilizadores de Mac devem ficar longe de descarregar software ou truques de jogos pirata. Usar serviços P2P, como torrents, também coloca em risco a segurança do seu computador. Ao descarregar software gratuito, deve prestar sempre atenção às etapas de instalação, pois podem ocultar a instalação de aplicações adicionais (mais comumente indesejadas).

Mais recente Mac Malware

Mac Malware mais difundido

O que é adware?

Também conhecido por: Anúncios indesejados ou vírus pop-up

'Adware' é um termo usado para descrever um programa que exibe anúncios intrusivos e é considerado invasivo à privacidade. Hoje, a Internet está repleta de aplicações potencialmente indesejadas que são instaladas com descarregamentos gratuitos. A maioria dos sites de descarregamento de software gratuito usa os clientes de descarregamento- pequenos programas que oferecem a instalação de plug-ins de navegador anunciados (geralmente adware) com o software gratuito escolhido. Assim, o descarregamento imprudente de software gratuito pode conduzir a infecções de adware indesejadas.

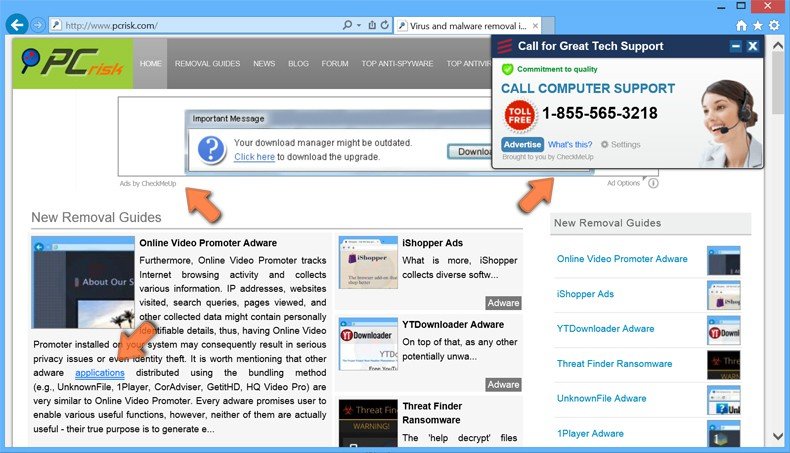

Existem vários tipos de adware: alguns podem sequestrar as configurações do navegador da Internet dos utilizadores, adicionando vários redirecionamentos; outros podem exibir anúncios pop-up indesejados. Alguns programas de adware não mostram nenhum sinal visível de infiltração, mas podem rastrear os hábitos de navegação na Internet dos utilizadores gravando endereços IP, números de identificadores exclusivos, sistemas operacionais, informações do navegador, URLs visitados, páginas visualizadas, consultas de pesquisa inseridas e outras informações. Além disso, a maioria dos programas adware é mal programada e, portanto, pode interromper o funcionamento normal dos sistemas operacionais dos utilizadores.

Sintomas de Adware:

Desempenho lento do navegador da web, anúncios irritantes (pesquisas, banners, links de texto, anúncios de transição, intersticiais e de página inteira), redirecionamentos do navegador.

Screenshot do adware que gera anúncios pop-up e banners intrusivos:

Adware a gerar anúncios banner:

Distribuição:

O adware é frequentemente incluído em programas de software gratuito ou shareware, e a instalação de aplicações potencialmente indesejadas pode ser causada por clientes e instaladores de descarregamento de software gratuito fraudulento. O adware também é instalado por meio de atualizações falsas do Flash Player, Java ou do navegador da Internet. Os programas potencialmente indesejados são distribuídos pelo uso de banners fraudulentos e outros anúncios on-line.

Como evitar infecções por adware?

Para evitar a instalação de adware, os utilizadores da Internet devem expressar grande cautela ao descarregar e instalar software gratuito. Se o seu download for gerido por um cliente de descarregamento, desative a instalação de qualquer plug-in de navegador anunciado clicando no botão "Rejeitar". Ao instalar o software gratuito descarregue anteriormente, escolha sempre as opções de instalação 'Avançadas' ou 'Personalizadas', em vez de 'Rápidas' ou 'Típicas', pois a escolha das opções padrão pode conduzir à instalação indesejada de adware agregado.

Adware mais recente

Adware mais disseminado

O que é um Antivírus falso?

Também conhecido por: Software de segurança fraudulento ou Scareware

O Fake Antivirus (também conhecido como Scareware) é um termo usado para descrever programas de segurança fraudulentos que imitam as verificações de segurança do computador e relatam infecções de segurança inexistentes para assustar os utilizadores de PC a comprar chaves de licença inúteis. Embora esses programas possam parecer benéficos superficialmente, na verdade eles são enganosos, com o objetivo de enganar os utilizadores de computador, fazendo-os acreditar que o seu sistema operacional está infectado por malwares de alto risco. Os criminosos virtuais responsáveis por criar esses programas falsos, projetam interfaces de utilizador com aparência profissional e mensagens de aviso de segurança para fazer com que os seus falsos programas antivírus pareçam confiáveis.

Após a infiltração bem-sucedida, os programas antivírus fraudulentos desativam o Gestor de Tarefas do sistema operacional, bloqueiam a execução de programas instalados e configuram-se para iniciar automaticamente no início do sistema. Os utilizadores de PC devem perceber que pagar por um programa antivírus falso equivale a enviar dinheiro para criminosos virtuais. Além disso, ao pagar por esses programas fraudulentos, os utilizadores correm o risco de divulgar as suas informações bancárias ou de cartão de crédito, o que leva a possíveis roubos adicionais das suas contas. Os utilizadores que já compraram esses softwares antivírus falsos devem entrar em contato com a empresa de cartão de crédito e contestar as cobranças, explicando que foram enganados e que compraram um programa antivírus falso. Embora a principal função dos falsos programas antivírus seja encorajar os utilizadores a visitar sites nos quais serão aconselhados a pagar pela remoção inexistente de ameaças à segurança, esses programas mal-intencionados também podem lançar programas maliciosos adicionais, roubar informações pessoais e corromper ficheiros armazenados.

Sintomas de antivírus falsos:

As mensagens pop-up de aviso de segurança constantes na barra de tarefas, lembretes para comprar uma versão completa para remover 'infecções de segurança' supostamente identificadas, mau desempenho do computador, execução bloqueada de programas instalados, acesso à Internet bloqueado.

Screenshots de programas antivírus falsos que geram mensagens falsas de aviso de segurança:

Distribuição:

Os criminosos virtuais usam vários métodos para distribuir programas antivírus fraudulentos. Alguns dos mais utilizados são sites maliciosos, mensagens de e-mail infectadas e scanners de segurança on-line falsos.

Outros métodos de distribuição de antivírus falsos:

- Envenenamento de resultados do mecanismo de pesquisa

- Explicar pagamentos

- Descarregamento de antivírus falsos por outros malwares

- Atualizações de segurança falsas do Windows

- Apps falsas do Facebook

Screenshots de um falso verificador de segurança on-line e mensagens usadas para proliferar programas antivírus nocivos:

Como proteger o seu computador de programas antivírus falsos?

Mantenha sempre o seu sistema operacional e todos os programas instalados (Java, Flash, etc.) atualizados e certifique-se de que o seu firewall está ligado. Use programas antivírus e anti-spyware legítimos. Tenha cuidado ao clicar em links em mensagens de e-mail ou em sites de redes sociais. Nunca confie em pop-ups online que afirmam que o seu computador está infectado com malware e ofereça a instalação de software de segurança que supostamente poderia eliminar ameaças de segurança 'identificadas' - essas mensagens online são usadas por criminosos virtuais para distribuir falsos verificadores de segurança.

Antí-virus falsos mais recentes

Antí-virus falsos mais disseminados

O que é Ransomware?

Também conhecido por: Trojan policial, malware de bloqueio de computador, vírus de encriptação, encriptação de ficheiros

Ransomware é um software malicioso que bloqueia os ambientes de trabalho dos utilizadores e exige o pagamento de uma quantia em dinheiro (o resgate) para desbloqueá-los. Existem dois tipos principais de infecções por ransomware. O primeiro explora os nomes das autoridades (por exemplo, o FBI) e faz acusações falsas de várias infrações legais (por exemplo, para descarregar software pirata, assistir a pornografia proibida, etc.) para induzir os utilizadores de computador a pagar uma multa por supostos crimes. violações da lei.

Os criminosos virtuais responsáveis pela criação desses programas maliciosos usam as informações de IP do computador dos utilizadores para apresentar às suas vítimas uma variante localizada de uma mensagem de bloqueio de ecrã. As infecções por ransomware são distribuídas através de kits de exploração - programas maliciosos que se infiltram nos sistemas operacionais dos utilizadores, exploram as vulnerabilidades de segurança no software desatualizado.

Outro tipo de infecção ransomware afeta apenas os navegadores de Internet dos usuários (Internet Explorer, Mozilla Firefox, Google Chrome e Safari) e é conhecido como Browlock. Esse tipo de ransomware usa o script Java para bloquear as tentativas dos utilizadores de fechar os seus navegadores de Internet.

Os utilizadores de computador devem estar cientes de que nenhuma das autoridades legais em todo o mundo usa mensagens de bloqueio de ecrã de computador para cobrar multas por violações da lei.

Screenshots de infecções de ransomware que exploram os nomes de várias autoridades:

O segundo tipo principal de infecções por ransomware é especialmente mal-intencionado, pois não só bloqueia os ambientes de trabalho dos utilizadores, mas também encripta os dados. Esse tipo de ransomware afirma claramente que é uma infecção e exige o pagamento de um resgate para desencriptar os ficheiros dos utilizadores. Esse tipo de ransomware é relativamente simples de remover, no entanto, no caso do Cryptolocker, não é possível desencriptar os ficheiros sem a chave RSA privada. Os utilizadores de PC que estão a lidar com este tipo de ransomware são aconselhados a restaurar os seus ficheiros encriptados a partir de uma cópia de segurança.

Screenshots do ransomware que encripta os ficheiros dos utilizadores:

Sintomas do ransomware:

Um ambiente de trabalho completamente bloqueado com uma mensagem a exigir o pagamento de um resgate para desbloquear o computador (ou desencriptar ficheiros) e evitar acusações criminais.

Distribuição:

Os criminosos virtuais geralmente usam kits de exploração para se infiltrar nos sistemas operacionais dos utilizadores e executar a mensagem de bloqueio da área de trabalho. Os pacotes de exploração contêm várias explorações de tipos diferentes e, se um sistema operacional e o software instalado não forem totalmente corrigidos, o navegador fará o descarregamento de infecções de ransomware. Comumente, os kits de exploração são implantados em sites mal-intencionados ou invadidos. As pesquisas recentes demonstram que os criminosos virtuais também estão a proliferar infecções por ransomware através de redes de anúncios (especializadas em publicidade em sites pornográficos) e campanhas de spam.

No More Ransom! projeto:

As vítimas de ransomware devem saber que não é recomendável pagar o resgate para obter o desencriptador dos cibercriminosos. Ao pagar o resgate estará a patrocinar a atividade dos cibercriminosos e, além disso, não há garantias de que irá receber o desencriptador. Se foi vítima de ransomware, utilize o site No More Ransom! para obter mais informações sobre ransomware e, potencialmente, encontrar um desencriptador gratuito para o ransomware que infectou o seu computador.

Como evitar infecções por ransomware?

Para proteger os computadores contra infecções por ransomware, os utilizadores são aconselhados a manter o sistema operacional e o software instalado atualizados. Use programas antivírus e anti-spyware legítimos e não clique em links ou abra anexos de e-mail de fontes não confiáveis. Evite visitar sites pornográficos e não descarregue ficheiros de redes P2P.

Ransomware mais recente

Ransomware mais disseminado

O que é um sequestrador de navegador?

Também conhecido por: Vírus de Redirecionamento ou Hijackware

Um sequestrador de navegador é um programa que se infiltra nos computadores dos utilizadores e modifica as configurações do navegador da Internet. Mais comumente, os sequestradores de navegador modificam a página inicial e as configurações do mecanismo de pesquisa padrão dos utilizadores e podem interferir na operação adequada do próprio navegador da Internet. O principal objetivo desses programas falsos é gerar rendimento com anúncios fraudulentos ou resultados de pesquisa patrocinados na Internet apresentados nos sites que promovem. As formas mais comuns de sequestradores de navegador são extensões de navegador, barras de ferramentas e aplicações auxiliares. Os sequestradores de navegador infiltram-se nos navegadores de Internet dos utilizadores através de descarregamentos drive-by, mensagens de e-mail infectadas ou pela instalação de software gratuito descarregue da Internet.

Os utilizadores de computador devem perceber que, hoje, a maioria dos sites de descarregamento de software gratuito usa os clientes de descarregamento - pequenos programas usados para rentabilizar os seus serviços gratuitos, oferecendo a instalação de plug-ins de navegador anunciados (geralmente sequestradores de navegador na forma de barras de ferramentas). Por não prestar muita atenção às etapas de descarregamento, os utilizadores podem instalar inadvertidamente vários sequestradores de navegador. Alguns dos adwares capazes de modificar as configurações do navegador são agregados a objetos auxiliares do navegador fraudulentos, capazes de bloquear as tentativas dos utilizadores de alterar as suas páginas iniciais e configurações padrão do mecanismo de pesquisa.

As pesquisas recentes demonstram que a maioria dos sequestradores de navegador redirecionam os utilizadores da Internet para mecanismos de pesquisa fraudulentos na Internet. Esses mecanismos retornam resultados errados com pouca ou nenhuma relevância para os termos de pesquisa originais; as ações são realizadas para gerar rendimento de cliques de utilizadores em resultados de pesquisa patrocinados - cliques que levam a sites mal-intencionados ou focados em vendas. Além disso, esses programas falsos são conhecidos por rastrear os hábitos de navegação na Internet dos utilizadores, gravando várias informações pessoais (endereços IP, sites visitados, termos de pesquisa inseridos, etc.), e tal comportamento pode levar a problemas de privacidade ou roubo de identidade.

Screenshots de sequestradores de navegador que alteram a página inicial do navegador e as configurações do mecanismo de pesquisa padrão:

Sintomas do sequestrador de navegador:

- Página inicial modificada e configurações padrão do mecanismo de pesquisa

- Tentativas bloqueadas de alterar as configurações do navegador

- Anúncios pop-up e banner em sites legítimos, como o Google ou a Wikipédia

- Pobre desempenho do computador

Screenshots de instaladores de software gratuito fraudulentos usados na distribuição de sequestradores de navegador:

Distribuição:

Geralmente, os sequestradores de navegador são distribuídos usando um método fraudulento de marketing de software denominado agregação - são instalados com software gratuito descarregue da Internet. Adware capaz de modificar as configurações do navegador também é conhecido por ser distribuído usando descarregamentos de atualização falsos do Java e do navegador.

Como evitar infecções de sequestrador de navegador?

Leia sempre os termos de uso e a política de privacidade de qualquer software descarregue e tenha cuidado especial ao descarregar o software gratuito. Não clique em anúncios pop-up que oferecem a instalação de programas gratuitos e "úteis". Esteja muito atento ao descarregar e instalar o software gratuito: evite a instalação de extensões de navegador 'agregadas' clicando no botão 'recusar'; ao instalar programas gratuitos, use as opções de instalação 'avançadas' ou 'personalizadas'; e desative a instalação de qualquer barra de ferramentas agregada. Além dessas medidas, assegure-se de manter os seus navegadores da Internet atualizados.

Sequestradores de navegador mais recentes

Sequestradores de navegador mais disseminados

O que é um Trojan?

Também conhecido por: Vírus de e-mail, spyware ou vírus DDos

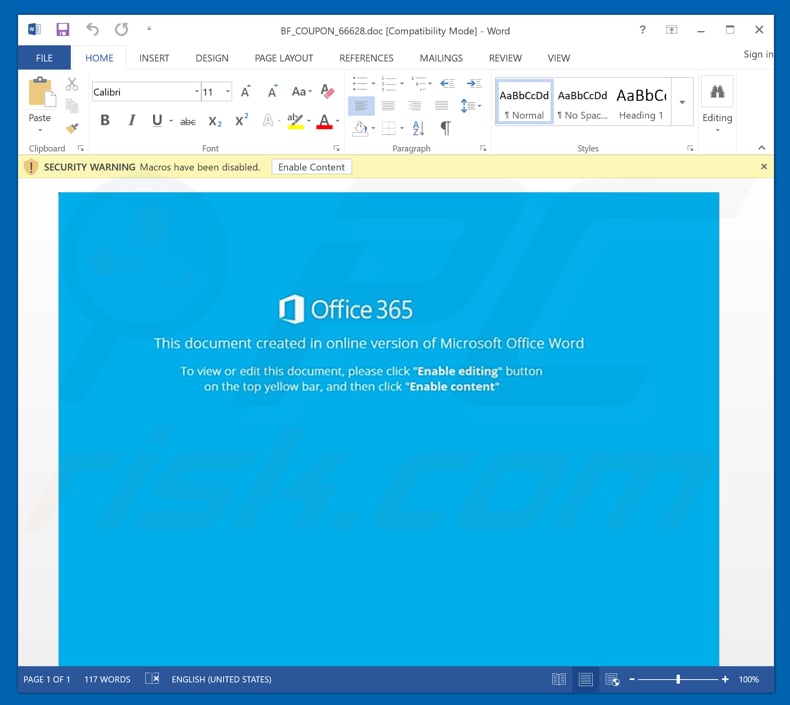

Um trojan (trojan horse) é uma infecção por malware que é apresentada como um software legítimo. O nome desse tipo de malware é originário de uma história da Guerra de Tróia, onde os gregos construíram um cavalo de madeira e esconderam os seus guerreiros dentro. Os troianos puxaram o cavalo para a cidade como um troféu de vitória, e, assim, os guerreiros gregos saíram do cavalo de madeira e abriram o portão da cidade de Tróia, permitindo que o exército grego vencesse a Guerra de Tróia. Semelhante a esta história, os criminosos virtuais fazem com que os seus softwares maliciosos apareçam como um programa legítimo, por exemplo, um flash player. Depois dos utilizadores de computador descarregarem e instalarem o que acham que é um programa legítimo, acabam por infectar os seus computadores com um código malicioso.

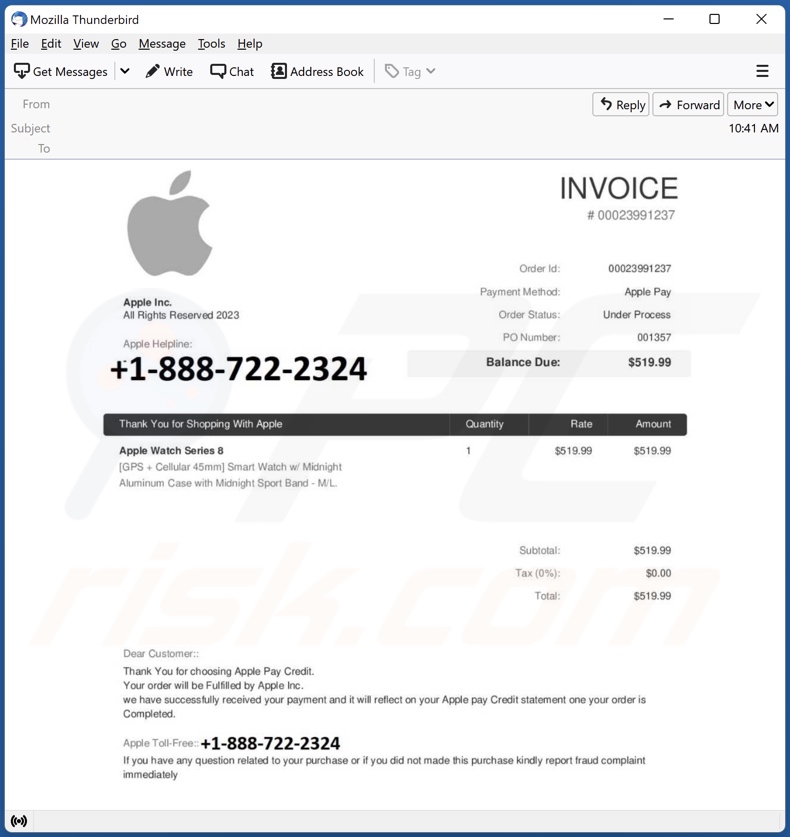

Os criminosos virtuais estão a usar várias técnicas para infectar os utilizadores de computador. Quando se trata de Trojans, mais comumente, os criminosos virtuais usam campanhas de e-mail spam para distribuir o seu software fraudulento.

Screenshot de um anexo de email não autorizado usado na distribuição do Trojan:

Enviam dezenas de milhares de e-mails a fingir ser uma fatura de uma empresa bem conhecida. Esses e-mails geralmente vêm com anexos com aparência legítima, mas fraudulentos. Os utilizadores que caem nessa fraude e abrem o anexo, infectam os seus computadores com um Trojan. Tal como acontece com a atividade criminosa da vida real, os criminosos virtuais estão a distribuir Trojans para obter benefícios monetários. Depois de infectar um computador com Trojan, este pode roubar dados do utilizador (incluindo informações bancárias confidenciais), controlar o computador do utilizador, descarregar e executar outros malwares no computador da vítima. Geralmente, os Trojans podem ser divididos em várias categorias:

Trojans Backdoor - depois de infectar o computador da vítima, cria um backdoor que permite aos criminosos virtuais ter acesso total ao computador do utilizador. Esse tipo de Trojans é comumente usado para roubar dados de navegação na Internet do utilizador, infectar os computadores das vítimas com malware adicional e realizar outras tarefas maliciosas.

Descarregador de Trojans - depois de infectar um computador, é usado para descarregar outros malwares, por exemplo, esse tipo de trojan pode descarregar e executar uma infecção de ransomware que encripta os ficheiros do utilizador e pede um resgate para desencriptá-los.

Trojans Infostealer - Os trojans que se enquadram nessa categoria são projetados para operar furtivamente no computador do utilizador sem mostrar qualquer sinal da sua presença. Como o nome indica, este tipo de Trojans rouba os dados do utilizador, o que pode incluir informações bancárias, palavras-passe de redes sociais e qualquer outra informação sensível que possa ser usada para roubar/ganhar dinheiro de futuro.

Trojans DDoS - Alguns Trojans não estão interessados nos seus dados pessoais ou infectam o seu computador com malwares adicionais. Os trojans DDoS adicionam o computador da vítima a uma botnet. Quando os criminosos virtuais têm uma botnet grande o suficiente (centenas ou milhares de computadores zumbis), podem executar ataques DDoS em vários sites ou serviços online.

Sintomas de infecção por Trojan:

Note que as infecções por Trojan são projetadas para serem furtivas - mais comumente não há sintomas num computador infectado.

- Vê processos desconhecidos no seu Gestor de Tarefas.

- O seu computador ficou mais lento que o normal.

- Os seus amigos ou colegas recebem e-mails/mensagens de si, mas não as enviou.

Distribuição:

Os trojans podem ser de várias formas. O seu computador pode estar infectado por um Trojan depois de descarregar softwares legítimos de sites questionáveis. Usam serviços como torrents. Descarregar vários software piratas ou abrir anexos de e-mails recebidos recentemente.

Como evitar infecções por Trojan?

Para evitar que o seu computador seja infectado por Trojans, deve ter muito cuidado ao descarregar o software - o único local seguro para descarregar aplicações é o site do desenvolvedor ou a loja de aplicações oficial. Tenha muito cuidado ao abrir anexos na sua caixa de entrada de e-mail - até mesmo e-mails com aparência legítima podem fazer parte da engenharia social criada por criminosos virtuais. Evite usar serviços P2P como torrents e nunca use software piratas ou fraudes de jogos - estes são lugares muito comuns onde os criminosos virtuais distribuem os seus softwares maliciosos.

Trojans mais recentes

Trojans mais comuns

O que é uma aplicação potencialmente indesejada?

Também conhecido por: PPI (programa potencialmente indesejado) or API

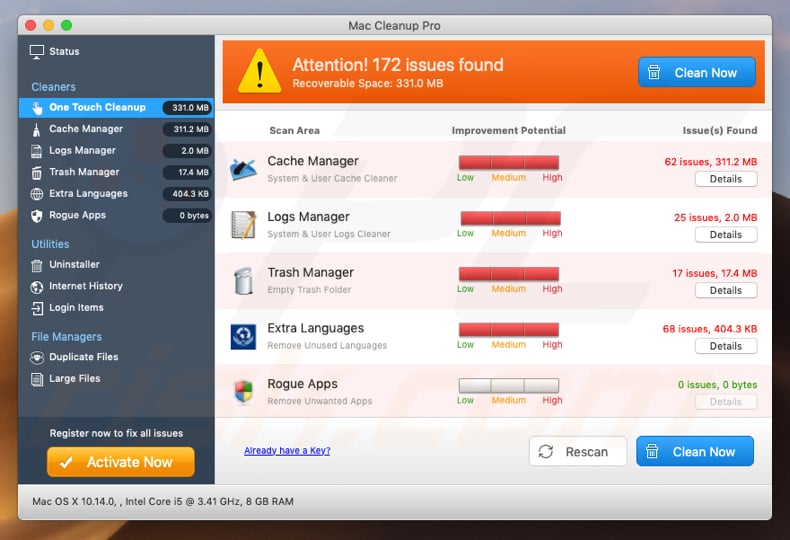

As aplicações potencialmente indesejadas (também conhecidas como API ou PPI - programas potencialmente indesejados) são aplicações que são instaladas no computador do utilizador sem o devido consentimento. Os programas que se enquadram nessa categoria geralmente são aplicações utilitárias, vários atualizadores de drivers, scanners de registo e softwares semelhantes. São instalados no computador do utilizador usando o método de marketing fraudulento denominado agregação. Por exemplo, os utilizadores de computador descarregam uma atualização do flash player e, após alguns minutos, um novo programa aparece a informar que vários problemas de registo foram encontrados. Após a instalação, esses programas tendem a interferir no uso normal do computador, geralmente adicionam-se à lista de início do sistema operacional e tendem a mostrar vários pop-ups de aviso e executar análises de computador.

O principal objetivo de tais aplicações é induzir os utilizadores de computador a acreditar que os seus computadores estão em risco (por exemplo, devido a drivers desatualizados ou erros de registo) e, em seguida, forçá-los a comprar uma versão premium de alguma aplicação para corrigir os problemas detectados.

Screenshot de uma típica aplicação potencialmente indesejada:

Embora geralmente as aplicações potencialmente indesejadas não causem nenhuma ameaça séria aos dados confidenciais do utilizador, o principal problema é o fato dos utilizadores de computador poderem ser induzidos a comprar software completamente inútil. Note que os problemas de registo ou drivers desatualizados não podem ser vistos como problemas sérios e as aplicações que usam vários gráficos e cores ameaçadores para indicar de outra forma estão a exagerar a situação para forçar os utilizadores de computador a fazer uma compra desnecessária.

Screenshot de uma típica aplicação potencialmente indesejada:

Sintomas da aplicação potencialmente indesejada:

- Um programa que não instalou apareceu na sua área de trabalho.

- Um processo desconhecido apareceu no seu Gestor de Tarefas.

- Vários pop-ups de aviso são visíveis na sua área de trabalho.

- Um programa desconhecido está a ser iniciado e encontrou vários problemas de registo e está a pedir um pagamento para removê-los.

Distribuição:

As aplicações potencialmente indesejadas geralmente são distribuídas usando um método de marketing fraudulento denominado agregação. Neste cenário, o utilizador recebe um anúncio pop-up que afirma que o flash player está desatualizado. É oferecido ao utilizador o descarregamento de uma atualização. O instalador do flash player é modificado e a instalação de várias aplicações potencialmente indesejados fica oculta nas etapas de configuração. Os utilizadores tendem a clicar em "próximo" sem ler atentamente todo o texto da configuração modificada. Isso acaba numa situação em que, além de um flash player, várias aplicações indesejadas são instaladas no computador do utilizador.

Outro canal de distribuição comum são as análises de vírus on-line falsas. Nesse caso, os utilizadores recebem um anúncio pop-up que imita uma análise de computador. Depois de uma análise rápida, esses pop-ups afirmam ter encontrado vários malwares no computador do usuário e, em seguida, insistem em descarregar algum programa que supostamente elimina os vírus detectados. Na realidade, nenhum dos sites pode executar uma verificação de vírus de computador - esse é um truque usado para enganar os utilizadores de computador e fazer o descarregamento de aplicações potencialmente indesejadas.

Como evitar a instalação de aplicações potencialmente indesejadas?

Para evitar a instalação de aplicações indesejadas, os utilizadores devem informar-se sobre os hábitos seguros de navegação na Internet. Na maioria dos casos, as aplicações indesejadas são distribuídas usando táticas e truques de engenharia social. Deve-se descarregar o flash player, as suas atualizações e outras aplicações legítimas apenas de fontes fidedignas (geralmente sites de desenvolvedores). Nunca confie em verificações de vírus on-line e outros pop-ups semelhantes que dizem respeito a infecções de computador. Ao instalar o software gratuito, preste sempre muita atenção nas etapas de instalação e clique em todas as opções de instalação avançadas ou personalizadas - podem revelar a instalação de qualquer software indesejado adicional.

Aplicações potencialmente indesejadas mais recentes

Aplicações potencialmente indesejadas mais difundidas

O que é Phishing/Fraude?

Também conhecido por: ladrão de senhas, golpe de pop-up

O phishing e várias fraudes online são grandes negócios para os cibercriminosos. A palavra "phishing" tem origem na palavra "fishing" (pesca); a semelhança entre estas duas palavras é que o isco é utilizado em ambas as actividades. Quando se trata de pesca, o isco é utilizado para enganar o peixe e, no caso do phishing, os cibercriminosos utilizam algum tipo de isco para enganar os utilizadores e levá-los a fornecer as suas informações sensíveis (como palavras-passe ou dados bancários).

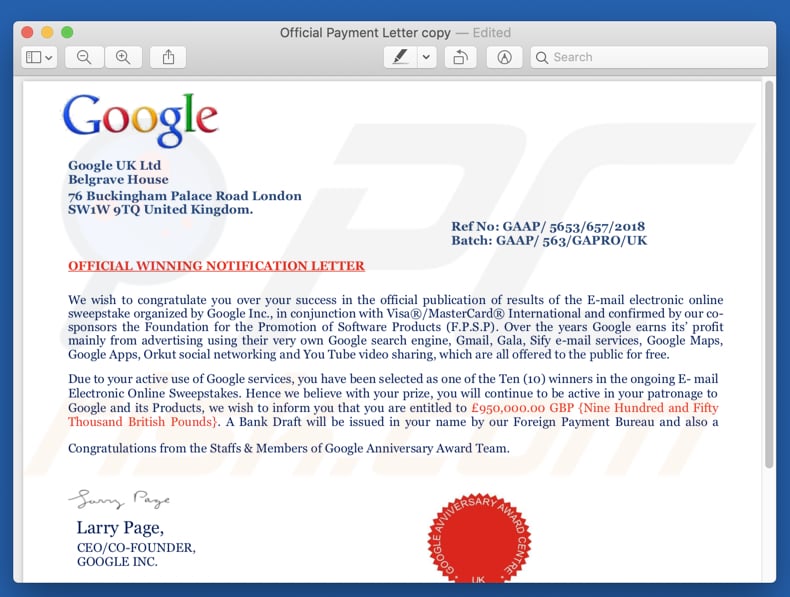

A forma mais comum de phishing são as campanhas de e-mail de spam, em que milhares de e-mails são enviados com informações falsas; por exemplo, e-mails que afirmam que a palavra-passe PayPal do utilizador expirou ou que o seu ID Apple foi utilizado para fazer compras.

As hiperligações nessas mensagens de correio eletrónico falsas conduzem a sítios web de cibercriminosos que são clonados dos originais. Os utilizadores são então induzidos a introduzir as suas informações sensíveis nessas páginas falsas. Mais tarde, os cibercriminosos utilizam os dados recolhidos para roubar dinheiro ou realizar outras actividades fraudulentas. Note-se que os e-mails não são o único canal utilizado nos ataques de phishing; os cibercriminosos são conhecidos por utilizarem mensagens de texto e chamadas telefónicas para atrair potenciais vítimas e levá-las a fornecer as suas informações pessoais.

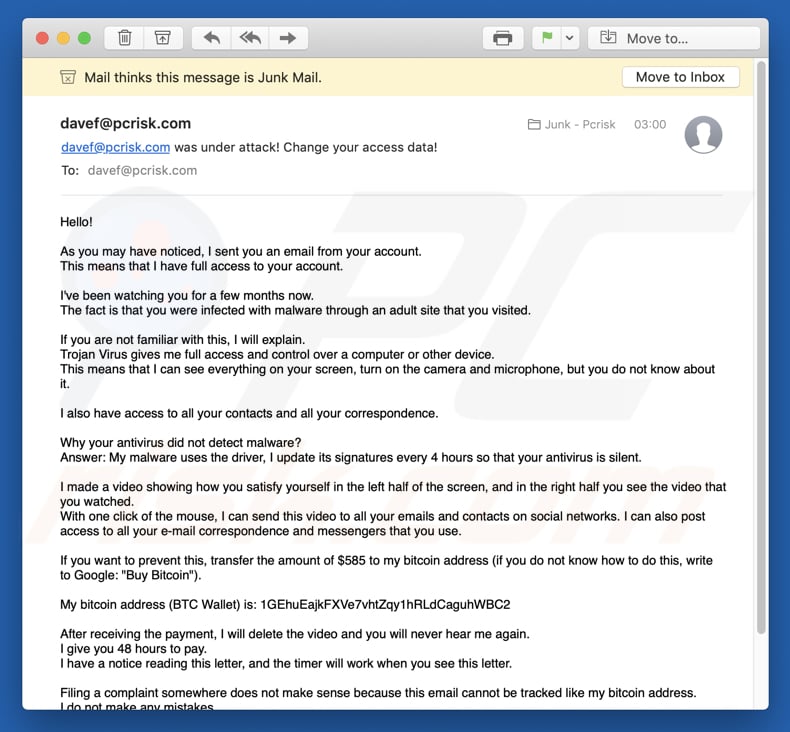

As fraudes de sextortion são outra forma popular de e-mails falsos. Estes alegam ter vídeos ou fotos comprometedoras do utilizador e exigem o pagamento de um resgate em Bitcoins (ou outras criptomoedas) para remover o suposto material sensível. Esses e-mails geralmente afirmam que um hacker colocou spyware no computador e o utilizou para gravar um vídeo do utilizador a ver pornografia. Na realidade, os cibercriminosos não têm qualquer material comprometedor. Estão a enviar milhares de e-mails falsos e alguns utilizadores que os recebem acreditam na informação falsa e pagam o dinheiro.

Note-se que estes são apenas alguns exemplos de phishing e de burla em linha. Os criminosos virtuais estão sempre a inovar e a procurar novas formas de roubar informações sensíveis. Por isso, tenha sempre cuidado ao navegar na Internet e ao introduzir as suas informações pessoais. Quando se trata de phishing e burlas, o melhor conselho é ser cético; se algo parece bom demais para ser verdade, provavelmente é.

Sintomas de phishing/chamada:

- Recebeu uma mensagem de correio eletrónico alegando que a sua palavra-passe expirou ou que a conta requer verificação utilizando a palavra-passe.

- Recebeu uma mensagem de correio eletrónico demasiado boa para ser verdade (por exemplo, alegando que ganhou uma lotaria, apesar de não ter comprado quaisquer bilhetes de lotaria).

- Recebeu uma mensagem de correio eletrónico que afirma que um pirata informático o gravou a ver pornografia.

- Recebeu uma mensagem de correio eletrónico a dizer que fez uma compra que não reconhece.

- Recebeu uma chamada a dizer que o seu PC ou Mac está infetado com vírus e precisa de ser limpo.

Distribuição:

Os ataques de phishing são mais frequentemente executados através de campanhas de spam por correio eletrónico. Os cibercriminosos estão a utilizar vários temas para atrair as suas potenciais vítimas e levá-las a fornecer as suas informações. Os falsos e-mails concebidos para roubar dados sensíveis vão desde prémios de lotaria a palavras-passe expiradas. No caso das burlas online, os cibercriminosos utilizam frequentemente nomes de domínio mal escritos para enganar os utilizadores e levá-los a visitar os seus falsos sites. Outra forma popular de gerar tráfego para sítios Web desonestos é através de técnicas de envenenamento de motores de busca e de várias redes de publicidade obscuras.

Como evitar ser vítima de phishing e de burlas em linha?

Se recebeu uma mensagem de correio eletrónico a dizer que ganhou a lotaria ou que precisa de preencher algumas informações pessoais para o seu banco, deve ser muito cético em relação a essas mensagens. Os cibercriminosos estão a utilizar linhas de assunto apelativas e mensagens de correio eletrónico com aspeto legítimo para enganar os utilizadores de computadores e torná-los nas suas próximas vítimas. O senso comum e a utilização de software antivírus podem reduzir significativamente as hipóteses de se tornar uma vítima de correio eletrónico de phishing.

Para evitar as burlas em linha, os utilizadores da Internet devem manter sempre os seus navegadores e sistemas operativos actualizados. Os navegadores de Internet modernos têm filtros de prevenção de burlas incorporados e podem protegê-lo de visitar um sítio Web perigoso. Como segunda camada de proteção, deve utilizar um programa antivírus de boa reputação. A última e mais importante coisa é educar-se sobre a navegação segura na Internet.

O que é um esquema de apoio técnico?

Também conhecido como: golpe de suporte técnico, golpe de pop-up

A burla de apoio técnico é um tipo de burla em que os burlões afirmam prestar serviços de apoio técnico. As principais caraterísticas destas burlas incluem chamadas telefónicas e software de acesso remoto. Normalmente, as vítimas são induzidas a telefonar (ou a comunicar com) os burlões através de sítios Web enganadores.

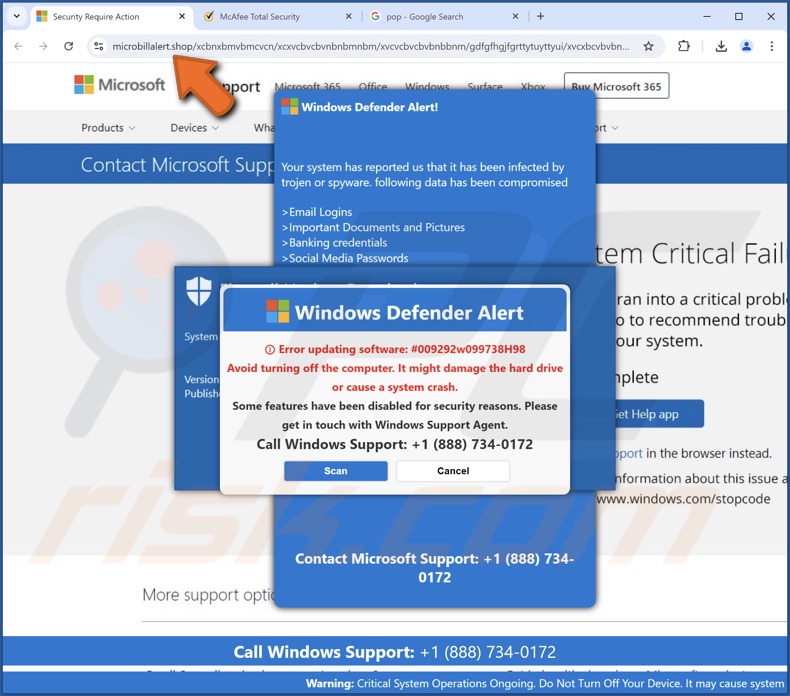

Estas páginas imitam frequentemente sites legítimos ou incluem gráficos associados a produtos, serviços ou empresas genuínos - tais como sistemas operativos (Windows, Mac), software antivírus (Microsoft Defender, Norton, McAfee), retalhistas de eletrónica (Geek Squad) e outros. Os sites fraudulentos incluem frequentemente várias janelas pop-up que executam falsas verificações do sistema ou apresentam alertas de ameaças.

O objetivo é convencer as vítimas de que os seus computadores estão infectados, bloqueados por razões de segurança, continuam a encontrar erros críticos ou estão em grande risco. Estas páginas web oferecem apoio técnico para ajudar as vítimas com estes problemas inexistentes. Os utilizadores são instruídos a ligar para as "linhas de apoio" fornecidas para obter apoio técnico.

Embora a burla possa ocorrer inteiramente por telefone, estes cibercriminosos pedem normalmente para aceder remotamente aos dispositivos das vítimas. A ligação pode ser estabelecida utilizando programas legítimos de acesso remoto, como o AnyDesk ou o TeamViewer.

Durante a comunicação, os burlões fingem ser profissionais de apoio, identificando-se normalmente como "técnicos especializados", "apoio certificado" da Microsoft ou da Apple, etc. Nas fases iniciais da burla, estes cibercriminosos realizam actividades destinadas a convencer as vítimas de que estão a prestar os serviços de apoio prometidos.

Os burlões podem usar ferramentas utilitárias nativas do Windows para criar a ilusão de que o computador foi comprometido. Por exemplo, podem usar o Prompt de Comando para produzir uma saída rápida de ficheiros/diretórios e afirmar que se trata de um processo de verificação de malware. Os criminosos também podem afirmar que a saída é suspeita e indica que o sistema está infetado.

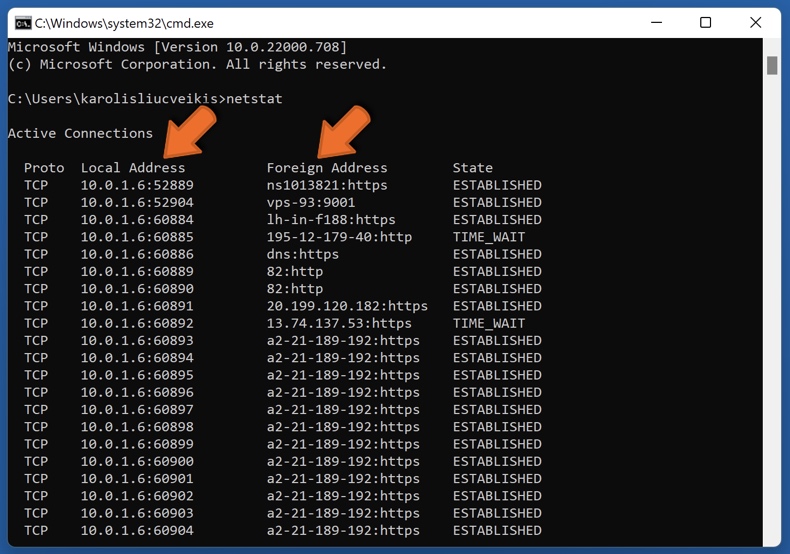

Outra tática de medo que os golpistas podem usar é executar o comando "netstat" no Prompt de Comando. Uma vez introduzido, basicamente apresenta aos utilizadores informações sobre a rede, listando os endereços IP locais e estrangeiros ligados. Este é um resultado normal; é produzido durante a navegação na Internet.

O "Endereço local" identifica o dispositivo do utilizador, enquanto a coluna "Endereço estrangeiro" representa os endereços IP dos dispositivos a que se ligaram (ou seja, abriram sítios Web). Os burlões reinventam este último para significar que os hackers se "ligaram" aos computadores das vítimas.

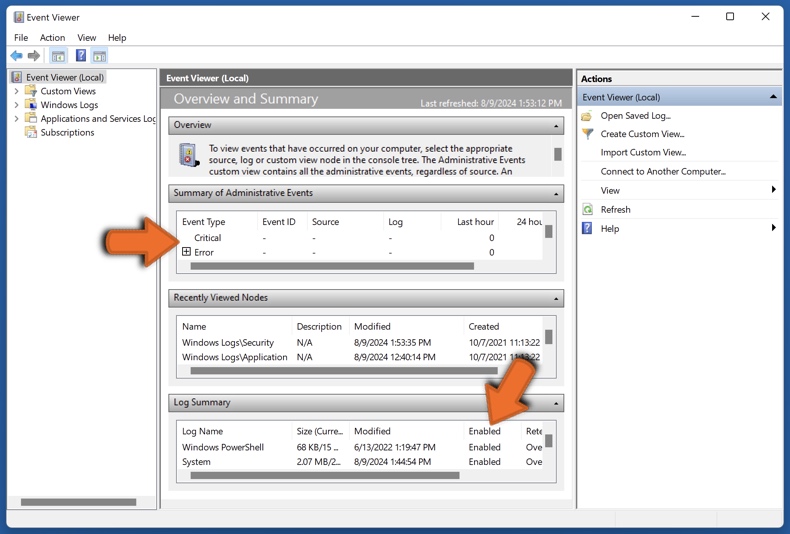

Estes cibercriminosos também podem usar o Visualizador de Eventos - um componente do Windows que permite aos utilizadores ver os registos de eventos e resolver problemas. As entradas de registo são susceptíveis de incluir uma variedade de alertas inócuos relativos a erros e serviços desactivados (note que nem todos devem estar sempre activados). Os burlões afirmam que esta informação inofensiva é um indicador de comprometimento do sistema.

Os burlões podem usar software de terceiros para criar a ilusão de infecções por malware. As ferramentas antivírus falsas são frequentemente utilizadas para este fim. Estes programas executam análises de sistema falsas que detectam vários vírus nos dispositivos. Este software desonesto pode exigir o pagamento para ativar as suas funcionalidades (como a remoção de malware), mas permanece não operacional após a compra. Mais informações podem ser encontradas na secção "Fake AntiVirus" nesta página.

O objetivo final de todas as burlas é o lucro e os burlões podem consegui-lo de várias formas. Em muitos casos, os burlões do suporte técnico procuram obter fundos diretamente. Assim que as vítimas se convencem de que os seus computadores estão infectados, os criminosos pedem-lhes que paguem a remoção do malware, a ativação do software, a renovação da subscrição, etc.

Os burlões pretendem obter grandes quantias - na ordem das centenas e milhares. Normalmente, oferecem proteção durante anos ou mesmo para toda a vida. Isto não só é um chamariz para obter somas significativas de dinheiro, como também pode permitir que os cibercriminosos contactem as vítimas à vontade e proclamem a deteção de novas ameaças ou problemas, que naturalmente necessitam de um pagamento adicional para serem eliminados.

As burlas de apoio técnico podem ser longas e demoradas, em que os burlões mantêm um contacto constante com as suas vítimas e orientam-nas em cada passo do processo. Estes criminosos podem tentar estabelecer uma ligação pessoal e utilizar uma variedade de embustes para criar uma impressão de legitimidade, como fornecer códigos de segurança e identificações falsas.

Na maioria dos casos, os burlões pedem que os pagamentos sejam feitos em cartões de oferta ou em dinheiro. No caso do primeiro, os cibercriminosos podem manter contacto com as vítimas e instruí-las sobre o que dizer aos empregados da loja se questionarem a compra excessiva (uma vez que os vendedores podem saber que os burlões procuram cartões de oferta). Quando um cartão-presente é resgatado, não pode ser reembolsado - por conseguinte, as vítimas não podem recuperar os fundos gastos depois de os códigos de resgate serem divulgados aos burlões.

Os cibercriminosos podem dar instruções às vítimas sobre como esconder dinheiro em pacotes de aparência inocente e depois enviá-los. Em esquemas de apoio tecnológico em grande escala, os criminosos podem até ter uma rede de "mulas" para entregar as encomendas entre países. Normalmente, este método de aquisição de fundos não permite opções de recuperação de dinheiro.

As transferências bancárias e os cheques são utilizados em menor escala, uma vez que podem existir opções para as vítimas recuperarem os seus fundos, medidas de segurança que impedem os burlões internacionais e são muito mais rastreáveis. A criptomoeda é igualmente pouco frequente; embora torne a recuperação de fundos praticamente impossível, a obtenção e o envio de moeda digital pode ser um processo demasiado complexo para o grupo demográfico de vítimas visado, que tende a inclinar-se para os idosos avançados.

No entanto, existe uma série de ameaças associadas às burlas de apoio técnico. Os cibercriminosos podem visar informações sensíveis, tais como credenciais de início de sessão de contas (por exemplo, correio eletrónico, redes sociais, comércio eletrónico, transferências de dinheiro, serviços bancários em linha, carteiras digitais, etc.), dados de identificação pessoal (por exemplo, digitalizações/fotografias de passaportes, dados do bilhete de identidade, etc.) e dados financeiros (por exemplo, números de contas bancárias ou de cartões de crédito/débito, etc.).

As informações visadas podem ser obtidas enganando as vítimas para que as revelem por telefone, digitando-as onde os burlões afirmam que não as podem ver, ou introduzindo-as em sítios Web ou ficheiros de phishing. Os sites/ficheiros de phishing podem ser disfarçados de forma competente como páginas de login de contas ou formulários de registo/pagamento.

Estes criminosos podem utilizar a funcionalidade do software de acesso remoto para escurecer os ecrãs das vítimas ou sobrepô-los com imagens (por exemplo, avisos de ameaça, erro de ecrã azul da morte, etc.). Enquanto as vítimas não conseguem ver os ecrãs dos seus dispositivos, os burlões podem realizar várias actividades maliciosas nas máquinas.

Os cibercriminosos podem navegar e roubar conteúdo valioso, desativar/desinstalar ferramentas de segurança genuínas ou instalar verdadeiros trojans, ransomware e outro malware (mais informações sobre estes programas podem ser encontradas nas secções apropriadas desta página). Além disso, malware específico e certos programas de acesso remoto podem permitir que os cibercriminosos acedam aos computadores das vítimas sem o conhecimento e consentimento destas.

Embora os burlões tentem manter a aparência de apoio técnico profissional com as tácticas de intimidação descritas anteriormente, não deixam de recorrer à coerção e às ameaças. Podem ameaçar ou apagar completamente os ficheiros das vítimas se estas se recusarem a pagar. Nas versões do Windows anteriores ao Windows 10, estes criminosos utilizavam frequentemente o utilitário Syskey para adicionar uma palavra-passe aos dispositivos das vítimas, bloqueando-as até que as exigências fossem satisfeitas. Uma vez que o Syskey foi removido do Windows 10 e versões posteriores, alguns burlões recorrem a software de terceiros que instalam nos computadores das vítimas para este efeito.

Os cibercriminosos também podem recorrer a abuso psicológico e tácticas de intimidação, como telefonar constantemente a qualquer hora, gritar e abusar verbalmente das vítimas que não cooperam. Houve mesmo casos em que os burlões recorreram a ameaças de violência física e de lesões corporais graves.

Distribuição:

Na maioria dos casos, as fraudes de suporte técnico baseiam-se em sites enganadores que usam iscas relacionadas com ameaças para enganar os visitantes e levá-los a ligar para as suas falsas linhas de suporte. Estas páginas podem ser abertas à força por sites que utilizam redes de publicidade desonestas, quer imediatamente após o acesso inicial, quer quando se interage com o conteúdo alojado (por exemplo, clicando em botões, campos de introdução de texto, anúncios, ligações, etc.).

Sabe-se que os anúncios intrusivos e as notificações de spam também promovem estas páginas web fraudulentas. Técnicas de typosquatting (URLs com erros ortográficos) e de envenenamento de motores de busca também podem ser implementadas para apoiar estes sítios. Outro método consiste em utilizar mensagens de correio eletrónico não solicitado ou outras mensagens enganosas, que conduzem os destinatários a sítios fraudulentos ou os convidam a telefonar diretamente para os burlões. As chamadas frias e as chamadas automáticas também são utilizadas como isco.

Como evitar ser vítima de esquemas de apoio técnico?

A prudência é fundamental para a segurança em linha. Tenha cuidado ao navegar e não visite sítios Web de má reputação. Não clique em anúncios e notificações que façam afirmações suspeitas sobre a segurança do seu computador. A maioria dos navegadores de Internet modernos tem medidas que impedem o acesso a sites maliciosos, mas ferramentas de segurança adicionais (como antivírus e extensões de navegador especializadas) podem aumentar a proteção.

No entanto, se encontrar uma página Web que esteja a efetuar análises do sistema e a detetar vírus (uma proeza que nenhum Web site consegue alcançar), ignore-a e feche-a. Se for impossível fechá-la, encerre o processo do navegador. Se não for possível fechá-la, termine o processo do navegador (utilizando o Gestor de Tarefas ou o Monitor de Atividade no Mac). Quando voltar a aceder ao navegador, inicie uma nova sessão de navegação, uma vez que restaurar a anterior irá reabrir a página enganosa.

Abordar as comunicações recebidas (por exemplo, e-mails, chamadas, SMS, DMs/PMs, etc.) com cautela. Não confie em mensagens de fontes desconhecidas ou suspeitas e não cumpra as instruções fornecidas por e-mail/chamada que o alertam para infecções do sistema ou serviços/produtos desactualizados que não adquiriu.

Se foi vítima de uma burla de apoio técnico - desligue o seu dispositivo da Internet, desinstale o software de acesso remoto utilizado pelos burlões, efectue uma verificação completa do sistema com um antivírus de boa reputação e remova todas as ameaças detectadas. Contacte as autoridades competentes se suspeitar que as suas informações privadas foram expostas.

O que é um esquema de reembolso?

Também conhecido por: fraude de pagamento excessivo

A burla de reembolso é um tipo de burla em que as vítimas são enganadas para enviarem dinheiro aos burlões, sendo a atividade disfarçada de um processo de reembolso ou de outra compensação financeira. Estas fraudes envolvem uma comunicação direta com as vítimas, normalmente através de chamadas telefónicas.

O contacto inicial é mais frequentemente efectuado através de chamadas não solicitadas ou mensagens de spam (e-mails, SMS, PMs/DMs, etc.). As iscas centram-se em reembolsos, facturas, renovações de subscrições e similares. O tema principal é a implicação de que os fundos foram retirados da conta da vítima, mas a cobrança pode ser revertida (ou seja, reembolsada).

Se a burla começa com uma chamada, os burlões identificam-se normalmente como apoio de uma empresa ou prestador de serviços conhecido e, se a isca inicial for uma mensagem (como um e-mail), esta é apresentada como uma fatura ou um alerta de uma entidade genuína. Por exemplo, a suposta cobrança pode ser uma compra efectuada numa plataforma de comércio eletrónico (Amazon, eBay) ou a renovação da subscrição de um produto/serviço de uma empresa de renome (Microsoft, Apple, Norton, McAfee, Netflix).

A burla depende da sinceridade das vítimas. Durante o falso processo de reembolso ou de cancelamento de despesas/assinaturas, os burlões afirmam que foi transferida uma quantia significativamente maior e pedem a devolução dos fundos em excesso - assim, as vítimas são induzidas a enviar o seu próprio dinheiro para os cibercriminosos.

As fraudes de reembolso envolvem golpistas que acedem remotamente aos dispositivos das vítimas. Podem ser utilizados programas legítimos de acesso remoto, como o TeamViewer ou o AnyDesk, para facilitar a ligação. A utilização deste tipo de software é fundamental para convencer as vítimas de que foram transferidos fundos em excesso para as suas contas.

Assim que o acesso remoto é estabelecido, os burlões pedem às vítimas que entrem nas suas contas bancárias online para as ajudar no processo de reembolso. Escrever um pedido de reembolso falso pode ser um elemento do esquema. Estes cibercriminosos raramente se dão ao trabalho de criar documentos/páginas web de aspeto legítimo para as vítimas preencherem. Em vez disso, abrem um programa de edição de texto, como o Windows Notepad, e pedem às vítimas que introduzam as suas informações - fundamentalmente, o suposto montante do reembolso. O objetivo é enganar as vítimas, fazendo-as acreditar que estão a controlar o processo.

Antes de o montante do reembolso ser introduzido no editor de texto, os burlões utilizam uma funcionalidade do software de acesso remoto para escurecer o ecrã ou sobrepô-lo com uma imagem - tornando assim as vítimas incapazes de ver o que está a acontecer. Entretanto, os burlões tentam criar a impressão de que as vítimas cometeram um erro ao introduzir a soma, fazendo com que lhes seja transferida uma quantia significativamente maior.

São utilizados dois métodos para criar esta fraude. Os cibercriminosos podem movimentar fundos entre as contas das vítimas, por exemplo, de "poupança" para "conta corrente". A maioria dos bancos online não restringe esta atividade; é instantânea, uma vez que o dinheiro não sai efetivamente da conta do titular. Efetuar uma transferência para uma conta diferente (por exemplo, uma que esteja na posse dos burlões) não é um processo rápido. Existem medidas de segurança, as transferências provavelmente requerem verificação (o que exigiria acções adicionais por parte das vítimas) e estas transacções podem ser facilmente rastreáveis e reversíveis.

Por conseguinte, os cibercriminosos não transferem dinheiro para si próprios desta forma. Em vez disso, os burlões recorrem ao engano para conseguir que as vítimas o façam de uma forma que as deixe mais seguras de um processo criminal e diminua a possibilidade de recuperação do dinheiro.

A outra técnica é a utilização de ferramentas de desenvolvimento Web (DevTools). Estas ferramentas estão integradas em muitos navegadores, pelo que os burlões não precisam de descarregar/instalar qualquer software adicional. As DevTools são utilizadas por programadores web para visualizar, testar e modificar sites. No caso das fraudes de reembolso, são utilizadas para alterar o aspeto de uma página Web, editando o seu código HTML.

Assim, os montantes indicados nas páginas das contas bancárias das vítimas são alterados para parecerem maiores. A edição do HTML apenas afecta a aparência de um sítio Web; não altera realmente o sítio ou - neste caso - a conta bancária e o dinheiro nela contido. Esta modificação de aparência é facilmente revertida actualizando a página.

É de salientar que nenhum dos métodos utilizados pelos burlões de reembolso afecta as contas e os fundos das vítimas; apenas criam a aparência de que ocorreu uma transferência. Quando os cibercriminosos acabam de criar esta fraude, devolvem a visualização do ecrã às vítimas e afirmam que estas cometeram um erro ao introduzir o montante que tinham direito a receber.

As vítimas são confrontadas com as suas contas bancárias que "confirmam" esta afirmação, e os burlões pedem-lhes que devolvam o excesso. Trata-se de um jogo de culpabilização, uma vez que as vítimas são culpadas por este erro. Os burlões podem alegar e declarar que isso fará com que sejam despedidos do emprego de que tanto precisam. Se o jogo da culpa não for eficaz, as vítimas podem ser ameaçadas com repercussões legais por guardarem o dinheiro ou intimidadas de outra forma para que cumpram a decisão.

Os esquemas de reembolso têm uma sobreposição considerável com os esquemas de apoio técnico; partilham os mesmos riscos associados ao acesso remoto não autorizado e às técnicas utilizadas para obter os fundos das vítimas. Para mais informações, consulte esta página na secção "Fraude de suporte técnico".

Como evitar ser vítima de esquemas de reembolso?

Aborde as chamadas, e-mails, SMS, PMs/DMs e outras mensagens recebidas com cautela. Não confie em comunicações suspeitas relativas a compras que não efectuou ou a serviços que não subscreveu. Não abra ligações ou anexos presentes em correio duvidoso/irrelevante.

Se tiver dúvidas sobre o acesso não autorizado às suas contas ou outras preocupações, contacte sempre os canais apropriados encontrados através de fontes legítimas (por exemplo, números/emails/etc. de apoio fornecidos por sítios Web oficiais).

Phishing/Fraude mais recentes

Phishing/Fraude mais comuns

O que é o spam de notificação do navegador?

Também conhecido como: anúncios de notificação push, anúncios de notificação de site

As "Notificações do Navegador" é um recurso útil fornecido por todos os principais desenvolvedores de navegadores de Internet (Chrome, Firefox, Safari). Os proprietários de sites podem usar este recurso para mostrar notificações sobre notícias, descontos, etc. Ao visitar um site, os utilizadores são questionados se desejam permitir tais notificações e, se o fizerem, os operadores do site podem enviar notificações do navegador para os utilizadores que os abrem.

Infelizmente, os criminosos cibernéticos exploram este recurso para gerar rendimento, bombardeando os utilizadores da Internet com notificações de spam que levam a falsas fraudes de antivírus, jogos de azar e outros sites obscuros. Para induzir os utilizadores da Internet a permitir notificações do navegador, os criminosos cibernéticos criam janelas pop-up com afirmações falsas, por exemplo, "In order to access content click allow", "Click allow if you are not a robot", "Click allow to continue watching", etc.

Sintomas em que foi induzido a permitir notificações de spam:

Os anúncios de notificação aparecem constantemente no canto inferior direito da área de trabalho (utilizadores do Windows). Os utilizadores de telemóvel veem essas notificações na parte superior do ecrã. Os utilizadores de Mac veem anúncios de notificação no canto superior direito da sua área de trabalho.

Exemplos de spam de notificação do navegador:

Distribuição:

Os profissionais de marketing fraudulentos criam sites fraudulentos que enganam os utilizadores da Internet para permitir notificações de sites. Ao navegar na Internet, os utilizadores são redirecionados para estes sites ou veem anúncios pop-up dos sites mencionados e são enganosamente induzidos a clicar em "permitir".

Exemplos de sites usados para enganar os utilizadores da Internet, fazendo-os permitir notificações de spam:

Como evitar a notificação de spam do navegador?

Os utilizadores da Internet devem ser muito céticos quando pedidos a permitir notificações - sites legítimos não forçam os seus utilizadores a permitir notificações. Se for pedido a provar que não é um robot clicar em permitir - não faça isso, é uma fraude. Permita apenas notificações de sites em que confia totalmente.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar