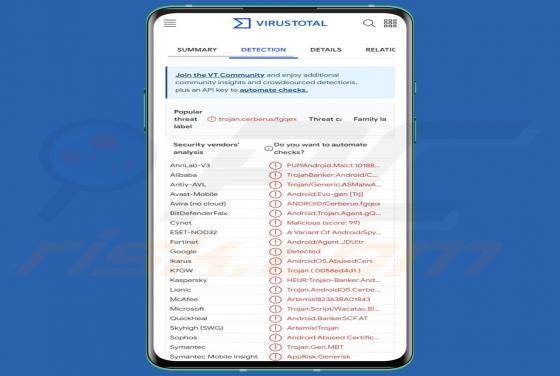

Greenbean Trojan Bancário (Android)

Greenbean é o nome de um trojan bancário. Foi concebido para infetar sistemas operativos Android. Este programa malicioso existe desde, pelo menos, 2023. Como a sua classificação indica, este trojan procura informações bancárias e outras informações relacionadas com finanças. Há provas que sugerem