Não confie na fraude por e-mail "Zero day security vulnerability on Zoom app"

Phishing/FraudeTambém conhecido como: possíveis infecções por malware

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Guia de remoção da fraude de e-mail "Zero Day Security Vulnerability On Zoom"

O que é o e-mail da fraude "Zero Day Security Vulnerability On Zoom"?

"Zero Day Security Vulnerability On Zoom" é o nome de uma campanha de spam que usa o modelo de fraude sextortion. O termo "campanha de spam" define uma operação em grande escala durante a qual milhares de e-mails fraudulentos são enviados. As cartas, distribuídas através dessa campanha, afirmam que o remetente obteve imagens de vídeo altamente comprometedoras do destinatário. As gravações inexistentes foram supostamente feitas através de uma exploração de uma vulnerabilidade encontrada no aplicativo Zoom - que é um serviço de conferência legítimo. Esses emails fraudulentos têm como objetivo enganar os destinatários para que paguem um resgate para evitar que os vídeos falsos sejam divulgados. Deve ser enfatizado que todas as alegações feitas pelas cartas "Zero Day Security Vulnerability On Zoom" - são falsas.

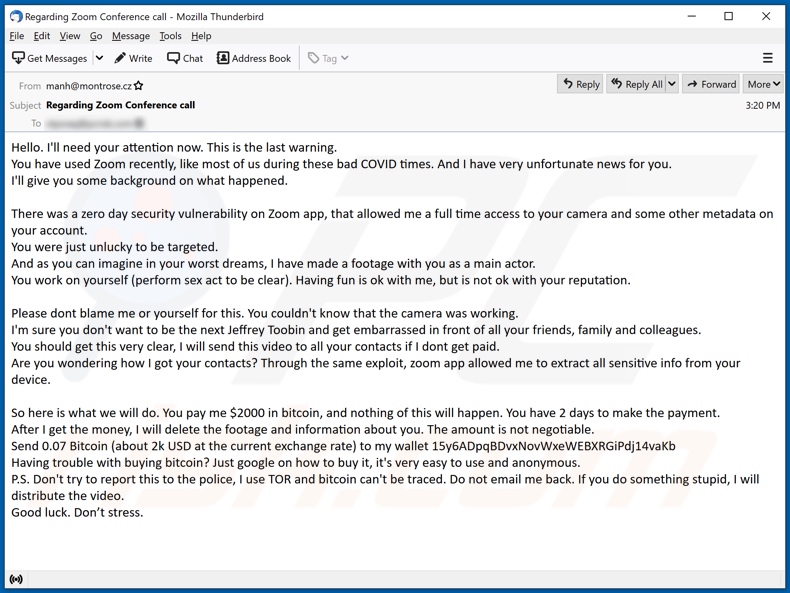

Os emails fraudulentos (assunto/título "Regarding Zoom Conference call"; podem variar) informam sobre o destinatário que usou recentemente o serviço de conferência Zoom. Devido a uma alegada falha na segurança do aplicativo, o remetente afirma ter se infiltrado no dispositivo do destinatário. Especificamente, os criminosos cibernéticos afirmam ter obtido acesso à câmera do dispositivo e aos dados relacionados à conta de e-mail do destinatário. Através da câmara sequestrada, imagens comprometedoras (de natureza sexual) foram gravadas. As cartas ameaçam enviar o vídeo inexistente aos contatos do destinatário (por exemplo, amigos, familiares e colegas). Para evitar que isso aconteça, um resgate no valor de 2.000 dólares em criptomoeda Bitcoin deve ser pago em dois dias.

Conforme mencionado na introdução, nenhuma das informações fornecidas pelos e-mails fraudulentos "Zero Day Security Vulnerability On Zoom" é verdadeira. Consequentemente, os dispositivos dos destinatários não foram infiltrados, nem nenhuma filmagem comprometedora foi gravada. O objetivo dessas cartas enganosas é induzir os destinatários a pagar aos criminosos cibernéticos. Portanto, os emails fraudulentos devem ser ignorados.

| Nome | Fraude por e-mail Zero Day Security Vulnerability On Zoom App |

| Tipo de Ameaça | Phishing, fraude, engenharia social, fraude |

| Alegação Falsa | Os e-mails afirmam que um vídeo comprometedor do destinatário será divulgado, a menos que pague um resgate. |

| Montante de Resgate | 2.000 USD em criptomoeda Bitcoin |

| Endereço da Carteira Cripto dos Criminosos Cibernéticos | 15y6ADpqBDvxNovWxeWEBXRGiPdj14vaKb (Bitcoin) |

| Sintomas | Compras online não autorizadas, palavras-passe de contas online alteradas, roubo de identidade, acesso ilegal ao computador. |

| Métodos de Distribuição | E-mails fraudulentos, os anúncios pop-up online fraudulentos, técnicas de envenenamento de mecanismo de pesquisa, domínios com erros ortográficos. |

| Danos | Perda de informações confidenciais, perda monetária, roubo de identidade. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

"I know that you visit 18+ content", "Your local network has been compromised", "I infected your computer with my private trojan", e "You have 46 Hours in order to make the payment" são alguns exemplos de outras sextorsões campanhas de spam. E-mails fraudulentos geralmente são apresentados como "urgentes", "importantes", "prioritários" e semelhantes; podem até mesmo estar disfarçados como correspondência de instituições, organizações, empresas, negócios, provedores de serviços e outras entidades legítimas. As campanhas de spam são usadas para vários fraudes, phishing, e proliferação de malware. Devido à prevalência relativa de emails de spam, é altamente recomendável ter cuidado com os emails recebidos.

Como é que as campanhas de spam infectam os computadores?

As campanhas de spam infectam os sistemas através de ficheiros virulentos que são distribuídos através deles. Arquivos infecciosos podem ser anexados aos e-mails e/ou as cartas contêm links para descarregamento deste conteúdo. Os ficheiros maliciosos podem estar em vários formatos, por exemplo, ficheiros (RAR, ZIP, etc.), executáveis (.exe, .run, etc.), documentos do Microsoft Office e PDF, JavaScript e assim por diante. Quando estes ficheiros são executados, executados ou abertos de outra forma - o processo de infecção (ou seja, descarregamento/instalação de malware) é iniciado. Por exemplo, documentos do Microsoft Office infectam os sistemas a executar comandos de macro maliciosos. Nas versões do Microsoft Office lançadas antes de 2010 - as macros são executadas no momento em que um documento é aberto. As versões mais recentes têm o modo "Visualização protegida" que impede a execução automática de comandos de macro. Em vez disso, os utilizadores são pedidos a ativar macros (ou seja, para ativar a edição/conteúdo) e avisados sobre os riscos.

Como evitar a instalação de malware?

Para evitar a propagação de malware através de e-mails de spam, é altamente recomendável não abrir e-mails suspeitos e/ou irrelevantes - especialmente anexos ou links encontrados. Também é recomendável usar as versões do Microsoft Office lançadas após 2010. Além de campanhas de spam, os programas maliciosos são distribuídos através de fontes de descarregamento não confiáveis (por exemplo, sites de hospedagem de ficheiros não oficiais e gratuitos, redes de partilha peer-to-peer e outros descarregadores de terceiros ), ferramentas de ativação ilegal ("cracking") e atualizadores falsos. Portanto, é importante usar apenas canais de descarregamento oficiais e ferramentas/funções fornecidas por desenvolvedores legítimos para ativar e atualizar programas. Para garantir a segurança do dispositivo e do utilizador, é fundamental ter um conjunto antivírus/anti-spyware confiável instalado e atualizado. Este software deve ser usado para executar verificações regulares do sistema e remover ameaças detectadas/potenciais. Se já abriu anexos maliciosos, recomendamos executar uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Texto apresentado na carta de e-mail fraudulento "Zero Day Security Vulnerability On Zoom":

Subject: Regarding Zoom Conference call

Hello. I'll need your attention now. This is the last warning.

You have used Zoom recently, like most of us during these bad COVID times. And I have very unfortunate news for you.

I'll give you some background on what happened.

There was a zero day security vulnerability on Zoom app, that allowed me a full time access to your camera and some other metadata on your account.

You were just unlucky to be targeted.

And as you can imagine in your worst dreams, I have made a footage with you as a main actor.

You work on yourself (perform sex act to be clear). Having fun is ok with me, but is not ok with your reputation.

Please dont blame me or yourself for this. You couldn't know that the camera was working.

I'm sure you don't want to be the next Jeffrey Toobin and get embarrassed in front of all your friends, family and colleagues.

You should get this very clear, I will send this video to all your contacts if I dont get paid.

Are you wondering how I got your contacts? Through the same exploit, zoom app allowed me to extract all sensitive info from your device.

So here is what we will do. You pay me $2000 in bitcoin, and nothing of this will happen. You have 2 days to make the payment.

After I get the money, I will delete the footage and information about you. The amount is not negotiable.

Send 0.07 Bitcoin (about 2k USD at the current exchange rate) to my wallet 15y6ADpqBDvxNovWxeWEBXRGiPdj14vaKb

Having trouble with buying bitcoin? Just google on how to buy it, it's very easy to use and anonymous.

P.S. Don't try to report this to the police, I use TOR and bitcoin can't be traced. Do not email me back. If you do something stupid, I will distribute the video.

Good luck. Don’t stress.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é Zero day security vulnerability on Zoom app?

- PASSO 1. Remoção manual de possíveis infecções por malware.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

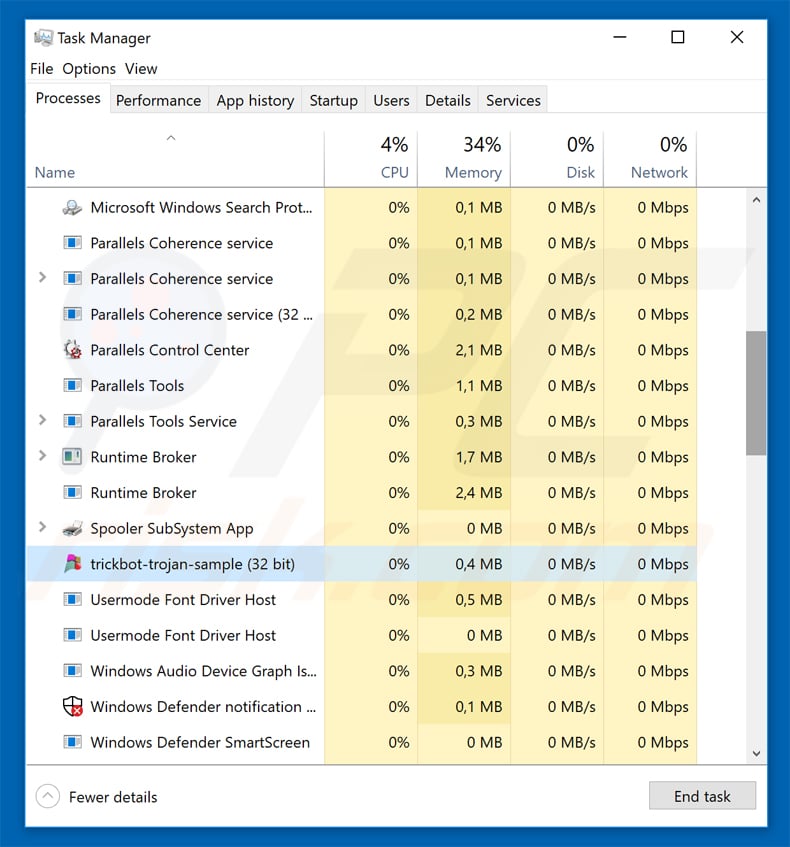

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows. Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

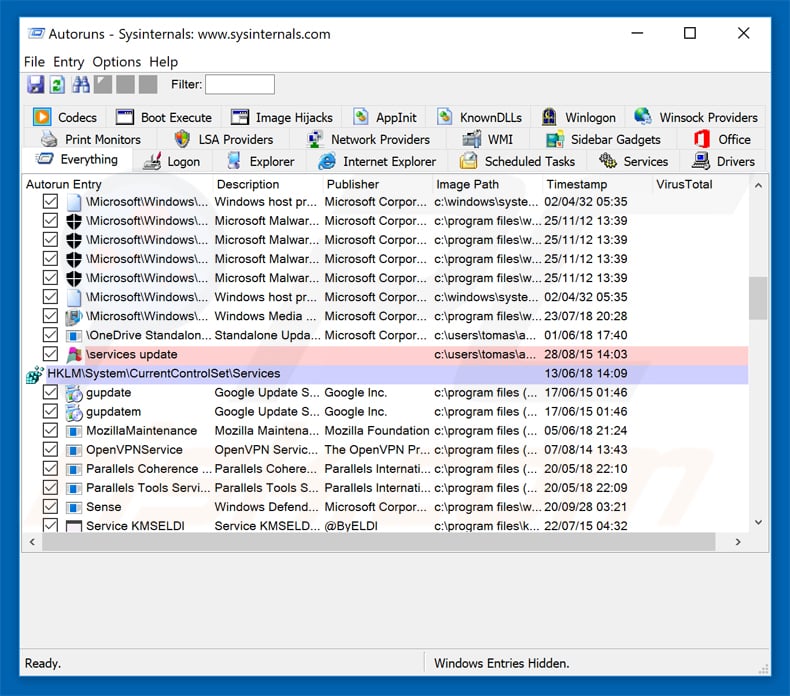

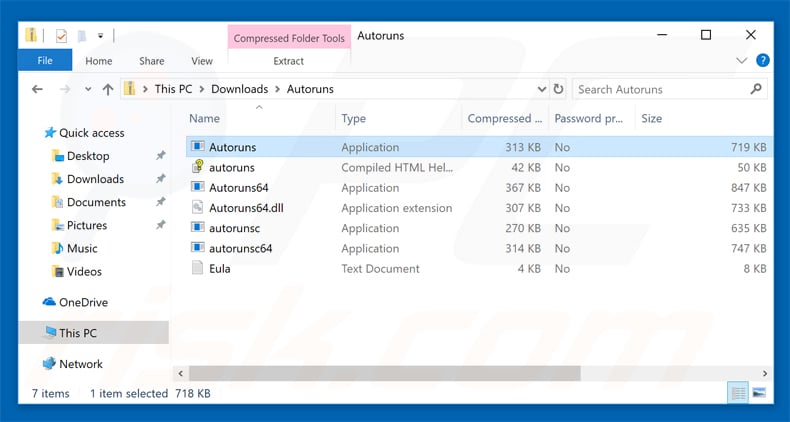

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

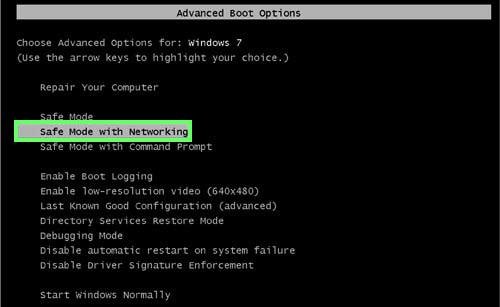

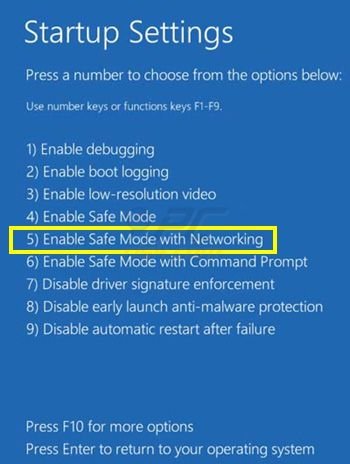

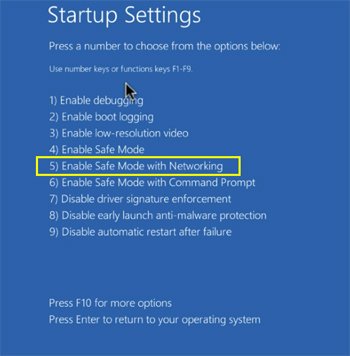

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

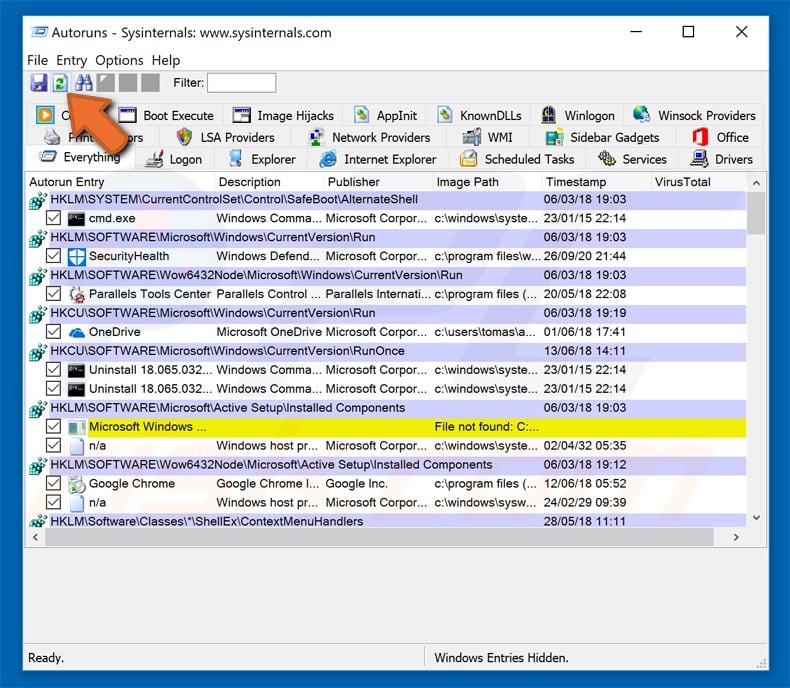

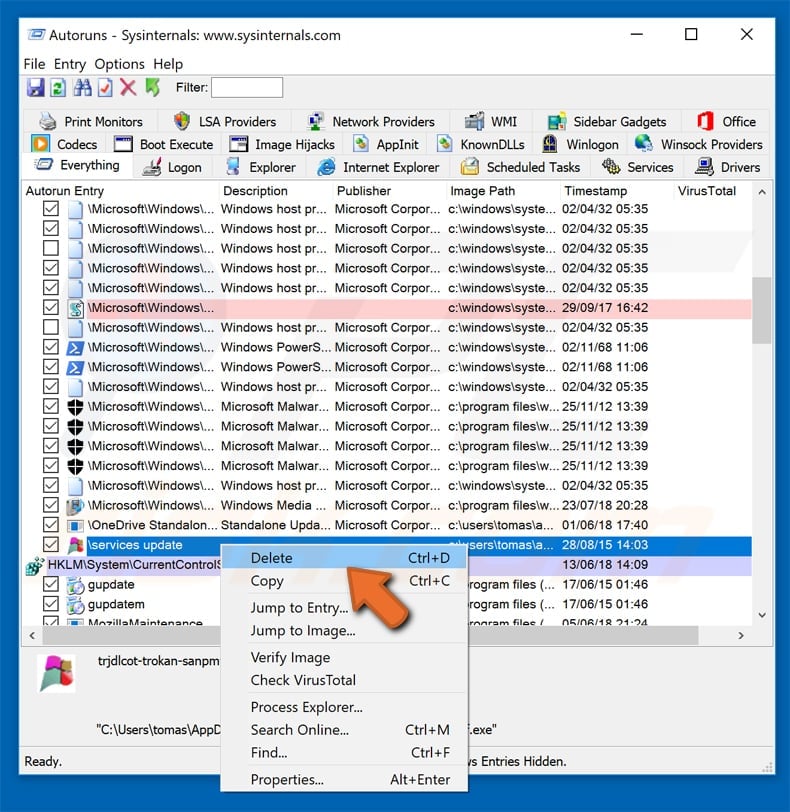

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir"

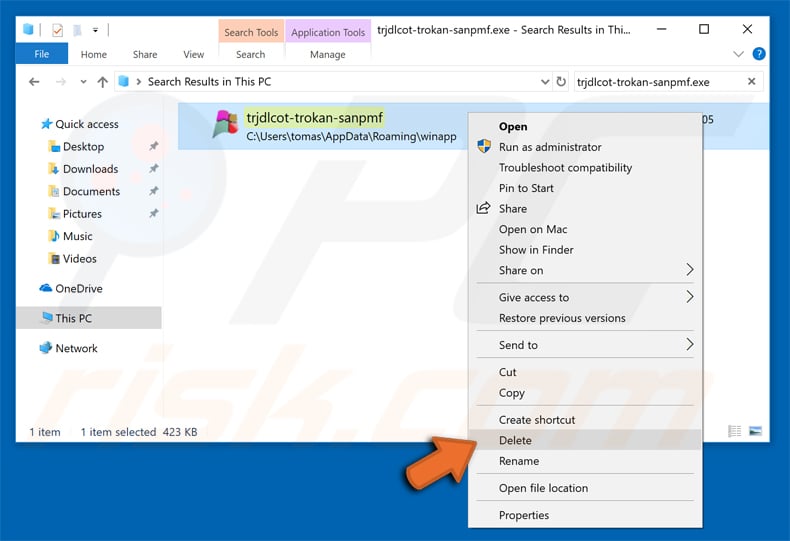

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware. Esses passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus.

Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários