Como remover o ValleyRAT de computadores infetados

TrojanTambém conhecido como: Trojan de acesso remoto ValleyRAT

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de malware é o ValleyRAT?

O ValleyRAT é um malware recentemente descoberto que chamou a atenção da comunidade de cibersegurança. Os RATs, ou Trojans de Acesso Remoto, são programas de software maliciosos que permitem que os agentes de ameaças obtenham acesso remoto e controlo sobre o computador da vítima. Os cibercriminosos costumam usar essas ferramentas para realizar uma ampla gama de atividades ilícitas.

Mais informações sobre o ValleyRAT

O ValleyRAT, escrito em C++ e compilado em chinês, apresenta as funcionalidades típicas de um RAT (Remote Access Trojan) básico. Os comandos empregados pelo ValleyRAT permitem que o malware execute uma ampla gama de ações, cada uma com uma finalidade específica nas suas operações maliciosas.

O ValleyRAT pode soltar e executar ficheiros DLL (Dynamic Link Library) e outros tipos de ficheiros no sistema comprometido. Essa capacidade permite que o malware execute códigos ou aplicações de sua escolha, que podem incluir cargas maliciosas adicionais (por exemplo, ransomware ou mineradores de criptomoedas) ou ferramentas.

Além disso, o ValleyRAT pode executar um comando crítico para a sua persistência. Ao configurar-se para iniciar automaticamente na inicialização do sistema, o malware garante que permanece ativo e oculto no sistema infetado, mesmo após uma reinicialização. Essa persistência é essencial para manter o controlo sobre o dispositivo comprometido.

Outros comandos permitem ao ValleyRAT recuperar informações valiosas sobre o sistema comprometido. Ele pode obter uma lista de processos em execução, fornecendo informações sobre as operações do sistema. Esses dados podem ser usados para vários fins, incluindo a identificação de alvos ou vulnerabilidades potenciais.

Além disso, o ValleyRAT pode controlar o seu funcionamento no sistema comprometido. Ele pode interromper a sua execução ou reiniciar-se conforme necessário. Esses comandos permitem que o malware se adapte a circunstâncias em mudança ou evite a detecção, interrompendo temporariamente a sua atividade.

Essencialmente, os comandos executados pelo ValleyRAT permitem que o malware se infiltre, persista e manipule o sistema infetado. Essa flexibilidade permite que o malware execute uma série de atividades maliciosas, desde roubo de dados até infiltração adicional no sistema ou na rede, tornando-o uma ameaça potente nas mãos de cibercriminosos.

| Nome | Trojan de acesso remoto ValleyRAT |

| Tipo de ameaça | Trojan de acesso remoto |

| Nomes de detecção | Avast (Win64:TrojanX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.67454261), ESET-NOD32 (Uma variante do Generik.MUISBVQ), Kaspersky (Trojan.Win32. RegistryStorage.mq), Microsoft (Trojan:Win32/Wacatac.B!ml), Lista completa (VirusTotal) |

| Sintomas | Os Trojans de administração remota são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são visíveis sintomas específicos numa máquina infetada. |

| Métodos de distribuição | Anexos de e-mail infetados, anúncios online maliciosos, engenharia social, «cracks» de software. |

| Danos | Senhas e informações bancárias roubadas, roubo de identidade, computador da vítima adicionado a uma botnet, injeções adicionais de malware, perdas financeiras, criptografia de dados e muito mais. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Possíveis danos

Os cibercriminosos armados com o ValleyRAT podem causar graves danos às vítimas, incluindo roubo de dados para fraude de identidade e ganhos financeiros, implantação de malware adicional para perturbação do sistema, manipulação do sistema comprometido para ataques cibernéticos mais amplos e perdas financeiras decorrentes de remediação e possíveis atividades fraudulentas.

Outros exemplos de malware com capacidades de um RAT são Aphrobyte Plus, PySilon e SuperBear.

Como é que o ValleyRAT se infiltrou no meu computador?

O método de distribuição do ValleyRAT sofreu alterações ao longo do tempo. A campanha inicial utilizava e-mails que incluíam hiperligações para ficheiros executáveis comprimidos, simplificando o processo de download do ValleyRAT.

Campanhas posteriores empregaram uma estratégia semelhante, utilizando serviços populares de e-mail gratuito, como Outlook, Hotmail e WeCom, para distribuir hiperligações que facilitavam a instalação do ValleyRAT.

Num desvio intrigante da norma, uma campanha distinta optou por um carregador baseado na linguagem Rust para distribuir o RAT. Esse carregador também baixou uma ferramenta legítima, o EasyConnect, juntamente com uma DLL manipulada. O EasyConnect foi então manipulado para carregar e executar essa DLL por meio de uma técnica conhecida como sequestro da ordem de pesquisa de DLL.

Enquanto a maioria das campanhas utilizava iscas com temas relacionados a faturas, uma campanha atípica em maio de 2023 utilizou PDFs semelhantes a currículos. Esses PDFs continham hiperligações que, ao serem ativadas, buscavam cargas úteis compactadas remotas, instalando, por fim, o ValleyRAT.

Como evitar a instalação de malware?

Tenha cuidado ao clicar em links ou descarregar ficheiros de sites desconhecidos ou suspeitos. Recorra apenas a fontes confiáveis para descarregar software e conteúdo. Desconfie de e-mails inesperados e irrelevantes, especialmente aqueles com anexos ou links. Evite abrir anexos ou clicar em links de fontes desconhecidas ou inesperadas (endereços de e-mail).

Evite interagir com anúncios suspeitos (por exemplo, pop-ups) ao visitar páginas duvidosas. Atualize regularmente o seu sistema operativo, aplicações de software e programas antivírus/antimalware. Se acredita que o seu computador já está infetado, recomendamos que execute uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Captura de tela de um site falso de download do Google Chrome em chinês (anizom[.]com) que espalha o malware ValleyRAT:

![Site falso de download do Google Chrome chinês (anizom[.]com) a espalhar o ValleyRAT](/images/stories/screenshots202502/valleyrat-malware-update-2025-02-04-fake-chrome-website.jpg)

Captura de ecrã de um site falso da Karlos — um prestador de serviços SMS chinês legítimo — (karlost[.]club) que espalha o malware ValleyRAT:

![Site falso do Karlos (karlost[.]com) a espalhar o ValleyRAT](/images/stories/screenshots202502/valleyrat-malware-update-2025-02-04-fake-karlos-website.jpg)

Atualização em 14 de junho de 2024 – foi descoberta uma nova variante do ValleyRAT. Esta versão tem capacidades anti-detecção melhoradas, tais como verificações de software antivírus e encerramento de processos para Qihoo 360 e WinRAR. O trojan também recolhe uma gama mais ampla de dados relacionados com o dispositivo.

O ValleyRAT expandiu a sua lista de comandos com novas capacidades que incluem manipulação de contas de utilizador e do sistema (ou seja, logouts forçados, reinicializações e encerramentos), filtragem de processos, limpeza do registo de eventos do Windows e captura de imagens de ecrã.

Mais informações sobre esses desenvolvimentos podem ser encontradas num artigo de Muhammed Irfan V A e Manisha Ramcharan Prajapati no blog da Zscaler.

Atualização em 28 de maio de 2025 – Recentemente, foi descoberta uma nova campanha de distribuição do ValleyRAT. Essa campanha utiliza instaladores de software falsos que se fazem passar por aplicativos conhecidos, como LetsVPN e QQ Browser, para induzir os utilizadores a iniciar a infecção pelo malware.

Nesta campanha, os cibercriminosos utilizam um carregador de malware chamado Catena. O ataque começa com um instalador NSIS trojanizado, criado para se parecer com um ficheiro de instalação legítimo do QQ Browser. Uma vez executado, este instalador utiliza o Catena para enviar o malware ValleyRAT para o sistema da vítima.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é o ValleyRAT?

- PASSO 1. Remoção manual do malware ValleyRAT.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - geralmente, é melhor permitir que programas antivírus ou antimalware façam isso automaticamente. Para remover este malware, recomendamos usar Combo Cleaner Antivirus para Windows.

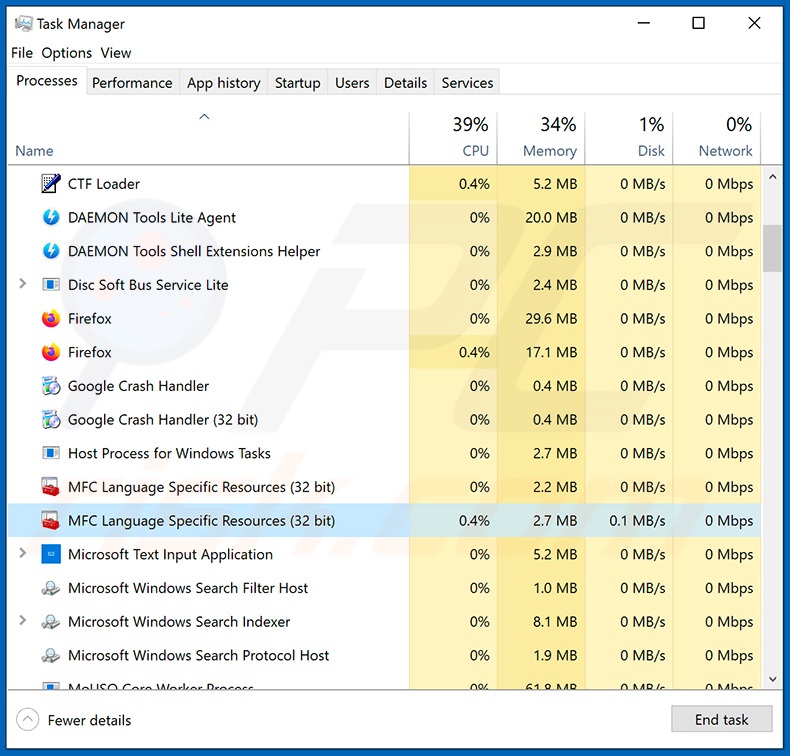

Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, usando o gerenciador de tarefas, e identificou um programa que parece suspeito, deve continuar com estas etapas:

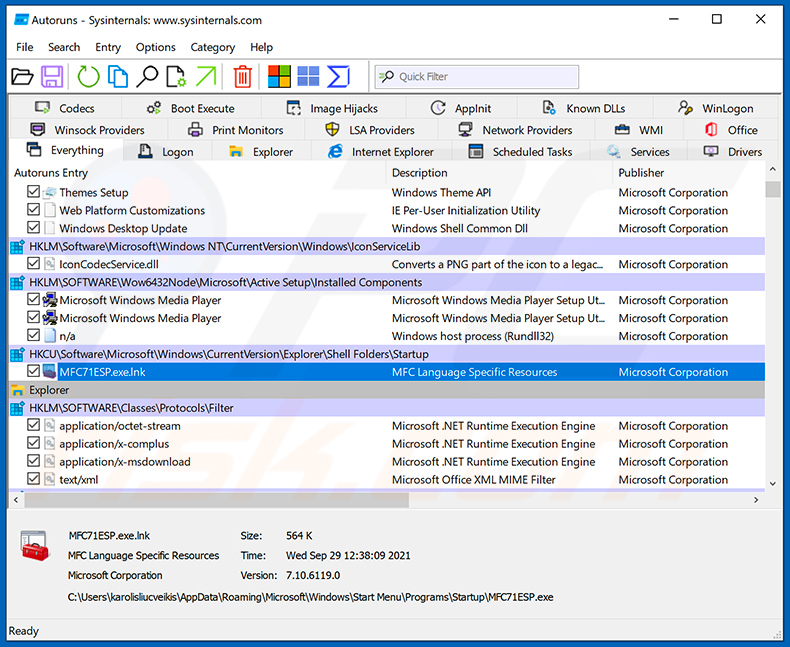

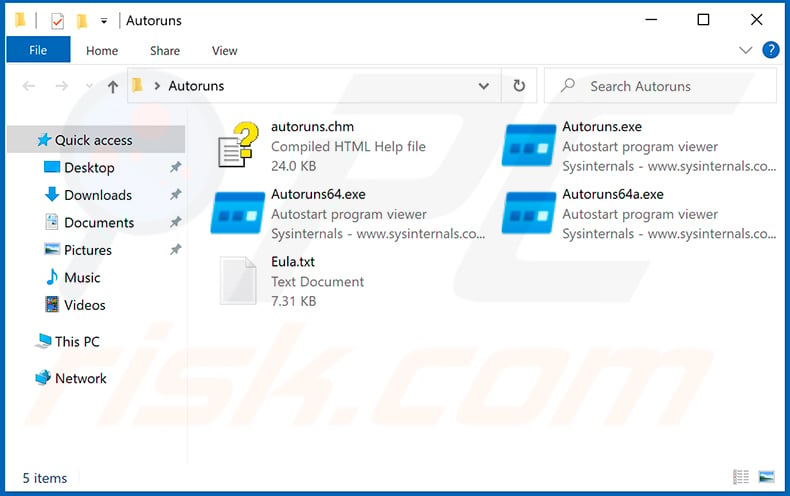

Descarregue um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

Descarregue um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

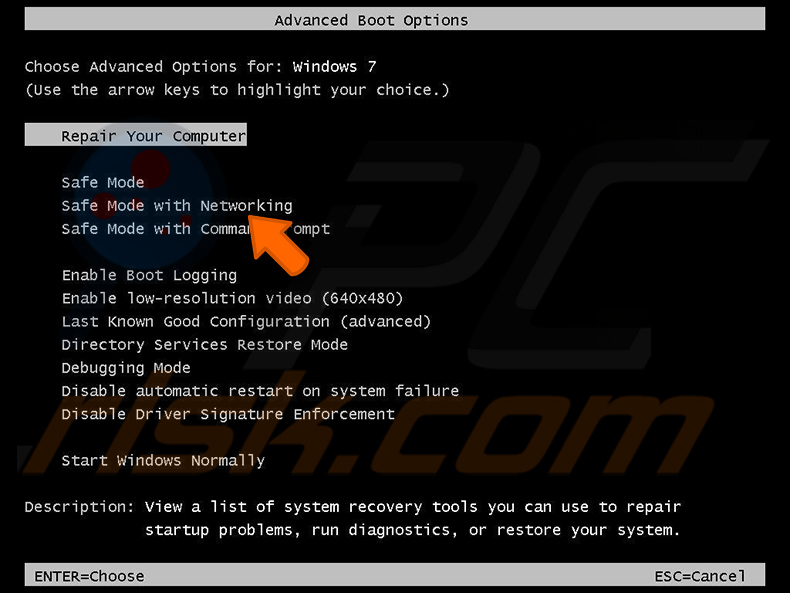

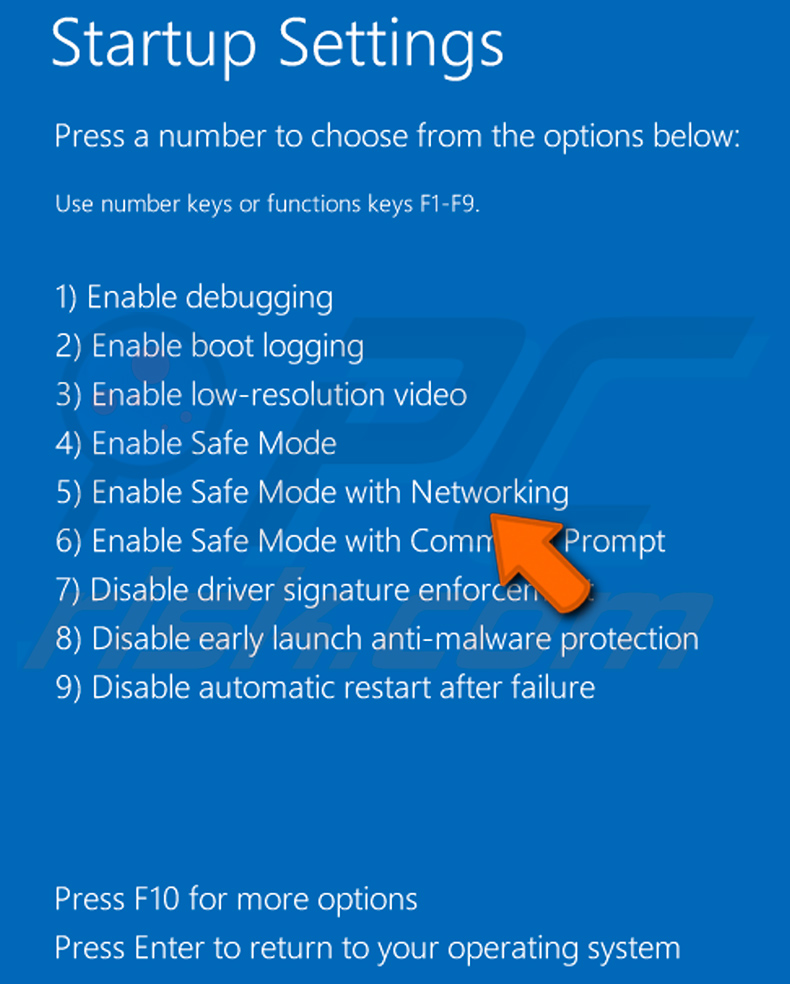

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores do Windows XP e Windows 7: Inicie o computador no Modo de Segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar, clique em OK. Durante o processo de inicialização do computador, pressione a tecla F8 no teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, selecione Modo de Segurança com Rede na lista.

Vídeo mostrando como iniciar o Windows 7 no "Modo de segurança com rede":

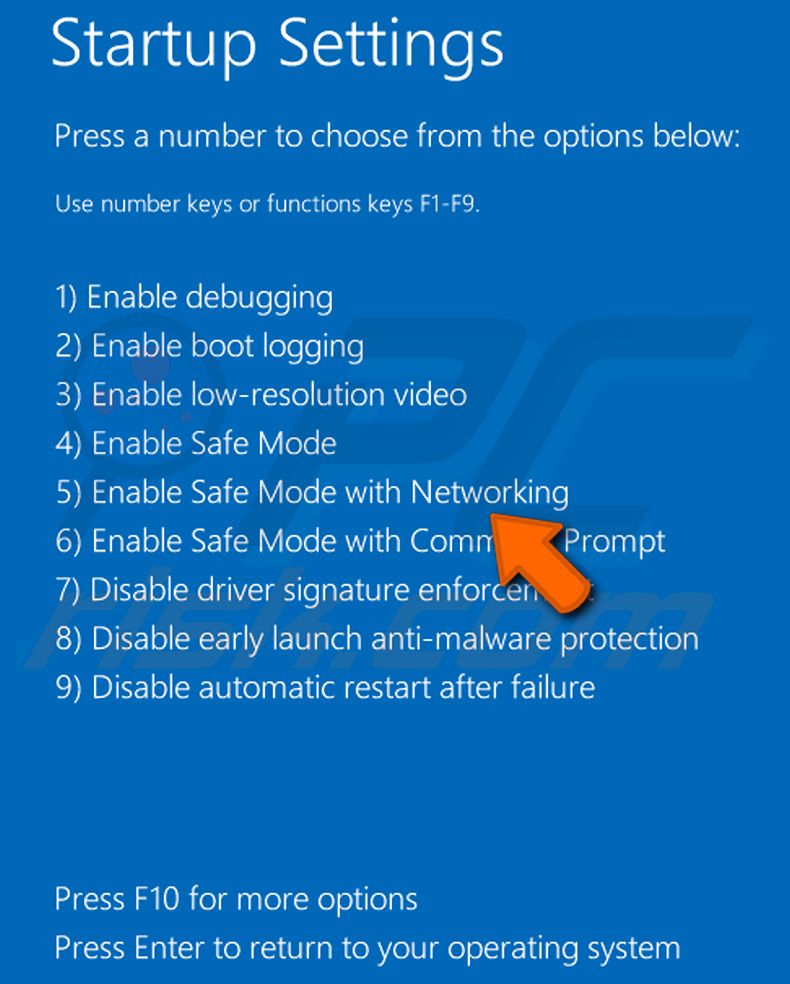

Utilizadores do Windows 8: Inicie o Windows 8 no Modo de Segurança com Rede - Vá para o ecrã Iniciar do Windows 8, digite Avançado e, nos resultados da pesquisa, selecione Definições. Clique em Opções de inicialização avançadas e, na janela "Definições gerais do PC" aberta, selecione Inicialização avançada.

Clique no botão «Reiniciar agora». O seu computador irá reiniciar e aceder ao «Menu de opções avançadas de arranque». Clique no botão «Resolução de problemas» e, em seguida, clique no botão «Opções avançadas». No ecrã de opções avançadas, clique em «Definições de arranque».

Clique no botão «Reiniciar». O seu PC irá reiniciar na tela Configurações de Inicialização. Pressione F5 para inicializar no Modo de Segurança com Rede.

Vídeo mostrando como iniciar o Windows 8 no "Modo de segurança com rede":

Utilizadores do Windows 10: Clique no logótipo do Windows e selecione o ícone Energia. No menu aberto, clique em «Reiniciar» enquanto mantém pressionada a tecla «Shift» no teclado. Na janela «Escolha uma opção», clique em «Resolução de problemas» e, em seguida, selecione «Opções avançadas».

No menu de opções avançadas, selecione «Configurações de inicialização» e clique no botão «Reiniciar». Na janela seguinte, clique no botão «F5» do teclado. Isso reiniciará o sistema operacional no modo de segurança com rede.

Vídeo mostrando como iniciar o Windows 10 no "Modo de segurança com rede":

Extraia o arquivo baixado e execute o ficheiro Autoruns.exe.

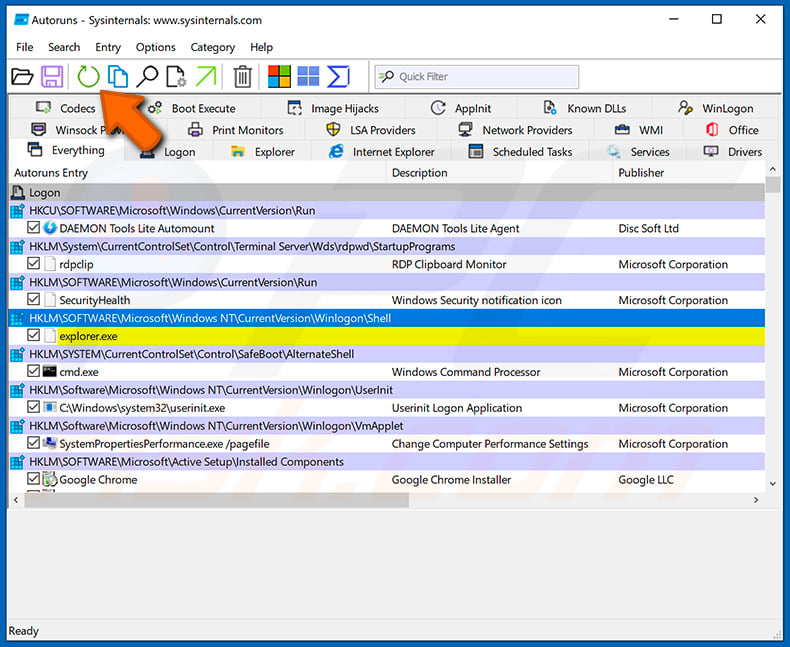

No aplicativo Autoruns, clique em «Opções» na parte superior e desmarque as opções «Ocultar locais vazios» e «Ocultar entradas do Windows». Após este procedimento, clique no ícone «Atualizar».

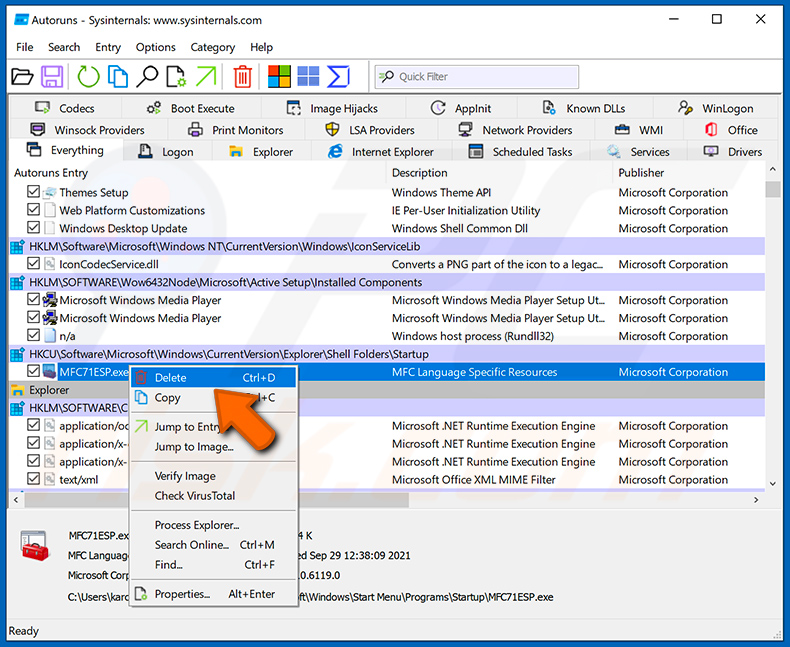

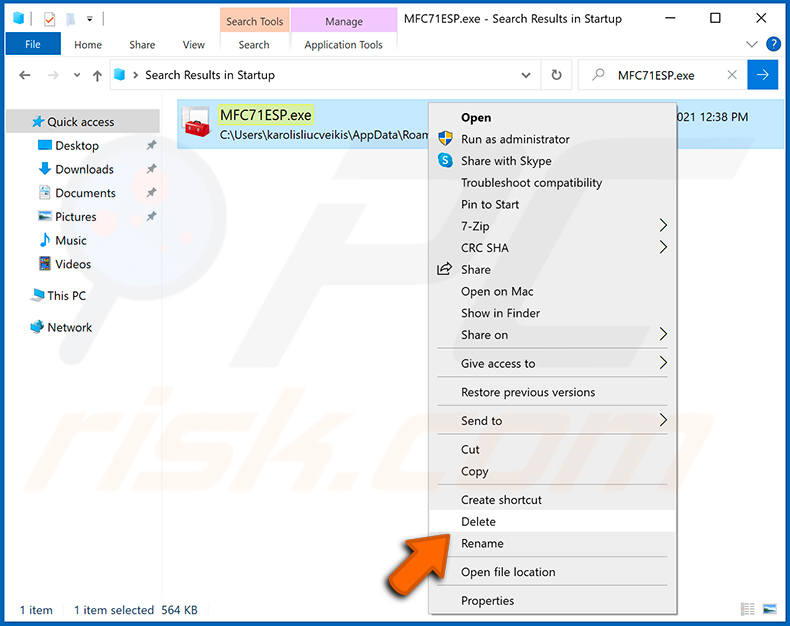

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Deve anotar o caminho completo e o nome. Tenha em atenção que alguns malwares ocultam os nomes dos processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar remover ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o nome e selecione «Eliminar».

Após remover o malware através da aplicação Autoruns (isso garante que o malware não será executado automaticamente na próxima inicialização do sistema), deve procurar o nome do malware no seu computador. Certifique-se de ativar os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de removê-lo.

Reinicie o computador no modo normal. Seguir estas etapas deve remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer conhecimentos avançados de informática. Se não tiver esses conhecimentos, deixe a remoção de malware para programas antivírus e antimalware.

Essas etapas podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, instale as atualizações mais recentes do sistema operativo e utilize um software antivírus. Para ter certeza de que o seu computador está livre de infecções por malware, recomendamos fazer uma verificação com Combo Cleaner Antivirus para Windows.

Perguntas frequentes (FAQ)

O meu computador está infetado com o malware ValleyRAT. Devo formatar o meu dispositivo de armazenamento para me livrar dele?

Em vez de formatar imediatamente o seu dispositivo de armazenamento (uma medida de último recurso) para eliminar o ValleyRAT, é aconselhável considerar soluções alternativas. Recomenda-se explorar alternativas como o uso de ferramentas antivírus e antimalware confiáveis, como o Combo Cleaner, para verificar e eliminar o malware.

Quais são os maiores problemas que o malware pode causar?

O malware pode levar a uma série de resultados prejudiciais, incluindo violações de dados, prejuízos financeiros, violações de privacidade e interrupções nas operações do sistema. Além disso, pode comprometer a segurança de informações pessoais e confidenciais, resultando potencialmente em roubo de identidade e consequências duradouras para as pessoas afetadas.

Qual é o objetivo do malware ValleyRAT?

O principal objetivo do ValleyRAT é conceder aos cibercriminosos controlo remoto não autorizado sobre o dispositivo da vítima. Este malware versátil pode ser usado para roubo de dados, manipulação do sistema, acesso persistente, entrega de outro malware, vigilância, formação de botnets, fraude financeira e muito mais, dependendo dos objetivos dos atacantes.

Como é que o malware ValleyRAT se infiltrou no meu computador?

Inicialmente, o ValleyRAT espalhou-se através de links de e-mail para ficheiros executáveis comprimidos. Campanhas posteriores continuaram essa tendência usando serviços de e-mail gratuito. Numa mudança significativa, uma campanha empregou um carregador baseado em Rust para entregar o ValleyRAT juntamente com uma DLL manipulada executada através do sequestro da ordem de pesquisa de DLL. Em maio de 2023, uma campanha incomum usou PDFs com tema de currículo com links para cargas úteis remotas, instalando o ValleyRAT.

O Combo Cleaner irá proteger-me contra malware?

O Combo Cleaner possui a capacidade de encontrar e remover quase todas as infeções por malware. É importante notar que o malware avançado muitas vezes se esconde profundamente no sistema. Portanto, é imperativo realizar uma verificação completa do sistema.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários