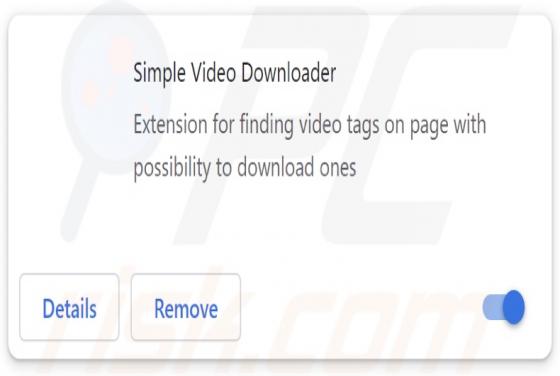

Adware Simple Video Downloader

Simple Video Downloader é uma extensão de navegador do tipo adware. É promovida como uma ferramenta útil que encontra etiquetas de vídeo quando um site que oferece descarregamentos de vídeo é acedido. Em vez disso, esta extensão funciona como software suportado por publicidade - executa campanhas