Como é que o ransomware infectou meu computador?

Introdução

Ao longo dos anos, os piratas usaram várias maneiras diversas e inovadoras de infectar os utilizadores com uma grande variedade de tipos de malware. O ransomware não é diferente no sentido de que usa muitos dos mesmos métodos empregados em outros ataques de malware. Ainda depende em grande parte das mesmas regras e métodos para infectar PCs. Isso não significa que a ameaça representada pelo ransomware seja um pouco reduzida, porque os seus operadores dependem de táticas semelhantes. Em vez disso, essas táticas continuam a funcionar, apesar da comunidade InfoSec conhecê-los e da falta de hábitos de segurança mostrados pelo público em geral.

Antes de aprofundar-se como o Ransomware executa a infecção real da máquina, é necessária uma definição rápida do ransomware. O ransomware pode ser definido como uma família de malware que impede ou limita os utilizadores de aceder e usar a máquina infectada. Isso normalmente é feito de duas maneiras, bloqueando o ecrã ou ao sencriptar ficheiros que, por sua vez, impedem o acesso até serem desencriptados. O bloqueio do ecrã, impedindo a interação do utilizador, caiu em desuso entre os piratas. Isso ocorre porque os bloqueadores cripto, um termo geral dado ao ransomware que encripta dados e ficheiros, é muito mais eficaz e mais difícil de combater. Ambos os tipos de ransomware exigirão que a vítima pague um resgate para obter acesso aos ficheiros encriptados ou à remoção do ecrã bloqueado.

De todos os métodos de infecção cobertos abaixo, também será incluída uma lista de como evitar essa infecção. Essas medidas não exigem um diploma em ciência da computação e geralmente são determinadas pelos pesquisadores para compor as melhores práticas aceites com relação à proteção dos seus dispositivos.

Índice

- Introdução

- Anexos de e-mail

- Protocolo de área de trabalho remota (RDP)

- URLs maliciosos

- Malvertising

- Descarregamentos por Drive-by

- Segmentação de fornecedores de serviços geridos (MSPs)

- Infecções da Rede Lateral

- Vetores de Infecção Física

- Descarregar conteúdo pirateado

- Conclusão

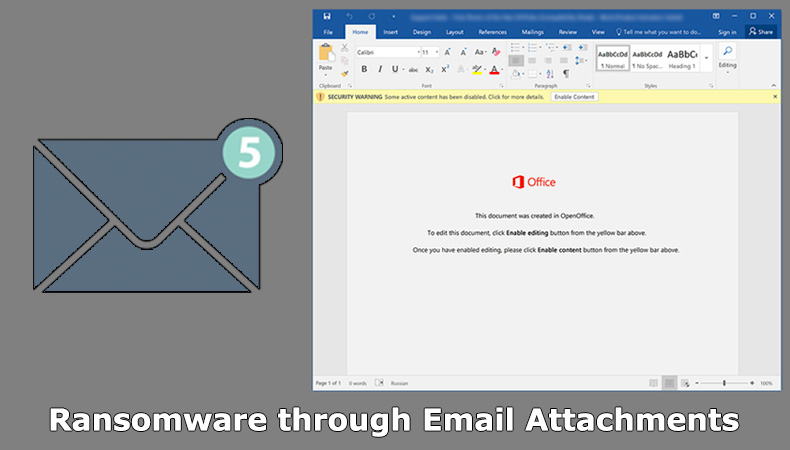

Anexos de e-mail

O método mais comum e explorado de tentativa de infecção não apenas com ransomware, mas com a maioria das formas de malware. Em muitos casos, o humilde e-mail falsificado é a primeira porta de entrada para usuários pessoais e redes corporativas. Ao usar emails de spam, os piratas usam uma combinação de táticas de engenharia social para tentar induzir o utilizador final a abrir o ficheiro malicioso.

O ficheiro malicioso pode estar numa variedade de formatos, sejam ficheiros ZIP, PDF, documento do Word ou folha de Excel. Isso não é de forma alguma uma lista exaustiva. Até ficheiros de imagem podem ser corrompidos para instalar trojans que podem descarregar e instalar ransomware posteriormente. O que torna os e-mails ainda uma ameaça válida e incrivelmente eficaz é a extensão em que os piratas irão compor e-mails fraudulentos que parecem quase exatamente como se fossem enviados pela empresa legítima. Outros operadores modernos de ransomware pesquisam minuciosamente seus alvos para aumentar a probabilidade de um utilizador final clicar no ficheiro malicioso.

Como evitar infecções por email ransomware:

- Não abra anexos de endereços suspeitos.

- Verifique sempre o endereço do remetente quanto a erros ortográficos subtis. Isso pode sugerir que o email foi falsificado.

- Uma tática preferida para os operadores de ransomware é enviar ficheiros maliciosos que exijam a ativação de macros. É recomendável que os utilizadores finais não habilitem macros, pois isso pode permitir que scripts maliciosos sejam executados frequentemente sem o conhecimento do utilizador final.

- É também aconselhável que indivíduos e empresas instalem software de filtragem anti-spam para impedir que emails de spam sejam recebidos pelo usuário ou funcionário.

Protocolo de área de trabalho remota (RDP)

Essa é uma opção incrivelmente popular para os operadores de ransomware explorarem. Variantes de ransomware como Dharma e GandCrab são defensores bem conhecidos desse método de ataque. O protocolo de área de trabalho remota ou RDP permite a conexão de um ou mais computadores em uma rede. Através dessa conexão, as aplicações podem ser descarregues e instaladas. Se um pirata conseguir explorar essa conexão, poderá executar um código malicioso que, para os fins deste artigo, significaria o descarregamento e a instalação do ransomware.

O RDP surgiu da necessidade de os administradores de TI realizarem os seus trabalhos a longas distâncias e é uma ferramenta conveniente. Infelizmente, os piratas também foram rápidos em perceber o potencial do protocolo. Normalmente, as solicitações RDP são tratadas pela porta 3389, o que significa que os piratas podem usar uma ferramenta conhecida como scanner de portas para detectar portas expostas. A próxima fase começa quando o pirata tenta usar vulnerabilidades conhecidas para obter acesso ou forçar uma lista massiva de credenciais conhecidas na tentativa de dar sorte. Uma vez feito, o software antivírus pode ser desativado, o ransomware instalado e um backdoor aberto para ataques futuros.

A proteção do seu RDP pode ser feita seguindo estas medidas de segurança:

- Sempre use palavras-passe fortes para credenciais de RDP.

- Além disso, é recomendável que a autenticação de dois fatores seja usada para sessões RDP.

- Ao usar uma VPN, fica muito mais difícil para os piratas encontrar portas abertas.

- Altere a porta padrão RDP 3389.

URLs maliciosos

Esse método de infecção está intimamente relacionado a e-mails, já que um ficheiro mal-intencionado, como um documento do Word, piratas incluirá um link malicioso. O link será redirecionado para um descarregamento que instalará o ransomware. Não são apenas os emails suscetíveis às mídias sociais e as mensagens instantâneas também podem ser usadas para distribuir o link malicioso. Novamente, os piratas empregam táticas de engenharia social para atrair ou assustar o destinatário a clicar no link.

A proteção contra links maliciosos pode ser feita das seguintes maneiras:

- Passe o rato sobre os links nos emails e nas mensagens diretas para verificar o destino antes de clicar. Se parecer suspeito, não clique.

- Não confie em nenhum link incorporado enviado por email ou mensagem instantânea até que seja completamente verificado.

- Em vez de clicar em um link, um utilizador pode inserir o endereço da Web manualmente ou procurar o endereço num mecanismo de pesquisa primeiro. Isso também pode ajudar a impedir ataques de phishing.

Malvertising

No passado, Sodinokibi foi visto distribuído ao lado de campanhas de malvertising. Malvertising, ou publicidade maliciosa, é um ataque que envolve piratas que normalmente injetam códigos maliciosos em redes de publicidade online legítimas. O código normalmente redireciona os utilizadores para sites maliciosos. O site malicioso, por sua vez, está vinculado a um kit de exploração projetado para tirar proveito de várias vulnerabilidades conhecidas no Internet Explorer ou no Flash para obter acesso à máquina do utilizador. A partir daí, o ransomware ou várias outras ameaças de malware podem ser instaladas na máquina da vítima.

Os kits de exploração eram métodos incrivelmente populares de infectar usuários com malware quando o Internet Explorer e o Flash dominavam o cenário da Internet. O uso diminuiu com a popularidade desses produtos. No entanto, os kits de exploração têm ressurgido ultimamente, já que os operadores qualificados de ransomware agora estão mirando grandes organizações que geralmente executam software legado.

Como evitar ser vítima de uma campanha de malvertising:

- Mantenha o seu sistema operacional e pacotes de software atualizados, instalando regularmente atualizações, se não forem feitas automaticamente.

- Estão disponíveis vários bloqueadores de anúncios excelentes, que podem ajudar bastante a impedir que os utilizadores sejam vítimas de campanhas de malvertising.

- Certifique-se de que plug-ins como Flash e Java estejam configurados para clicar para reproduzir, isso impede que sejam executados automaticamente, o que muitos piratas precisam para se estabelecer no sistema.

- Certifique-se de instalar e usar plugins verificados ou confiáveis. Desative plugins não utilizados regularmente.

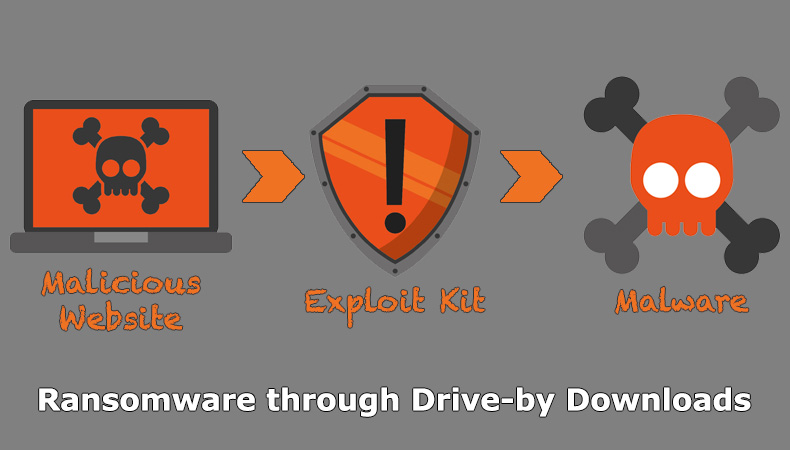

Descarregamentos por Drive-by

Descarregamentos por drive-by são normalmente vistos como um descarregamento malicioso que ocorre sem o conhecimento do utilizador final. Isso pode ser feito de maneira semelhante a alguma campanha de publicidade maliciosa, na medida em que o pirata pode hospedar um site com descarregamentos maliciosos e fazer com que as vítimas descarreguem do site hospedado. Outro método de descarregamento drive-by pode ser feito injetando código malicioso em sites legítimos e, em seguida, use um kit de exploração para comprometer as máquinas.

O que torna os descarregamentos drive-by uma ameaça é que não precisam do utilizador final para nenhuma entrada. Ao contrário da ativação de macros em documentos do Word. Simplesmente visitando um site, pode ocorrer uma infecção, pois o conteúdo malicioso analisa seu dispositivo na procura de vulnerabilidades específicas e executa automaticamente o ransomware em segundo plano.

Isso não significa que não pode se defender de descarregamentos drive-by. As medidas a seguir evitam que os descarregamentos drive-by sejam um problema:

- Como na defesa contra a publicidade maliciosa, é importante manter os sistemas operacionais e o software atualizados.

- Desinstale plugins desnecessários.

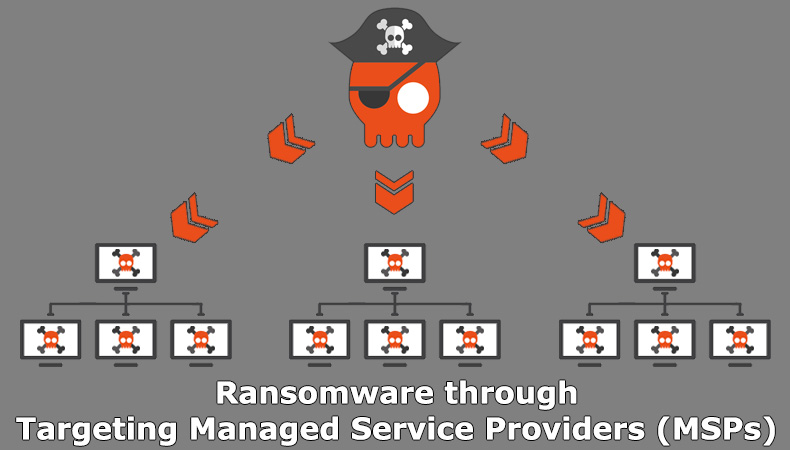

Segmentação de fornecedores de serviços geridos (MSPs)

Os fornecedores de serviços geridos permitiram que muitas empresas independentes de tamanho ajudassem a competir numa economia global incrivelmente impulsionada tecnologicamente. Os fornecedores de serviços para oferecer um serviço competitivo geralmente requerem acesso ilimitado às redes da empresa. Isso deu aos piratas a oportunidade de comprometer o MSP e os clientes do MSP. É mais difícil para o pirata, mas deslizar para o lado do MSP pode ser terrível não apenas para o MSP, mas para toda a sua base de clientes. Várias cidades do Texas, incluindo Keene, perto de Fort Work, foram vítimas desse vetor de infecção quando o MSP foi comprometido pela primeira vez. O resgate exigido combinado foi de $2,5 milhões.

Em geral, MSPs e MSSPs (Managed Security Service Providers) possuem políticas e medidas de segurança amplas e confiáveis. Os clientes ainda podem insistir na implementação da autenticação de dois fatores sempre que possível. Além disso, o MSP e os seus funcionários devem estar cientes das últimas campanhas de phishing, pois esse ainda é o método preferido de comprometimento para muitos piratas.

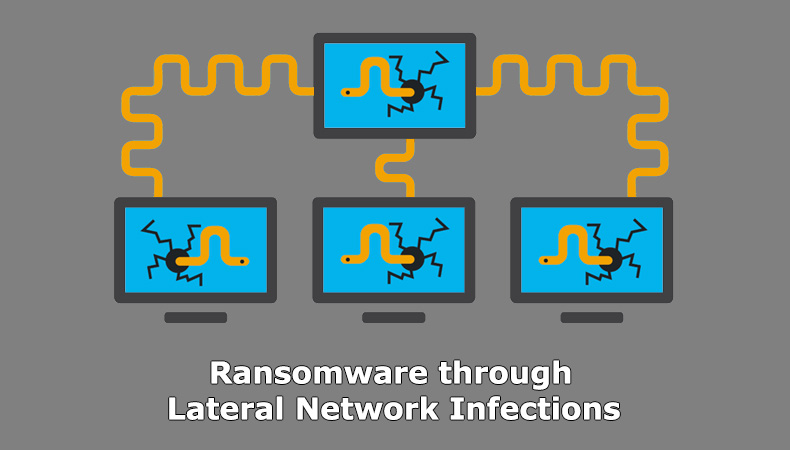

Infecções da Rede Lateral

Frequentemente, nos filmes, os vírus de computador, agora conhecidos como malware, são descritos como capazes de replicar-se e infectar máquina após máquina como uma praga digital. Embora os filmes sejam propensos a exageros excessivos para obter efeitos dramáticos, há um certo grau de verdade na idéia. O Worms, um tipo de malware incrivelmente popular no início dos anos 2000 e com o pico do Stuxnet, pode replicar-se e distribuir-se para outras máquinas sem interação humana.

Até o WannaCry chegar às notícias internacionais, o ransomware tinha recursos semelhantes a worms. Aproveitando a infame exploração do EternalBlue, foi a primeira vez que o ransomware foi visto movendo-se lateralmente pelas redes. Essa capacidade de distribuir-se por uma rede corporativa, por exemplo, para outras máquinas vulneráveis, tem a capacidade de interromper as operações. Desde o WannaCry, muitas das linhagens de ransomware mais perigosas e competentes têm alguns recursos para permitir esse movimento lateral.

As duas medidas a seguir demonstraram ser as maneiras mais confiáveis de impedir esse movimento na rede:

- Segmente redes, além de restringir fortemente os privilégios administrativos apenas àqueles que precisam deles.

- Implemente uma estratégia e prática abrangentes de cópia de segurança.

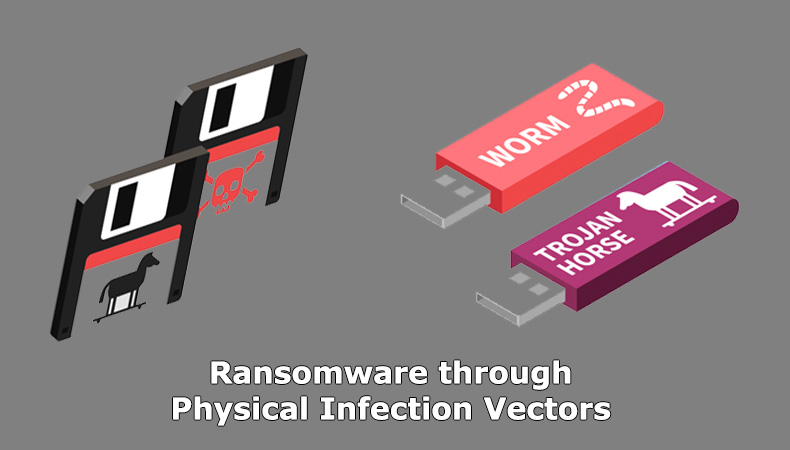

Vetores de Infecção Física

Até agora, lidamos apenas com métodos de infecção dependentes do invasor, que depende de alguma forma de conexão com a Internet para infectar uma máquina. Essa transferência física de dados, ou seja, USB e outros dispositivos de armazenamento portáteis, apresenta mais uma oportunidade para os hackers espalharem ransomware. O malware pode ter infectado o dispositivo sem o conhecimento do proprietário e, uma vez inserido no PC, o malware pode começar a encriptar o PC agora infectado.

As dicas de segurança a seguir também se aplicam a outras formas de malware distribuídas por dispositivos físicos:

- As empresas devem ter políticas rígidas quando se trata de funcionários que usam os seus próprios dispositivos.

- Nunca ligue um dispositivo desconhecido ao seu computador.

- Verifique se possui um conjunto de antivírus respeitável instalado no seu computador.

- Abstenha-se de usar dispositivos públicos, como quiosques de impressão de fotos, já que foram alvo de piratas no passado.

Descarregar conteúdo pirateado

Para aqueles que desejam obter um pacote de software ou a sua série de TV favorita de graça, o descarregamento de versões piratas sempre foi uma opção. Uma opção que vem com uma escolha moral, sem dúvida, mas uma opção, no entanto. Independentemente das implicações morais, há uma boa razão para que essa seja uma má opção. Os piratas há muito tempo incluem malware nesses descarregamentos. Os piratas também seguem as tendências, quando Game of Thrones estava prestes a ser lançado, os piratas usavam versões supostamente piratas vazadas para distribuir o ransomware Bad Rabbit.

Mesmo os sites usados para facilitar descarregamentos de piratas foram mais suscetíveis à exploração por piratas que desejam iniciar descarregamentos drive-by. Geralmente, o software pirateado não oferece meios de receber atualizações importantes de segurança, permitindo que os piratas explorem vulnerabilidades já corrigidas à vontade. Independentemente de onde se posicione no debate ético sobre software pirateado, o fato de ser um alvo ativo para piratas deve ser suficiente para não garantir o descarregamento de versões pirateadas.

Prevenir a infecção por essa rota envolve simplesmente não visitar ou fazer o descarregamento de sites que promovam conteúdo pirateado. Além disso, se um contrato de software é bom demais para ser verdade, é melhor deixá-lo em paz.

Conclusão

O ransomware continua a ser uma grande ameaça para quem usa um computador ou dispositivo móvel. Os piratas desenvolverão novas e novas maneiras de distribuir variantes de ransomware; no entanto, geralmente contam com os ajustes dos exemplos acima. Na defesa contra o ransomware, as dicas fornecidas não apenas defendem contra o ransomware, mas também contra a grande maioria de outras variantes de malware. As boas práticas de segurança geralmente envolvem o desenvolvimento de bons hábitos de segurança que complementam o software de segurança. Isso pode ser uma dor no começo, mas pode economizar grandes quantias de dinheiro a longo prazo, e muito menos uma vida inteira de memórias de família, se as fotos da sua família são encriptadas.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar