Não confie no phishing por email SharePoint

Phishing/FraudeTambém conhecido como: possíveis infecções por malware

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Guia de remoção da fraude "SharePoint Email"

O que é a fraude "SharePoint Email"?

Regra geral, os criminosos cibernéticos por trás de e-mails de phishing tentam obter informações ou dados confidenciais, como nomes de utilizador, palavras-passe ou outras credenciais e detalhes de cartão de crédito, ao disfarçar os seus e-mails como cartas de empresas e organizações legítimas, etc. Este e-mail específico está disfarçado como uma carta do SharePoint, os criminosos cibernéticos por trás dele tentam roubar contas do Microsoft 365.

A pesquisa demonstra que os criminosos cibernéticos por trás deste e-mail de phishing têm como alvo empresas e costumam usar o nome da empresa do destinatário para fazer com que este e-mail pareça ter sido recebido de uma determinada empresa pela qual o destinatário é empregado. O principal objetivo dos criminosos cibernéticos é induzir os destinatários a clicar no hiperlink e seguir instruções adicionais no site aberto. No site aberto, os destinatários são solicitados a clicar num botão que deveria descarregar alguns documentos. Porém, este botão descarrega algum ficheiro PDF que contém um link para outro site ou simplesmente abre algum formulário de envio ondos destinatários são solicitados a inserir suas credenciais de login do Microsoft (Office) 365. Dito de forma simples, o principal objetivo dos criminosos cibernéticos por trás deste e-mail é roubar as credenciais mencionadas que dariam a um controlo total das contas do Microsoft 365. Significa que os criminosos podem usar indevidamente contas desviadas para roubar identidades, distribuir este e outros e-mails de phishing, roubar mais informação da organização comprometida, etc. Para evitar qualquer dos possíveis problemas graves é fortemente recomendado não clicar em ligações em e-mails deste tipo, descarregar quaisquer ficheiros que lhes estejam anexos e/ou introduzir quaisquer credenciais de login em websites não-oficiais.

| Nome | Fraude SharePoint Email |

| Tipo de Ameaça | Phishing, fraude, engenharia social, fraude |

| Alegação Falsa | Este e-mail está disfarçado como uma carta sobre alguns documentos importantes |

| Disfarce | Este e-mail de phishing costuma ser disfarçado como um e-mail da empresa do destinatário |

| Sintomas | Compras online não autorizadas, palavras-passe de contas online alteradas, roubo de identidade, acesso ilegal ao computador. |

| Métodos de Distribuição | E-mails fraudulentos, os anúncios pop-up on-line fraudulentos, técnicas de envenenamento de mecanismos de pesquisa, domínios com erros ortográficos. |

| Danos | Perda de informações confidenciais, perda monetária, roubo de identidade. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Em suma, os e-mails de phishing costumam ser disfarçados de oficiais, urgentes, importantes etc. É comum que também sejam disfarçados de cartas de entidades legítimas. Vale a pena mencionar que os e-mails podem ser usados não apenas para fins de phishing, mas também para distribuir software malicioso, por exemplo, trojan, ransomware, mineradores de criptomoeda e outros malwares. Alguns exemplos de outros emails de "Server Notification Email Scam", "GitHub Email Scam" and "ShareFile Attachment Email Scam".

Como é que as campanhas de spam infectam os computadores?

Os computadores podem ser infectados com malware através de e-mails (campanhas de malspam) apenas quando os destinatários abrem anexos ou ficheiros maliciosos que foram descarregues através de links maliciosos. Alguns exemplos de ficheiros que os criminosos cibernéticos costumam anexar aos os seus e-mails são documentos maliciosos do Microsoft Office, documentos PDF, ficheiros executáveis (como .exe), ficheiros compactados (como ZIP, RAR) e ficheiros JavaScript. Vale a pena mencionar que documentos maliciosos do MS Office podem infectar os computadores somente se os utilizadores lhes derem permissão para habilitar a edição/conteúdo (comandos macros). No entanto, os documentos mal-intencionados abertos com versões anteriores ao Microsoft Office 2010 causam a instalação de software mal-intencionado sem solicitar nenhuma permissão, porque as versões mencionadas não incluem o Modo de Exibição Protegida.

Como evitar a instalação de malware?

Os programas e ficheiros devem ser descarregues apenas de sites oficiais e através de links diretos. Outros canais como descarregadores (e instaladores) de terceiros, sites não oficiais, redes peer-to-peer (por exemplo, clientes de torrent, eMule) não devem ser usados. Os criminosos cibernéticos costumam usá-los para distribuir ficheiros/programas maliciosos. O sistema operativo e os programas instalados devem ser atualizados e/ou ativados com funções e/ou ferramentas implementadas que são fornecidas (projetadas) pelos desenvolvedores oficiais. Não é legal usar nenhuma ferramenta de ativação não oficial ('cracking'). Anexos e/ou links em e-mails irrelevantes recebidos a partir de endereços suspeitos e desconhecidos não devem ser abertos. É comum que estes e-mails sejam enviados por criminosos cibernéticos que tentam enganar os destinatários para que infectem os seus computadores com malware. Vale a pena mencionar que muitas vezes disfarçam os seus e-mails como importantes, oficiais e assim por diante. Qualquer sistema operativo é mais seguro se for verificado regularmente com um antivírus ou software anti-spyware confiável. Portanto, recomendamos ter um instalado e mantê-lo sempre atualizado. Se já abriu anexos maliciosos, recomendamos executar uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

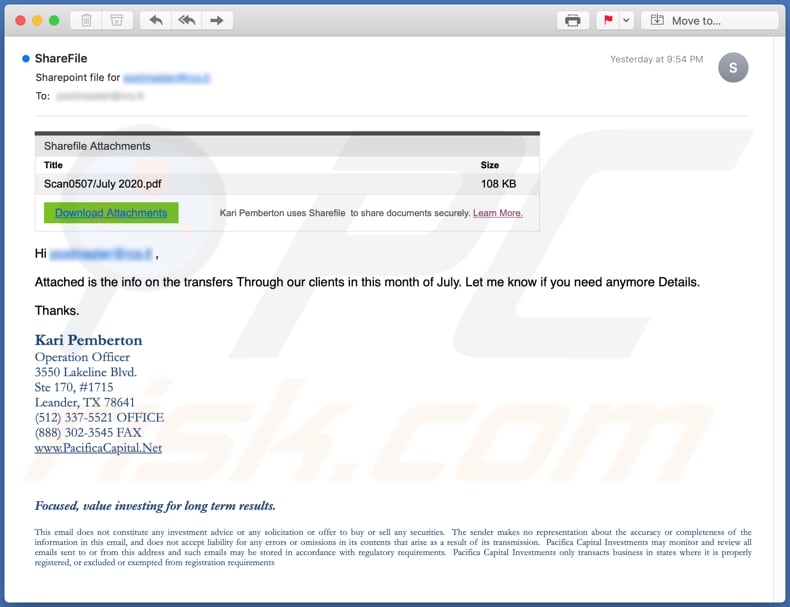

Texto apresentado no texto da fraude "SharePoint Email":

Subject: Sharepoint file for -

Sharefile Attachments

Title Size

Scan0507/July 2020.pdf 108 KB

Download Attachments Kari Pemberton uses Sharefile to share documents securely. Learn More.

Hi - ,

Attached is the info on the transfers Through our clients in this month of July. Let me know if you need anymore Details.

Thanks.

Kari Pemberton

Operation Officer

3550 Lakeline Blvd.

Ste 170, #1715

Leander, TX 78641

(512) 337-5521 OFFICE

(888) 302-3545 FAX

www.PacificaCapital.Net

Focused, value investing for long term results.

This email does not constitute any investment advice or any solicitation or offer to buy or sell any securities. The sender makes no representation about the accuracy or completeness of the information in this email, and does not accept liability for any errors or omissions in its contents that arise as a result of its transmission. Pacifica Capital Investments may monitor and review all emails sent to or from this address and such emails may be stored in accordance with regulatory requirements. Pacifica Capital Investments only transacts business in states where it is properly registered, or excluded or exempted from registration requirements

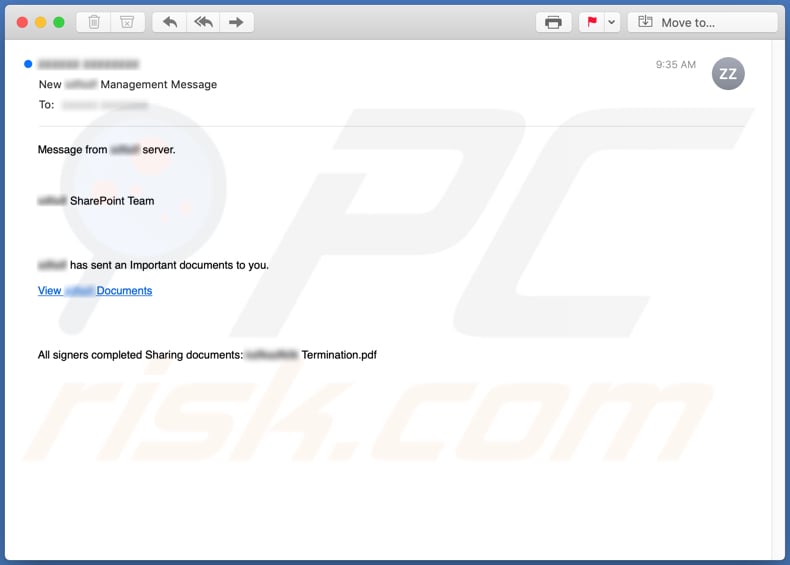

Screenshot da segunda variante deste e-mail de phishing:

Texto neste email:

Subject: New - Management Message

Message from - server.

- SharePoint Team

- has sent an Important documents to you.

View - Documents

All signers completed Sharing documents: - Termination.pdf

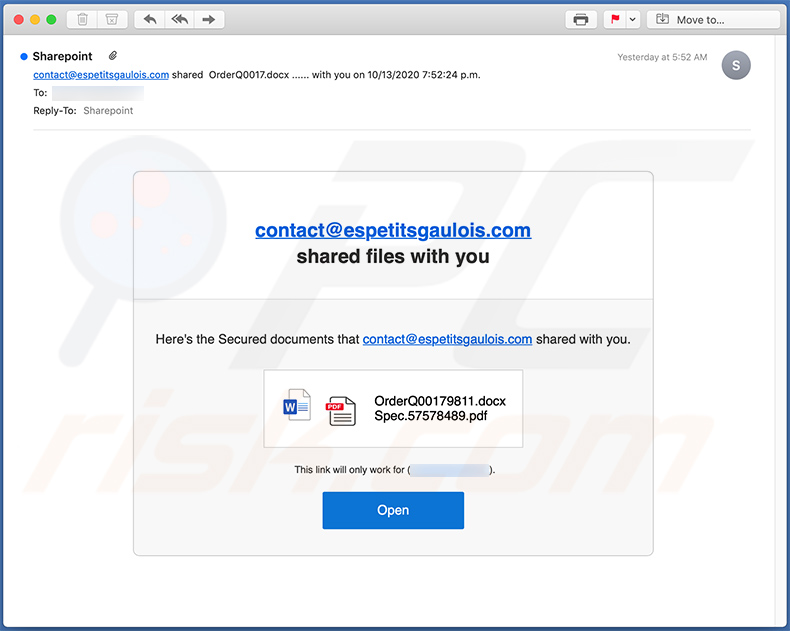

Um exemplo de e-mail de spam com tema do SharePoint usado para promover um site de phishing:

Texto apresentado em:

Subject: contact@espetitsgaulois.com shared OrderQ0017.docx ...... with you on 10/13/2020 7:52:24 p.m.

contact@espetitsgaulois.com shared files with you

Here's the Secured documents that contact@espetitsgaulois.com shared with you.

OrderQ00179811.docx

Spec.57578489.pdf

This link will only work for (-).

Open

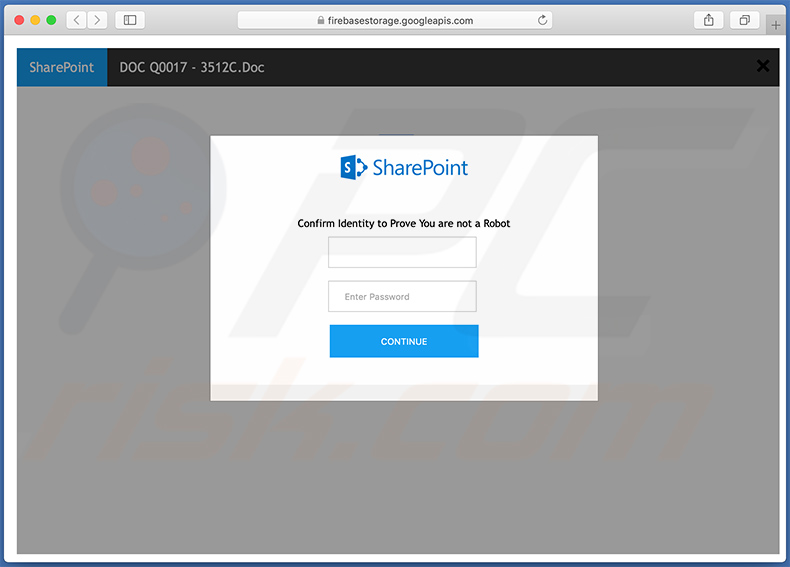

Screenshot do site de phishing promovido (site de login falso do SharePoint):

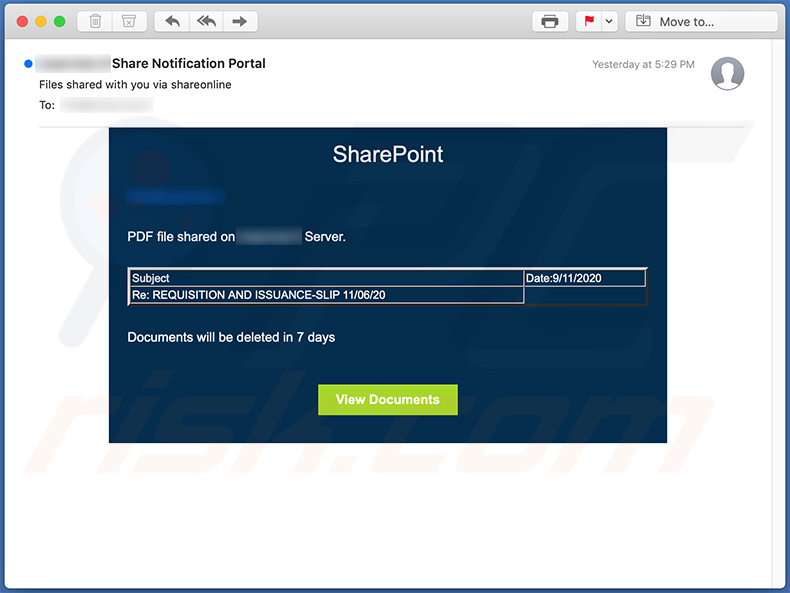

Mais um e-mail de spam com tema do SharePoint usado para promover um site de phishing (site de login de WebMail falso):

Texto apresentado:

Subject: Files shared with you via shareonline

SharePoint

********

PDF file shared on ******** Server.

Date:9/11/2020

Re: REQUISITION AND ISSUANCE-SLIP 11/06/20Documents will be deleted in 7 days

View Documents

Screenshot do site promovido (kitestcon.web[.]app):

![Site de login de webmail falso (kitestcon.web[.]app) promovido por e-mail de spam com tema do SharePoint](/images/stories/screenshots202011/sharepoint-update-2020-11-10-fake-website.jpg)

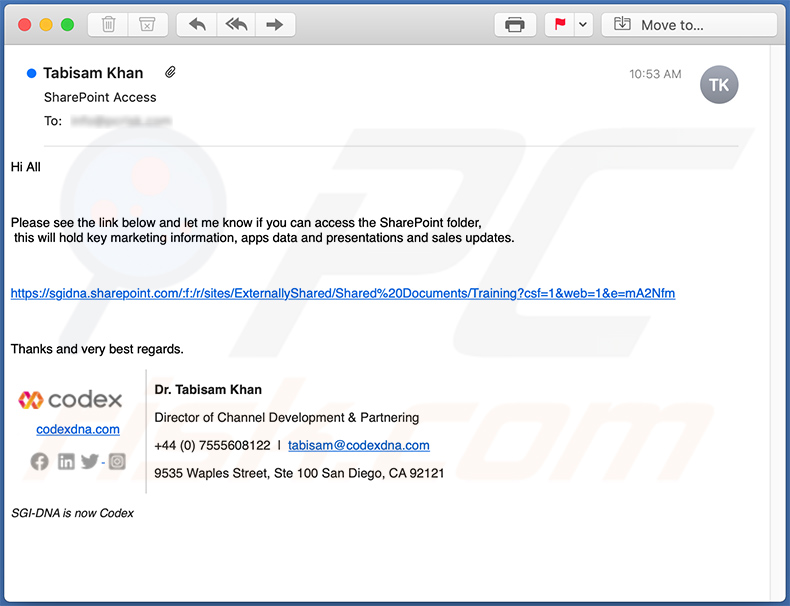

Mais um e-mail de spam com tema do SharePoint usado para promover um site de phishing:

Texto apresentado em:

Subject: SharePoint Access

Hi All

Please see the link below and let me know if you can access the SharePoint folder,

this will hold key marketing information, apps data and presentations and sales updates.hxxps://sgidna.sharepoint.com/:f:/r/sites/ExternallyShared/Shared%20Documents/Training?csf=1&web=1&e=mA2Nfm

Thanks and very best regards.

codexdna.com

Dr. Tabisam KhanDirector of Channel Development & Partnering

+44 (0) 7555608122 | tabisam@codexdna.com

9535 Waples Street, Ste 100 San Diego, CA 92121

SGI-DNA is now Codex

Aparência do site de phishing promovido (GIF):

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é "SharePoint Email Scam"?

- PASSO 1. Remoção manual de possíveis infecções por malware.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

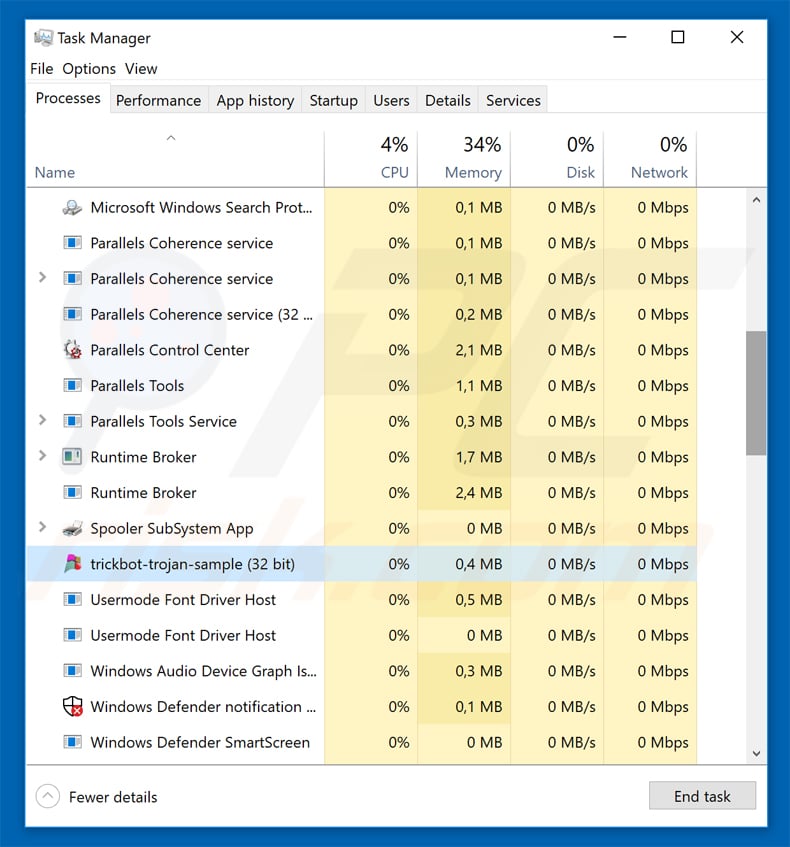

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows. Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

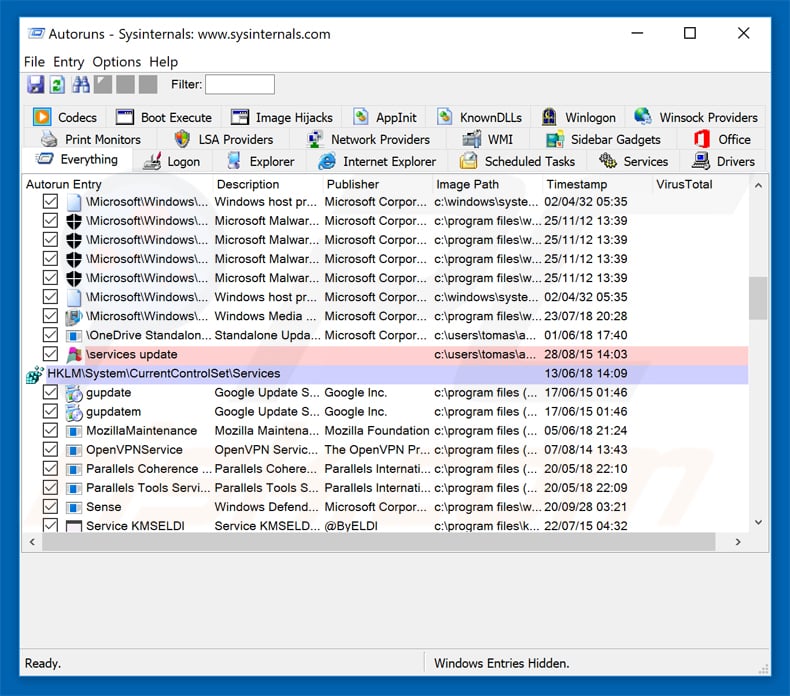

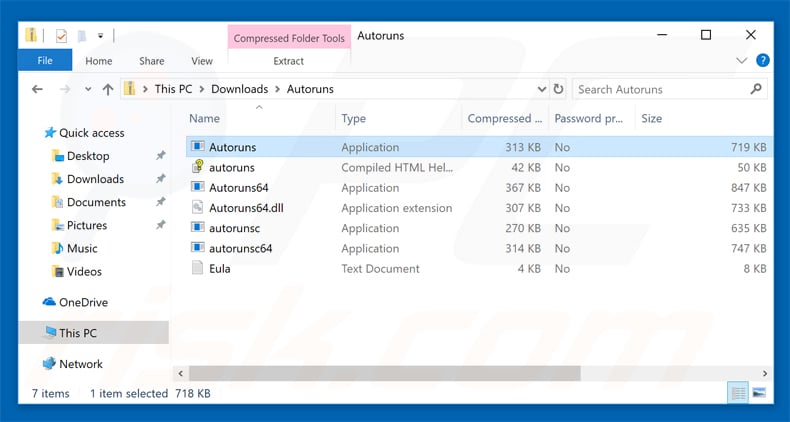

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

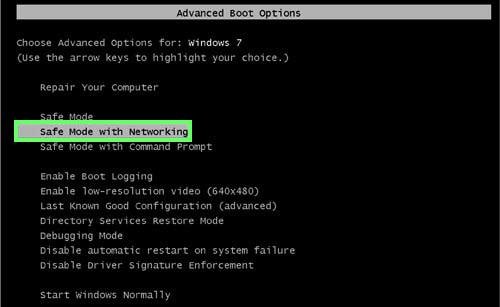

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

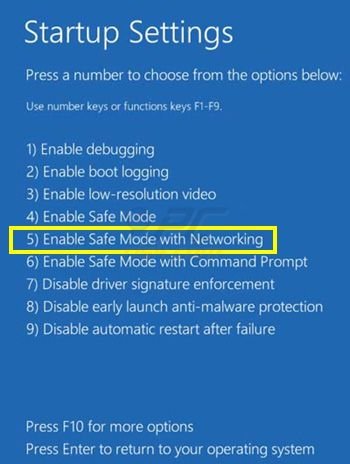

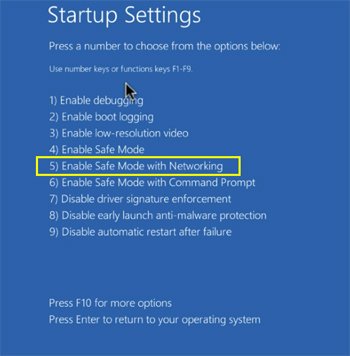

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

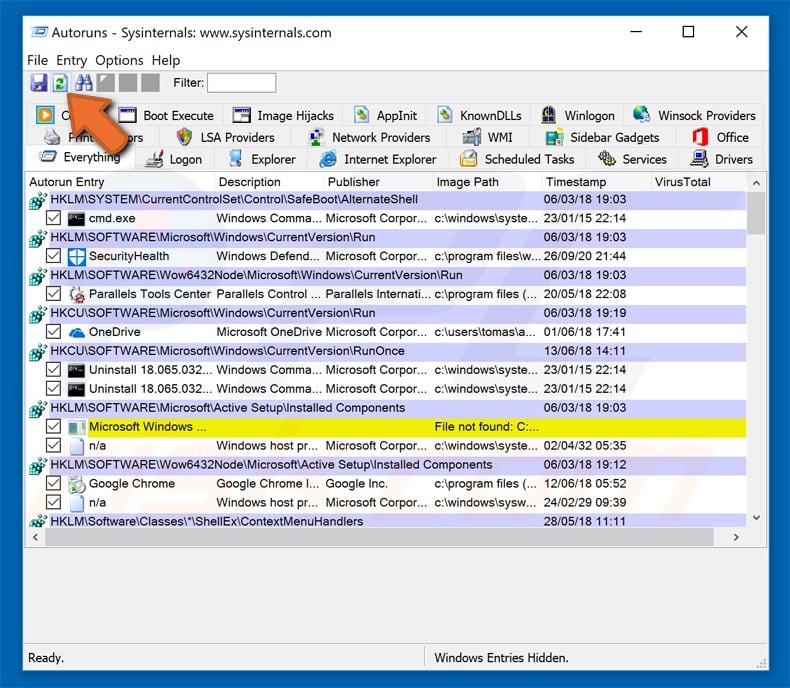

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

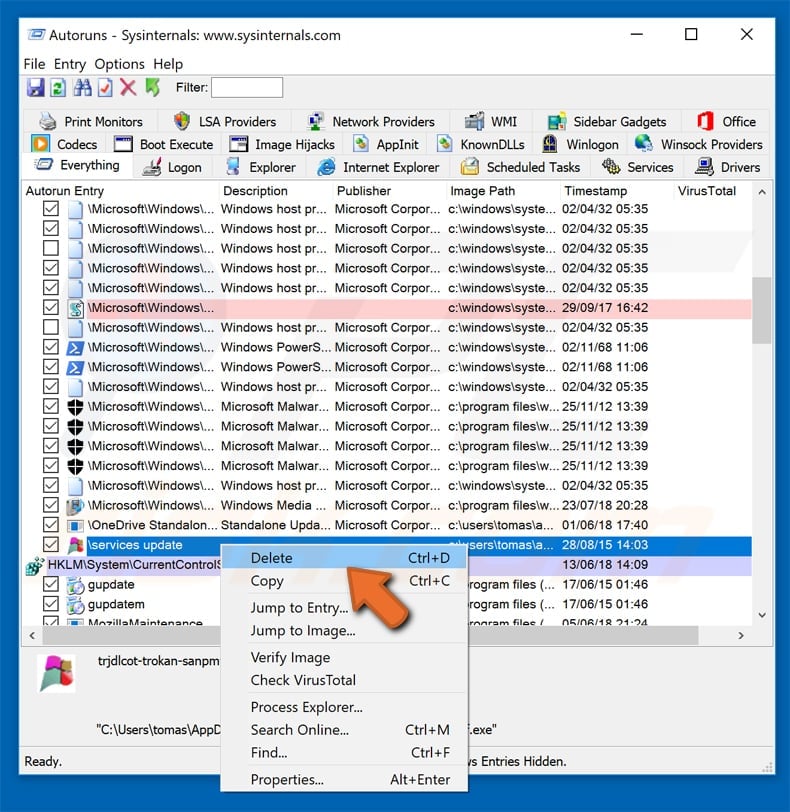

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir"

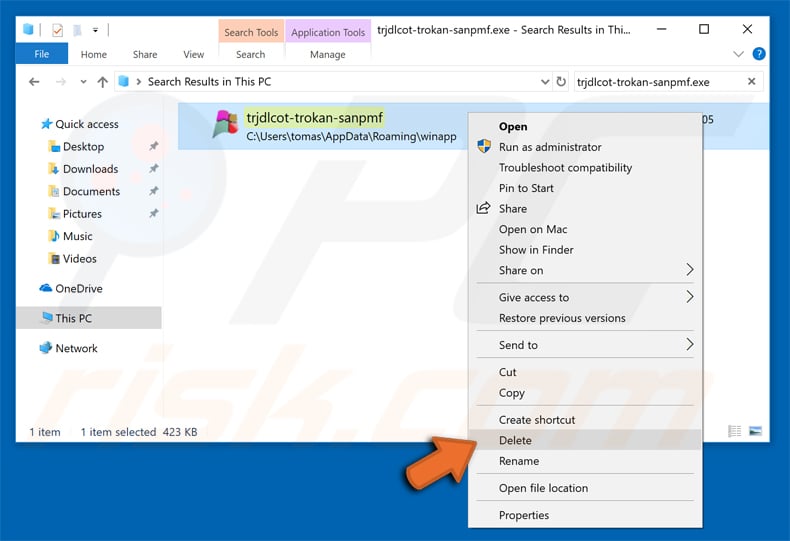

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware. Esses passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus.

Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários