Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

O que é ArkeiStealer?

ArkeiStealer (também conhecido como ArkeiStealer) é um tipo de malware que rouba informações confidenciais e confidenciais, que os criminosos cibernéticos podem usar para gerar rendimento. A pesquisa demonstra que o ArkeiStealer é capaz de roubar credenciais de login e chaves de carteira de criptomoedas.

Ao aceder a essas informações, os criminosos cibernéticos podem causar perdas financeiras significativas e outros problemas. Portanto, se houver motivos para suspeitar que o ArkeiStealer está instalado no computador, remova-o imediatamente.

As carteiras de criptomoedas armazenam chaves públicas e privadas, que podem ser usadas para monitorizar saldos, enviar dinheiro e realizar outras operações. ArkeiStealer pode ser usado para roubar chaves privadas e usá-las indevidamente para fazer transações fraudulentas. Infelizmente, não há como recuperar o dinheiro perdido (criptomoeda) ou reverter as transações.

Além disso, este malware é capaz de roubar credenciais de login e, portanto, os criminosos cibernéticos podem usá-lo para sequestrar emails, redes sociais, pagamentos online e outras contas.

Na maioria dos casos, os criminosos cibernéticos usam contas invadidas para fazer transações e compras fraudulentas, enganar outras pessoas para fazer transações, roubar identidades, distribuir malware (como ransomware, programas do tipo Trojan) e realizar outras ações maliciosas.

ArkeiStealer pode ser a razão por trás de sérios problemas de privacidade online, perdas financeiras significativas, roubo de identidade, etc. Portanto, deve ser eliminado dos sistemas operativos infectados imediatamente.

| Nome | Arkei Stealer |

| Tipo de Ameaça | Vírus para roubo de palavras-passe, malware bancário, spyware. |

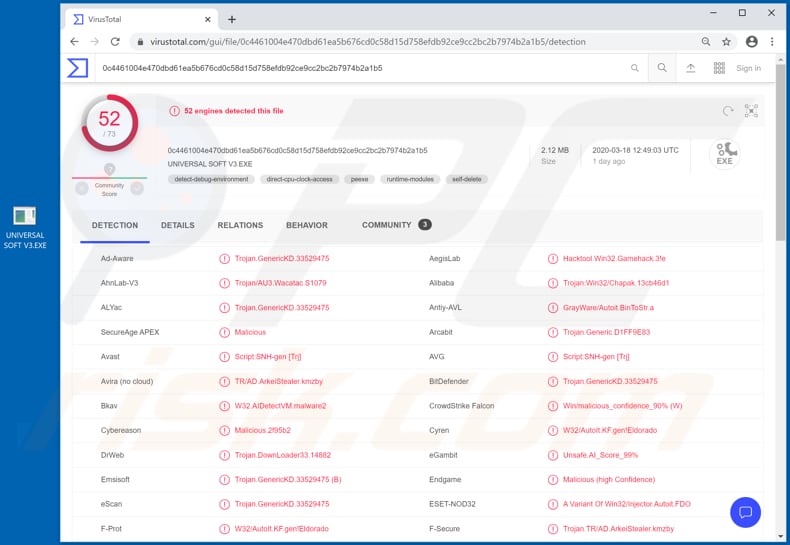

| Nomes de Detecção | Avast (Script:SNH-gen [Trj]), BitDefender (Trojan.GenericKD.33529475), ESET-NOD32 (Uma Variante De Win32/Injector.Autoit.FDO), Kaspersky (Trojan.Win32.Chapak.ejrj), Lista Completa (VirusTotal) |

| Sintomas | A maioria dos ladrões de informações é projetada para infiltrar-se furtivamente no computador da vítima e permanecer em silêncio e, portanto, nenhum sintoma específico é claramente visível numa máquina infectada. |

| Métodos de Distribuição | Anexos de e-mail infectados, anúncios online maliciosos, engenharia social, 'crackings' de software. |

| Danos | Palavras-passe e informações bancárias roubadas, roubo de identidade, computador da vítima adicionado a um botnet. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Existem muitos programas maliciosos projetados para roubar informações confidenciais. Alguns outros exemplos incluem PoulightStealer, RedLineStealer e CStealer. Normalmente, são projetados para direcionar dados que contêm detalhes confidenciais.

As vítimas que têm os seus sistemas operativos infectados com este malware podem sofrer perdas financeiras, tornar-se vítimas de roubo de identidade, enfrentar problemas relacionados à privacidade e outros problemas.

Como é que ArkeiStealer se infiltrou no meu computador?

Os programas maliciosos geralmente são proliferados através de campanhas de e-mail de spam, canais de descarregamento de ficheiros e software não confiáveis, ferramentas falsas de atualização de software, trojans e ferramentas de ativação não oficial ('cracking'). Os criminosos cibernéticos tentam distribuir software malicioso a enviar emails que contêm anexos maliciosos.

Geralmente enviam emails com documentos maliciosos do Microsoft Office, ficheiros compactados (ZIP, RAR), documentos PDF, ficheiros executáveis (.exe) ou ficheiros JavaScript. Procuram enganar os destinatários para abrir/executar um ficheiro malicioso, que instala malware quando aberto.

Note que os seus emails podem conter links de sites que também descarregam ficheiros maliciosos. Exemplos de canais de descarregamento de ficheiros/software duvidosos são redes peer-to-peer (clientes de torrent), sites de hospedagem de ficheiros gratuitos, sites de descarregamento de freeware, páginas web não oficiais e outros canais semelhantes.

Esses canais são usados para distribuir ficheiros maliciosos disfarçados de inofensivos e regulares. No entanto, quando os utilizadores os descarregam e os abrem, infectam os seus computadores com malware. As ferramentas falsas de atualização de software causam danos quando instalam malware em vez de atualizações/correções ou exploram bugs/falhas de software desatualizado instalado no sistema operativo.

Um Trojan é um tipo de malware que pode causar infecções em cadeia e instalar outros softwares deste tipo, no entanto, só pode distribuir outros malwares quando já estiver instalado no sistema operativo. As ferramentas de 'cracking' de software supostamente ativam programas licenciados gratuitamente (ativação ignorada), geralmente instalam software malicioso.

Como evitar a instalação de malware

Todo o software deve ser descarregue a partir de páginas oficiais e através de links diretos. Outros canais mencionados no parágrafo acima podem proliferar programas maliciosos e, portanto, devem ser evitados. O mesmo aplica-se a instaladores de terceiros.

Os sistemas operativos e outros softwares instalados devem ser atualizados com funções e ferramentas implementadas projetadas por desenvolvedores oficiais. As ferramentas de ativação não oficial ('cracking') de terceiros podem infectar os computadores com malware. Além disso, a ativação de software através de tais ferramentas é ilegal.

Não abra anexos e links de sites em emails irrelevantes recebidos de endereços suspeitos e desconhecidos - estes emails geralmente são enviados por criminosos cibernéticos que procuram proliferar malware de alto risco. Disfarçam os seus emails como importantes, oficiais, etc.

Os computadores devem ser verificados regularmente à procura de ameaças com software antivírus ou anti-spyware atualizado e de boa reputação. Se acredita que o seu computador já está infectado, recomendamos executar uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é ArkeiStealer?

- PASSO 1. Remoção manual do malware ArkeiStealer.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows.

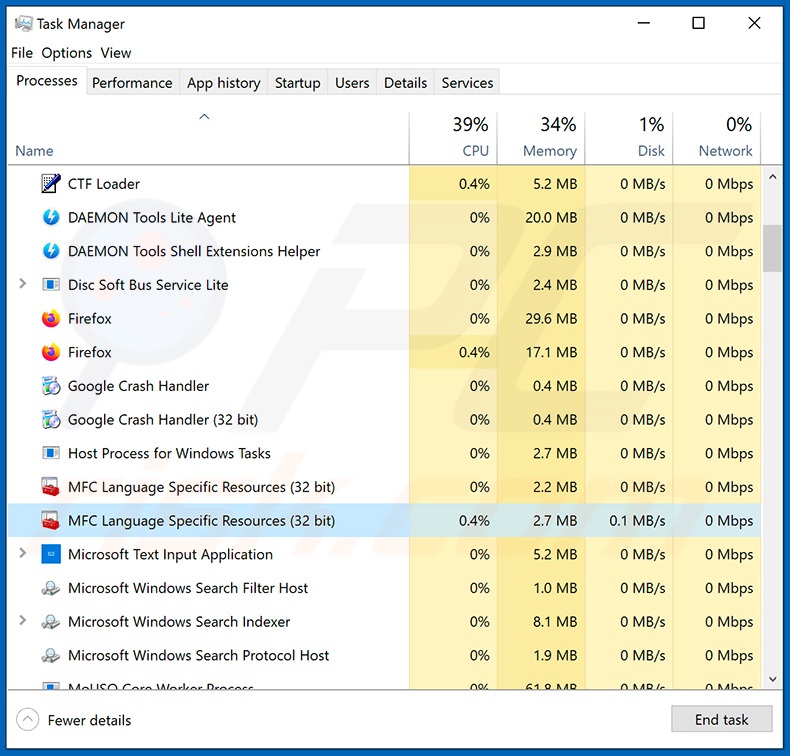

Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

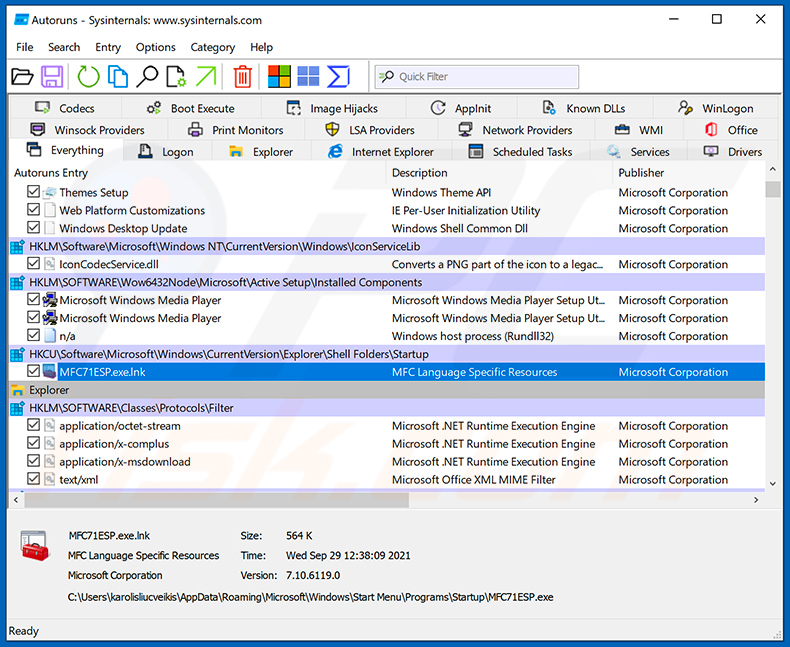

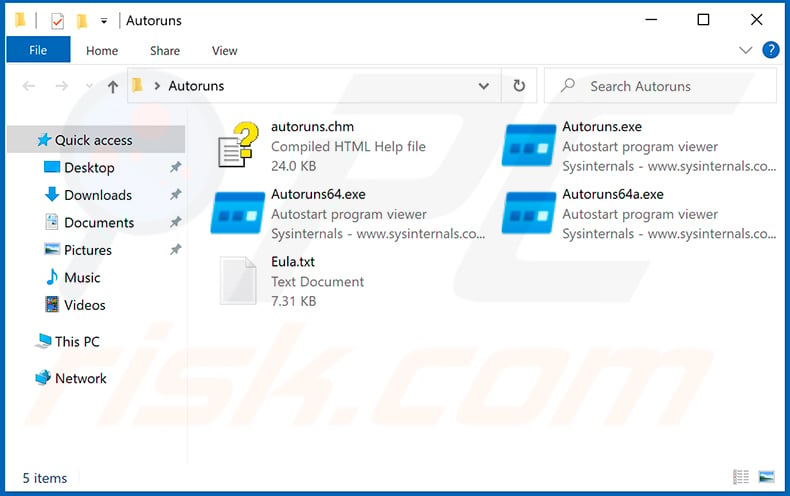

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

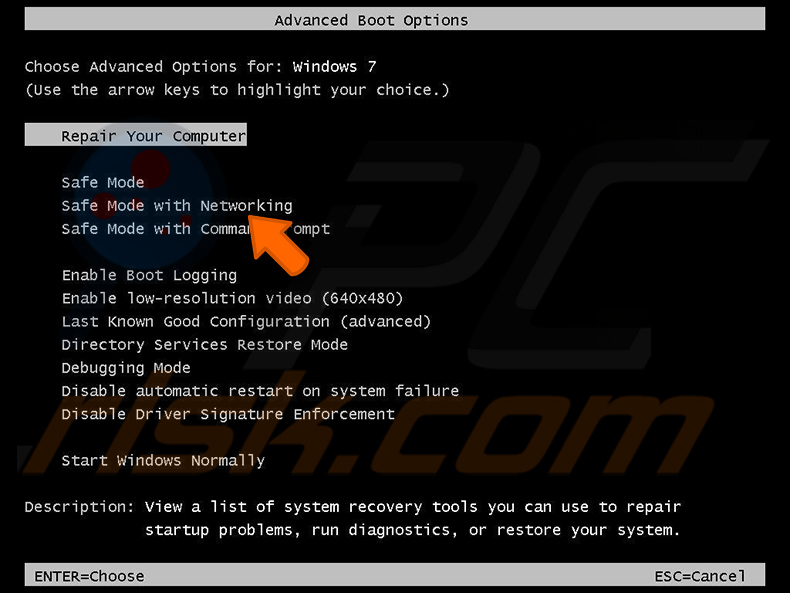

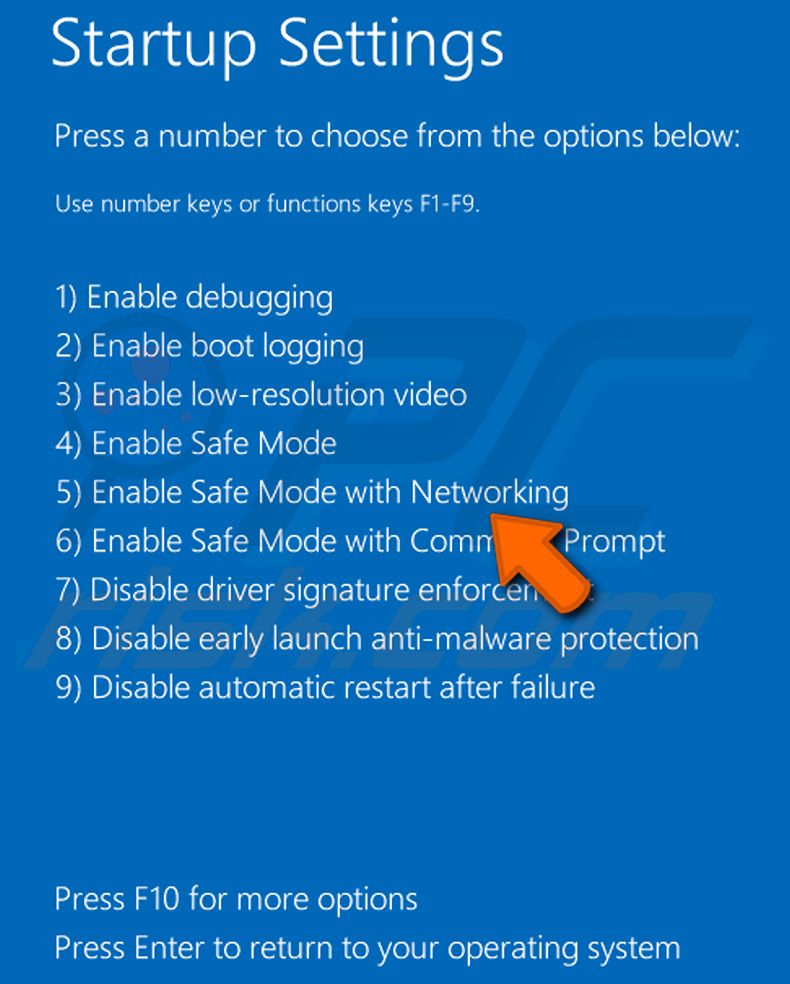

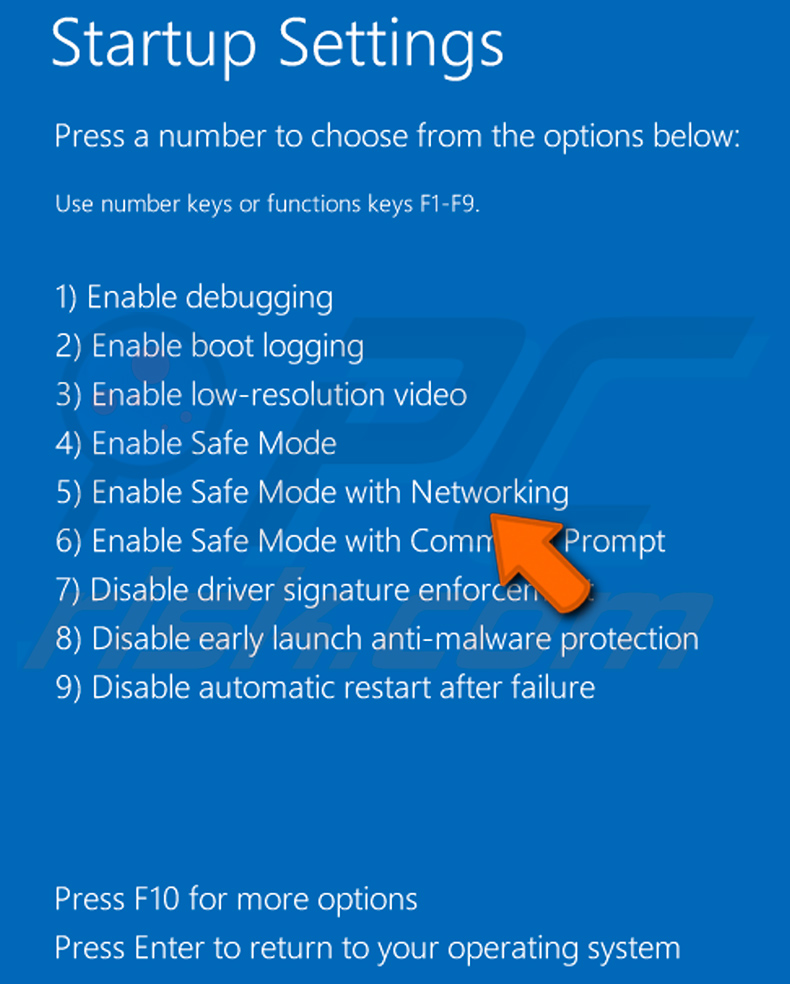

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo de Segurança. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo de Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede":

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançadas, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada.

Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização".

Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Prima F5 para iniciar no Modo de Segurança com Rede.

O vídeo demonstra como iniciar Windows 8 "Modo de Segurança com Rede"::

Utilizadores Windows 10: Clique no logótipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas".

No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

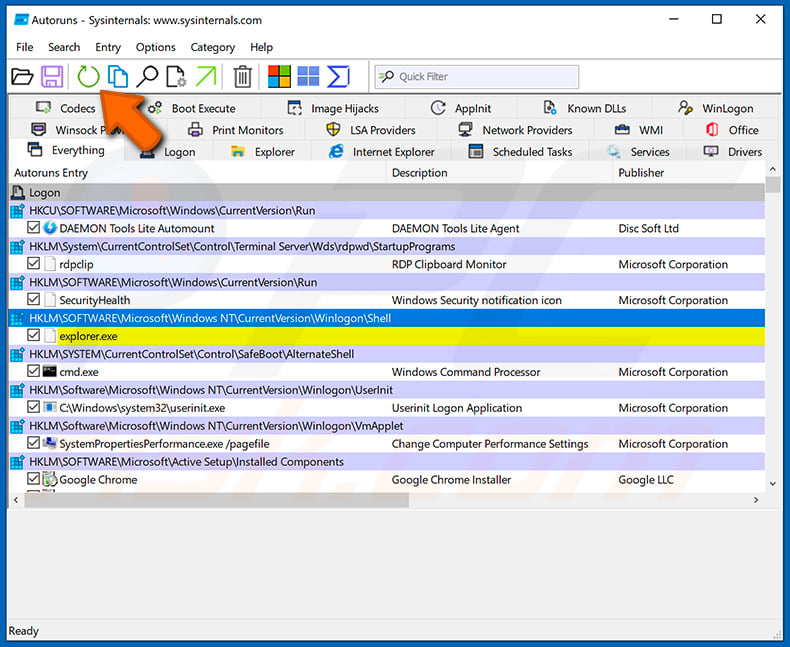

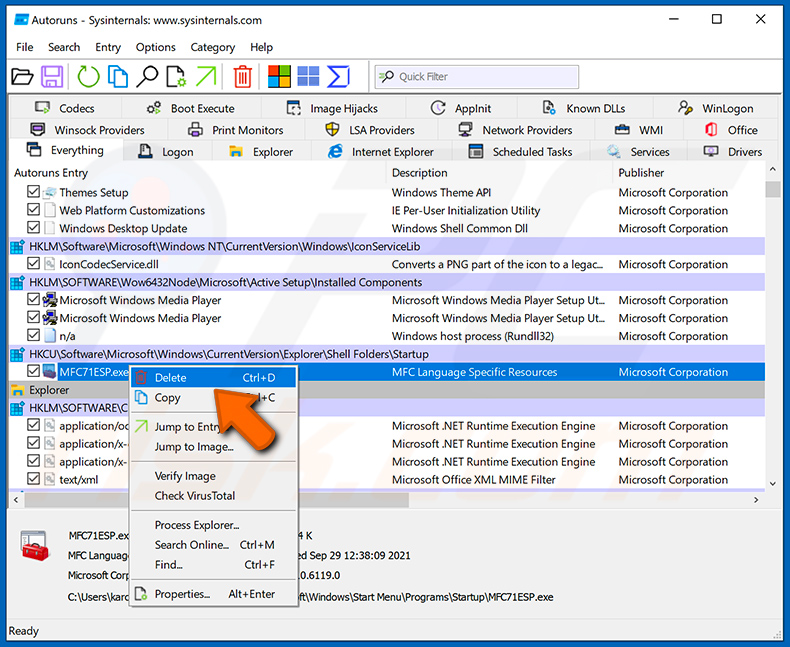

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir".

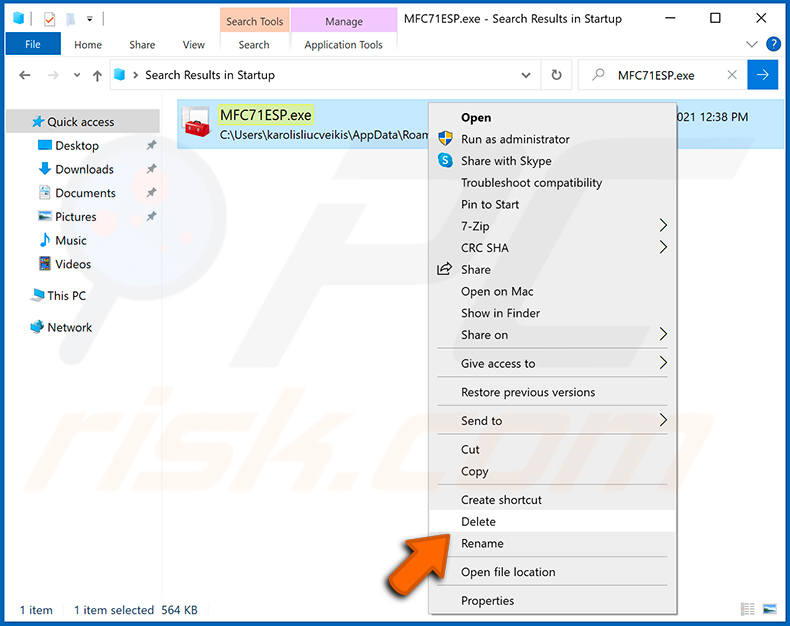

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus. Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários