Como remover o malware Bobik do sistema operativo

TrojanTambém conhecido como: TAR Bobik (Trojan de Accesso Remoto)

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

O que é Bobik?

Bobik é um software malicioso classificado como RAT ( Trojan de Acesso Remoto). Estes trojans são concebidos para permitir o acesso/controlo remoto sobre máquinas infectadas. Bobik pode realizar várias actividades maliciosas, que incluem - causar infecções em cadeia, roubar dados, e adicionar dispositivos comprometidos a um botnet para lançar ataques DDoS.

Este malware tem sido activamente utilizado em ataques com motivações geopolíticas contra a Ucrânia e os seus aliados. Os ataques de DDoS com base em Bobik são elementos de cibercrime na guerra ucraniana.

Esta actividade tem sido ligada a um grupo hacker pró-russo pouco conhecido, chamado NoName057(16); verificado ainda mais pelas provas recolhidas pelos investigadores de Avast - tais como a vanglória do grupo no Telegram coincidindo com os ataques DDoS de Bobik. No entanto, Avast também estimou que as taxas de sucesso deste grupo pirata informático variam entre 20-40%.

Visão geral do malware Bobik

Bobik é um Trojan de Acesso Remoto (TAR) - um tipo de malware que permite aos atacantes aceder e controlar remotamente os sistemas infectados. Os TAR são tipicamente programas multifuncionais, que podem causar uma grande variedade de danos, dependendo dos objectivos dos criminosos. cibernéticos.

Bobik tem capacidades de spyware - descarregamento de ficheiros, recolha de dados do sistema/utilizador, e keylogging (gravação de teclas). Este programa também pode gerir e terminar processos em execução.

Uma vez que Bobik pode carregar e executar ficheiros, é capaz de causar infecções em cadeia. Por outras palavras, esta RAT pode descarregar/instalar malware adicional. Teoricamente, tal capacidade pode ser utilizada para introduzir praticamente qualquer tipo de software malicioso num sistema comprometido (por exemplo, trojans, ransomware, criptomineradores, etc.); no entanto, vale a pena notar que muitas vezes existem certas limitações ao que as cargas úteis podem ser injectadas com sucesso.

Bobik também pode lançar ataques DDoS (Distributed Denial-of-Service). Basicamente, estes ataques envolvem o envio de um grande número de pedidos (submetidos por botnets) para interromper um serviço. Quando ataques DDoS são implementados, pedidos legítimos podem ser perdidos, ou o próprio serviço (por exemplo, website, dispositivo, rede, etc.) pode falhar sob a pressão.

Esta actividade maliciosa pode ser especialmente nociva, uma vez que pode retirar um serviço vital (por exemplo, saúde, finanças, energia, educação, ou outros sectores) e torná-lo indisponível durante minutos, semanas, e mesmo mais tempo.

Os dispositivos adicionados a um botnet utilizado para realizar tais ataques podem sofrer uma diminuição do desempenho do sistema e até mesmo falhas. As infecções TAR podem resultar na perda de dados, graves problemas de privacidade, perdas financeiras, e roubo de identidade.

Bobik usado em ataques contra a Ucrânia e aliados

Bobik tem sido utilizado em múltiplos ataques contra vários sectores na Ucrânia e nos países que a apoiam e circundam. Este cibercrime está ligado ao grupo pró-russo denominado NoName057(16). Na altura em que foi escrito, este grupo pirata informático ocupava-se exclusivamente de ataques DDoS.

A actividade relacionada com o DDoS depende de botnets. Os investigadores na Avast verificaram números dentro das centenas mas (considerando a quantidade necessária) são provavelmente comprometidos de máquinas infectadas dentro dos milhares. Grandes números de robots (dispositivos vitimizados) estão localizados no Brasil, Índia, e Sudeste Asiático.

Na maioria dos ataques analisados, a cadeia de infecção de Bobik começou com o RedLine Stealer. Este malware fez cair Bobik, que por sua vez introduziu o módulo DDoS que posteriormente contactou o servidor de Comando e Controlo (C&C) para obter a lista de alvos.

Avast compilou um relatório abrangente e cronológico de todos os ataques DDoS de Bobik. Para uma visão geral do conteúdo: os ataques foram implementados contra websites dos seguintes sectores ucranianos - governo, militares, fornecedores de armas, bancos e instituições financeiras, energia (electricidade, gás), transportes (caminhos-de-ferro, serviços de autocarros), pontos de informação, serviços postais, educação (escolas, universidades), e assim por diante.

Bobik visou também empresas multinacionais que manifestaram apoio à Ucrânia, incluindo G4S, GKN Ltd, e Verizon Communications.

Os sites polacos atacados incluem estes sectores - governo (gabinete presidencial, Sejm, espaço aéreo, ciberespaço, etc.), militar (defesa nacional, fabrico de armamento), justiça/direito (tribunais regionais e distritais), aeroportos, e assim por diante.

Sites lituanos - governo (defesa nacional, cultura, educação, ciência, e outros ministérios), bancos e instituições financeiras, transportes (aeroportos, caminhos-de-ferro, serviços de autocarros), e outros sectores.

A Letónia foi alvo de ataques contra o seu sector financeiro. Além disso, o Banco Central da Estónia, o sector dos transportes (aeroportos, viagens marítimas), e o maior portal de notícias online foram alvo de ataques.

Os ataques também foram alavancados contra as instituições governamentais e policiais finlandesas. Foram atacadas instituições financeiras norueguesas, bem como locais de transporte e serviços postais. O site do maior banco dinamarquês também foi atacado por Bobik.

| Nome | TAR Bobik (Trojan de Accesso Remoto) |

| Tipo de Ameaça | TAR (Trojan de Acesso Remoto), trojan, vírus de roubo de palavra-passe, malware bancário, spyware. |

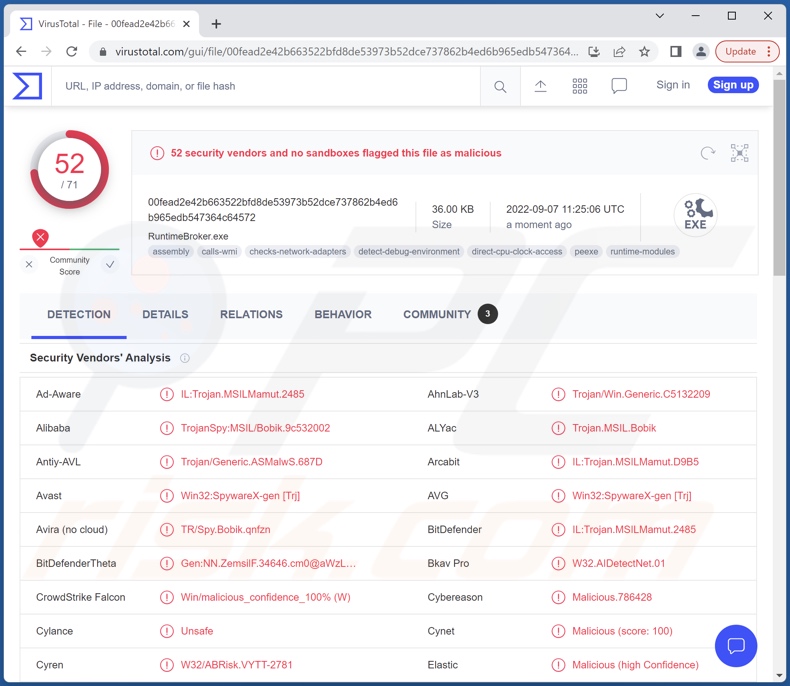

| Nomes de Detecção | Avast (Win32:SpywareX-gen [Trj]), Combo Cleaner (IL:Trojan.MSILMamut.2485), ESET-NOD32 (Uma Variante De MSIL/Small.GW), Kaspersky (HEUR:Trojan-Spy.MSIL.Bobik.gen), Microsoft ( Trojan:MSIL/WizzMonetize.LML!MTB), Lista Completa de Detecções (VirusTotal) |

| Métodos de Distribuição | Anexos de email infectados, anúncios online maliciosos, engenharia social, 'cracks' de software. |

| Danos | As palavras-passe e informações bancárias roubadas, roubo de identidade, computador da vítima adicionado a um botnet. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Exemplos de malware similares

Analisámos milhares de amostras de malware; Aurora, Eternity, NetDooka, Borat - são alguns exemplos de programas capazes de lançar ataques DDoS, enquanto WhisperGate, Cobalt Strike, CONTI, HermeticWiper, Vote2024, CaddyWiper, Pterodo - são aqueles que foram utilizados ou ligados a ataques geopolíticos contra a Ucrânia.

Como é que Bobik se infiltrou no meu computador?

O malware é distribuído utilizando técnicas de phishing e engenharia social. O software malicioso é geralmente disfarçado ou empacotado com conteúdo comum. Os ficheiros infecciosos podem ser executáveis (.exe, .run, etc.), arquivos (ZIP, RAR, etc.), documentos Microsoft Office e PDF, JavaScript, e assim por diante. Depois de um ficheiro malicioso ser executado ou de outra forma aberto - o processo de infecção é desencadeado.

Os métodos de proliferação mais amplamente utilizados incluem: anexos/links maliciosos em e-mails e mensagens de spam, descarregamentos de drive-by (furtivos/deceptivos), esquemas online, fontes de descarregamento duvidosas (por exemplo, sites gratuitos e de terceiros, redes de partilha entre pares, etc.), ferramentas ilegais de activação de programas ("cracks"), actualizações falsas, e malvertising.

Como evitar a instalação de malware?

Recomendamos veementemente que tenha cuidado com o correio recebido. Os anexos e ligações encontrados em emails suspeitos/irrelevantes - não devem ser abertos uma vez que isso pode resultar numa infecção do sistema. Além disso, é essencial estar vigilante quando navega, uma vez que o material falso e malicioso geralmente parece legítimo.

Aconselhamos o descarregamento apenas de fontes oficiais e verificadas. É tão importante activar e actualizar software utilizando ferramentas genuínas, como ferramentas de activação ilegal ("cracking") e actualizações falsas podem conter malware.

É essencial ter um anti-vírus respeitável instalado e mantido actualizado. Os programas de segurança devem ser utilizados para executar verificações regulares do sistema e para remover as ameaças detectadas. Se acreditar que o seu computador já está infectado, recomendamos a execução de uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é Bobik?

- PASSO 1. Remoção manual do malware Bobik.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows.

Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

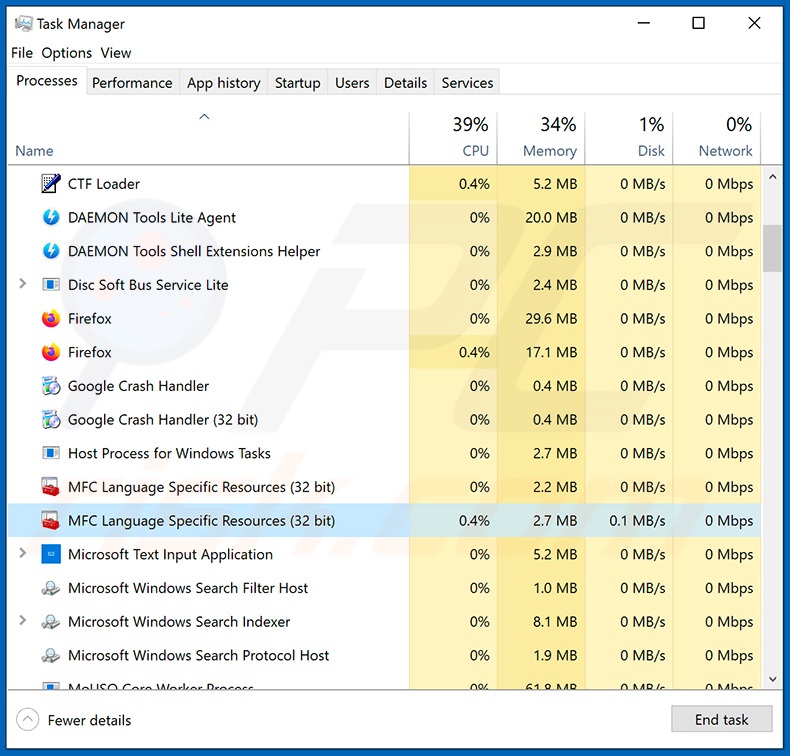

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

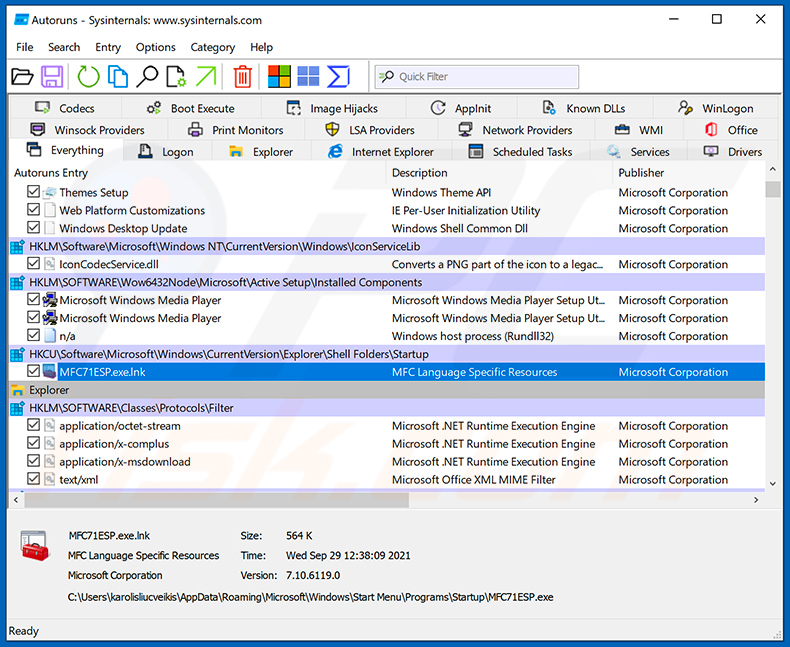

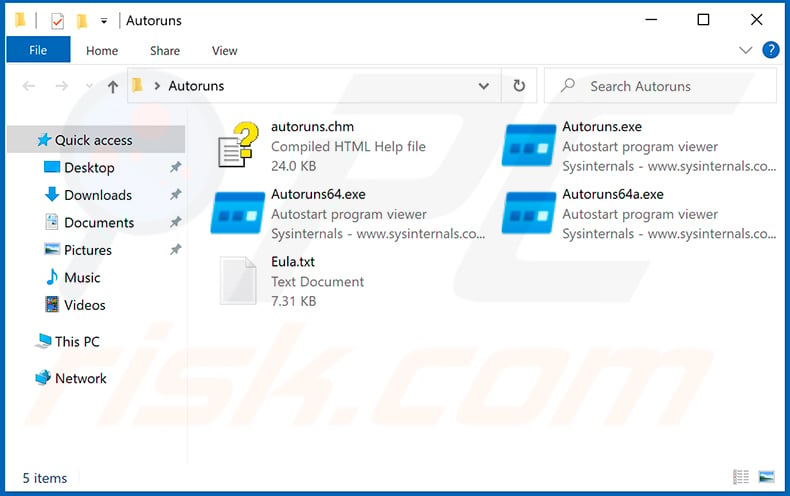

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

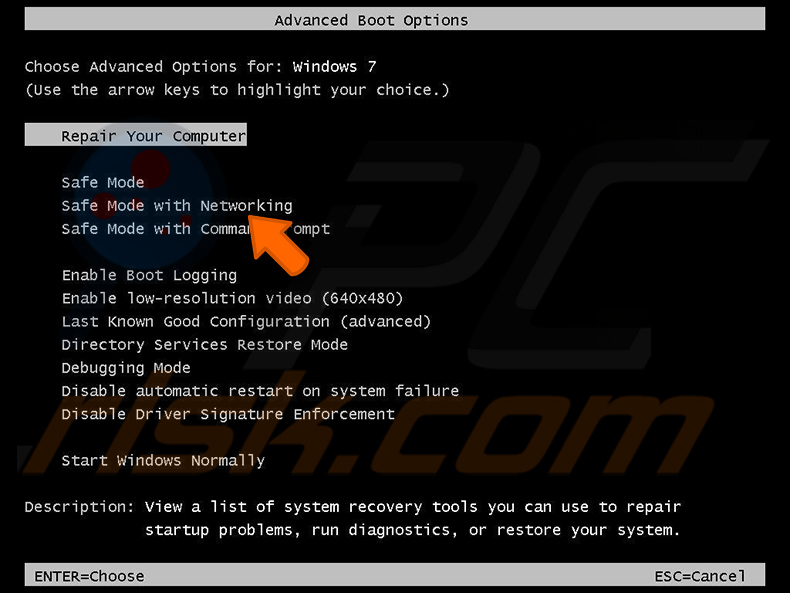

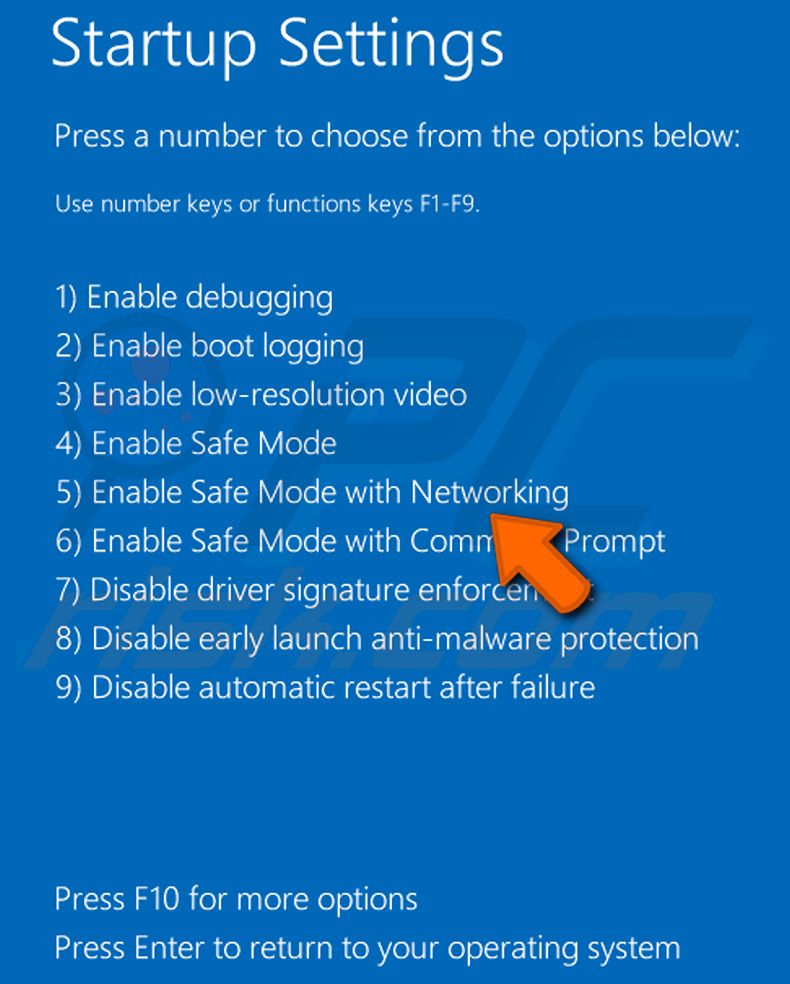

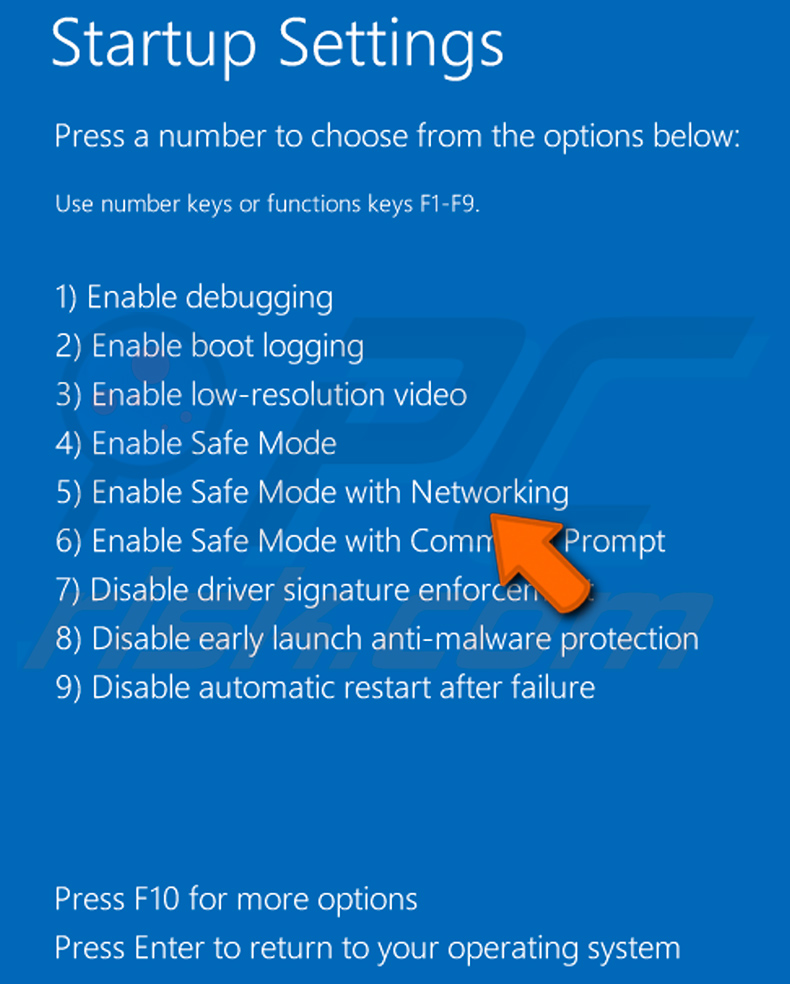

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo de Segurança. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo de Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede":

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançadas, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada.

Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização".

Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Prima F5 para iniciar no Modo de Segurança com Rede.

O vídeo demonstra como iniciar Windows 8 "Modo de Segurança com Rede"::

Utilizadores Windows 10: Clique no logótipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas".

No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

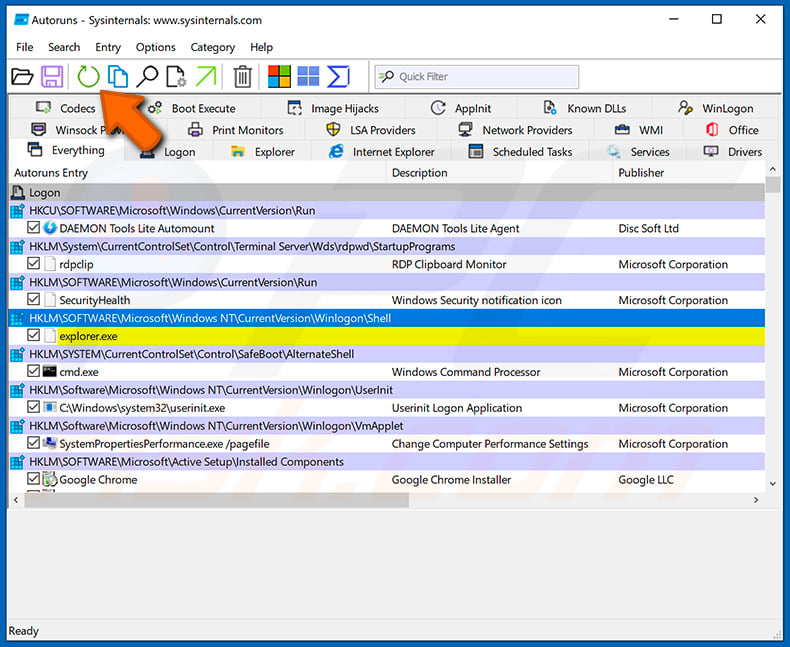

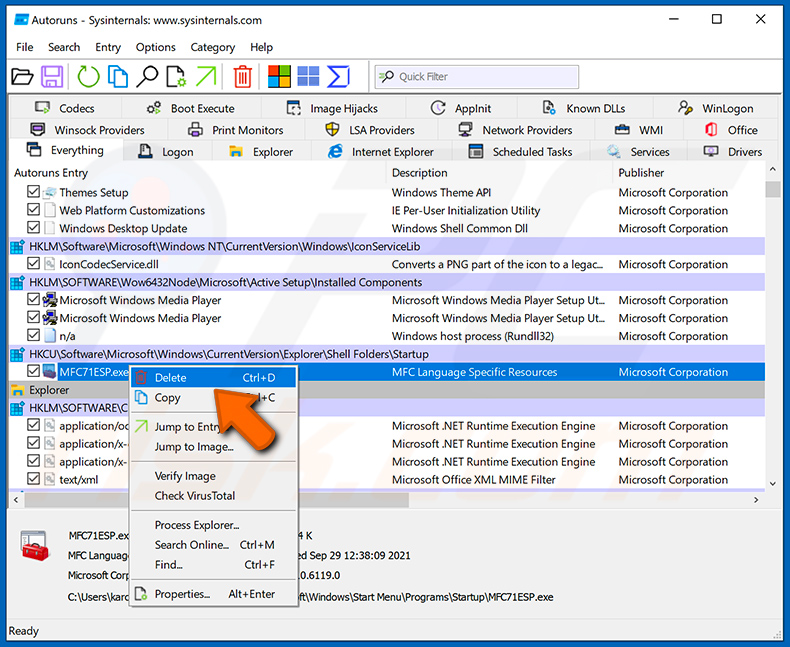

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir".

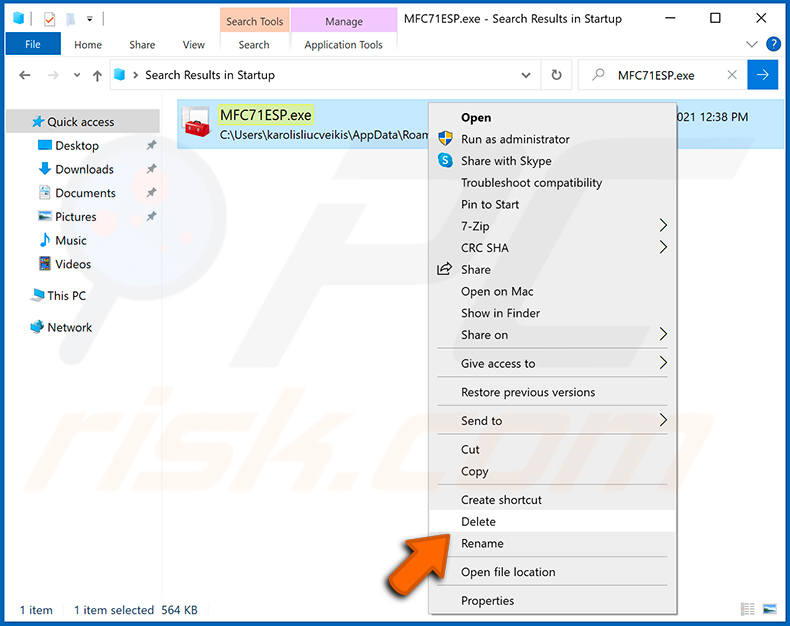

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus. Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Perguntas Frequentes (FAQ)

O meu computador está infectado com malware Bobik, devo formatar o meu dispositivo de armazenamento para me livrar dele?

Não, a remoção do Bobik não requer formatação.

Quais são os maiores problemas que o malware Bobik pode causar?

As ameaças representadas por um programa malicioso dependem das suas capacidades e do modus operandi dos criminosos cibernéticos. Bobik é um TAR - malware capaz de permitir o acesso/controlo remoto sobre máquinas infectadas. As suas capacidades incluem a extracção de dados do sistema/utilizador, keylogging, download de ficheiros, etc. Este trojan pode ser utilizado para descarregar/instalar malware adicional. Pode também ser utilizado para lançar ataques DDoS. Deve ser mencionado que Bobik tem sido utilizado como elemento de guerra cibernética na guerra ucraniana. Este TAR permitiu o lançamento de ataques DDoS contra vários websites sectoriais da Ucrânia e dos seus aliados.

Qual é o objetivo do malware Bobik?

Normalmente, o malware é utilizado para fins lucrativos; Bobik também pode ser utilizado para gerar rendimentos. Contudo, este programa tem sido amplamente utilizado em ataques DDoS como parte de ataques geopoliticamente motivados contra a Ucrânia e outros países que o apoiam.

Como é que o malware Bobik se infiltrou no meu computador?

O malware é difundido principalmente através de emails/mensagens de spam, esquemas online, descarregamentos drive-by, fontes de descarregamento não confiáveis (por exemplo, sites gratuitos e de alojamento gratuito de ficheiros, redes de partilha P2P, etc.), ferramentas ilegais de activação de programas ("cracks"), falsas actualizações, e malvertising. Além disso, alguns programas maliciosos podem auto-proliferar através de redes locais e dispositivos de armazenamento amovíveis (por exemplo, discos rígidos externos, dispositivos de armazenamento amovíveis, etc.).

O Combo Cleaner vai proteger-me contra o malware?

Sim, o Combo Cleaner é capaz de detectar e eliminar quase todas as infecções malware conhecidas. É de notar que, uma vez que o software malicioso topo de gama tende a ocultar-se profundamente nos sistemas - realizar uma verificação completa do sistema é crucial para a sua detecção.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários