Evitar ser enganado por falsos emails "LinkedIn".

Phishing/FraudeTambém conhecido como: spam LinkedIn

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

O que sao os emails falsos "LinkedIn"?

A fraude por email "LinkedIn email scam" refere-se a campanhas de spam - operações em larga escala durante as quais milhares de emails apresentados como mensagens do LinkedIn são enviados. O LinkedIn é um serviço online orientado para negócios e emprego, projetado para ajudar no networking profissional.

O objetivo dos falsos emails "LinkedIn" é roubar o LinkedIn e/ou contas de email dos utilizadores. Isto é conseguido através da promoção de sites de phishing que estão disfarçados de páginas de login.

As credenciais de login (por exemplo, endereços de email, nomes de utilizador e palavras-passe) inseridas em tais sites são expostas aos vigaristas, que podem utilizá-las para obter acesso/controlo sobre as contas correspondentes.

Mais sobre emails falsos de "LinkedIn"

Os emails fraudulentos "LinkedIn" podem usar uma variedade de disfarces e abordar diferentes tópicos. Estas cartas promovem sites de phishing através de links apresentados nos mesmos ou ficheiros anexos que conduzem às referidas páginas.

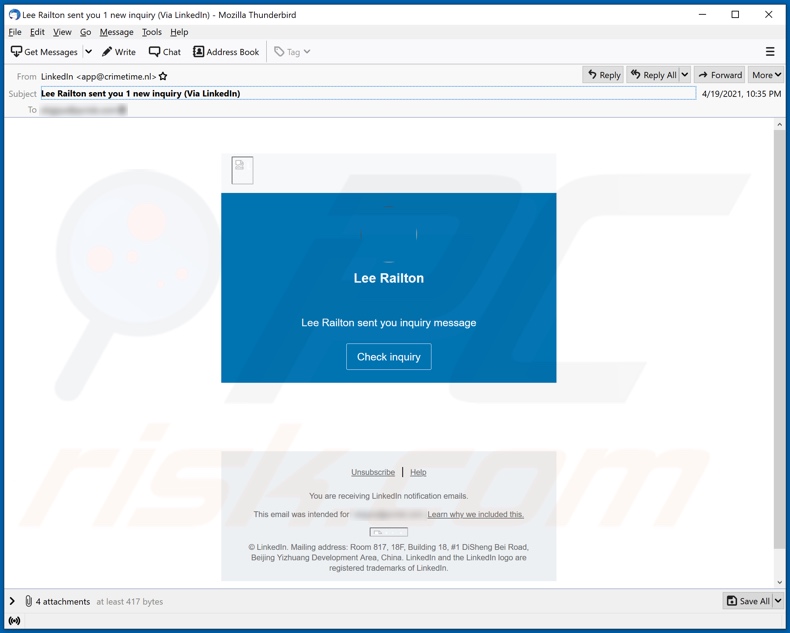

Por exemplo, emails fraudulentos com o título/assunto "Lee Railton sent you 1 new inquiry (Via LinkedIn)" são disfarçados de notificações, que alertam os destinatários de que têm uma mensagem de inquérito não lida. As cartas pesquisadas apoiam sites de phishing através de links (botões) e ficheiros anexos.

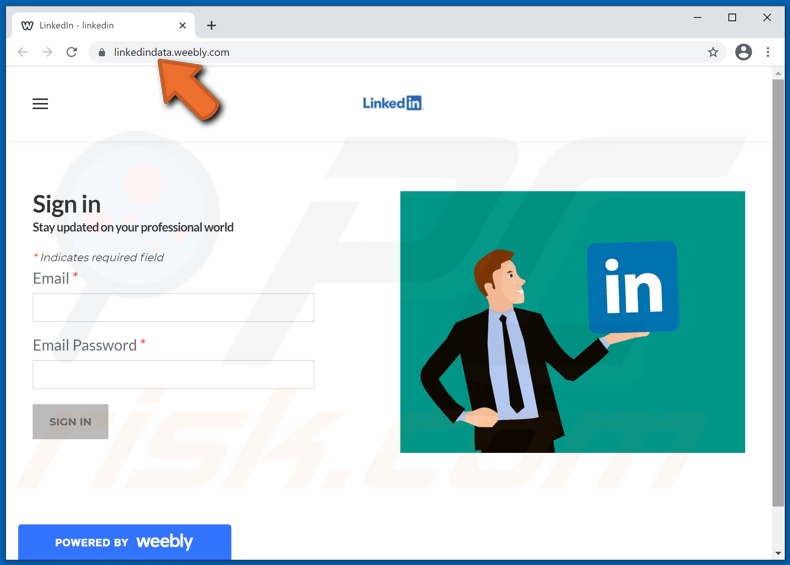

O falso site "LinkedIn", promovido através desta variante de email foi mantido na Weebly (um serviço legítimo de alojamento web) e pedia aos utilizadores que entrassem usando as suas credenciais de conta de email. Para evitar que o LinkedIn, email, ou outras contas online sejam roubados, é fortemente aconselhado a ter cuidado com os emails recebidos.

É recomendado prestar atenção aos endereços de email dos remetentes, ao conteúdo das cartas, e aos URLs das páginas web de início de sessão. Caso já tenham sido feitas tentativas de login através de um website de phishing - as palavras-passe das contas devem ser alteradas imediatamente.

Além disso, o apoio oficial das plataformas potencialmente comprometidas deve ser contactado de imediato. Para elaborar sobre como os vigaristas podem utilizar plataformas relacionadas com comunicações desviadas (por exemplo, redes profissionais [LinkedIn], redes sociais, emails, mensageiros, etc.) - podem fingir ser o verdadeiro proprietário da conta e pedir empréstimos a contactos/amigos.

Alternativamente, estas plataformas podem ser utilizadas para distribuir malware através da partilha de ficheiros infecciosos ou ligações a sites maliciosos. As contas de email são de particular interesse para os vigaristas, uma vez que estão tipicamente ligadas a outras plataformas e serviços.

Assim, através de emails roubados - o acesso/controlo pode ser obtido sobre o conteúdo associado aos mesmos. Para além das contas orientadas para a comunicação, as relacionadas com as finanças são frequentemente registadas também através de emails.

Os bancos, transferências de dinheiro, comércio electrónico, carteira digital e contas similares podem ser utilizados por vigaristas para fazer transacções fraudulentas e/ou compras online. Em suma, ao confiar em falsos emails "LinkedIn", os utilizadores podem experimentar graves problemas de privacidade, perdas financeiras, roubo de identidade, e infecções do sistema.

| Nome | Fraude por Email LinkedIn |

| Tipo de Ameaça | Phishing, Fraude, Engenharia Social, Esquema |

| Disfarce | Os emails fraudulentos são apresentados como emails do LinkedIn |

| Sintomas | Compras online não autorizadas, palavras-passe de contas online alteradas, roubo de identidade, acesso ilegal ao computador. |

| Métodos de Distribuição | Os emails fraudulentos, anúncios pop-upfraudulentos, técnicas de erro de mecanismos de pesquisa, domínios com erros ortográficos. |

| Danos | Perda de informações confidenciais, perda monetária, roubo de identidade. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Fraudes similares em geral

"Banca Popolare di Bari email scam", "EMS email scam", "cPanel email scam", "OneDrive email scam", "GoDaddy email scam", e "Banca Sella email scam" são alguns exemplos de campanhas de phishing spam. As cartas distribuídas através destas operações em massa - são normalmente apresentadas como "oficiais", "urgentes", "prioritárias", e similares.

Para além do phishing, são também utilizados emails fraudulentos para facilitar outras fraudes e para proliferar malware (por exemplo, trojans, ransomware, etc.). O único objectivo das cartas fraudulentas é gerar rendimentos para os vigaristas/criminosos cibernéticos que estão por trás delas.

Como é que as campanhas de spam infectam os computadores?

As campanhas de spam distribuem malware através de ficheiros virulentos distribuídos através deles. Estes ficheiros podem ser anexados aos emails fraudulentos, e/ou as cartas podem conter links para descarregamento de conteúdo malicioso.

Os ficheiros infecciosos podem estar em vários formatos, por exemplo, documentos Microsoft Office e PDF, arquivos (ZIP, RAR, etc.), executáveis (.exe, .run, etc.), JavaScript, e assim por diante. Quando os ficheiros são executados, corridos, ou abertos de outra forma - a cadeia de infecção (isto é, descarregamento/instalação de malware) é iniciada.

Por exemplo, os documentos do Microsoft Office infectam sistemas através da execução de comandos macro maliciosos. Este processo é desencadeado no momento em que um documento é aberto - nas versões do Microsoft Office lançadas antes de 2010.

As versões mais recentes têm o modo "Vista Protegida" que impede a execução automática de macros. Em vez disso, os utilizadores são convidados a permitir a edição/conteúdo (ou seja, comandos macro) e avisados dos riscos.

Como evitar a instalação de malware?

Para evitar infectar o sistema através de e-mails de spam, é expressamente desaconselhável abrir e-mails suspeitos e irrelevantes - especialmente anexos ou links encontrados. É recomendável usar as versões do Microsoft Office lançadas após 2010.

O malware não é proliferado exclusivamente através de campanhas de spam, é também distribuído através de canais de descarregamento questionáveis (por exemplo, sites não oficiais e gratuitos de alojamento de ficheiros, redes de partilha entre pares, e outros descarregadores de terceiros), ferramentas de activação ilegal ("cracking"), e falsas actualizações.

Por conseguinte, é importante descarregar apenas de fontes oficiais e verificadas. Além disso, todos os programas devem ser activados e actualizados com ferramentas/funções fornecidas por programadores legítimos.

Para garantir a segurança do dispositivo e do utilizador, é crucial ter um conjunto de anti-vírus/anti-spyware respeitável instalado e mantido actualizado. Este software tem de ser utilizado para executar verificações regulares do sistema e remover as ameaças detectadas e potenciais.

Se já abriu anexos maliciosos, recomendamos executar uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Texto apresentado na carta de email fraudulenta "LinkedIn":

Subject: Lee Railton sent you 1 new inquiry (Via LinkedIn)

Lee Railton

Lee Railton sent you inquiry message

Check inquiry

Unsubscribe | Help

You are receiving LinkedIn notification emails.

This email was intended for ********. Learn why we included this.

© LinkedIn. Mailing address: Room 817, 18F, Building 18, #1 DiSheng Bei Road, Beijing Yizhuang Development Area, China. LinkedIn and the LinkedIn logo are registered trademarks of LinkedIn.

Screenshot de um falso site falso do LinkedIn (alojado via Weebly - serviço legítimo de alojamento web) promovido por estes emails fraudulentos:

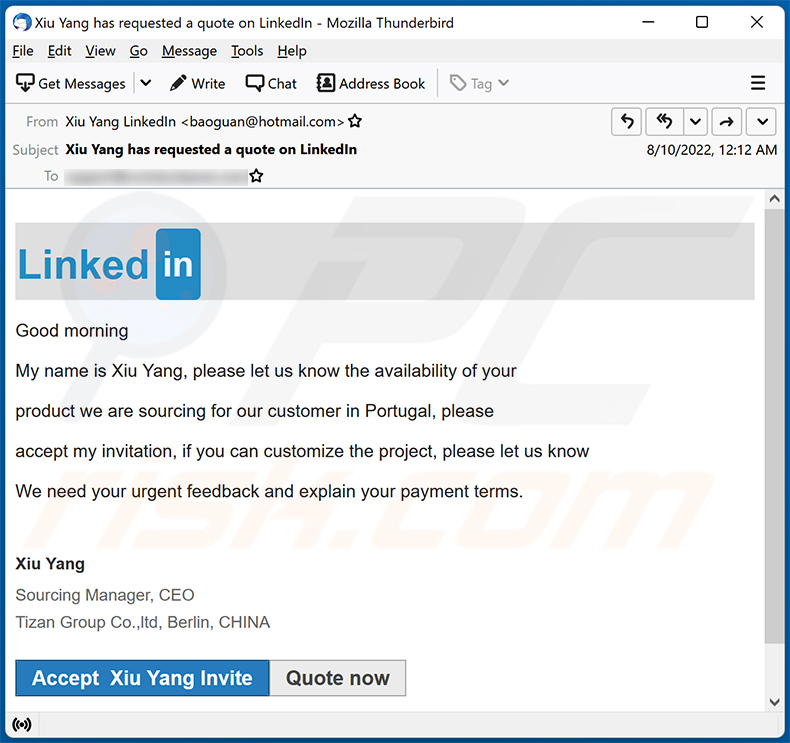

Outro exemplo de email de spam no LinkedIn, promovendo um site de phishing:

Texto apresentado em:

Subject: Xiu Yang has requested a quote on LinkedIn

Linked in

Good morning

My name is Xiu Yang, please let us know the availability of your

product we are sourcing for our customer in Portugal, please

accept my invitation, if you can customize the project, please let us know

We need your urgent feedback and explain your payment terms.

Xiu Yang

Sourcing Manager, CEO

Tizan Group Co.,ltd, Berlin, CHINA

Accept Xiu Yang Invite

Quote now

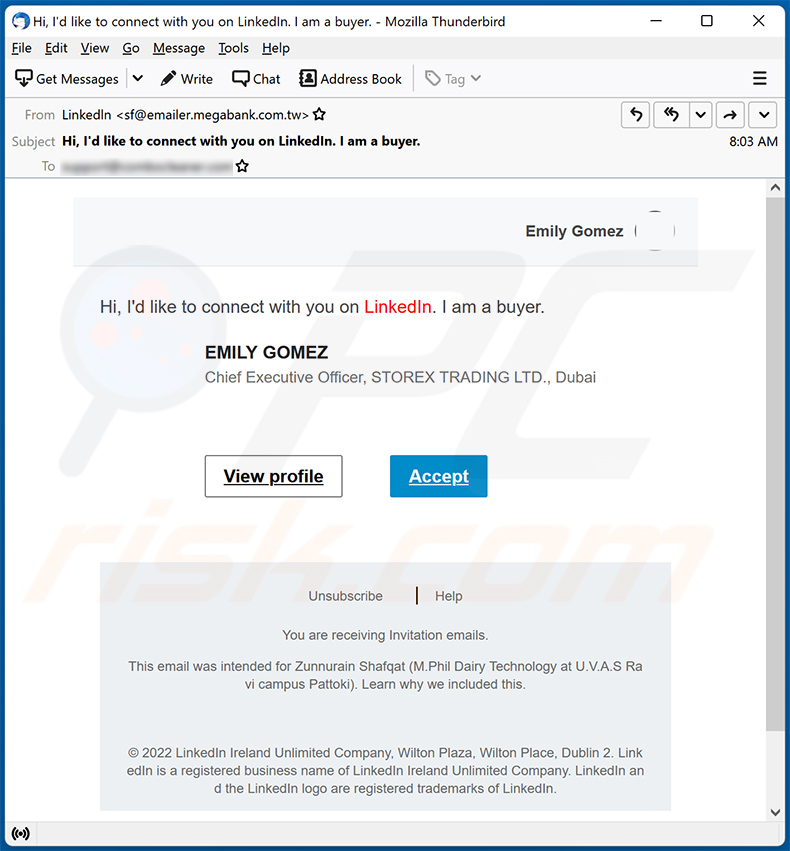

Mais um exemplo de email de spam no LinkedIn, promovendo um site de phishing:

Texto apresentado em:

Subject: Hi, I'd like to connect with you on LinkedIn. I am a buyer.

Emily Gomez

Hi, I'd like to connect with you on LinkedIn. I am a buyer.EMILY GOMEZ

Chief Executive Officer, STOREX TRADING LTD., DubaiAccept

View profileUnsubscribe | Help

You are receiving Invitation emails.

This email was intended for Zunnurain Shafqat (M.Phil Dairy Technology at U.V.A.S Ravi campus Pattoki). Learn why we included this.© 2022 LinkedIn Ireland Unlimited Company, Wilton Plaza, Wilton Place, Dublin 2. LinkedIn is a registered business name of LinkedIn Ireland Unlimited Company. LinkedIn and the LinkedIn logo are registered trademarks of LinkedIn.

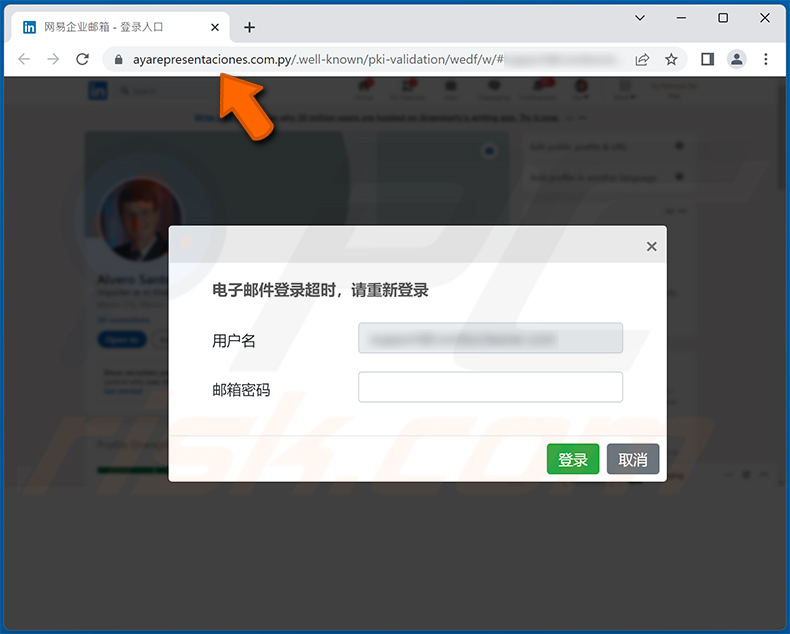

Screenshot do site de phishing promovido (ayarepresentaciones[.]com[.]py - site falso do LinkedIn):

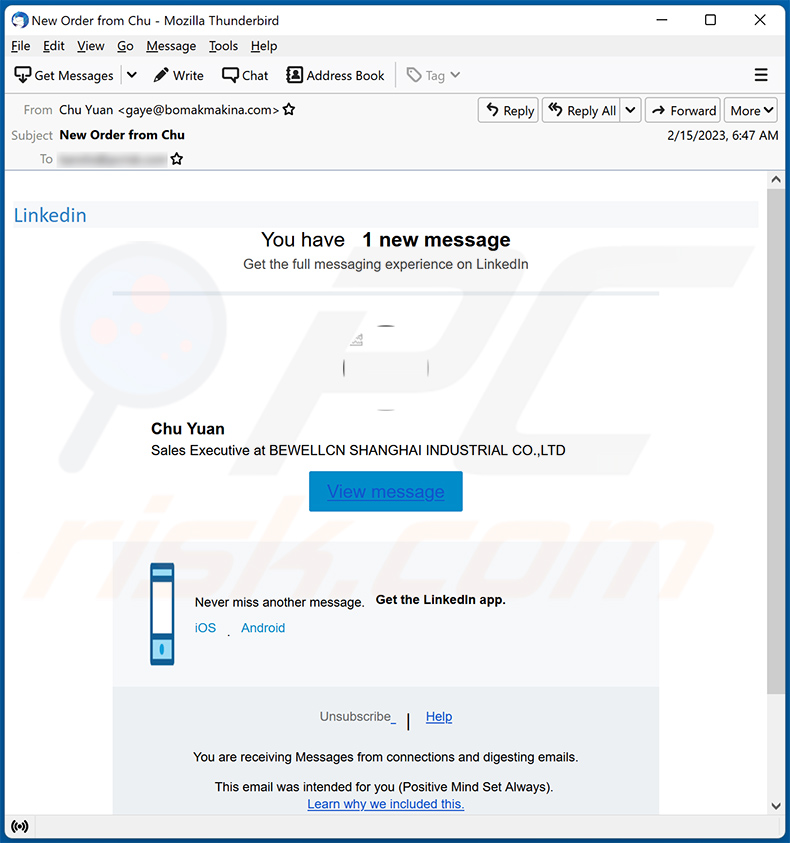

Outro exemplo de um email de spam temático do LinkedIn:

Texto apresentado em:

Subject: New Order from Chu

You have 1 new message

Get the full messaging experience on LinkedIn

Fetzer E. Brian tank

Chu YuanSales Executive at BEWELLCN SHANGHAI INDUSTRIAL CO.,LTD

View message

Mobile phone image

Never miss another message. Get the LinkedIn app.

iOS . Android

Unsubscribe | HelpYou are receiving Messages from connections and digesting emails.

This email was intended for you (Positive Mind Set Always). Learn why we included this.

© 2018 LinkedIn Corporation, 1000 West Maude Avenue, Sunnyvale, CA 94085 . LinkedIn and the LinkedIn logo are registered trademarks of LinkedIn.

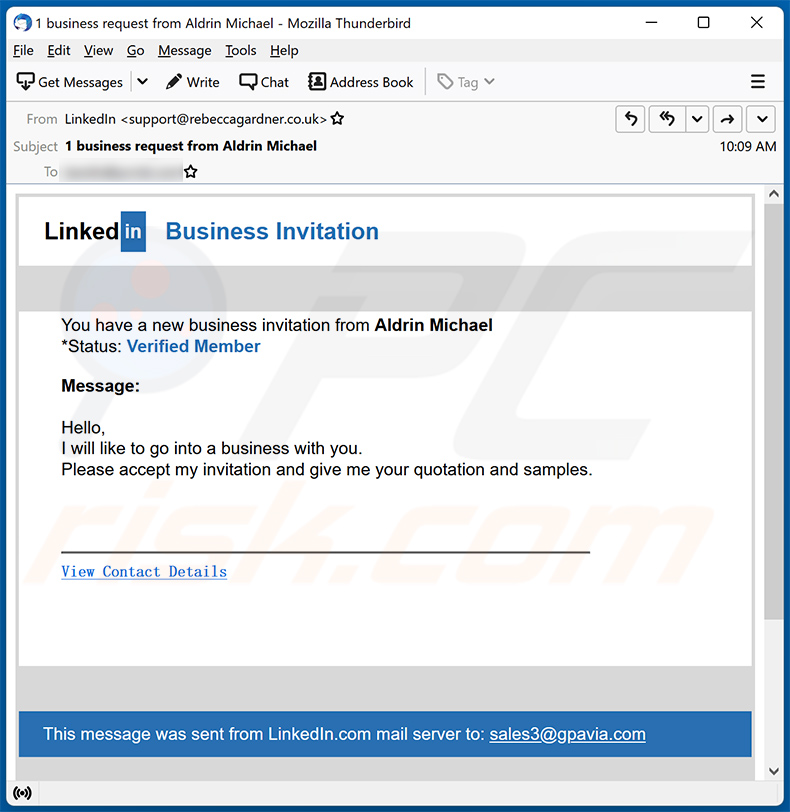

Mais um exemplo de uma campanha de spam do LinkedIn:

Texto apresentado em:

Subject: 1 business request from Aldrin Michael

Business Invitation

You have a new business invitation from Aldrin Michael

*Status: Verified MemberMessage:

Hello,

I will like to go into a business with you.

Please accept my invitation and give me your quotation and samples.View Contact Details

This message was sent from LinkedIn.com mail server to: sales3@gpavia.com

© 2021 LinkedIn Ireland Unlimited Company, Wilton Plaza, Wilton Place, Dublin 2.

LinkedIn Ireland Unlimited Company

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é spam LinkedIn?

- Tipos de e-mails maliciosos.

- Como detectar um email malicioso?

- O que fazer se for apanhado numa fraude de email?

Tipos de e-mails maliciosos.

![]() Emails de Phishing

Emails de Phishing

Mais frequentemente, os criminosos cibernéticos utilizam e-mails enganosos para enganar os utilizadores da Internet para darem a sua informação privada sensível, por exemplo, informação de login para vários serviços online, contas de email, ou informação bancária online.

Tais ataques são denominados phishing. Num ataque de phishing, os criminosos cibernéticos geralmente enviam uma mensagem de correio electrónico com algum logótipo de serviço popular (por exemplo, Microsoft, DHL, Amazon, Netflix), criam urgência (endereço de envio errado, palavra-passe expirada, etc.), e colocam um link no qual esperam que as suas potenciais vítimas cliquem.

Após clicar no link apresentado nessa mensagem de correio electrónico, as vítimas são redireccionadas para um site falso que parece idêntico ou extremamente parecido com o original. As vítimas são então solicitadas a introduzir a sua palavra-passe, detalhes de cartão de crédito, ou alguma outra informação que seja roubada por criminosos cibernéticos.

![]() Emails com Anexos Maliciosos

Emails com Anexos Maliciosos

Outro vector de ataque popular é o spam de correio electrónico com anexos maliciosos que infectam os computadores dos utilizadores com malware. Os anexos maliciosos transportam geralmente trojans capazes de roubar palavras-passe, informação bancária, e outras informações sensíveis.

Em tais ataques, o principal objectivo dos cibercriminosos é enganar as suas potenciais vítimas para abrir um anexo de correio electrónico infectado. Para atingir este objectivo, as mensagens de correio electrónico falam geralmente de facturas recebidas recentemente, faxes, ou mensagens de voz.

Se uma vítima potencial cai na armadilha e abre o anexo, os seus computadores ficam infectados, e os criminosos cibernéticos podem recolher muita informação sensível.

Embora seja um método mais complicado de roubar informação pessoal (filtros de spam e programas antivírus geralmente detectam tais tentativas), se for bem sucedido, os criminosos cibernéticos podem obter um intervalo muito mais amplo de dados e podem recolher informação durante um longo período de tempo.

![]() Emails de sextorção

Emails de sextorção

Este é um tipo de phishing. Neste caso, os utilizadores recebem um e-mail alegando que um criminoso cibernético poderia aceder à câmara da potencial vítima e tem uma gravação vídeo da sua masturbação.

Para se livrarem do vídeo, pedem às vítimas que paguem um resgate (geralmente usando Bitcoin ou outra moeda de ecnriptação). No entanto, todas estas alegações são falsas - os utilizadores que recebem tais e-mails devem ignorá-las e suprimi-las

Como detectar um e-mail malicioso?

Enquanto os criminosos cibernéticos tentem fazer com que os seus e-mails de atracção pareçam fiáveis, aqui estão algumas coisas que deve procurar quando tentar detectar um e-mail de phishing:

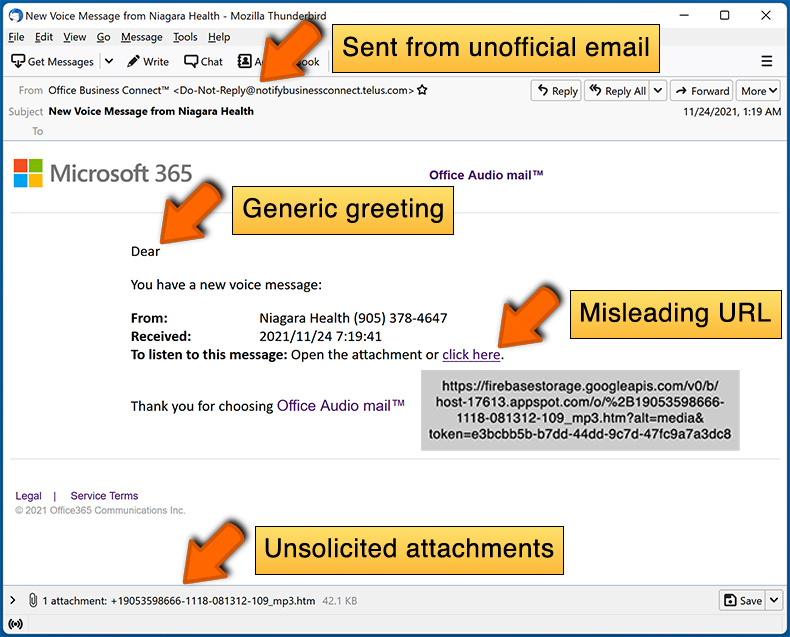

- Verifique o endereço electrónico do remetente ("de"): Passe o rato sobre o endereço "de" e verifique se é legítimo. Por exemplo, se recebeu um e-mail da Microsoft, certifique-se de verificar se o endereço de e-mail é @microsoft.com e não algo suspeito como @m1crosoft.com, @microsfot.com, @account-security-noreply.com, etc.

- Verifique a existência de saudações genéricas: Se a saudação no e-mail for "Caro utilizador", "Caro @youremail.com", "Caro cliente valioso", isto deve levantar suspeitas. Mais frequentemente, as empresas chamam-no pelo seu nome. A falta desta informação pode sinalizar uma tentativa de phishing.

- Verifique as ligações no e-mail: Passe o rato sobre a ligação apresentada no e-mail, se a ligação que aparece parecer suspeita, não clique nela. Por exemplo, se recebeu um e-mail da Microsoft e o link no e-mail mostra que irá para firebasestorage.googleapis.com/v0... não deve confiar nele. É melhor não clicar em qualquer link nos e-mails, mas visitar o website da empresa que lhe enviou o e-mail em primeiro lugar.

- Não confie cegamente nos anexos de email: Na maioria das vezes, as empresas legítimas vão pedir-lhe para iniciar sessão no seu site web e para ver aí quaisquer documentos; se recebeu um correio electrónico com um anexo, é uma boa ideia fazer uma verificação com uma aplicação antivírus. Os anexos de correio electrónico infectados são um vector de ataque comum utilizado por criminosos cibernéticos.

Para minimizar o risco de abrir phishing e e-mails maliciosos, recomendamos a utilização de Combo Cleaner Antivirus para Windows.

Exemplo de um email de spam:

O que fazer se cair numa fraude de email?

- Se clicou num link num email de phishing e introduziu a sua palavra-passe - não se esqueça de alterar a sua palavra-passe o mais depressa possível. Normalmente, os criminosos cibernéticos recolhem credenciais roubadas e depois vendem-nas a outros grupos que as utilizam para fins maliciosos. Se alterar a sua palavra-passe em tempo útil, há a possibilidade de os criminosos não terem tempo suficiente para fazer qualquer dano.

- Se introduziu as informações do seu cartão de crédito - contacte o seu banco o mais rapidamente possível e explique a situação. Há uma boa hipótese de ter de cancelar o seu cartão de crédito comprometido e obter um novo.

- Se vir quaisquer sinais de roubo de identidade - deve contactar imediatamente a Federal Trade Commission. Esta instituição irá recolher informações sobre a sua situação e criar um plano de recuperação pessoal.

- Se abriu um anexo malicioso - o seu computador está provavelmente infectado, deve analisá-lo com uma aplicação antivírus respeitável. Para este efeito, recomendamos a utilização de Combo Cleaner Antivirus para Windows.

- Ajude outros utilizadores da Internet - reporte emails de phishing para Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Perguntas Frequentes (FAQ)

Por que recebi este email?

Os emails de phishing são geralmente distribuídos em grandes quantidades para endereços de email aleatórios, com o objectivo de enganar alguns destinatários para revelarem informações pessoais. Estas mensagens não são tipicamente personalizadas.

Forneci as minhas informações pessoais quando enganado por este e-mail, o que devo fazer?

Se divulgou alguma informação de login, é crucial que actualize prontamente todas as suas palavras-passe.

Descarreguei e abri um ficheiro anexado a este e-mail. O meu computador está infectado?

Se descarregou e abriu um ficheiro malicioso anexado a um email, o seu computador pode ter sido infectado por malware. Ao executar o ficheiro malicioso, o malware pode obter acesso ao seu sistema.

Li o email, mas não abri o anexo, o meu computador está infectado?

A simples abertura de um email não representa um risco para o seu sistema. No entanto, clicar em ligações ou descarregar anexos dentro do email pode levar a uma infecção do sistema.

O Combo Cleaner vai remover infecções de malware que estavam presentes no anexo de email?

Embora o Combo Cleaner possa identificar e eliminar a maioria das infecções malware conhecidas, é importante ter em mente que o malware avançado pode ocultar-se no fundo do sistema. Por conseguinte, a realização de uma verificação completa do sistema é crucial para identificar e remover potenciais ameaças.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários