Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de malware é VenomRAT?

VenomRAT é um programa malicioso e uma infecção comum por malware apresentada como uma ferramenta inócua de acesso remoto (TAR). De facto, o VenomRAT tem múltiplas capacidades perigosas claramente concebidas com objectivos maliciosos em mente - é por isso também classificado como um Trojan de Acesso Remoto.

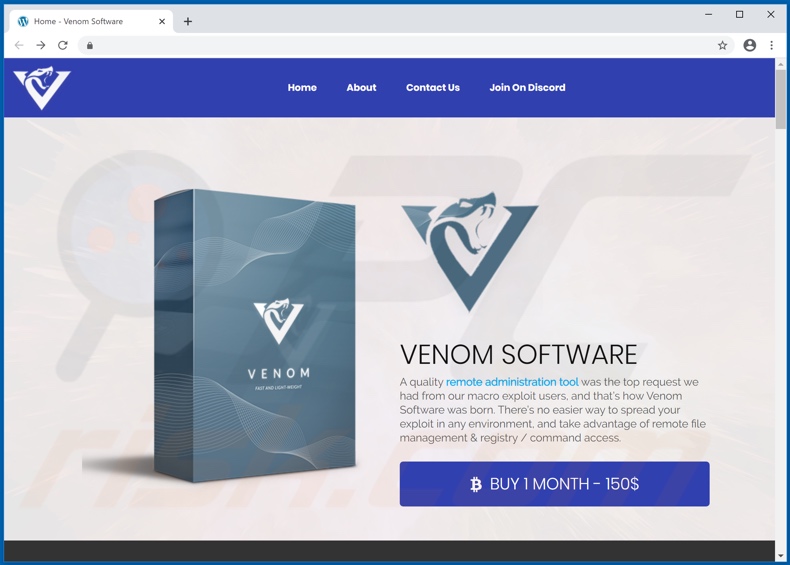

No momento da investigação, o VenomRAT foi oferecido ao preço de: um mês a 150 dólares, três a 350 dólares, e seis a 550 dólares. O malware dentro da categoria TAR funciona através da concessão de acesso remoto e controlo sobre um dispositivo infectado. Estes Trojans podem ter uma grande variedade de funcionalidades que permitem uma utilização indevida igualmente variada.

O VenomRAT é classificado como um software altamente perigoso e pode causar sérios problemas.

Mais sobre VenomRAT

O VenomRAT é compatível com os sistemas operativos Windows XP, 7, 8, 8.1 e 10. O principal objectivo deste Trojan de Acesso Remoto é roubar informação. Pode exfiltrar (descarregar) ficheiros em formato .doc, .docx, .txt e .log a partir do ambiente de trabalho. Este malware também tenta roubar certas carteiras de moeda cripto como BitcoinCore, Electrum, ETH, DSH, LTC, XMR e ZEC.

O VenomRAT pode extrair vários dados a partir de navegadores específicos. A informação de interesse inclui auto-preenchimentos, cookies do navegador, detalhes de cartões de crédito, logins de conta e palavras-passe. O Trojan pode recolher dados do servidor a partir da aplicação FileZilla FTP (File Transfer Protocol). Tem também capacidades de keylogging.

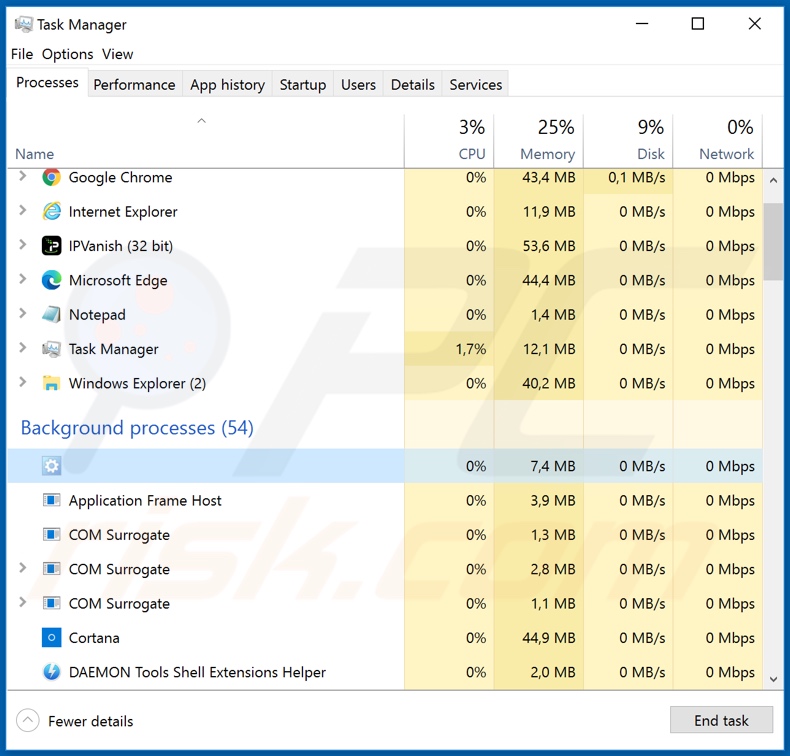

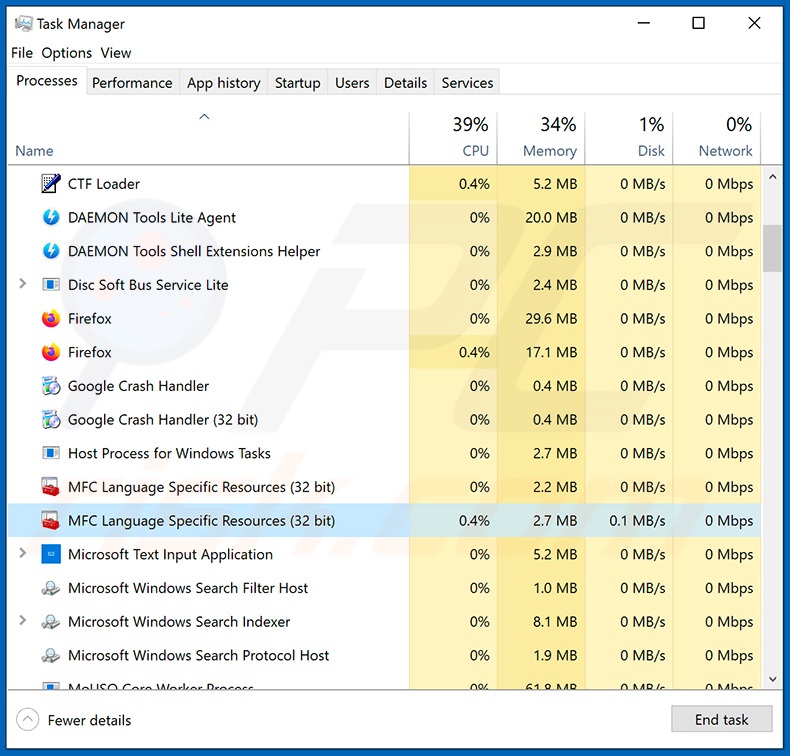

O VenomRAT pode gravar as teclas, comprometendo assim a privacidade/segurança da informação dactilografada. De acordo com o material promocional do TAR, é capaz de esconder o seu processo no Gestor de Tarefas do Windows. Isto é apenas parcialmente exacto, uma vez que o processo do VenomRAT é visível no Gestor de Tarefas, no entanto, não tem título - apenas um espaço em branco onde o nome deve estar.

O malware é anunciado como tendo características de câmara web remota. Isto é, capaz de gravar vídeo através de câmaras integradas/conectadas. Além disso, é declarado ter a capacidade de se infiltrar (carregar) e executar ficheiros. Assim, o VenomRAT pode potencialmente ser utilizado para causar infecções em cadeia e infectar o sistema com malware adicional.

Estas são apenas algumas das principais funcionalidades deste TAR. Para aprofundar a forma como a informação obtida pelos criminosos cibernéticos pode ser utilizada indevidamente, especialmente conteúdos sensíveis ou comprometedores (por exemplo, exfiltração do sistema, desvio de contas de armazenamento de dados ou registo furtivo) podem ser utilizados para fins de chantagem/resgate.

As contas de comunicação roubadas (por exemplo, emails, redes sociais/media, mensageiros, etc.) podem ser utilizadas para pedir empréstimos a contactos/amigos e para distribuir malware através da partilha de ficheiros infecciosos sob o disfarce do verdadeiro proprietário da conta.

As contas que lidam com informação financeira podem ser utilizadas para transacções fraudulentas - têm detalhes vulneráveis (por exemplo, informação armazenada sobre cartões de crédito) extraídos e utilizados para fazer compras online, etc. Em suma, o VenomRAT pode causar infecções do sistema, levar a perdas financeiras, graves problemas de privacidade e roubo de identidade.

Se suspeitar/conhecer que o VenomRAT (ou outro malware) já infectou o sistema, utilize software anti-vírus para o eliminar imediatamente.

| Nome | vírus VenomRAT |

| Tipo de Ameaça | Trojan, vírus ladrão de palavras-passe, malware bancário, spyware. |

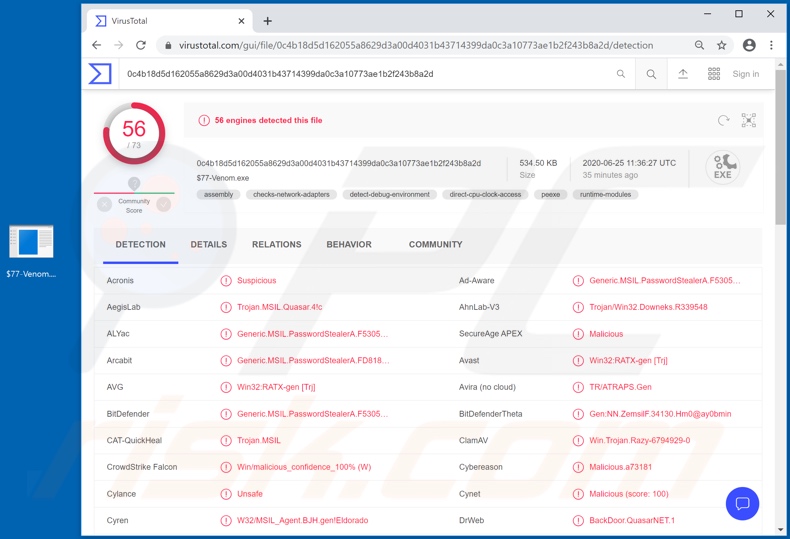

| Nomes de Detecção | Avast (Win32:RATX-gen [Trj]), BitDefender (Generic.MSIL.PasswordStealerA.F530561C), ESET-NOD32 (Uma Variante De MSIL/Agent.AIA), Kaspersky (HEUR:Trojan.MSIL.Zapchast.gen), Lista Completa (VirusTotal) |

| Nome(s) de Processo(s) Maliciosos(s) | Processo sem nome. |

| Sintomas | Os Trojans são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem em silêncio, pelo que nenhum sintoma em particular é claramente visível numa máquina infectada. |

| Métodos de Distribuição | Anexos de email infectados, anúncios online maliciosos, engenharia social, 'cracks' de software. |

| Danos | As palavras-passe e informações bancárias roubadas, roubo de identidade, computador da vítima adicionado a um botnet. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Exemplos de TARs

Ratty, VanTom, EpicSplit e Gh0st são alguns exemplos de outros Trojans de acesso remoto. Estes programas maliciosos são normalmente multifuncionais e polivalentes. Portanto, como são utilizados ou que problemas podem causar depende do próprio programa e do modus operandi dos criminosos cibernéticos que o utilizam.

Independentemente disso, o objectivo é idêntico: gerar rendimentos para os criminosos. Para garantir a integridade do dispositivo e a segurança do utilizador, remover sem demora todas as infecções por malware.

Como é que VenomRAT se infiltrou no meu computador?

Como mencionado, o VenomRAT é oferecido para venda no seu site promocional. Portanto, os meios de proliferação podem ser variados e dependem dos criminosos cibernéticos que o utilizam. De um modo geral, o malware é principalmente distribuído através de campanhas de spam, ferramentas de activação ilegal ("cracks"), actualizadores falsos e canais de descarregamento duvidosos.

As campanhas de spam são operações de grande escala, durante as quais são enviados emails fraudulentos por milhares de pessoas. Este email tem ficheiros infecciosos anexados ou contém hiperligações de descarregamento para tal conteúdo.

Os ficheiros infecciosos podem estar em vários formatos (por exemplo, arquivos, executáveis, ficheiros PDF e Microsoft Office, JavaScript, etc.) e quando são abertos, o processo de infecção (ou seja, download/instalação de malware) começa. Em vez de activar produtos licenciados, as ferramentas pirata podem descarregar/instalar programas maliciosos.

Os actualizadores falsos infectam sistemas ao explorar falhas de produtos desactualizados e/ou ao simplesmente instalar malware em vez das actualizações. O software malicioso é muitas vezes descarregado involuntariamente a partir de fontes não fidedignas (por exemplo, sites não-oficiais e gratuitos de alojamento de ficheiros, redes de partilha entre pares e outros descarregadores de terceiros).

Como evitar a instalação de malware

Os emails suspeitos ou irrelevantes não devem ser abertos, especialmente aqueles com quaisquer anexos ou ligações neles presentes devido ao risco de potenciais infecções por malware. Todos os descarregamentos devem ser feitos a partir de fontes oficiais e verificadas. Além disso, todos os produtos devem ser activados e actualizados com ferramentas/funções fornecidas por programadores legítimos.

As ferramentas de activação ilegal ("cracking") e actualizadores de terceiros não devem ser utilizadas, uma vez que são normalmente utilizadas para proliferar programas maliciosos. É crucial ter instalado e mantido actualizado um conjunto anti-vírus/anti-spyware de boa reputação. Além disso, este software deve ser utilizado para executar análises regulares ao sistema e para remover ameaças/questões detectadas.

Se acredita que o seu computador já está infectado, recomendamos executar uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Screenshot do processo VenomRAT no Gestor de Tarefas do Windows:

Screenshot do site usado para promover/vender o adware VenomRAT:

Actualização 2 de Fevereiro de 2023: A versão mais recente do VenomRAT inclui um módulo de roubo de informação. Agora o VenomRAT pode roubar dados de preenchimento automático de navegadores web, cookies, descarregamentos, histórico, e palavras-passe de mais de 20 navegadores (incluindo 360 navegadores, 7Star, Chromium, Comodo Dragon, Opera, e outros).

Além disso, o VenomRAT pode agora roubar detalhes do cartão de crédito (nome do titular do cartão, número do cartão de crédito, e data de validade).

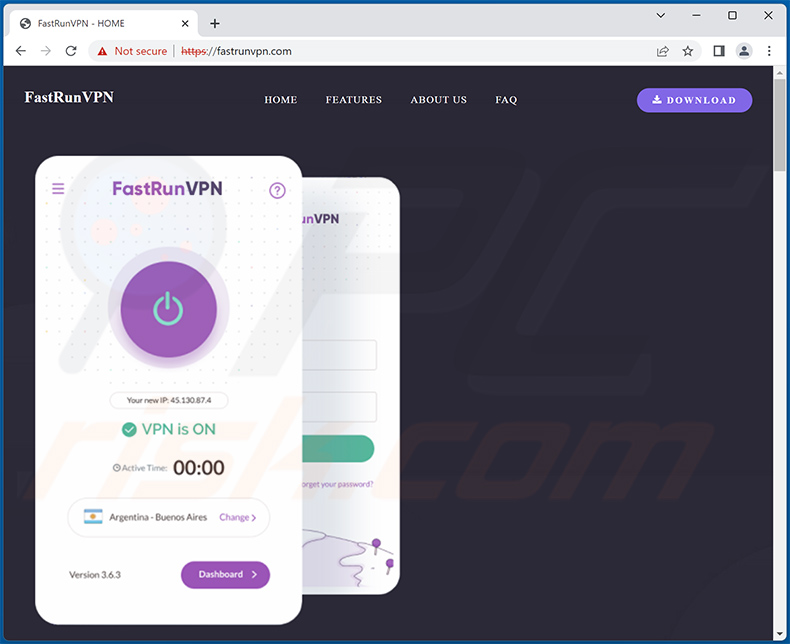

Screenshot de um falso site de descarregamento FastRunVPN (fastrunvpn[.]com) a difundir o VenomRAT:

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é VenomRAT?

- PASSO 1. Remoção manual do malware VenomRAT.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows.

Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

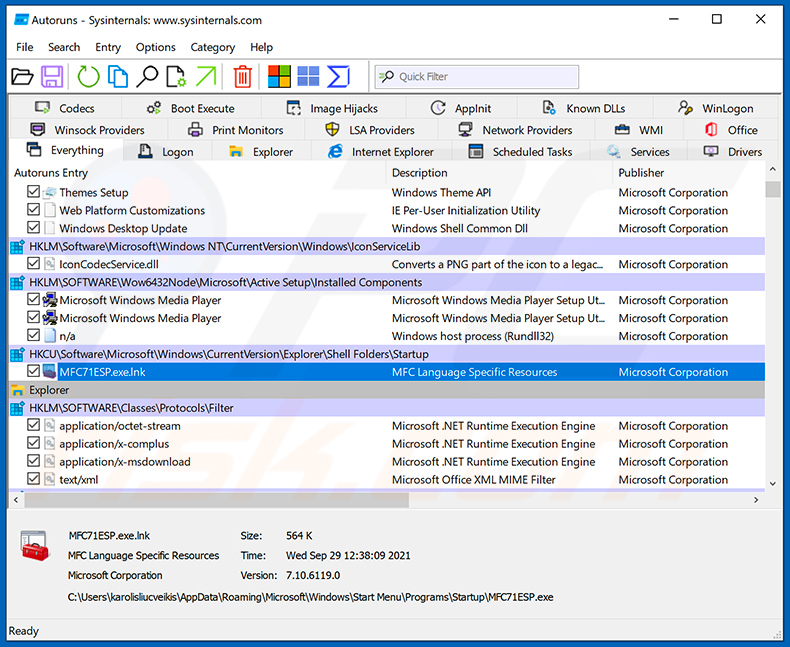

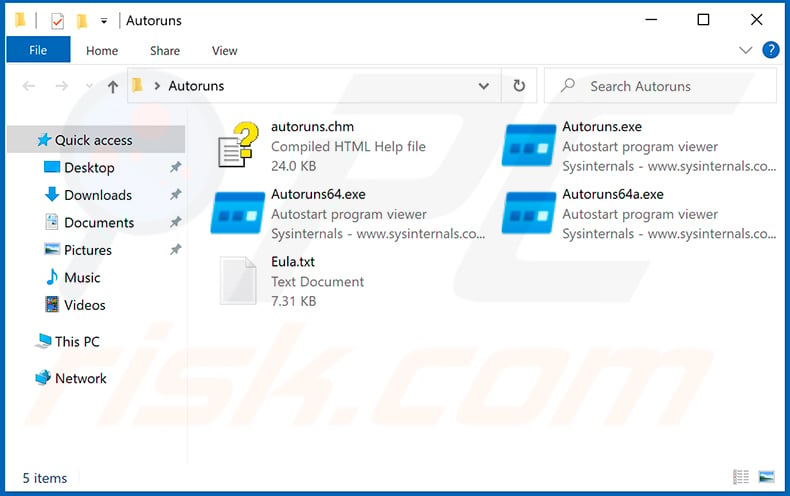

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

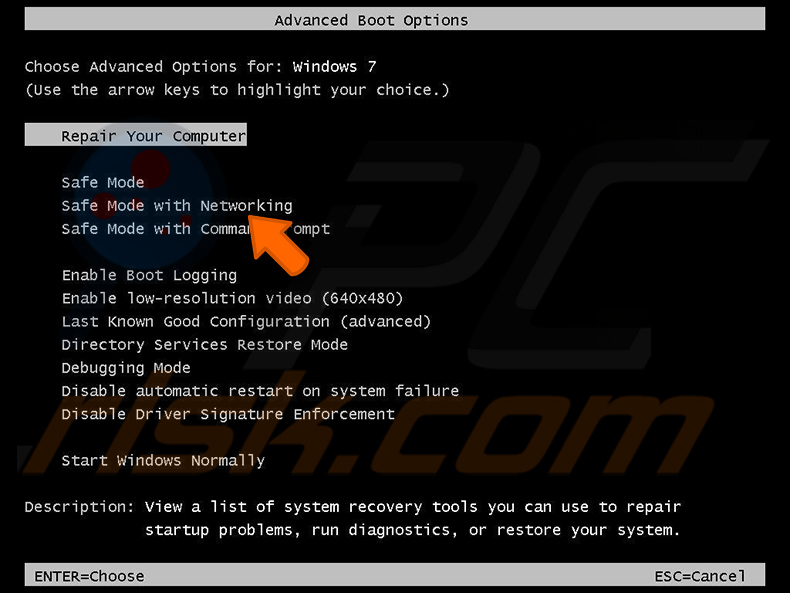

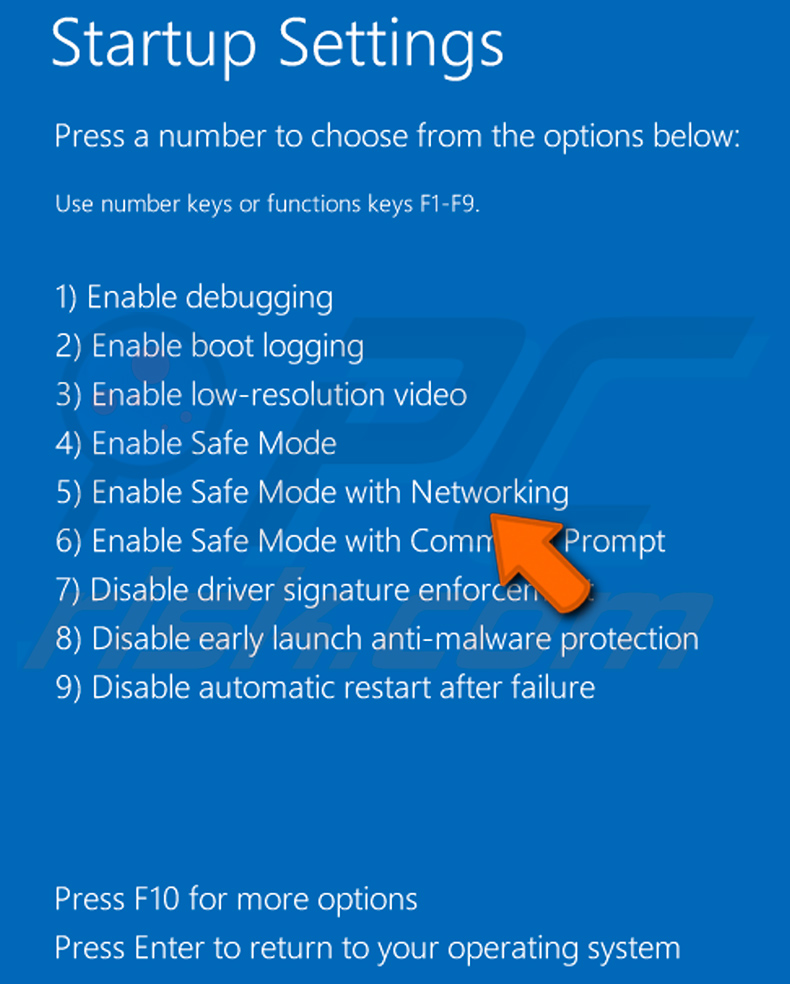

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo de Segurança. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo de Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede":

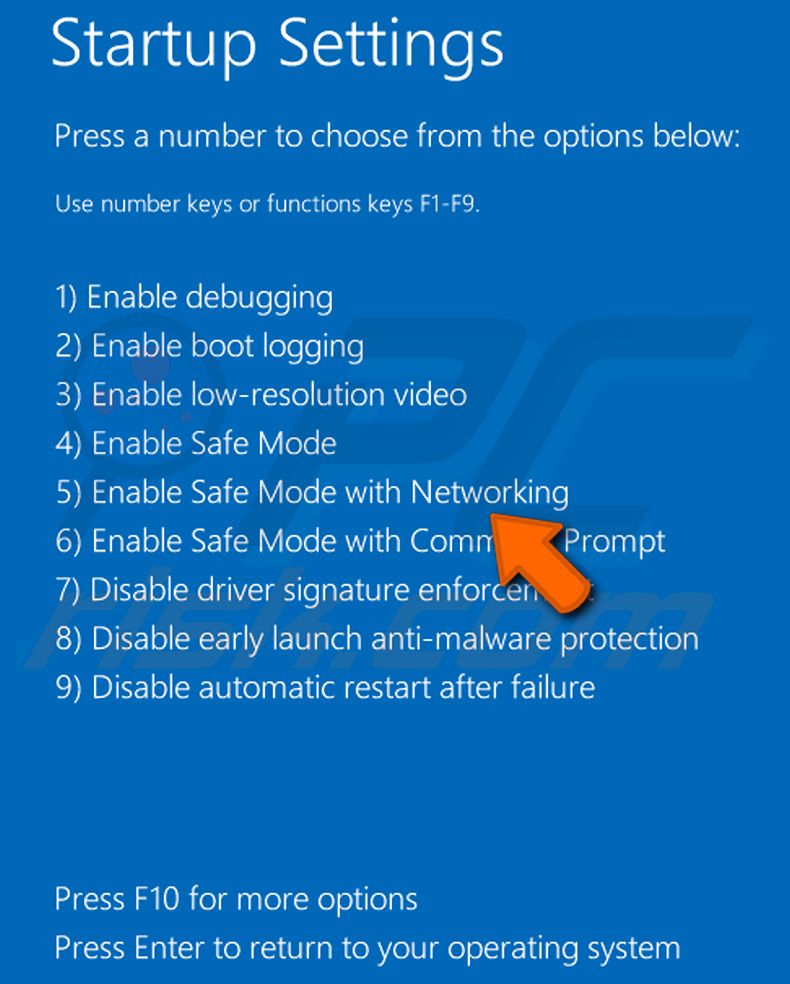

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançadas, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada.

Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização".

Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Prima F5 para iniciar no Modo de Segurança com Rede.

O vídeo demonstra como iniciar Windows 8 "Modo de Segurança com Rede"::

Utilizadores Windows 10: Clique no logótipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas".

No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

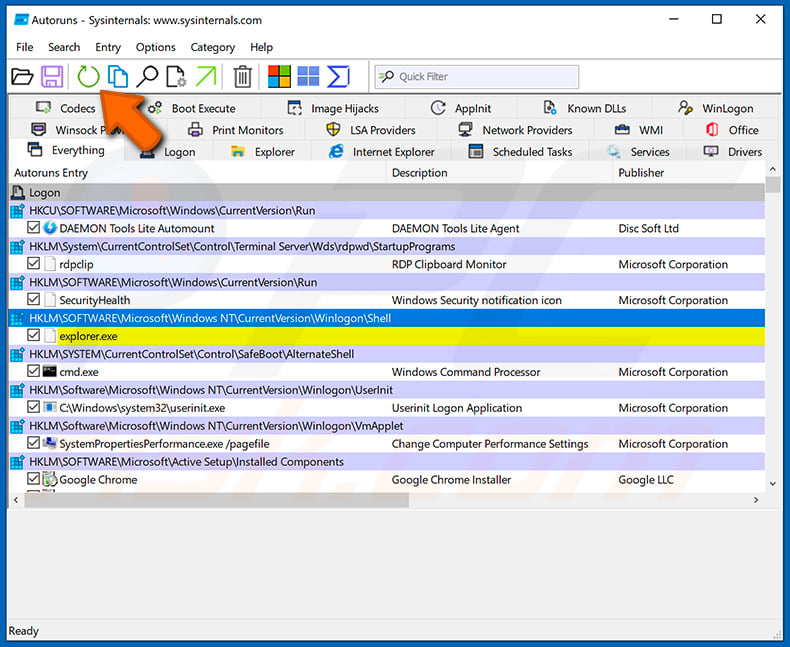

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

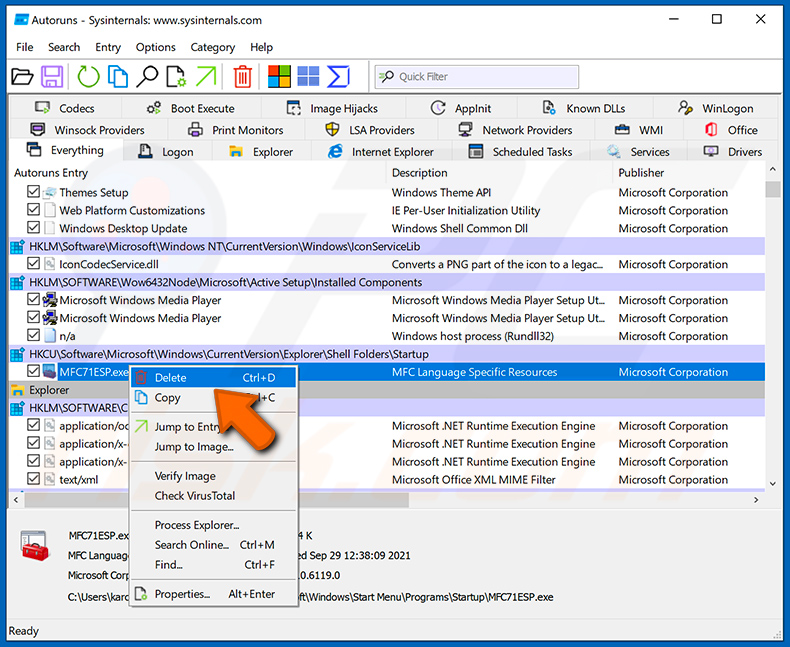

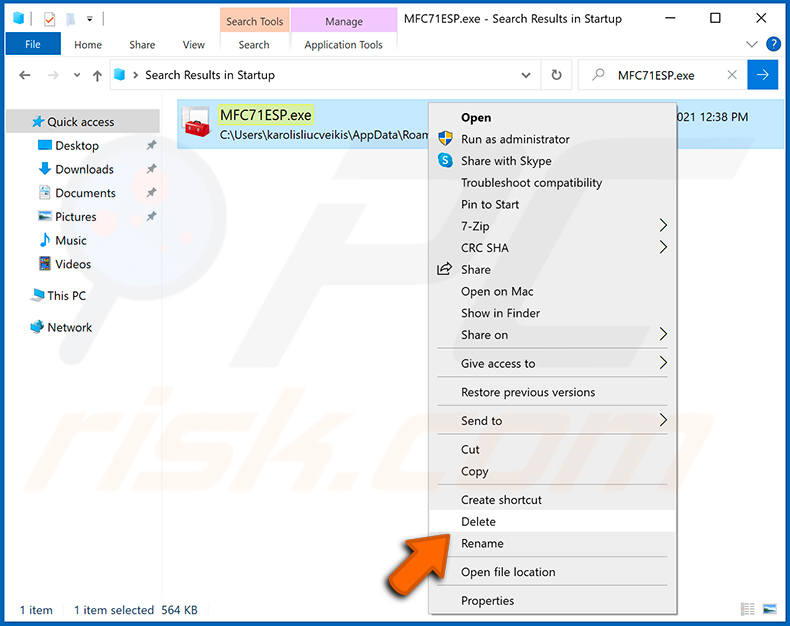

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir".

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus. Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Perguntas Frequentes (FAQ)

O meu computador está infectado com malware, devo formatar o meu dispositivo de armazenamento para me livrar dele?

A formatação não é necessária para remover malware como o VenomRAT. Existem várias ferramentas e técnicas de remoção que podem eliminar eficazmente o malware sem ter de apagar todo o sistema.

Quais são os maiores problemas que o malware pode causar?

O malware pode roubar informação pessoal, encriptar ficheiros, perturbar sistemas operativos, injectar malware adicional, disseminar para outros computadores, mineração de moeda cripto, e mais.

Qual é o objetivo do VenomRAT?

O VenomRAT pode exfiltrar ficheiros .doc, .docx, .txt e .log do ambiente de trabalho, roubar certas carteiras de moeda cripto, recolher dados de vários navegadores (incluindo palavras-passe), registar toques nas teclas (gravar a entrada do teclado), aceder à câmara web, descarregar e executar ficheiros, e mais.

Como é que VenomRAT se infiltrou no meu computador?

O malware é frequentemente distribuído através de ligações ou ficheiros maliciosos em emails, descarregamentos drive-by, redes P2P, sites não oficiais, páginas que hospedam software pirata, descarregadores de terceiros, Trojans, e canais similares.

O Combo Cleaner vai proteger-me contra o malware?

O Combo Cleaner irá verificar o sistema operativo e remover as ameaças detectadas (esta aplicação pode detectar quase todo o malware conhecido). Um computador infectado com malware de alta qualidade deve ser examinado utilizando uma verificação completa. Normalmente, este tipo de malware oculta-se profundamente no sistema.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários