Não confie em emails como "Password Was Compromised Through A Legitimate Website"

Phishing/FraudeTambém conhecido como: email de sextorção "Password Was Compromised Through A Legitimate Website"

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de email é "Password Was Compromised Through A Legitimate Website"?

Após analisar o email "Password Was Compromised Through A Legitimate Website", determinámos que se trata de spam. Este email é uma fraude de sextorção. Alega falsamente que o dispositivo do destinatário foi infectado com malware, que foi depois utilizado para obter acesso ao microfone e à câmara.

Ao contrário das fraudes típicoas de sextorção, este email não afirma que foi gravado conteúdo sexualmente explícito representando o destinatário. Em vez disso, dá a entender que é esse o caso, mas deixa espaço para interpretação para alargar o grupo de vítimas.

É de salientar que todas estas alegações são falsas, pelo que este email não representa qualquer ameaça para os destinatários.

Visão geral da fraude de email "Password Was Compromised Through A Legitimate Website"

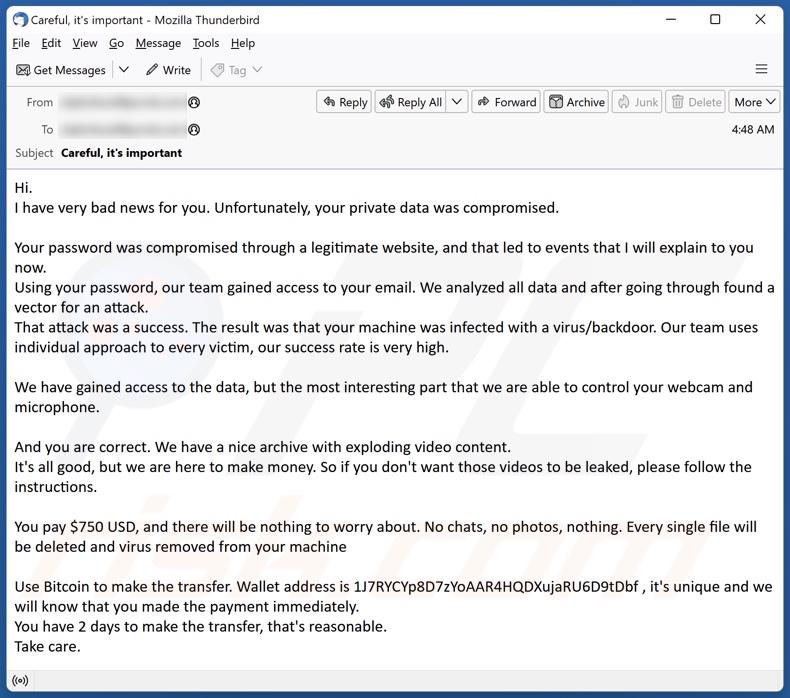

O email com o assunto "Careful, it's important" (pode variar) informa o destinatário de que a palavra-passe da sua conta de correio foi obtida através de um site legítimo. Alegadamente, através do email comprometido, o remetente e a sua equipa conseguiram aceder e analisar todos os dados armazenados na conta e criar um vector de ataque.

O plano foi um sucesso e o dispositivo do destinatário foi supostamente infectado com um vírus do tipo backdoor. O malware permitiu-lhes aceder ao conteúdo armazenado no sistema e controlar o microfone e a câmara do dispositivo.

A carta afirma que foi compilado um "arquivo" de vídeos "comprometedores". Não é fornecida qualquer outra informação, separando assim este spam das fraudes normais de sextorção. No entanto, a implicação é evidente e a imprecisão pode servir o objectivo de alargar o número de potenciais vítimas.

O email ameaça então que as gravações serão divulgadas - a menos que o destinatário transfira 750 USD em criptomoeda Bitcoin para o endereço da carteira listada no prazo de dois dias. O cumprimento das exigências garantirá que todos os dados roubados e gravados serão apagados e o vírus removido.

Como mencionado na introdução, toda a informação fornecida por este email de spam é falsa. Isto significa que nem a máquina do destinatário foi infectada nem foi exfiltrado ou criado qualquer conteúdo. Portanto, este email deve ser simplesmente ignorado e reportado como spam.

É pertinente mencionar que os vigaristas escolhem intencionalmente as criptomoedas para os resgates, uma vez que as suas transacções são virtualmente indetectáveis, tornando a reversão da transferência praticamente impossível.

| Nome | email de sextorção "Password Was Compromised Through A Legitimate Website" |

| Tipo de Ameaça | Phishing, Esquema, Engenharia Social, Fraude |

| Alegação Falsa | O dispositivo do destinatário foi infectado e os invasores roubaram e gravaram conteúdos, que serão divulgados a menos que seja pago um resgate. |

| Montante do Resgate | 750 USD em criptomoeda Bitcoin |

| Endereço da Carteira Cripto do Criminoso Cibernético | 1J7RYCYp8D7zYoAAR4HQDXujaRU6D9tDbf (Bitcoin) |

| Sintomas | Compras online não autorizadas, alteração de palavras-passe de contas em linha, roubo de identidade, acesso ilegal ao computador. |

| Métodos de distribuição | Emaisl fraudulentos, anúncios pop-up online maliciosos, técnicas de envenenamento de motores de pesquisa, domínios com erros ortográficos. |

| Danos | Perda de informações privadas sensíveis, perdas monetárias, roubo de identidade. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Exemplos de campanhas de spam de sextorção

Inspeccionámos milhares de emails spam; "YouPorn email scam", "Specialized Hacker Succeeded In Hacking Your Operating System", "I Will Be Direct You Watch Adult Content" e "You Could Be In Trouble With The Law" são apenas alguns exemplos de cartas que promovem fraudes de sextorção.

É de salientar que este não é o único tipo de fraude facilitada através de emails spam. Os emails/mensagens fraudulentas também são utilizados para promover fraudes de phishing, callback, apoio técnico, reembolso, lotaria, herança e vários outros. Além disso, este correio é utilizado para proliferar malware real (por exemplo, trojans, ransomware, criptomineradores, etc.).

Devido à prevalência de emails spam e à sua qualidade, recomendamos vivamente que esteja atento aos emails, PMs/DMs, SMSs e outras mensagens recebidas.

Como é que as campanhas de spam infectam os computadores?

Os criminosos cibernéticos utilizam normalmente campanhas de spam para distribuir malware. Os emails/mensagens de spam podem incluir ficheiros maliciosos como anexos ou hiperligações de descarregamento. Estes ficheiros são apresentados em vários formatos, por exemplo, documentos (PDF, Microsoft Office, Microsoft OneNote, etc.), arquivos (ZIP, RAR, etc.), executáveis (.exe, .run, etc.), JavaScript, etc.

O processo de descarregamento/instalação do malware é iniciado quando um ficheiro infecioso é aberto. No entanto, alguns formatos podem necessitar de interação adicional para desencadear cadeias de infeção. Por exemplo, os ficheiros do Microsoft Office exigem que os utilizadores activem comandos macro (ou seja, edição/conteúdo), enquanto os documentos OneNote exigem que os utilizadores cliquem em hiperligações ou ficheiros incorporados.

Como evitar a instalação de software malicioso?

É essencial tratar com cuidado emails e outras mensagens recebidas. Os anexos ou hiperligações presentes em emails questionáveis não devem ser abertos, pois podem ser maliciosos. Recomendamos a utilização de versões do Microsoft Office posteriores a 2010, uma vez que o seu modo "Visualização Protegida" impede a execução automática de macros.

Não esquecer que o malware não é distribuído exclusivamente através de emails spam. Por conseguinte, também aconselhamos precaução durante a navegação, uma vez que os conteúdos fraudulentos e perigosos online parecem normalmente legítimos/inofensivos.

Além disso, todas as transferências devem ser efectuadas a partir de fontes oficiais e verificadas. Outra recomendação é ativar e actualizar o software utilizando funções/ferramentas genuínas, uma vez que as ferramentas de activação ilegais ("cracking") e os actualizadores de terceiros podem conter malware.

Devemos salientar a importância de ter um antivírus de boa reputação instalado e atualizado. Os programas de segurança devem ser utilizados para efetuar verificações regulares do sistema e para remover ameaças/problemas. Se já tiver aberto anexos maliciosos, recomendamos a execução de uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Texto apresentado na carta de email spam "Password Was Compromised Through A Legitimate Website":

Subject: Careful, it's important

Hi.

I have very bad news for you. Unfortunately, your private data was compromised.

Your password was compromised through a legitimate website, and that led to events that I will explain to you now.

Using your password, our team gained access to your email. We analyzed all data and after going through found a vector for an attack.

That attack was a success. The result was that your machine was infected with a virus/backdoor. Our team uses individual approach to every victim, our success rate is very high.

We have gained access to the data, but the most interesting part that we are able to control your webcam and microphone.

And you are correct. We have a nice archive with exploding video content.

It's all good, but we are here to make money. So if you don't want those videos to be leaked, please follow the instructions.

You pay $750 USD, and there will be nothing to worry about. No chats, no photos, nothing. Every single file will be deleted and virus removed from your machine

Use Bitcoin to make the transfer. Wallet address is 1J7RYCYp8D7zYoAAR4HQDXujaRU6D9tDbf , it's unique and we will know that you made the payment immediately.

You have 2 days to make the transfer, that's reasonable.

Take care.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é email de sextorção "Password Was Compromised Through A Legitimate Website"?

- Tipos de e-mails maliciosos.

- Como detectar um email malicioso?

- O que fazer se for apanhado numa fraude de email?

Tipos de e-mails maliciosos.

![]() Emails de Phishing

Emails de Phishing

Mais frequentemente, os criminosos cibernéticos utilizam e-mails enganosos para enganar os utilizadores da Internet para darem a sua informação privada sensível, por exemplo, informação de login para vários serviços online, contas de email, ou informação bancária online.

Tais ataques são denominados phishing. Num ataque de phishing, os criminosos cibernéticos geralmente enviam uma mensagem de correio electrónico com algum logótipo de serviço popular (por exemplo, Microsoft, DHL, Amazon, Netflix), criam urgência (endereço de envio errado, palavra-passe expirada, etc.), e colocam um link no qual esperam que as suas potenciais vítimas cliquem.

Após clicar no link apresentado nessa mensagem de correio electrónico, as vítimas são redireccionadas para um site falso que parece idêntico ou extremamente parecido com o original. As vítimas são então solicitadas a introduzir a sua palavra-passe, detalhes de cartão de crédito, ou alguma outra informação que seja roubada por criminosos cibernéticos.

![]() Emails com Anexos Maliciosos

Emails com Anexos Maliciosos

Outro vector de ataque popular é o spam de correio electrónico com anexos maliciosos que infectam os computadores dos utilizadores com malware. Os anexos maliciosos transportam geralmente trojans capazes de roubar palavras-passe, informação bancária, e outras informações sensíveis.

Em tais ataques, o principal objectivo dos cibercriminosos é enganar as suas potenciais vítimas para abrir um anexo de correio electrónico infectado. Para atingir este objectivo, as mensagens de correio electrónico falam geralmente de facturas recebidas recentemente, faxes, ou mensagens de voz.

Se uma vítima potencial cai na armadilha e abre o anexo, os seus computadores ficam infectados, e os criminosos cibernéticos podem recolher muita informação sensível.

Embora seja um método mais complicado de roubar informação pessoal (filtros de spam e programas antivírus geralmente detectam tais tentativas), se for bem sucedido, os criminosos cibernéticos podem obter um intervalo muito mais amplo de dados e podem recolher informação durante um longo período de tempo.

![]() Emails de sextorção

Emails de sextorção

Este é um tipo de phishing. Neste caso, os utilizadores recebem um e-mail alegando que um criminoso cibernético poderia aceder à câmara da potencial vítima e tem uma gravação vídeo da sua masturbação.

Para se livrarem do vídeo, pedem às vítimas que paguem um resgate (geralmente usando Bitcoin ou outra moeda de ecnriptação). No entanto, todas estas alegações são falsas - os utilizadores que recebem tais e-mails devem ignorá-las e suprimi-las

Como detectar um e-mail malicioso?

Enquanto os criminosos cibernéticos tentem fazer com que os seus e-mails de atracção pareçam fiáveis, aqui estão algumas coisas que deve procurar quando tentar detectar um e-mail de phishing:

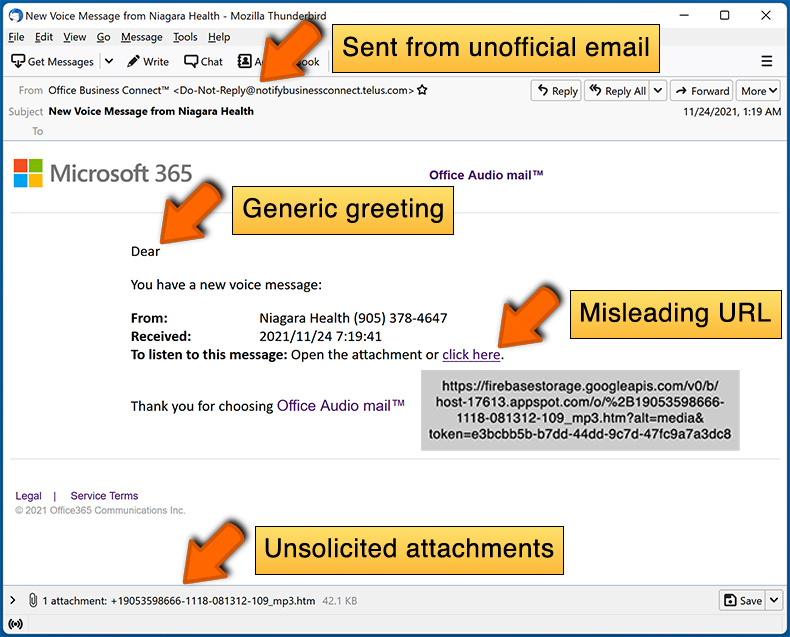

- Verifique o endereço electrónico do remetente ("de"): Passe o rato sobre o endereço "de" e verifique se é legítimo. Por exemplo, se recebeu um e-mail da Microsoft, certifique-se de verificar se o endereço de e-mail é @microsoft.com e não algo suspeito como @m1crosoft.com, @microsfot.com, @account-security-noreply.com, etc.

- Verifique a existência de saudações genéricas: Se a saudação no e-mail for "Caro utilizador", "Caro @youremail.com", "Caro cliente valioso", isto deve levantar suspeitas. Mais frequentemente, as empresas chamam-no pelo seu nome. A falta desta informação pode sinalizar uma tentativa de phishing.

- Verifique as ligações no e-mail: Passe o rato sobre a ligação apresentada no e-mail, se a ligação que aparece parecer suspeita, não clique nela. Por exemplo, se recebeu um e-mail da Microsoft e o link no e-mail mostra que irá para firebasestorage.googleapis.com/v0... não deve confiar nele. É melhor não clicar em qualquer link nos e-mails, mas visitar o website da empresa que lhe enviou o e-mail em primeiro lugar.

- Não confie cegamente nos anexos de email: Na maioria das vezes, as empresas legítimas vão pedir-lhe para iniciar sessão no seu site web e para ver aí quaisquer documentos; se recebeu um correio electrónico com um anexo, é uma boa ideia fazer uma verificação com uma aplicação antivírus. Os anexos de correio electrónico infectados são um vector de ataque comum utilizado por criminosos cibernéticos.

Para minimizar o risco de abrir phishing e e-mails maliciosos, recomendamos a utilização de Combo Cleaner Antivirus para Windows.

Exemplo de um email de spam:

O que fazer se cair numa fraude de email?

- Se clicou num link num email de phishing e introduziu a sua palavra-passe - não se esqueça de alterar a sua palavra-passe o mais depressa possível. Normalmente, os criminosos cibernéticos recolhem credenciais roubadas e depois vendem-nas a outros grupos que as utilizam para fins maliciosos. Se alterar a sua palavra-passe em tempo útil, há a possibilidade de os criminosos não terem tempo suficiente para fazer qualquer dano.

- Se introduziu as informações do seu cartão de crédito - contacte o seu banco o mais rapidamente possível e explique a situação. Há uma boa hipótese de ter de cancelar o seu cartão de crédito comprometido e obter um novo.

- Se vir quaisquer sinais de roubo de identidade - deve contactar imediatamente a Federal Trade Commission. Esta instituição irá recolher informações sobre a sua situação e criar um plano de recuperação pessoal.

- Se abriu um anexo malicioso - o seu computador está provavelmente infectado, deve analisá-lo com uma aplicação antivírus respeitável. Para este efeito, recomendamos a utilização de Combo Cleaner Antivirus para Windows.

- Ajude outros utilizadores da Internet - reporte emails de phishing para Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Perguntas Frequentes (FAQ)

Porque é que recebi este email?

Os emails spam não são pessoais. Os criminosos cibernéticos distribuem-nos em campanhas maciças com a esperança de que pelo menos alguns destinatários caiam nas suas fraudes.

O meu computador foi efectivamente pirateado e o remetente tem alguma informação?

Não, todas as alegações feitas pelo email "Password Was Compromised Through A Legitimate Website" são falsas. Isto significa que nem o seu dispositivo foi infectado nem foi roubado ou registado qualquer conteúdo sensível.

Como é que os criminosos cibernéticos obtiveram a minha palavra-passe de email?

Existem várias razões possíveis. A mais provável é o facto de ter sido vítima de uma fraude de phishing. Por exemplo, pode ter introduzido as credenciais de início de sessão da sua conta num site ou site de phishing, por exemplo, um que imite uma página de início de sessão de uma conta de email, que exija verificação/confirmação através de credenciais de email, formulários de registo falsos com estes dados, etc.

Em alternativa, os criminosos cibernéticos podem ter obtido as credenciais de início de sessão através de uma violação de dados da sua parte. É menos provável que estas informações tenham sido roubadas através de uma violação a um fornecedor de serviços.

Enviei criptomoeda para o endereço apresentado nesta mensagem de email, posso obter o meu dinheiro de volta?

Não, as transferências de criptomoedas são praticamente irreversíveis, uma vez que as suas transacções são praticamente indetectáveis.

Forneci as minhas informações pessoais quando fui enganado por um email spam, o que devo fazer?

Se forneceu as suas credenciais de início de sessão - altere imediatamente as palavras-passe de todas as contas possivelmente expostas e informe o respetivo suporte oficial. Se tiver outras informações privadas não divulgadas (por exemplo, detalhes do bilhete de identidade, digitalizações/fotografias de passaportes, números de cartões de crédito, etc.), contacte imediatamente as autoridades competentes.

Li um email spam mas não abri o anexo. O meu computador está infectado?

Não, a simples abertura/leitura de um email não desencadeia qualquer processo de infecção do sistema. Os dispositivos são infectados quando se abrem/cliquem em anexos ou hiperligações maliciosas.

Descarreguei e abri um ficheiro anexado a um email spam, o meu computador está infectado?

Se o ficheiro aberto era um executável (.exe, .run, etc.) - muito provavelmente, sim - o seu dispositivo foi infectado. No entanto, poderia ter evitado comprometer o seu dispositivo se fosse um documento (.doc, .xls, .one, .pdf, etc.). Estes formatos podem necessitar de acções adicionais para iniciar cadeias de infeção (por exemplo, ativar comandos macro, clicar em ficheiros/hiperligações incorporados, etc.).

O Combo Cleaner remove infecções por malware presentes em anexos de email?

Sim, o Combo Cleaner é capaz de detectar e eliminar quase todas as infecções de malware conhecidas. Deve ser realçado que a execução de uma verificação completa do sistema é fundamental - uma vez que os programas maliciosos sofisticados normalmente ocultam-se profundamente no interior dos sistemas.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários