Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Guia de remoção do vírus LokiBot

O que é LokiBot?

LokiBot é um malware do tipo trojan, projetado para infiltrar-se em sistemas e recolher a maioria dos ficheiros armazenados. Observe que esse vírus tem como alvo os sistemas operacionais Windows e Android. LokiBot normalmente infiltra-se em sistemas sem o consentimento dos utilizadores - ele é distribuído via e-mails de spam (sistema operacional Windows), várias mensagens privadas (SMS, Skype, etc.) e sites fraudulentos.

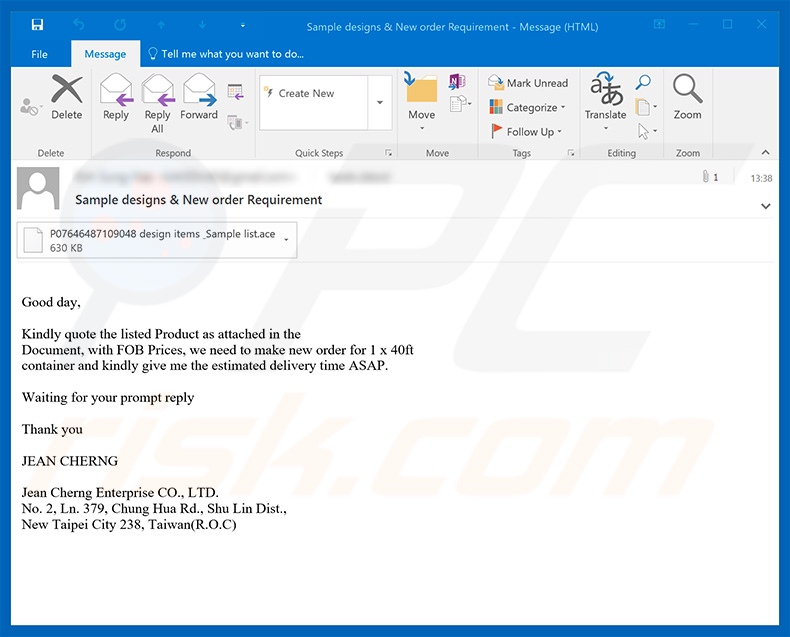

E-mail de spam a distribuir LokiBot trojan:

LokiBot no sistema operacional Windows:

Uma característica principal do LokiBot é registar dados confidenciais. Este comportamento é muito comum a vírus do tipo trojan. LokiBot reúne logins/palavras-passe salvas (principalmente em navegadores da web) e rastreia continuamente a atividade dos utilizadores (por exemplo, gravação de teclas digitadas). A chave é armazenada nos servidores remotos controlados pelos desenvolvedores de LokiBot.

LokiBot no Android OS:

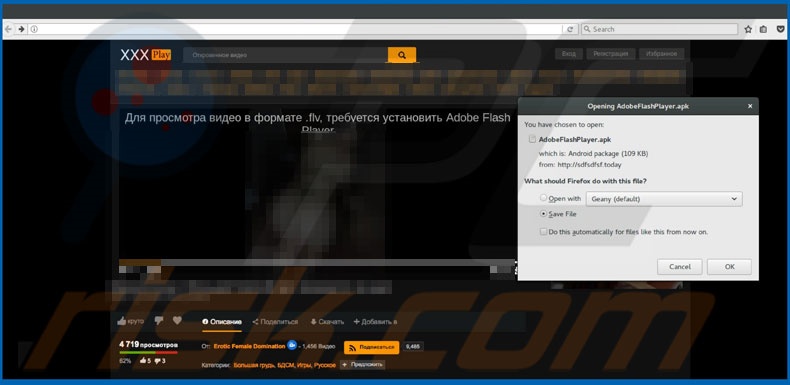

Assim como na versão do sistema operacional Windows, LokiBot recolhe informações confidenciais relacionadas a contas de utilizadores. Neste caso, no entanto, todo o processo é muito mais avançado. Esse malware simula a interface de aplicações que exigem logins/palavras-passe. Por exemplo, LokiBot pode exibir notificações falsas informando às vítimas que alguém está supostamente transferindo dinheiro para a sua conta. Depois de clicar na notificação, os utilizadores são solicitados a fazer login em suas contas, no entanto, como a ecrã de login é falso, todas as informações são gravadas imediatamente e enviadas para um servidor remoto. Este malware é capaz de simular uma série de outras aplicações, incluindo Outlook, Skype, WhatsApp, etc. O modelo scam é idêntico - os utilizadores são notificados e solicitados a efetuar login. Além disso, LokiBot pode usar o dispositivo infectado para proliferar spam (mensagens SMS, e-mails e assim por diante). Quando um utilizador tenta remover LokiBot do dispositivo, o malware solicita permissões de administrador. Se o utilizador não os conceder, LokiBot bloqueia a ecrã do dispositivo e encripta os dados armazenados. Em seguida, exibe uma mensagem de pedido de resgate. Para restaurar ficheiros comprometidos e desbloquear o dispositivo, os utilizadores são encorajados a pagar um resgate de $100 na cripto moeda do Bitcoin. Felizmente, o processo de encriptação não é perfeito - LokiBot deixa cópias de dados comprometidos sob diferentes nomes. Portanto, restaurar ficheiros não é difícil. Além disso, este malware pode ser removido usando o modo de segurança do Android.

Em resumo, a presença do LokiBot é muito perigosa - os dados recolhidos podem levar a sérios problemas de privacidade e perdas financeiras significativas. Os criminosos virtuais podem explorar os dados recebidos para transferir dinheiro das contas das vítimas. Além disso, podem usar indevidamente os endereços de e-mail das vítimas e outras contas (por exemplo, redes sociais) para proliferar malwares enganando contatos/amigos para que descarreguem vários executáveis? ou cliquem em links. Os criminosos virtuais também podem usar indevidamente as identidades das vítimas para contatar outras pessoas e pedir-lhes para transferir dinheiro para certas contas (por exemplo, usando essas identidades assumidas, alegam estar em apuros e pedir dinheiro emprestado).

Note que o executável do LokiBot é vendido na 'Dark Web' por $2000. Portanto, qualquer criminoso virtual aspirante pode comprá-lo e começar a proliferar este malware. É difícil determinar para que os dados recolhidos são usados, pois LokiBot não é um malware particularmente avançado. No entanto, isso pode causar sérios problemas para o utilizador. Felizmente, a maioria dos pacotes antivírus legítimos é capaz de detectar e remover o TrickBot. Portanto, aconselhamos vivamente que este software esteja instalado e em execução em todos os momentos. também é aconselhado a executar periodicamente verificações completas do sistema para verificar se há alguma infecção que tenha entrado no sistema.

| Nome | Loki Bot (trojan) |

| Tipo de Ameaça | Trojan, vírus de roubo de palavras-passe, malware para bancos, spyware |

| Sintomas | Os trojans são projetados para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, assim, nenhum sintoma específico é claramente visível numa máquina infectada. |

| Métodos de distribuição | Anexos de e-mail infectados, anúncios on-line maliciosos, engenharia social, software pirateado. |

| Danos | Informações bancárias roubadas, palavras-passe, roubo de identidade, computador da vítima adicionado a um botnet. |

| Remoção |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Há centenas de vírus de tipo trojan que têm similaridades partilhadas com LokiBot. A lista de exemplos inclui (mas não está limitada a) Emotet, Pony, Adwind, e Trickbot. Todos recolhem informações e armazenam remotamente. Na maioria dos casos, os vírus têm apenas um objectivo: para ajudar os desenvolvedores a roubar o dinheiro dos utilizadores desavisados. Alguns trojans, no entanto, possuem recursos adicionais. Por exemplo, pode usar mal os recursos do sistema para minar criptomoedas. Isso é feito sem o consentimento e todo o rendimento vai para os desenvolvedores. Portanto, o desempenho geral é significativamente diminuído e os utilizadores não recebem nada em troca.

Como é que LokiBot se infiltrou no meu computador?

Como mencionado acima, LokiBot é distribuído usando emails/mensagens de spam. Observe que as mensagens de e-mail não seguem nenhum padrão específico - o único fator comum é que todas são apresentadas como faturas/faturas. Na maioria dos casos, esses e-mails de spam de proliferação de trojan são virtualmente idênticos - toda a estrutura (texto, alinhamento, etc.) é muito semelhante e o anexo malicioso é idêntico. LokiBot pode ser distribuído em qualquer formato - executável comprimido, documento do MS Office e assim por diante - no entanto, o resultado é idêntico: Depois de clicar em links enganosos e abrir anexos fraudulentos, o sistema é infectado pelo LokiBot. Lembre-se que os principais motivos das infecções por computador são o conhecimento insuficiente e o comportamento imprudente.

Como evitar a instalação de malware?

Para evitar essa situação, tenha muito cuidado ao navegar na Internet e descarregar/instalar o software. Pense duas vezes antes de abrir anexos de email. Se o ficheiro parecer irrelevante e tiver sido enviado por um endereço de e-mail suspeito/irreconhecível, não o abra. Esses e-mails devem ser excluídos imediatamente, sem leitura. Lembre-se também de descarregar o seu software apenas de fontes oficiais, usando links de descarregamento direto. Os instaladores/descarregadores de terceiros geralmente incluem aplicações nocivas (que podem causar infecções em cadeia) e, portanto, nunca devem ser usadas. Faça o descarregamento de aplicações para Android somente no Google Play. Além disso, tenha muito cuidado - recomendamos que leia as palavras-passe dos utilizadores e veja se há respostas negativas (embora os aplicações no Google Play sejam verificados antes de serem postados, ainda há alguns que são classificados como invasores). Como mencionado acima, usar um anti-vírus legítimo ou qualquer pacote anti-vírus/anti-spyware é essencial. A chave para a segurança do computador é ter cuidado.

Site fraudulento usado para distribuir a versão do LokiBot para Android (apresentando-a como Adobe Flash Player):

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é LokiBot?

- PASSO 1. Manual removal of LokiBot malware.

- PASSO 2. Check if your computer is clean.

Como remover o malware manualmente?

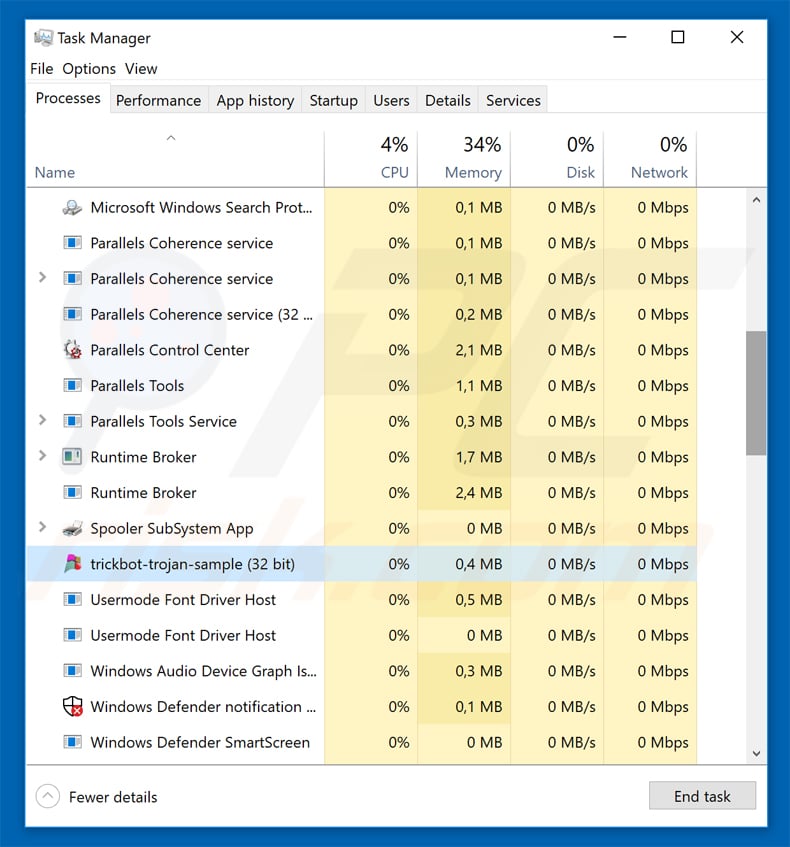

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows. Se deseja remover malware manualmente, a primeira etapa é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estas etapas:

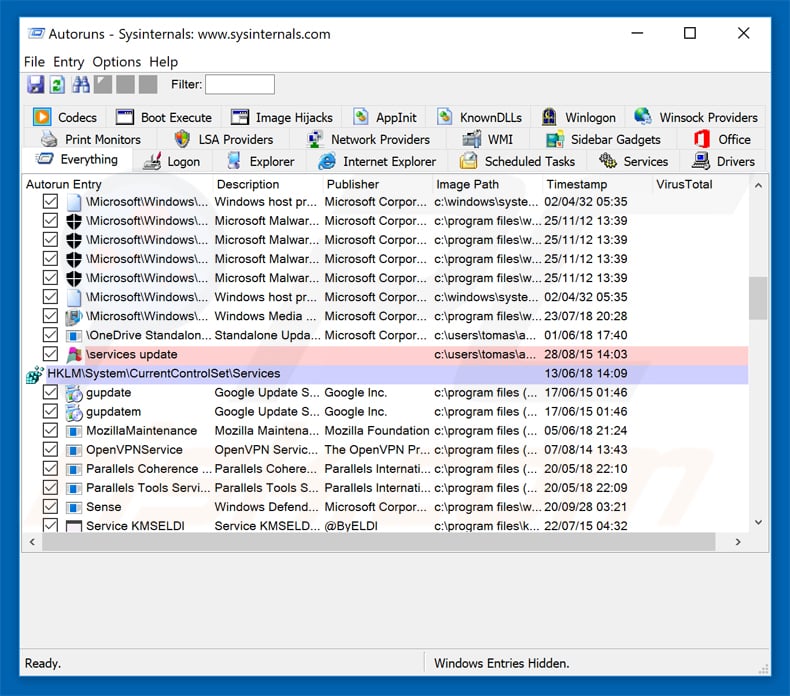

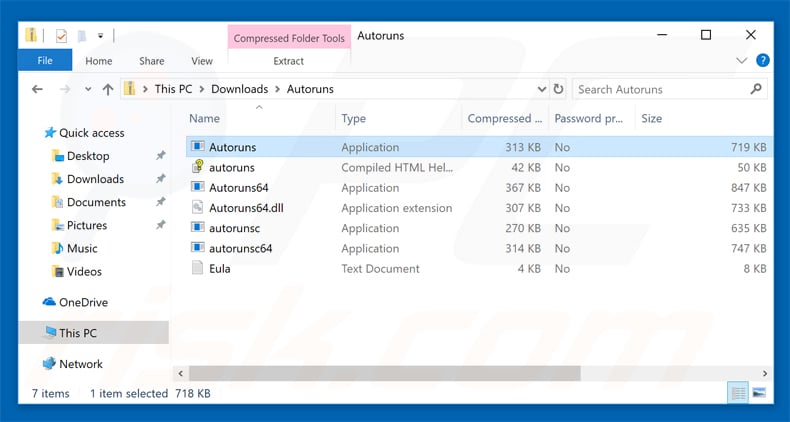

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Reinicie o computador no modo de segurança:

Reinicie o computador no modo de segurança:

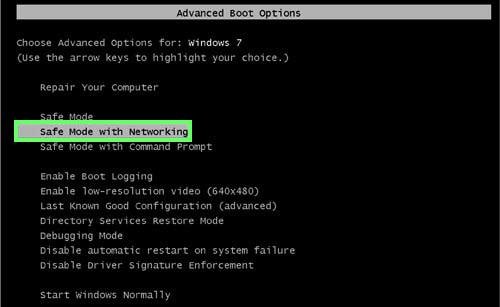

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador pressione a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

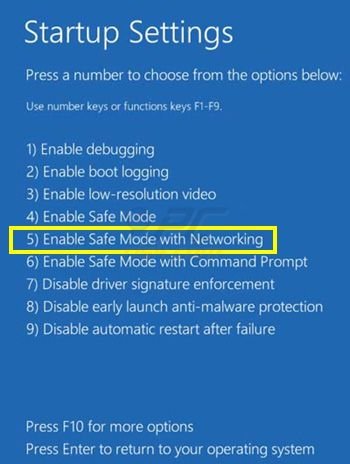

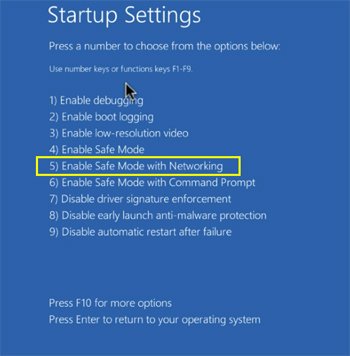

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Startup Settings" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operacional em modo de segurança com rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

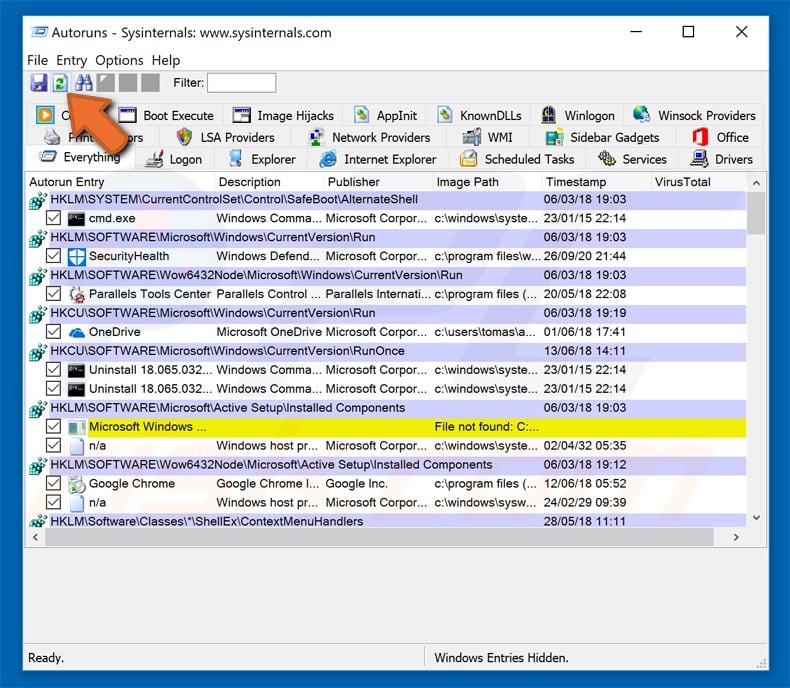

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

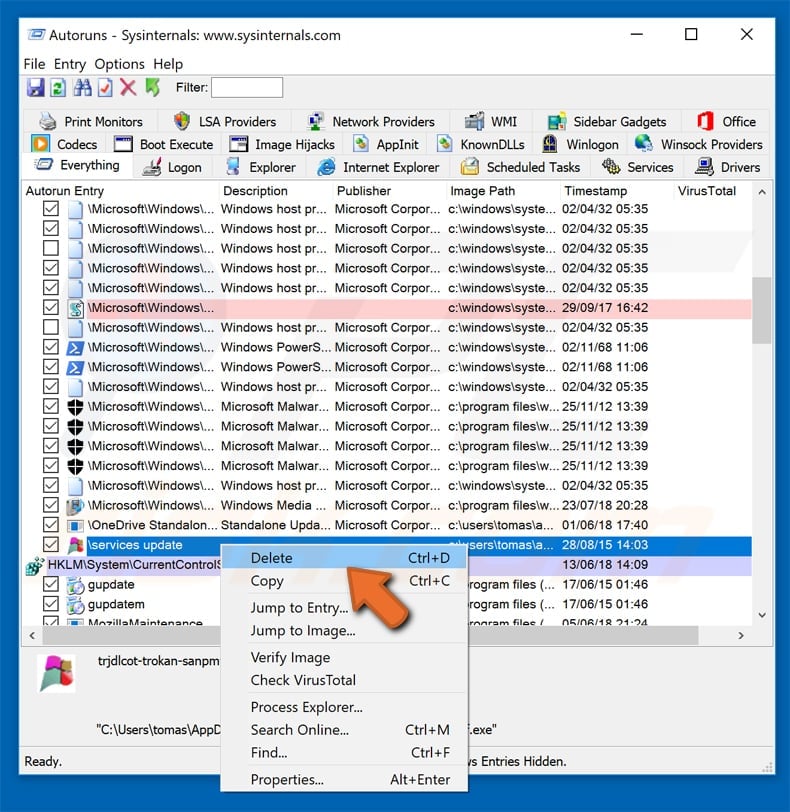

Deve anotar o caminho completo e o nome. Observe que alguns malwares ocultam seus nomes de processos em nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o mouse sobre o nome dele e escolha "Excluir"

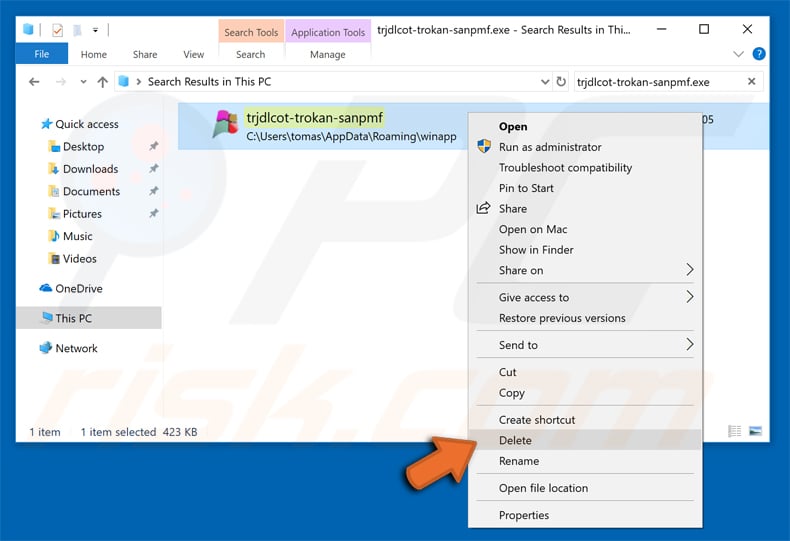

Depois de remover o malware por meio do aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o malware name em seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware,

Inicie o seu computador no Modo Seguro. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer habilidades avançadas de computação. Se não tiver essas habilidades, deixe a remoção de malware para programas antivírus e anti-malware. Essas etapas podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operacional e de usar o software antivírus.

Para garantir que o seu computador esteja livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários