Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Guia de remoção do vírus RogueRobin

O que é RogueRobin?

RogueRobin é um trojan de alto risco desenvolvido e proliferado por um grupo de piratas chamado DarkHydrus. Na maioria dos casos, esse trojan é distribuído usando campanhas de spam de email que exibem anexos fraudulentos (normalmente, documentos do Microsoft Excel). Depois de se infiltrar com sucesso no sistema, o RogueRobin liga-se a um servidor remoto, faz o descarregamento de um ficheiro de texto e executa vários comandos escritos nesse ficheiro.

A primeira coisa que RogueRobin faz depois de se infiltrar no sistema é verificar o ambiente em execução. É projetado para reunir informações relacionadas ao sistema - quantidade de memória, CPUs e outros detalhes semelhantes de hardware. Além disso, verifique se o ambiente está em área restrita, o que significa que o sistema operacional está a ser executado numa máquina virtual. Essa verificação é bastante comum entre os cavalos de Tróia de alto risco - se uma máquina virtual for detectada, os vírus normalmente terminam. O que se segue é, como mencionado acima, uma ligação com um servidor remoto de Comando e Controlo. Existem duas variantes conhecidas desse malware: uma é escrita em linguagem de programação C# e a outra simplesmente usa comandos do PowerShell. No entanto, ambos comportam-se basicamente exatamente da mesma forma. O que é interessante é que recentemente os desenvolvedores de RogueRobin começaram a usar o serviço do Google Drive em vez de um servidor simples de C&C para comunicação de malware. A tendência para abusar de serviços legítimos por ações maliciosas está a tornar-se cada vez mais popular nos dias de hoje. Imediatamente após a ligação, o RogueRobin faz o descarregamento de um ficheiro de texto preenchido com certos comandos escritos por desenvolvedores (criminosos virtuais). Em seguida, executa uma aplicação legítima do Windows ("regsvr32.exe") para executar esses comandos. Um deles faz com que RogueRobin seja executado em cada inicialização do Windows. Além disso, RogueRobin verifica continuamente se o ficheiro de texto descarregue foi modificado no servidor e, em caso afirmativo, descarregue a sua nova versão e re-executa os comandos. Tudo isso é chamado de backdooring. Os criminosos virtuais basicamente ganham acesso remoto ao sistema e são capazes de realizar várias ações. O backdooring costuma ser usado para injetar vários malwares no sistema. Por outras palavras, os criminosos virtuais são muito propensos a dar comandos ao RogueRobin para descarregar e instalar outros vírus no sistema. Há uma enorme variedade de tipos de malware que são distribuídos usando trojans. Na maioria dos casos, porém, os criminosos proliferam ladrões de dados, os mineradores de criptomoedas e ransomware. Os ladrões de dados são projetados para registar várias informações armazenadas no sistema. Esses vírus geralmente reúnem logins/palavras-passe guardadas, informações de cartão de crédito e outros dados confidenciais. No entanto, alguns são projetados para carregar ficheiros armazenados no computador num servidor remoto. Os mineradores cripto são desenvolvidos para abusar dos recursos do sistema, para minerar a cripto moeda sem o consentimento do utilizador. A presença de tais malwares resulta numa diminuição significativa no desempenho do sistema, porque geralmente ocupam até 100% do CPU/GPU do sistema e todo o rendimento gerado (cripto moeda) vai para os bolsos dos criminosos virtuais. Por último, mas não menos importante, é o ransomware. Esse tipo de malware é projetado para encriptar dados armazenados e fazer exigências de resgate. Os criminosos virtuais chantageiam as suas vítimas pedindo para pagar centenas ou até milhares de dólares em troca do retorno dos dados. No entanto, o mais importante é que essas pessoas nunca podem ser confiáveis - a maioria delas simplesmente engana as suas vítimas e não encripta dados, mesmo se o pagamento for enviado (o resgate é pago). Infelizmente, a maioria desses vírus não pode ser desencriptado, o que significa que a única solução possível é restaurar dados de uma cópia de segurança. Agora, a infiltração de malware não é a única ameaça da presença do RogueRobin. Os criminosos virtuais também podem executar comandos que executam ações dentro do sistema (por exemplo, alterar certas configurações, executar processos, etc.) Portanto, ter o RogueRobin instalado pode conduzir a uma variedade de problemas, incluindo roubo de identidade, perdas financeiras/de dados, diminuição do desempenho do sistema , configurações do sistema mal configuradas e assim por diante. Se acredita que o seu sistema já está infectado, então deve verificar imediatamente o sistema com um pacote anti-vírus/anti-spyware e excluir todas as ameaças detectadas.

| Nome | Vírus RogueRobin |

| Tipo de Ameaça | Trojan, vírus de roubo de palavras-passe, malware para bancos, spyware |

| Sintomas | Os trojans são projetados para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, assim, nenhum sintoma específico é claramente visível numa máquina infectada. |

| Métodos de distribuição | Anexos de e-mail infectados, anúncios on-line maliciosos, engenharia social, software pirateado. |

| Danos | Informações bancárias roubadas, palavras-passe, roubo de identidade, computador da vítima adicionado a um botnet. |

| Remoção |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Existem muitos vírus distribuídos usando campanhas de e-mail spam. No entanto, nem todos são tão sofisticados quanto RogueRobin. Esses vírus geralmente têm apenas um propósito: recolher informações, encriptar ficheiros, encriptação ou outros. Apenas uma pequena percentagem é projetada para executar várias tarefas, incluindo a distribuição de outros malware. A lista de vírus distribuídos usando campanhas de spam por email inclui: Hancitor, Adwind, TrickBot, e GandCrab 5.1. Como mencionado acima, os desenvolvedores desses vírus são diferentes e o comportamento pode diferir também. Contudo, todos têm uma coisa em comum: representam uma enorme ameaça à privacidade do utilizador e à segurança do computador. Por este motivo, a eliminação é essencial.

Como é que RogueRobin se infiltrou no meu computador?

Como mencionado acima, RogueRobin é distribuído principalmente usando campanhas de e-mail spam. Os criminosos enviam e-mails fraudulentos para centenas de milhares de utilizadores. Esses e-mails geralmente contêm mensagens enganosas que incentivam os utilizadores a abrir ficheiros anexados (na maioria dos casos, documentos do Microsoft Office). Uma vez abertos, estes ficheiros pedem aos utilizadores para permitir comandos de macro. Agora, sempre que um ficheiro contiver comandos macro, o software MS Office (Word, Excel ou qualquer outro) exibirá uma mensagem de aviso. Isso é chamado o modo "Modo de Exibição Protegido" - o MS Office impede que os anexos executem comandos automaticamente sem a permissão do utilizador. No entanto, é comum que esses anexos contenham texto, imagem ou outro conteúdo semelhante, alertando também os utilizadores de que as macros devem estar ativadas, caso contrário, o conteúdo real não será exibido corretamente. No entanto, este caso foi diferente - o RogueRobin que distribui documentos do Microsoft Excel que analisamos estava completamente vazio e o utilizador está a ser avisado apenas pelo próprio software. De um jeito ou de outro, activar macros resulta em infiltração de malware.

Como evitar a instalação de malware?

Primeiramente, os utilizadores devem perceber que a falta de conhecimento e comportamento imprudente são as principais razões para infecções por computador. A chave para a segurança é a precaução. Por isso, para prevenir esta situação, os utilizadores devem ser muito cautelosos quando navegam na Internet e descarregam a instalação/atualização do software. Pense sempre duas vezes antes de abrir anexos de e-mail. Se a carta recebida foi enviada de um endereço de e-mail suspeito/irreconhecível e/ou o anexo parece completamente irrelevante - não abra nada. Além disso, certifique-se de descarregar/instalar as apps apenas de fontes oficiais, usando links de descarregamento direto. Os descarregadores/instaladores de terceiros (assim como atualizadores de software) são frequentemente usados para distribuir malwares no lugar/juntamente com as aplicações prometidas. Portanto, o uso dessas ferramentas não é recomendado. Também aconselhamos vivamente a utilização de 2010 ou versões mais recentes do Microsoft Office, uma vez que estas incluem o modo "Modo de Exibição Protegido" acima mencionado, que impede que anexos maliciosos executem macros automaticamente. ter um conjunto antivírus/antispyware de boa reputação instalado e em execução também é essencial - é provável que esse software detecte e elimine vírus antes que consigam prejudicar o sistema. Se acredita que o seu computador já está infectado, recomendamos que execute uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Anexos maliciosos que distribuem RogueRobin:

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é RogueRobin?

- PASSO 1. Remoção manual do malware RogueRobin.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover o malware manualmente?

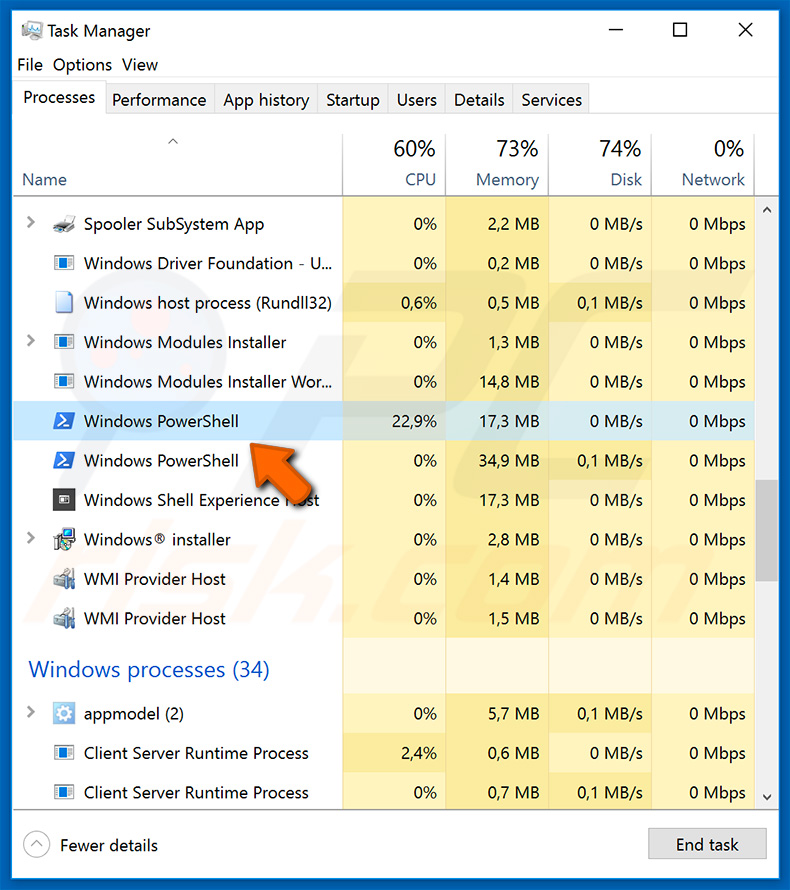

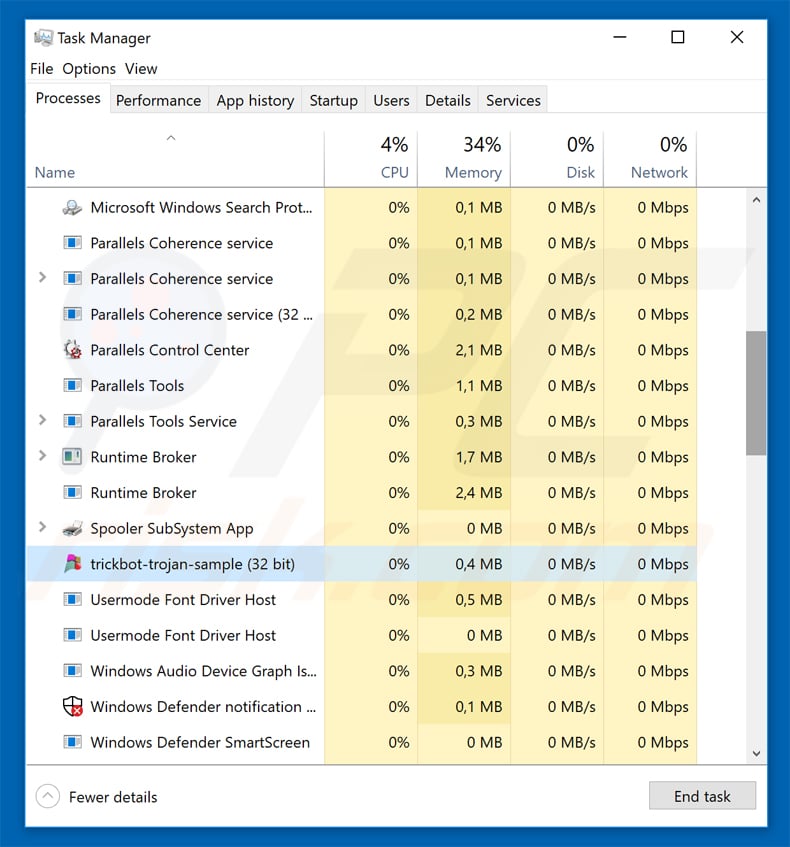

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows. Se deseja remover malware manualmente, a primeira etapa é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estas etapas:

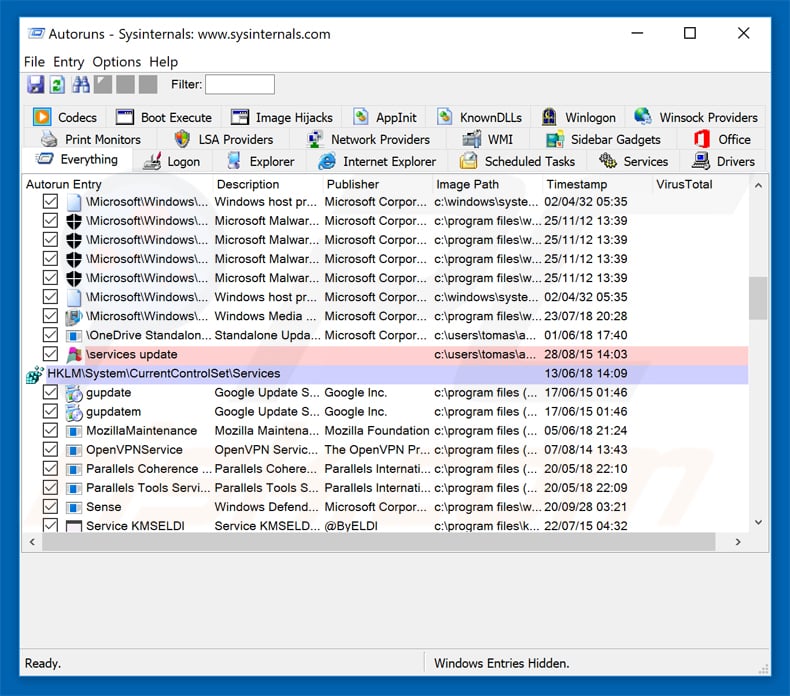

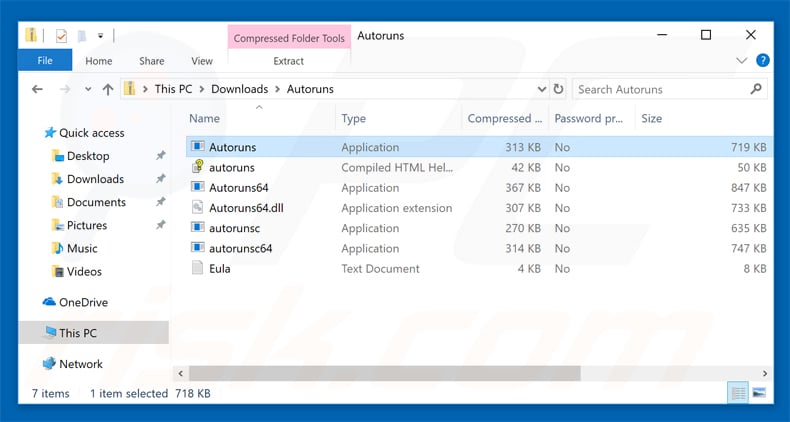

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

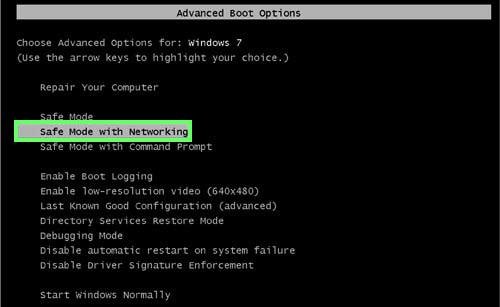

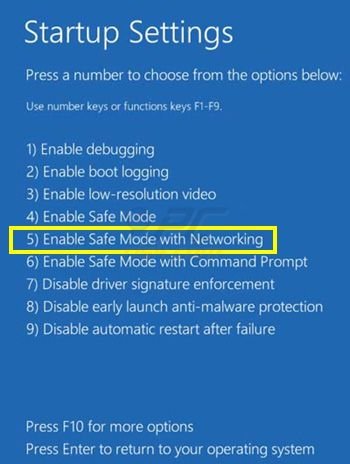

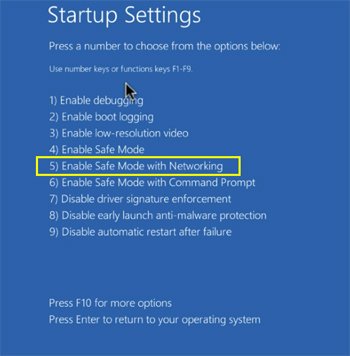

Reinicie o computador no modo de segurança:

Reinicie o computador no modo de segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador pressione a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Startup Settings" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operacional em modo de segurança com rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

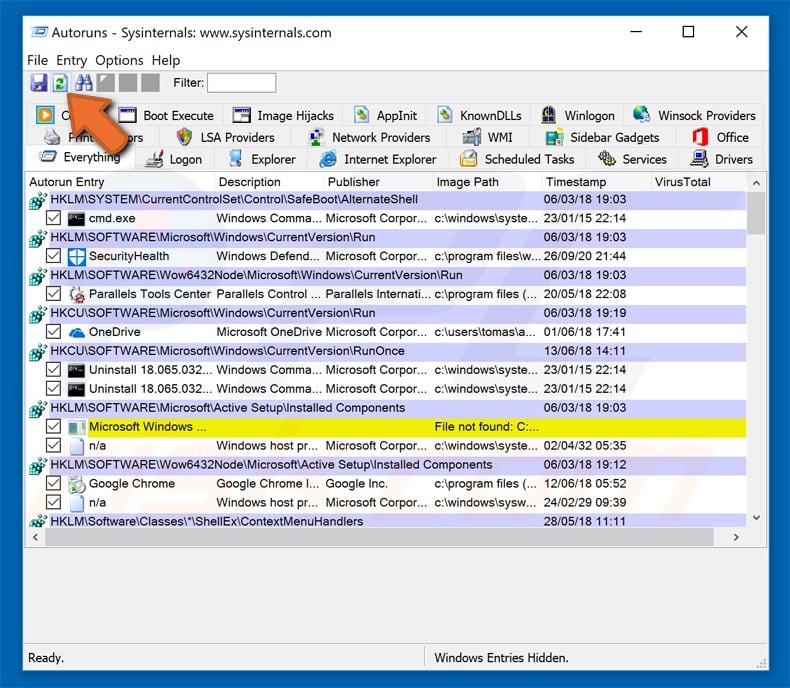

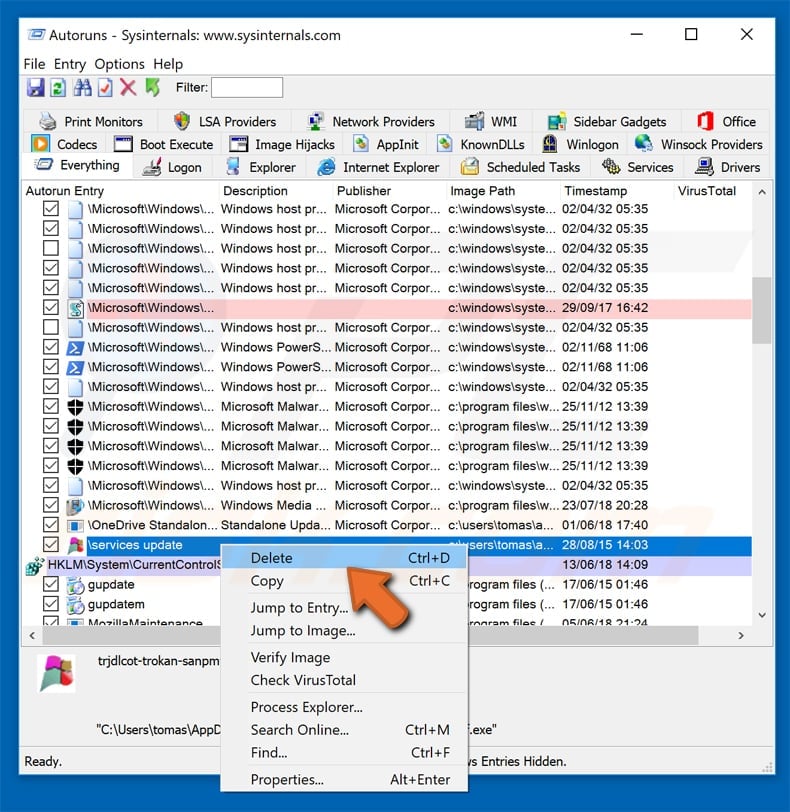

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Observe que alguns malwares ocultam seus nomes de processos em nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o mouse sobre o nome dele e escolha "Excluir"

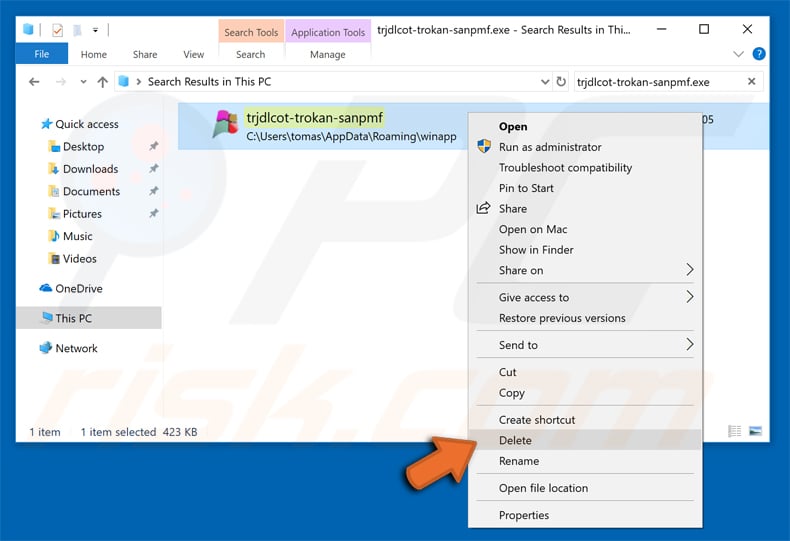

Depois de remover o malware por meio do aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o malware name em seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware,

Inicie o seu computador no Modo Seguro. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer habilidades avançadas de computação. Se não tiver essas habilidades, deixe a remoção de malware para programas antivírus e anti-malware. Essas etapas podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operacional e de usar o software antivírus.

Para garantir que o seu computador esteja livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários