Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Guia de remoção do vírus CryptoStealer

O que é CryptoStealer?

CryptoStealer é um nome genérico para vírus que são projetados para roubar carteiras de encriptação e carteiras de cripto moedas. Durante os últimos anos, a mineração de cripto moedas tornou-se muito popular, especialmente após o sucesso do Bitcoin no último trimestre de 2017. A coisa toda atraiu muita atenção e investimentos. Obviamente, os criminosos virtuais também se interessaram, porque é uma ótima maneira de gerar rendimento, especialmente devido ao fato das transações serem anónimas. Essas pessoas começaram a roubar moedas encriptadas usando várias técnicas, começando com o sequestro de sites mal protegidos (os criminosos modificam o conteúdo dos sites alterando o endereço da carteira de cripto moedas do proprietário do site) e terminando com o desenvolvimento de malware de alto risco que rouba credenciais e executa outras ações mal-intencionadas.

Embora os criminosos virtuais usem muitos métodos para roubar a cripto moeda, hoje vamos falar de aplicações fraudulentas que são usadas para essa atividade fraudulenta. Há uma variedade de malwares que ajudam os criminosos virtuais a roubar cripto moedas e detalhes da carteira de cripto moedas. A maioria desses vírus é projetada para roubar logins/palavras-passe guardadas, cookies de navegador, ecrã de registo, teclas premidas e atividade de navegação na web. As informações gravadas são guardadas num servidor de comando e controlo remoto (C&C). Portanto, os criminosos virtuais acabam por ganhar acesso às carteiras de cripto moedas dos utilizadores e podem facilmente transferir dinheiro para as suas. Também, se isso não bastasse, muitos utilizadores usam os mesmos emails/logins e palavras-passe em muitas contas, o que significa que os dados roubados podem ser usados de várias outras formas. Por exemplo, os criminosos podem aceder aos cartões de crédito dos utilizadores e roubar as economias de todos os utilizadores. Além disso, essas pessoas costumam usar e-mails roubados e contas de redes sociais para proliferar ainda mais o malware. Agora há outro tipo de vírus projetado para monitorizar a atividade dos utilizadores. O malware detecta sempre que o utilizador está a tentar transferir a cripto moeda e altera o endereço da carteira do destinatário para aquele que pertence aos criminosos virtuais. Agora lembre-se de que o endereço da cripto moeda é uma longa sequência de caracteres aleatórios. Assim, é muito provável que os utilizadores não percebam essas mudanças e acabem inadvertidamente por transferir dinheiro para os criminosos virtuais, em vez de alguém que desejassem. Há também um tipo de vírus que não rouba informações pessoais, mas que abusam dos recursos do sistema para minerar cripto moedas. Obviamente, todo o rendimento vai para os bolsos dos criminosos virtuais. O problema é que a mineração pode levar até 100% dos recursos do sistema, o que a torna instável (é muito provável que falhe) e praticamente inutilizável (quase não responde). Note que a maioria desses vírus funciona em segundo plano e faz um excelente trabalho de ocultação. Portanto, na maioria dos casos, os utilizadores não conseguem determinar/detectar a sua presença. Os únicos vestígios que esses vírus geralmente deixam são ficheiros ocultos em algum lugar nas pastas e processos do sistema com nomes questionáveis no Gestor de Tarefas do Windows. Alguns desses processos usam nomes de aparência legítima como um disfarce (por exemplo, sys32.exe, system.exe, etc.), o que dificulta ainda mais a distinção entre um utilizador comum. Se, no entanto, se suspeitar que o seu computador está infectado e/ou foi roubado (por exemplo, a sua carteira de cripto moedas ou cartão de crédito ficou vazio), examine imediatamente o seu computador com um antivírus/anti-spyware confiável e elimine todas ameaças detectadas. Além disso, remova todas as aplicações suspeitas e plug-ins do navegador.

| Nome | Vírus CryptoStealer |

| Tipo de Ameaça | Trojan, vírus de roubo de palavras-passe, malware para bancos, spyware |

| Sintomas | Os trojans são projetados para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, assim, nenhum sintoma específico é claramente visível numa máquina infectada. |

| Métodos de distribuição | Anexos de e-mail infectados, anúncios on-line maliciosos, engenharia social, software pirateado. |

| Danos | Informações bancárias roubadas, palavras-passe, roubo de identidade, computador da vítima adicionado a um botnet. |

| Remoção |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Como mencionado acima, existem muitos vírus que roubam criptos por aí. A lista de exemplos inclui (mas não está limitada a) Torrent Movies, Vidar, CookieMiner, AZORult, Spy.Delf, TrickBot, CryptoShuffler, e muitos outros. Esses vírus são desenvolvidos por diferentes criminosos virtuais e o seu comportamento pode diferir ligeiramente. No entanto, o seu principal objetivo é exatamente o mesmo: ajudar os criminosos virtuais a gerar rendimento ao roubar utilizadores desavisados. Portanto, a eliminação desses vírus é extremamente importante.

Como é que CryptoStealer se infiltrou no meu computador?

Para proliferar esses trojans, os criminosos virtuais geralmente usam campanhas de spam por e-mail, atualizações de software falsas, fontes não-oficiais de descarregamento de software, software pirata e outros trojans. As campanhas de spam são usadas para distribuir anexos fraudulentos (por exemplo, links/documentos). Os e-mails geralmente contêm mensagens enganosas que incentivam os utilizadores a abrir os anexos. No entanto, isso muitas vezes resulta numa infecção de computador de alto risco. Os atualizadores falsos infectam os computadores ao explora bugs/falhas de software desatualizados ou simplesmente ao descarregar e instalar malwares em vez de atualizações reais. As redes de P2P (torrents, eMule, etc) e outro software não oficial descarregam de fontes (sites de hospedagem de ficheiros grátis, sites de descarregamento de freeware, etc.) executáveis maliciosos presentes como software legítimo/apropriado enganando, desse modo, os utilizadores a descarregar e instalar malware por si mesmos. O software pirata é usado para ignorar a ativação de software. No entanto, os criminosos costumam usar essas ferramentas (falsas) para distribuir vírus. Portanto, em vez de ativar os utilizadores de software pagos, muitas vezes acabam por infectar os seus computadores. Alguns trojans são projetados para causar as ditas infecções em cadeia. Basicamente infiltram-se nos computadores e adicionalmente injetam outros malwares no sistema.

Como evitar a instalação de malware?

Primeiramente, os utilizadores devem perceber que a falta de conhecimento e comportamento imprudente são as principais razões para infecções por computador. A chave para a segurança do computador é precaução e, assim, prestar atenção ao navegar na Internet, bem como descarregar/instalar software é essencial. Certifique-se sempre de analisar cuidadosamente todos os anexos de e-mail recebidos. Se o remetente parecer suspeito/irreconhecível e/ou o anexo não lhe interessar, não abra nenhum ficheiro/link anexado e exclua o email imediatamente. Além disso, certifique-se de descarregar as apps apenas de fontes oficiais, usando links de descarregamento direto. Os descarregadores/instaladores de terceiros geralmente incluem apps fraudulentas, por isso é que tais ferramentas nunca devem ser usadas. É altamente recomendável manter sempre as aplicações/sistema operacional instalados atualizados. Para conseguir isso, contudo, os utilizadores devem usar apenas recursos implementados ou ferramentas fornecidas pelo desenvolvedor oficial apenas. Além disso, nunca deve usar software pirata, porque não apenas o uso de software pirateado é considerado crime virtual, mas também corre o risco de infectar o seu computador. Ter um pacote antivírus/anti-spyware de boa reputação instalado e em execução também é fundamental. Se acredita que o seu computador já está infectado, recomendamos que execute uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é CryptoStealer?

- PASSO 1. Remoção manual do malware CryptoStealer.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover o malware manualmente?

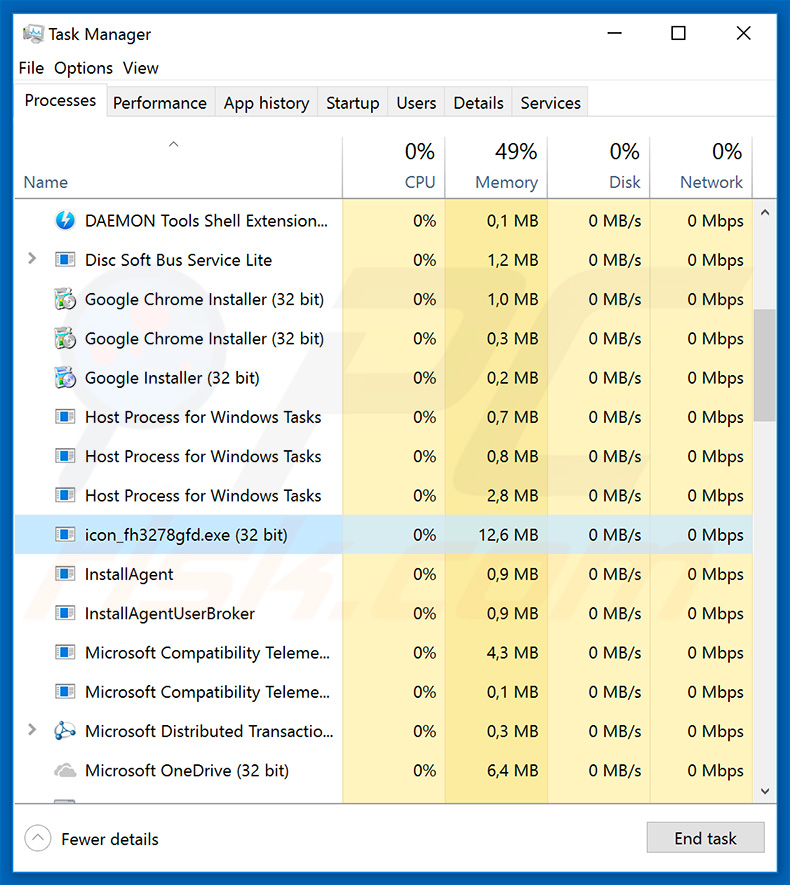

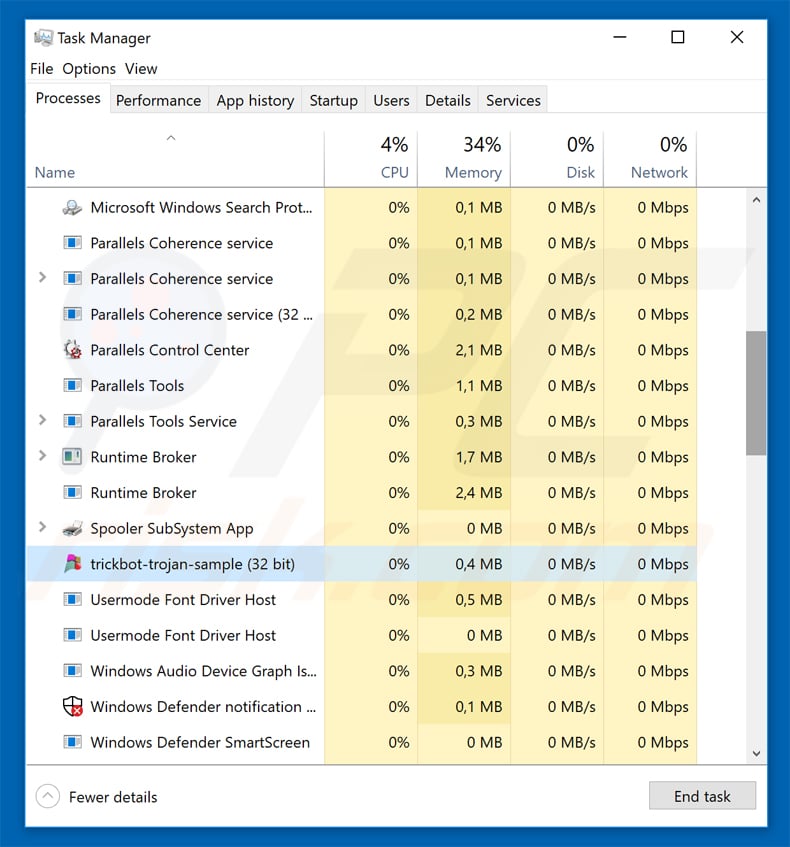

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows. Se deseja remover malware manualmente, a primeira etapa é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estas etapas:

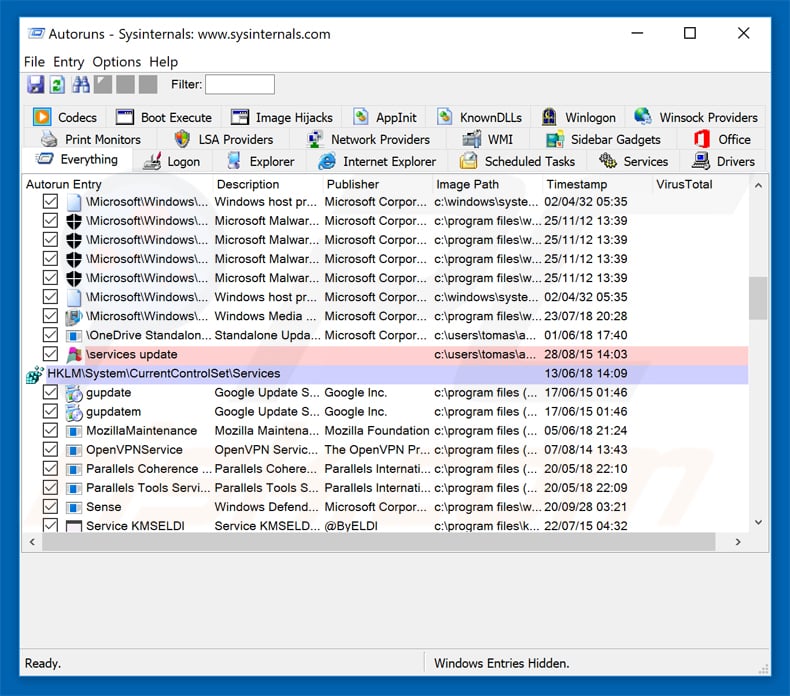

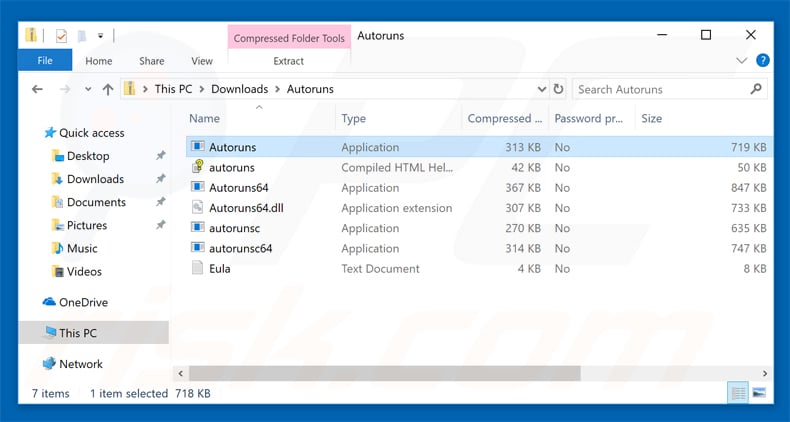

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

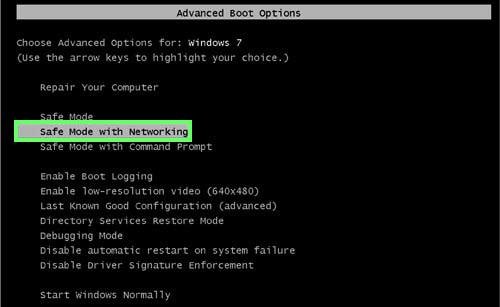

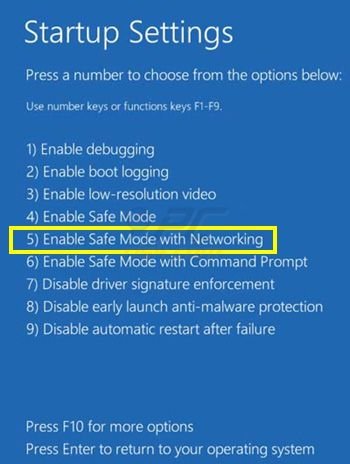

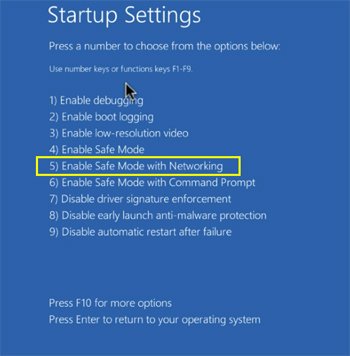

Reinicie o computador no modo de segurança:

Reinicie o computador no modo de segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador pressione a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Startup Settings" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operacional em modo de segurança com rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

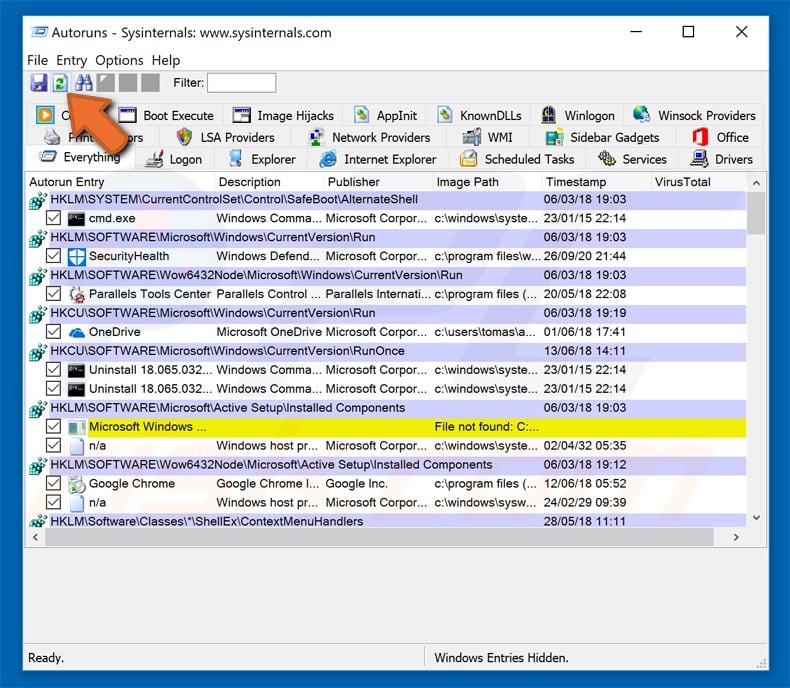

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

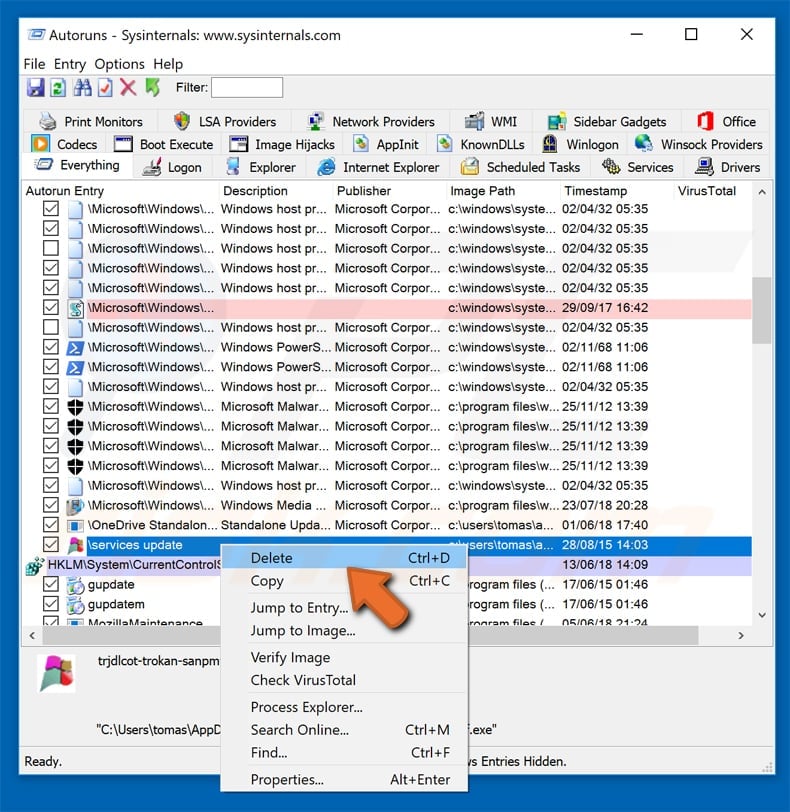

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Observe que alguns malwares ocultam seus nomes de processos em nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o mouse sobre o nome dele e escolha "Excluir"

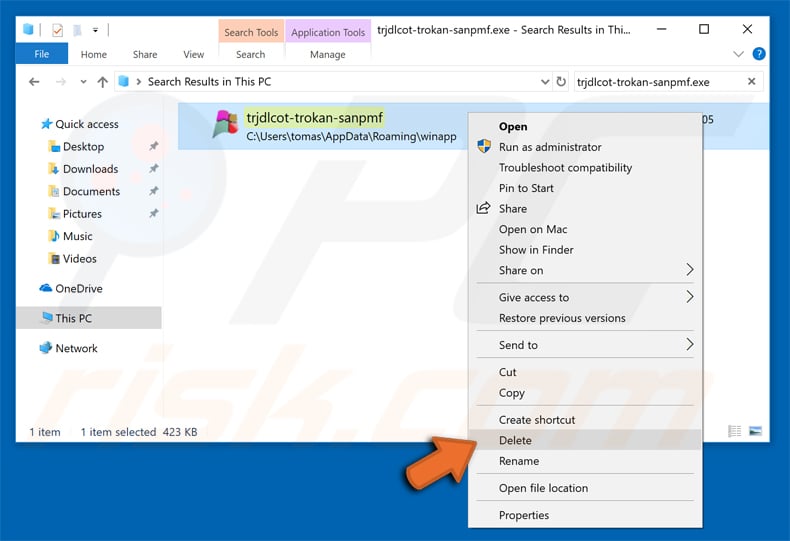

Depois de remover o malware por meio do aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o malware name em seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware,

Inicie o seu computador no Modo Seguro. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer habilidades avançadas de computação. Se não tiver essas habilidades, deixe a remoção de malware para programas antivírus e anti-malware. Essas etapas podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operacional e de usar o software antivírus.

Para garantir que o seu computador esteja livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários