Fraude do Email Electronic Materials Involving Underage Children

Phishing/FraudeTambém conhecido como: possíveis infeções malware

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Guia de remoção de "Electronic materials involving underagechildren"

O que é "Electronic materials involving underagechildren"?

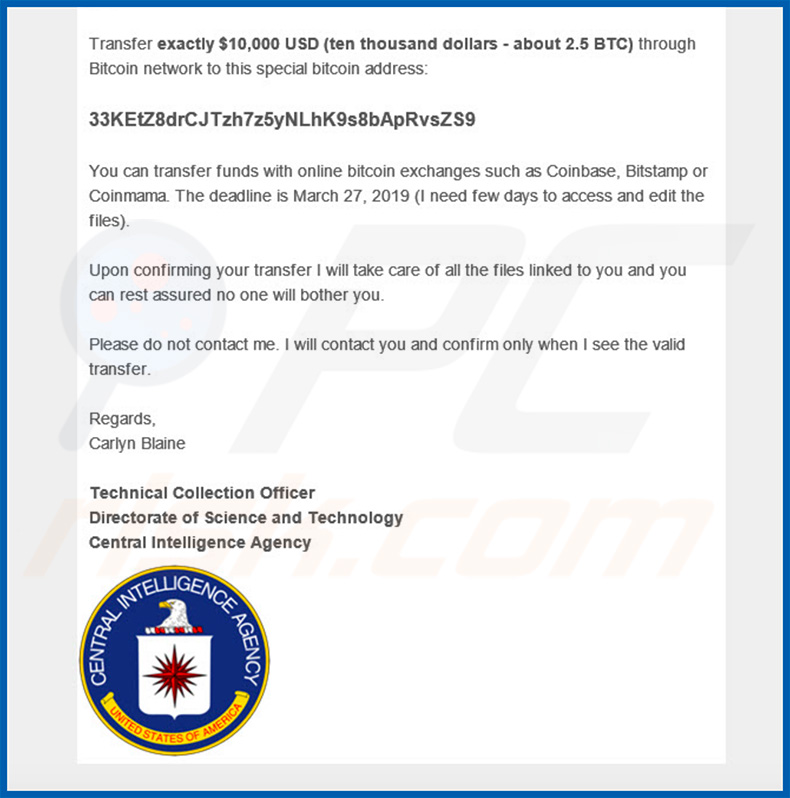

"Electronic materials involving underagechildren" é apresentado como um e-mail da Agência Central de Inteligência (CIA) sobre algum caso internacional de pedofilia. O principal objetivo deste e-mail é enganar os seus destinatários, fazendo-os acreditar que são um dos suspeitos e que algumas das suas informações pessoais também estão em risco. Para evitar qualquer problema, as pessoas que receberam este e-mail são solicitadas a pagar uma quantia específica de cripto moeda. Esta é uma fraude típico usado para fazer ameaças e enganar as pessoas com dinheiro. É altamente recomendável não confiar neste ou em outro e-mail semelhante.

A fraude por trás deste e-mail apresenta-se como um oficial de recolha técnica da CIA. Conforme indicado neste e-mail, recebe detalhes como dados pessoais, endereço residencial e comercial, e uma lista de parentes e as suas informações de contato estão listados em algum caso de pedofilia (#82956431). É dito que este caso é uma operação internacional e há mais de 2000 pessoas de 27 países que supostamente seriam presas. De acordo com este e-mail, as primeiras prisões estão agendadas para o dia 8 de abril de 2019. Esta fraude indica que está preocupado com a reputação do destinatário e sabe que é uma pessoa rica. O criminosos que enviou este e-mail afirma que é uma das poucas pessoas (um agente da CIA) que tem acesso a certos documentos e é capaz de remover os detalhes do destinatário deles. Para evitar qualquer problema, pede que as pessoas que receberam este e-mail paguem $10.000 em Bitcoins. É dito que um pagamento deve ser feito em 27 de março de 2019. Assim que o pagamento é feito, certificar-se-á de que qualquer informação que vincule um destinatário a esse caso de pedofilia será removida/apagada. As pessoas também são incentivadas a não contatar este oficial e esperar até que as contate por conta própria. Como mencionado na introdução, isso é apenas uma fraude e não deve ser confiável. Todas essas declarações não são verdadeiras e a CIA não tem nada a ver com isso.

| Nome | possíveis infeções malware |

| Tipo de Ameaça | Phishing, Fraude, Engenharia Social, Fraude |

| Sintomas | Compras on-line não autorizadas, alterações de palavras-passe de contas online, roubo de identidade, acesso ilegal ao computador de uma pessoa. |

| Métodos de distribuição | E-mails enganosos, anúncios pop-up on-line fraudulentos, técnicas de envenenamento do mecanismo de pesquisa, domínios com erros ortográficos. |

| Danos | Perda de informação confidencial sensível, perda monetária, roubo de identidade. |

| Remoção |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Existem muitas fraudes desse tipo, geralmente os criminosos os usam para roubar as pessoas do seu dinheiro. Aqui estão alguns exemplos de outras fraudes que não são confiáveis: "This Account Was Recently Infected", "Hey. It's me! Your Future Friend Or Enemy" e "I Have A Forum In The Darkweb". Esses e-mails são completamente inofensivos, basta ignorá-los. No entanto, há outro tipo de campanha de spam, na qual os criminosos enviam e-mails com anexos fraudulentos (documentos do Microsoft Office, ficheiros compactados como ZIP, RAR, ficheiros JavaScript, executáveis, PDFs e assim por diante). Nesses casos, tentam convencer as pessoas a abrir esses anexos, apresentando esses e-mails como legítimos e oficiais. Quando abertos, descarregam e instalam programas fraudulentos como LokiBot, TrickBot, Emotet, AZORult, Adwind ou alguma outra infecção de computador de alto risco. Normalmente, os programas maliciosos que são proliferados por meio de campanhas de spam são projetados para roubar vários detalhes pessoais (por exemplo, informações bancárias) que podem ser usados para gerar rendimento. Ter um computador infectado com vírus, tais pode causar várias questões de privacidade, navegação de questões de segurança, problemas financeiros e outros.

Recebemos uma grande quantidade de feedback de utilizadores preocupados sobre esse e-mail fraudulento. Aqui está a pergunta mais popular que recebemos:

Q: Olá equipa pcrisk.com, recebi um email a informar-me que o meu computador foi pirateado e têm um vídeo meu. Agora estão a pedir um resgate em Bitcoins. Isso deve ser verdade porque listaram o meu nome real e palavra-passe no e-mail. O que devo fazer?

R: Não se preocupe com este e-mail. Não se preocupe, nem piratas ou criminosos virtuais infiltraram/invadiram o seu computador e não há nenhum vídeo de si a ver pornografia. Simplesmente ignore a mensagem e não envie Bitcoins. O seu e-mail, nome e palavra-passe provavelmente foram roubados de um site comprometido, como o Yahoo (essas violações de sites são comuns). Se estiver preocupado, pode verificar se as suas contas foram comprometidas ao visitar o site hasibeenpwned.

Como é que as campanhas de spam infectaram o meu computador?

As campanhas de spam que incluem links da Web e/ou anexos podem causar infecções no computador apenas quando/se forem abertas. Se o ficheiro anexado for um documento do Microsoft Office, então, quando aberto, ele pedirá para desativar o modo "Modo de Exibição Protegido" (para ativar comandos de macros). Ao conceder a permissão para isso, permitirá que um documento fraudulento seja descarregue e instale uma infecção no computador. Mais ou menos as mesmas regras aplicam-se a todos os formatos de ficheiro (ficheiro anexado ou link de site que conduz a ele) - para causar qualquer dano, deve ser aberto primeiro.

Como evitar a instalação de malware?

Não abra links ou anexos apresentados em emails questionáveis e irrelevantes (mesmo que sejam apresentados como oficiais e legítimos), emails recebidos de endereços desconhecidos/suspeitos e assim por diante. Todo o software deve ser descarregue de fontes oficiais e confiáveis e não de alguns descarregadores de terceiros, sites não oficiais, redes peer-to-peer (clientes torrent, eMule e outras ferramentas similares). Essas fontes podem ser usadas para proliferar várias infecções, apresentando ficheiros infectados não confiáveis como legítimos. Actualize o software instalado usando apenas funções ou ferramentas implementadas pelos desenvolvedores oficiais apenas. Qualquer outra ferramenta (de terceiros) não deve ser usada para isso. Também recomendamos o uso de versões do Microsoft Office anteriores ao ano de 2010, nunca as versões têm o modo "Modo de Exibição Protegido" projetado para impedir que anexos mal-intencionados façam o descarregamento e instalem infecções de computador. Além disso, evite o uso de ferramentas que são usadas para ignorar as ativações de software pago gratuitamente: isso é ilegal e pode causar infecções no computador também. Outra coisa importante é ter um software antivírus e/ou antispyware de boa reputação instalado (e ativo). Se já tiver aberto o anexo fraudulento, recomendamos executar uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Screenshots de carta de e-mail "Electronic materialsinvolving underage children":

Texto apresentado na carta de e-mail "Electronic materialsinvolving underage children":

Caso #82956431

Distribuição e armazenamento de material eletrónico pornográfico envolvendo crianças menores de idade.

O meu nome é Carlyn Blaine e sou oficial de recolha de dados a trabalhar para a Central Intelligence Agency.

Chegou ao meu conhecimento que os seus dados pessoais, incluindo o seu endereço de e-mail (**********************) estão listados no caso #82956431.

Os detalhes a seguir estão listados no documento anexo:

Os seus detalhes pessoais,

Endereço do domicílio,

Endereço de Trabalho,

ï Lista de parentes e as suas informações de contato.

O caso #82956431 faz parte de uma grande operação internacional destinada a prender mais de 2000 indivíduos suspeitos de pedofilia em 27 países.

Os dados que podem ser usados para adquirir as suas informações pessoais:

O seu histórico de navegação na Web do ISP,

o histórico de consultas DNS e logs de ligação,

ï Navegação na Web profunda e/ou partilha de ligação,

ï Registros on-line da sala de chat,

ï log de atividade de média social.

As primeiras prisões estão marcadas para 8 de abril de 2019.

Por que estou a entrar em contacto consigo?

Eu li a documentação e sei que é uma pessoa rica que pode estar preocupada com a reputação.

Sou uma das várias pessoas que têm acesso a esses documentos e tenho autorização de segurança suficiente para alterar e remover os detalhes deste caso. Aqui está a minha proposta.

Transferir exatamente $10.000 (dez mil dólares - cerca de 2.5 BTC) através da rede Bitcoin para este endereço especial de bitcoin:

33KEtZ8drCJTzh7z5yNLhK9s8bApRvsZS9

Pode transferir os fundos com trocas de bitcoins on-line, como Coinbase, Bitstamp ou Coinmama. O prazo é 27 de março de 2019 (preciso de alguns dias para aceder e editar os ficheiros).

Ao confirmar a sua transferência, eu cuidarei de todos os ficheiros ligados a si e poderá ter certeza de que ninguém irá incomodá-lo.

Por favor, não entre em contato comigo. Entrarei em contato consigo e confirme somente quando vir a transferência válida.

Sinceramente,

Carlyn Blaine

Oficial de Recolha Técnica

Direcção de Ciência e Tecnologia

Central Intelligence Agency

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O qque é "Electronic materials involving underage children"?

- PASSO 1. Remoção manual de possíveis infecções de malware.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover o malware manualmente?

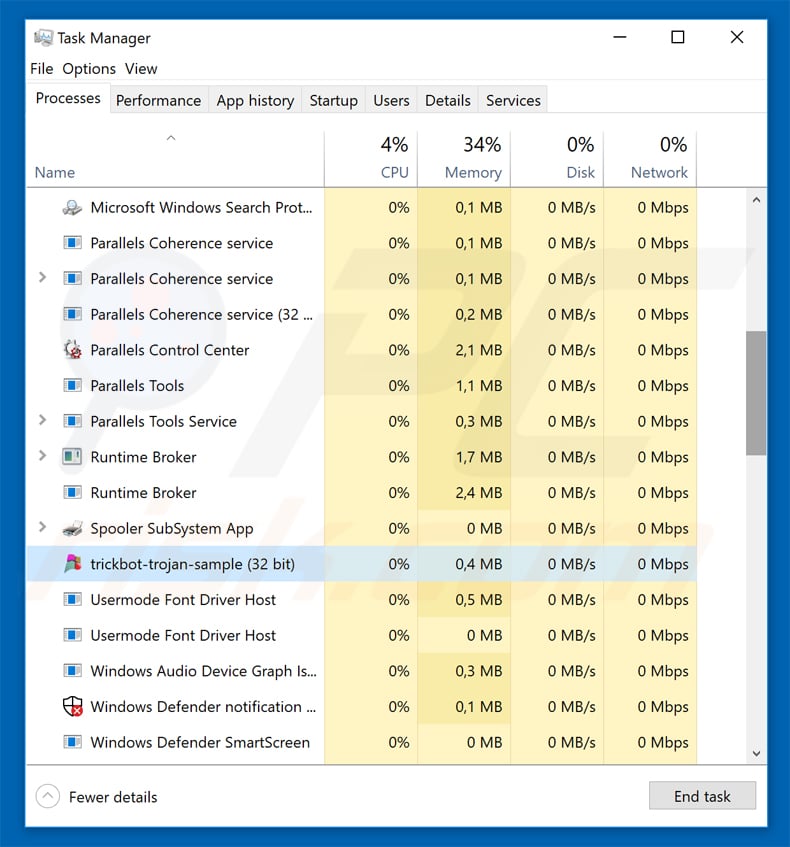

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows. Se deseja remover malware manualmente, a primeira etapa é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estas etapas:

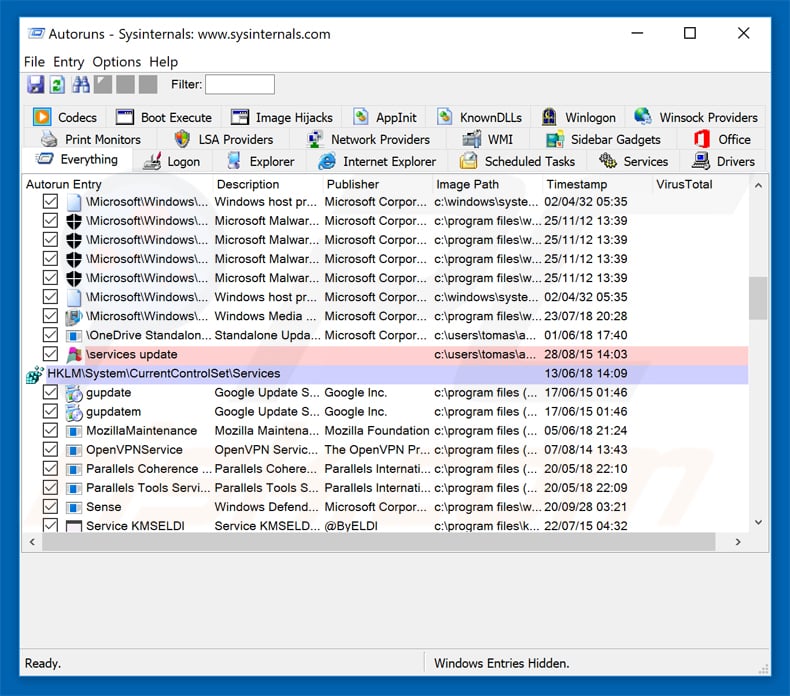

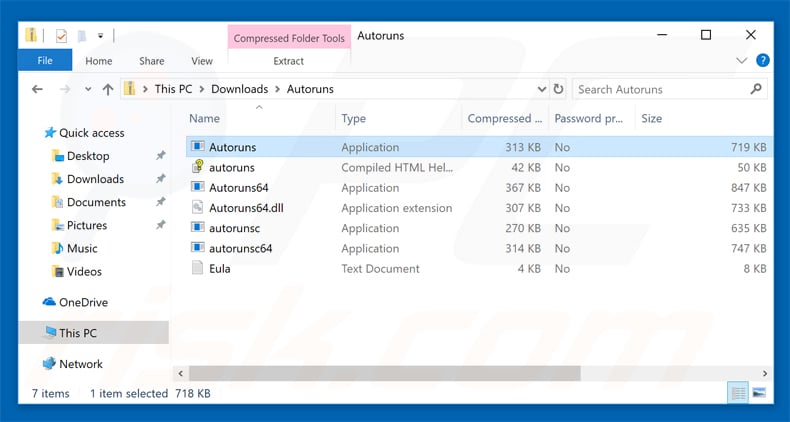

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

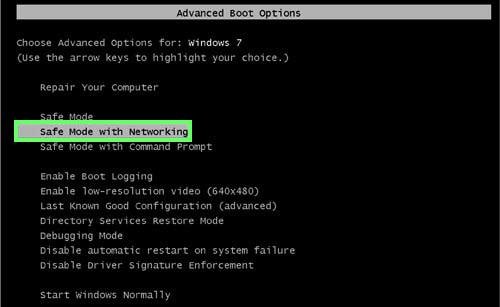

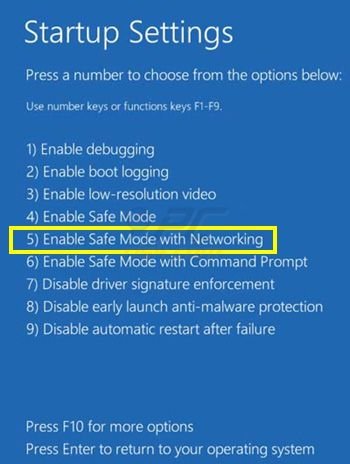

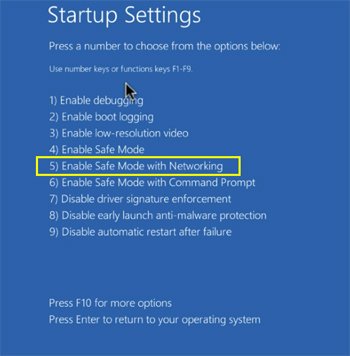

Reinicie o computador no modo de segurança:

Reinicie o computador no modo de segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador pressione a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Startup Settings" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operacional em modo de segurança com rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

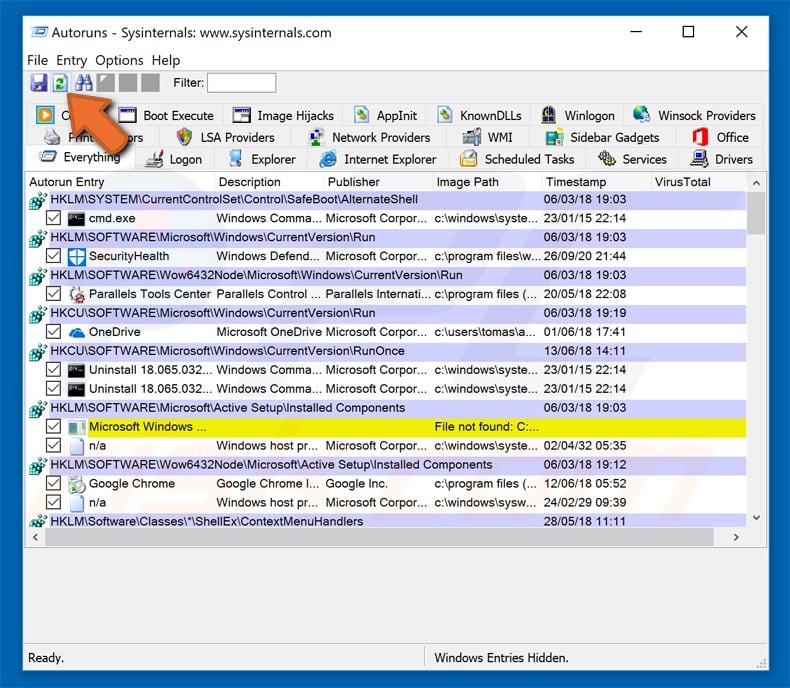

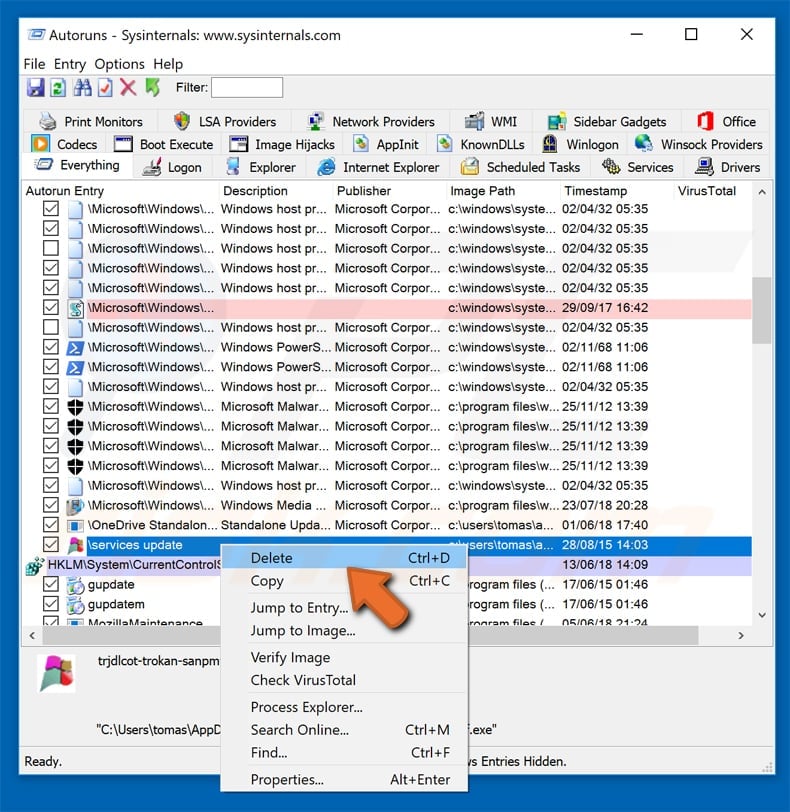

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Observe que alguns malwares ocultam seus nomes de processos em nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o mouse sobre o nome dele e escolha "Excluir"

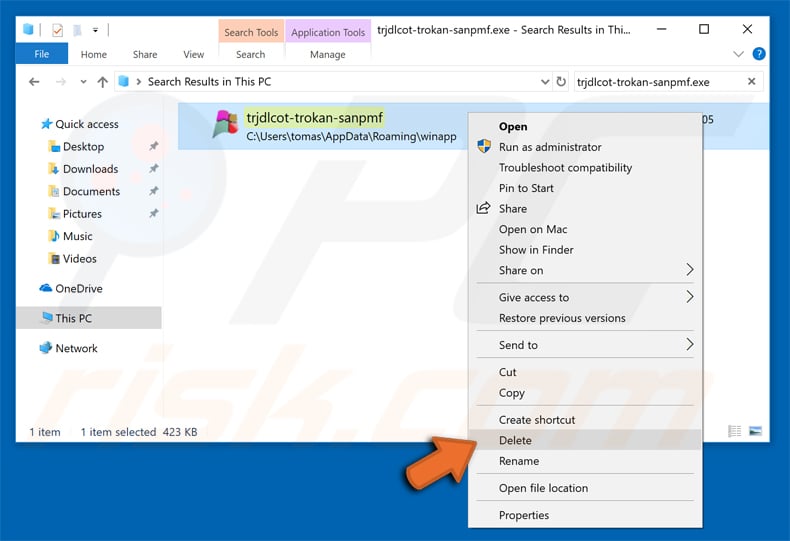

Depois de remover o malware por meio do aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o malware name em seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware,

Inicie o seu computador no Modo Seguro. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer habilidades avançadas de computação. Se não tiver essas habilidades, deixe a remoção de malware para programas antivírus e anti-malware. Essas etapas podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operacional e de usar o software antivírus.

Para garantir que o seu computador esteja livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários