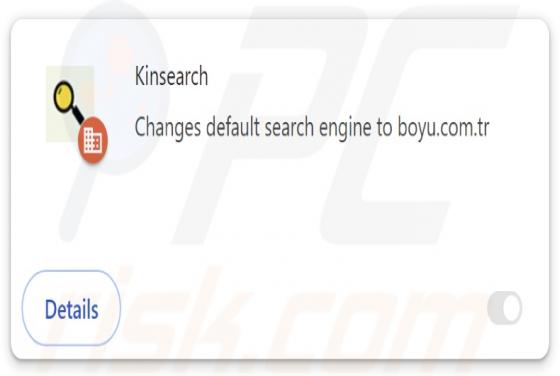

Sequestrador Navegador Kinsearch

O Kinsearch é uma extensão de navegador desonesta que modifica as definições do navegador e gera redireccionamentos para o falso motor de busca findflarex.com. Este comportamento classifica o Kinsearch como um sequestrador de navegador. É digno de nota que o software dentro desta classificação tam