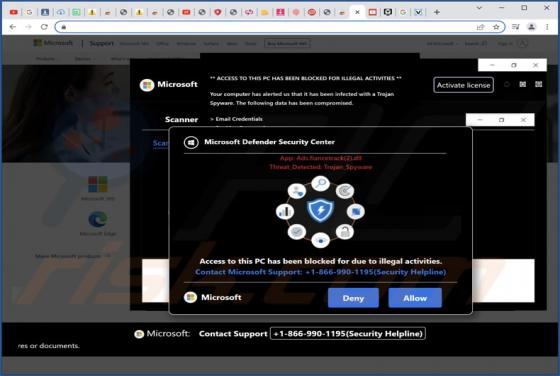

Fraude POP-UP Access To This Pc Has Been Blocked For Due To Illegal Activities

A nossa equipa descobriu esta página de fraude de suporte técnico ao examinar sites que usam redes de publicidade fraudulentas e contêm anúncios fraudulentos. Aprendemos que o objetivo desta página é assustar os visitantes para que liguem para o número fornecido (para entrar em contato com crimino