Evite a fraude por email "We Have Hacked Your Website".

Phishing/FraudeTambém conhecido como: spam We Have Hacked Your Website

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

O que é o email "We Have Hacked Your Website"?

"We Have Hacked Your Website" é um email fraudulento que alega que o site da empresa do destinatário foi invadido. Os vigaristas declaram que obtiveram as bases de dados e que as divulgarão, a menos que uma determinada quantia seja paga dentro de um determinado prazo.

Esta mensagem é uma fraude e a informação fornecida é falsa. Por conseguinte, aconselhamo-lo a simplesmente ignorar o email "We Have Hacked Your Website".

Mais sobre esta fraude de email

O email afirma que o site da empresa destinatária foi supostamente pirateada e as bases de dados foram exfiltradas para um servidor offshore. A mensagem instrui os utilizadores a reencaminharem este email para alguém que tenha autoridade para tomar decisões importantes dentro da empresa.

A menos que as exigências listadas sejam satisfeitas, o email afirma que a reputação da empresa será irremediavelmente prejudicada. Um resgate ao equivalente a US$1500 (USD) na moeda cripto Bitcoin deve ser pago no prazo de cinco dias, caso contrário a informação será supostamente vendida ao licitante que fizer a oferta mais alta.

Além disso, se os dados contiverem algum email guardado de clientes/associados, serão notificados da fuga. O site será também desindexado. Ou seja, os índices serão removidos dos motores de pesquisa e, portanto, não aparecerão em qualquer consulta. A mensagem afirma que o resgate não é negociável e os destinatários não devem sequer tentar responder, pois não receberão uma resposta.

Em suma, o email "We Have Hacked Your Website" é uma fraude e nenhuma das ameaças que faz pode ser realmente levada a cabo pelos vigaristas. Estes indivíduos não comprometeram nenhum site associado com os destinatários ou informações vulneráveis roubadas. Por conseguinte, não confiem nesta mensagem ou não satisfaçam as suas exigências.

| Nome | Fraude por Email We Have Hacked Your Website |

| Tipo de Ameaça | Phishing, Esquema, Engenharia Social, Fraude |

| Alegação Falsa | O site da empresa destinatária das reclamações por email foi pirateado e as suas bases de dados foram extraídas. |

| Montante do Resgate | Equivalente a US$1500 na moeda cripto Bitcoin. |

| Endereços de carteiras de criptomoedas cibernéticas | 1JToMSCtc4nW3fNDUL4xV9QYqmyKJEYMdj, 3GGQxApV9d6U6CVPeXPSCMYraJdCnmz5u1, 36nmXWJ2JBTUib5UeGeds5yDT5WYm6n6Cs |

| Sintomas | Compras online não autorizadas, palavras-passe de contas online alteradas, roubo de identidade, acesso ilegal ao computador. |

| Métodos de Distribuição | Os emails fraudulentos, anúncios pop-upfraudulentos, técnicas de erro de mecanismos de pesquisa, domínios com erros ortográficos. |

| Danos | Perda de informações confidenciais, perda monetária, roubo de identidade. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Emails deste tipo em geral

Os emails fraudulentos/falsos são enviados aos milhares durante operações de grande escala - estas são denominadas "campanhas de spam". "Infect Your Family With CoronaVirus", "Microsoft Email Scam", "I infected your computer with my private trojan" e "RedCross Email Scam" são alguns exemplos de tais campanhas.

As mensagens são geralmente apresentadas como "importantes", "urgentes", "prioritárias", "oficiais" e similares. Os emails podem mesmo ser disfarçados de correio de organizações legítimas, instituições, empresas, prestadores de serviços, etc. Estas mensagens utilizam engenharia social e tácticas de medo para enganar os destinatários na realização de determinadas acções.

Por exemplo, fazer transacções monetárias (por exemplo, pagar resgates, taxas e contas falsas, etc.), revelar informações pessoais (por exemplo, nomes, moradas, números de telefone, emails, detalhes de contas bancárias e/ou cartões de crédito, etc.), abrir ficheiros infecciosos e assim por diante.

Independentemente das alegações, pedidos e ameaças que estes emails fazem, o seu objectivo é idêntico: gerar receitas para os burlões/criminosos de criminosos cibernéticos que os apoiam.

Como é que as campanhas de spam infectam os computadores?

Os sistemas são infectados através de ficheiros perigosos enviados durante campanhas de spam. Estes ficheiros são anexados ou ligados dentro de emails enganosos/fraudulentos. Os ficheiros maliciosos podem estar em vários formatos tais como documentos Microsoft Office ou PDF, ficheiros de arquivo (RAR, ZIP, etc.) e ficheiros executáveis (.exe, .run, etc.), JavaScript, etc.

Quando são executados, corridos ou abertos de outra forma, o processo de infecção começa. Isto é, quando abertos, começam a descarregar/instalar malware. Por exemplo, documentos do Microsoft Office iniciam estes processos através da execução de comandos macro maliciosos.

Uma vez abertos, os documentos do MS Office pedem aos utilizadores para activar comandos macro (ou seja, para permitir a edição) - fazê-lo para documentos infecciosos leva a uma infecção.

Como evitar a instalação de malware?

Aconselha-se veementemente a não abrir emails suspeitos ou irrelevantes, especialmente os recebidos de remetentes suspeitos/desconhecidos. Qualquer anexo ou link encontrado em mensagens duvidosas não deve ser aberto, uma vez que isto pode resultar numa infecção do sistema de alto risco. Além disso, é importante utilizar as versões do Microsoft Office lançadas após 2010.

As versões mais recentes têm o modo "Visão Protegida", que impede que os processos de infecção sejam desencadeados quando um documento malicioso é aberto.

Para além de campanhas de spam, o malware também é distribuído utilizando canais de descarregamento não fidedignos (sites não-oficiais e gratuitos de alojamento de ficheiros, redes de partilha entre pares e outros descarregadores de terceiros), ferramentas de activação ilegais ("cracks") e actualizações falsas.

Portanto, utilizar apenas fontes de descarregamento verificadas e activar e actualizar produtos com ferramentas/funções fornecidas por programadores legítimos. Para garantir a segurança do dispositivo e do utilizador, é primordial ter instalado e mantido actualizado um software anti-vírus/anti-spyware de boa reputação.

Além disso, estes programas devem ser utilizados para executar digitalizações regulares do sistema e para remover as ameaças detectadas. Se já abriu anexos maliciosos, recomendamos a execução de uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente os malwares infiltrados.

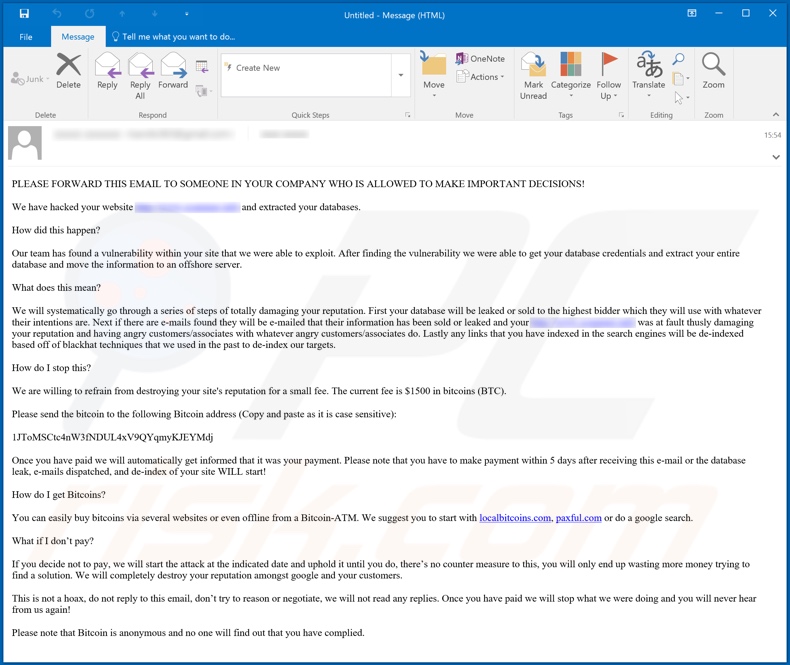

Texto apresentado na mensagem de email de "We Have Hacked Your Website":

PLEASE FORWARD THIS EMAIL TO SOMEONE IN YOUR COMPANY WHO IS ALLOWED TO MAKE IMPORTANT DECISIONS!

We have hacked your website - and extracted your databases.

How did this happen?

Our team has found a vulnerability within your site that we were able to exploit. After finding the vulnerability we were able to get your database credentials and extract your entire database and move the information to an offshore server.

What does this mean?

We will systematically go through a series of steps of totally damaging your reputation. First your database will be leaked or sold to the highest bidder which they will use with whatever their intentions are. Next if there are e-mails found they will be e-mailed that their information has been sold or leaked and your - was at fault thusly damaging your reputation and having angry customers/associates with whatever angry customers/associates do. Lastly any links that you have indexed in the search engines will be de-indexed based off of blackhat techniques that we used in the past to de-index our targets.

How do I stop this?

We are willing to refrain from destroying your site's reputation for a small fee. The current fee is $1500 in bitcoins (BTC).

Please send the bitcoin to the following Bitcoin address (Copy and paste as it is case sensitive):

1JToMSCtc4nW3fNDUL4xV9QYqmyKJEYMdj

Once you have paid we will automatically get informed that it was your payment. Please note that you have to make payment within 5 days after receiving this e-mail or the database leak, e-mails dispatched, and de-index of your site WILL start!

How do I get Bitcoins?

You can easily buy bitcoins via several websites or even offline from a Bitcoin-ATM. We suggest you to start with localbitcoins.com, paxful.com or do a google search.

What if I don’t pay?

If you decide not to pay, we will start the attack at the indicated date and uphold it until you do, there’s no counter measure to this, you will only end up wasting more money trying to find a solution. We will completely destroy your reputation amongst google and your customers.

This is not a hoax, do not reply to this email, don’t try to reason or negotiate, we will not read any replies. Once you have paid we will stop what we were doing and you will never hear from us again!

Please note that Bitcoin is anonymous and no one will find out that you have complied.

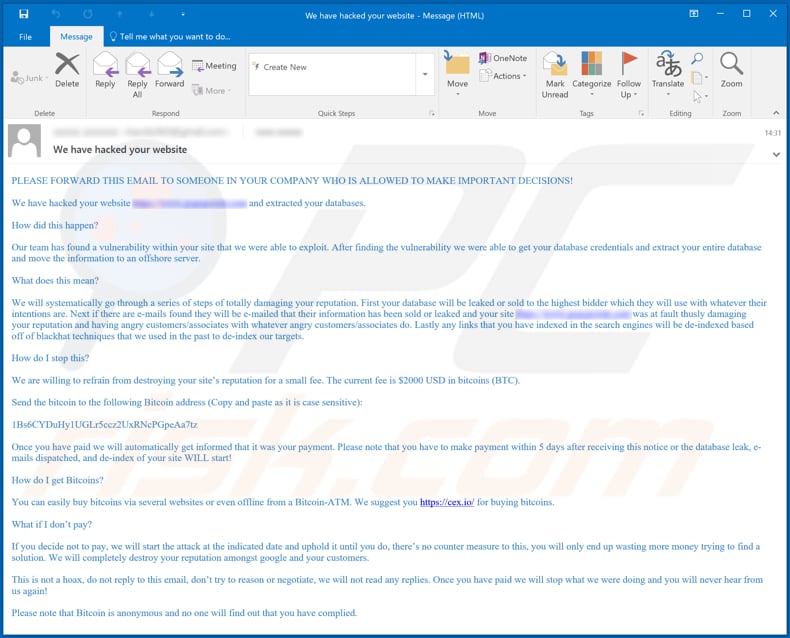

Outra variante desta fraude:

Texto nesta fraude:

PLEASE FORWARD THIS EMAIL TO SOMEONE IN YOUR COMPANY WHO IS ALLOWED TO MAKE IMPORTANT DECISIONS!

We have hacked your website - and extracted your databases.

How did this happen?

Our team has found a vulnerability within your site that we were able to exploit. After finding the vulnerability we were able to get your database credentials and extract your entire database and move the information to an offshore server.

What does this mean?

We will systematically go through a series of steps of totally damaging your reputation. First your database will be leaked or sold to the highest bidder which they will use with whatever their intentions are. Next if there are e-mails found they will be e-mailed that their information has been sold or leaked and your site - was at fault thusly damaging your reputation and having angry customers/associates with whatever angry customers/associates do. Lastly any links that you have indexed in the search engines will be de-indexed based off of blackhat techniques that we used in the past to de-index our targets.

How do I stop this?

We are willing to refrain from destroying your site’s reputation for a small fee. The current fee is $2000 USD in bitcoins (BTC).

Send the bitcoin to the following Bitcoin address (Copy and paste as it is case sensitive):

1Bs6CYDuHy1UGLr5ccz2UxRNcPGpeAa7tz

Once you have paid we will automatically get informed that it was your payment. Please note that you have to make payment within 5 days after receiving this notice or the database leak, e-mails dispatched, and de-index of your site WILL start!

How do I get Bitcoins?

You can easily buy bitcoins via several websites or even offline from a Bitcoin-ATM. We suggest you hxxps://cex.io/ for buying bitcoins.

What if I don’t pay?

If you decide not to pay, we will start the attack at the indicated date and uphold it until you do, there’s no counter measure to this, you will only end up wasting more money trying to find a solution. We will completely destroy your reputation amongst google and your customers.

This is not a hoax, do not reply to this email, don’t try to reason or negotiate, we will not read any replies. Once you have paid we will stop what we were doing and you will never hear from us again!

Please note that Bitcoin is anonymous and no one will find out that you have complied.

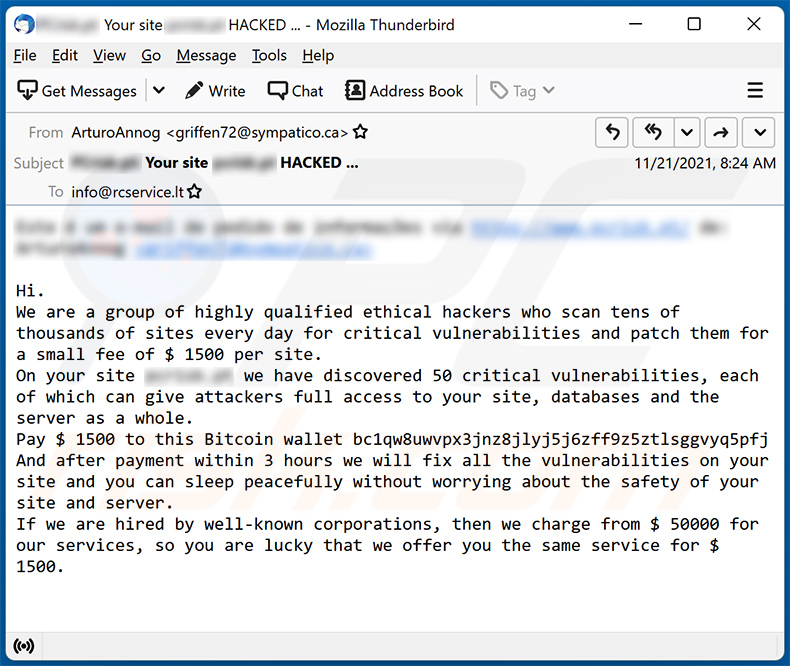

Mais um exemplo do email fraudulento "We Have Hacked Your Website":

Texto apresentado em:

Subject: Your site - HACKED ...

Hi.

We are a group of highly qualified ethical hackers who scan tens of thousands of sites every day for critical vulnerabilities and patch them for a small fee of $ 1500 per site.

On your site - we have discovered 50 critical vulnerabilities, each of which can give attackers full access to your site, databases and the server as a whole.

Pay $ 1500 to this Bitcoin wallet bc1qw8uwvpx3jnz8jlyj5j6zff9z5ztlsggvyq5pfj

And after payment within 3 hours we will fix all the vulnerabilities on your site and you can sleep peacefully without worrying about the safety of your site and server.

If we are hired by well-known corporations, then we charge from $ 50000 for our services, so you are lucky that we offer you the same service for $ 1500.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é spam We Have Hacked Your Website?

- Tipos de e-mails maliciosos.

- Como detectar um email malicioso?

- O que fazer se for apanhado numa fraude de email?

Tipos de e-mails maliciosos.

![]() Emails de Phishing

Emails de Phishing

Mais frequentemente, os criminosos cibernéticos utilizam e-mails enganosos para enganar os utilizadores da Internet para darem a sua informação privada sensível, por exemplo, informação de login para vários serviços online, contas de email, ou informação bancária online.

Tais ataques são denominados phishing. Num ataque de phishing, os criminosos cibernéticos geralmente enviam uma mensagem de correio electrónico com algum logótipo de serviço popular (por exemplo, Microsoft, DHL, Amazon, Netflix), criam urgência (endereço de envio errado, palavra-passe expirada, etc.), e colocam um link no qual esperam que as suas potenciais vítimas cliquem.

Após clicar no link apresentado nessa mensagem de correio electrónico, as vítimas são redireccionadas para um site falso que parece idêntico ou extremamente parecido com o original. As vítimas são então solicitadas a introduzir a sua palavra-passe, detalhes de cartão de crédito, ou alguma outra informação que seja roubada por criminosos cibernéticos.

![]() Emails com Anexos Maliciosos

Emails com Anexos Maliciosos

Outro vector de ataque popular é o spam de correio electrónico com anexos maliciosos que infectam os computadores dos utilizadores com malware. Os anexos maliciosos transportam geralmente trojans capazes de roubar palavras-passe, informação bancária, e outras informações sensíveis.

Em tais ataques, o principal objectivo dos cibercriminosos é enganar as suas potenciais vítimas para abrir um anexo de correio electrónico infectado. Para atingir este objectivo, as mensagens de correio electrónico falam geralmente de facturas recebidas recentemente, faxes, ou mensagens de voz.

Se uma vítima potencial cai na armadilha e abre o anexo, os seus computadores ficam infectados, e os criminosos cibernéticos podem recolher muita informação sensível.

Embora seja um método mais complicado de roubar informação pessoal (filtros de spam e programas antivírus geralmente detectam tais tentativas), se for bem sucedido, os criminosos cibernéticos podem obter um intervalo muito mais amplo de dados e podem recolher informação durante um longo período de tempo.

![]() Emails de sextorção

Emails de sextorção

Este é um tipo de phishing. Neste caso, os utilizadores recebem um e-mail alegando que um criminoso cibernético poderia aceder à câmara da potencial vítima e tem uma gravação vídeo da sua masturbação.

Para se livrarem do vídeo, pedem às vítimas que paguem um resgate (geralmente usando Bitcoin ou outra moeda de ecnriptação). No entanto, todas estas alegações são falsas - os utilizadores que recebem tais e-mails devem ignorá-las e suprimi-las

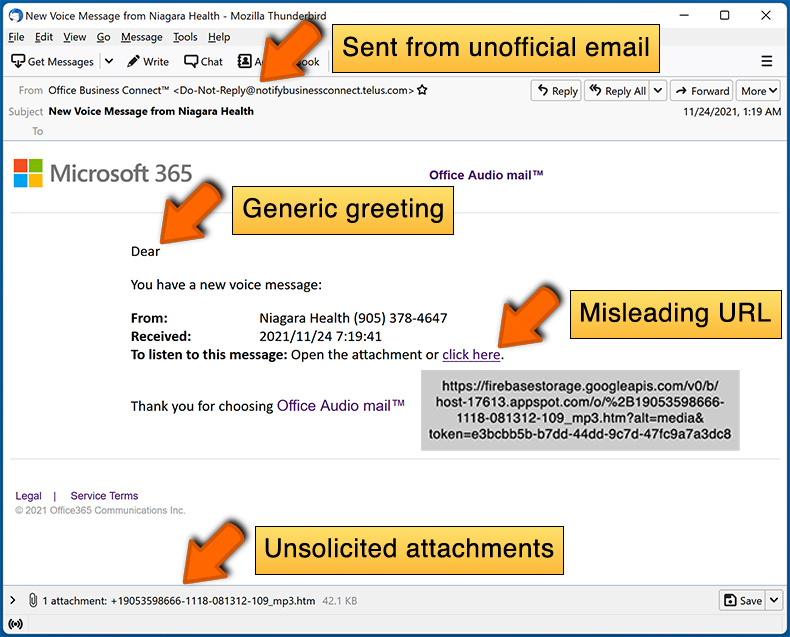

Como detectar um e-mail malicioso?

Enquanto os criminosos cibernéticos tentem fazer com que os seus e-mails de atracção pareçam fiáveis, aqui estão algumas coisas que deve procurar quando tentar detectar um e-mail de phishing:

- Verifique o endereço electrónico do remetente ("de"): Passe o rato sobre o endereço "de" e verifique se é legítimo. Por exemplo, se recebeu um e-mail da Microsoft, certifique-se de verificar se o endereço de e-mail é @microsoft.com e não algo suspeito como @m1crosoft.com, @microsfot.com, @account-security-noreply.com, etc.

- Verifique a existência de saudações genéricas: Se a saudação no e-mail for "Caro utilizador", "Caro @youremail.com", "Caro cliente valioso", isto deve levantar suspeitas. Mais frequentemente, as empresas chamam-no pelo seu nome. A falta desta informação pode sinalizar uma tentativa de phishing.

- Verifique as ligações no e-mail: Passe o rato sobre a ligação apresentada no e-mail, se a ligação que aparece parecer suspeita, não clique nela. Por exemplo, se recebeu um e-mail da Microsoft e o link no e-mail mostra que irá para firebasestorage.googleapis.com/v0... não deve confiar nele. É melhor não clicar em qualquer link nos e-mails, mas visitar o website da empresa que lhe enviou o e-mail em primeiro lugar.

- Não confie cegamente nos anexos de email: Na maioria das vezes, as empresas legítimas vão pedir-lhe para iniciar sessão no seu site web e para ver aí quaisquer documentos; se recebeu um correio electrónico com um anexo, é uma boa ideia fazer uma verificação com uma aplicação antivírus. Os anexos de correio electrónico infectados são um vector de ataque comum utilizado por criminosos cibernéticos.

Para minimizar o risco de abrir phishing e e-mails maliciosos, recomendamos a utilização de Combo Cleaner Antivirus para Windows.

Exemplo de um email de spam:

O que fazer se cair numa fraude de email?

- Se clicou num link num email de phishing e introduziu a sua palavra-passe - não se esqueça de alterar a sua palavra-passe o mais depressa possível. Normalmente, os criminosos cibernéticos recolhem credenciais roubadas e depois vendem-nas a outros grupos que as utilizam para fins maliciosos. Se alterar a sua palavra-passe em tempo útil, há a possibilidade de os criminosos não terem tempo suficiente para fazer qualquer dano.

- Se introduziu as informações do seu cartão de crédito - contacte o seu banco o mais rapidamente possível e explique a situação. Há uma boa hipótese de ter de cancelar o seu cartão de crédito comprometido e obter um novo.

- Se vir quaisquer sinais de roubo de identidade - deve contactar imediatamente a Federal Trade Commission. Esta instituição irá recolher informações sobre a sua situação e criar um plano de recuperação pessoal.

- Se abriu um anexo malicioso - o seu computador está provavelmente infectado, deve analisá-lo com uma aplicação antivírus respeitável. Para este efeito, recomendamos a utilização de Combo Cleaner Antivirus para Windows.

- Ajude outros utilizadores da Internet - reporte emails de phishing para Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Perguntas Frequentes (FAQ)

Por que recebi este email?

Esta carta não é dirigida a si pessoalmente. É muito provável que os vigaristas a tenham enviado para todos os endereços de email que tenham na sua base de dados.

O meu computador foi realmente pirateado e o remetente tem alguma informação?

Não, o seu computador não está pirateado (ou infectado). Os vigaristas esperam que alguém acredite que os seus computadores são pirateados e (ou) as suas informações pessoais são roubadas e enviam-lhes dinheiro.

Enviei a criptomoeda para o endereço indicado no email, posso receber o meu dinheiro de volta?

Infelizmente, as transacções cripto são irreversíveis. Assim, não é possível recuperar os fundos perdidos.

Recebi um email contendo um anexo malicioso, o meu computador está infectado?

Se não tiver aberto esse anexo, o seu computador está seguro. Os destinatários não podem infectar computadores sem abrir ficheiros ou links apresentados em emails.

O Combo Cleaner vai remover as infecções por malware que estavam presentes no anexo do email?

Sim, o Combo Cleaner pode detectar e remover quase todas as infecções malware conhecidas. O malware de alta qualidade oculta-se normalmente profundamente no sistema operativo. Por esta razão, é necessário executar uma verificação completa do sistema para eliminar tal malware.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários