Instruções de remoção para programas maliciosos da família do malware Duke

TrojanTambém conhecido como: Conjunto de ferramentas do malware Duke

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de malware é o Duke?

Duke é o nome geral dos conjuntos de ferramentas de malware utilizados pelo ator APT29 APT (Advanced Persistent Threat), também conhecido como The Dukes, Cloaked Ursa, CozyBear, Nobelium e UNC2452. O APT29 é um grupo russo patrocinado pelo Estado, associado ao Serviço de Informações Externas da Federação Russa (SVR RF). O grupo tem motivações políticas e geopolíticas; dedica-se à recolha de informações e à ciberespionagem.

A família de malware Duke engloba uma vasta gama de programas maliciosos, incluindo backdoors de sistemas, carregadores, ladrões de dados, disruptores de processos e outros.

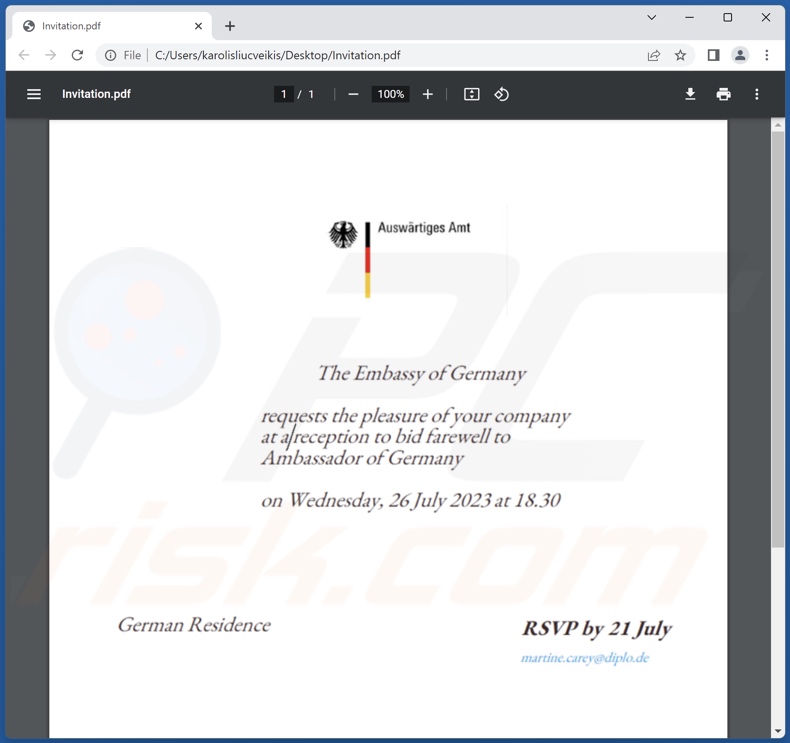

A última campanha de spam ligada ao grupo The Dukes ocorreu em 2023 e implementou documentos PDF maliciosos disfarçados de convites diplomáticos da embaixada alemã. Esta campanha de email visava os ministérios dos Negócios Estrangeiros dos países alinhados com a NATO.

Visão geral do conjunto de ferramentas de malware Duke

O ator Dukes APT está em funcionamento desde, pelo menos, 2008 e, ao longo dos anos, o grupo implementou uma grande variedade de ferramentas. Segue-se uma lista cronológica de alguns dos conjuntos de ferramentas mais conhecidos utilizados por este actor de ameaças.

PinchDuke - consiste em vários carregadores destinados a infiltrar componentes ou programas maliciosos adicionais em sistemas comprometidos.

Inclui também um apanhador para exfiltração de ficheiros e um ladrão de credenciais. Este último tem como alvo os dados associados ao Microsoft Authenticator (passport.net), clientes de email (Mail.ru, Mozilla Thunderbird, Outlook, The Bat!, Yahoo Mail), browsers (Internet Explorer, Mozilla Firefox, Netscape Navigator), serviços de mensagens (Google Talk), etc.

GeminiDuke - inclui capacidades de carregador e vários mecanismos de garantia de persistência. Possui igualmente funcionalidades de stealer utilizadas predominantemente para a recolha de dados de configuração de dispositivos.

As informações de interesse incluem: contas de utilizador, controladores e software instalados, processos em execução, programas/serviços iniciados no arranque, definições de rede, pastas/ficheiros presentes em locais específicos, programas executados recentemente e pastas/ficheiros abertos, etc.

CosmicDuke (também conhecido como BotgenStudios, NemesisGemina, Tinybaron) - inclui vários carregadores, vários componentes de garantia de persistência e um módulo para escalonamento de privilégios.

A maior parte deste malware é um ladrão de informações com capacidades para: exfiltrar ficheiros com extensões específicas, exportar certificados criptográficos (incluindo chaves privadas), fazer capturas de ecrã, registar as teclas premidas (keylogging), extrair credenciais de início de sessão (navegadores, clientes de email, messengers) e obter o conteúdo da área de transferência (memória intermédia copiar-colar).

MiniDuke - é um malware com diversas variantes, incluindo um loader, um downloader e um backdoor. Principalmente, o MiniDuke é usado para preparar um sistema para uma infeção adicional e/ou facilitá-la.

CozyDuke (também conhecido como Cozer, CozyBear, CozyCar, EuroAPT) - é principalmente um backdoor que abre uma "porta dos fundos" para outras infecções, particularmente os seus próprios módulos. Para o efeito, utiliza um lançador e vários módulos para persistência.

Outros componentes incluem aqueles para extrair dados do sistema, executar comandos básicos do Cmd.exe, tirar screenshots e roubar credenciais de login. No entanto, o CozyDuke também pode infiltrar-se/executar outros ficheiros - portanto, pode ser usado para (teoricamente) causar praticamente qualquer tipo de infecção por malware.

OnionDuke - é um malware modular com uma variedade de configurações potenciais. Tem capacidades de carregadore e lançador. O programa implementa vários módulos diferentes de roubo de informação, por exemplo, para palavras-passe e outros dados.

Também tem um componente para lançar ataques DDoS (Distributed Denial-of-Service). Outro módulo foi concebido para utilizar contas de redes sociais sequestradas para lançar campanhas de spam (potencialmente para disseminar ainda mais a infecção).

SeaDuke (também conhecido como SeaDaddy, SeaDask) - é um backdoor multiplataforma (Windows e Linux). É um conjunto de ferramentas relativamente básico com o objetivo principal de executar ficheiros infiltrados, aumentando assim a infecção.

HammerDuke (também conhecido como HAMMERTOSS, Netduke) - é um backdoor simples. O seu uso conhecido tem sido exclusivamente como um backdoor secundário que segue uma infecção CozyDuke.

CloudDuke (também conhecido como CloudLook, MiniDionis) - tem duas versões backdoor. Este malware também inclui capacidades de descarregador e carregador. Normalmente, descarrega/instala cargas úteis de locais pré-determinados, a partir da web ou de uma conta Microsoft OneDrive.

É pertinente mencionar que, a menos que o actor The Dukes APT cesse as suas operações, a probabilidade de implementação de um novo conjunto de ferramentas de malware é elevada.

Geralmente, o malware sofisticado pode causar múltiplas infecções no sistema, diminuição do desempenho ou falha do sistema, perda de dados, graves problemas de privacidade, perdas financeiras e roubo de identidade. No entanto, o software malicioso utilizado contra alvos altamente sensíveis pode representar ameaças ainda mais significativas.

| Nome | Conjunto de ferramentas do malware Duke |

| Tipo de Ameaça | Trojan, backdoor, carregador, vírus que rouba palavras-passe, malware bancário, spyware. |

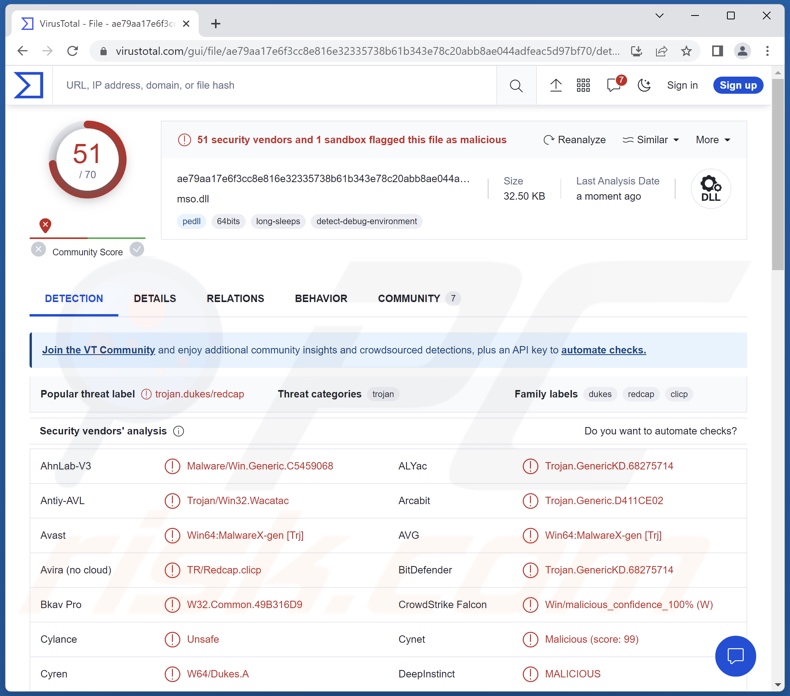

| Nomes de Detecção (anexo PDF) | Avast (Outro:Malware-gen [Trj]), Combo Cleaner (Trojan.GenericKD.68283668), ESET-NOD32 (PDF/TrojanDropper.Agent.CJ), Kaspersky (Trojan-Dropper.HTML.Agent.cn), Microsoft (Trojan:Win32/Leonem), Lista Completa de Detecções (VirusTotal) |

| Nomes de Detecção (carga útil PDF) | Avast (Win64:MalwareX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.68275714), ESET-NOD32 (Uma Variante De Win64/Dukes.N), Kaspersky (Trojan.Win64.Agent.qwikue), Microsoft (Trojan:Win32/Casdet!rfn), Lista Completa de Detecções (VirusTotal) |

| Sintomas | Os Trojans são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que nenhum sintoma específico é claramente visível numa máquina infectada. |

| Métodos de distribuição | Anexos de email infectados, anúncios online maliciosos, engenharia social, "cracks" de software. |

| Danos | Palavras-passe e informações bancárias roubadas, roubo de identidade, o computador da vítima adicionado a uma rede de bots. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Malware em geral

O software malicioso pode ser adaptado a um objectivo específico ou ser incrivelmente versátil. Embora o software malicioso seja mais frequentemente utilizado para gerar rendimentos, a sua aplicação pode variar. Os ataques podem ser motivados por relações pessoais e rancores dos invasores ou por razões e circunstâncias políticas/geopolíticas.

No entanto, independentemente da forma como o malware funciona, a sua presença num sistema põe em risco a integridade do dispositivo e a segurança do utilizador. Por conseguinte, todas as ameaças devem ser eliminadas imediatamente após a sua detecção.

Analisámos milhares de amostras de malware; JanelaRAT, Agniane stealer, NightClub, Jorik, XWorm RAT e WikiLoader são apenas alguns dos nossos mais recentes artigos sobre programas maliciosos.

Como é que o Duke se infiltrou no meu computador?

A última campanha de 2023 levada a cabo pela APT29 (The Dukes) utilizou emails de spam em ataques direccionados. O spam foi enviado para ministérios dos Negócios Estrangeiros de interesse para a Federação Russa (ou seja, organismos alinhados com a NATO). Os emails continham anexos PDF maliciosos disfarçados de convites diplomáticos de uma embaixada alemã.

Uma das operações de spam não incluía uma carga útil; o documento intitulado"Dia da Unidade Alemã" enviava uma notificação aos invasores assim que o anexo de email fosse aberto. Este facto sugere que poderia ter sido uma operação de reconhecimento ou um teste para avaliar as taxas de sucesso do engodo.

A outra campanha distribuía um PDF com o nome de ficheiro"Farewell to Ambassador of Germany" contendo uma variante do malware Duke. Este documento tinha código JavaScript incorporado, que foi implementado para entregar uma carga útil em várias fases num formato HTML.

Se o PDF foi aberto no Adobe Acrobat (ou num leitor semelhante), o utilizador é questionado sobre o código incorporado e a sua execução. Se a vítima o permitir, é lançado um documento HTML malicioso intitulado"Invitation_Farewell_DE_EMB".

A cadeia progrediu então para a recuperação de um arquivo ZIP contendo um HTA (HTML Application) virulento. A cadeia passou por vários outros passos até o malware Duke ser infiltrado com sucesso.

O grupo Dukes existe há mais de uma década e tem usado uma variedade de técnicas para proliferar os seus programas maliciosos. Portanto, os conjuntos de ferramentas de malware descritos neste artigo podem chegar em diferentes cadeias de infecção, bem como em vários ficheiros e iscos.

Este actor APT foi associado a uma campanha de spam semelhante, em que o isco estava disfarçado de convites diplomáticos de uma embaixada norueguesa, e esta operação visava igualmente entidades associadas aos Negócios Estrangeiros. Uma campanha completamente diferente ligada ao APT29 utilizou ficheiros Torrent para espalhar o OnionDuke em 2013-2015.

Para desenvolver as técnicas de distribuição de malware mais utilizadas em geral: o software malicioso é principalmente proliferado através de anexos/hiperligações maliciosos em emails spam (por exemplo, emails, DMs/PMs, SMSs, etc.), downloads drive-by (furtivos/deceptivos), canais de descarregamento não fidedignos (por exemplo, sites de freeware e de terceiros, redes de partilha P2P, etc.), fraudes online, malvertising, ferramentas ilegais de activação de software ("cracks") e actualizações falsas.

Alguns programas maliciosos podem mesmo auto-propagar-se através de redes locais e dispositivos de armazenamento amovíveis (por exemplo, discos rígidos externos, unidades flash USB, etc.).

Como evitar a instalação de software malicioso?

Recomendamos vivamente que os emails e outras mensagens recebidas sejam tratadas com precaução. Os anexos ou hiperligações encontrados em correio suspeito/irrelevante não devem ser abertos, uma vez que podem ser infecciosos. Aconselhamos a utilização de versões do Microsoft Office posteriores a 2010, uma vez que têm o modo "Protected View" que impede a execução automática de comandos macro.

Outra recomendação é ter cuidado ao navegar, uma vez que o conteúdo online falso e malicioso parece normalmente genuíno e inofensivo.

Além disso, todas as transferências devem ser efectuadas a partir de canais oficiais e verificados. É igualmente importante ativar e atualizar programas utilizando funções/ferramentas fornecidas por programadores legítimos, uma vez que as adquiridas de terceiros podem conter malware.

Devemos sublinhar que ter um antivírus de boa reputação instalado e mantido atualizado é essencial para a segurança do dispositivo e do utilizador. Este software deve ser utilizado para efectuar verificações regulares do sistema e para remover ameaças e problemas. Se acredita que o seu computador já está infectado, recomendamos a execução de uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Componentes e módulos do conjunto de ferramentas conhecidos:

Conjunto de ferramentas PinchDuke:

- Ladrão de dados

- Carregador (múltiplo)

Conjunto de ferramentas GeminiDuke:

- Ladrão de dados

- Carregador

- Componente de garantia de persistência (múltiplo)

Conjunto de ferramentas CosmicDuke:

- Ladrão de dados

- Carregador (múltiplo)

- Componente de garantia de persistência (múltiplo)

- Componente de escalonamento de privilégios

Conjunto de ferramentas MiniDuke:

- Porta dos fundos

- Descarregador

- Carregador

Conjunto de ferramentas CozyDuke:

- Porta dos fundos

- Ladrões de dados (capturas de ecrã, palavras-passe, hashes de palavras-passe)

- Lançador

- Componente de garantia de persistência (múltiplo)

Conjunto de ferramentas OnionDuke:

- Ladrões de dados (palavras-passe, etc.)

- DDoS

- Lançador

- Carregador

- Spam nas redes sociais

Conjunto de ferramentas SeaDuke:

- Porta dos fundos

Conjunto de ferramentas HammerDuke:

- Porta dos fundos

Conjunto de ferramentas CloudDuke:

- Backdoor (duas variantes)

- Descarregador

- Carregador

Anexo PDF malicioso que distribui a variante de malware Duke:

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é o Duke?

- PASSO 1: Remoção manual do malware Duke.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows.

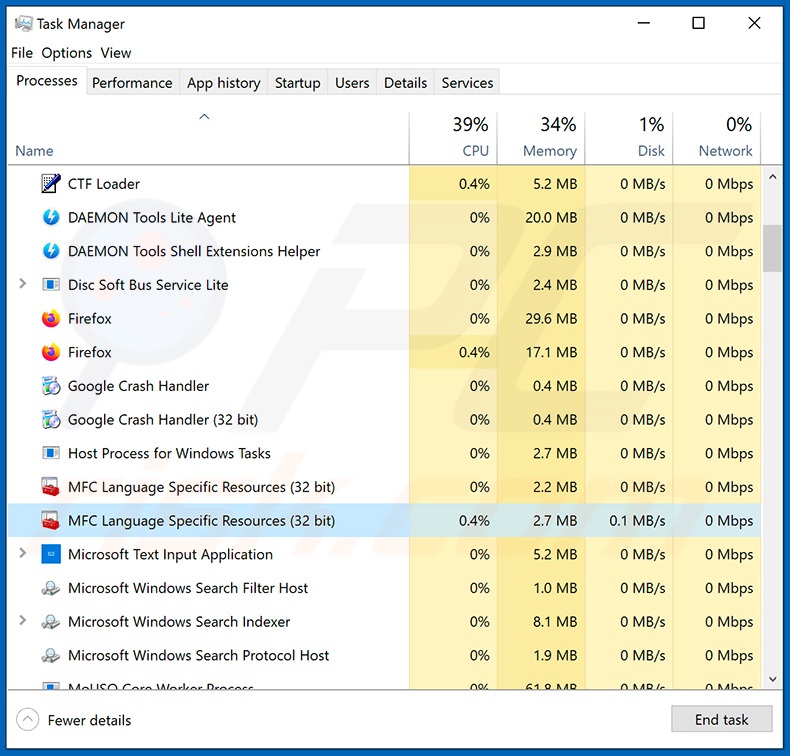

Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

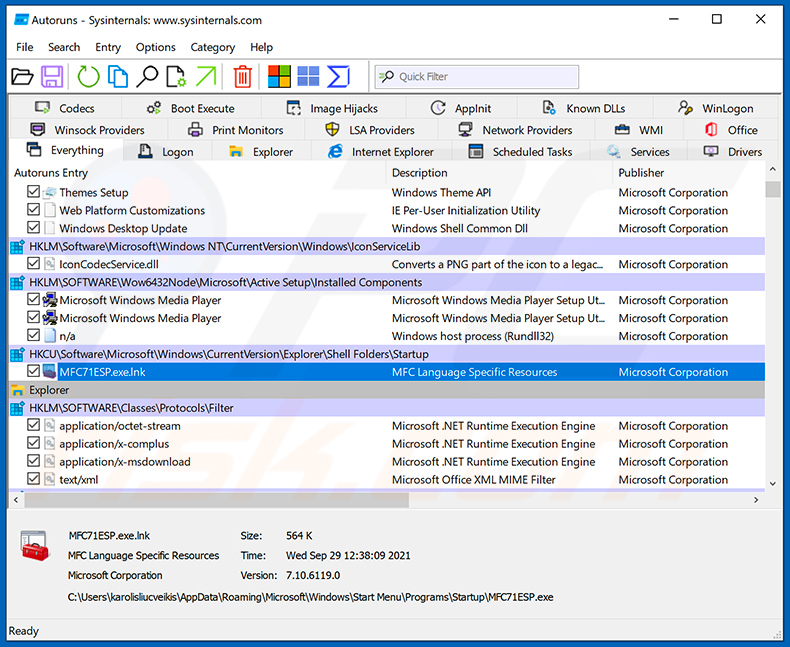

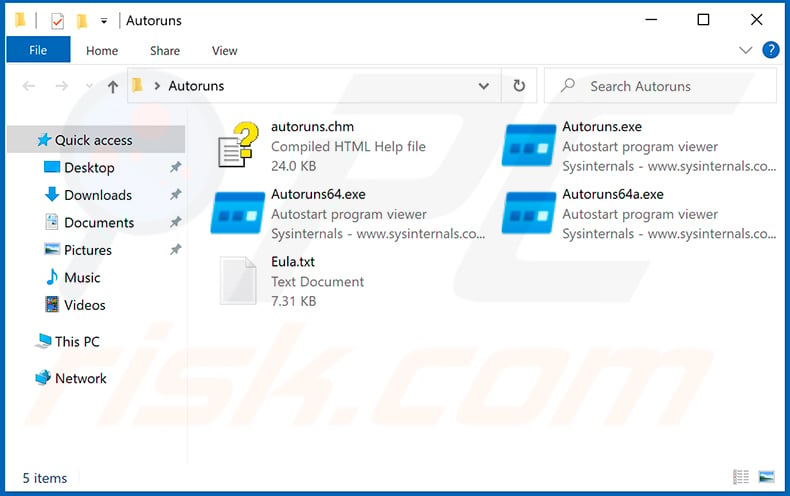

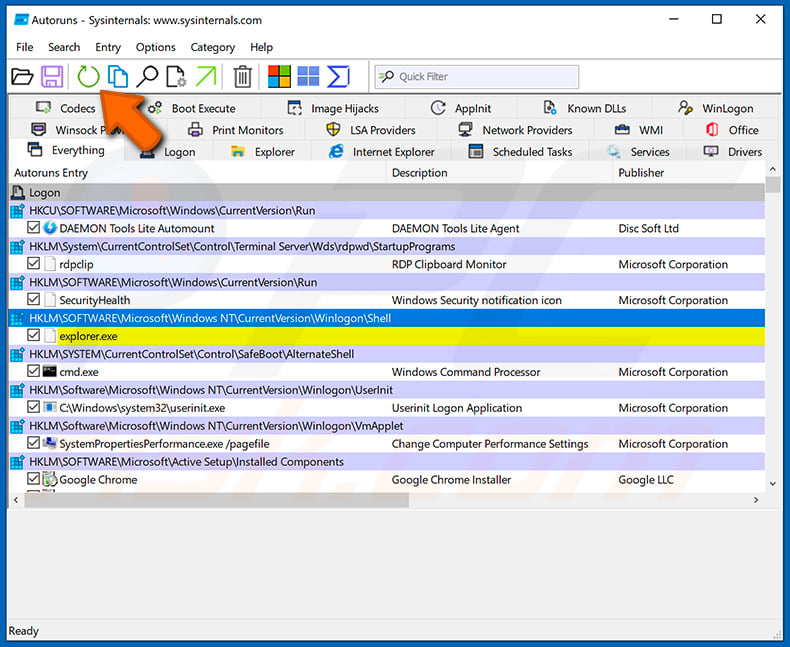

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

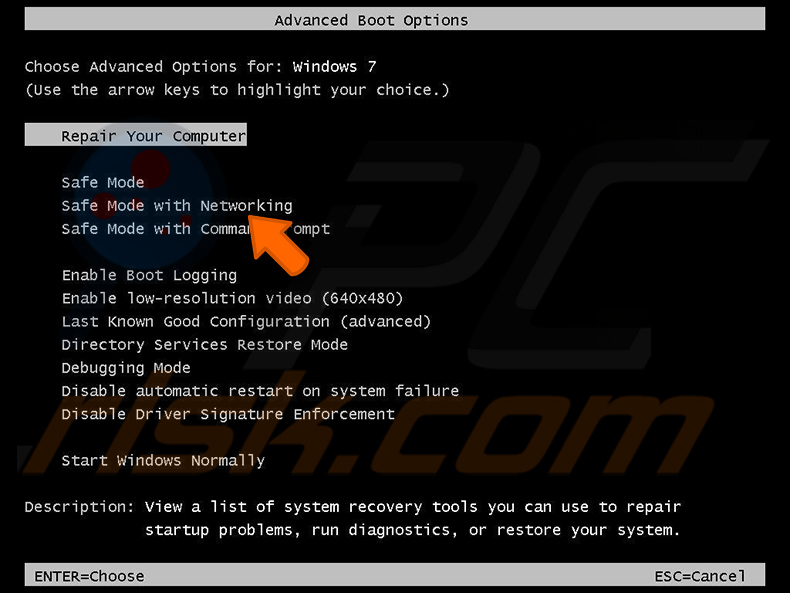

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo de Segurança. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo de Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede":

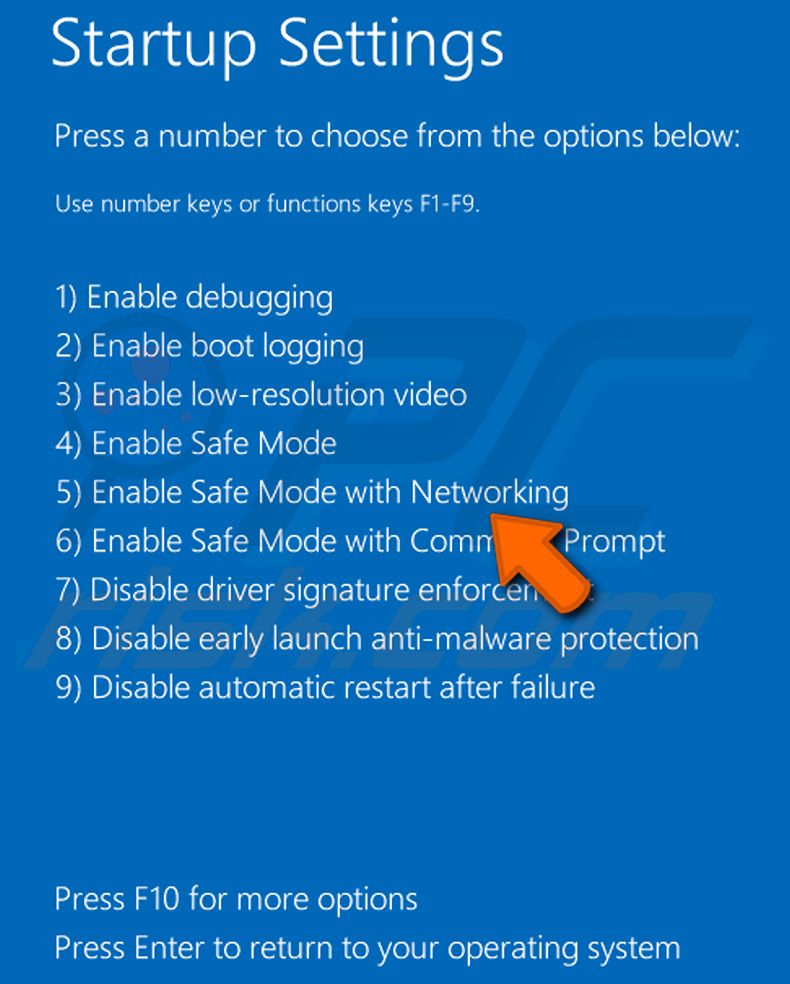

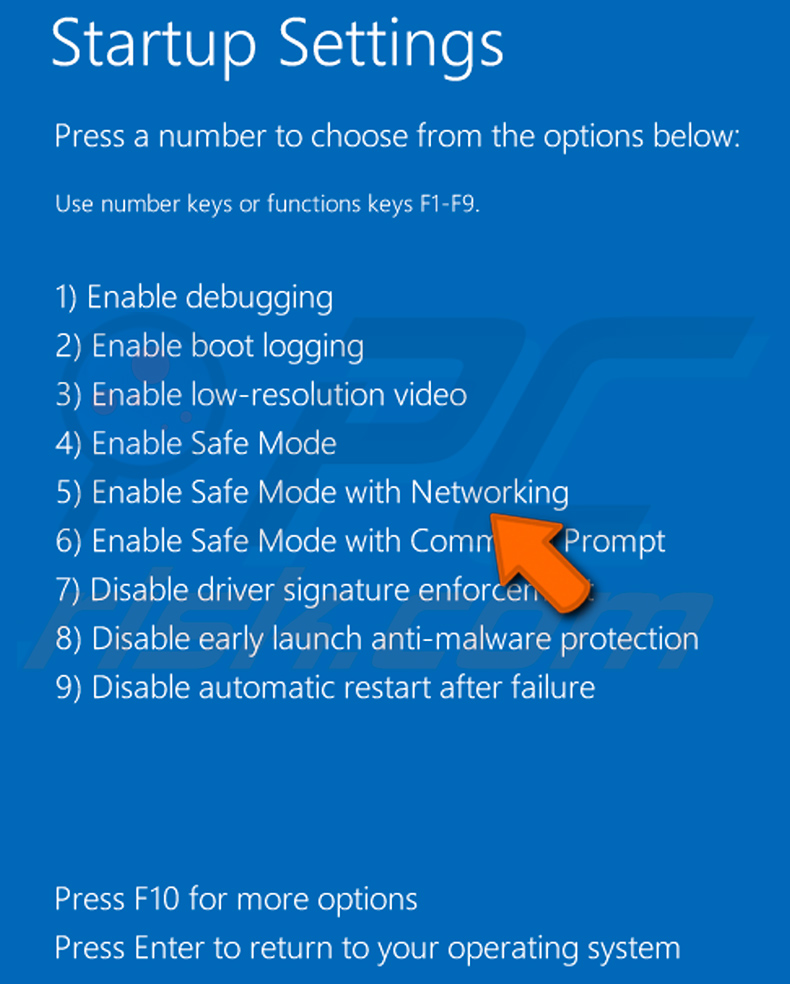

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançadas, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada.

Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização".

Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Prima F5 para iniciar no Modo de Segurança com Rede.

O vídeo demonstra como iniciar Windows 8 "Modo de Segurança com Rede"::

Utilizadores Windows 10: Clique no logótipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas".

No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

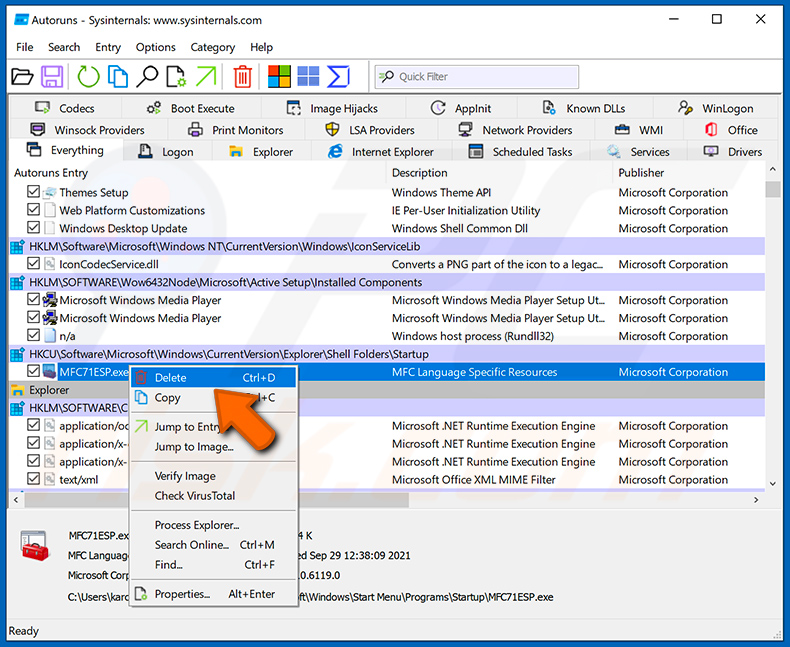

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir".

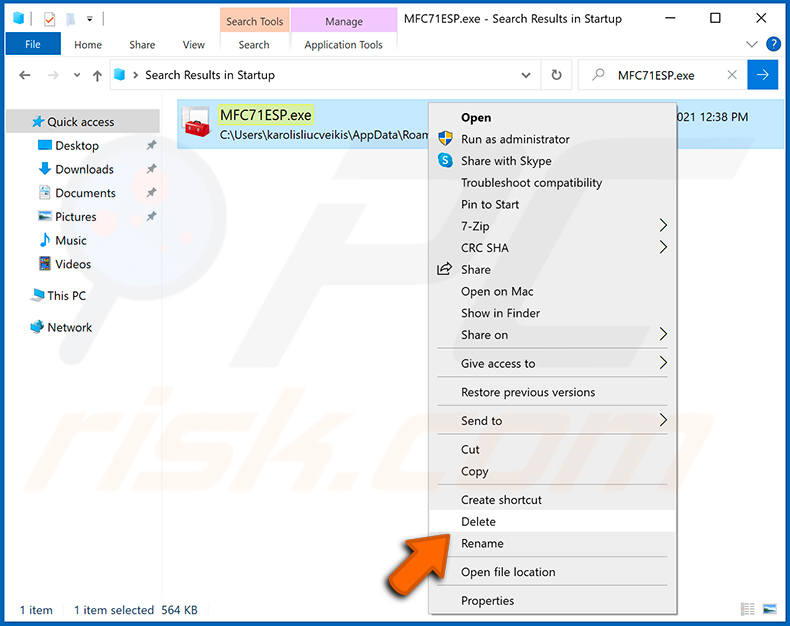

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus. Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Perguntas frequentes (FAQ)

O meu computador está infectado com malware Duke, devo formatar o meu dispositivo de armazenamento para o eliminar?

Geralmente, a remoção de malware não necessita de formatação.

Quais são os maiores problemas que o malware Duke pode causar?

As ameaças colocadas por infecção dependem das capacidades do malware e do modus operandi dos criminosos cibernéticos. A família do malware Duke é constituída por conjuntos de ferramentas concebidas para fins variados, que vão desde o descarregamento/instalação de conteúdos maliciosos adicionais até à extracção de dados.

Normalmente, as infecções de alto risco acarretam as seguintes ameaças: infecções múltiplas do sistema, diminuição do desempenho ou falha do sistema, perda de dados, problemas graves de privacidade, perdas financeiras significativas e roubo de identidade. Os conjuntos de ferramentas Duke são utilizados pelo grupo APT29, que é apoiado pelo Estado russo. Os ataques motivados por razões políticas/geopolíticas podem representar ameaças ainda maiores.

Qual é o objetivo do malware Duke?

Como mencionado na resposta anterior, os programas maliciosos Duke são utilizados por um grupo patrocinado pelo Estado russo que tem ligações ao Serviço de Informações Externas da Federação Russa (SVR RF). Assim, estes conjuntos de ferramentas de malware são utilizados em ataques centrados na recolha de informações e na ciberespionagem com um elemento político/geopolítico significativo.

De forma geral, o malware é utilizado principalmente para fins lucrativos; outras razões incluem o divertimento dos criminosos cibernéticos, vinganças pessoais, perturbação de processos (por exemplo, sites, serviços, empresas, etc.) e activismo pirata.

Como é que o malware Duke se infiltrou no meu computador?

Os conjuntos de ferramentas de malware Duke foram proliferados utilizando várias técnicas. A última campanha 2023 envolveu emails spam com PDFs maliciosos disfarçados de convites diplomáticos de uma embaixada alemã. Esta campanha visava os ministérios dos Negócios Estrangeiros alinhados com a NATO.

No entanto, é provável que existam outros aliciantes e métodos de distribuição. As técnicas mais utilizadas incluem: emails spam, fraudes online, publicidade enganosa, canais de descarregamento questionáveis (por exemplo, sites de alojamento de ficheiros gratuitos e de freeware, redes de partilha P2P, etc.), ferramentas ilegais de activação de software ("cracks") e actualizações falsas. Além disso, alguns programas maliciosos podem auto-proliferar-se através de redes locais e dispositivos de armazenamento amovíveis.

O Combo Cleaner protege-me de malware?

Sim, o Combo Cleaner é capaz de detectar e eliminar a maioria das infecções de malware conhecidas. Tenha em atenção que, uma vez que os programas maliciosos topo de gama tendem a ocultar-se profundamente nos sistemas, é fundamental executar uma verificação completa do sistema.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários