Como remover o carregador do malware FakeBat do sistema operativo

TrojanTambém conhecido como: malware EugenLoader

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de malware é FakeBat?

O FakeBat (também conhecido como EugenLoader) é um carregador e propagador de software malicioso que emergiu como um ator importante no mundo das ameaças cibernéticas. O FakeBat tem sido associado a campanhas de malvertising desde, pelo menos, novembro de 2022.

Embora a carga útil específica fornecida pelo FakeBat nestas campanhas seja desconhecida, este carregador foi detectado a distribuir ladrões de informação bem conhecidos como Redline, Ursnif, e Rhadamathys.

Mais sobre FakeBat

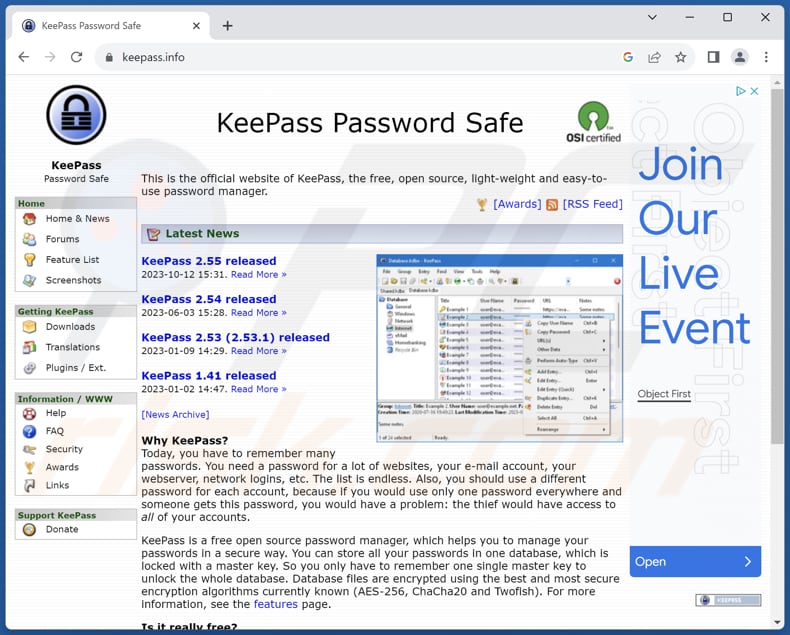

Uma campanha de anúncios do Google foi encontrada a promover um falso site de descarregamento do KeePass usando Punycode para se parecer com o verdadeiro site do KeePass. Isto foi usado para disseminar o FakeBat. O Google tem lutado contra o aparecimento de anúncios maliciosos no topo dos resultados de pesquisa. Ainda mais complicado é o facto de os anúncios do Google poderem apresentar o domínio real do Keepass, tornando difícil detetar a ameaça.

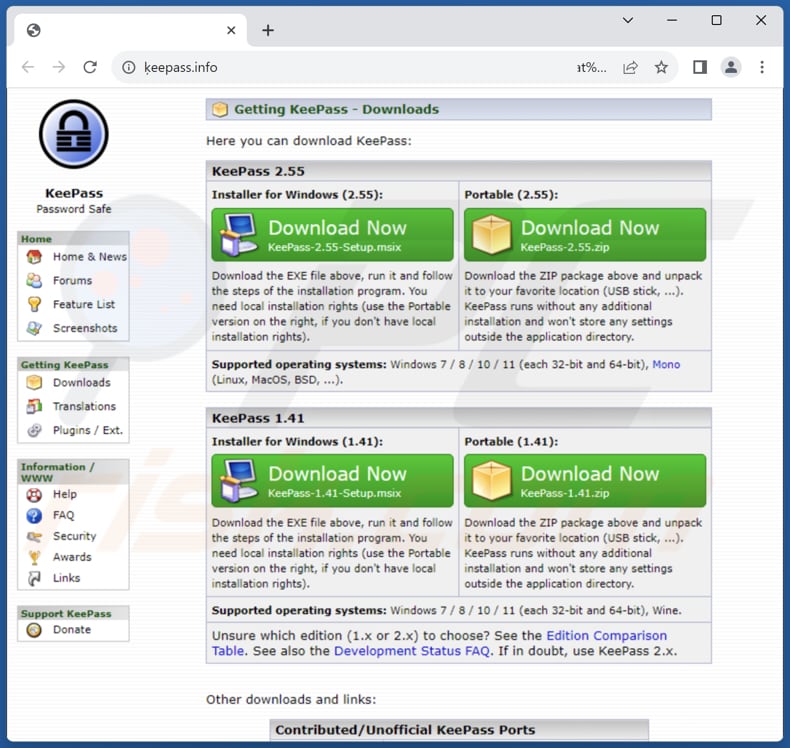

Clicar na hiperligação incorrecta leva os utilizadores a um site falso do KeePass que utiliza o Punycode no URL. Este truque foi utilizado para fazer com que o site se pareça com o verdadeiro. Se os utilizadores clicarem nas hiperligações de descarregamento do site falso, o software nocivo é colocado nos seus computadores.

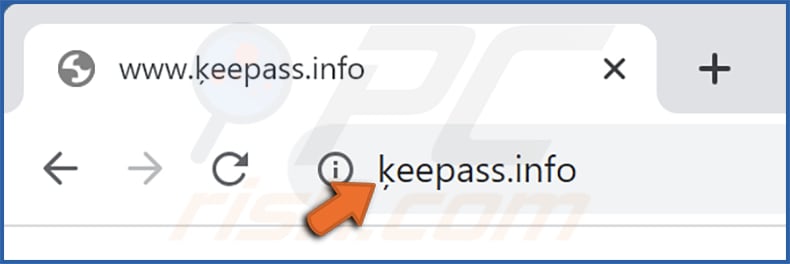

Este tipo de truque não é novo, mas a sua utilização com o Google Ads é uma nova e perigosa tendência. Os malfeitores utilizam o Punycode para registar endereços web que se parecem com os reais com pequenas alterações. Isto é conhecido como um "ataque homógrafo".

Por exemplo, utilizam o Punycode para fazer com que xn-eepass-vbb[.]info se pareça com ķeepass[.]info, mas com uma variação subtil por baixo do carácter "k". A maioria das pessoas não se apercebe desta pequena diferença. É importante notar que os criminosos cibernéticos que usam um site de descarregamento falso do KeePass também usaram páginas falsas do WinSCP e PyCharm Professional.

Como mencionado anteriormente, esta campanha tem como objetivo entregar o FakeBat, que descarrega a sua carga maliciosa. Sabe-se que o FakeBat foi usado para infetar computadores com Redline, Ursniff, Rhadamathys, e possivelmente outros ladrões de informação.

Os ladrões de informação são concebidos especificamente para roubar dados. Estes podem incluir uma vasta gama de informações, tais como credenciais de início de sessão, detalhes financeiros, documentos pessoais, histórico de navegação, entre outros. Podem enviar as informações roubadas para servidores remotos controlados por criminosos cibernéticos, que podem explorar os dados para vários fins criminosos, incluindo roubo de identidade e fraude financeira.

| Nome | malware EugenLoader |

| Tipo de Ameaça | Lançador de Malware, Carregador |

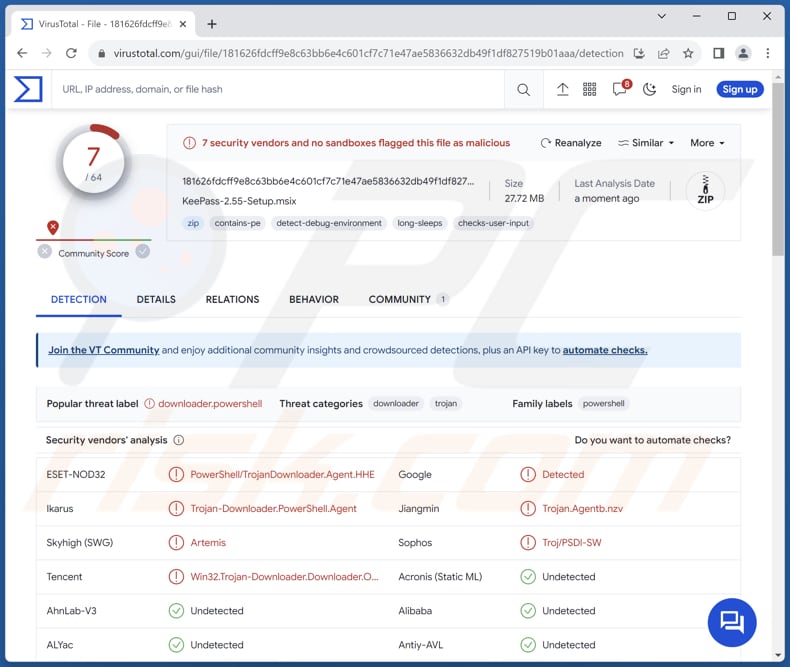

| Nomes de Detecção (Instalador Malicioso) | ESET-NOD32 (PowerShell/TrojanDownloader.Agent.HHE), Google (Detected), Ikarus (Trojan-Downloader.PowerShell.Agent), Jiangmin (Trojan.Agentb.nzv), Sophos (Troj/PSDl-SW), Lista Completa (VirusTotal) |

| Sites Falsos | xn--eepass-vbb[.]info (aparece como ķeepass[.]info in the URL bar), slack.trialap[.]com (site falso de descarregamento do Slack) |

| Nomes de Detecção (xn--eepass-vbb[.]info) | Avira (Malware), Google (Detected), Combo Cleaner (Malware), Emsisoft (Malware), ESET (Malware), Lista Completa (VirusTotal) |

| Carga útil | Redline, Ursnif, Rhadamathys, ou outro malware |

| Sintomas | Os carregadores/descarregadores são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são claramente visíveis sintomas específicos numa máquina infetada. |

| Métodos de Distribuição | Anúncios maliciosos, sites falsos, anexos de email infectados, engenharia social, 'cracks' de software. |

| Danos | Palavras-passe e informações bancárias roubadas, roubo de identidade, o computador da vítima adicionado a uma rede de bots. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Conclusão

Em suma, o FakeBat representa uma adição preocupante ao arsenal de ameaças de malware no panorama digital. Como carregador e descarregador associado a campanhas de malvertising, a sua capacidade de se infiltrar em sistemas através de práticas fraudulentas, como a manipulação de Punycode, levanta sérias preocupações de segurança.

Como é que o FakeBat se infiltrou no meu computador?

Os utilizadores podem acidentalmente infetar os seus computadores com o FakeBat através de um truque sorrateiro. Uma campanha de anúncios do Google promove um falso site de descarregamento do KeePass que finge ser o verdadeiro site do KeePass usando Punycode. Este site falso destina-se a distribuir malware. Mesmo os utilizadores mais experientes em tecnologia podem ter dificuldade em detectá-lo, porque parece um site legítimo.

Quando os utilizadores clicam na hiperligação maliciosa, são levados para o falso site do KeePass usando um URL Punycode. Aqueles que clicam nas hiperligações de descarregamento obtêm um instalador assinado digitalmente denominado KeePass-2.55-Setup.msix. Este instalador tem um truque oculto - inclui o carregador de malware FakeBat. Uma vez instalado, o FakeBat pode começar a fazer as suas actividades nocivas no computador.

Como evitar a instalação de software malicioso?

Evite clicar em hiperligações não solicitadas ou suspeitas, especialmente em emails ou em sites desconhecidos. O mesmo é válido para a abertura de anexos em emails suspeitos. Tenha cuidado ao descarregar ficheiros ou software de fontes não verificadas e certifique-se sempre de que está a utilizar sites oficiais ou lojas de aplicações de confiança.

Não confie em anúncios (por exemplo, pop-ups ou banners) em sites questionáveis. Actualize regularmente o seu sistema operativo e software para corrigir vulnerabilidades conhecidas, uma vez que os criminosos cibernéticos exploram frequentemente estas fraquezas. Utilize software antivírus e anti-malware de boa reputação para proporcionar uma camada adicional de proteção.

Se acredita que o seu computador já está infectado, recomendamos a execução de uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Site oficial (real) do KeePass:

Site falso do KeePass:

Domínio do site falso (com uma pequena variação por baixo do carácter "k"):

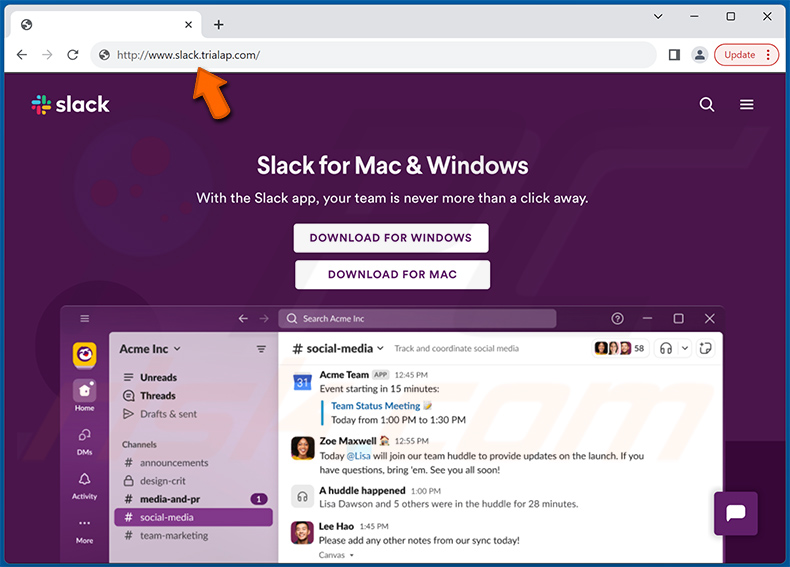

Screenshot de um falso site de descarregamento do Slack (slack.trialap[.]com) usado para distribuir o malware FakeBat juntamente com o Atomic Stealer:

Atualização de 11 de janeiro de 2024 - Em janeiro, foi revelada uma nova campanha de malvertising que distribuía o FakeBat. Neste caso, havia também uma carga útil concebida para utilizadores de Mac, especificamente a versão actualizada do Atomic Stealer. Os criminosos estão a atrair potenciais vítimas através de um anúncio de pesquisa do Google que imita o Slack, uma ferramenta de comunicação muito utilizada.

Os criminosos cibernéticos redirecionam os utilizadores para um site fraudulento onde a aplicação pode ser descarregada para os sistemas operativos Windows e Mac. No mesmo domínio, existe um diretório aberto que revela a posição da carga útil do Windows, manifestada como um instalador MSI (FakeBat), juntamente com a sua contraparte Mac, Atomic Stealer (AMOS).

O ficheiro DMG nefasto inclui instruções para o utilizador abrir o ficheiro e apresenta uma janela de diálogo que lhe pede para introduzir a sua palavra-passe do sistema. Esta ação concede ao Atomic Stealer a capacidade de recolher palavras-passe e outros ficheiros confidenciais.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é FakeBat?

- PASSO 1: Remoção manual do malware FakeBat.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows.

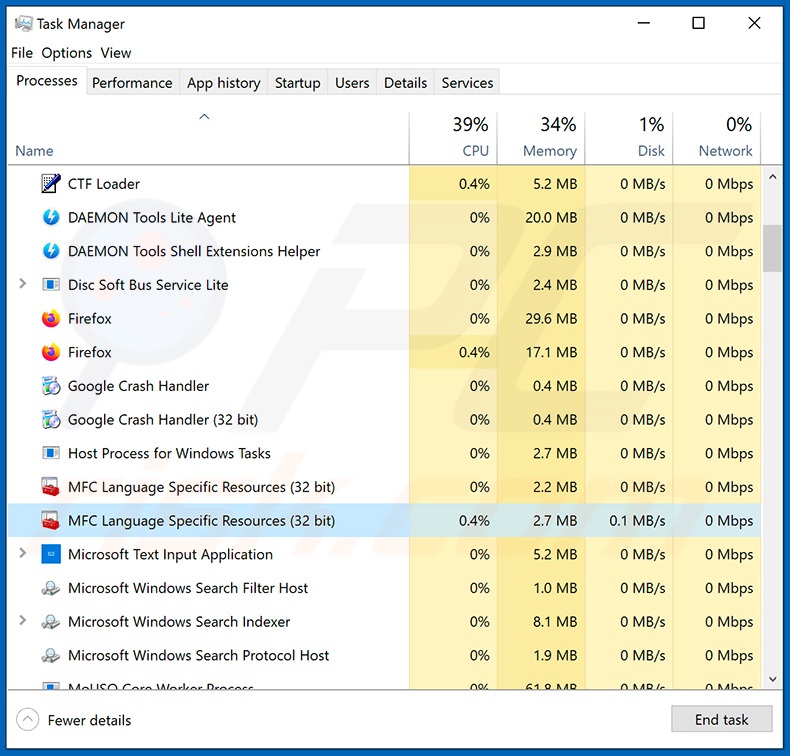

Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

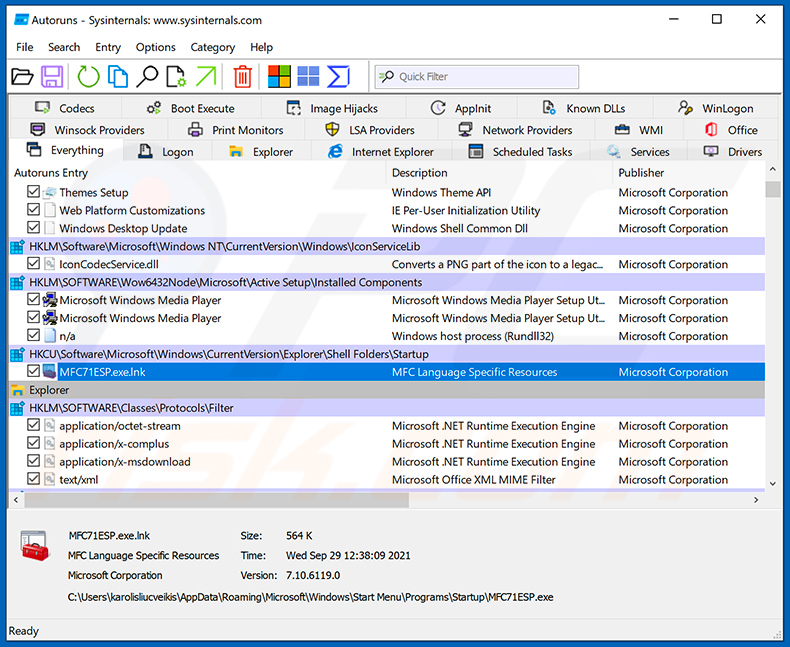

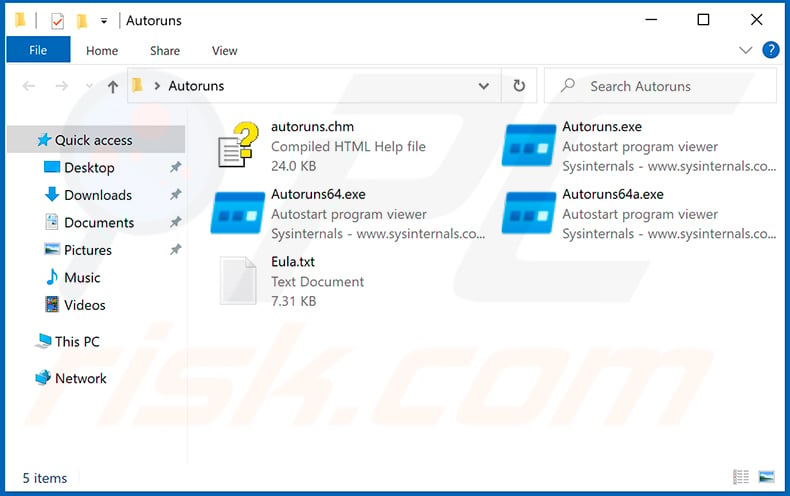

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

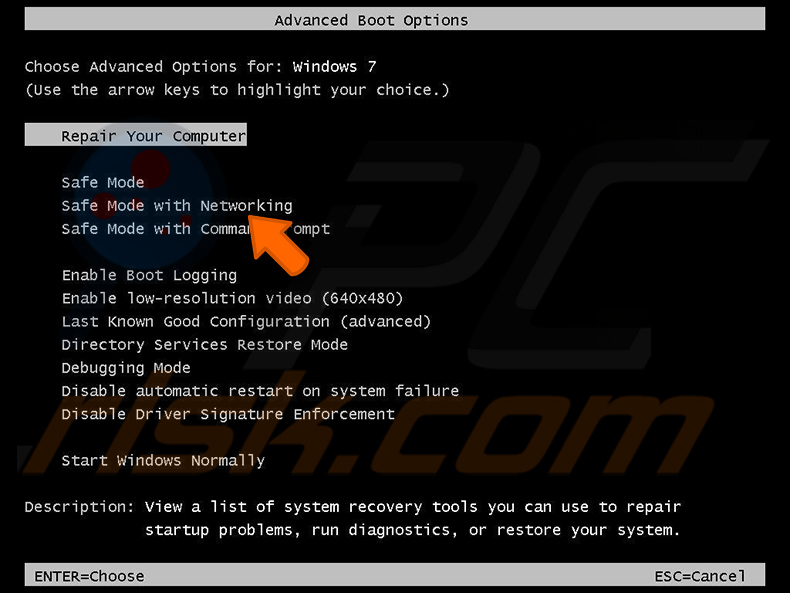

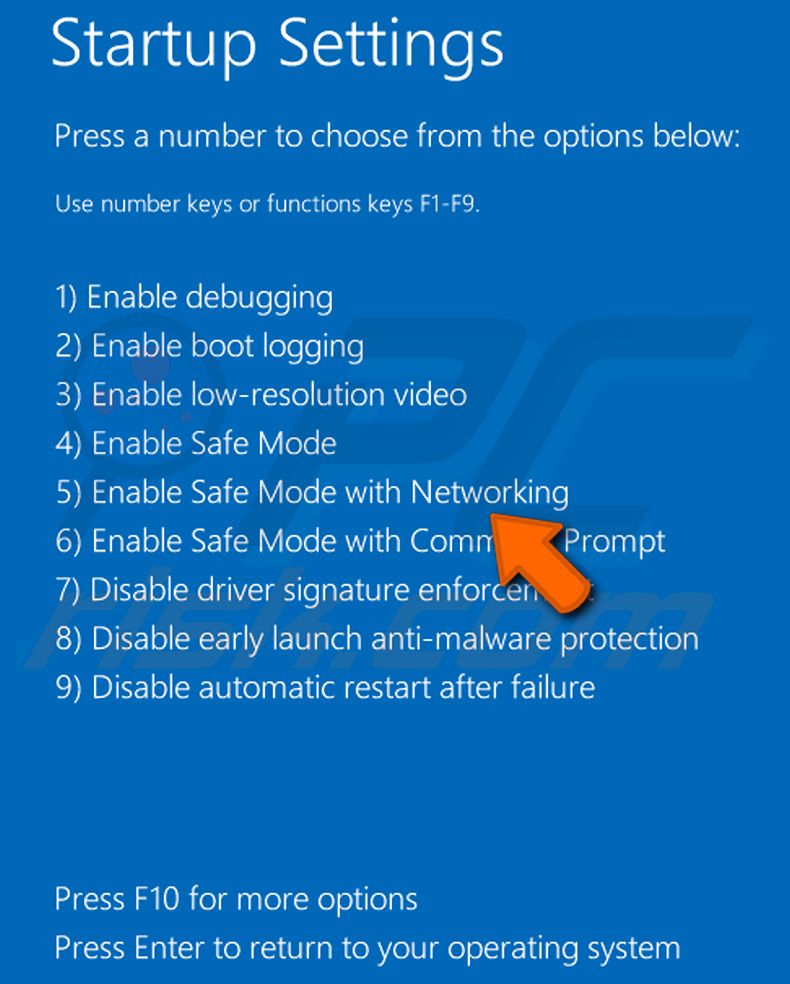

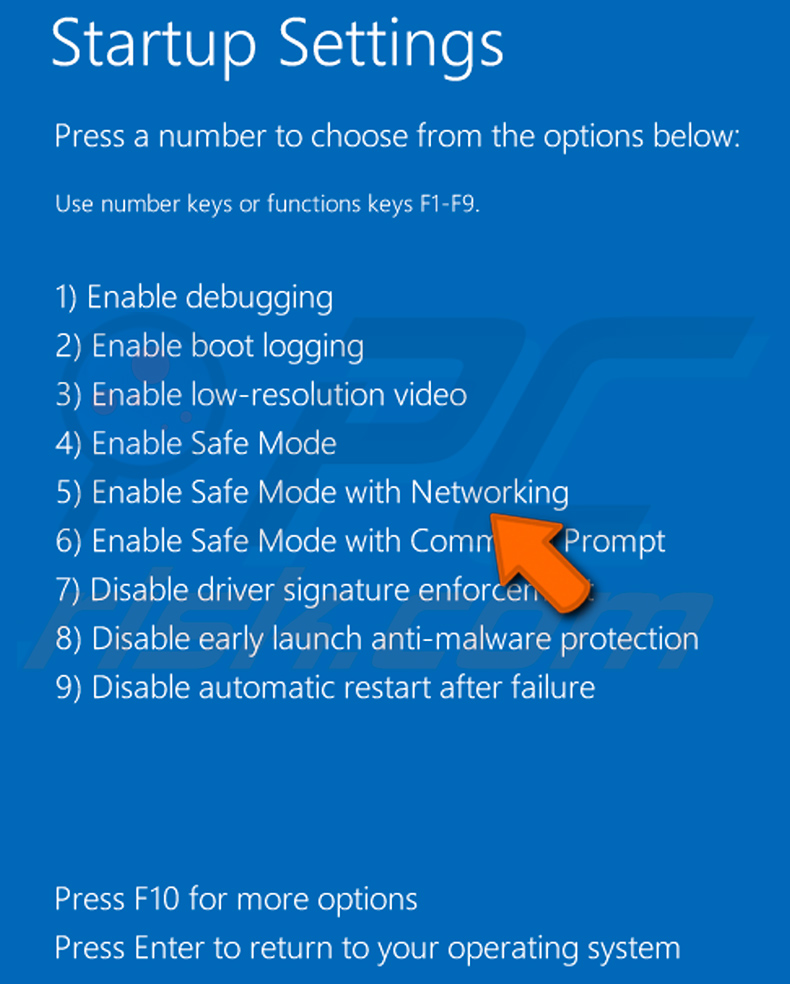

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo de Segurança. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo de Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede":

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançadas, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada.

Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização".

Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Prima F5 para iniciar no Modo de Segurança com Rede.

O vídeo demonstra como iniciar Windows 8 "Modo de Segurança com Rede"::

Utilizadores Windows 10: Clique no logótipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas".

No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

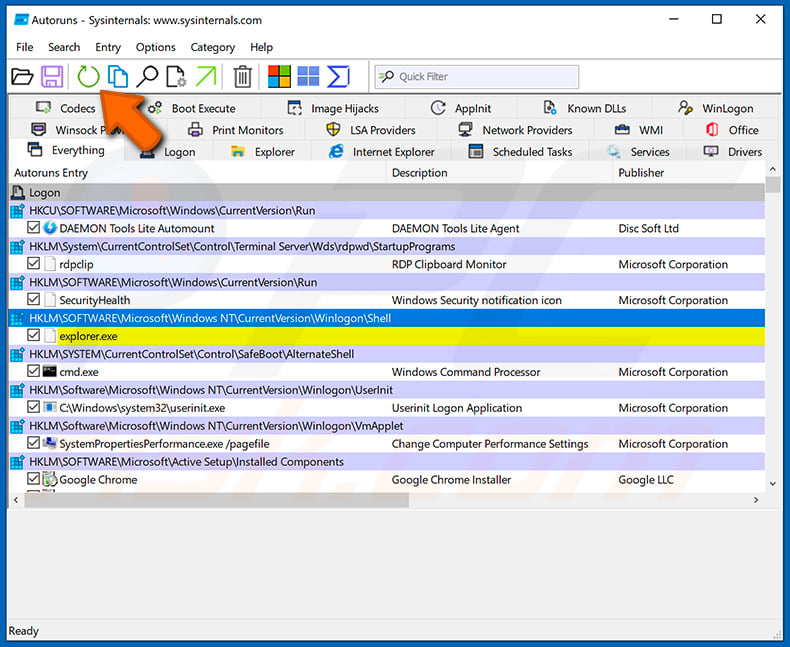

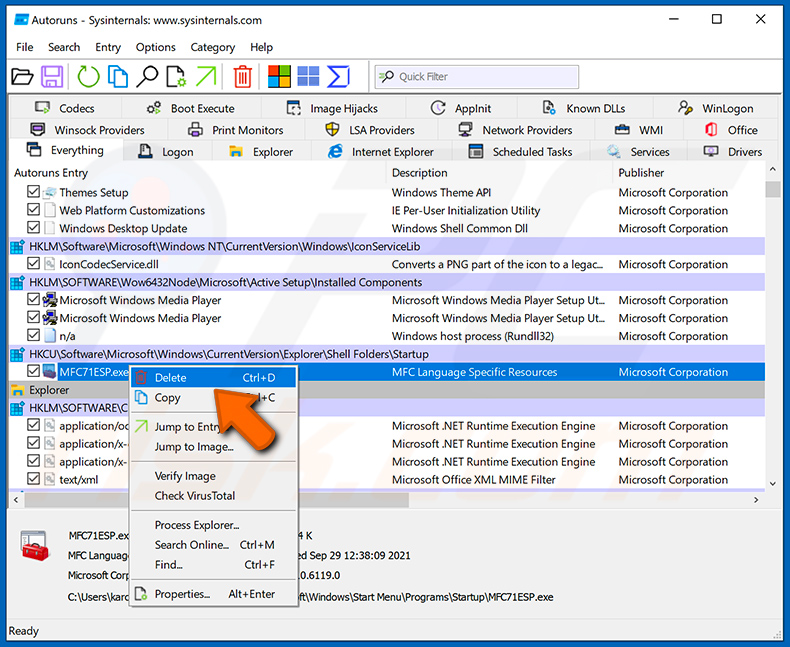

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir".

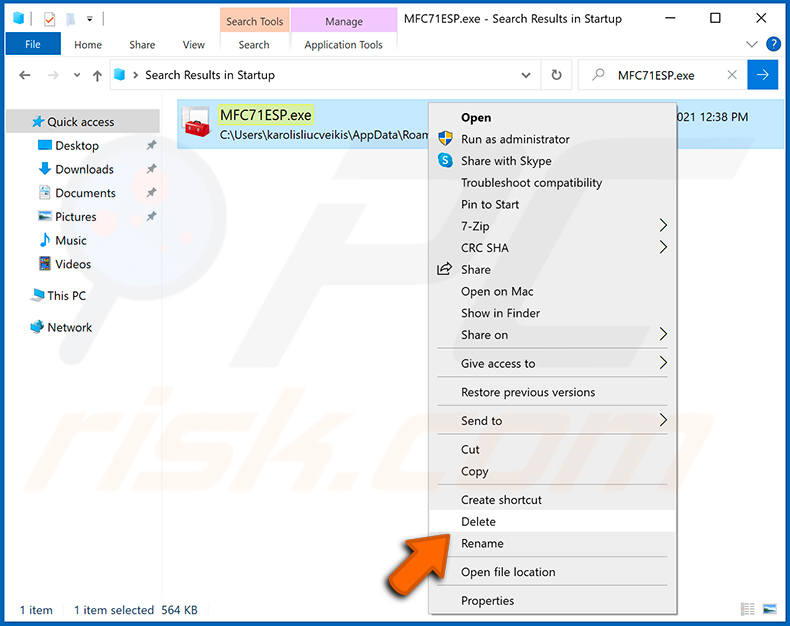

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus. Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Perguntas Frequentes (FAQ)

O meu computador está infectado com malware FakeBat, devo formatar o meu dispositivo de armazenamento para me livrar dele?

Formatar o seu dispositivo de armazenamento pode ser uma maneira eficaz de remover malware, incluindo o FakeBat, mas também é um passo drástico que deve ser considerado com cuidado. Antes de optar por essa abordagem, é melhor tentar executar uma verificação completa do sistema com um software antivírus ou anti-malware respeitável para detetar e remover o malware FakeBat.

Quais são os principais problemas que o malware pode causar?

Pode resultar em violações de dados, com o roubo de informações pessoais ou empresariais sensíveis, levando ao roubo de identidade, fraude financeira e danos à reputação. O malware também pode comprometer a integridade e a funcionalidade do sistema, causando falhas no sistema, desempenho lento e, potencialmente, tornando os dispositivos inoperáveis. Além disso, facilita o acesso remoto não autorizado aos dispositivos infectados, permitindo que os criminosos cibernéticos monitorizem as actividades, extraiam dados e lancem outros ataques.

Qual é o objetivo do malware FakeBat?

O principal objetivo do malware FakeBat é servir como carregador e descarregador para distribuir outras cargas úteis maliciosas no sistema infetado. Essencialmente, o FakeBat actua como uma porta de entrada para que malware mais nocivo entre e comprometa o sistema alvo.

Como é que o FakeBat se infiltrou no meu computador?

A distribuição do FakeBat envolve o uso do Google Ads e Punycode para criar um URL fraudulento. Os criminosos cibernéticos usam um URL falso que se assemelha muito a uma página legítima do KeePass, tornando difícil para os utilizadores distinguir entre os dois. Os computadores são infectados através de um instalador malicioso descarregado a partir de uma página falsa.

O Combo Cleaner protege-me de malware?

O Combo Cleaner tem a capacidade de identificar e remover quase todas as infecções de malware conhecidas. É importante notar que o malware avançado muitas vezes oculta-se profundamente no interior do sistema. É por isso que é imperativo efetuar uma verificação completa do sistema.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários