Como remover o malware Ov3r_Stealer do sistema operativo

TrojanTambém conhecido como: vírus Ov3r_Stealer

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de malware é Ov3r_Stealer?

Ov3r_Stealer é o nome de um malware que rouba informações. Este programa visa principalmente as credenciais de login e as carteiras de criptomoedas. Existem algumas evidências que sugerem que o Ov3r_Stealer pode ter sido baseado no ladrão de dados Phemedrone. Ov3r_Stealer foi observado a ser propagado através da publicidade Facebook centrada em ofertas de emprego.

Visão geral do malware Ov3r_Stealer

Ov3r_Stealer infiltra-se nos sistemas seguindo uma cadeia de infeção em várias fases (descrita abaixo). Depois de o malware estabelecer persistência, começa a recolher dados relevantes do dispositivo (por exemplo, detalhes de hardware e sistema, geolocalização, etc.). O ladrão usa o Telegram para o seu C&C (Comando e Controlo).

Ov3r_Stealer procura adquirir as credenciais de login e outras informações relacionadas com carteiras de criptomoedas. O programa também visa exfiltrar o Microsoft Word e o Excel, bem como ficheiros de texto simples. Também recolhe dados associados a mensageiros e clientes FTP (Protocolo de Transferência de Ficheiros).

De longe, a lista de alvos mais extensa do Ov3r_Stealer diz respeito às extensões do navegador, incluindo dezenas de gestores de palavras-passe e add-ons relacionados com criptomoedas (lista completa). As informações armazenadas nos navegadores também são de interesse para este malware. Pode extrair e exfiltrar cookies da Internet, preenchimentos automáticos, palavras-passe e detalhes de cartões de crédito. O conteúdo roubado é então enviado para o canal C&C dos invasores.

É pertinente mencionar que os desenvolvedores de malware geralmente melhoram o seu software e técnicas. Portanto, potenciais variantes futuras do Ov3r_Stealer podem ter capacidades e recursos adicionais/diferentes.

Em suma, a presença de software como Ov3r_Stealer em dispositivos pode levar a graves problemas de privacidade, perdas financeiras e roubo de identidade.

| Nome | vírus Ov3r_Stealer |

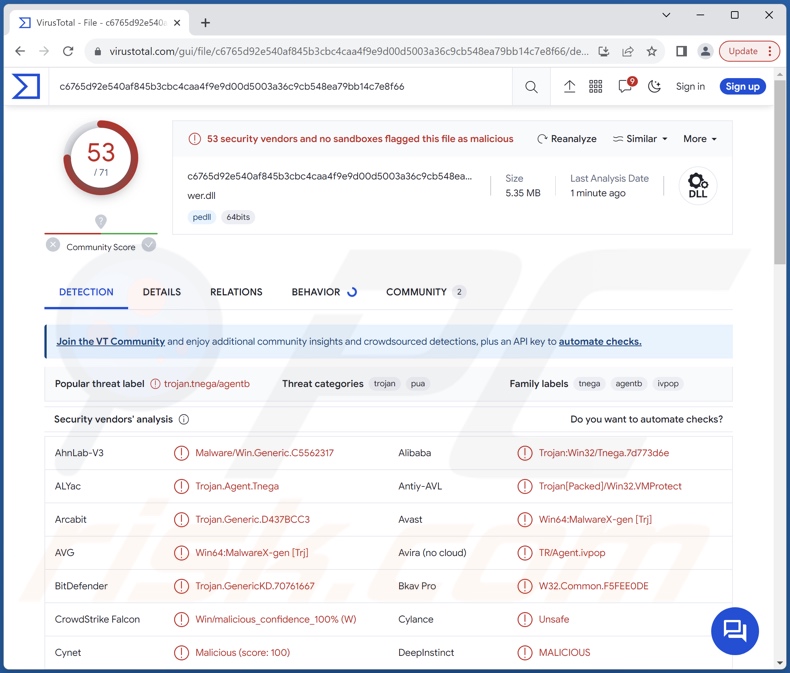

| Tipo de Ameaça | Trojan, ladrão, vírus que rouba palavras-passe, malware bancário, spyware. |

| Nomes de Detecção | Avast (Win64:MalwareX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.70761667), ESET-NOD32 (Win64/Agent.DFY), Kaspersky (Trojan.Win64.Agentb.kxjc), Microsoft (Trojan:Win32/Tnega!MSR), Lista Completa de Detecções (VirusTotal) |

| Sintomas | Os trojans são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que nenhum sintoma específico é claramente visível numa máquina infectada. |

| Métodos de Distribuição | Anexos de email infectados, anúncios online maliciosos, engenharia social, "cracks" de software. |

| Danos | Palavras-passe e informações bancárias roubadas, roubo de identidade, o computador da vítima adicionado a uma rede de bots. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Exemplos de malware similares

Pesquisámos inúmeros exemplos de malware; Nightingale, Rage, e GoStealer são apenas alguns dos nossos artigos mais recentes sobre ladrões. Os programas maliciosos que visam dados podem procurar uma vasta gama de informações ou apenas detalhes específicos. O roubo e o rastreio de dados são características padrão de vários tipos de malware.

É de salientar que, independentemente da forma como um software malicioso funciona, a sua presença num sistema ameaça a segurança do dispositivo e do utilizador. Por conseguinte, todas as ameaças devem ser removidas imediatamente após a sua deteção.

Como é que o Ov3r_Stealer se infiltrou no meu computador?

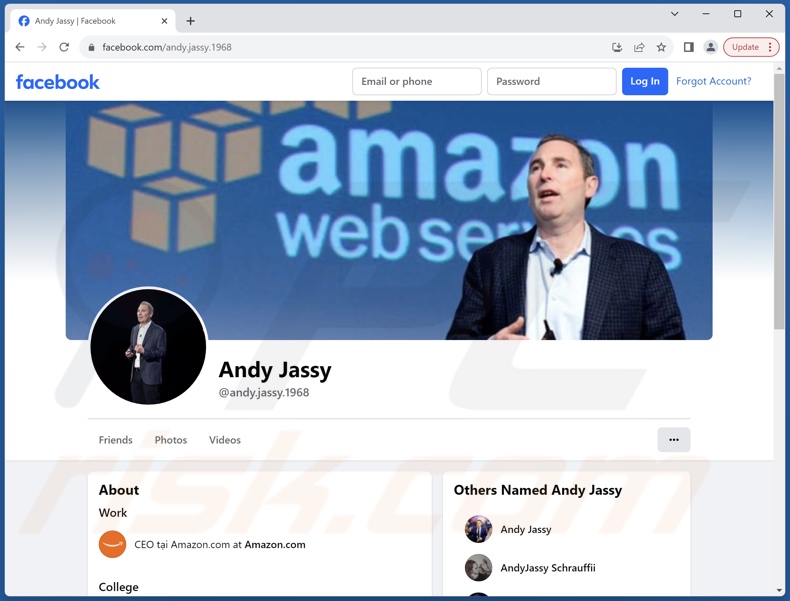

A comunidade de segurança cibernética descobriu muitos pseudónimos utilizados pelos agentes de ameaças ligados ao Ov3r_Stealer. Este ladrão foi igualmente discutido em várias plataformas frequentadas por hackers. No momento da redação deste artigo, a exclusividade deste malware não é definitiva.

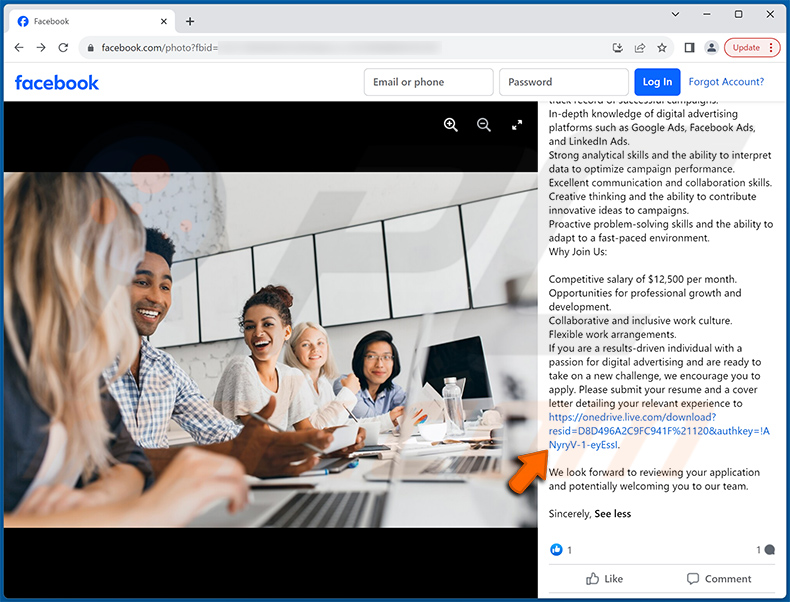

Como mencionado na introdução, as origens conhecidas das infecções do Ov3r_Stealer são anúncios relacionados com ofertas de emprego na plataforma de mídia social do Facebook. Tanto a fase inicial como as fases posteriores da infeção têm variações.

O anúncio fraudulento pode levar as vítimas a abrir um URL de distribuição de conteúdos Discord - desencadeando assim a cadeia de infeção. Alternativamente, os anúncios do Facebook podem promover um documento PDF infecioso - esta cadeia depende de vários URLs maliciosos e de um ficheiro falso DocuSign.

As fases posteriores podem envolver um suposto binário do Painel de Controlo do Windows que oculta um script PowerShell que, após a execução, descarrega o Ov3r_Stealer como três ficheiros de GitHub. No entanto, estes ficheiros podem acabar nos sistemas das vítimas através de um processo diferente.

A cadeia pode basear-se em vários programas de carregamento que, por sua vez, utilizam o contrabando de HTML (infiltração de código malicioso através de ficheiros HTML), o contrabando de SVG (infiltração de conteúdos através de ficheiros SVG com JavaScript incorporado) e ficheiros LNK (atalhos do Windows) que disfarçam executáveis virulentos.

Estas fases do carregador infiltram-se em três ficheiros: "WerFaultSecure.exe" (um executável legítimo do Windows), "Wer.dll" e "Secure.pdf" (os nomes dos ficheiros podem variar). A técnica de carregamento lateral de DLL - em que o mecanismo de ordem de pesquisa de DLL do Windows executa o payload do malware tirando partido de uma aplicação legítima - é utilizada para finalizar a infeção.

Por conseguinte, em vez de "WerFaultSecure.exe" - é executado "Wer.dll". Enquanto que o "Secure.pdf" contém código malicioso para o "Wer.dll" carregar. Esta fase culmina com a instalação do Ov3r_Stealer. É de salientar que outros métodos podem ser usados para proliferar e infiltrar este ladrão nos sistemas.

Geralmente, os criminosos cibernéticos utilizam o phishing e a engenharia social para disseminar o malware. O software malicioso é tipicamente disfarçado ou agregado a conteúdos normais. Os ficheiros virulentos apresentam-se em vários formatos, por exemplo, executáveis (.exe, .run, etc.), arquivos (ZIP, RAR, etc.), documentos (Microsoft Office, Microsoft OneNote, PDF, etc.), JavaScript, and so forth.

As técnicas de proliferação mais utilizadas incluem: descarregamentos "drive-by" (furtivos/fraudulentos), anexos/hiperligações maliciosos em spam (por exemplo, emails, DMs/PMs, publicações em redes sociais, etc.), malvertising, fraudes online, canais de descarregamento questionáveis (por exemplo, sites de freeware e de terceiros, redes de partilha peer-to-peer, etc.), programas/meios de comunicação pirateados, ferramentas de ativação de software ilegais ("cracks") e actualizações falsas.

Além disso, alguns programas maliciosos podem auto-disseminar-se através de redes locais e dispositivos de armazenamento amovíveis (por exemplo, discos rígidos externos, unidades flash USB, etc.).

Como evitar a instalação de software malicioso?

Recomendamos vivamente que tenha cuidado ao navegar, uma vez que os conteúdos fraudulentos e perigosos online parecem normalmente genuínos e inócuos. Tenha cuidado com os emails/mensagens recebidos e não abra anexos ou hiperligações encontrados em emails questionáveis, uma vez que podem ser maliciosos.

Além disso, descarregue apenas de fontes oficiais e verificadas. Outra recomendação é ativar e atualizar o software utilizando funções/ferramentas fornecidas por programadores legítimos, uma vez que as obtidas de terceiros podem conter malware.

Devemos salientar que ter um antivírus de boa reputação instalado e mantido atualizado é essencial para a integridade do dispositivo e para a segurança do utilizador. Os programas de segurança devem ser utilizados para efetuar verificações regulares do sistema e para remover as ameaças detectadas. Se acredita que o seu computador já está infetado, recomendamos a execução de uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Software visado pelo malware Ov3r_Stealer;

Software de mensagens:

Discord

Clientes FTP:

FileZilla

Extensões do navegador para autenticação e gestão de palavras-passe:

Aegis Authenticator, Authy, Avira Password Manager, Bitwarden, Browserpass, CommonKey, Dashlane, Duo Mobile, EOS Authenticator, FreeOTP, Google Authenticator, KeePass, KeePassXC, Keeper, LastPass Authenticator, Microsoft Authenticator, Myki, NordPass, Norton Password Manager, OTP Auth, RoboForm, Secure Password, Splikity, Trezor Password Manager, Zoho Vault.

Extensões de navegador relacionadas com criptomoedas e carteiras de criptomoedas:

Airbitz, Atomic, BinanceChain, Bitbox, Bread (BRD), Byone, Bytecoin, Coin98, Coinomi, Copay, Edge, Electrum, Exodus, GreenAddress, Guarda, ICONex, iWallet, Jaxx Liberty, Keplr, KHC, Ledger, MetaMask, Metawallet, MEW CX, Mycelium, NeoLine, OneKey, Samourai, Sollet, Terra Station, TezBox, Trezor, TronLink, Trust, Wombat, YubiKey

Screenshot de um anúncio falso do Facebook utilizado para proliferar Ov3r_Stealer:

Screenshot da conta falsa do Facebook utilizada para publicar o anúncio malicioso:

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é Ov3r_Stealer?

- PASSO 1: Remoção manual do malware Ov3r_Stealer.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows.

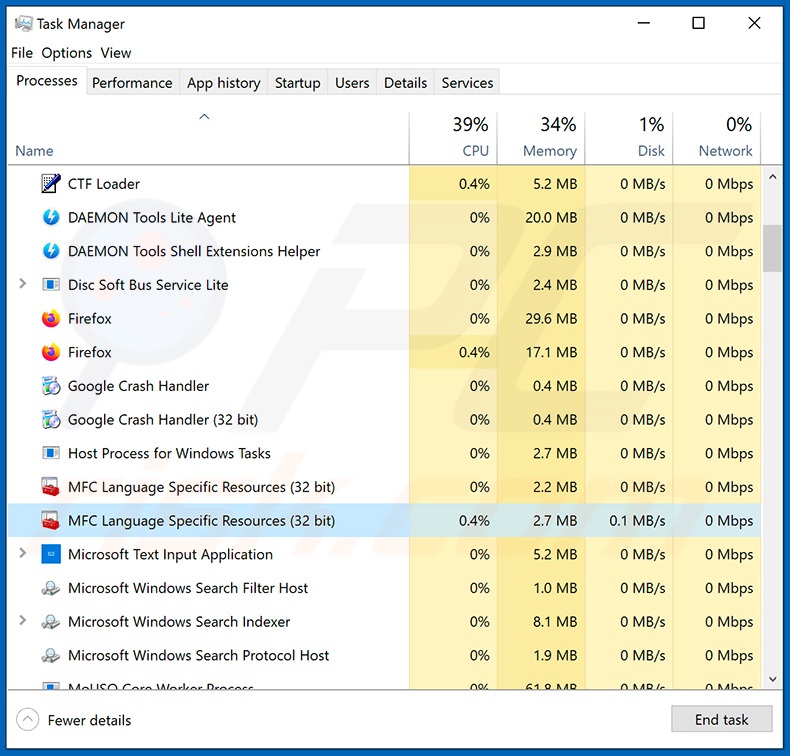

Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

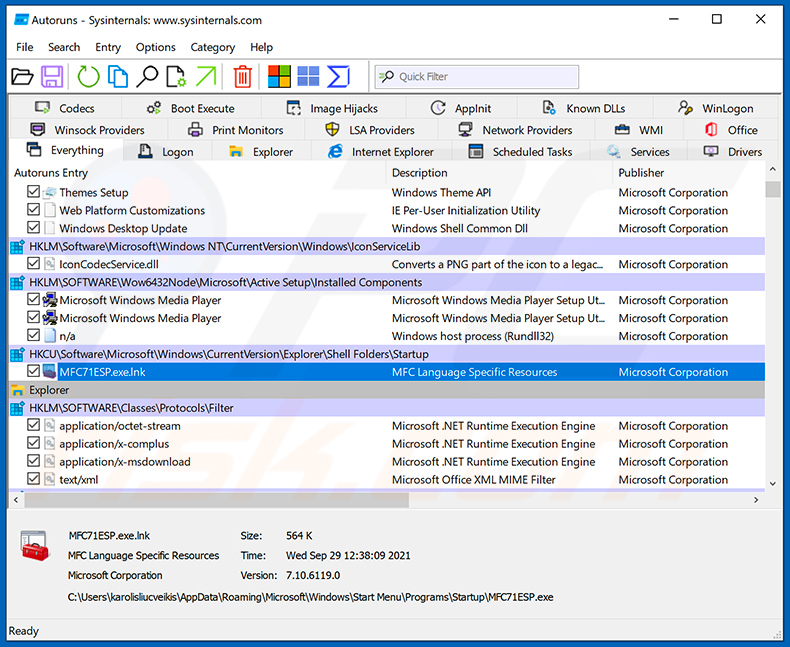

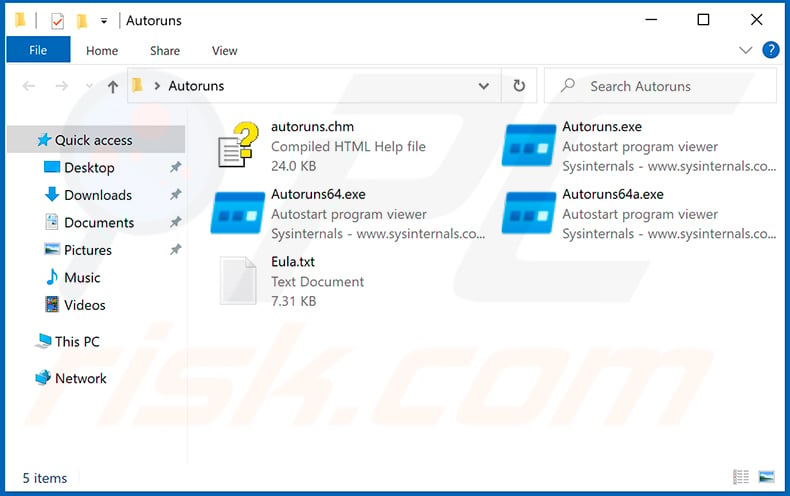

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

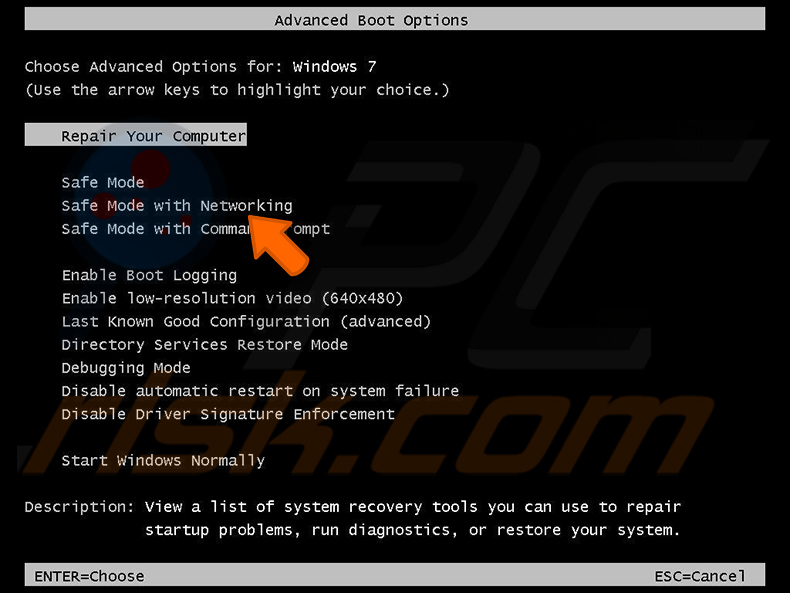

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo de Segurança. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo de Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede":

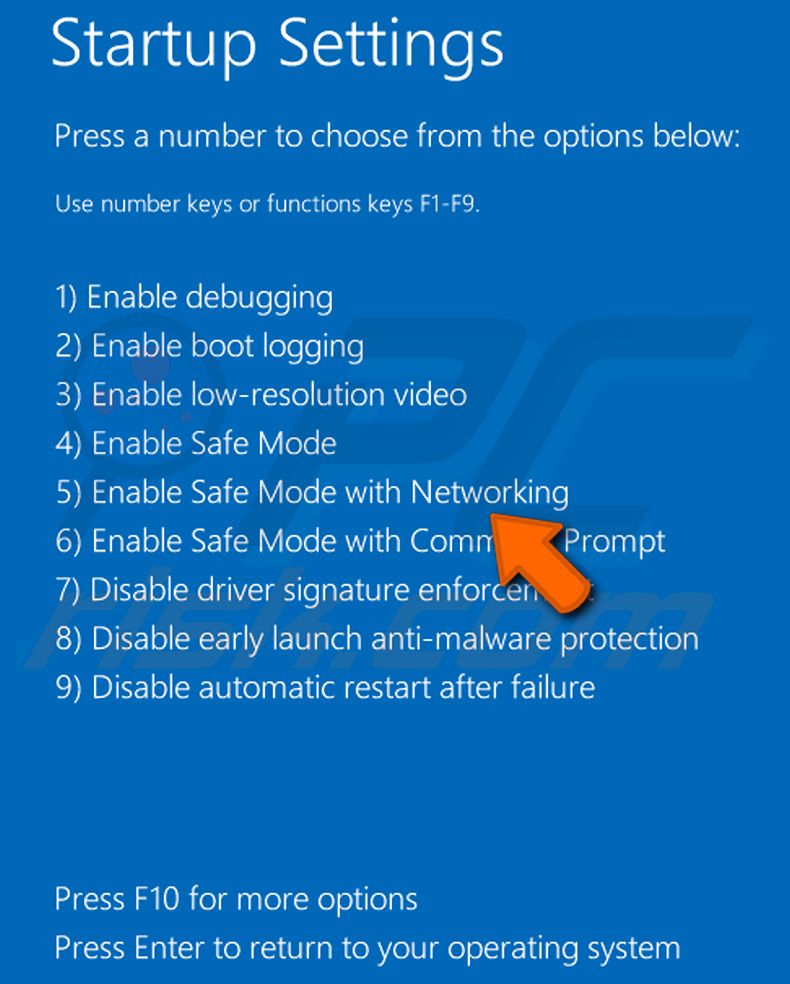

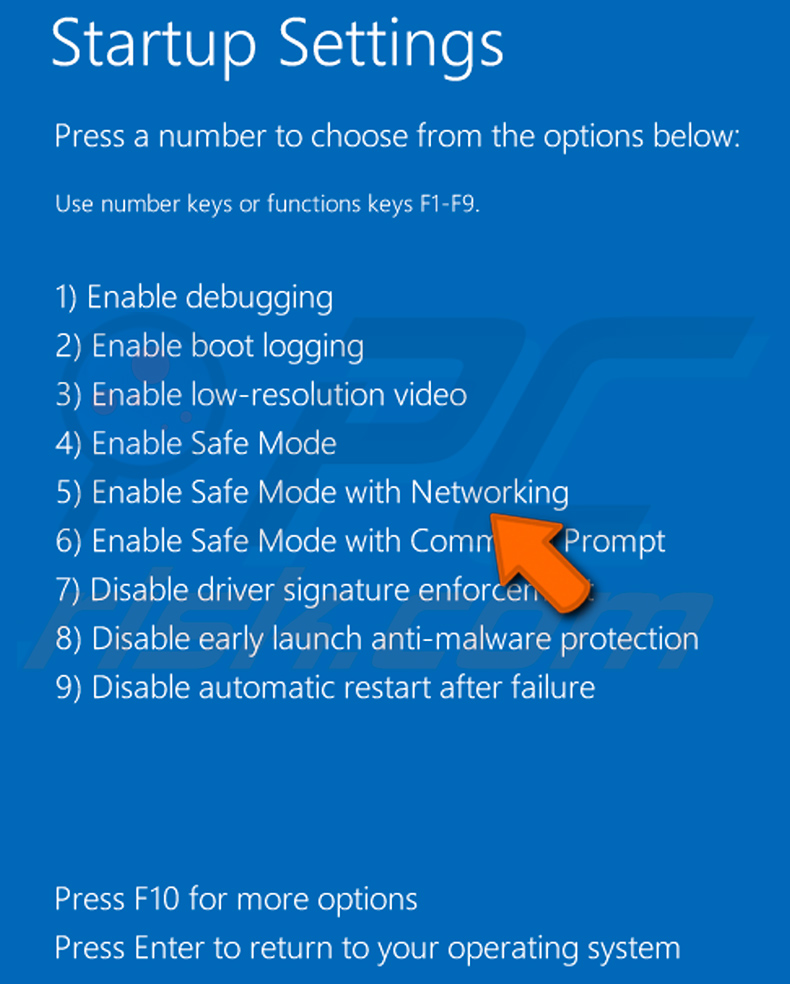

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançadas, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada.

Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização".

Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Prima F5 para iniciar no Modo de Segurança com Rede.

O vídeo demonstra como iniciar Windows 8 "Modo de Segurança com Rede"::

Utilizadores Windows 10: Clique no logótipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas".

No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

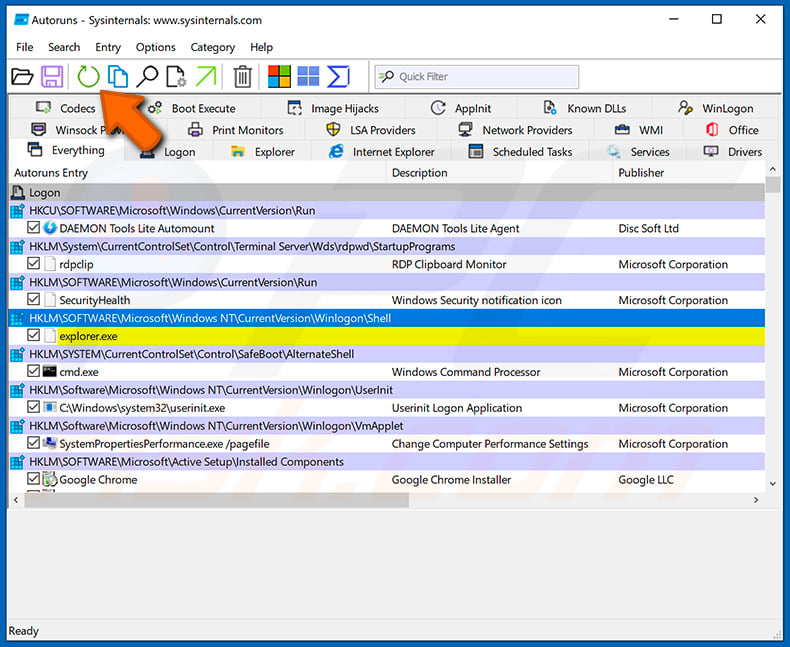

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar"..

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

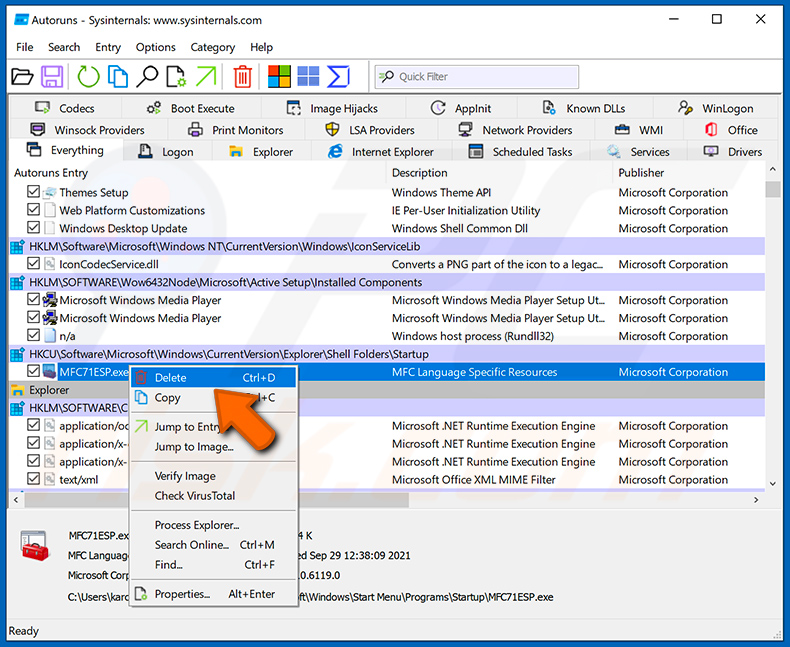

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir".

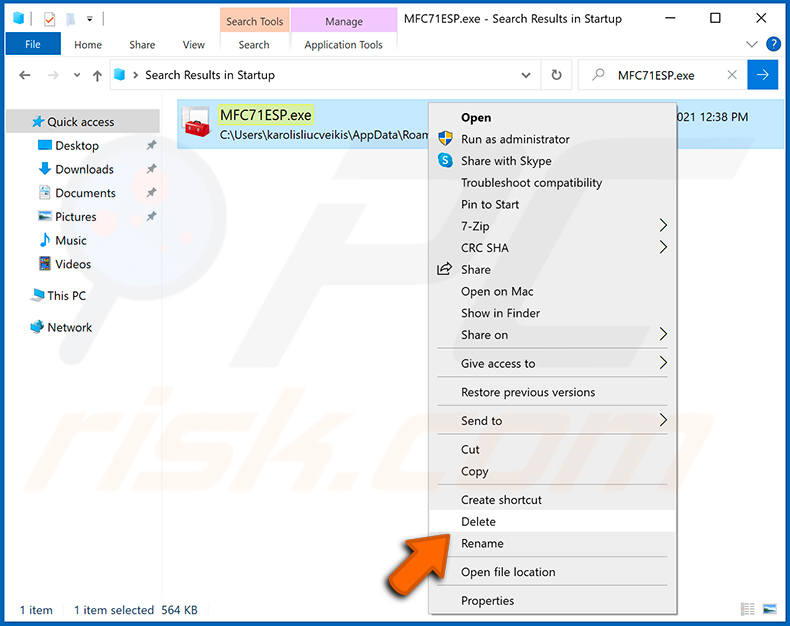

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus. Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Perguntas Frequentes (FAQ)

O meu computador está infectado com malware Ov3r_Stealer, devo formatar o meu dispositivo de armazenamento para me livrar dele?

Raramente é necessário formatar os dispositivos para remover o malware.

Quais são os principais problemas que o malware Ov3r_Stealer pode causar?

Os perigos colocados por uma infeção dependem das funcionalidades do malware e dos objectivos dos criminosos cibernéticos. Ov3r_Stealer é um programa de roubo de dados que visa predominantemente credenciais de login e carteiras de criptomoeda. Normalmente, essas infecções podem resultar em sérios problemas de privacidade, perdas financeiras e até mesmo roubo de identidade.

Qual é o objectivo do malware Ov3r_Stealer?

O malware é utilizado principalmente com fins lucrativos. No entanto, os invasores também podem procurar divertir-se, levar a cabo vinganças pessoais, perturbar processos (por exemplo, sites, serviços, empresas, etc.), envolver-se em actividades de pirataria informática e lançar ataques com motivações políticas/geopolíticas.

Como é que o malware Ov3r_Stealer se infiltrou no meu computador?

O Ov3r_Stealer foi observado a ser distribuído através de anúncios maliciosos relacionados com empregos no Facebook. No entanto, outras técnicas também podem estar a ser utilizadas para proliferar este ladrão.

Para além da publicidade maliciosa, o malware é normalmente distribuído através de descarregamentos automáticos, spam (por exemplo, emails, PMs/DMs, publicações em redes sociais, etc.), fraudes online, canais de descarregamento não fidedignos (por exemplo, sites de alojamento de ficheiros gratuitos e freeware, redes de partilha P2P, etc.), ferramentas ilegais de ativação de software ("classe") e actualizações falsas. Alguns programas maliciosos podem mesmo auto-propagar-se através de redes locais e dispositivos de armazenamento amovíveis.

O Combo Cleaner protege-me de malware?

Sim, o Combo Cleaner consegue detetar e remover praticamente todas as infecções de malware conhecidas. Note que é crucial efetuar uma verificação completa do sistema, uma vez que o software malicioso topo de gama normalmente oculta-se profundamente nos sistemas.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários