Como remover o PureRAT de dispositivos infetados

TrojanTambém conhecido como: Trojan de acesso remoto PureRAT

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de malware é o PureRAT?

O PureRAT é um cavalo de Tróia de acesso remoto (RAT) utilizado para roubar informações confidenciais de dispositivos infetados. Ele envia as informações roubadas para o servidor C2 controlado pelos atacantes. Além de roubar dados, o PureRAT pode ser usado para outros fins maliciosos. É conhecido por ser distribuído através de e-mails enganosos.

Mais sobre o PureRAT

O PureRAT tem como alvo navegadores da Web, como 360Browser, 7Star, Amigo, Atom, Brave, CentBrowser, Chedot, Chrome, ChromePlus, Chromium, Citrio, CocCoc, Comodo, Coowon, Dragon, Edge, Elements, Epic Privacy, Iridium, K-Melon, Kometa, liebao, Maxthon3, Nichrome, Orbitum, QIP Surf, QQBrowser, Sleipnir5, Sputnik, Torch, Uran e Vivaldi.

O malware é conhecido por ter como alvo extensões de navegador ligadas a carteiras de criptomoedas. Além disso, ele também procura no sistema por aplicações de criptografia para desktop, como Atomic Wallet, Exodus e Ledger Live. Outras aplicações visadas incluem Foxmail, Outlook, Steam e Telegram. O PureRAT extrai informações das pastas de instalação e dados das aplicações mencionadas acima.

O PureRAT também permite que os invasores acessem remotamente um sistema usando RDP oculto e controlem a área de trabalho com o mouse e o teclado. Ele pode visualizar a webcam da vítima, ouvir através do microfone e registrar as teclas digitadas em tempo real e offline. O malware pode executar comandos através de uma interface CMD remota e notificar os invasores quando janelas específicas aparecem.

Ele também inclui um crypto clipper para sequestrar transações de criptomoedas. Além disso, o PureRAT inclui um gerenciador de ficheiros, gerenciador de processos, gerenciador de registro, gerenciador de rede e gerenciador de inicialização. Ele pode lançar ataques DDoS, tem um gerenciador de bots de streaming para Twitch e YouTube e permite a injeção de código .NET.

Através do seu centro de execução, o PureRAT pode baixar e executar ficheiros diretamente na memória ou salvá-los em disco e executá-los. Também pode descarregar atualizações. A sua funcionalidade de gestão de ligações permite-lhe fechar, reiniciar, desinstalar ou bloquear ligações ativas e suporta alterações em tempo real a endereços IP e portas.

O PureRAT também pode iniciar um chat entre o atacante e o utilizador infetado, semear ou descarregar torrents, abrir websites, adicionar exclusões ao Windows Defender, eliminar pontos de restauração do sistema e editar o ficheiro host.Ele lista as especificações do PC, executa comandos PowerShell de uma linha e inclui um bot killer para encerrar ou eliminar processos maliciosos. Ele também deteta janelas ativas e lista as aplicações instaladas. Por fim, o PureRAT oferece opções de controlo do PC.

Ele lista as especificações do PC, executa comandos de uma linha do PowerShell e inclui um bot killer para encerrar ou excluir processos maliciosos. Ele também detecta janelas ativas e lista os aplicativos instalados. Por fim, o PureRAT oferece opções de controle do PC, permitindo que os invasores desliguem ou reiniciem o dispositivo infectado.

| Nome | Trojan de acesso remoto PureRAT |

| Tipo de ameaça | Trojan de administração remota |

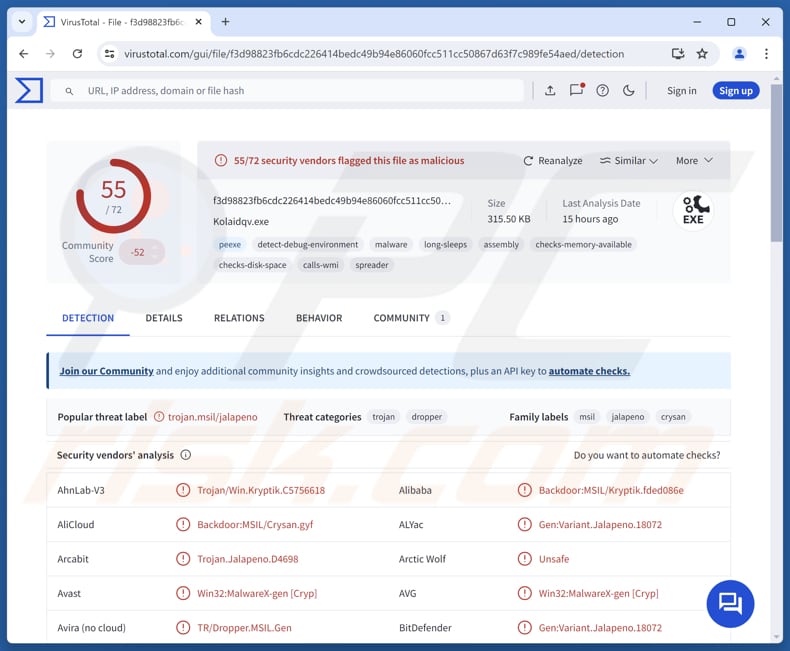

| Nomes de detecção | Avast (Win32:MalwareX-gen [Cryp]), Combo Cleaner (Gen:Variant. Jalapeno.18072), ESET-NOD32 (A Variant Of MSIL/Kryptik.ANPO), Kaspersky (HEUR:Backdoor.MSIL.Crysan.gen), Microsoft (Backdoor:MSIL/Crysan.APTA!MTB), Lista completa (VirusTotal) |

| Sintomas | Os Trojans de acesso remoto são frequentemente concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são visíveis sintomas específicos numa máquina infetada. |

| Métodos de distribuição | Anexos de e-mail infetados, engenharia social. |

| Danos | Roubo de senhas e informações bancárias, roubo de identidade, adição do computador da vítima a uma botnet, infecções adicionais, perda monetária e muito mais. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Conclusão

Em conclusão, o PureRAT é um poderoso cavalo de Tróia de acesso remoto. As vítimas do PureRAT podem sofrer várias consequências, incluindo perdas financeiras, roubo de identidade, acesso não autorizado a contas e comprometimento do sistema. A sua ampla gama de recursos torna-o uma séria ameaça tanto para indivíduos quanto para organizações.

Alguns exemplos de outros RATs são PylangGhost RAT, Sakura RAT e Sorillus RAT.

Como é que o PureRAT se infiltrou no meu computador?

Sabe-se que o PureRAT se infiltra nos sistemas através de um ataque de engenharia social. Os atacantes fingem ser um novo cliente e enviam à vítima um PDF que inclui um link para uma pasta do Zoho WorkDrive. Essa pasta contém ficheiros ZIP maliciosos.

Uma vez aberto, o ficheiro entrega uma DLL maliciosa que é encriptada usando o encriptador Ghost Crypt. Essa DLL usa uma técnica chamada injeção de hipnose de processo para injetar furtivamente o PureRAT em um processo legítimo do Windows.

Como evitar a instalação de malware?

Mantenha sempre o seu sistema operativo e as suas aplicações atualizados e verifique regularmente o seu computador com software de segurança confiável. Tenha cuidado com e-mails — evite abrir anexos ou clicar em links se a mensagem for inesperada, não relacionada ou de um remetente desconhecido.

Descarregue apenas aplicações e ficheiros de sites oficiais ou lojas de aplicações legítimas. Nunca descarregue software pirata ou ferramentas de cracking. Não clique em pop-ups, anúncios ou botões suspeitos em sites questionáveis e não conceda permissões de notificação a essas páginas.

Se acredita que o seu computador já está infetado, recomendamos que execute uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

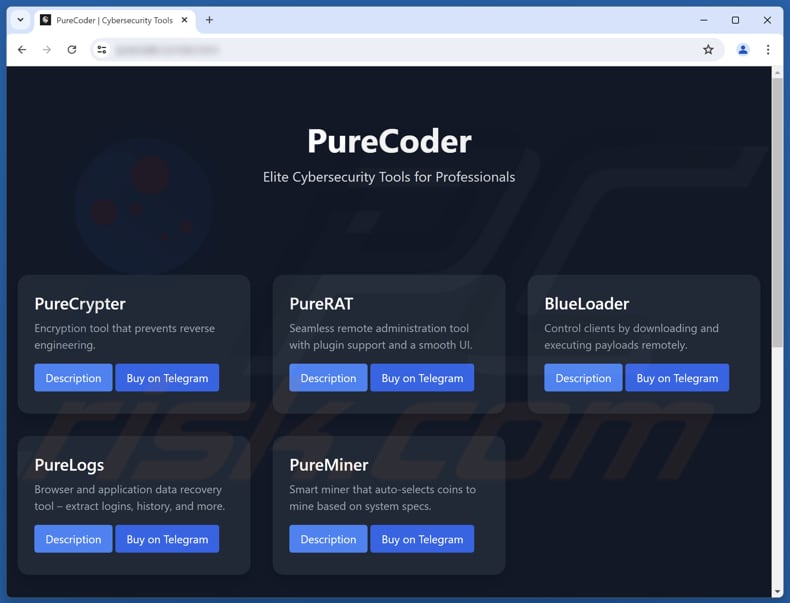

Site que promove o PureRAT:

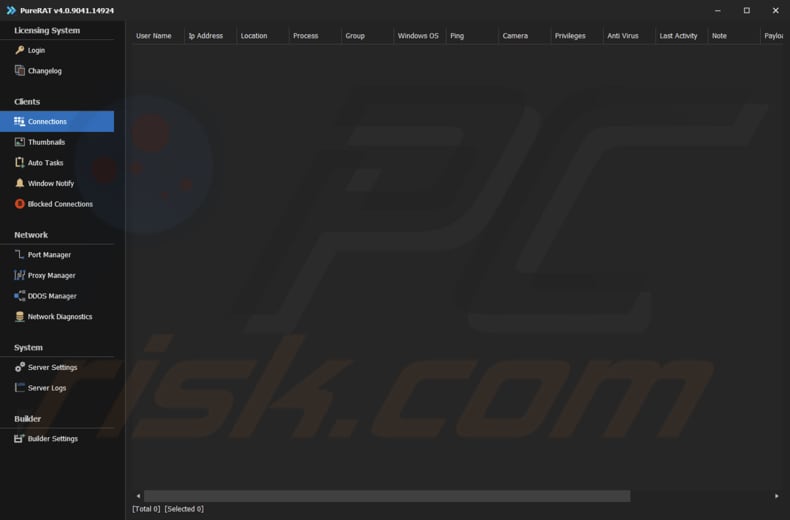

Painel de administração do PureRAT:

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é o PureRAT?

- PASSO 1. Remoção manual do malware PureRAT.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou antimalware façam isso automaticamente. Para remover este malware, recomendamos usar Combo Cleaner Antivirus para Windows.

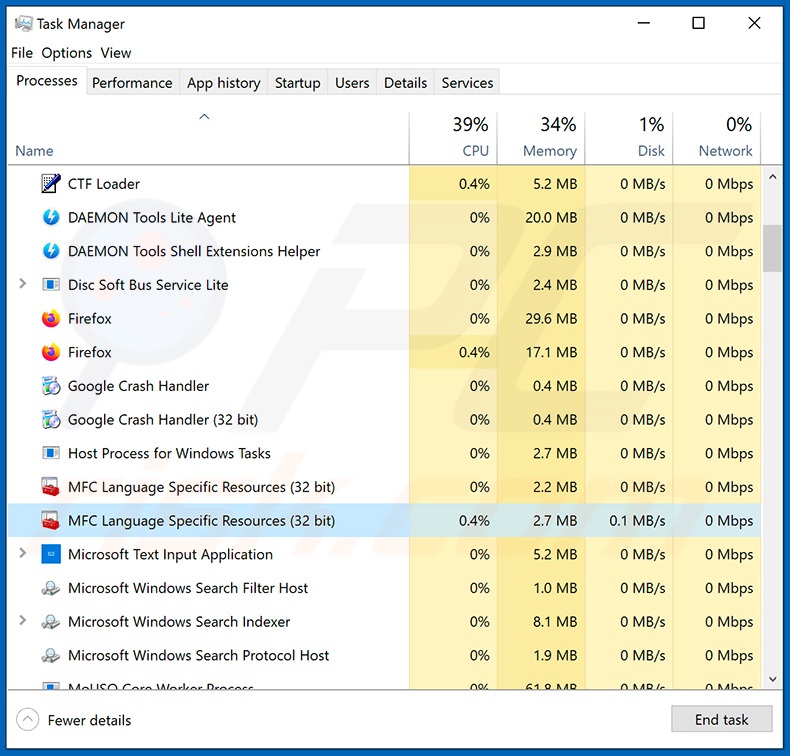

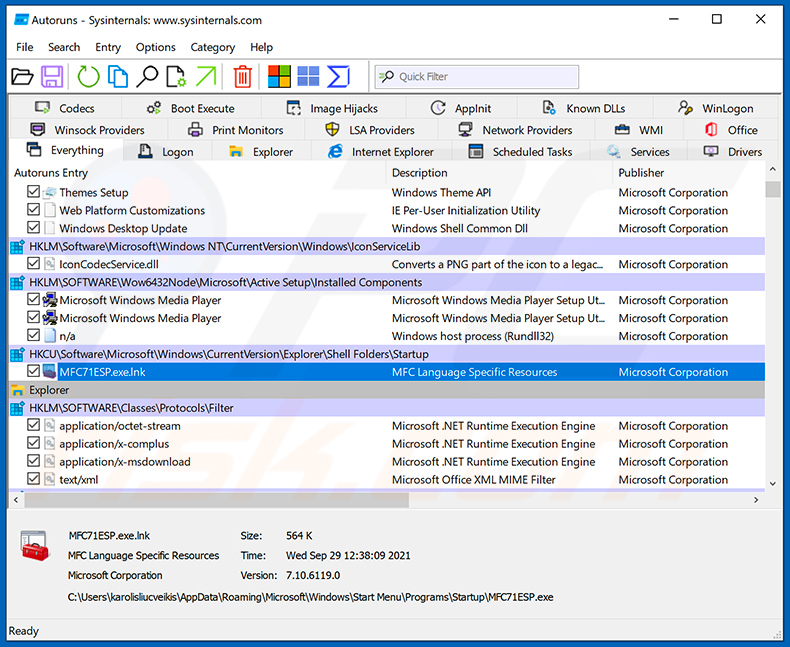

Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, usando gerenciador de tarefas, e identificou um programa que parece suspeito, deve continuar com estas etapas:

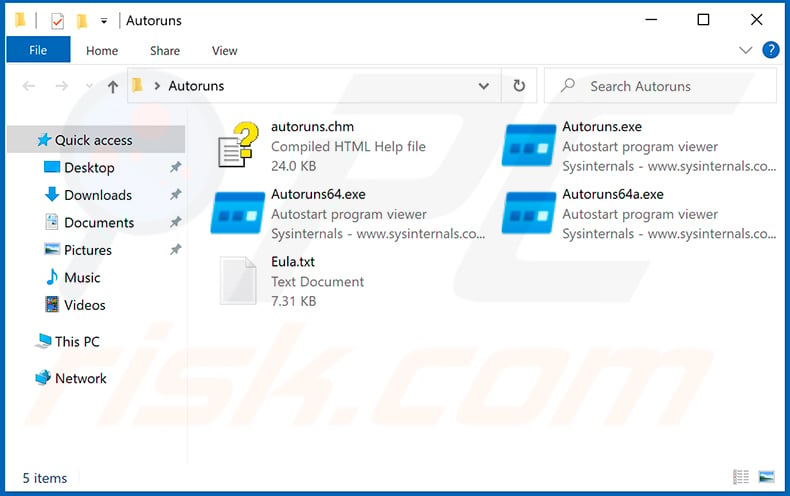

Descarregue um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

Descarregue um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

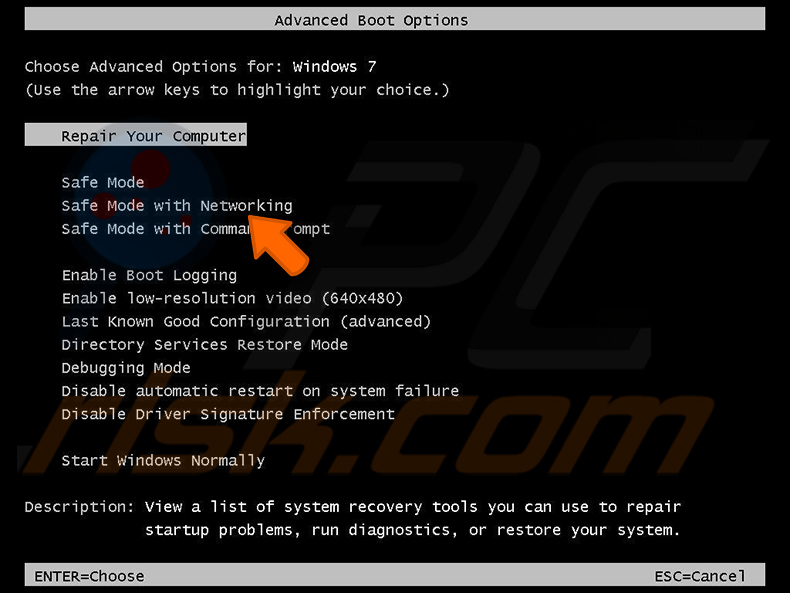

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores do Windows XP e Windows 7: Inicie o computador no Modo de Segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar, clique em OK. Durante o processo de inicialização do computador, pressione a tecla F8 no teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, selecione Modo de Segurança com Rede na lista.

Vídeo mostrando como iniciar o Windows 7 no “Modo de segurança com rede”:

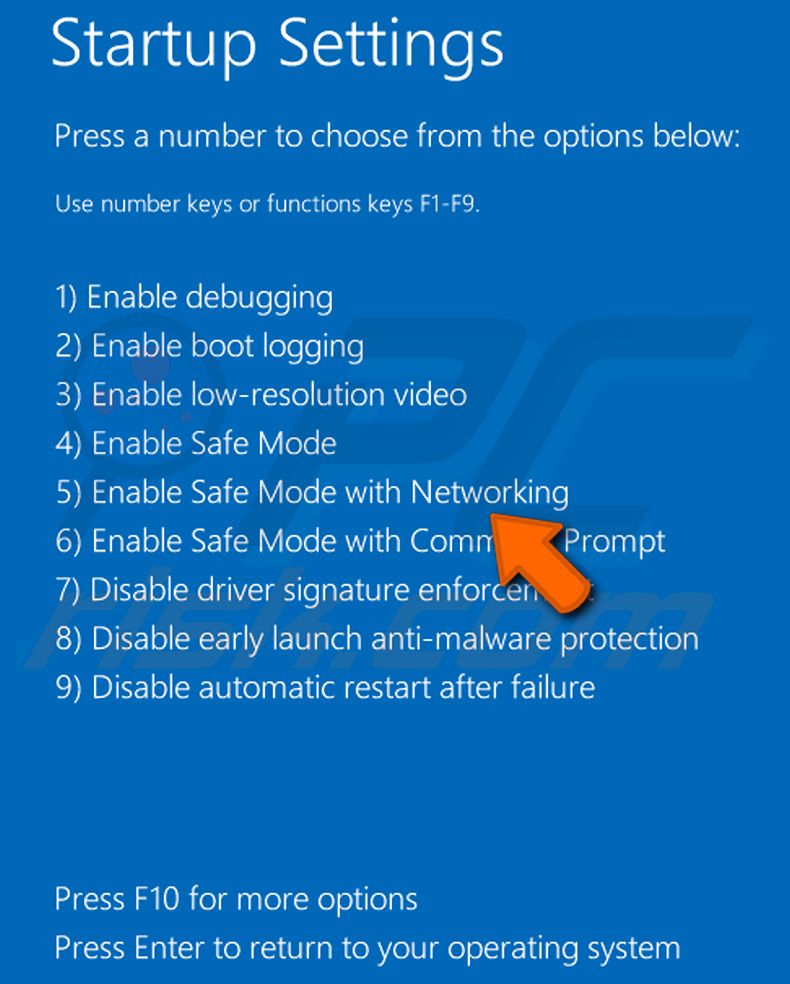

Utilizadores do Windows 8: Inicie o Windows 8 no Modo de segurança com rede - Vá para a tela inicial do Windows 8, digite Avançado e, nos resultados da pesquisa, selecione Configurações.

Clique em Opções avançadas de inicialização, na janela “Configurações gerais do PC” aberta, selecione Inicialização avançada. Clique no botão “Reiniciar agora”. O computador será reiniciado no “Menu de opções avançadas de inicialização”. Clique no botão “Solucionar problemas” e, em seguida, clique no botão “Opções avançadas”. Na tela de opções avançadas, clique em “Configurações de inicialização”.

Clique no botão «Reiniciar». O seu PC será reiniciado na tela Configurações de inicialização. Pressione F5 para inicializar no Modo de segurança com rede.

Vídeo mostrando como iniciar o Windows 8 no “Modo de segurança com rede”:

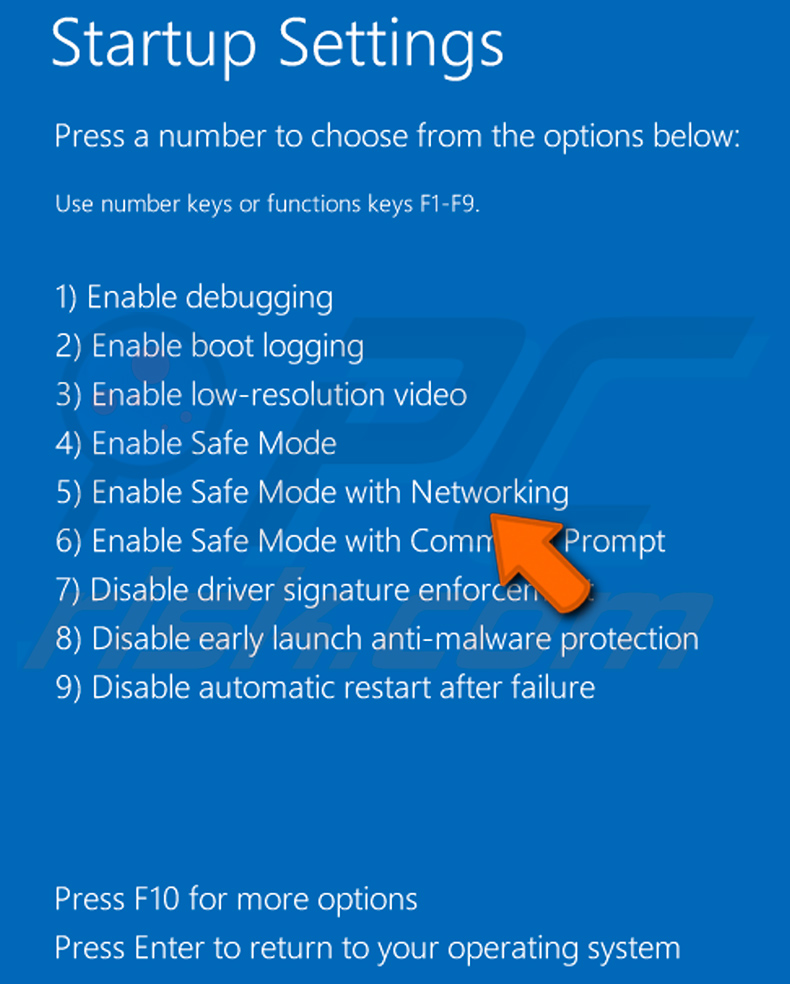

Usuários do Windows 10: Clique no logotipo do Windows e selecione o ícone Energia. No menu aberto, clique em ‘Reiniciar’ enquanto mantém pressionada a tecla “Shift” no teclado. Na janela “escolher uma opção”, clique em “Resolver problemas” e, em seguida, selecione “Opções avançadas”.

No menu de opções avançadas, selecione “Configurações de inicialização” e clique no botão ‘Reiniciar’. Na janela seguinte, clique no botão “F5” do teclado. Isso reiniciará o sistema operacional no modo de segurança com rede.

Vídeo mostrando como iniciar o Windows 10 no “Modo de segurança com rede”:

Extraia o arquivo baixado e execute o ficheiro Autoruns.exe.

Extraia o arquivo baixado e execute o ficheiro Autoruns.exe.

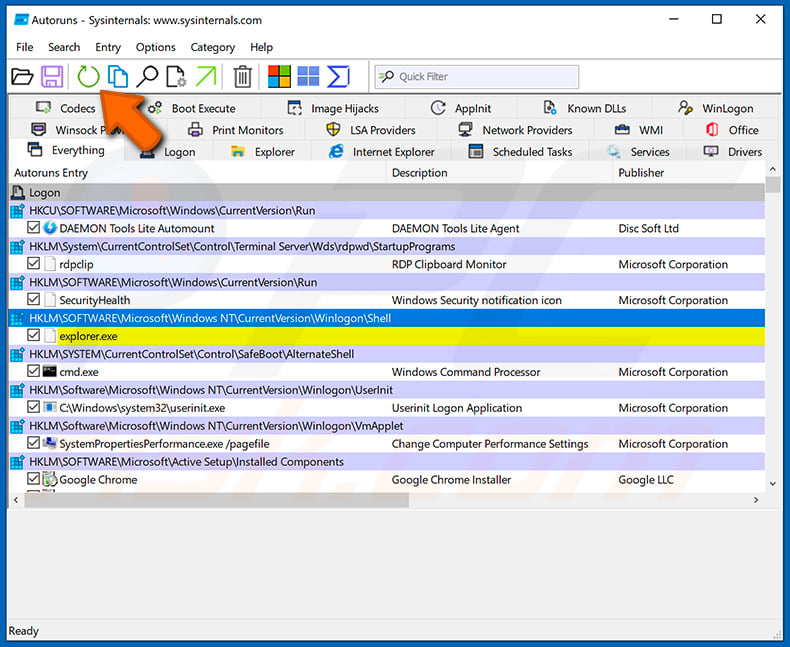

No aplicativo Autoruns, clique em ‘Opções’ na parte superior e desmarque as opções ”Ocultar locais vazios“ e ”Ocultar entradas do Windows“. Após este procedimento, clique no ícone ”Atualizar".

No aplicativo Autoruns, clique em ‘Opções’ na parte superior e desmarque as opções ”Ocultar locais vazios“ e ”Ocultar entradas do Windows“. Após este procedimento, clique no ícone ”Atualizar".

Verifique a lista fornecida pelo aplicativo Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pelo aplicativo Autoruns e localize o ficheiro de malware que deseja eliminar.

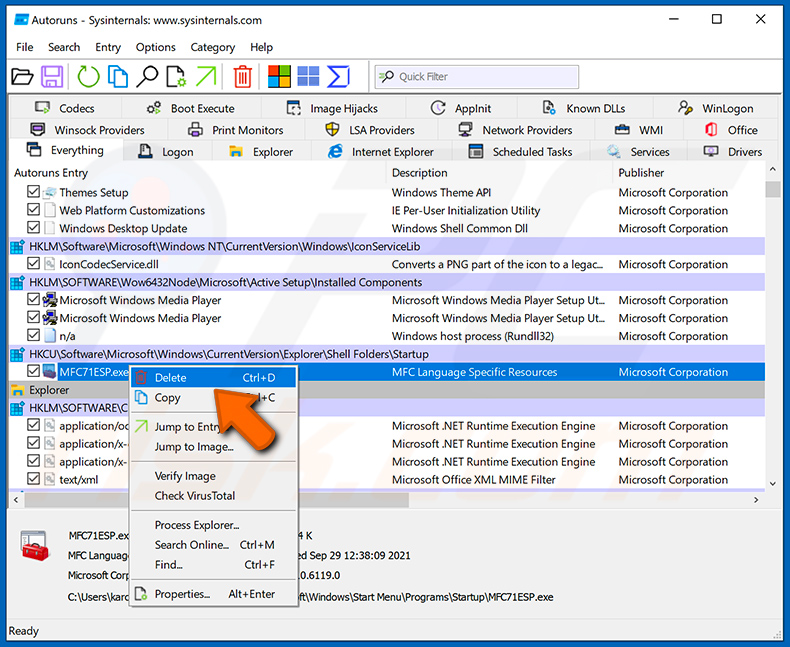

Deve anotar o caminho completo e o nome. Tenha em atenção que alguns malwares ocultam nomes de processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar remover ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o nome e selecione «Eliminar».

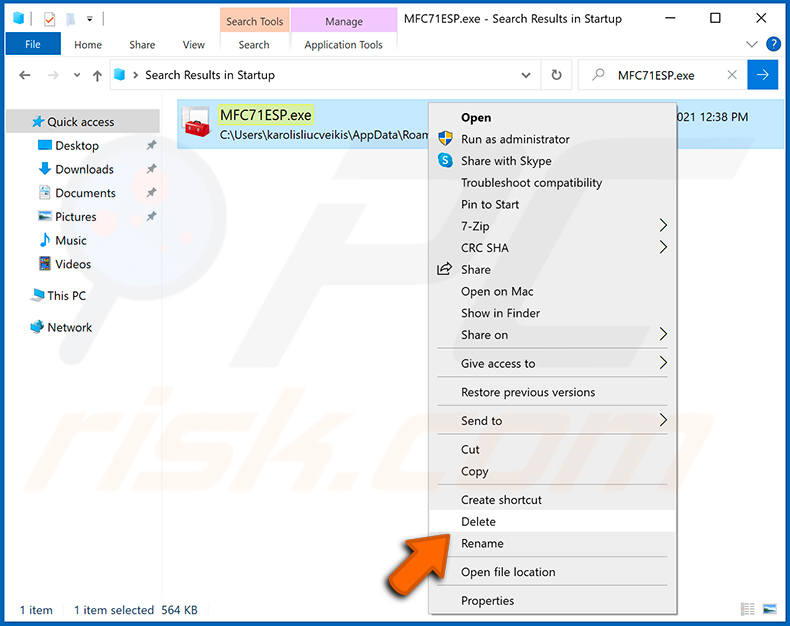

Após remover o malware através da aplicação Autoruns (isso garante que o malware não será executado automaticamente na próxima inicialização do sistema), deve procurar o nome do malware no seu computador. Certifique-se de ativar os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de removê-lo.

Reinicie o computador no modo normal. Seguir estas etapas deve remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer conhecimentos avançados de informática. Se não tiver esses conhecimentos, deixe a remoção de malware para programas antivírus e antimalware.

Estas etapas podem não funcionar com infeções de malware avançadas. Como sempre, é melhor prevenir a infeção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, instale as atualizações mais recentes do sistema operativo e utilize software antivírus. Para ter a certeza de que o seu computador está livre de infeções de malware, recomendamos que o verifique com Combo Cleaner Antivirus para Windows.

Perguntas frequentes (FAQ)

O meu computador está infetado com o malware PureRAT. Devo formatar o meu dispositivo de armazenamento para me livrar dele?

Formatar o seu dispositivo de armazenamento removerá o PureRAT, mas é uma medida drástica que levará à perda de todos os seus dados, a menos que tenha um backup. Antes de formatar, pode tentar usar uma ferramenta de segurança confiável, como o Combo Cleaner, para detectar e remover a infeção.

Quais são os maiores problemas que o malware pode causar?

O malware pode causar roubo de dados, perdas financeiras, danos ao sistema, violações de privacidade e acesso não autorizado a contas. Também pode tornar os dispositivos mais lentos ou causar falhas e espalhar-se para outros sistemas.

Qual é o objetivo do malware PureRAT?

Os seus objetivos incluem roubar dados confidenciais (especialmente de navegadores e aplicações de criptomoedas), espionar utilizadores através da webcam e do microfone, registar teclas digitadas, sequestrar transações de criptomoedas, gerir ficheiros e processos, lançar ataques como DDoS e desativar recursos de segurança.

Como o PureRAT se infiltrou no meu computador?

O PureRAT provavelmente infetou o seu computador através de um ataque de engenharia social. O invasor enviou um PDF com um link para uma pasta do Zoho WorkDrive contendo um ficheiro ZIP malicioso e pressionou-o a executá-lo. Uma vez executado, ele usou uma técnica furtiva para injetar o PureRAT em um processo legítimo do Windows.

O Combo Cleaner irá proteger-me contra malware?

Sim, o Combo Cleaner pode detetar e remover quase todos os malwares conhecidos. Como os malwares avançados geralmente se escondem profundamente no sistema, é essencial realizar uma verificação completa do sistema.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários