Como remover o malware RatOn do seu dispositivo Android

TrojanTambém conhecido como: Trojan de acesso remoto RatOn

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de malware é o RatOn?

O RatOn é um software malicioso que tem como alvo dispositivos Android. É classificado como um Trojan de Acesso Remoto (RAT). O RatOn existe pelo menos desde o verão de 2025.

Este trojan é capaz de controlar dispositivos remotamente, realizar transferências automáticas de dinheiro e ataques de retransmissão NFC, roubar carteiras de criptomoedas e funcionar como ransomware. O RatOn tem sido usado em campanhas que visam utilizadores checos e eslovacos.

Visão geral do malware RatOn

O RatOn infiltra-se nos sistemas através de uma cadeia de infeção em várias etapas e requer várias permissões. Para expandir um pouco a cadeia de infeção, a primeira etapa envolve um dropper que atua como um instalador de software de terceiros. Ele solicita permissão para instalar aplicações de terceiros.

Durante o processo de infiltração, duas permissões importantes são obtidas: acesso aos privilégios de administrador do dispositivo e aos Serviços de Acessibilidade do Android. O último é um serviço destinado a fornecer ajuda adicional com a interação do dispositivo para usuários que precisam. Os Serviços de Acessibilidade têm uma variedade de recursos, como leitura da tela, execução de gestos (por exemplo, deslizes, toques longos/curtos, etc.), simulação da tela sensível ao toque, interação com o teclado e assim por diante.

Outro conjunto de permissões de que a cadeia necessita inclui: gerir as definições do sistema e ler/escrever contactos. No entanto, quaisquer permissões subsequentes solicitadas são concedidas automaticamente através do abuso dos Serviços de Acessibilidade do Android.

As infeções RatOn também podem ter uma terceira fase, na qual outra carga útil – o malware NFSkate – é introduzida no sistema. O NFSkate é capaz de realizar ataques de retransmissão NFC.

O RatOn é um RAT (Remote Access Trojan, ou Trojan de Acesso Remoto) – um tipo de malware que permite que os invasores acessem e controlem remotamente máquinas infectadas. Ele também pode realizar ataques de retransmissão NFC, que normalmente envolvem engenharia social extensiva. Os ataques exigem que as vítimas interajam com seus cartões de crédito/débito e forneçam seus códigos PIN.

O malware prepara o sistema para enviar NFC (Near-Field Communication) para o dispositivo dos atacantes – estabelecendo assim um canal entre os dispositivos. O objetivo é permitir que os cibercriminosos utilizem os cartões das vítimas para levantar dinheiro em caixas automáticas ou efetuar pagamentos sem contacto em terminais de pagamento.

O RatOn pode realizar dois tipos de ataques de sobreposição através do WebView: usando conteúdo escrito na linguagem de marcação HTML ou um URL que hospeda uma página HTML incluindo JavaScript. Basicamente, esses ataques envolvem sobrepor aplicações genuínas com phishing que registam os dados fornecidos. As sobreposições podem aparecer como cópias idênticas de páginas de login, formulários de registo, páginas de pagamento, etc.

O único modelo de sobreposição conhecido usado pelo RatOn é uma nota de resgate em checo e inglês. Acredita-se que isso possa ser usado para bloquear a tela ransomware ou para obter dados confidenciais (como credenciais de login de carteiras de criptomoedas), forçando os utilizadores a abrir aplicações relacionadas.

Este RAT tem como alvo carteiras digitais – Blockchain Android Wallet, MetaMask, Phantom e Trust (e possivelmente outras). No momento da redação deste artigo, o malware está configurado para roubar quatro versões linguísticas das carteiras – inglês, checo, eslovaco e russo. O processo pode funcionar da seguinte forma: O RatOn inicia a aplicação da carteira, acede-a com credenciais obtidas anteriormente, faz alterações nas configurações de segurança da carteira de criptomoedas e, finalmente, obtém a sua senha (normalmente através de keylogging – registo de teclas digitadas).

Além disso, este trojan pode realizar transferências automáticas de dinheiro através do abuso dos Serviços de Acessibilidade. Foi observado a realizar tais transferências através do George – a aplicação do Česká spořitelna (Banco de Poupança Checo). O RatOn pode abrir a aplicação, realizar cliques e outras interações, verificar/alterar o limite diário de transferências, fornecer códigos PIN e inserir detalhes do destinatário – realizando assim transações sem qualquer interação do utilizador.

Além das funções mencionadas, o RatOn pode executar estes comandos: obter a lista de aplicações instaladas, alterar a lista de aplicações visadas, transmitir ao vivo/gravar o ecrã do dispositivo, abrir uma aplicação específica, ativar o dispositivo, modificar quando um dispositivo entra em modo de suspensão, bloquear o dispositivo (abusando do acesso de administrador do dispositivo), desativar o desbloqueio do dispositivo através de biometria (para forçar o uso de um método diferente), definir o método de desbloqueio do dispositivo como " expirado" (para pressionar os utilizadores a alterá-lo e, em seguida, gravar o novo padrão/PIN/senha), obter o nome da vítima (extraindo-o da conta Google associada), criar novos contactos, descarregar/reproduzir MP3 , alterar o toque, exibir notificações falsas, enviar SMS (podem ser usados como malware de Toll fraud), substituir o conteúdo da área de transferência (pode ser usado como um clipper), abrir URLs benignos e aumentar/diminuir o brilho do ecrã.

Em resumo, a presença de software malicioso como o RatOn nos dispositivos pode levar a graves problemas de privacidade, perdas financeiras significativas e roubo de identidade.

| Nome | Trojan de acesso remoto RatOn |

| Tipo de ameaça | Malware para Android, aplicação maliciosa, Trojan de acesso remoto, Ferramenta de administração remota, RAT, trojan. |

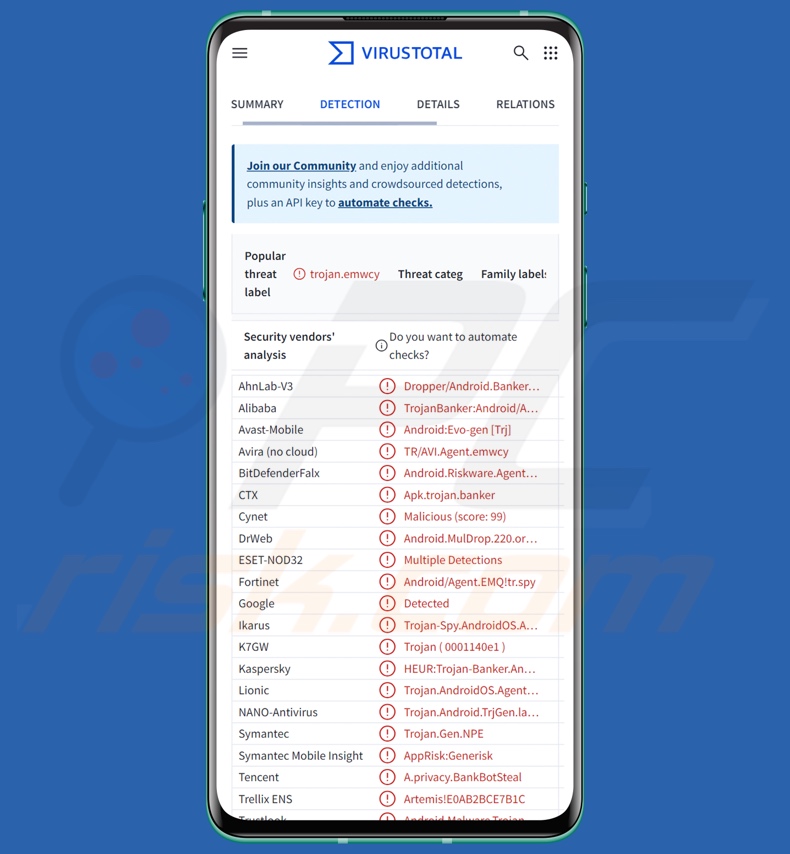

| Nomes de detecção | Avast-Mobile (Android:Evo-gen [Trj]), Combo Cleaner (Android.Riskware.Agent.aKPS), ESET-NOD32 (múltiplas detecções), Kaspersky (HEUR:Trojan-Banker.AndroidOS.Agent.we) , Lista completa (VirusTotal) |

| Sintomas | O dispositivo está lento, as configurações do sistema são modificadas sem a permissão do utilizador, aplicativos questionáveis aparecem, o uso de dados e bateria aumenta significativamente, os navegadores redirecionam para sites questionáveis. |

| Métodos de distribuição | Anexos de e-mail infetados, anúncios online maliciosos, engenharia social, aplicações enganosas, sites fraudulentos. |

| Danos | Roubo de informações pessoais (mensagens privadas, logins/senhas, etc.), diminuição do desempenho do dispositivo, descarga rápida da bateria, diminuição da velocidade da Internet, perdas enormes de dados, perdas monetárias, roubo de identidade (aplicativos maliciosos podem abusar de aplicativos de comunicação). |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Exemplos de trojans de acesso remoto específicos para Android

Já escrevemos sobre vários programas maliciosos; RedHook, Asur, Crocodilus e G700 são apenas alguns dos nossos artigos mais recentes sobre -targeting RATs.

Os trojans de acesso remoto tendem a ser incrivelmente multifuncionais e podem ser usados para uma variedade de fins maliciosos. No entanto, independentemente da versatilidade de um software malicioso, a sua presença num sistema coloca em risco a segurança do dispositivo e do utilizador. Portanto, todas as ameaças devem ser removidas imediatamente após a deteção.

Como é que o RatOn se infiltrou no meu dispositivo?

As campanhas do RatOn direcionadas a falantes de checo e eslovaco foram facilitadas por sites voltados para adultos. Os domínios conhecidos incluíam “TikTok18+”, mas outras variantes são possíveis. As páginas maliciosas hospedavam o dropper usado na primeira fase das infeções do RatOn.

Atualmente, não se sabe como os sites foram promovidos. Geralmente, essas páginas são endossadas por meio de malvertising (anúncios intrusivos), sites que utilizam redes de publicidade fraudulentas (redirecionamentos), spam (por exemplo, e-mails, publicações em redes sociais/fóruns, PMsDMs, notificações do navegador, SMS, etc.), typosquatting (URLs com erros ortográficos) e adware.

Outras técnicas de distribuição não são improváveis. Phishing e engenharia social são padrão na proliferação de malware. O software malicioso é geralmente disfarçado ou agrupado com programas/mídia comuns.

Os métodos de distribuição mais comuns incluem: downloads drive-by (furtivos/enganosos), canais de download não confiáveis (por exemplo, sites de freeware e hospedagem gratuita de arquivos, redes de compartilhamento Peer-to-Peer, lojas de aplicativos de terceiros, etc.), malvertising, golpes online, anexos ou links maliciosos em e-mails/mensagens de spam, conteúdo pirata, ferramentas ilegais de ativação de software (“cracks”) e atualizações falsas.

Além disso, alguns programas maliciosos podem se auto-proliferar através de redes locais e dispositivos de armazenamento removíveis (por exemplo, discos rígidos externos, unidades flash USB, etc.).

Como evitar a instalação de malware?

Recomendamos vivamente que esteja atento ao navegar, uma vez que a Internet está repleta de conteúdo enganoso e malicioso. Os e-mails recebidos e outras mensagens devem ser abordados com cautela. Anexos ou links encontrados em e-mails suspeitos/irrelevantes não devem ser abertos, pois podem ser infecciosos.

Outra recomendação é baixar apenas conteúdo bem pesquisado de fontes oficiais e verificadas. Os programas devem ser ativados e atualizados usando funções/ferramentas legítimas, pois aqueles obtidos de terceiros podem conter malware.

É fundamental ter um antivírus confiável instalado e mantido atualizado. O software de segurança deve ser usado para executar verificações regulares do sistema e remover ameaças e problemas detectados.

Menu rápido:

- Introdução

- Como eliminar o histórico de navegação do navegador Web Chrome?

- Como desativar as notificações do navegador Web Chrome?

- Como reiniciar o navegador Web Chrome?

- Como eliminar o histórico de navegação do browser Firefox?

- Como desativar as notificações do navegador Firefox?

- Como reiniciar o browser Firefox?

- Como desinstalar aplicações potencialmente indesejadas e/ou maliciosas?

- Como arrancar o dispositivo Android no "Modo de segurança"?

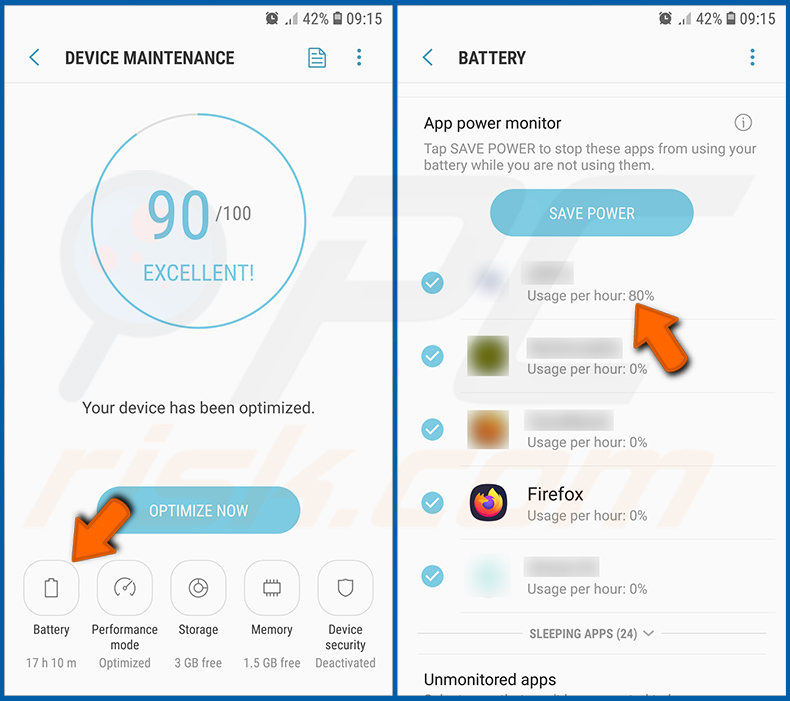

- Como verificar a utilização da bateria de várias aplicações?

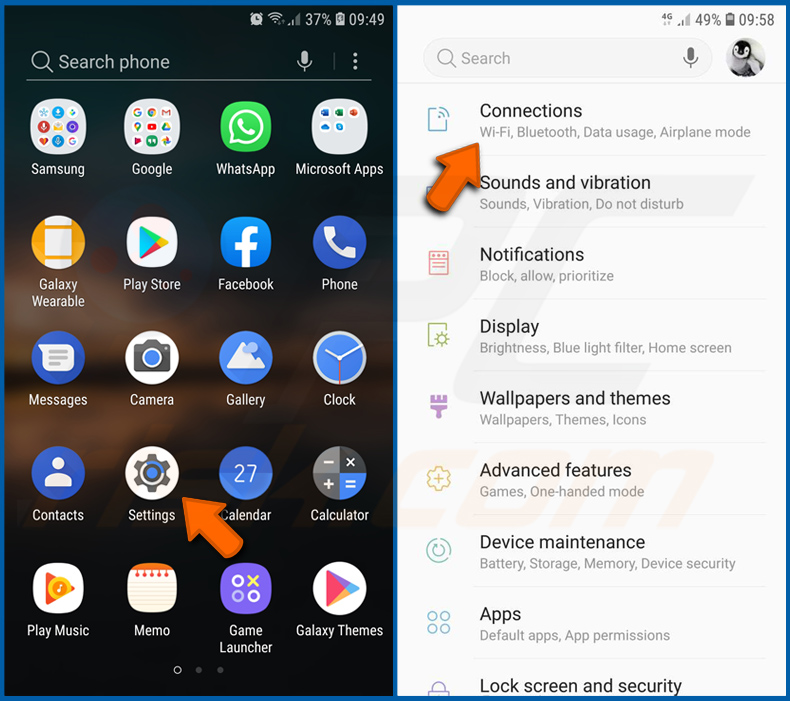

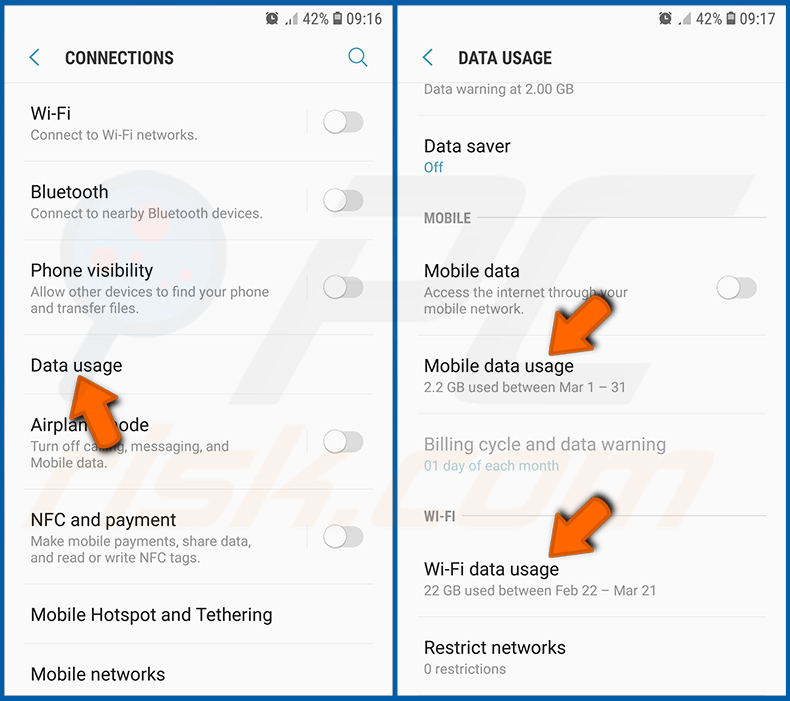

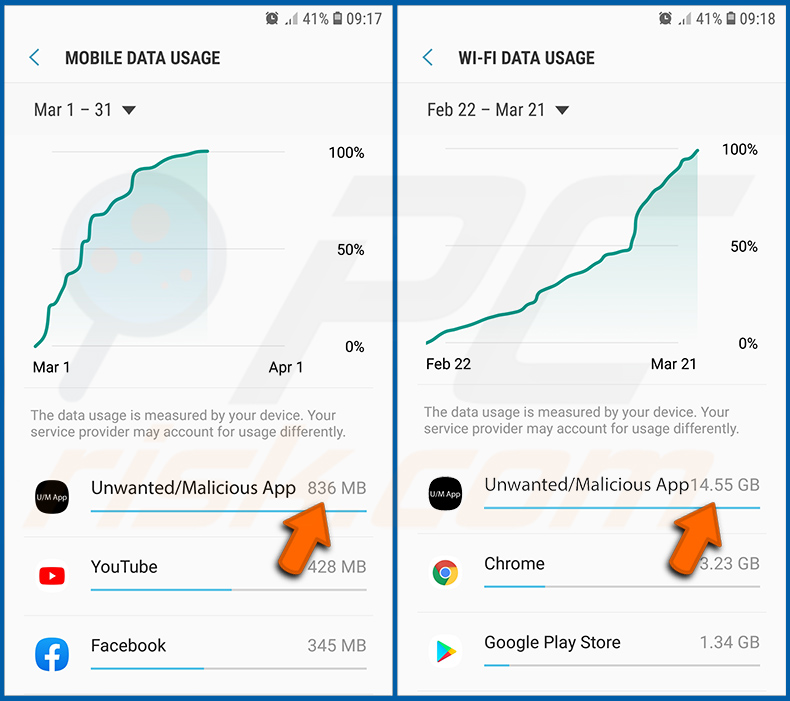

- Como verificar a utilização de dados de várias aplicações?

- Como instalar as actualizações de software mais recentes?

- Como repor o sistema no seu estado predefinido?

- Como desativar as aplicações que têm privilégios de administrador?

Eliminar o histórico de navegação do navegador Web Chrome:

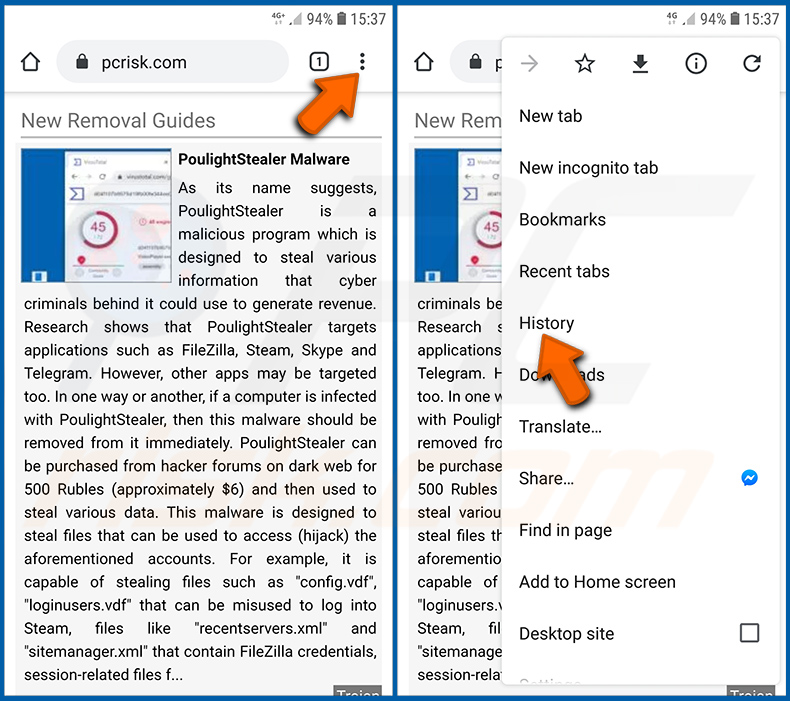

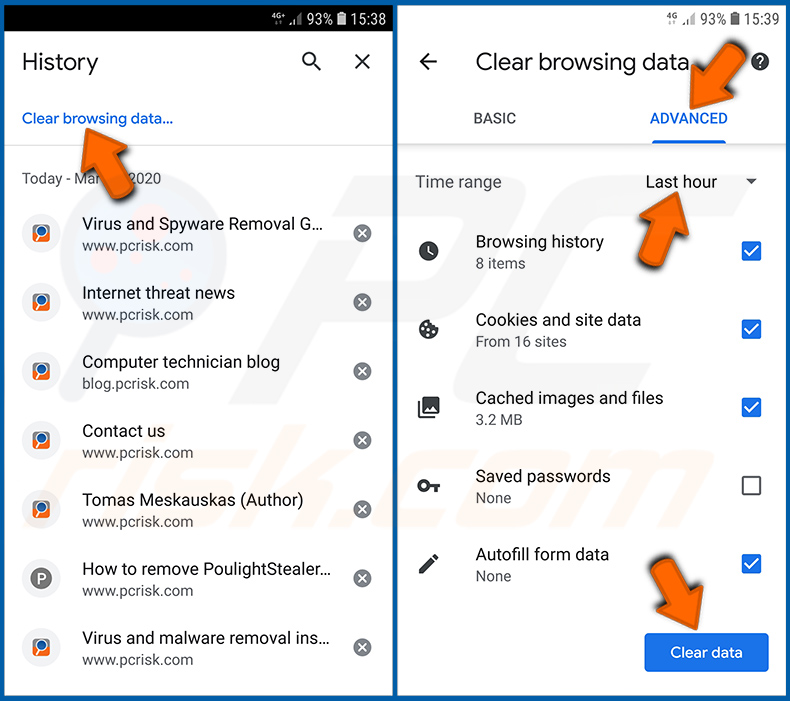

Toque no botão "Menu" (três pontos no canto superior direito do ecrã) e selecione "Histórico" no menu pendente aberto.

Toque em "Limpar dados de navegação", selecione o separador "AVANÇADO", escolha o intervalo de tempo e os tipos de dados que pretende eliminar e toque em "Limpar dados".

Desativar as notificações do navegador no navegador Web Chrome:

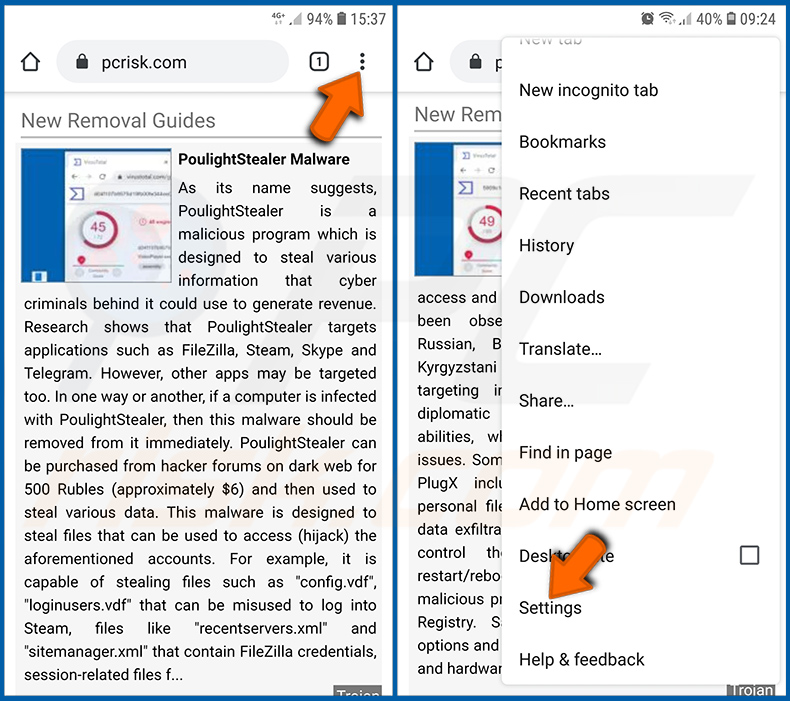

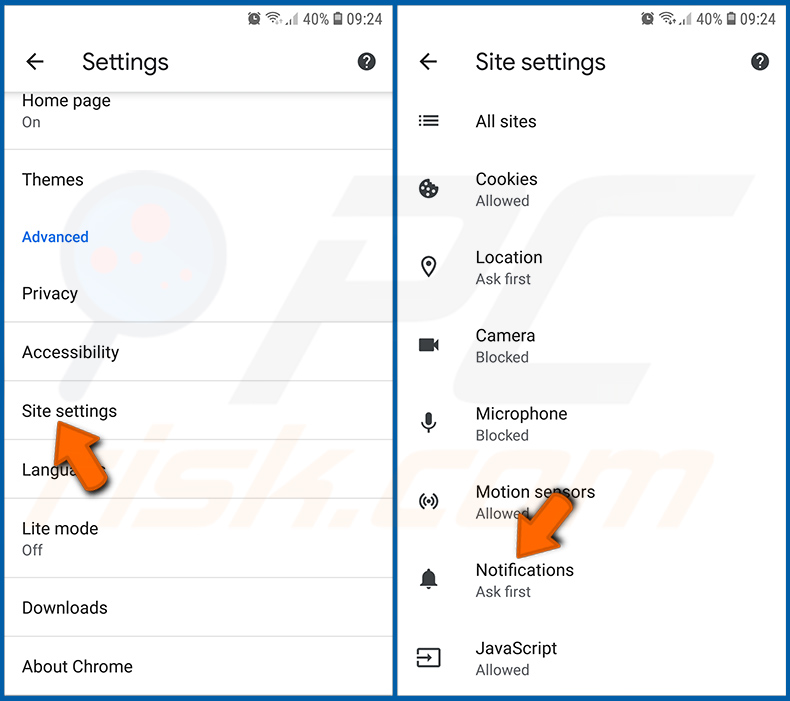

Toque no botão "Menu" (três pontos no canto superior direito do ecrã) e selecione "Definições" no menu pendente aberto.

Desloque-se para baixo até ver a opção "Definições do sítio" e toque nela. Desloque-se para baixo até ver a opção "Notificações" e toque nela.

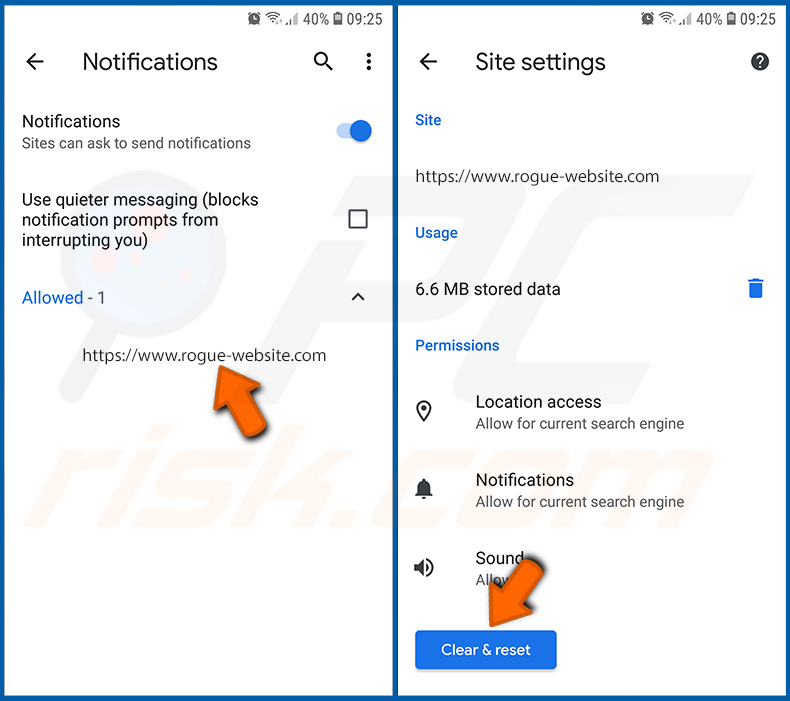

Encontre os sites que enviam notificações do navegador, toque neles e clique em "Limpar e repor". Isto irá remover as permissões concedidas para que estes sítios Web enviem notificações. No entanto, se voltar a visitar o mesmo sítio, este pode voltar a pedir uma autorização. Pode optar por conceder ou não estas permissões (se optar por recusar, o sítio Web irá para a secção "Bloqueado" e deixará de lhe pedir a permissão).

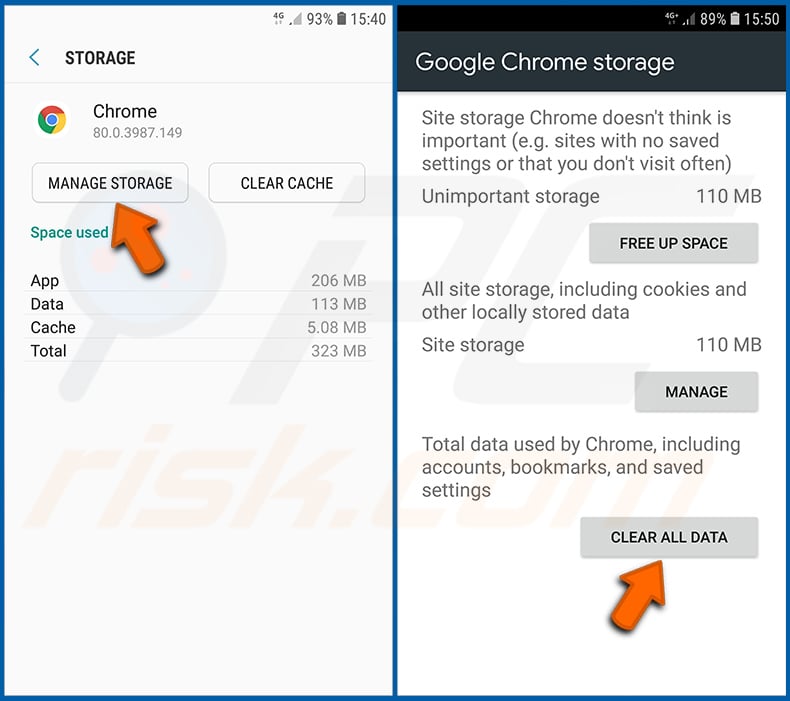

Repor o navegador Web Chrome:

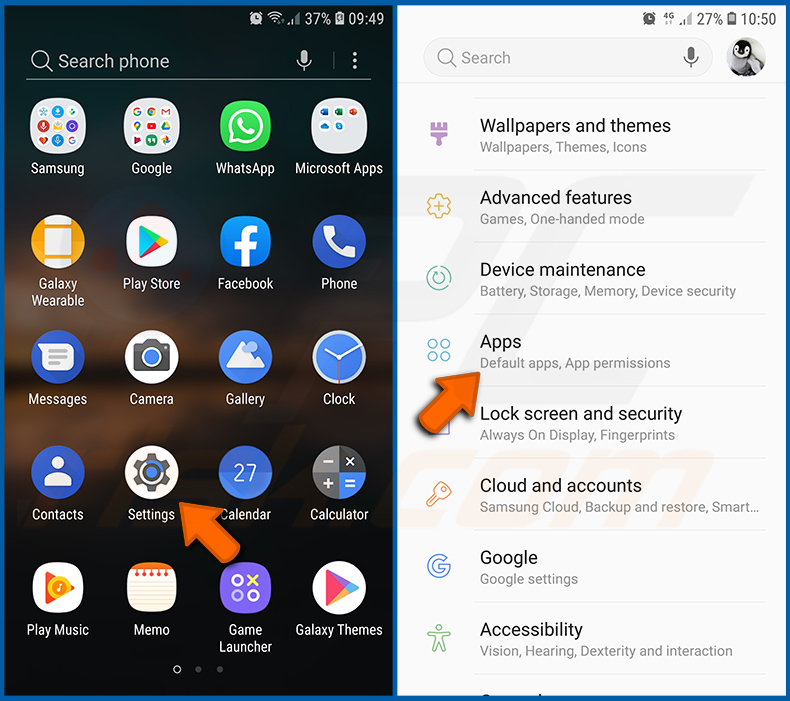

Aceda a "Definições", desloque-se para baixo até ver "Aplicações" e toque na mesma.

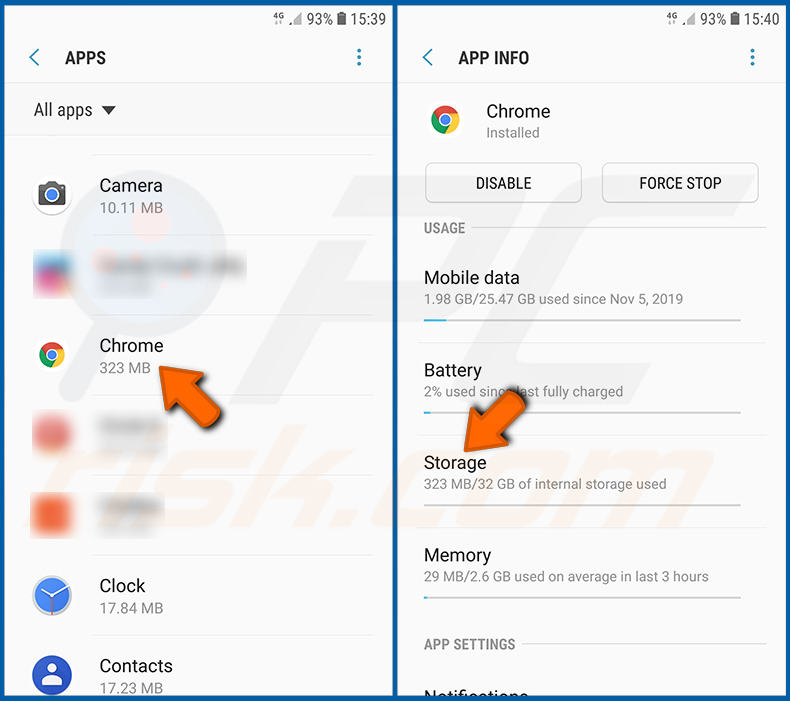

Desloque-se para baixo até encontrar a aplicação "Chrome", selecione-a e toque na opção "Armazenamento".

Toque em "GERIR ARMAZENAMENTO", depois em "LIMPAR TODOS OS DADOS" e confirme a ação tocando em "OK". Note que a reposição do navegador elimina todos os dados armazenados no mesmo. Isto significa que todos os inícios de sessão/palavras-passe guardados, histórico de navegação, definições não predefinidas e outros dados serão eliminados. Terá também de voltar a iniciar sessão em todos os sítios Web.

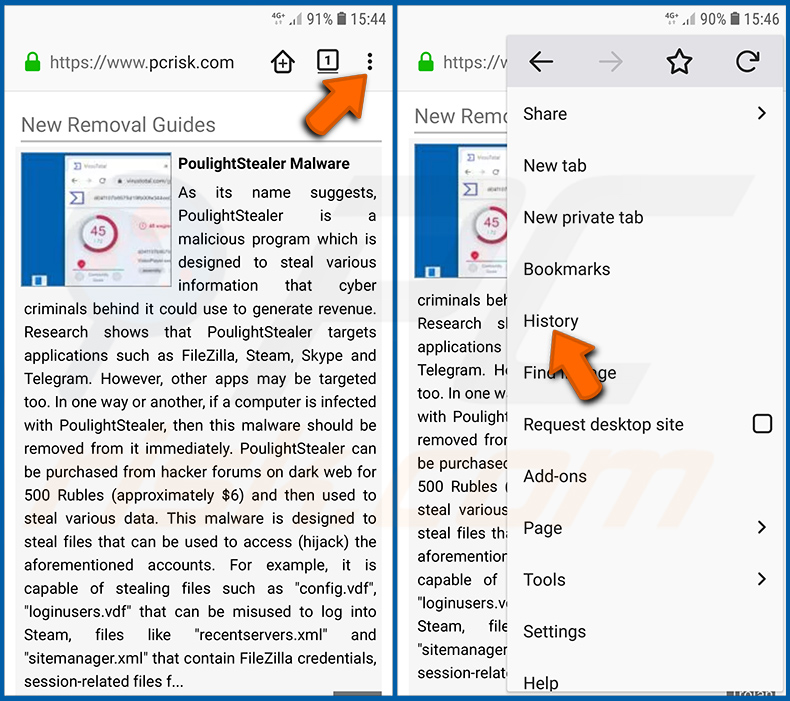

Eliminar o histórico de navegação do browser Firefox:

Toque no botão "Menu" (três pontos no canto superior direito do ecrã) e selecione "Histórico" no menu pendente aberto.

Desloque-se para baixo até ver "Limpar dados privados" e toque nele. Selecione os tipos de dados que pretende remover e toque em "LIMPAR DADOS".

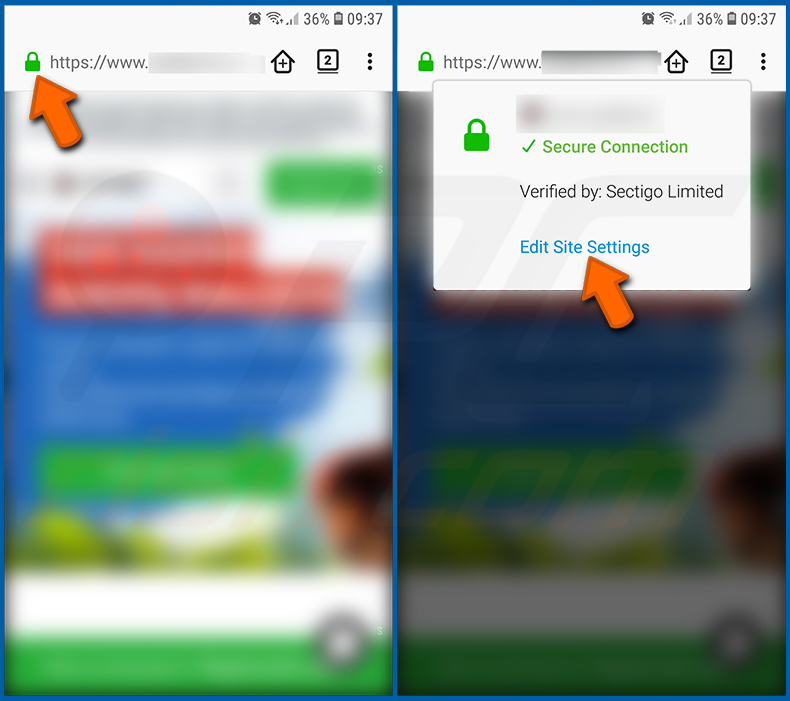

Desativar as notificações do navegador no navegador Web Firefox:

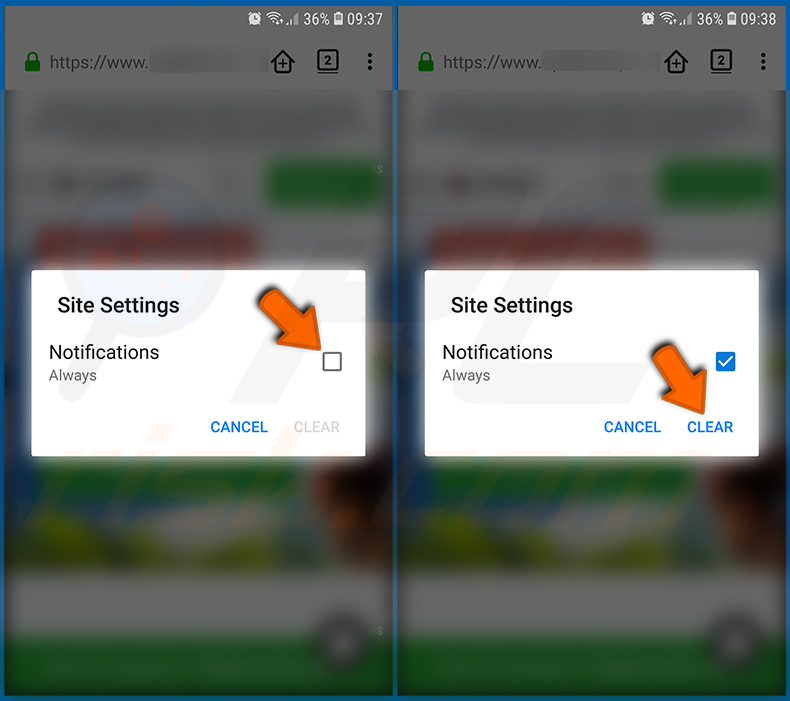

Visite o sítio Web que está a enviar notificações do navegador, toque no ícone apresentado à esquerda da barra de URL (o ícone não será necessariamente um "cadeado") e selecione "Editar definições do sítio".

Na janela pop-up aberta, selecione a opção "Notificações" e toque em "LIMPAR".

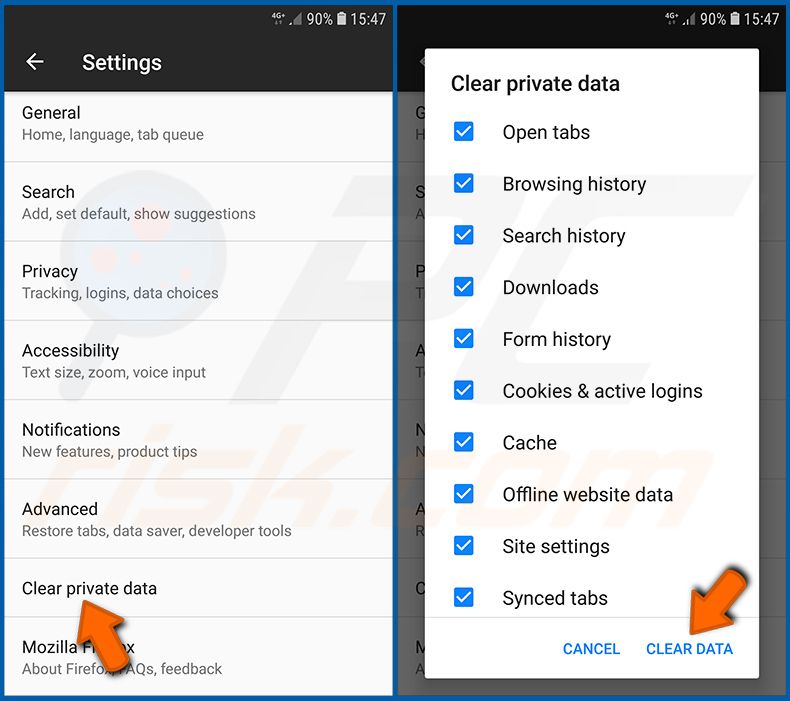

Reinicie o navegador Web Firefox:

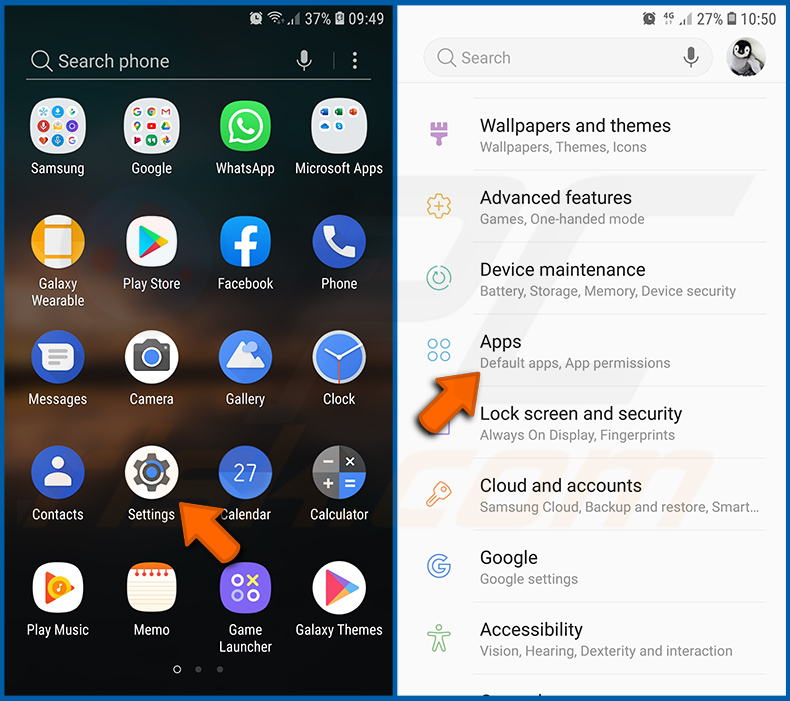

Aceda a "Definições", desloque-se para baixo até ver "Aplicações" e toque na mesma.

Desloque-se para baixo até encontrar a aplicação "Firefox", selecione-a e toque na opção "Armazenamento".

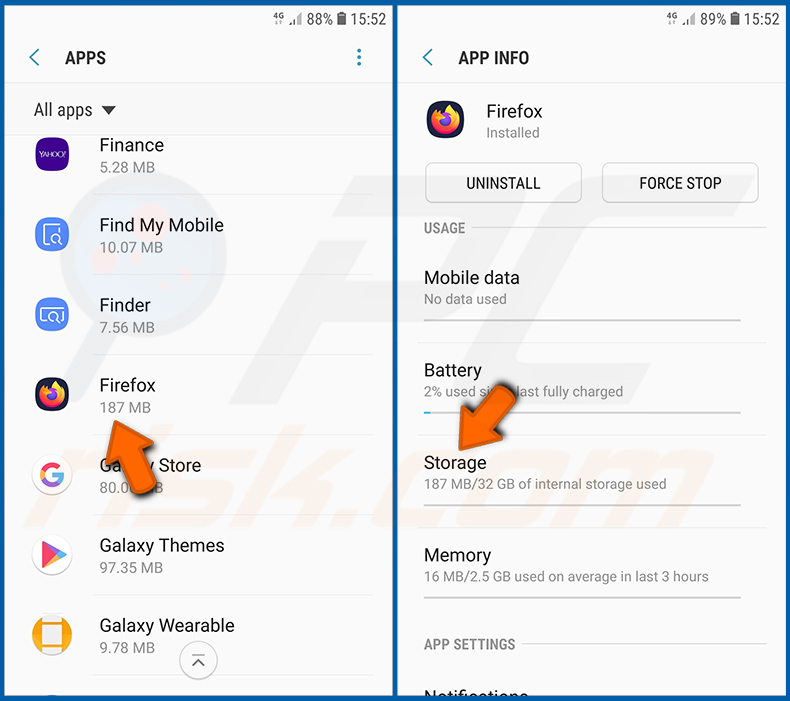

Toque em "LIMPAR DADOS" e confirme a ação tocando em "APAGAR". Note que a reposição do navegador elimina todos os dados armazenados no mesmo. Isto significa que todos os inícios de sessão/palavras-passe guardados, histórico de navegação, definições não predefinidas e outros dados serão eliminados. Terá também de voltar a iniciar sessão em todos os sítios Web.

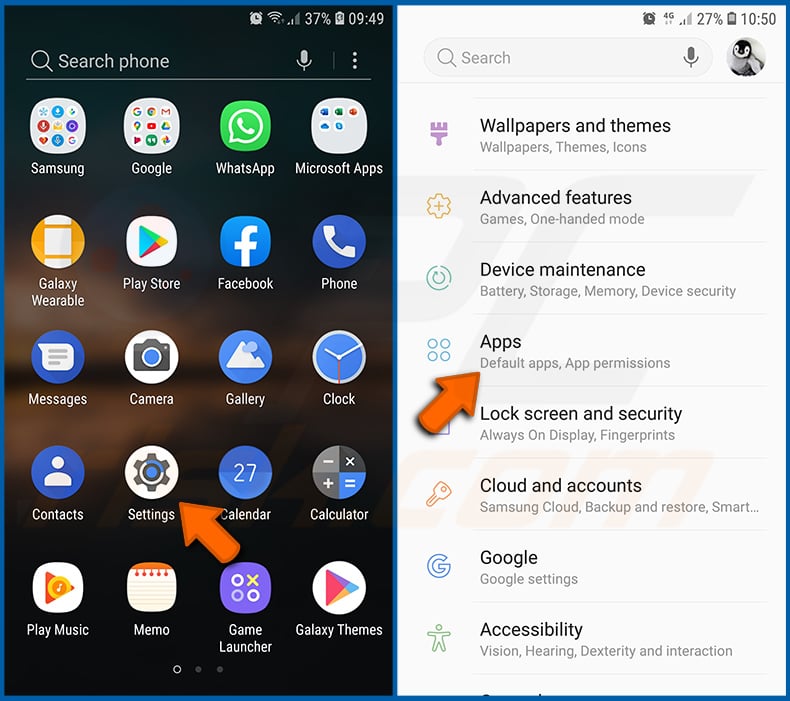

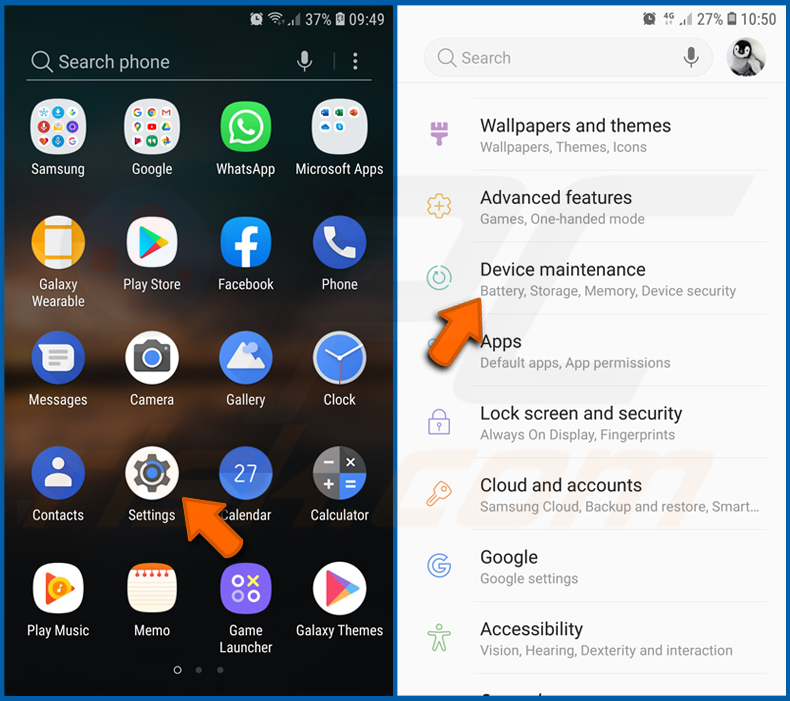

Desinstalar aplicações potencialmente indesejadas e/ou maliciosas:

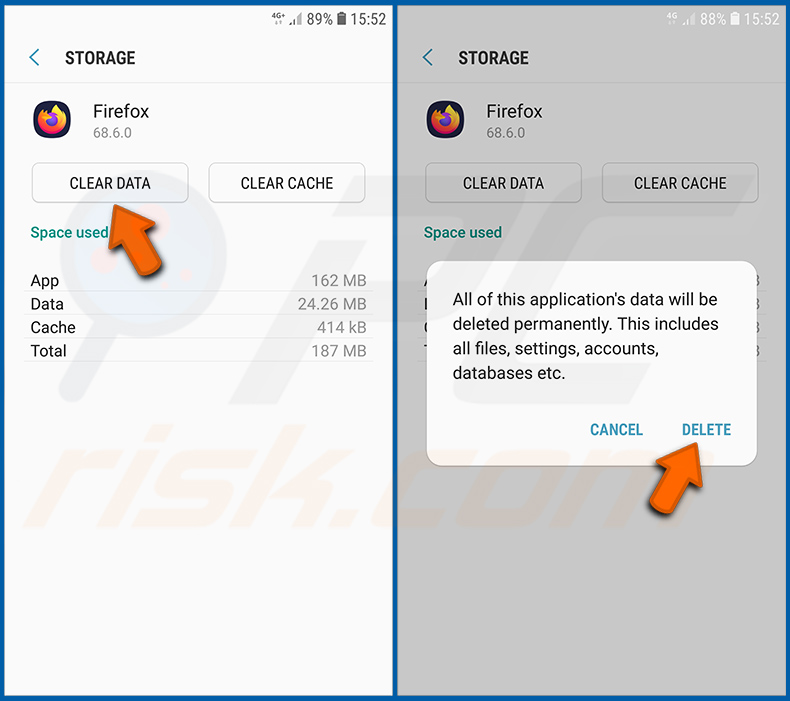

Aceda a "Definições", desloque-se para baixo até ver "Aplicações" e toque na mesma.

Desloque-se para baixo até ver uma aplicação potencialmente indesejada e/ou maliciosa, selecione-a e toque em "Desinstalar". Se, por algum motivo, não conseguir remover a aplicação selecionada (por exemplo, é-lhe apresentada uma mensagem de erro), deve tentar utilizar o "Modo de Segurança".

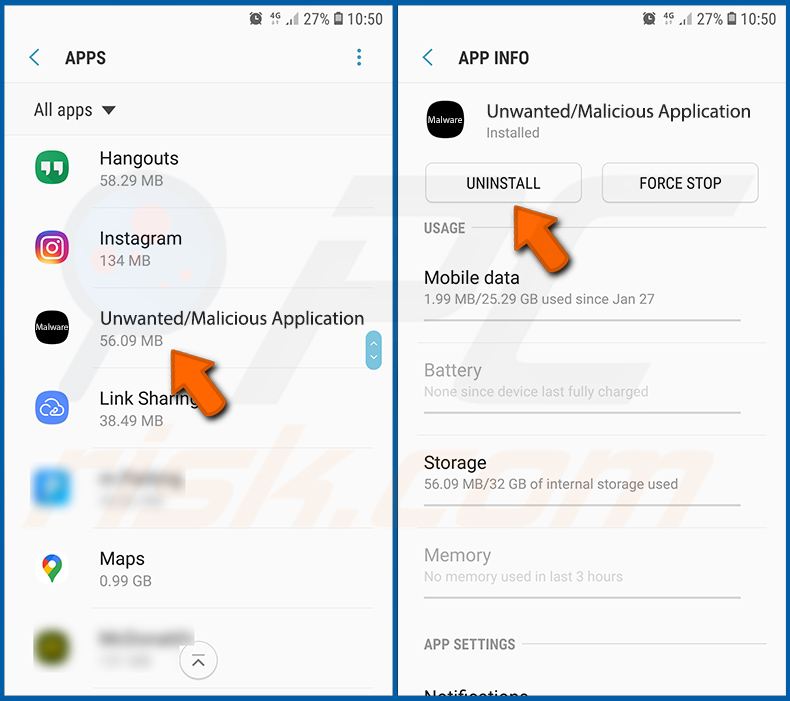

Arrancar o dispositivo Android no "Modo de segurança":

O "Modo de segurança" do sistema operativo Android desactiva temporariamente a execução de todas as aplicações de terceiros. A utilização deste modo é uma boa forma de diagnosticar e resolver vários problemas (por exemplo, remover aplicações maliciosas que impedem os utilizadores de o fazer quando o dispositivo está a funcionar "normalmente").

Prima o botão "Power" e mantenha-o premido até ver o ecrã "Desligar". Toque no ícone "Desligar" e mantenha-o premido. Após alguns segundos, aparecerá a opção "Modo de segurança" e poderá executá-la reiniciando o dispositivo.

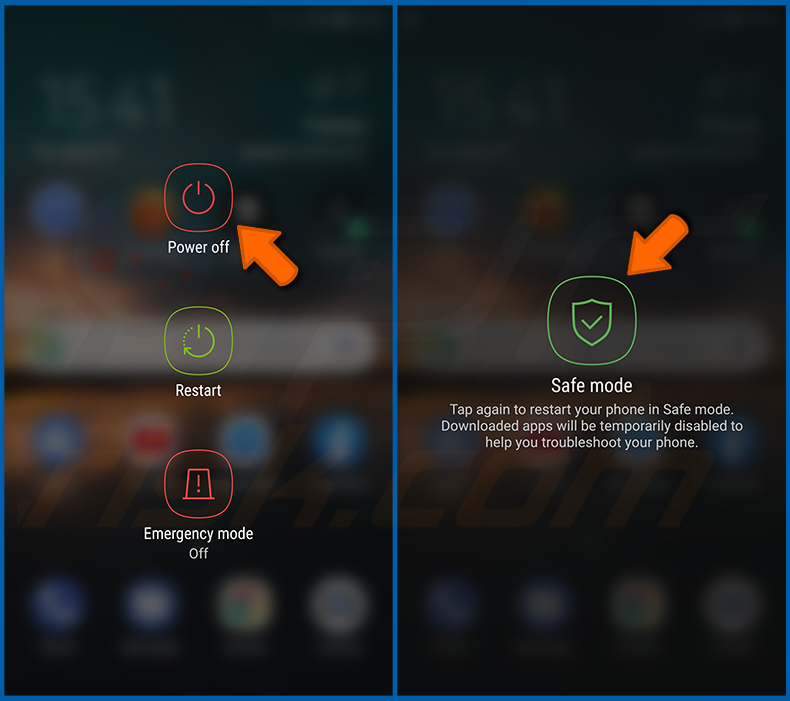

Verifique a utilização da bateria de várias aplicações:

Aceda a "Definições", desloque-se para baixo até ver "Manutenção do dispositivo" e toque nela.

Toque em "Bateria" e verifique a utilização de cada aplicação. As aplicações legítimas/genuínas são concebidas para utilizar o mínimo de energia possível, a fim de proporcionar a melhor experiência ao utilizador e poupar energia. Por conseguinte, uma utilização elevada da bateria pode indicar que a aplicação é maliciosa.

Verifique a utilização de dados de várias aplicações:

Aceda a "Definições", desloque-se para baixo até ver "Ligações" e toque nela.

Desloque-se para baixo até ver "Utilização de dados" e selecione esta opção. Tal como acontece com a bateria, as aplicações legítimas/genuínas são concebidas para minimizar a utilização de dados tanto quanto possível. Isto significa que uma grande utilização de dados pode indicar a presença de uma aplicação maliciosa. Note-se que algumas aplicações maliciosas podem ser concebidas para funcionar apenas quando o dispositivo está ligado a uma rede sem fios. Por este motivo, deve verificar a utilização de dados móveis e Wi-Fi.

Se encontrar uma aplicação que utilize muitos dados, apesar de nunca a utilizar, recomendamos vivamente que a desinstale o mais rapidamente possível.

Instalar as actualizações de software mais recentes:

Manter o software atualizado é uma boa prática no que diz respeito à segurança do dispositivo. Os fabricantes de dispositivos estão continuamente a lançar vários patches de segurança e actualizações do Android para corrigir erros e bugs que podem ser utilizados por cibercriminosos. Um sistema desatualizado é muito mais vulnerável, pelo que deve certificar-se sempre de que o software do seu dispositivo está atualizado.

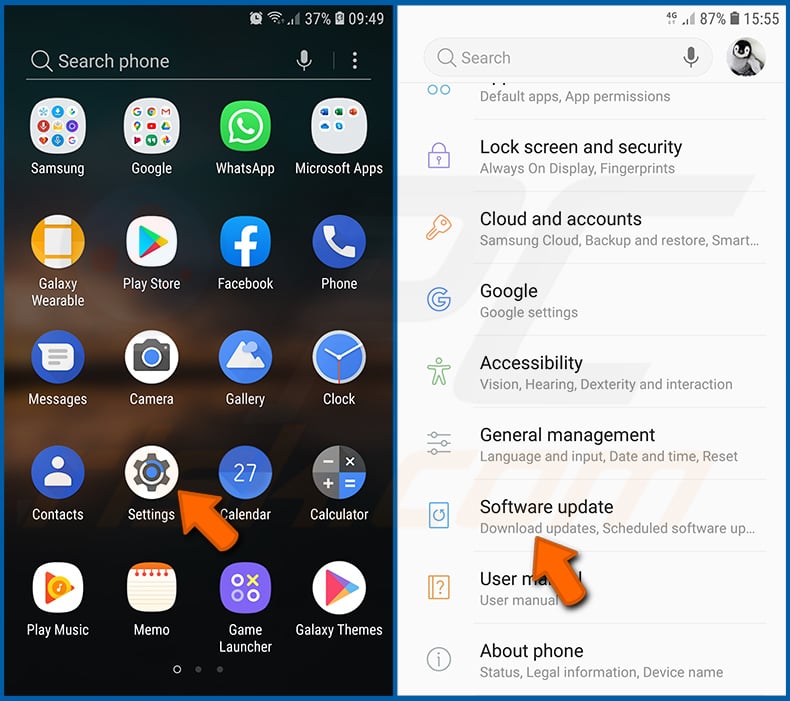

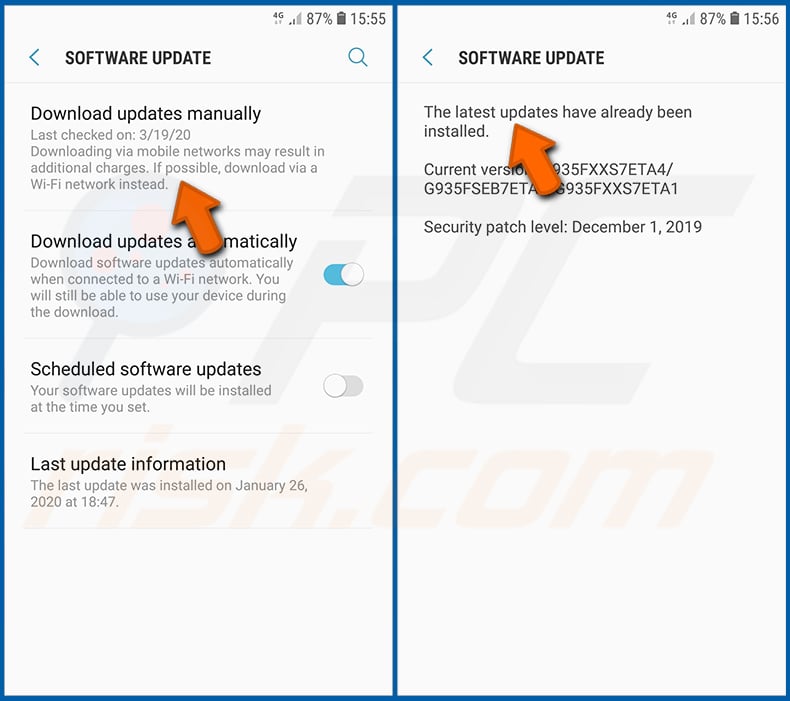

Vá a "Definições", desloque-se para baixo até ver "Atualização de software" e toque nela.

Toque em "Descarregar actualizações manualmente" e verifique se existem actualizações disponíveis. Em caso afirmativo, instale-as imediatamente. Recomendamos também que active a opção "Descarregar actualizações automaticamente" - esta opção permitirá que o sistema o notifique quando for lançada uma atualização e/ou a instale automaticamente.

Repor o sistema no seu estado predefinido:

Executar uma "Reposição de fábrica" é uma boa forma de remover todas as aplicações indesejadas, repor as predefinições do sistema e limpar o dispositivo em geral. No entanto, deve ter em conta que todos os dados do dispositivo serão eliminados, incluindo fotografias, ficheiros de vídeo/áudio, números de telefone (armazenados no dispositivo e não no cartão SIM), mensagens SMS, etc. Por outras palavras, o dispositivo será restaurado ao seu estado original.

Também pode restaurar as definições básicas do sistema e/ou simplesmente as definições de rede.

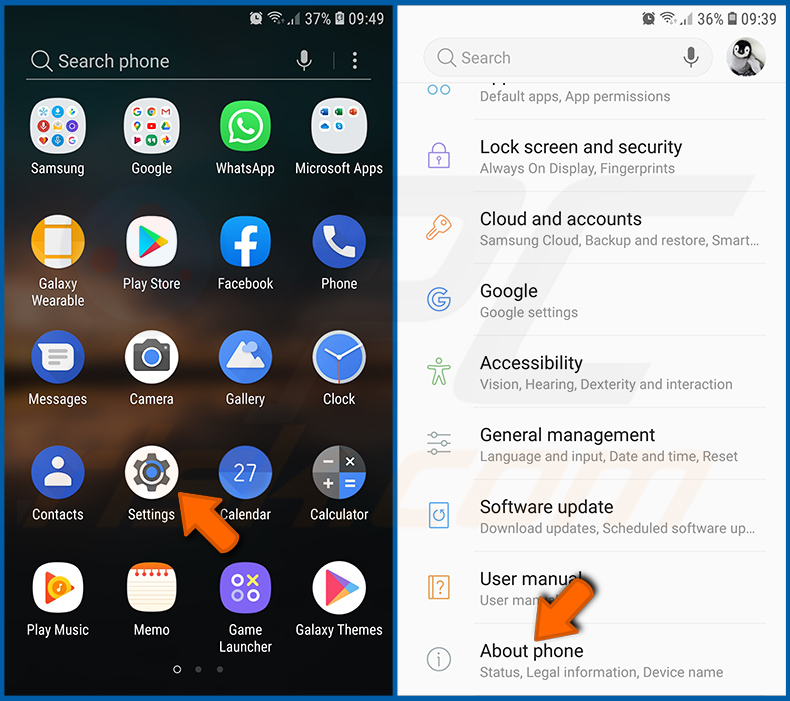

Vá a "Definições", desloque-se para baixo até ver "Acerca do telemóvel" e toque nele.

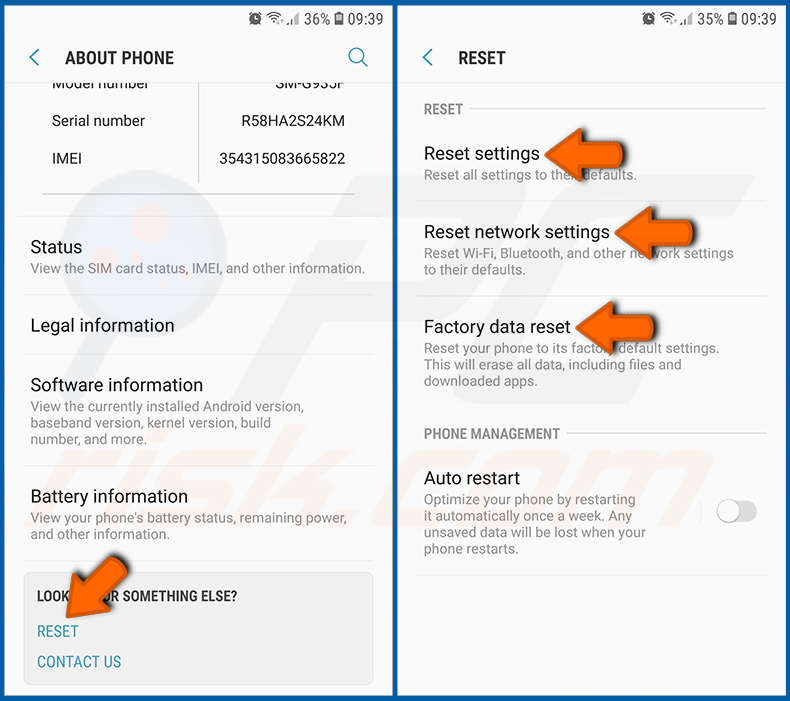

Desloque-se para baixo até ver "Repor" e toque nele. Agora escolha a ação que pretende executar:

"Repor definições" - repõe todas as definições do sistema para as predefinições;

"Repor definições de rede" - repõe todas as definições relacionadas com a rede para as predefinições;

"Repor dados de fábrica" - repõe todo o sistema e elimina completamente todos os dados armazenados;

Desativar aplicações que tenham privilégios de administrador:

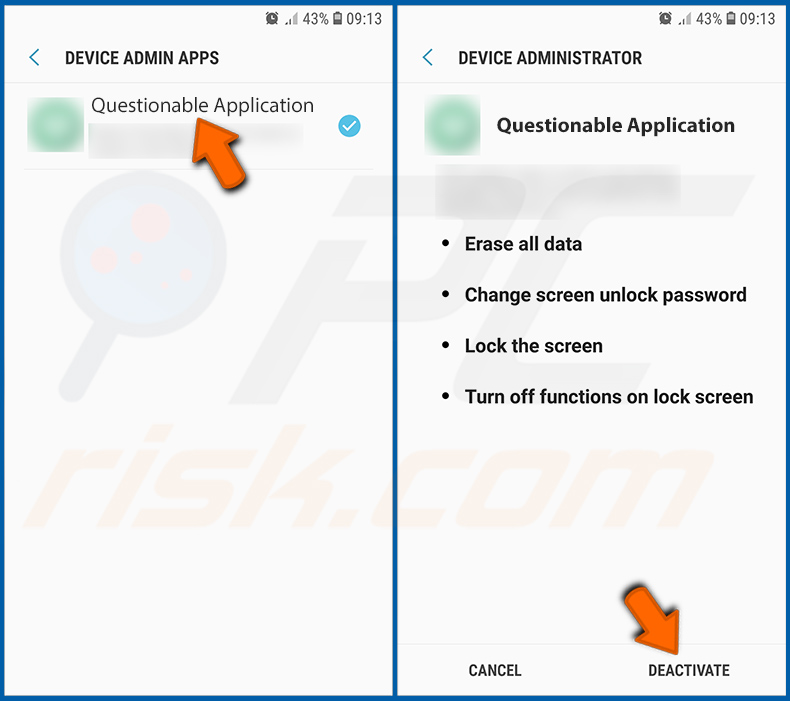

Se uma aplicação maliciosa obtiver privilégios de administrador, pode danificar seriamente o sistema. Para manter o dispositivo o mais seguro possível, deve verificar sempre quais as aplicações que têm esses privilégios e desativar as que não devem ter.

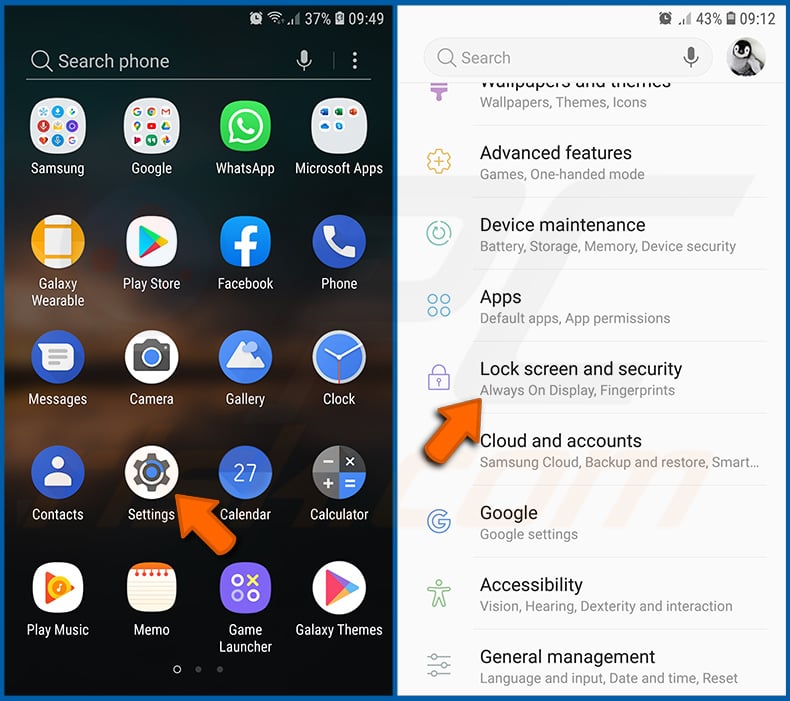

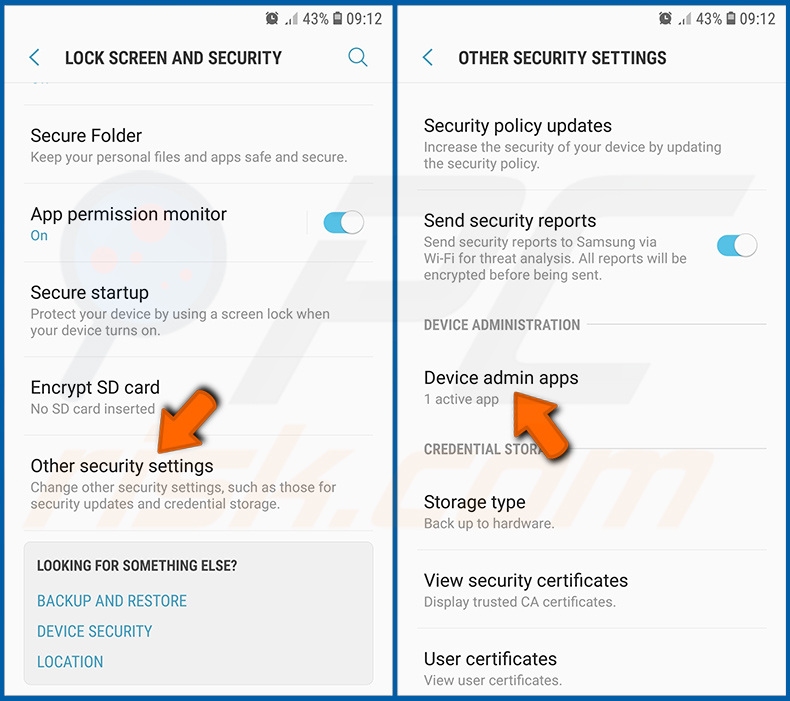

Aceda a "Definições", desloque-se para baixo até ver "Ecrã de bloqueio e segurança" e toque nessa opção.

Desloque-se para baixo até ver "Outras definições de segurança", toque nela e, em seguida, toque em "Aplicações de administração do dispositivo".

Identifique as aplicações que não devem ter privilégios de administrador, toque nelas e depois em "DESACTIVAR".

Perguntas frequentes (FAQ)

O meu dispositivo Android está infetado com o malware RatOn. Devo formatar o meu dispositivo de armazenamento para me livrar dele?

A remoção de malware raramente requer formatação.

Quais são os maiores problemas que o malware RatOn pode causar?

Os perigos associados a uma infeção dependem das capacidades do malware e dos objetivos dos cibercriminosos. O RatOn é um trojan de acesso remoto que pode realizar transferências automáticas de dinheiro e ataques de retransmissão NFC, roubar carteiras digitais e funcionar como ransomware. Portanto, este malware pode causar graves problemas de privacidade, perdas financeiras e roubo de identidade.

Qual é o objetivo do malware RatOn?

O malware é usado principalmente para obter ganhos financeiros, e muitas das capacidades do RatOn são voltadas para esse objetivo. É importante notar que o malware também é frequentemente usado para divertir os atacantes ou realizar seus rancores pessoais, interromper processos (por exemplo, sites, serviços, empresas, etc.), envolver-se em hacktivismo e lançar ataques políticos/geopolíticos.

Como o malware RatOn se infiltrou no meu dispositivo Android?

O RatOn tem sido disseminado por meio de sites falsos do TikTok exclusivos para adultos. No entanto, ele também pode ser proliferado usando outros métodos. O malware é normalmente espalhado por meio de downloads drive-by, spam, malvertising, golpes online, canais de download duvidosos (por exemplo, sites de freeware e hospedagem de arquivos gratuitos, redes de compartilhamento P2P, lojas de aplicativos de terceiros, etc.), conteúdo pirata, ferramentas de ativação ilegal de software (“cracking”) e atualizações falsas. Alguns programas maliciosos podem se espalhar por meio de redes locais e dispositivos de armazenamento removíveis.

O Combo Cleaner irá proteger-me contra malware?

O Combo Cleaner pode detetar e eliminar a maioria das infeções por malware conhecidas. Lembre-se de que os programas maliciosos de ponta tendem a esconder-se profundamente nos sistemas – portanto, é essencial realizar uma verificação completa do sistema.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários