Como remover o OctoRAT de dispositivos infetados

TrojanTambém conhecido como: Trojan de acesso remoto OctoRAT

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de malware é o OctoRAT?

O OctoRAT é um Trojan de acesso remoto desenvolvido na plataforma .NET. O malware suporta mais de 70 comandos, emprega métodos de persistência e possui várias maneiras de contornar o UAC e elevar privilégios, além de amplos recursos de coleta de informações. A funcionalidade e o design geral indicam que ele provavelmente é oferecido como Malware como Serviço em mercados clandestinos.

Mais informações sobre o OctoRAT

Quando o OctoRAT é executado, ele realiza um processo de configuração. Uma das suas primeiras ações é carregar bibliotecas de bases de dados SQLite através de um componente específico. Esta etapa é importante porque os navegadores modernos armazenam dados confidenciais, como palavras-passe guardadas, cookies e histórico de navegação, em bases de dados SQLite.

Ao carregar essas bibliotecas, o malware prepara-se para aceder e extrair essas informações. Em seguida, o OctoRAT verifica o seu nível de permissão no sistema. Ele verifica com o sistema Windows para determinar se atualmente possui permissões de nível administrativo. Se não tiver esses privilégios, ele tenta escalá-los.

A tentativa acima mencionada envolve o uso do bypass UAC do FodHelper. Esse método explora uma falha que permite que o FodHelper.exe seja executado com privilégios elevados. O malware cria uma entrada no registo que instrui o Windows a iniciar o OctoRAT em vez do manipulador de configurações real. Quando o FodHelper.exe é executado, ele inicia o malware com direitos de administrador, sem mostrar um prompt do UAC.

Além disso, o OctoRAT utiliza o Agendador de Tarefas do Windows para garantir que permaneça em execução no sistema. Ele cria uma tarefa chamada WindowsUpdate para que pareça um processo normal do Windows e não levante suspeitas. Essa tarefa garante que o malware seja reiniciado rapidamente se for encerrado ou removido.

Roubo inicial de informações

Antes de o OctoRAT se ligar ao seu servidor de comando e controlo, ele primeiro rouba os dados do navegador. Isso é feito logo no início para que os atacantes possam obter informações, mesmo que o malware seja descoberto (detetado) rapidamente. Um módulo integrado verifica as bases de dados SQLite utilizadas por navegadores como o Chrome, Firefox e Edge.

Ele recolhe dados confidenciais, incluindo palavras-passe guardadas, detalhes de preenchimento automático, histórico de navegação e cookies de sessão. Depois de recolhidos, os dados são enviados para o servidor do invasor.

Principais capacidades

O OctoRAT inclui um módulo de controlo remoto do ambiente de trabalho. Ele pode transmitir a tela da vítima, fazer capturas de tela, alterar a qualidade da captura e simular ações do mouse ou teclado. Isso permite que os cibercriminosos manipulem o cursor, cliquem, digitem, rolem a tela e controlem a entrada de dados como se estivessem usando o dispositivo da vítima.

Além disso, o OctoRAT possui funções de gerenciamento de processos, permitindo que os agentes de ameaças visualizem todos os processos em execução, encerrem os selecionados ou os suspendam. Ele também pode listar unidades e pastas, fazer upload ou download de ficheiros e até mesmo executar programas na máquina infectada. Esses recursos permitem que o invasor roube documentos, plante ficheiros maliciosos ou execute ferramentas adicionais no sistema.

Além disso, o OctoRAT pode iniciar e parar um keylogger para gravar tudo o que a vítima digita e também pode monitorar a área de transferência para capturar textos copiados, como senhas ou dados confidenciais. Além de roubar dados de navegadores (como mencionado anteriormente), o RAT pode verificar o sistema em busca de carteiras criptográficas instaladas, extrair todas as informações da carteira ou direcionar uma carteira específica quando necessário.

O RAT tem como alvo várias aplicações de carteira, como Atomic Wallet, Bitcoin Core, Coinomi, Electrum e Exodus. As pastas da carteira geralmente contêm dados como chaves privadas encriptadas, registos de transações, livros de endereços e configurações. O OctoRAT pode recolher todas as pastas de uma só vez e prepará-las para exfiltração.

Além disso, o OctoRAT pode gerir serviços do Windows. Os cibercriminosos podem listar todos os serviços no sistema, iniciar serviços específicos ou interrompê-los. Ele também pode navegar pelas chaves e valores do registo (e modificar valores específicos), roubar senhas de WiFi e dados de rede (por exemplo, tipo de adaptador, estado da ligação e endereços IP) e iniciar e interromper servidores proxy SOCKS.

Além desses recursos, o OctoRAT pode executar scripts, verificar se o Python está instalado e, caso não esteja, instalá-lo e executar o código Python diretamente no dispositivo da vítima. Ele também inclui comandos de contorno de segurança que podem desativar o UAC e o Firewall do Windows. Para autogestão, o malware pode atualizar-se ou desinstalar os seus componentes.

Por último, o OctoRAT inclui um conjunto de ferramentas para «brincadeiras». Ele pode mostrar mensagens pop-up, reproduzir sons, inverter a tela, trocar os botões do mouse, ejetar a bandeja do CD, alterar o papel de parede, abrir sites, inundar a tela com janelas do Explorer e muito mais.

| Nome | Trojan de acesso remoto OctoRAT |

| Tipo de ameaça | Trojan de acesso remoto |

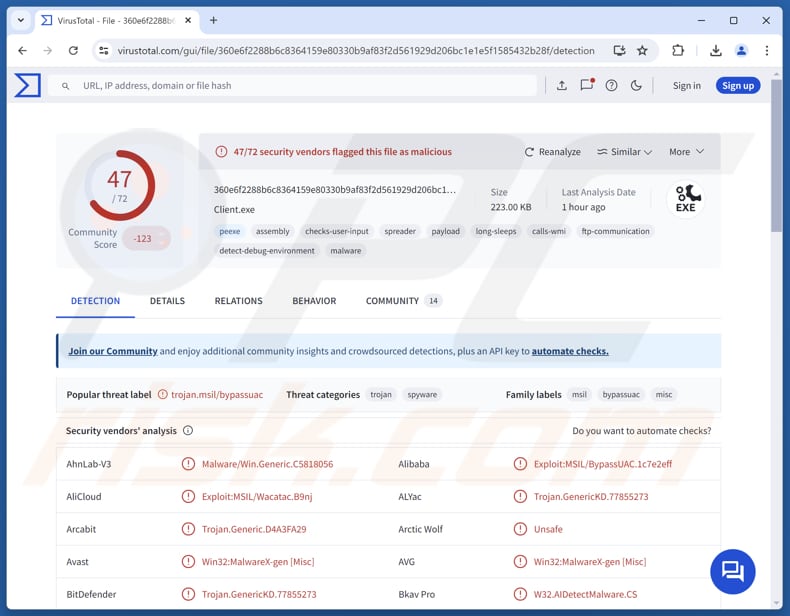

| Nomes de detecção | Avast (Win32:MalwareX-gen [Misc]), Combo Cleaner (Trojan.GenericKD.77855273), ESET-NOD32 (MSIL/Spy.Agent.FKR Trojan), Kaspersky (HEUR:Exploit.MSIL. BypassUAC.c), Microsoft (Trojan:MSIL/Vigorf.A), Lista completa (VirusTotal) |

| Sintomas | Os Trojans de administração remota são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são visíveis sintomas específicos numa máquina infetada. |

| Possíveis métodos de distribuição | Extensão maliciosa do Visual Studio Code, Anivia loader |

| Danos | Roubo de palavras-passe e informações bancárias, roubo de identidade, adição do computador da vítima a uma rede de bots, infeções adicionais, perdas monetárias (incluindo roubo de criptomoedas), roubo de identidade e muito mais. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Conclusão

O OctoRAT é um Trojan de acesso remoto poderoso e furtivo, projetado para controlar o sistema infectado, roubar dados e realizar outras atividades maliciosas. A sua ampla gama de comandos, combinada com recursos de evasão, torna-o uma ameaça significativa tanto para a segurança do sistema quanto para os dados pessoais. Se estiver presente num dispositivo, o malware deve ser eliminado imediatamente.

Exemplos de outros RATs que têm como alvo o Windows são ScoringMathTea, PatoRAT e STD.

Como é que o OctoRAT se infiltrou no meu computador?

O OctoRAT se espalha através de uma extensão maliciosa do VS Code carregada no VSCode Marketplace oficial. Essa extensão serve como uma ferramenta para executar um dropper (chamado Anivia), que parece legítimo, mas executa secretamente um código oculto. A extensão baixa um dropper VBScript chamado Anivia.vbs, que então inicia um carregador PowerShell.

Este carregador descodifica e executa a sua carga útil diretamente na memória, ajudando o malware a evitar a deteção. Ele injeta a carga útil final, OctoRAT, num processo legítimo do Windows.

Como evitar a instalação de malware?

Não utilize software pirata, ferramentas de cracking ou geradores de chaves. Descarregue aplicações e ficheiros de páginas web oficiais ou lojas de aplicações. Evite abrir links ou ficheiros em e-mails suspeitos (por exemplo, irrelevantes ou inesperados) ou outras mensagens de remetentes desconhecidos. Atualize regularmente o sistema e o software instalado.

Não confie em anúncios, links, botões, pop-ups, etc., encontrados em páginas suspeitas e nunca permita que esses sites lhe enviem notificações. Além disso, use uma ferramenta de segurança confiável e execute verificações do sistema regularmente. Se acredita que o seu computador já está infetado, recomendamos executar uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

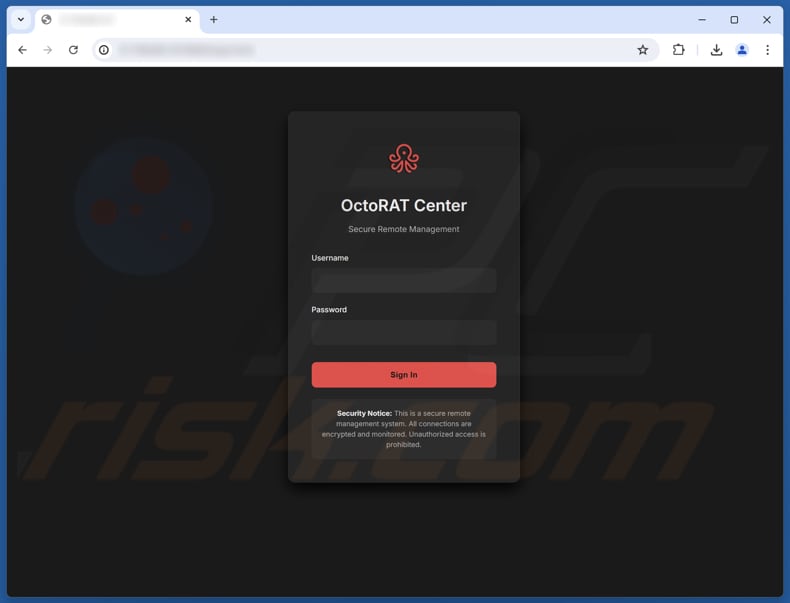

Site de login do painel de administração do OctoRAT:

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é o OctoRAT?

- PASSO 1. Remoção manual do malware OctoRAT.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - normalmente é melhor permitir que os programas antivírus ou anti-malware façam isso automaticamente. Para remover esse malware, recomendamos o uso de Combo Cleaner Antivirus para Windows.

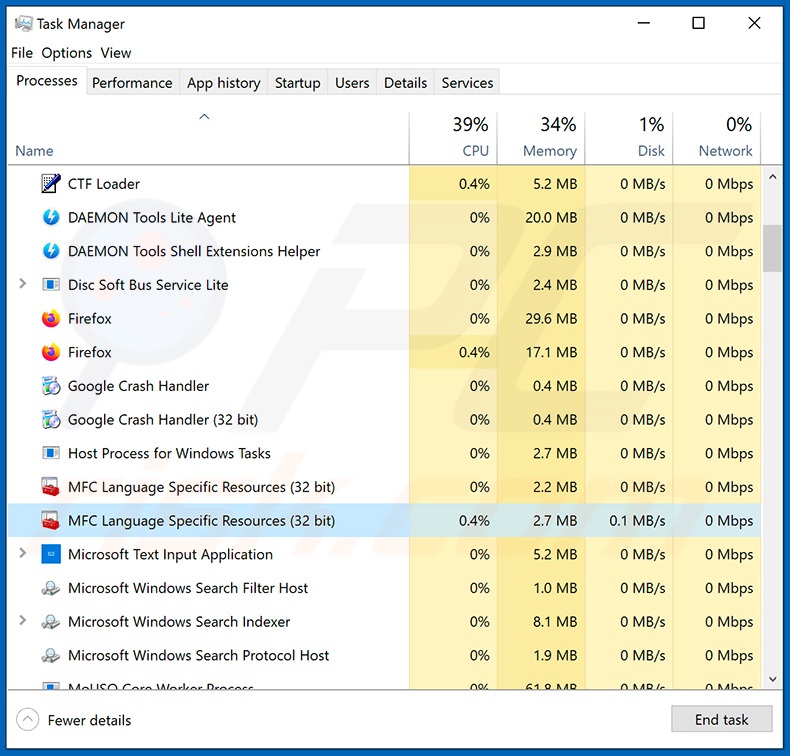

Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, utilizando o gestor de tarefas, e identificou um programa que parece suspeito, deve continuar com estes passos:

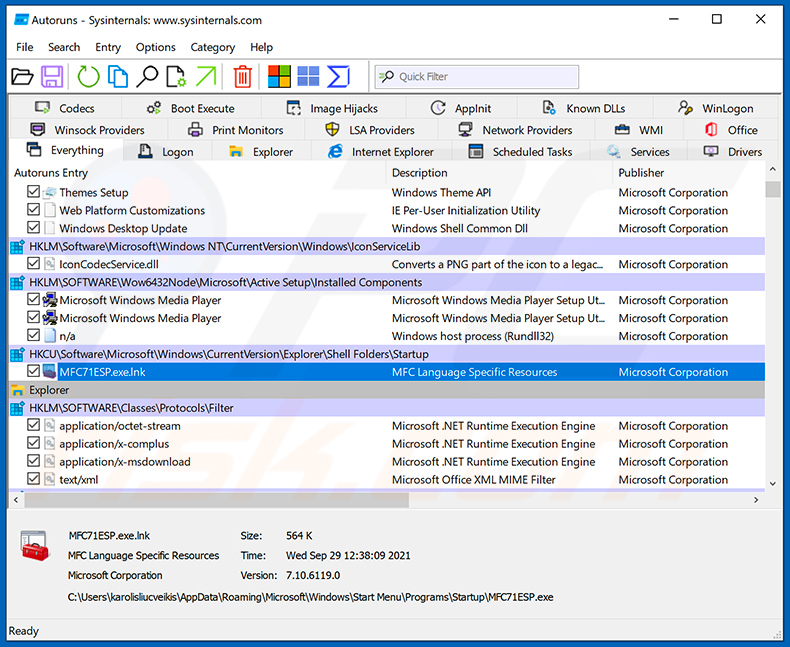

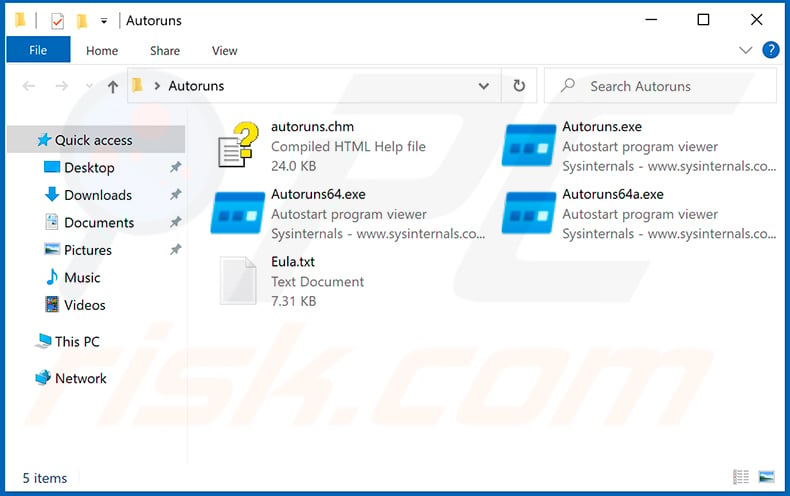

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

Reiniciar o computador no modo de segurança:

Reiniciar o computador no modo de segurança:

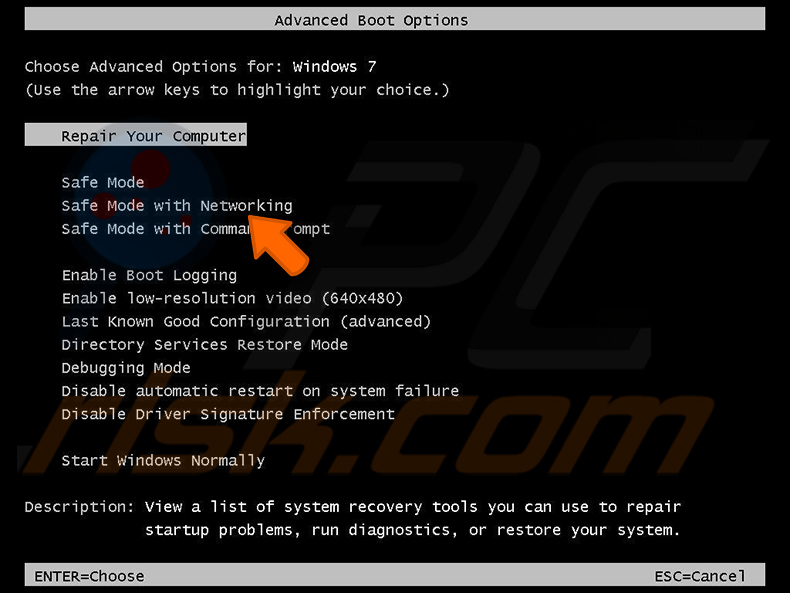

Utilizadores do Windows XP e do Windows 7: Inicie o computador no modo de segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar e clique em OK. Durante o processo de arranque do computador, prima a tecla F8 do teclado várias vezes até ver o menu Opções avançadas do Windows e, em seguida, selecione Modo de segurança com ligação em rede na lista.

Vídeo que mostra como iniciar o Windows 7 no "Modo de segurança com rede":

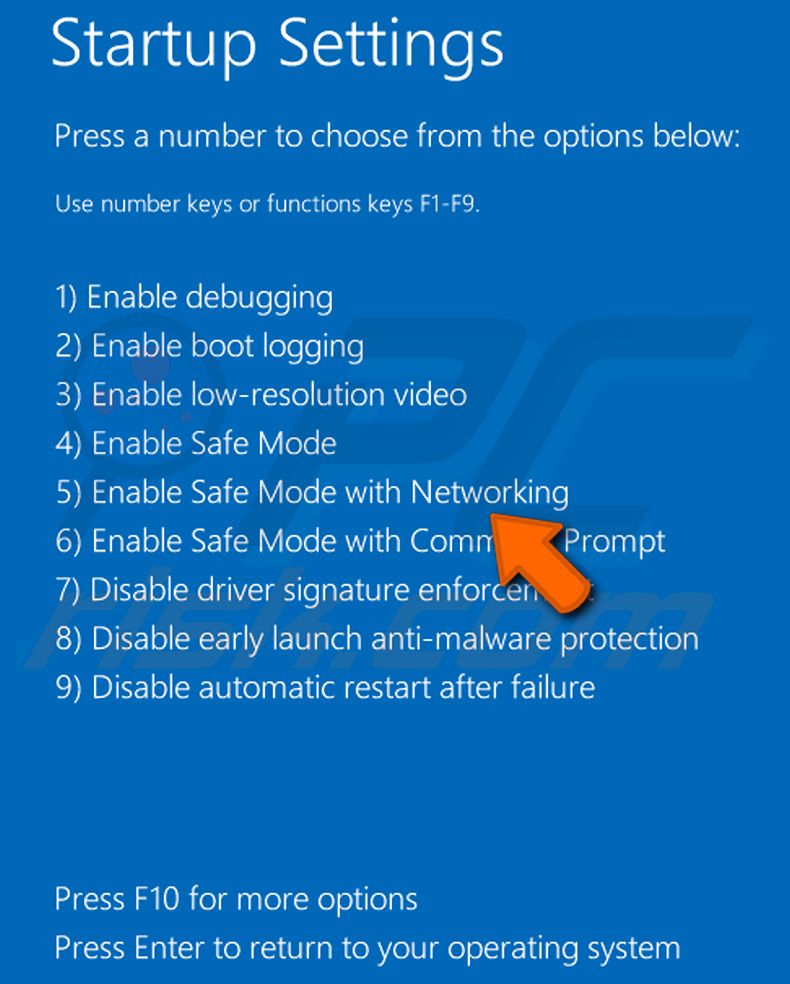

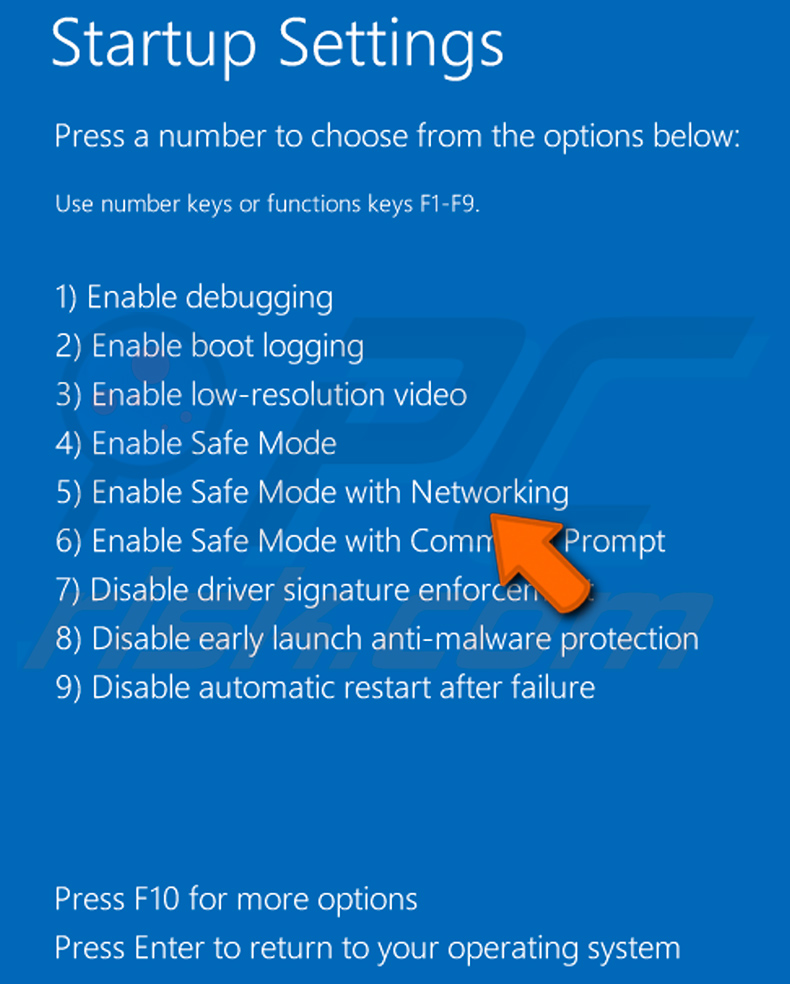

Utilizadores do Windows 8: Iniciar o Windows 8 no modo de segurança com rede - Aceda ao ecrã Iniciar do Windows 8, escreva Avançadas e, nos resultados da pesquisa, selecione Definições. Clique em Opções de arranque avançadas, na janela aberta "Definições gerais do PC", selecione Arranque avançado.

Clique no botão "Reiniciar agora". O computador será reiniciado no menu "Opções avançadas de inicialização". Clique no botão "Resolução de problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de arranque".

Clique no botão "Reiniciar". O PC será reiniciado no ecrã Definições de arranque. Prima F5 para iniciar no modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 8 no "Modo de segurança com rede":

Utilizadores do Windows 10: Clique no logótipo do Windows e selecione o ícone Energia. No menu aberto, clique em "Reiniciar" mantendo premido o botão "Shift" do teclado. Na janela "escolher uma opção", clique em "Resolução de problemas" e, em seguida, selecione "Opções avançadas".

No menu de opções avançadas selecione "Definições de arranque" e clique no botão "Reiniciar". Na janela seguinte, deve clicar no botão "F5" do seu teclado. Isto irá reiniciar o seu sistema operativo em modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 10 no "Modo de segurança com rede":

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

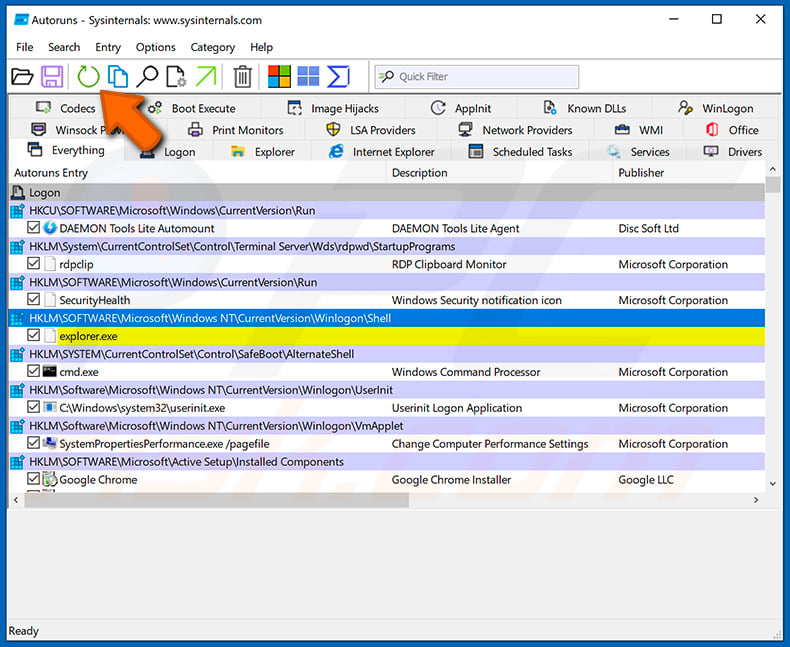

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

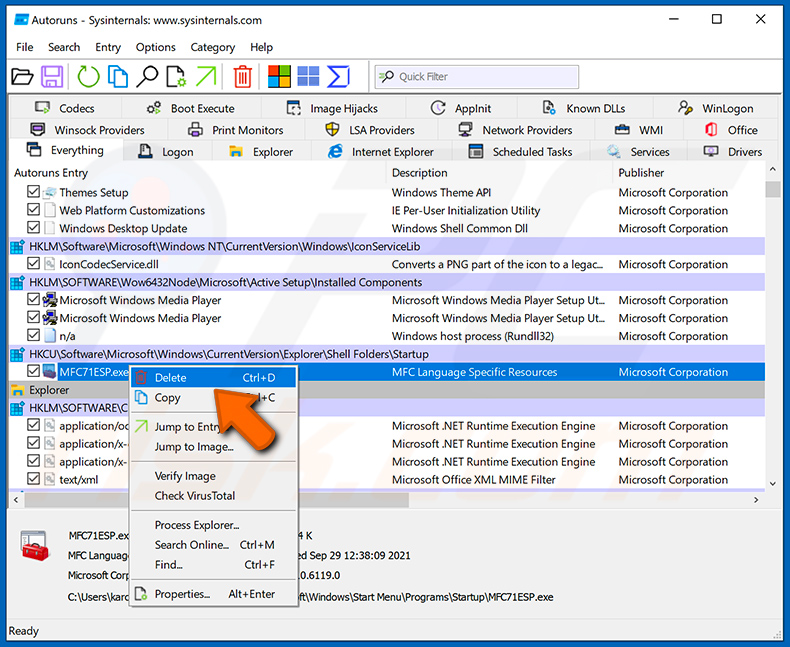

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Deve anotar o seu caminho e nome completos. Note que alguns malwares escondem nomes de processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros de sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o seu nome e escolha "Eliminar".

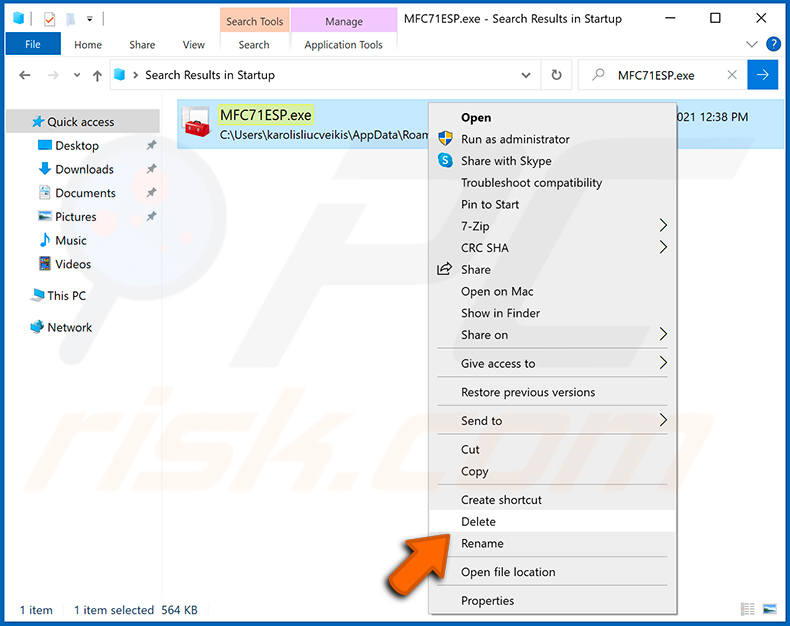

Depois de remover o malware através da aplicação Autoruns (isto assegura que o malware não será executado automaticamente no próximo arranque do sistema), deve procurar o nome do malware no seu computador. Certifique-se de que ativa os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de que o remove.

Reinicie o computador no modo normal. Seguir estes passos deverá remover qualquer malware do seu computador. Tenha em atenção que a remoção manual de ameaças requer conhecimentos informáticos avançados. Se não tiver esses conhecimentos, deixe a remoção de malware para os programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas de malware. Como sempre, é melhor prevenir a infeção do que tentar remover o malware mais tarde. Para manter o seu computador seguro, instale as últimas actualizações do sistema operativo e utilize software antivírus. Para ter a certeza de que o seu computador está livre de infecções por malware, recomendamos que o analise com Combo Cleaner Antivirus para Windows.

Perguntas frequentes (FAQ)

O meu computador está infetado com o malware OctoRAT. Devo formatar o meu dispositivo de armazenamento para me livrar dele?

Os utilizadores nem sempre precisam formatar o dispositivo para limpar a infecção. Em vez disso, devem executar uma ferramenta antivírus ou antimalware confiável, como o Combo Cleaner, para verificar o sistema e remover o OctoRAT com segurança.

Quais são os maiores problemas que o malware pode causar?

O malware pode ser usado para roubar dados pessoais, sequestrar contas, encriptar ficheiros, espionar atividades (por exemplo, gravar o ecrã ou capturar imagens), controlar remotamente o sistema infetado, executar cargas adicionais, roubar identidades, etc.

Qual é o objetivo do OctoRAT?

O objetivo do OctoRAT é dar aos invasores controle remoto total de um sistema infectado para que possam roubar dados, aceder a contas, gerir ficheiros, espionar a vítima e realizar outras atividades maliciosas (incluindo assédio por meio de recursos de "brincadeiras").

Como é que o OctoRAT se infiltrou no meu computador?

O OctoRAT é distribuído através de uma extensão falsa do VS Code na loja oficial. A extensão descarrega um dropper VBScript chamado Anivia.vbs, que, por sua vez, lança um carregador PowerShell. O carregador descodifica e executa o malware inteiramente na memória e injeta a carga final, o OctoRAT, num processo legítimo do Windows para evitar a deteção.

O Combo Cleaner irá proteger-me contra malware?

Sim, o Combo Cleaner pode encontrar e eliminar a maioria dos malwares conhecidos, mas algumas ameaças avançadas podem se esconder profundamente no sistema. É por isso que é altamente recomendável executar uma verificação completa do sistema.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários