Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Guia de remoção do vírus DanaBot

O que é DanaBot?

DanaBot é um vírus do tipo trojan de alto risco projetado para infiltrar-se no sistema e recolher várias informações confidenciais. As pesquisas demonstram que os desenvolvedores proliferam DanaBot usando campanhas de email de spam. Os utilizadores recebem e-mails aleatórios com mensagens fraudulentas que os incentivam a abrir documentos anexados do MS Office. Uma vez abertos, estes anexos descarregam solidamente e instalam DanaBot.

DanaBot tem vários recursos notáveis, no entanto, o seu principal objetivo é reunir logins de contas conhecidas. Este trojan sequestra os navegadores e modifica os sites dos bancos para que os logins/palavras-passe digitados sejam enviados para um servidor remoto. Além disso, DanaBot faz um screenshot da área de trabalho da vítima, reúne uma lista completa dos arquivos existentes e informações detalhadas do sistema. Os dados recolhidos são encriptados usando a encriptação AES-256 e enviados para um servidor remoto. Esteja ciente de que os criminosos visam gerar o máximo de rendimento possível. Portanto, podem explorar os dados recebidos (por meio de compras on-line, transferência de dinheiro, etc.) A presença do trojan DanaBot pode, portanto, levar a sérios problemas de privacidade e perdas financeiras significativas. Se tiver aberto recentemente algum anexo de e-mail suspeito e acreditar que o seu sistema está infectado, recomendamos que o analise com um conjunto antivírus/antispyware de boa reputação e elimine todas as ameaças detectadas.

| Nome | vírus DanaBot |

| Tipo de Ameaça | Trojan, vírus de roubo de palavras-passe, malware para bancos, spyware |

| Nomes de Detecção | Comodo (Malware@#3qv9bz3f6z14o), DrWeb (VBS.Siggen.7892), ESET-NOD32 (Uma Variante De Generik.HUKTPKU), Kaspersky (HEUR:Trojan-Downloader.VBS.SLoad.gen), Lista Completa (VirusTotal) |

| Sintomas | Os trojans são projetados para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, assim, nenhum sintoma específico é claramente visível numa máquina infectada. |

| Métodos de distribuição | IAnexos de e-mail infectados, anúncios on-line maliciosos, engenharia social, software pirateado. |

| Danos | SInformações bancárias roubadas, palavras-passe, roubo de identidade, computador da vítima adicionado a um botnet. |

| Remoção |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Existem muitos vírus do tipo trojan que partilham semelhanças com DanaBot. Por exemplo, FormBook, Pony, TrickBot, Occamy, Emotet, LokiBot, etc. A maioria dos trojans é distribuída usando campanhas de email de spam. Além disso, o seu comportamento também é frequentemente idêntico - registam dados confidenciais para ajudar os desenvolvedores a gerar rendimento. Em alguns casos, no entanto, os trojans também proliferam outros malwares (geralmente, ransomware). Portanto, esses vírus representam uma ameaça à sua privacidade e segurança de navegação.

Como é que DanaBot infiltrou-se no meu computador?

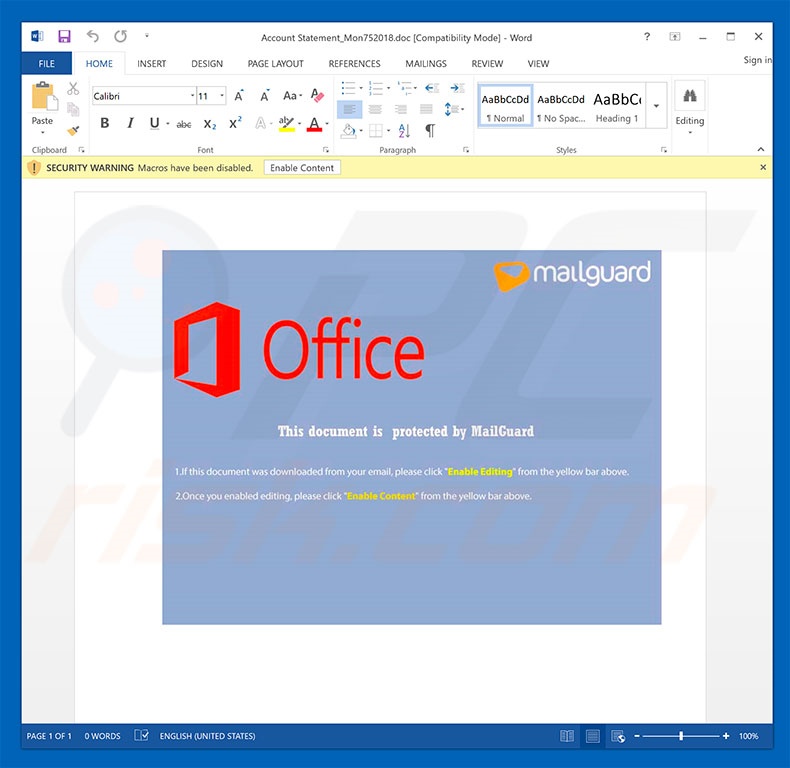

Como mencionado acima, os criminosos virtuais proliferam o DanaBot usando campanhas de email de spam. Os desenvolvedores enviam milhares de mensagens de e-mail fraudulentos que incentivam os utilizadores a abrir documentos MS Office anexados. Depois de abrir esses anexos, os utilizadores são solicitados imediatamente a ativar os comandos de macro. Depois que as macros são ativadas, os anexos executam comandos que infiltram-se furtivamente em malware. Esteja ciente, no entanto, que este método de distribuição tem uma falha significativa. Os anexos não podem executar comandos se o utilizador não estiver usando o pacote MS Office. Por exemplo, se o ficheiro .doc for aberto com qualquer outra aplicação do MS Word, o malware não será transferido/instalado. Além disso, DanaBot destina-se apenas ao sistema operacional Microsoft Windows. Portanto, os utilizadores de outras plataformas estão seguros.

Como evitar a instalação de malware?

A falta de conhecimentos dessas ameaças e o comportamento imprudente são as principais razões para infecções por computador. A chave de segurança é precaução. Por isso, prestar atenção ao navegar na Internet é essencial. Pense sempre duas vezes antes de abrir anexos de e-mail. Os ficheiros que são irrelevantes e aqueles recebidos de fontes suspeitas por endereços de e-mail desconhecidos nunca devem ser abertos. Além disso, as versões mais recentes (2010 e posteriores) do MS Office são desenvolvidas para abrir documentos recém-baixados no modo "Modo de Exibição Protegido", que impede que anexos maliciosos façam o descarregamento e instalem malwares. Por isso, tenha um software anti-vírus e/ou anti-spyware de boa reputação instalado e mantenha-o sempre ativo. Se acredita que o seu computador já está infectado, recomendamos que execute uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

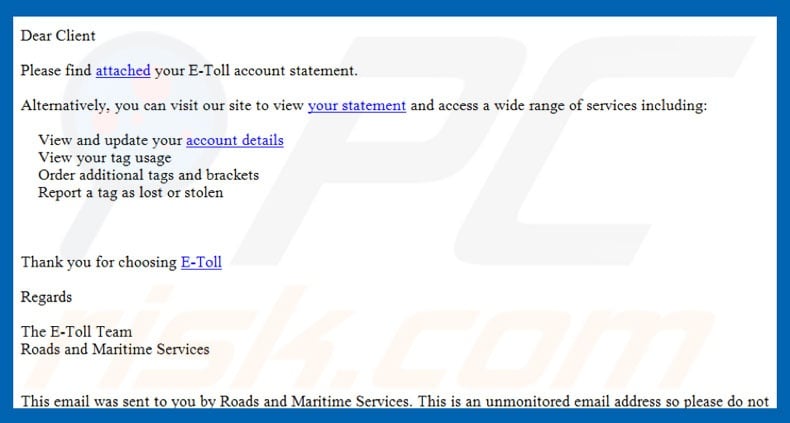

Texto apresentado na mensagem de e-mail que prolifera o trojan DanaBot:

Estimado Cliente

Por favor, encontre em anexo o seu extrato da conta E-Toll.

Alternativamente, pode visitar nosso site para ver a sua declaração e aceder a uma ampla gama de serviços, incluindo:

Ver e atualizar os detalhes da sua conta

Ver o seu uso de tags

Solicitar tags e parêntesis adicionais

Denunciar uma tag como perdida ou roubada

Obrigado por escolher E-Toll

Sinceramente

A equipa E-Toll

Estradas e Serviços Marítimos

Anexo malicioso que descarrega e instala o trojan DanaBot:

Atualização 11 de dezembro de 2018 - Os desenvolvedores de DanaBot atualizaram recentemente este trojan e adicionaram alguns novos recursos. A versão atualizada agora é capaz de recolher endereços de e-mail e contatos da vítima. Também é projetado para enviar spam como respostas a todas as letras na caixa de entrada. O malware faz isso ao injetar código JavaScript em serviços de e-mail baseados na web. A lista de serviços direcionados inclui aqueles que são baseados nos clientes de email Open-Xchange, Horde and Roundcube email clients.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é DanaBot?

- PASSO 1. Remoção manual de malware DanaBot.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover o malware manualmente?

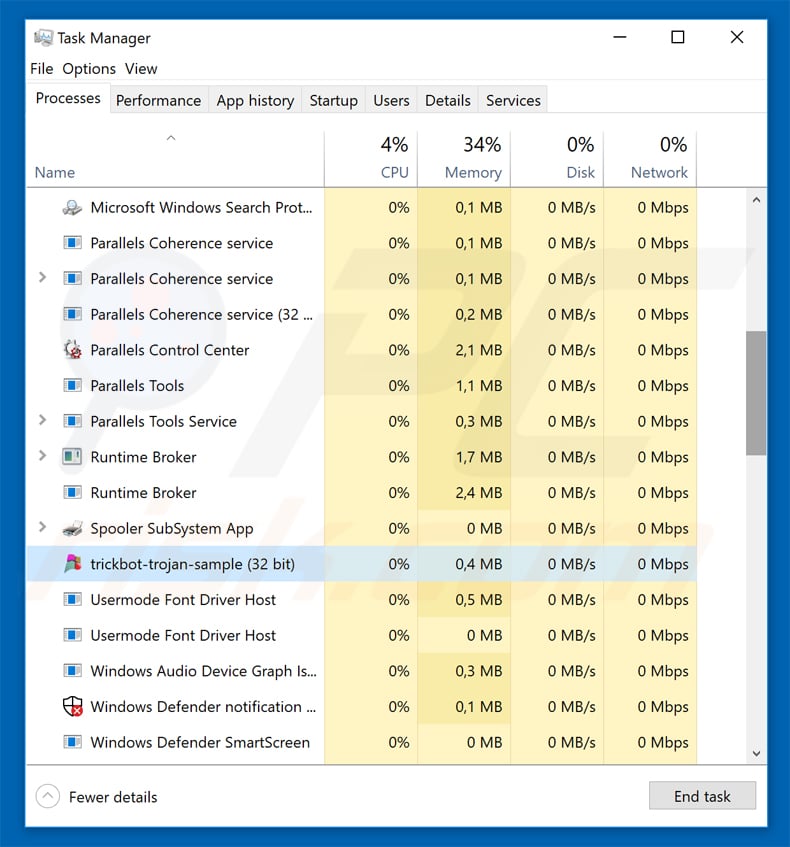

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows. Se deseja remover malware manualmente, a primeira etapa é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estas etapas:

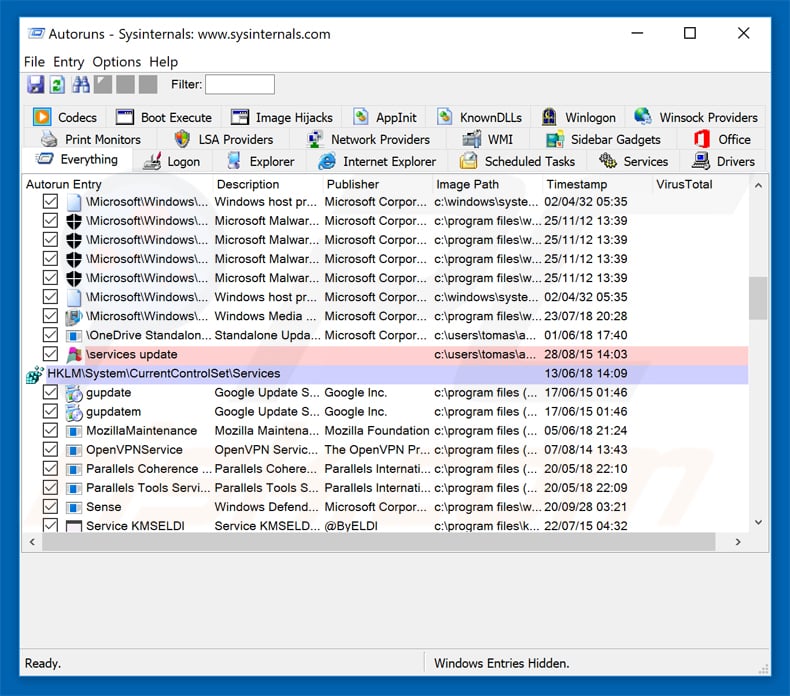

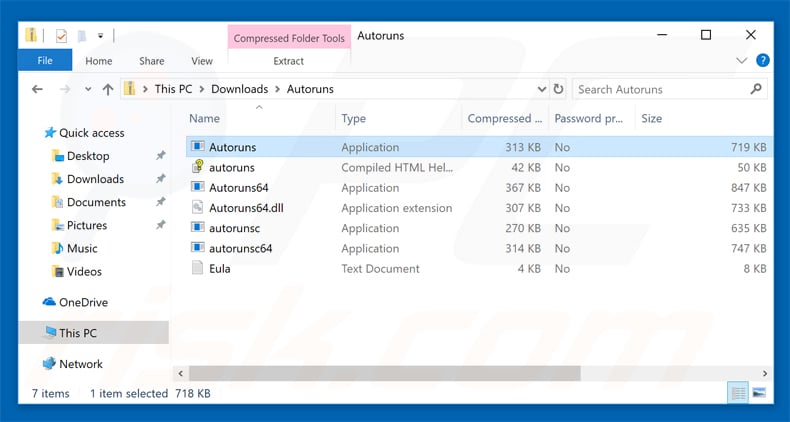

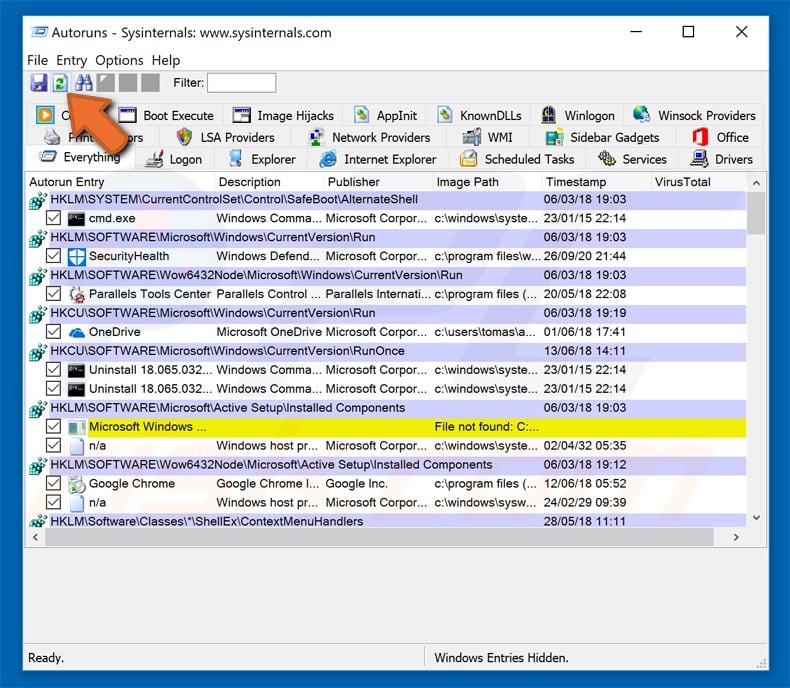

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Reinicie o computador no modo de segurança:

Reinicie o computador no modo de segurança:

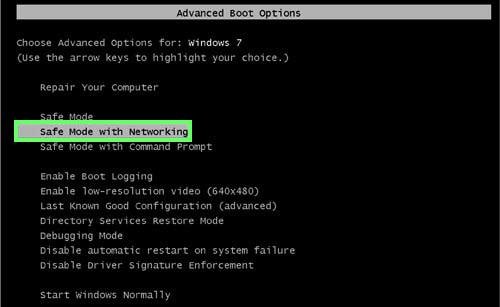

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador pressione a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

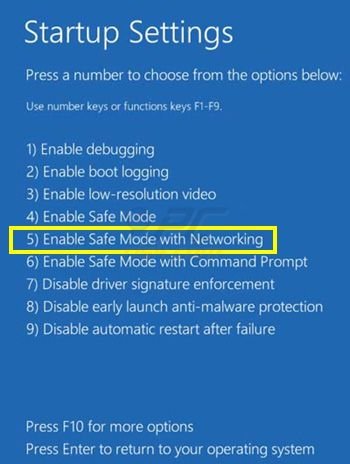

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

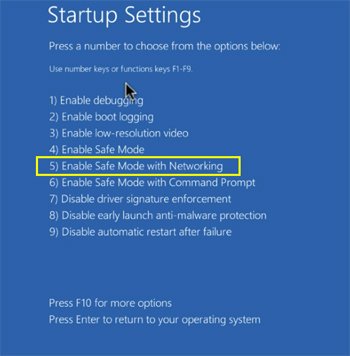

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Startup Settings" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operacional em modo de segurança com rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

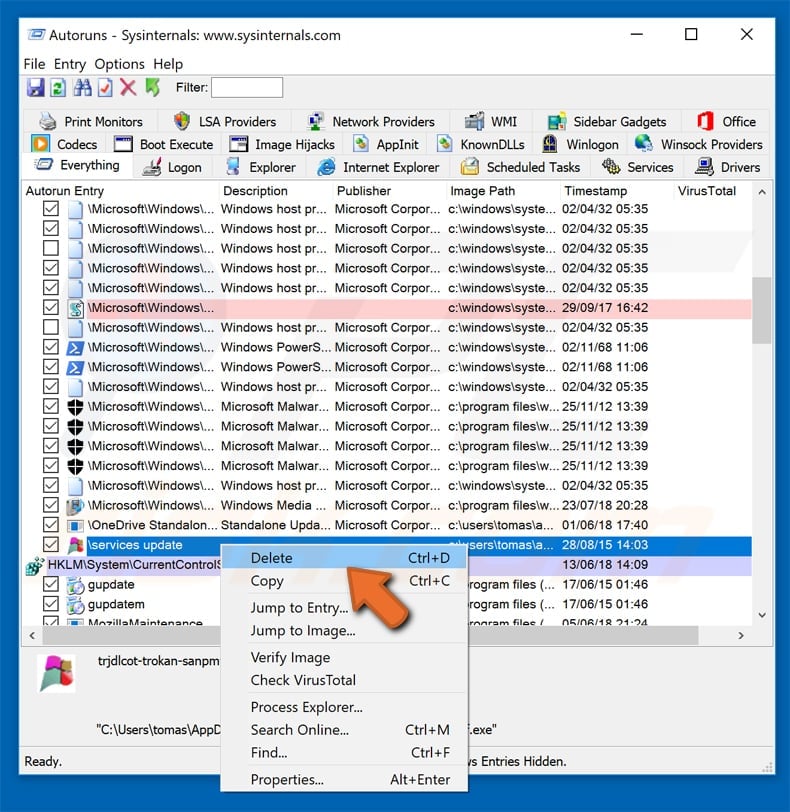

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Observe que alguns malwares ocultam seus nomes de processos em nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o mouse sobre o nome dele e escolha "Excluir"

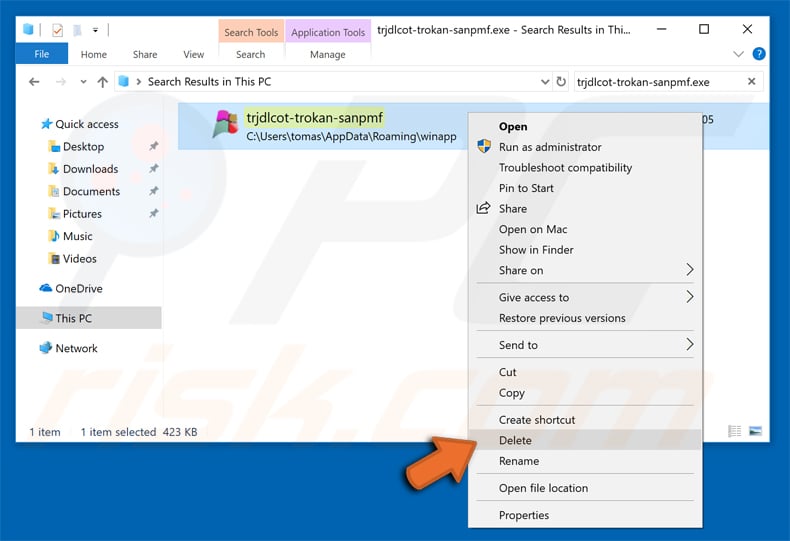

Depois de remover o malware por meio do aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o malware name em seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware,

Inicie o seu computador no Modo Seguro. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer habilidades avançadas de computação. Se não tiver essas habilidades, deixe a remoção de malware para programas antivírus e anti-malware. Essas etapas podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operacional e de usar o software antivírus.

Para garantir que o seu computador esteja livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários