Não confie em fraudes por email "World Health Organization (WHO)"

TrojanTambém conhecido como: possíveis infecções de email

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Guia de remoção do vírus por e-mail da "World Health Organization (WHO)"

O que é o email "World Health Organization (WHO)"?

Conforme descoberto e pesquisado por hiro_ e BleepingComputer, respectivamente, "World Health Organization (WHO)" são campanhas de spam, distribuindo e-mails fraudulentos disfarçados de correio de funcionários/representantes da World Health Organization (WHO). Em suma, existem várias variantes dessas cartas - afirmam conter informações importantes sobre a pandemia de Coronavírus/COVID-19. O objetivo destes e-mails é phishing e proliferação de malware. No momento da pesquisa, foram usados para distribuir os programas maliciosos GuLoader, HawkEye, Agent Tesla e FormBook. No entanto, essas cartas podem ser usadas para proliferar outros malwares.

Existem quatro variantes do e-mail "World Health Organization (WHO)", no entanto, é provável que haja mais versões. Portanto, o texto e o assunto dessas cartas podem diferir ou ser reutilizados para outras campanhas de spam. Da mesma forma, este modelo pode ser usado noutros esquemas de phishing e/ou para proliferar malwares diferentes. Para fazer um breve resumo, o email com o assunto "Fundo de Resposta de Solidariedade COVID-19 para a OMS - DOE AGORA" solicita que os destinatários sejam doados para ajudar nos esforços contra o Coronavírus. Esta carta fornece uma breve explicação sobre o que é a Organização Mundial de Saúde e que medidas estão a ser tomadas para combater a pandemia. As doações devem ser feitas em criptomoeda Bitcoin, que de fato são transferidas para cryptowallets na posse de criminosos cibernéticos. A segunda variante com o assunto "W.H.O." CORONAVIRUS (COV, 19) SEGURANÇA E MEDIDAS PREVENTIVAS "afirma que o ficheiro anexado contém recomendações e passos diárias de prevenção de infecções por vírus e saúde. Em vez disso, o anexo é o ficheiro executável do HawkEye - um malware que rouba informações. A terceira variante, assunto "RE: prevenção de surtos de doença de Coronavírus (COVID-19) e atualização de cura", afirma que o ficheiro anexado é uma lista de instruções simples e medicamentos comuns e acessíveis a serem tomados como medidas preventivas para o Coronavírus. Este ficheiro malicioso é usado para infectar sistemas com o Agent Tesla RAT. O email com o assunto "Latest on corona-virus" afirma que o ficheiro arquivado - contém um E-Book denominado "My-health". O suposto livro eletrónico contém informações importantes sobre o COVID-19, como: origem e pesquisa do vírus, cenários de transmissão, diretrizes de proteção e prevenção, além de instruções de adaptação e planos de emergência para as autoridades nacionais e localizações. No entanto, em vez de conter as informações prometidas - contém malware do descarregamentoer do GuLoader. pode ser usado para descarregar/instalar programas maliciosos adicionais; no momento da pesquisa, foi usado para infectar sistemas com o ladrão de informações do FormBook. É preciso enfatizar que todos estes e-mails são ilegítimos e que as suas reivindicações são falsas. Portanto, é expressamente desaconselhado confiar nessas cartas da "World Health Organization (WHO)" e em outras semelhantes.

| Nome | possíveis infecções de email |

| Tipo de Ameaça | Trojan, vírus que rouba palavras-passe, malware bancário, spyware. |

| Hoax | Os e-mails são disfarçados de correio da World Health Organization (WHO), sobre informações importantes sobre o Coronavírus/COVID-19. |

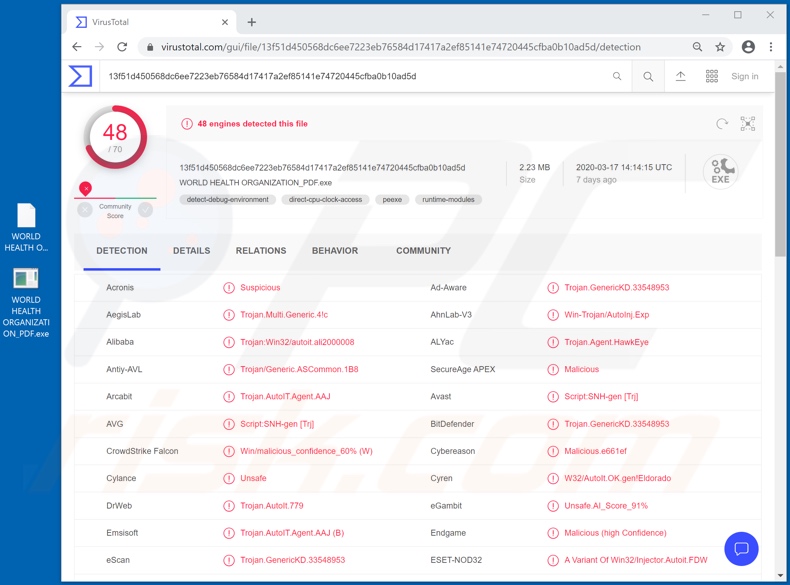

| Nomes de Detecção (anexo da segunda variante) | Avast (Script:SNH-gen [Trj]), BitDefender (Trojan.GenericKD.33548953), ESET-NOD32 (Uma Variante De Win32/Injector.Autoit.FDW), Kaspersky (Trojan-Spy.MSIL.Heye.ln), Lista Completa de Detecções (VirusTotal) |

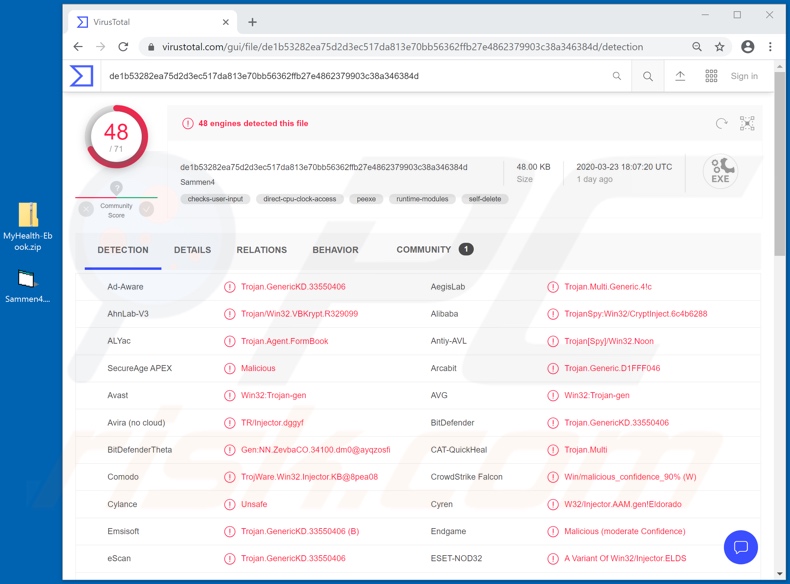

| Nomes de Detecção (anexo da quarta variante) | Avast (Win32:Trojan-gen), BitDefender (Trojan.GenericKD.33550406), ESET-NOD32 (Uma Variante De Win32/Injector.ELDS), Kaspersky ( Trojan-Spy.Win32.Noon.awjt), Lista Completa de Detecções (VirusTotal) |

| Sintomas | Os trojans são projetados para se infiltrar furtivamente no computador da vítima e permanecer em silêncio, e, portanto, nenhum sintoma específico é claramente visível numa máquina infectada. |

| Carga | GuLoader, HawkEye, Agent Tesla e FormBook e possivelmente outros programas maliciosos. |

| Métodos de Distribuição | Anexos de email infectados, os anúncios on-line maliciosos, engenharia social, 'crackings' de software. |

| Danos | Palavras-passe roubadas e informações bancárias, roubo de identidade, o computador da vítima adicionado a um botnet. |

| Remoção |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

E-mails maliciosos/fraudulentos são enviados aos milhares, durante operações denominadas "campanhas de spam". Esse e-mail geralmente é disfarçado de "oficial", "importante", "urgente", "prioritário" ou de outra forma abusa do clima social atual. Com a crescente preocupação do público com a pandemia de Coronavírus/COVID-19, os criminosos cibernéticos começaram a incorporá-la nos os seus esquemas. Os e-mails da "World Health Organization (WHO)" são apenas um exemplo disso; "COVID-19 Solution Announced by WHO", "Coronavirus Face Mask", "COVID-19 Insurance Plan From CIGNA" são outras, entre dezenas. Todos os e-mails maliciosos/fraudulentos são projetados para uma finalidade - gerar rendimento para os fraudadores/criminosos cibernéticos por trás deles.

Como é que o "Vírus de E-mail da World Health Organization (WHO)" infectou o meu computador?

Os sistemas são infectados por ficheiros maliciosos em emails fraudulentos. Esse conteúdo pode ser anexado às letras ou vinculado às mesmas (ou seja, links para descarregamento). Os ficheiros infecciosos podem estar em vários formatos, por exemplo Documentos do Microsoft Office e PDF, ficheiros compactados (ZIP, RAR, etc.) e executáveis (.exe, .run, etc.), JavaScript, etc. Quando estes ficheiros são abertos (executados, executados etc.) - inicia o processo de infecção. Por outras palavras, abri-los aciona o descarregamento/instalação de malware. Por exemplo, os documentos do Microsoft Office infectam os sistemas a executar comandos de macro mal-intencionados. Ao serem abertos, os documentos solicitam aos utilizadores que habilitem comandos de macro (ou seja, habilitam a edição) e, uma vez feito isso - a infecção começa. No entanto, nas versões dos programas do MS Office anteriores a 2010 - este processo é iniciado no momento em que um documento infeccioso é aberto.

Como evitar a instalação de malware?

E-mails suspeitos e/ou irrelevantes não devem ser abertos, especialmente ficheiros recebidos de remetentes suspeitos/desconhecidos. Quaisquer anexos ou links encontrados em tais mensagens - nunca devem ser abertos, pois isso pode resultar numa infecção de alto risco. Além disso, é recomendável usar as versões do Microsoft Office lançadas após 2010. Como as versões mais recentes têm o modo "Modo de exibição protegido", o que impede a execução de comandos de macro no momento em que um documento é aberto. Além das campanhas de spam, o malware também é comumente proliferado por canais de descarregamento não confiáveis (por exemplo, sites de hospedagem de ficheiros não oficiais e gratuitos, redes de partilha peer-to-peer e outros descarregadores de terceiros), bem como por ferramentas de ativação ilegal ("cracking") e atualizações falsas. Portanto, é recomendável sempre descarregar produtos de fontes oficiais e verificadas. Além disso, todo software deve ser ativado e atualizado apenas com ferramentas/funções, fornecidas por desenvolvedores legítimos. Para garantir a integridade do dispositivo e a segurança do utilizador, é crucial ter um conjunto antivírus/anti-spyware respeitável instalado. Esses programas devem ser mantidos atualizados, usados para executar verificações regulares do sistema e remover as ameaças/problemas detectados. Se já abriu o anexo "Vírus de e-mail da World Health Organization (WHO)", recomendamos a execução de uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

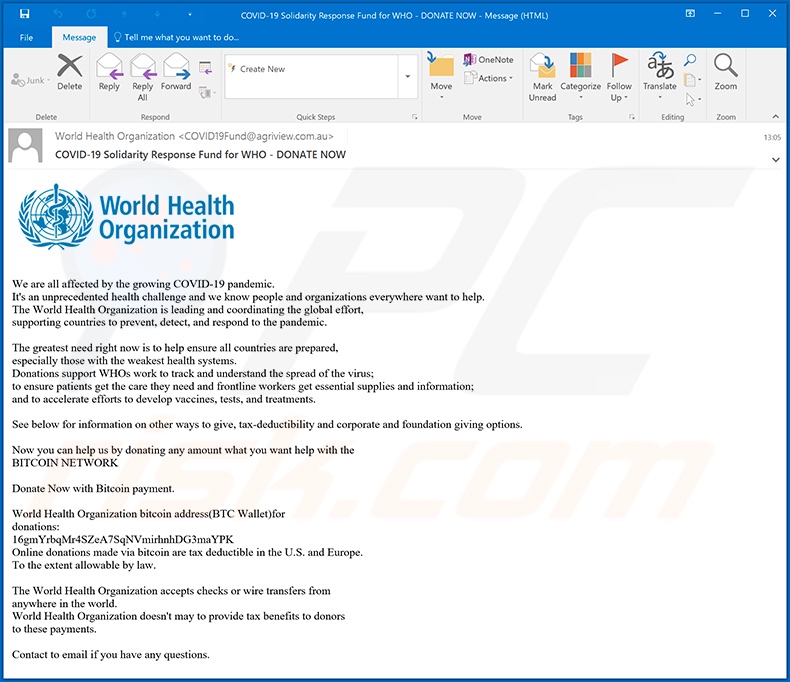

Texto apresentado na primeira variante da carta de e-mail "World Health Organization (WHO)":

Subject: COVID-19 Solidarity Response Fund for WHO - DONATE NOW

World Health Organization

We are all affected by the growing COVID-19 pandemic.

It's an unprecedented health challenge and we know people and organizations everywhere want to help.

The World Health Organization is leading and coordinating the global effort,

supporting countries to prevent, detect, and respond to the pandemic.The greatest need right now is to help ensure all countries are prepared,

especially those with the weakest health systems.

Donations support WHOs work to track and understand the spread of the virus;

to ensure patients get the care they need and frontline workers get essential supplies and information;

and to accelerate efforts to develop vaccines, tests, and treatments.See below for information on other ways to give, tax-deductibility and corporate and foundation giving options.

Now you can help us by donating any amount what you want help with the

BITCOIN NETWORKDonate Now with Bitcoin payment.

World Health Organization bitcoin address(BTC Wallet) for

donations:

16gmYrbqMr4SZeA7SqNVmirhnhDG3maYPK

Online donations made via bitcoin are tax deductible in the U.S. and Europe.

To the extent allowable by law.The World Health Organization accepts checks or wire transfers from

anywhere in the world.

World Health Organization doesn't may to provide tax benefits to donors

to these payments.Contact to email if you have any questions.

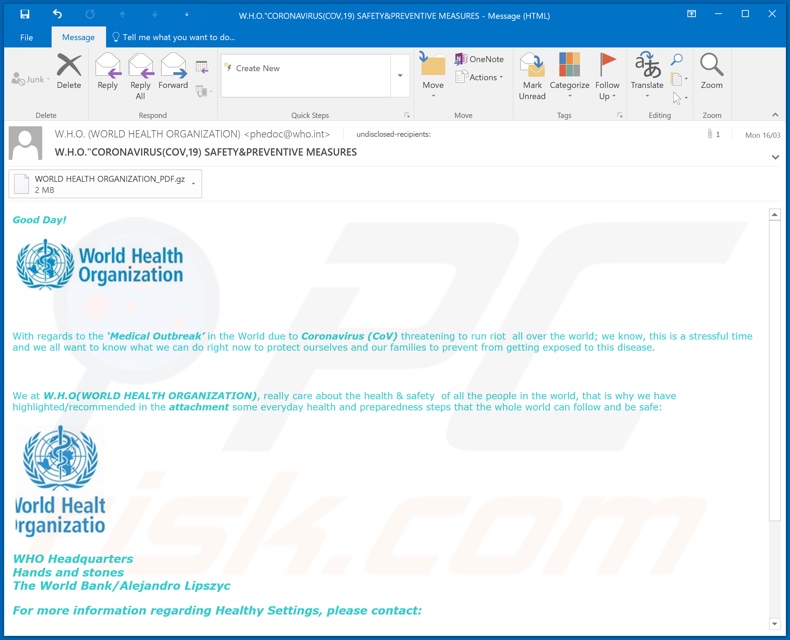

Screenshot da segunda variante do email "World Health Organization (WHO)", usada para distribuir o malware HawkEye:

Texto apresentado nesta carta:

Subject: W.H.O."CORONAVIRUS(COV,19) SAFETY&PREVENTIVE MEASURES

Good Day!

With regards to the ‘Medical Outbreak’ in the World due to Coronavirus (CoV) threatening to run riot all over the world; we know, this is a stressful time and we all want to know what we can do right now to protect ourselves and our families to prevent from getting exposed to this disease.

We at W.H.O(WORLD HEALTH ORGANIZATION), really care about the health & safety of all the people in the world, that is why we have highlighted/recommended in the attachment some everyday health and preparedness steps that the whole world can follow and be safe:

WHO Headquarters

Hands and stones

The World Bank/Alejandro LipszycFor more information regarding Healthy Settings, please contact:

Interventions for Healthy Environments Unit (IHE)

Public Health and Environment Department (PHE)

World Health Organization

20 Avenue Appia

1211 Geneva 27

Switzerland

Fax No.: +41 22 791 13 83 Attention: Healthy Settings

E-mail: phedoc@who.int

Screenshot das detecções no VirusTotal do anexo malicioso distribuído por esta variante:

Aparência da terceira variante do e-mail "World Health Organization (WHO)", usada para distribuir o Agent Tesla RAT (GIF):

Texto apresentado nesta carta:

Subject: RE: Coronavirus disease (COVID-19) outbreak prevention and cure update.

Dear ******

Please find the attached file with the instructions on comon drugs to take for prevention and fase cure to this deadly virus called

Coronavirus Disease (COVID-19).This is an instruction from WHO (World Health Organization) to help fight agaisnt coronavirus.

NOTE : once received this mail review the attached file and follow the instructions .

please forward to your family members and friends to help us reach every one on how to fight

this virus , and the instructions are very simple and affordable.Thanks

Best regard

Director WHO (World Health Organization)

Dr. Tedros Adhanom W.H.OVeriforce and PEC Safety have merge. Learn more.

This e-mail is confidential and is intended solely for the use of the recipient. If you are not the intended recipient, be advised that you have received this e-mail in error and that any use, dissemination, forwarding, printing, or copying of this e-mail is strictly prohibited.

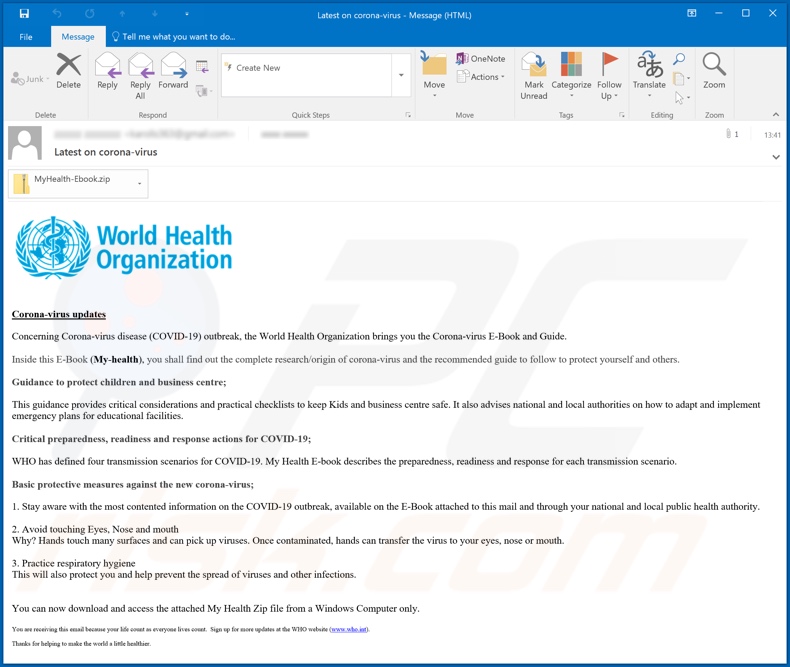

Screenshot da quarta variante do e-mail "World Health Organization (WHO)", usada para distribuir o GuLoader (que injeta malware no FormBook):

Texto apresentado nesta carta:

Subject: Latest on corona-virus

Corona-virus updates

Concerning Corona-virus disease (COVID-19) outbreak, the World Health Organization brings you the Corona-virus E-Book and Guide.Inside this E-Book (My-health), you shall find out the complete research/origin of corona-virus and the recommended guide to follow to protect yourself and others.

Guidance to protect children and business centre;

This guidance provides critical considerations and practical checklists to keep Kids and business centre safe. It also advises national and local authorities on how to adapt and implement emergency plans for educational facilities.

Critical preparedness, readiness and response actions for COVID-19;

WHO has defined four transmission scenarios for COVID-19. My Health E-book describes the preparedness, readiness and response for each transmission scenario.

Basic protective measures against the new corona-virus;

1. Stay aware with the most contented information on the COVID-19 outbreak, available on the E-Book attached to this mail and through your national and local public health authority.

2. Avoid touching Eyes, Nose and mouth

Why? Hands touch many surfaces and can pick up viruses. Once contaminated, hands can transfer the virus to your eyes, nose or mouth.3. Practice respiratory hygiene

This will also protect you and help prevent the spread of viruses and other infections.You can now download and access the attached My Health Zip file from a Windows Computer only.

You are receiving this email because your life count as everyone lives count. Sign up for more updates at the WHO website (www.who[.]int).

Thanks for helping to make the world a little healthier.

Screenshot das detecções no VirusTotal do anexo malicioso distribuído por esta variante:

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é "World Health Organization (WHO) Email Virus"?

- PASSO 1. Remoção manual de possíveis infecções por malware.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover o malware manualmente?

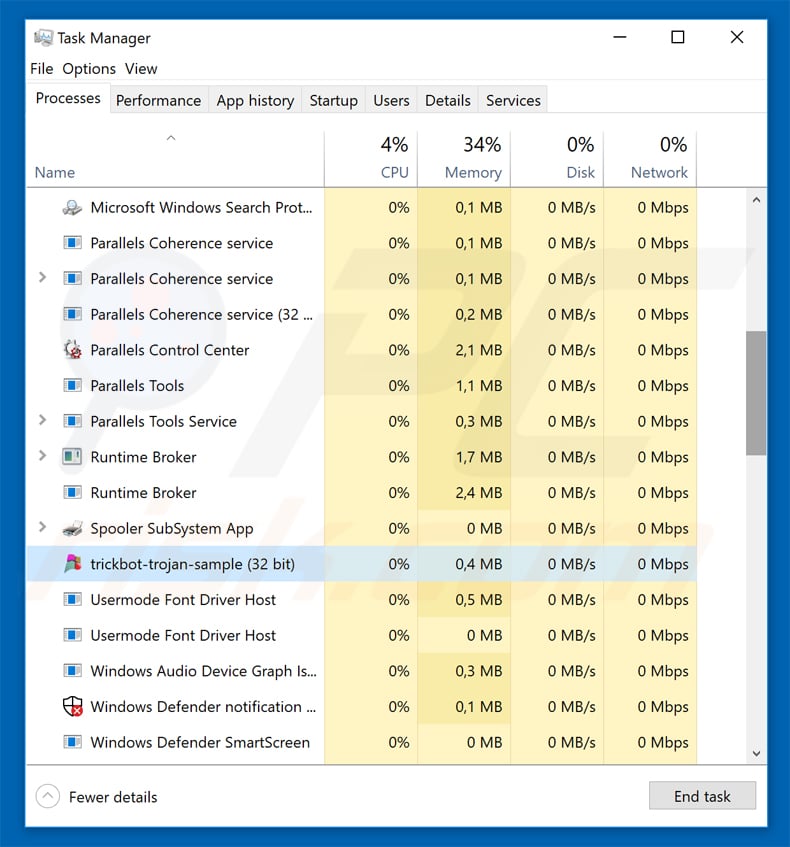

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows. Se deseja remover malware manualmente, a primeira etapa é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estas etapas:

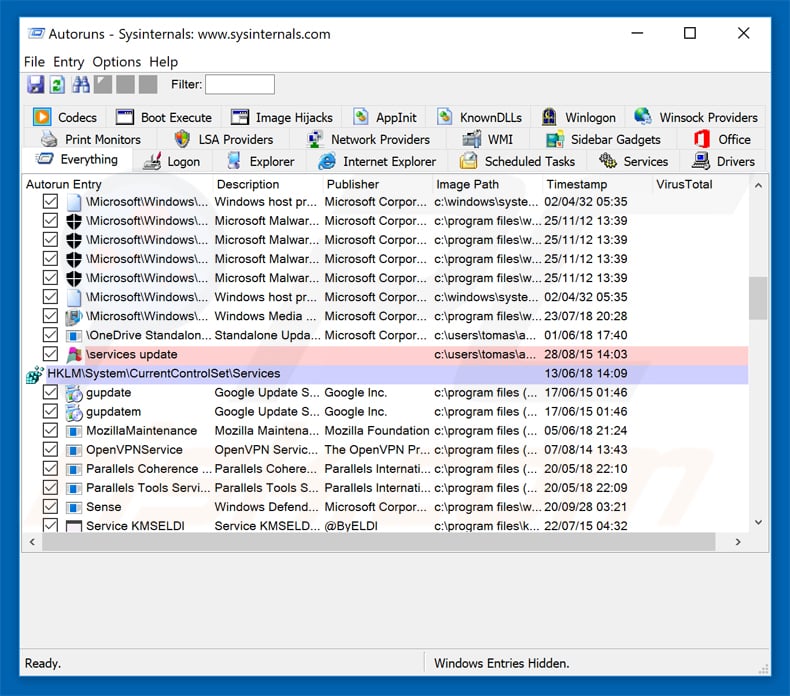

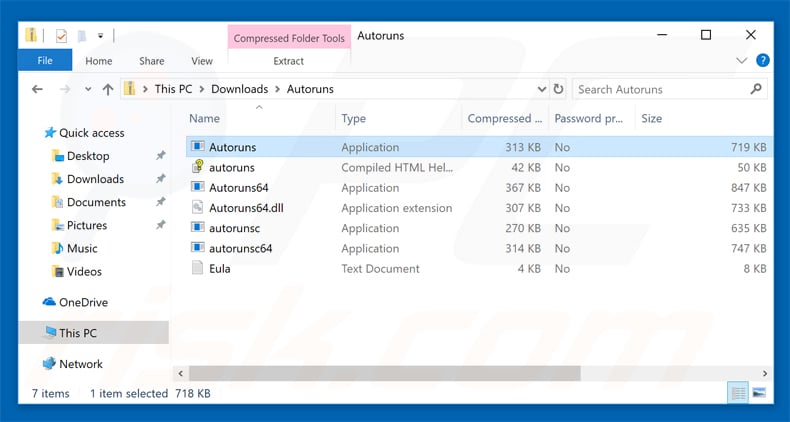

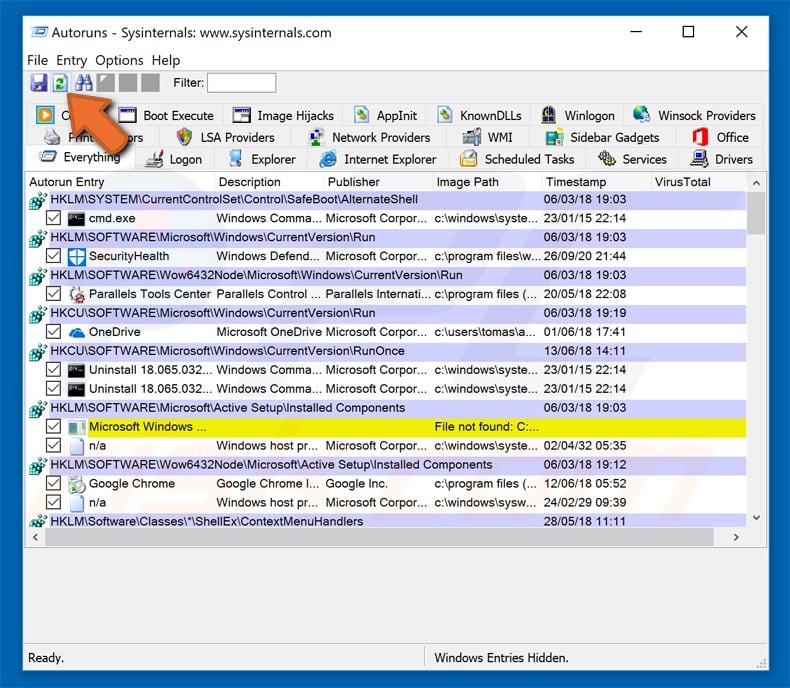

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Reinicie o computador no modo de segurança:

Reinicie o computador no modo de segurança:

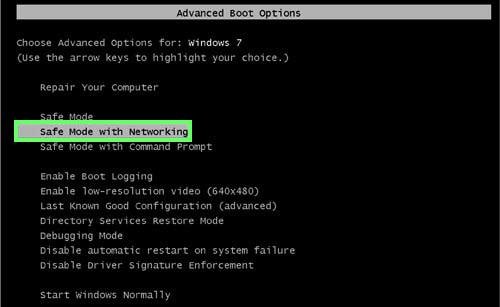

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador pressione a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

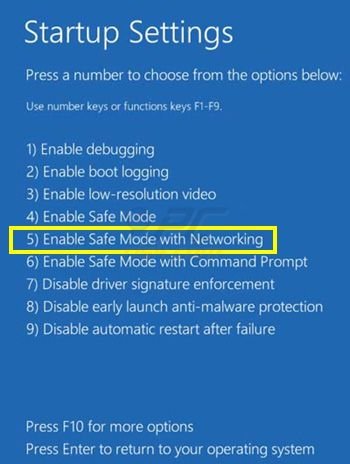

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

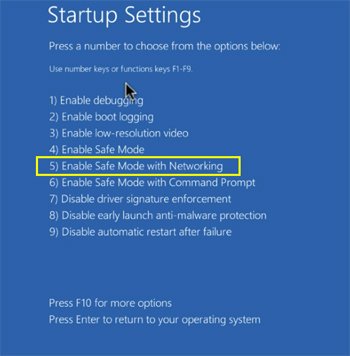

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Startup Settings" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operacional em modo de segurança com rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

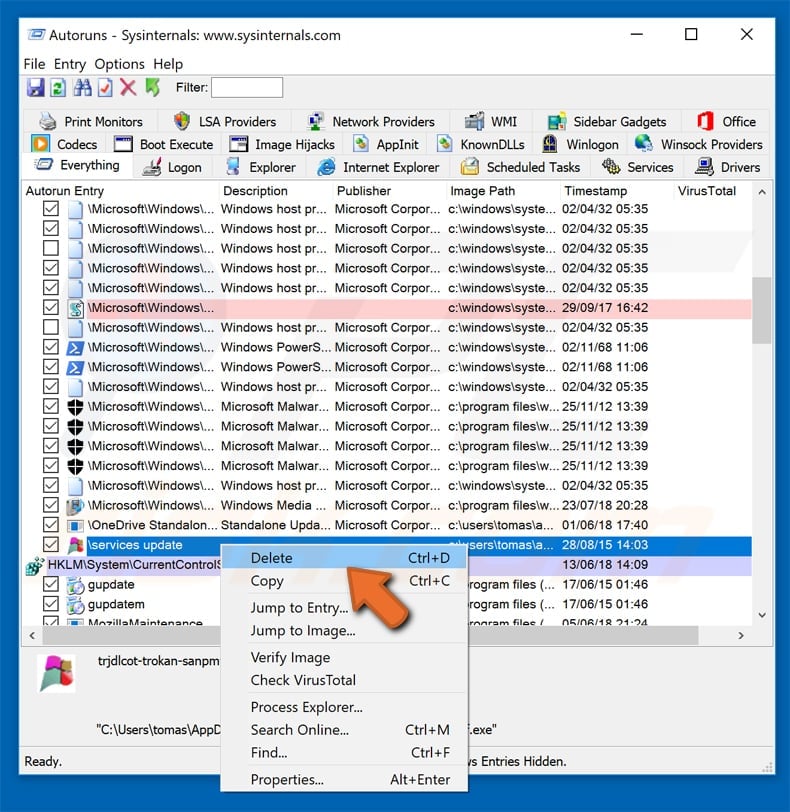

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Observe que alguns malwares ocultam seus nomes de processos em nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o mouse sobre o nome dele e escolha "Excluir"

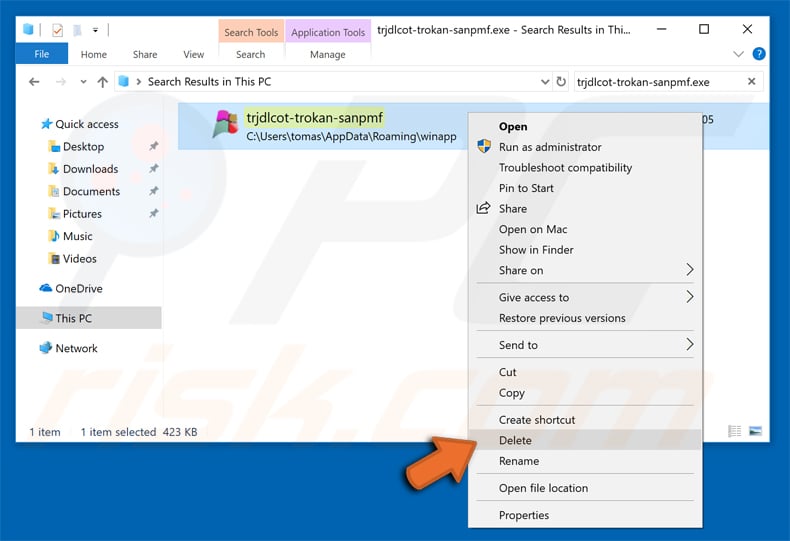

Depois de remover o malware por meio do aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o malware name em seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware,

Inicie o seu computador no Modo Seguro. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer habilidades avançadas de computação. Se não tiver essas habilidades, deixe a remoção de malware para programas antivírus e anti-malware. Essas etapas podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operacional e de usar o software antivírus.

Para garantir que o seu computador esteja livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários