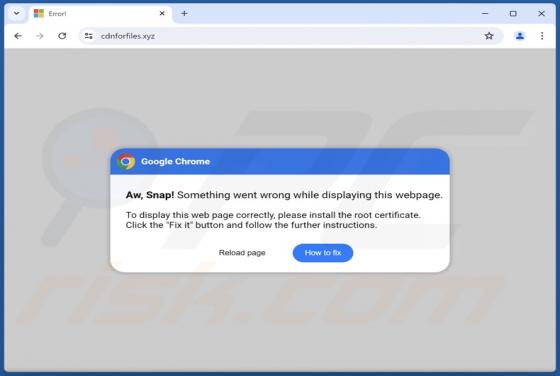

Please Install The Root Certificate POP-UP Fraude

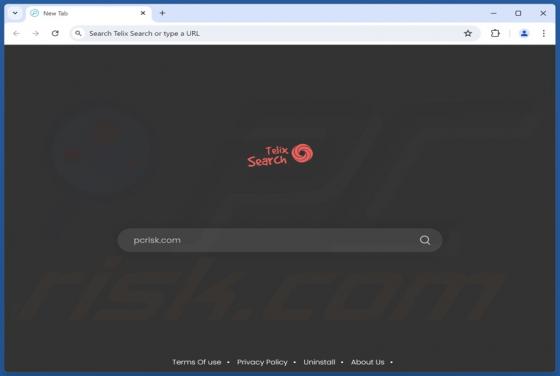

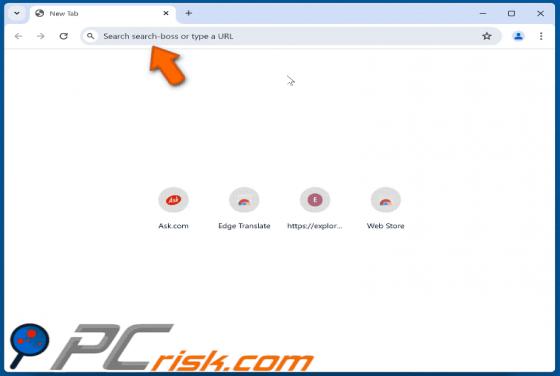

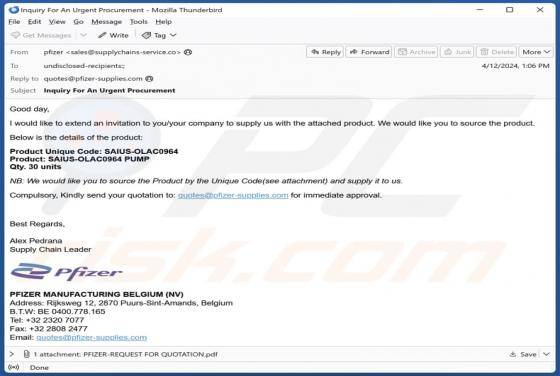

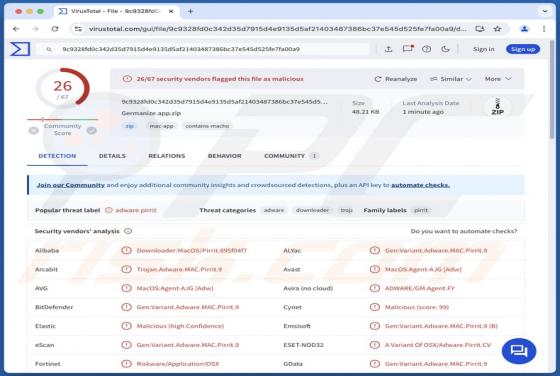

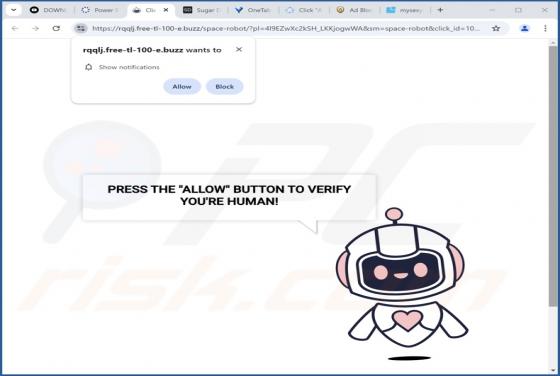

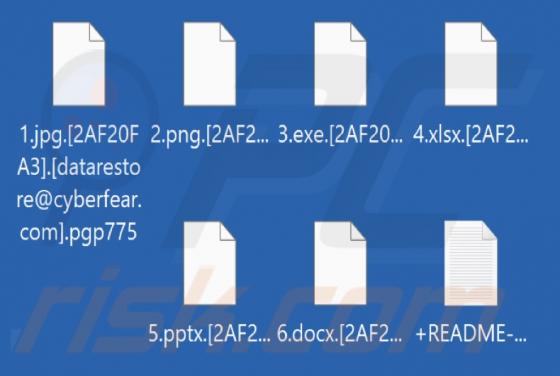

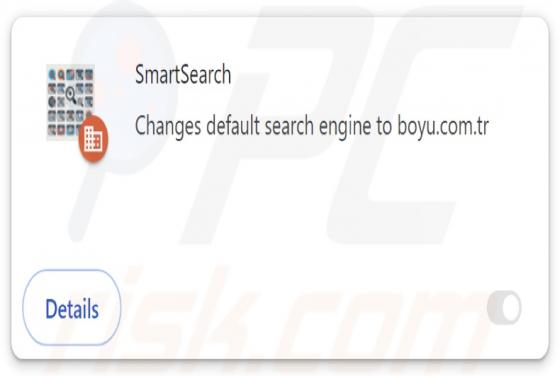

O "Please Install The Root Certificate" é um esquema online que prolifera malware. Inclui falsos alertas pop-up do Google Chrome que afirmam que ocorreu um erro ao exibir um site. O esquema fornece passos para resolver o falso problema, o que leva as vítimas a infetar os seus dispositivos com malw