fraude por e-mail Ignore the I am a professional programmer who specializes in hacking

Phishing/FraudeTambém conhecido como: possíveis infecções por malware

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Guia de remoção da fraude por email I am a professional programmer who specializes in hacking

O que é a fraude por e-mail I am a professional programmer who specializes in hacking?

Regra geral, os criminosos cibernéticos por trás das fraudes de sextorção de e-mail afirmam ter invadido um computador e destinatários gravados enquanto visitavam sites adultos. Os criminosos cibernéticos ameaçam publicar o vídeo/enviá-lo para outras pessoas, a menos que os destinatários paguem uma determinada quantia em Bitcoin para o endereço de carteira fornecido. Esses e-mails devem ser ignorados - são fraudes e vídeos (ou outro material comprometedor) que os criminosos cibernéticos por trás afirmam não existir.

O criminoso por trás desta fraude de sextorção por e-mail apresenta-se como um programador profissional que invade computadores durante o seu tempo livre. Afirma ter pirateado o computador do destinatário há vários meses - instalou um vírus que lhe deu acesso total ao computador infectado. Também afirma que usou uma câmara web conectada para gravar um vídeo de um destinatário enquanto estava a visitar uma página adulta (a ver a um vídeo adulto). O criminoso ameaça enviar o vídeo para todas as pessoas da lista de contatos do destinatário e dos meios sociais se o destinatário não pagar $1350 em Bitcoins para a carteira BTC fornecida dentro de 48 horas após o recebimento deste e-mail. Existem muitas fraudes de sextorção semelhantes. A maioria é usada para assustar os destinatários e fazê-los pagar uma certa quantia aos criminosos cibernéticos, para que não divulguem um vídeo ou foto que não existe. É importante mencionar que os criminosos cibernéticos costumam usar uma técnica de spoofing para fazer os destinatários acreditarem que sua conta de e-mail ou um computador foi hackeado. A técnica de spoofing permite que os criminosos cibernéticos alterem o endereço de e-mail de um remetente. Normalmente, os criminosos cibernéticos tornam o endereço de e-mail do remetente igual ao do destinatário. De qualquer forma, e-mails como este podem e devem ser ignorados - os criminosos cibernéticos por trás não têm vídeos ou fotos comprometedores. Normalmente, os criminosos cibernéticos tornam o endereço de e-mail do remetente igual ao do destinatário. De qualquer forma, e-mails como este podem e devem ser ignorados - os criminosos cibernéticos por trás não têm vídeos ou fotos comprometedores. Normalmente, os criminosos cibernéticos tornam o endereço de e-mail do remetente igual ao do destinatário. De qualquer forma, e-mails como este podem e devem ser ignorados - os criminosos cibernéticos por trás não têm vídeos ou fotos comprometedores.

| Nome | Fraude por e-mail I am a professional programmer who specializes in hacking |

| Tipo de Ameaça | Phising, fraude, engenharia social, fraude |

| Alegação Falsa | O criminosos gravou um vídeo comprometedor |

| Tamanho do Resgate | $1350 em Bitcoins |

| Endereço da Carteira do Criminoso Cibernético | 1NToziZKcJfyxHpwkcxbafwghGasme4NUf |

| Sintomas | Compras online não autorizadas, transacções, palavras-passe de contas online alteradas, roubo de identidade, acesso ilegal ao computador. |

| Métodos de Distribuição | Emails fraudulentos, anúncios pop-up fraudulentos, técnicas de envenamento de motores de pesquisa, domínios relacionados. |

| Danos | Perda de informações confidenciais, perda monetária, roubo de identidade. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Conforme mencionado no parágrafo anterior, existem muitas fraudes de sextorção semelhantes. Alguns exemplos são "I have got two not really pleasant news for you", "I have to share bad news with you", "Within 96 hours I'll ruin your prestige". É importante mencionar que o e-mail pode ser usado como um canal não apenas para extrair dinheiro (ou informações pessoais), mas também para exibir malware. Alguns exemplos de campanhas de spam sã "KIO KOREA Email Virus" e "Socar Email Virus". Normalmente, são usados para distribuir trojans, ransomware e outros softwares maliciosos.

Como é que as campanhas de spam infetaram o meu computador?

Quando os criminosos cibernéticos usam o e-mail como um canal para exibir malware, enviam ficheiros ou links maliciosos projetados para descarregar estes ficheiros. De qualquer forma, o seu principal objetivo é induzir os destinatários a abrir um ficheiro projetado para instalar software malicioso. Para induzir os utilizadores a abrir ficheiros/anexos maliciosos, os criminosos cibernéticos disfarçam os seus e-mails como cartas importantes de empresas legítimas ou outras entidades. Alguns exemplos de ficheiros que os criminosos cibernéticos geralmente usam nas suas campanhas de spam são documentos do Microsoft Office, documentos PDF, RAR, ZIP ou outros ficheiros compactados, ficheiros JavaScript, ficheiros executáveis (como .exe). Documentos maliciosos abertos com o MS Office não instalam malware, a menos que os utilizadores ativem comandos de macros (edição/conteúdo). Embora, documentos maliciosos possam instalar malware automaticamente se abertos com a versão do Microsoft Office que foi lançada antes do MS Office 2010 (as versões mais antigas não incluem o modo "Vista Protegida").

Como evitar a instalação de malware?

E-mails enviados de endereços desconhecidos e suspeitos não são confiáveis. Se estes e-mails não forem relevantes e contiverem um link ou anexo, é provável que tenham vindo de criminosos cibernéticos que tentam enganar os destinatários para que instalem malware nos seus computadores. Além disso, o software (e ficheiros) deve ser descarregue a partir de páginas oficiais confiáveis. É comum que redes peer-to-peer, como clientes de torrent, eMule, várias páginas não oficiais, descarregadores de terceiros e outras fontes deste tipo, sejam usadas para distribuir software indesejado e potencialmente malicioso. Todos os programas instalados devem ser atualizados e ativados corretamente. Isso deve ser feito a usar funções ou ferramentas fornecidas pelos seus desenvolvedores oficiais. As ferramentas não oficiais de terceiros nunca devem ser usadas. É comum que sejam usados para distribuir malware. Outra razão para não usar essas ferramentas é que não é legal ativar software licenciado com ferramentas de 'cracking'. O sistema operativo deve ser verificado à procura de malware ou quaisquer outras ameaças regularmente. É aconselhável que seja verificado com um software antivírus ou anti-spyware confiável. Se já abriu anexos maliciosos, recomendamos executar uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

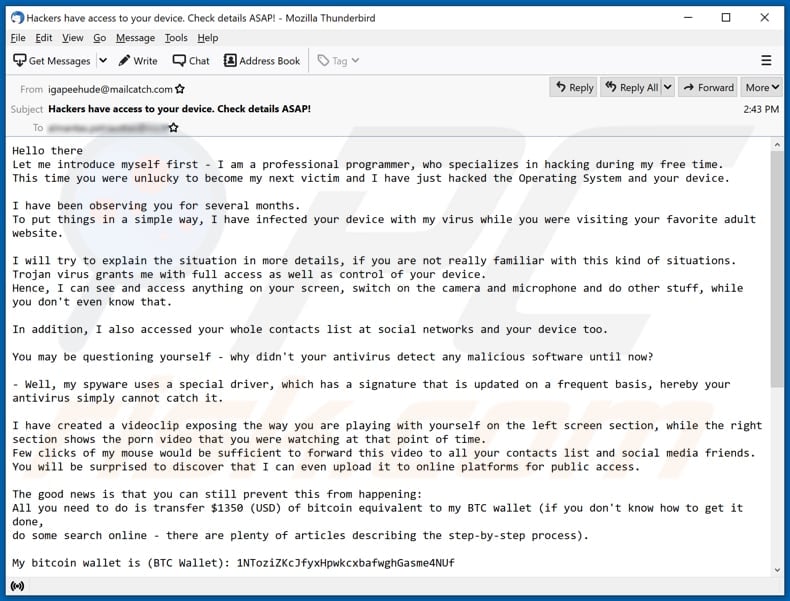

Aparência do e-mail (GIF):

Texto neste e-mail:

Subject: Hackers have access to your device. Check details ASAP!

Hello there

Let me introduce myself first - I am a professional programmer, who specializes in hacking during my free time.

This time you were unlucky to become my next victim and I have just hacked the Operating System and your device.I have been observing you for several months.

To put things in a simple way, I have infected your device with my virus while you were visiting your favorite adult website.I will try to explain the situation in more details, if you are not really familiar with this kind of situations.

Trojan virus grants me with full access as well as control of your device.

Hence, I can see and access anything on your screen, switch on the camera and microphone and do other stuff, while you don't even know that.In addition, I also accessed your whole contacts list at social networks and your device too.

You may be questioning yourself - why didn't your antivirus detect any malicious software until now?

- Well, my spyware uses a special driver, which has a signature that is updated on a frequent basis, hereby your antivirus simply cannot catch it.

I have created a videoclip exposing the way you are playing with yourself on the left screen section, while the right section shows the porn video that you were watching at that point of time.

Few clicks of my mouse would be sufficient to forward this video to all your contacts list and social media friends.

You will be surprised to discover that I can even upload it to online platforms for public access.The good news is that you can still prevent this from happening:

All you need to do is transfer $1350 (USD) of bitcoin equivalent to my BTC wallet (if you don't know how to get it done,

do some search online - there are plenty of articles describing the step-by-step process).My bitcoin wallet is (BTC Wallet): 1NToziZKcJfyxHpwkcxbafwghGasme4NUf

Once I receive your payment, I will delete your kinky video right away, and can promise that is the last time you hear from.

You have 48 hours (2 days exactly) to complete the payment.

The read notification will be automatically sent to me, once you open this email, so the timer will start automatically from that moment.Don't bother trying to reply my email, because it won't change anything (the sender's email address has been generated automatically and taken from internet).

Don't try to complain or report me either, because all my personal information and my bitcoin address are encrypted as part of blockchain system.

I have done my homework.If I discover that you have tried forwarding this email to anyone, I will right away share your kinky video to public.

Let's be reasonable and don't make any stupid mistakes anymore. I have provided a clear step-by-step guide for you.

All you need to do is simply follow the steps and get rid of this uncomfortable situation once and for all.Best regards and good luck.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que á a fraude por e-mail I am a professional programmer who specializes in hacking?

- PASSO 1. Remoção manual de possíveis infecções por malware.

- PASSO 2. Verifique se o seu comptador está limpo.

Como remover malware manualmente?

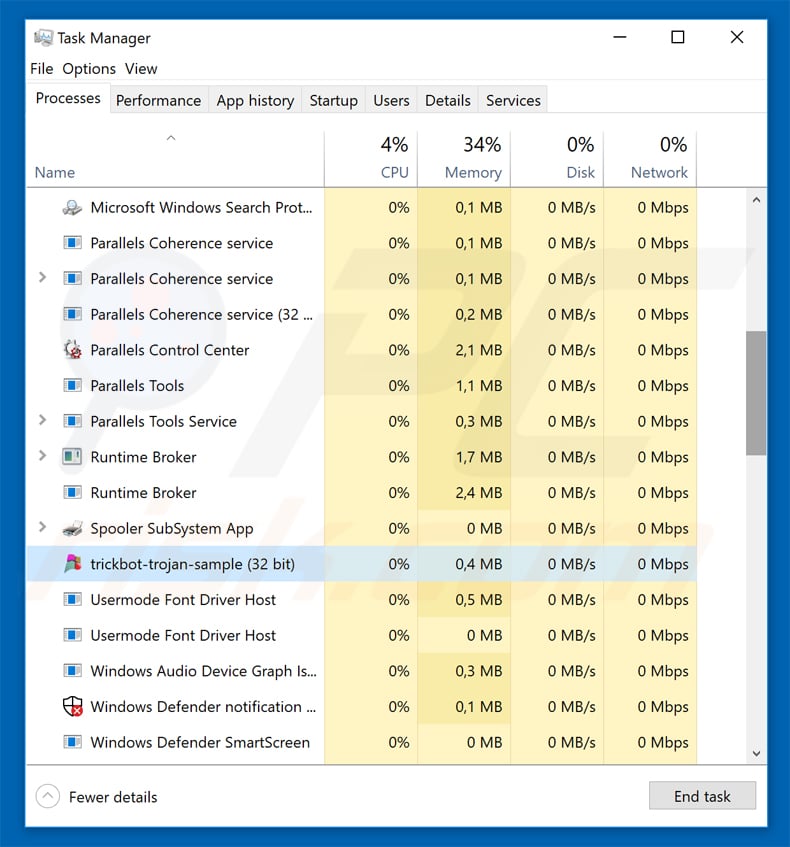

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows. Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

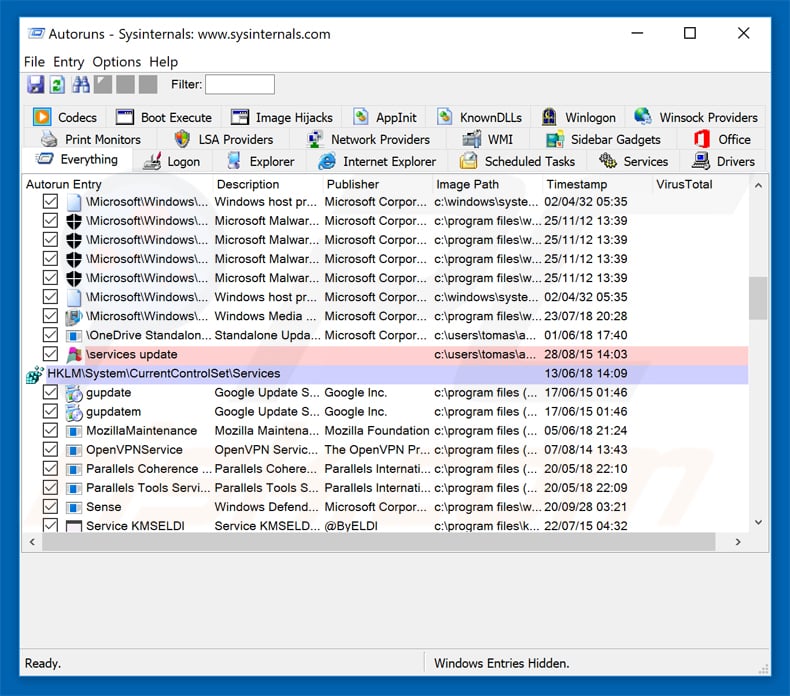

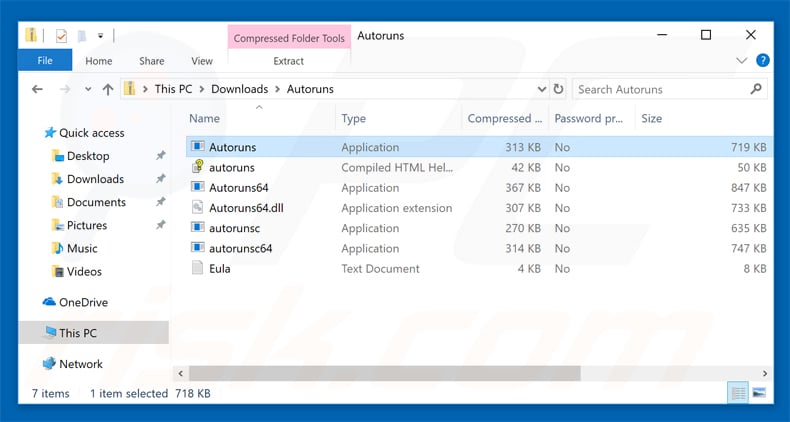

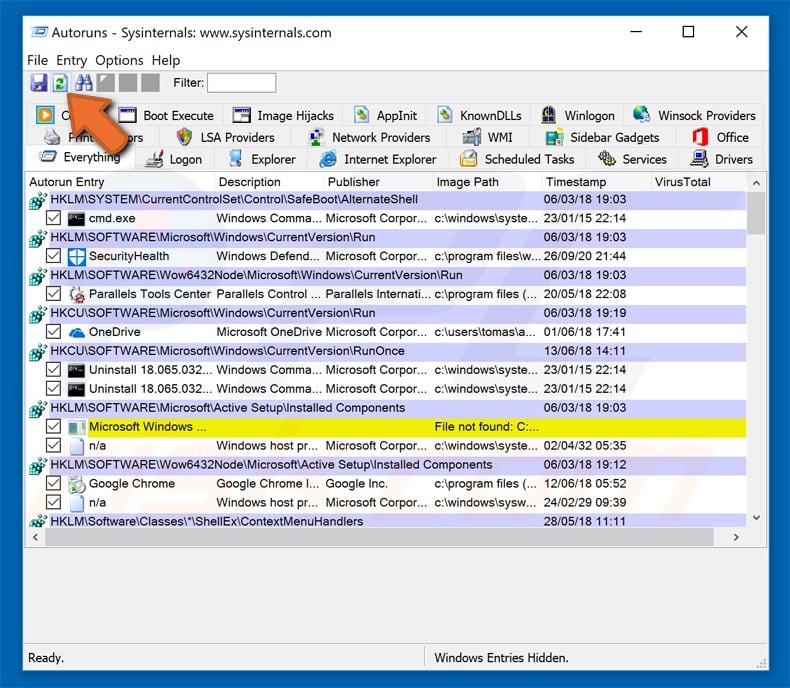

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

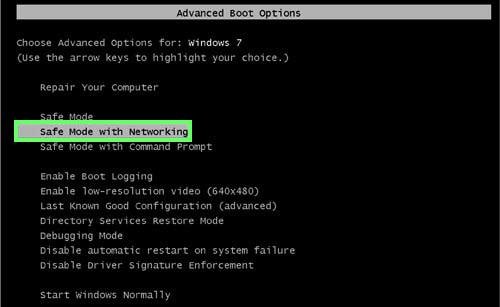

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

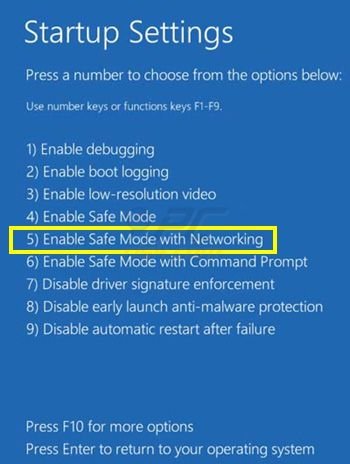

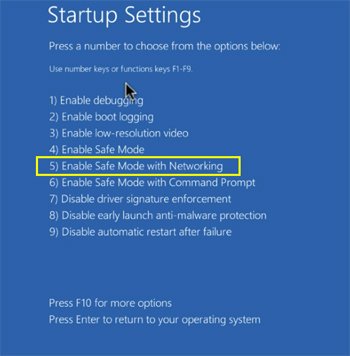

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

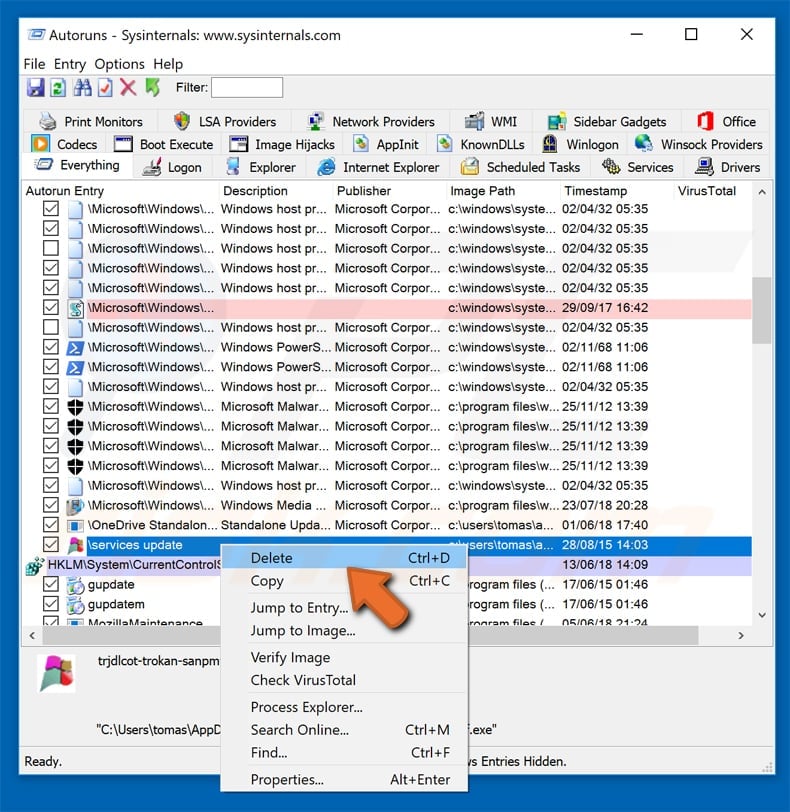

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir"

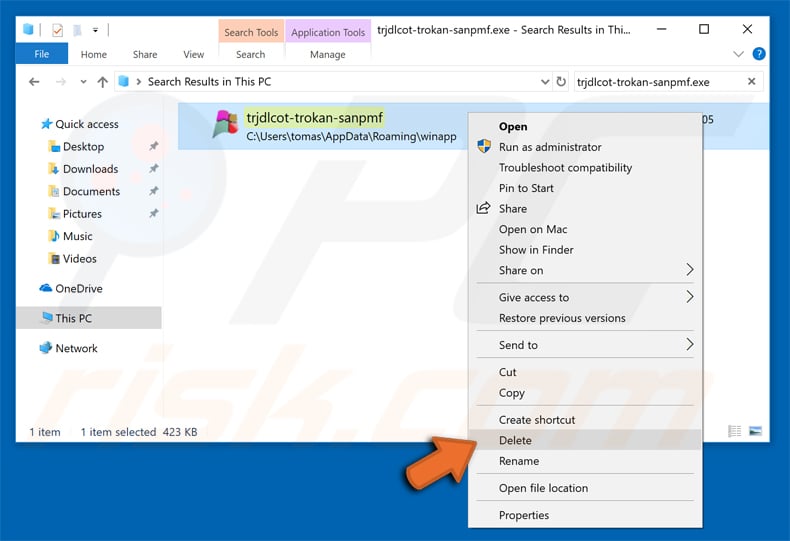

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware. Esses passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus.

Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários