Não confie no email "I have got two not really pleasant news for you"

Phishing/FraudeTambém conhecido como: possíveis infecções por malware

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Guia de remoção da fraude por email "I have got two not really pleasant news for you"

O que é a fraude por email "I have got two not really pleasant news for you"?

"I have got two not really pleasant news for you" refere-se a uma campanha de spam de sextorção. O termo "campanha de spam" define uma operação em grande escala durante a qual e-mails fraudulentos são enviados aos milhares. As cartas distribuídas através desta campanha - usam o modelo do fraude de sextorção, que afirma que o remetente obteve gravações explícitas (de natureza sexual) com o destinatário. Deve ser enfatizado que as afirmações feitas por e-mails "I have got two not really pleasant news for you" - são falsas. Portanto, não existem vídeos comprometedores do destinatário e as ameaças dos criminosos cibernéticos são vazias. Portanto, essas cartas fraudulentas devem ser ignoradas.

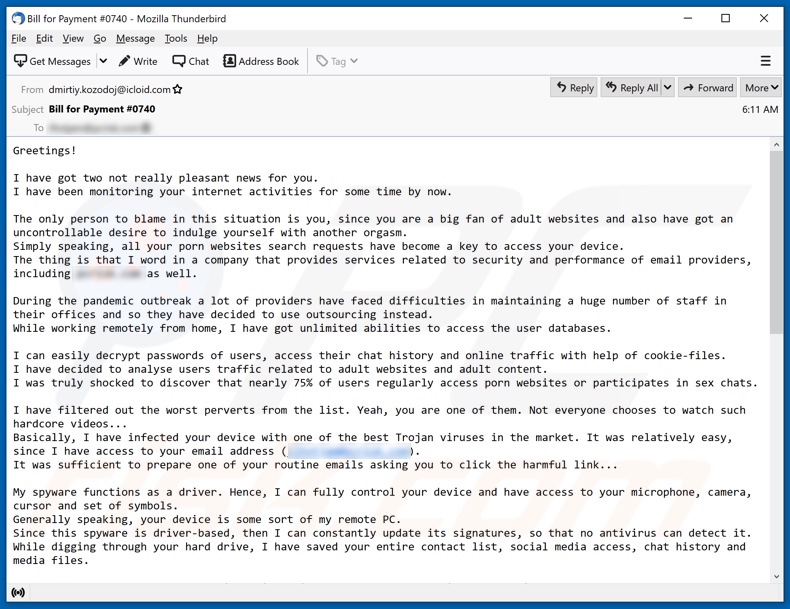

The "I have got two not really pleasant news for you" scam letters (subject/title "Bill for Payment #0740"; pode variar) afirmam que o remetente está a monitorizar as atividades dos destinatários na Internet há algum tempo. Isso foi possível através de trojans de spyware, com os quais os dispositivos dos destinatários supostamente foram infectados. A infiltração falsa ocorreu quando um link prejudicial presente num e-mail foi clicado. O remetente identifica-se como funcionário de uma empresa que fornece serviços de segurança e de desempenho de fornecedor de e-mail. A empresa inexistente supostamente também atende o local de trabalho dos destinatários. Os emails fraudulentos contam a história de como o remetente tem trabalhado em casa devido à pandemia de COVID-19 e obteve acesso a bases de dados de funcionários de várias empresas. As cartas afirmam que o remetente tem acesso às palavras-passe dos trabalhadores, históricos de chat e atividade de navegação. O remetente declara que descobriu que 75% dos funcionários visitam regularmente sites com temas adultos e/ou participam de chats explícitos do NSFW (Not Safe For Work). Os e-mails fraudulentos informam ao destinatário que é um dos piores criminosos dessa lista falsa. Portanto, o remetente afirma ter empregue o seu malware (que afirma ser capaz de usar furtivamente os microfones, câmeras, etc. dos dispositivos infectados) - para gravar vídeos do destinatário enquanto visitava sites adultos. Além disso, a partir do sistema infiltrado, o trojan imaginário obteve listas de contatos, contas de média social, históricos de chat e ficheiros de média armazenados. Os destinatários têm 48 horas para pagar ao remetente - caso contrário, o vídeo comprometedor será partilhado com os seus contatos/amigos e/ou vazado online. Para evitar a publicação da gravação fictícia, as cartas exigem que os destinatários paguem 1450 USD em criptomoeda Bitcoin. Os destinatários são instruídos a não tentar entrar em contato com o remetente e simplesmente pagar o resgate transferindo-o para o endereço da criptmoeda fornecido.

Conforme mencionado na introdução, todas as afirmações feitas pelos e-mails "I have got two not really pleasant news for you" - são falsas. Isso significa que os dispositivos dos destinatários não estão infectados, nem estão a ser monitorizados. Consequentemente, nenhum vídeo- comprometedor ou não - existe. Esses e-mails fraudulentos fazem ameaças fabricadas para induzir as vítimas a fazer transações monetárias. Os criminosos cibernéticos por trás dessa campanha de spam são incapazes de realizar as suas ameaças e os destinatários não correm nenhum perigo. Portanto, as cartas "I have got two not really pleasant news for you" devem ser desconsideradas.

| Nome | Fraude por email I have got two not really pleasant news for you |

| Tipo de Ameaça | Phising, fraude, engenharia social, fraude |

| Alegação Falsa | A fraude afirma que um vídeo explícito do utilizador será liberto, a menos que pague um resgate. |

| Montante de Resgate | 1450 USD em criptomoeda Bitcoin |

| Endereço da Carteira do Criminoso Cibernético | 1LsTK4bKaUGMXgbqo4n3Vc7quu6UvATjfz (Bitcoin) |

| Sintomas | Compras online não autorizadas, transacções, palavras-passe de contas online alteradas, roubo de identidade, acesso ilegal ao computador. |

| Métodos de Distribuição | Emails fraudulentos, anúncios pop-up fraudulentos, técnicas de envenamento de motores de pesquisa, domínios relacionados. |

| Danos | Perda de informações confidenciais, perda monetária, roubo de identidade. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

"I have to share bad news with you", "Within 96 hours I'll ruin your prestige", "I monitored your device on the net for a long time", "Zero day security vulnerability on Zoom app", e "I know that you visit 18+ content" são alguns exemplos de campanhas de spam de sextorção. As cartas enviadas através dessas operações - geralmente são disfarçadas como "oficiais", "urgentes", "importantes" e semelhantes. Os e-mails fraudulentos são usados para phishing e outras fraudes, bem como para a proliferação de malware (por exemplo, trojan, ransomware, etc.). independentemente do que os e-mails fraudulentos ofereçam, prometam, solicitem ou exijam, o seu objetivo final é o mesmo - gerar lucro para os criminosos cibernéticos/criminosos cibernéticos por trás deles. Devido à prevalência do e-mail de spam, é importante ter cuidado com os e-mails recebidos.

Como é que as campanhas de spam infetaram o meu computador?

Os sistemas são infectados através de ficheiros maliciosos distribuídos por campanhas de spam. Esses ficheiros podem ser anexados aos e-mails e/ou as cartas podem conter links para descarregamento de tal conteúdo infeccioso. Os ficheiros virulentos podem estar em vários formatos, por exemplo, ficheiros (ZIP, RAR, etc.), executáveis (.exe, .run, etc.), PDF e documentos do Microsoft Office, JavaScript e assim por diante. Quando os ficheiros são executados, executados ou abertos de outra forma - o processo de infecção (ou seja, descarregamento/instalação de malware) é acionado. Por exemplo, documentos do Microsoft Office causam infecções ao executar comandos de macro maliciosos. Esse processo começa no momento em que um documento é aberto - nas versões do Microsoft Office lançadas antes de 2010. As versões mais recentes têm o modo "Visualização protegida" que impede a execução automática de macros. Em vez disso, os utilizadores são pedidos a ativar a edição/conteúdo (por exemplo, comandos macro) e avisados para os potenciais riscos.

Como evitar a instalação de malware?

E-mails duvidosos e irrelevantes não devem ser abertos, especialmente quaisquer links ou anexos nencontrados. Além disso, é recomendável usar as versões do Microsoft Office lançadas após 2010. Além de campanhas de spam, o malware também é distribuído através de fontes de descarregamento não confiáveis (por exemplo, sites de hospedagem de ficheiros não oficiais e gratuitos, redes de partilha peer-to-peer, etc.) ferramentas de ativação ilegal ("cracking") e atualizações falsas. Portanto, é aconselhável usar apenas canais de descarregamento oficiais e verificados. É tão importante sempre ativar e atualizar programas com ferramentas/funções fornecidas por desenvolvedores genuínos. É crucial ter um pacote antivírus/anti-spyware confiável instalado e atualizado. Além disso, este software deve ser usado para realizar verificações regulares do sistema e remover ameaças e problemas detectados. Se já abriu anexos maliciosos, recomendamos executar uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Texto apresentado na carta de email da fraude "I have got two not really pleasant news for you":

Subject: Bill for Payment #0740

Greetings!

I have got two not really pleasant news for you.

I have been monitoring your internet activities for some time by now.

The only person to blame in this situation is you, since you are a big fan of adult websites and also have got an uncontrollable desire to indulge yourself with another orgasm.

Simply speaking, all your porn websites search requests have become a key to access your device.

The thing is that I word in a company that provides services related to security and performance of email providers, including ******** as well.

During the pandemic outbreak a lot of providers have faced difficulties in maintaining a huge number of staff in their offices and so they have decided to use outsourcing instead.

While working remotely from home, I have got unlimited abilities to access the user databases.

I can easily decrypt passwords of users, access their chat history and online traffic with help of cookie-files.

I have decided to analyse users traffic related to adult websites and adult content.

I was truly shocked to discover that nearly 75% of users regularly access porn websites or participates in sex chats.

I have filtered out the worst perverts from the list. Yeah, you are one of them. Not everyone chooses to watch such hardcore videos...

Basically, I have infected your device with one of the best Trojan viruses in the market. It was relatively easy, since I have access to your email address (********).

It was sufficient to prepare one of your routine emails asking you to click the harmful link...

My spyware functions as a driver. Hence, I can fully control your device and have access to your microphone, camera, cursor and set of symbols.

Generally speaking, your device is some sort of my remote PC.

Since this spyware is driver-based, then I can constantly update its signatures, so that no antivirus can detect it.

While digging through your hard drive, I have saved your entire contact list, social media access, chat history and media files.

One week ago, I have montaged a videoclip, which shows you masturbating on one side of the screen and on the other side a porn video

that you were watching at that moment of time - recently this type of exotic stuff is really popular on the internet!

Don't worry, I will need just a few mouse clicks in order to share this video with your entire contact list and upload it to some porn website, like Bigle.

I believe that you would not like this to happen, since a long holiday season is just about to start soon -

just imagine the number of silly jokes and loud laughter that would get provoked by your video all over the neighbourhood bars and pubs...

I am offering a simple and reasonable solution:

All you need to do is transfer an amount equivalent to $1450 (USA Dollars) to my bitcoin wallet and we both forget about this silly story forever.

All your data and this video will be deleted by me once and for all. You have my honest word!

You've got to agree, this amount is really insignificant. Just imagine how much time and resources I have spent to get this done...

If you don't know how to operate the cryptocurrency - you can always search for assistance online. It is that simple.

Here is my bitcoin wallet (BTC): 1LsTK4bKaUGMXgbqo4n3Vc7quu6UvATjfz

You have exactly 2 days (48 hours) from the moment of opening this email.

I can easily track when you have opened this email (my software will notify me about it). Once you complete the transaction - I will be able to see and confirm that.

Please, do not try replying me via this email - there is no point in that (I have generated the header of this email as well as return address).

Remember that there is no point to complain anywhere, since I cannot be found (Bitcoin system is anonymous and I am also using I2P network in order to access your device).

I have considered all the small details.

In case, if 48 hours after you have opened this email,

I still don't receive the required amount of money, then your videoclip will be automatically sent to all your contact list and uploaded to public websites.

Good luck and please don't hate me too much!

This is life! You are merely out of luck this time.

Who knows, maybe next time you will get lucky at something else...

Aparência do email da fraude "I have got two not really pleasant news for you" (GIF):

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é "I have got two not really pleasant news for you"?

- PASSO 1. Remoção manual de possíveis infecções por malware.

- PASSO 2. Verifique se o seu comptador está limpo.

Como remover malware manualmente?

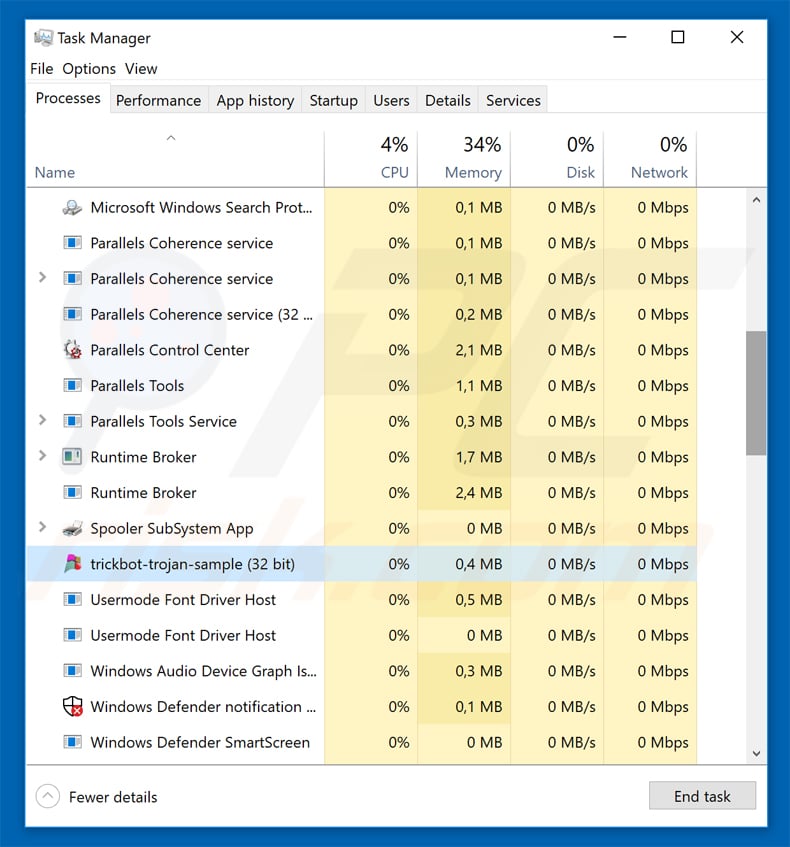

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows. Se deseja remover malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estes passos:

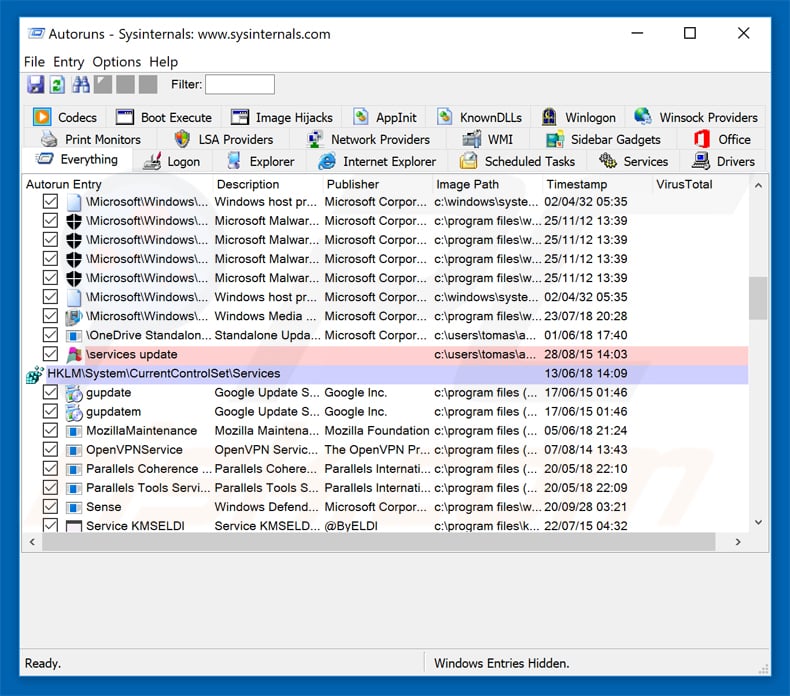

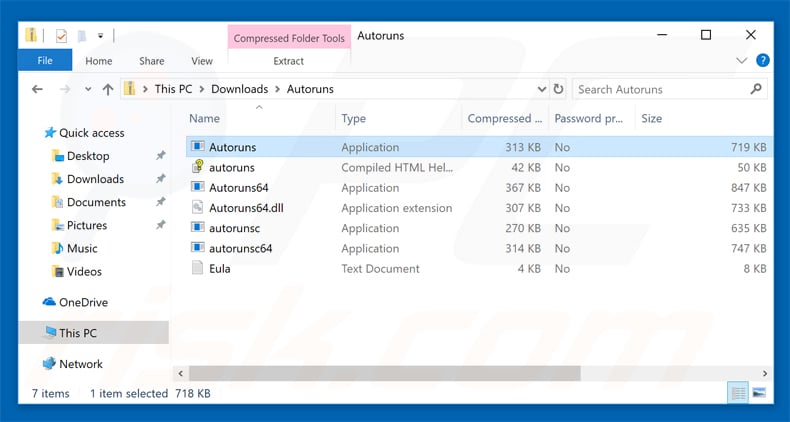

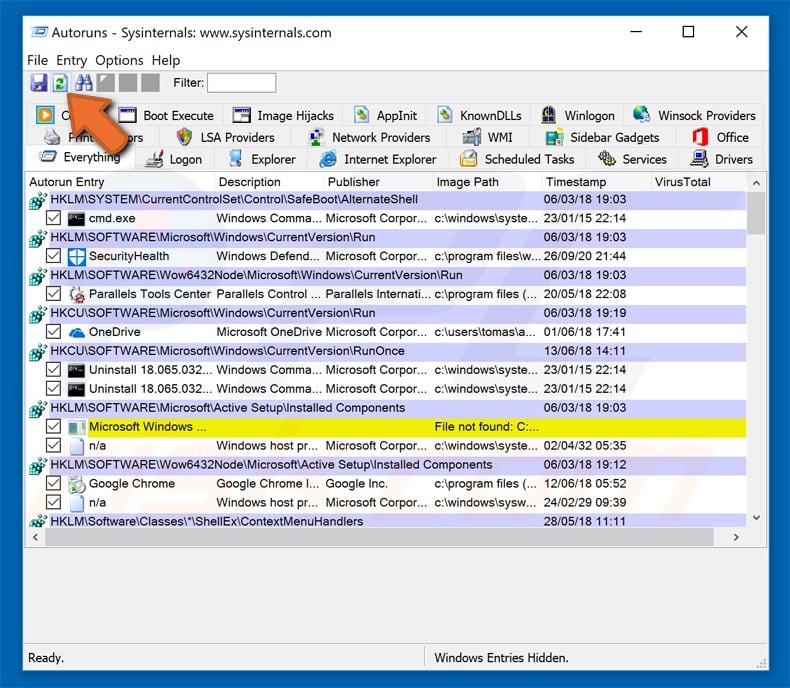

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

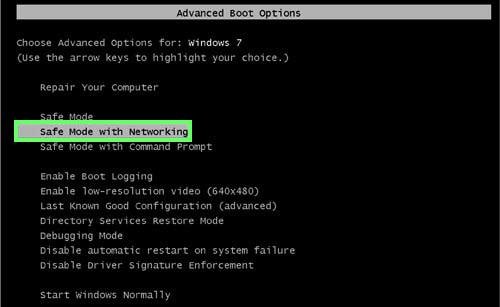

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador, prima a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

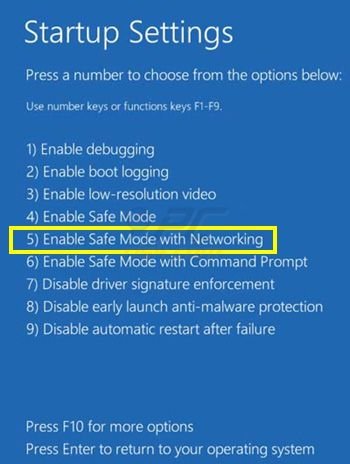

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

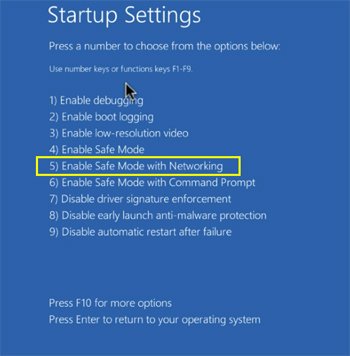

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Configurações de Início" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operativo no Modo de Segurança com Rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

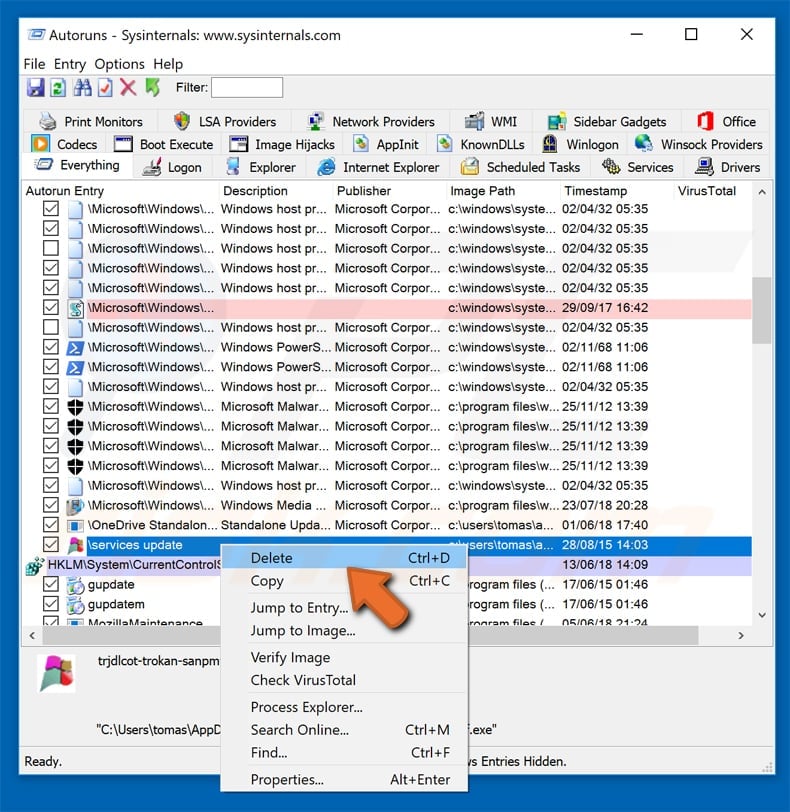

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Note que alguns malwares ocultam os seus nomes de processos com nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o rato sobre o nome e escolha "Excluir"

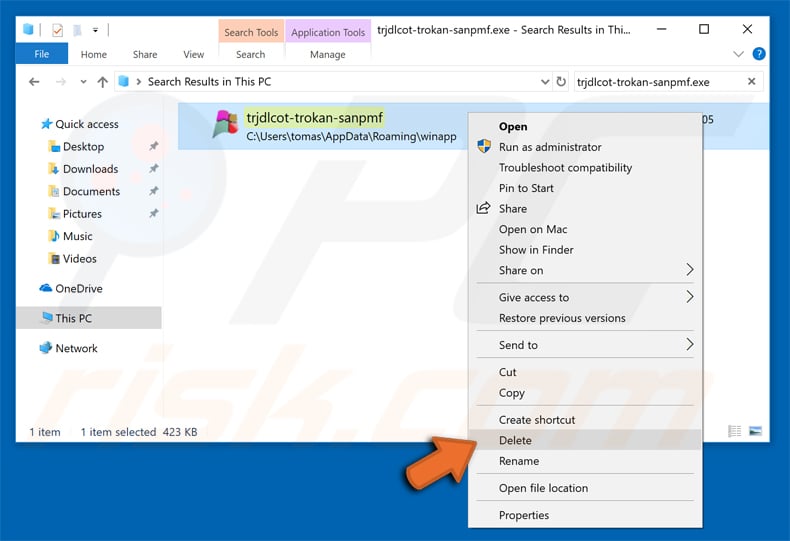

Depois de remover o malware através da aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o nome malware no seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de o eliminar.

Inicie o seu computador no Modo de Segurança. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Note que a remoção manual de ameaças requer capacidades avançadas de computação. Se não tiver essas capacidades, deixe a remoção de malware para programas antivírus e anti-malware. Esses passos podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operativo e de usar o software antivírus.

Para garantir que o seu computador está livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários