Como remover o malware ZynorRAT do seu sistema operativo

TrojanTambém conhecido como: ZynorRAT virus

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de malware é o ZynorRAT?

O ZynorRAT é um malware multiplataforma compatível com os sistemas operacionais Windows e Linux. Ele foi escrito na linguagem de programação Go. O ZynorRAT é classificado como um RAT (Remote Access Trojan, ou Trojan de Acesso Remoto); ele foi projetado para permitir o acesso/controlo remoto sobre dispositivos.

Existem várias variantes deste programa malicioso, que foi detectado pela primeira vez no verão de 2025. No momento da redação deste artigo, o ZynorRAT está em desenvolvimento ativo por seus programadores de língua turca. Especula-se que ele esteja nos estágios iniciais de desenvolvimento.

Visão geral do malware ZynorRAT

O ZynorRAT é um trojan de acesso remoto que pode infetar os sistemas operacionais Windows e Linux. As capacidades deste malware em ambos os sistemas são as mesmas. As suas múltiplas versões sugerem que os desenvolvedores estão a fazer alterações para diminuir a sua detectabilidade. A infraestrutura C&C (Comando e Controlo) do ZynorRAT depende do serviço de mensagens Telegram; o RAT é gerido através de um bot do Telegram.

O ZynorRAT pode obter informações sobre diretórios e exfiltrar (roubar) ficheiros. Ele pode listar processos em execução e encerrá-los. O trojan também pode fazer capturas de ecrã. O ZynorRAT executa comandos shell arbitrários se não receber comandos suportados (ou quaisquer outros) do bot.

É importante notar que ele garante persistência em sistemas operacionais Linux abusando dos serviços de utilizador systemd e tenta realizar as mesmas atividades no Windows. Conforme mencionado na introdução, acredita-se que o RAT ainda esteja em desenvolvimento, o que pode ser a razão para a atividade estranha. As potenciais iterações futuras do ZynorRAT provavelmente serão mais simplificadas e terão funcionalidades adicionais/diferentes.

Em resumo, a presença de software malicioso como o ZynorRAT nos dispositivos pode resultar em graves problemas de privacidade, perdas financeiras e roubo de identidade.

| Nome | ZynorRAT virus |

| Tipo de ameaça | Trojan, Trojan de acesso remoto, Ferramenta de administração remota, RAT. |

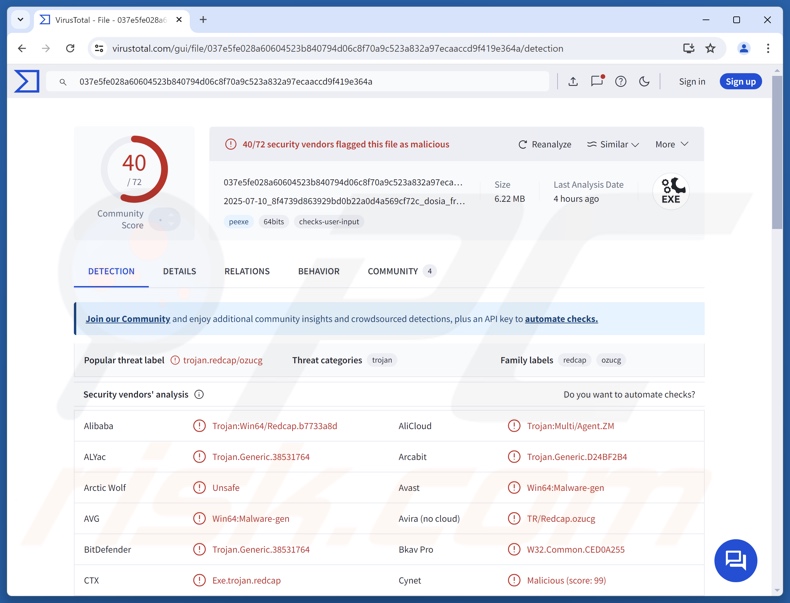

| Nomes de deteção | Avast (Win64:Malware-gen), Combo Cleaner (Trojan.Generic.38531764), ESET-NOD32 (Uma variante do WinGo/Agent.ZA), Kaspersky (Trojan.Win64.Agent.smeraj), Microsoft (Trojan:Win32/Wacatac. B!ml), Lista completa de detecções (VirusTotal) |

| Sintomas | Os trojans são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são visíveis sintomas específicos numa máquina infetada. |

| Métodos de distribuição | Anexos de e-mail infetados, anúncios online maliciosos, engenharia social, “cracks” de software. |

| Danos | Roubo de senhas e informações bancárias, roubo de identidade, adição do computador da vítima a uma botnet. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Exemplos de trojans de acesso remoto

GodRAT, JSCEAL, PureRAT e DRAT são apenas alguns dos nossos artigos mais recentes sobre RATs. Geralmente, os trojans de acesso remoto são ferramentas versáteis que podem ser utilizadas para diversos fins. Os RATs são conhecidos pelas suas amplas capacidades de roubo de dados e são frequentemente usados para causar infeções em cadeia (ou seja, baixar/instalar malware adicional).

No entanto, independentemente de como um software malicioso funciona, a sua presença num sistema coloca em risco a integridade do dispositivo e a segurança do utilizador. Portanto, todas as ameaças devem ser removidas imediatamente após a deteção.

Como é que o ZynorRAT se infiltrou no meu computador?

A hipótese é que o ZynorRAT esteja a ser desenvolvido para fins de venda; no entanto, ele não foi oferecido como tal nem anunciado de outra forma até o momento da pesquisa. Portanto, não se sabe como ele está ou será proliferado.

Geralmente, phishing e táticas de engenharia social são utilizadas na distribuição de malware. Os programas maliciosos são geralmente disfarçados ou agrupados com software/mídia comum.

Os ficheiros infecciosos podem ser executáveis (EXE, RUN, etc.), arquivos (ZIP, RAR, etc.), documentos (PDF, Microsoft Office, Microsoft OneNote, etc.), JavaScript, etc. Basta abrir um ficheiro malicioso para desencadear a cadeia de infeção.

As técnicas de proliferação de malware mais comuns incluem: trojans (backdoors/loaders), downloads drive-by, golpes online, anexos ou links maliciosos em e-mails de spam (por exemplo, e-mails, PMs/DMs, etc.), malvertising, canais de download suspeitos (por exemplo, sites de freeware e de terceiros, redes de partilha P2P, etc.), programas/mídia pirata, ferramentas ilegais de ativação de software (“cracks”) e atualizações falsas.

Além disso, alguns programas maliciosos podem se propagar por redes locais e dispositivos de armazenamento removíveis (por exemplo, discos rígidos externos, unidades flash USB, etc.).

Como evitar a instalação de malware?

A cautela é essencial para a segurança do dispositivo e do utilizador. Portanto, esteja atento ao navegar, pois a Internet está repleta de conteúdos enganosos e perigosos. Trate os e-mails recebidos e outras mensagens com cuidado; não abra anexos ou links encontrados em comunicações questionáveis/irrelevantes.

Faça downloads apenas de fontes oficiais e confiáveis. Ative e atualize o software usando funções/ferramentas fornecidas por desenvolvedores legítimos, pois aqueles adquiridos de terceiros podem conter malware.

É fundamental ter um antivírus confiável instalado e mantido atualizado. Programas de segurança devem ser usados para realizar varreduras regulares do sistema e remover ameaças/problemas. Se acredita que o seu computador já está infetado, recomendamos executar uma varredura com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é o ZynorRAT?

- PASSO 1. Remoção manual do malware ZynorRAT.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - normalmente é melhor permitir que os programas antivírus ou anti-malware façam isso automaticamente. Para remover esse malware, recomendamos o uso de Combo Cleaner Antivirus para Windows.

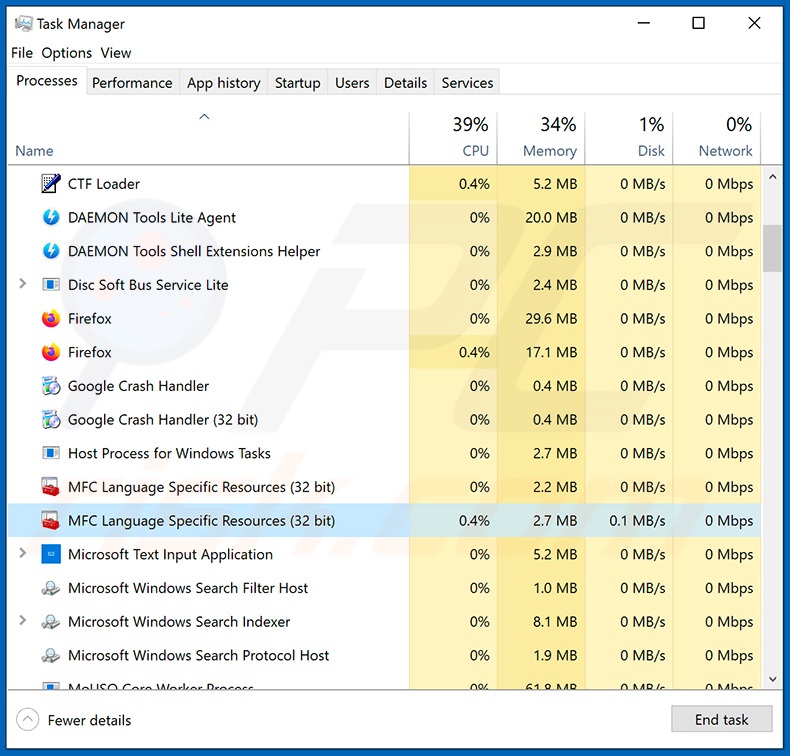

Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, utilizando o gestor de tarefas, e identificou um programa que parece suspeito, deve continuar com estes passos:

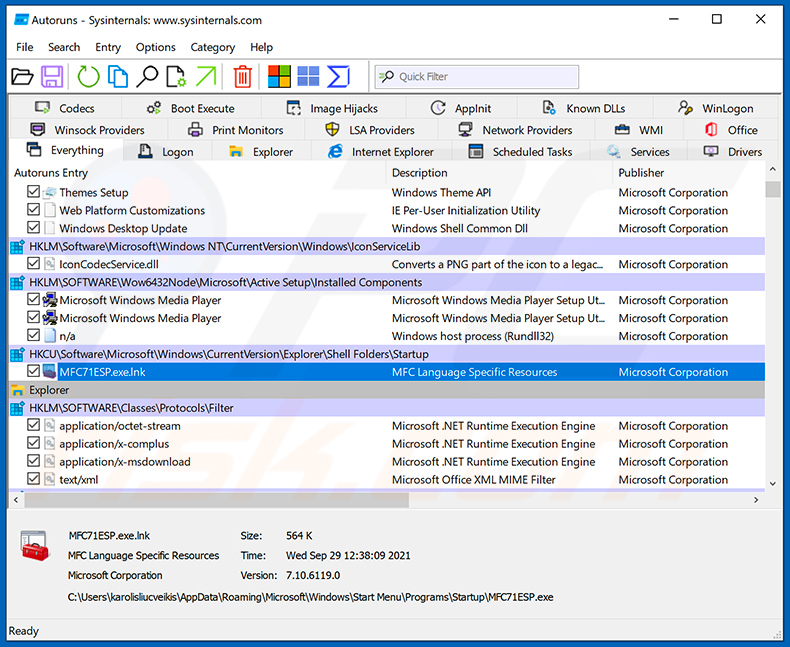

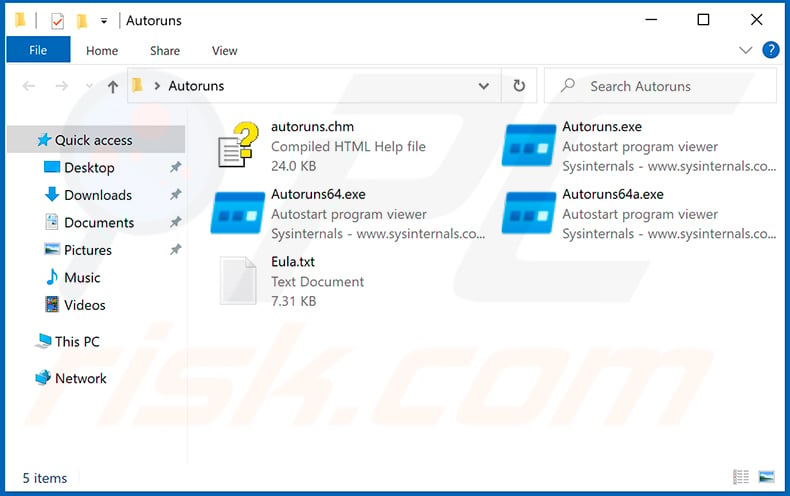

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

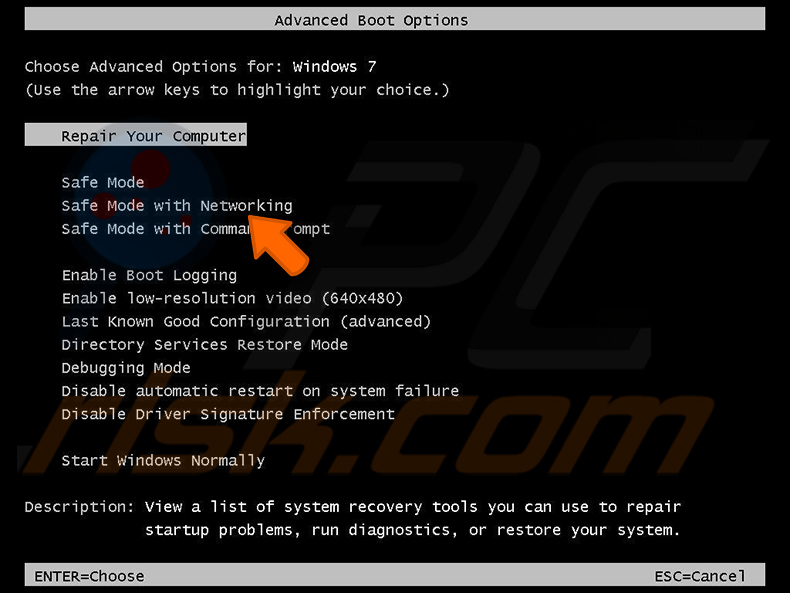

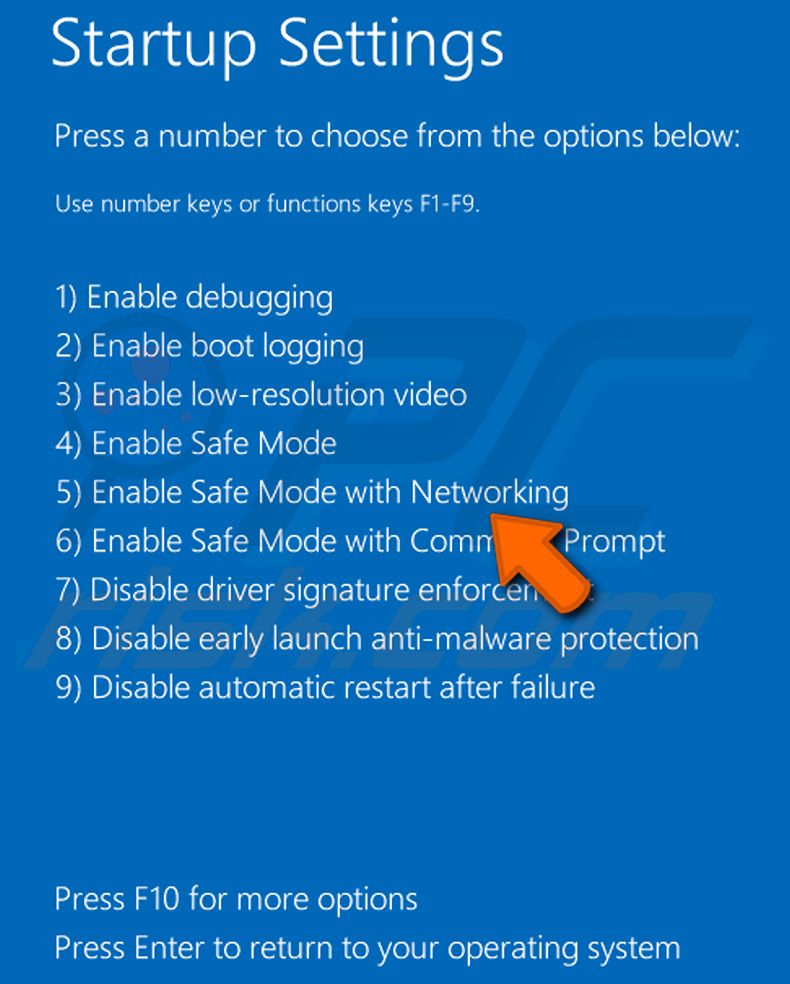

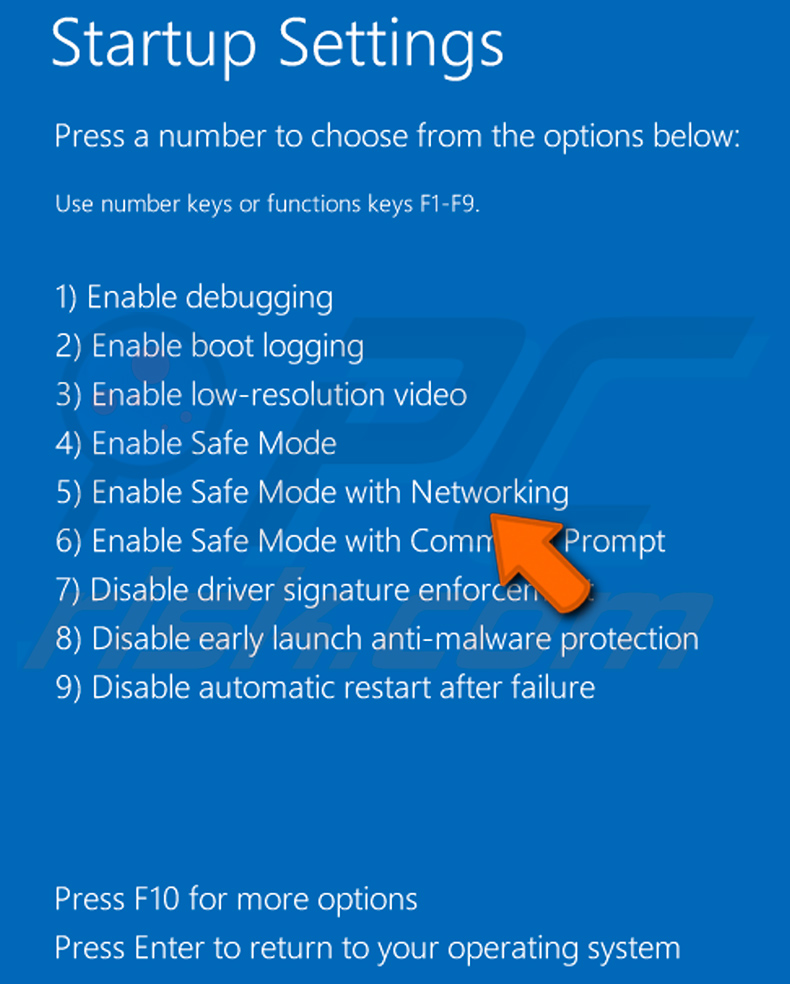

Reiniciar o computador no modo de segurança:

Reiniciar o computador no modo de segurança:

Utilizadores do Windows XP e do Windows 7: Inicie o computador no modo de segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar e clique em OK. Durante o processo de arranque do computador, prima a tecla F8 do teclado várias vezes até ver o menu Opções avançadas do Windows e, em seguida, selecione Modo de segurança com ligação em rede na lista.

Vídeo que mostra como iniciar o Windows 7 no "Modo de segurança com rede":

Utilizadores do Windows 8: Iniciar o Windows 8 no modo de segurança com rede - Aceda ao ecrã Iniciar do Windows 8, escreva Avançadas e, nos resultados da pesquisa, selecione Definições. Clique em Opções de arranque avançadas, na janela aberta "Definições gerais do PC", selecione Arranque avançado.

Clique no botão "Reiniciar agora". O computador será reiniciado no menu "Opções avançadas de inicialização". Clique no botão "Resolução de problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de arranque".

Clique no botão "Reiniciar". O PC será reiniciado no ecrã Definições de arranque. Prima F5 para iniciar no modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 8 no "Modo de segurança com rede":

Utilizadores do Windows 10: Clique no logótipo do Windows e selecione o ícone Energia. No menu aberto, clique em "Reiniciar" mantendo premido o botão "Shift" do teclado. Na janela "escolher uma opção", clique em "Resolução de problemas" e, em seguida, selecione "Opções avançadas".

No menu de opções avançadas selecione "Definições de arranque" e clique no botão "Reiniciar". Na janela seguinte, deve clicar no botão "F5" do seu teclado. Isto irá reiniciar o seu sistema operativo em modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 10 no "Modo de segurança com rede":

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

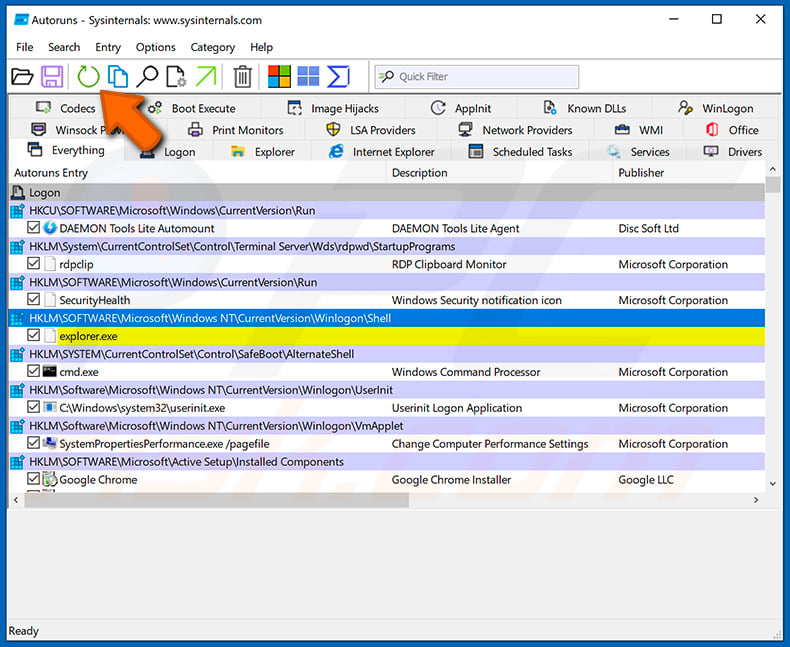

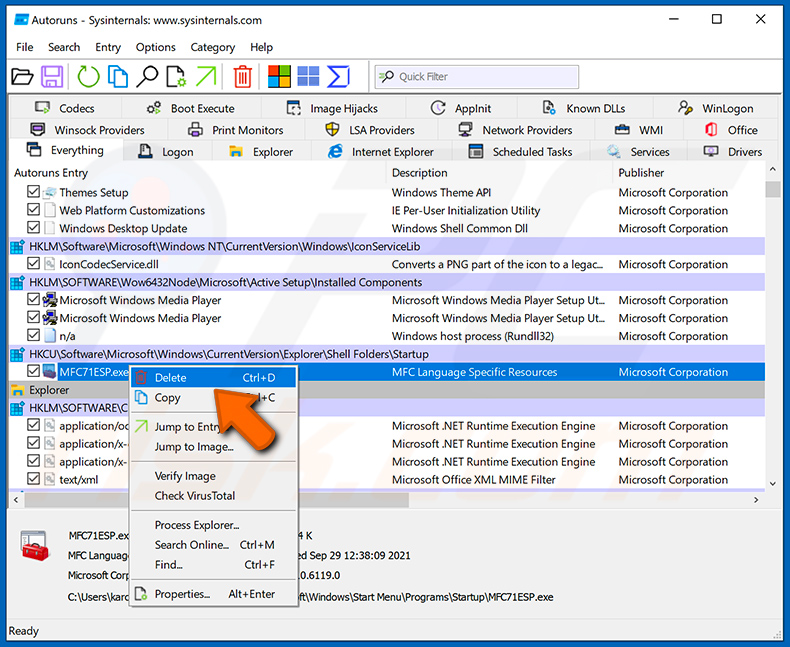

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Deve anotar o seu caminho e nome completos. Note que alguns malwares escondem nomes de processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros de sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o seu nome e escolha "Eliminar".

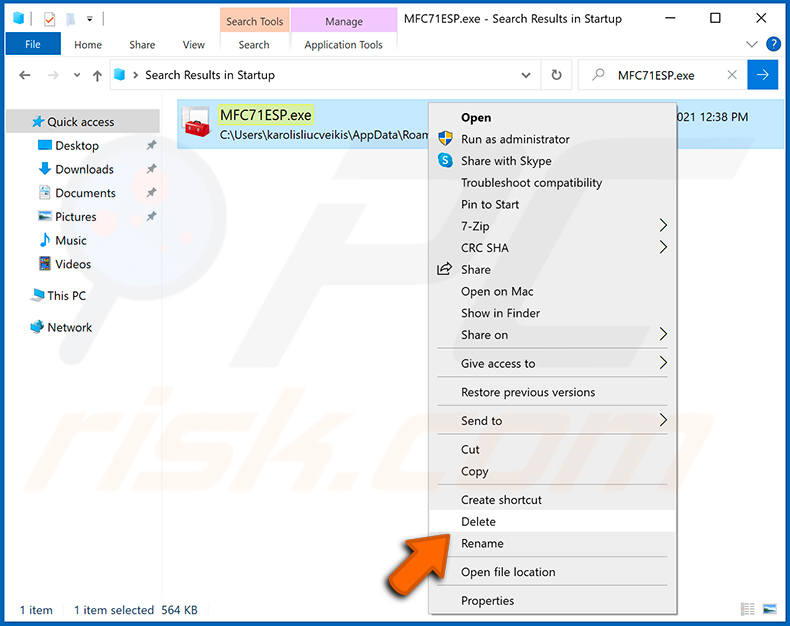

Depois de remover o malware através da aplicação Autoruns (isto assegura que o malware não será executado automaticamente no próximo arranque do sistema), deve procurar o nome do malware no seu computador. Certifique-se de que ativa os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de que o remove.

Reinicie o computador no modo normal. Seguir estes passos deverá remover qualquer malware do seu computador. Tenha em atenção que a remoção manual de ameaças requer conhecimentos informáticos avançados. Se não tiver esses conhecimentos, deixe a remoção de malware para os programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas de malware. Como sempre, é melhor prevenir a infeção do que tentar remover o malware mais tarde. Para manter o seu computador seguro, instale as últimas actualizações do sistema operativo e utilize software antivírus. Para ter a certeza de que o seu computador está livre de infecções por malware, recomendamos que o analise com Combo Cleaner Antivirus para Windows.

Perguntas frequentes (FAQ)

O meu computador está infetado com o malware ZynorRAT. Devo formatar o meu dispositivo de armazenamento para me livrar dele?

Provavelmente não, uma vez que a remoção de malware raramente requer formatação.

Quais são os maiores problemas que o malware ZynorRAT pode causar?

As ameaças representadas por uma infeção dependem das funcionalidades do malware e do modus operandi dos cibercriminosos. O ZynorRAT permite que os atacantes acedam e controlem dispositivos remotamente. Geralmente, infeções deste tipo podem levar a graves problemas de privacidade, perdas financeiras e roubo de identidade.

Qual é o objetivo do malware ZynorRAT?

O malware é usado principalmente para gerar receita. No entanto, os atacantes também podem usar software malicioso para se divertir, realizar vinganças pessoais, interromper processos (por exemplo, sites, serviços, etc.), envolver-se em hacktivismo e lançar ataques com motivação política/geopolítica.

Como o malware ZynorRAT se infiltrou no meu computador?

O malware é mais comumente distribuído por meio de downloads drive-by, trojans, malvertising, e-mails/mensagens de spam, golpes online, fontes de download não confiáveis (por exemplo, sites não oficiais e gratuitos de hospedagem de arquivos, redes de compartilhamento ponto a ponto, etc.), conteúdo pirata, ferramentas de ativação de software ilegal (“cracks”) e atualizações falsas. Alguns programas maliciosos podem se proliferar através de redes locais e dispositivos de armazenamento removíveis.

O Combo Cleaner irá proteger-me contra malware?

Sim, o Combo Cleaner pode detetar e remover quase todas as infeções de malware conhecidas. Lembre-se de que softwares maliciosos sofisticados geralmente ficam ocultos nas profundezas dos sistemas – portanto, é fundamental executar uma verificação completa do sistema.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários