Como remover o MostereRAT de dispositivos infetados

TrojanTambém conhecido como: Trojan de acesso remoto MostereRAT

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de malware é o MostereRAT?

O MostereRAT é um cavalo de Tróia de acesso remoto escrito em Easy Programming Language (EPL). Ele pode ser ampliado com novos recursos, entregar cargas adicionais, extrair informações confidenciais e empregar técnicas de evasão. Se o sistema estiver infetado com o MostereRAT, uma verificação com uma ferramenta de segurança confiável deve ser executada o mais rápido possível para eliminar a ameaça.

Mais sobre o MostereRAT

O MostereRAT é um cavalo de Tróia de acesso remoto escrito em Easy Programming Language (EPL). Ele pode ser ampliado com novos recursos, entregar cargas adicionais, extrair informações confidenciais e empregar técnicas de evasão. Se o sistema estiver infetado com o MostereRAT, uma verificação usando uma ferramenta de segurança confiável deve ser executada o mais rápido possível para eliminar a ameaça.

Uma vez executado, o MostereRAT descodifica e carrega a sua carga útil em várias etapas. O malware tem dois módulos principais: um para persistência, escalonamento de privilégios, evasão de antivírus e entrega de carga útil, e outro para operações RAT e comunicações C2.

O malware ganha persistência criando tarefas agendadas (“winrshost” e ‘winresume’) e um serviço (“DnsNetwork”) que reinicia automaticamente o código malicioso. Estes são configurados para serem executados na conta SYSTEM. Isso garante que o malware continue a ser executado na inicialização do sistema e no login do utilizador.

Além disso, o MostereRAT pode ser executado como uma conta “TrustedInstaller”, o que lhe dá a capacidade de alterar ficheiros protegidos do sistema, chaves de registo e configurações de segurança. Ele também pode instalar ferramentas legítimas de acesso remoto, como AnyDesk e TightVNC, em dispositivos infetados, permitindo que os invasores assumam o controle remoto total dos sistemas.

Além disso, o MostereRAT foi projetado para interferir em soluções antivírus (AV) e de deteção e resposta de endpoint (EDR). Ele pode verificar se ferramentas de segurança como 360, AVG, Avira, Avast, ESET, Huorong, Kingsoft, Malwarebytes, Tencent, Windows Defender e outras estão presentes. Se encontradas, bloqueia o tráfego de rede da ferramenta para impedir que o software de segurança envie alertas, registos ou outros dados para os seus servidores.

O malware desativa a segurança do Windows, interrompendo processos e serviços de segurança essenciais, eliminando ficheiros importantes do sistema, removendo tarefas agendadas e impedindo a execução de atualizações e funcionalidades de proteção. Além disso, o MostereRAT suporta vários comandos.

Ele pode enviar comandos para o seu servidor de comando e controlo e recolher informações detalhadas sobre o dispositivo infetado. Ele também pode enviar e executar ficheiros EPK usando um lançador EPK, ficheiros DLL usando rundll32 e ficheiros EXE. Além disso, o malware pode enviar e carregar shellcode ou ficheiros EXE diretamente na memória para execução.

O MostereRAT pode descarregar e executar ficheiros EPK, DLL ou EXE, e pode ler, escrever e eliminar ficheiros específicos no diretório “Database”. Ele pode carregar e executar cargas úteis EXE de servidores C2 e injetar ficheiros EXE descarregados no svchost.exe. O malware pode encerrar ferramentas de monitorização e gestão remotas, iniciar o TightVNC ou o Xray e parar as aplicações Xray e TightVNC.

Ele também pode criar novas contas de administrador, ocultando-as da tela de login, ativar ou desativar o login de várias sessões, carregar ficheiros de configuração e iniciar o AnyDesk, ocultando a sua janela. Além disso, o MostereRAT pode enviar mensagens para desligar o monitor, iniciar programas em modo oculto, enumerar utilizadores no sistema e fazer capturas de ecrã.

No geral, os autores das ameaças por trás do MostereRAT podem infetar sistemas com outro malware (por exemplo, ransomware), roubar informações confidenciais (por exemplo, credenciais de login) e utilizá-las indevidamente para fins maliciosos, além de realizar várias outras ações.

| Nome | Trojan de acesso remoto MostereRAT |

| Tipo de ameaça | Trojan de acesso remoto (RAT) |

| Nomes de deteção | Avast (Win32:MalwareX-gen [Trj]), Combo Cleaner (Gen:Variant. Midie.171615), ESET-NOD32 (A Variant Of Win32/RA-based.NMR), Kaspersky (HEUR:Trojan.Win32.Reconyc.gen), Microsoft (Trojan:Win32/Alevaul!rfn), Lista completa (VirusTotal) |

| Sintomas | Os trojans de administração remota são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são visíveis sintomas específicos numa máquina infetada. |

| Métodos de distribuição | Anexos de e-mail infetados, sites maliciosos, ficheiros infetados, engenharia social. |

| Danos | Roubo de senhas e informações bancárias, roubo de identidade, adição do computador da vítima a uma botnet, infecções adicionais, perda monetária. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Conclusão

O MostereRAT é um malware altamente capaz e perigoso que fornece aos invasores acesso persistente, furtivo e abrangente a sistemas comprometidos, permitindo-lhes roubar dados confidenciais, implantar malware adicional e usar indevidamente o sistema infectado para outros fins maliciosos.

Alguns exemplos de outros RATs são ZynorRAT, kkRAT e GodRAT.

Como é que o MostereRAT se infiltrou no meu computador?

Os cibercriminosos por trás da campanha enviam e-mails com aparência legítima (muitas vezes imitando consultas comerciais) para induzir os destinatários a visitar um site malicioso. Uma vez no site, um ficheiro é automaticamente descarregado (ou pode ser descarregado manualmente) para o computador da vítima.

O ficheiro descarregado é um documento do Word que contém um arquivo incorporado. A vítima é instruída a abrir o arquivo e executar o único ficheiro (um executável malicioso) dentro dele. Este executável contém as ferramentas necessárias para o MostereRAT se infiltrar nos sistemas.

Como evitar a instalação de malware?

Tenha cuidado com e-mails ou mensagens de fontes desconhecidas, especialmente se incluírem links ou anexos. Evite interagir com conteúdos (por exemplo, links, botões ou anúncios) em sites duvidosos e nunca permita que sites deste tipo lhe enviem notificações. Se acredita que o seu computador já está infetado, recomendamos que execute uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

E-mail malicioso com um link que distribui o MostereRAT (fonte: fortinet.com):

Site que distribui o malware (fonte: fortinet.com):

Documento que distribui o MostereRAT (fonte: fortinet.com):

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é o MostereRAT?

- PASSO 1. Remoção manual do malware MostereRAT.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - normalmente é melhor permitir que os programas antivírus ou anti-malware façam isso automaticamente. Para remover esse malware, recomendamos o uso de Combo Cleaner Antivirus para Windows.

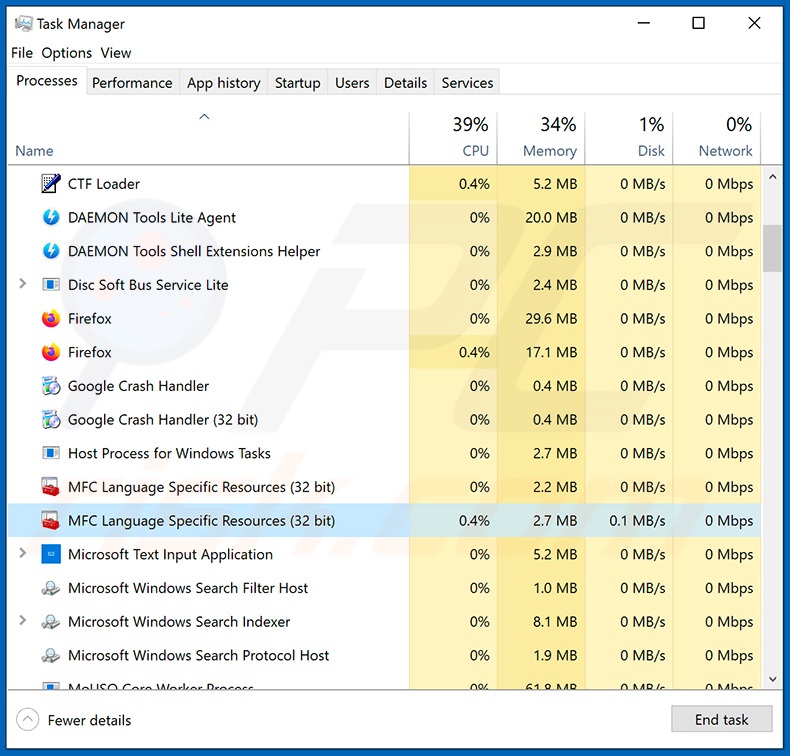

Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, utilizando o gestor de tarefas, e identificou um programa que parece suspeito, deve continuar com estes passos:

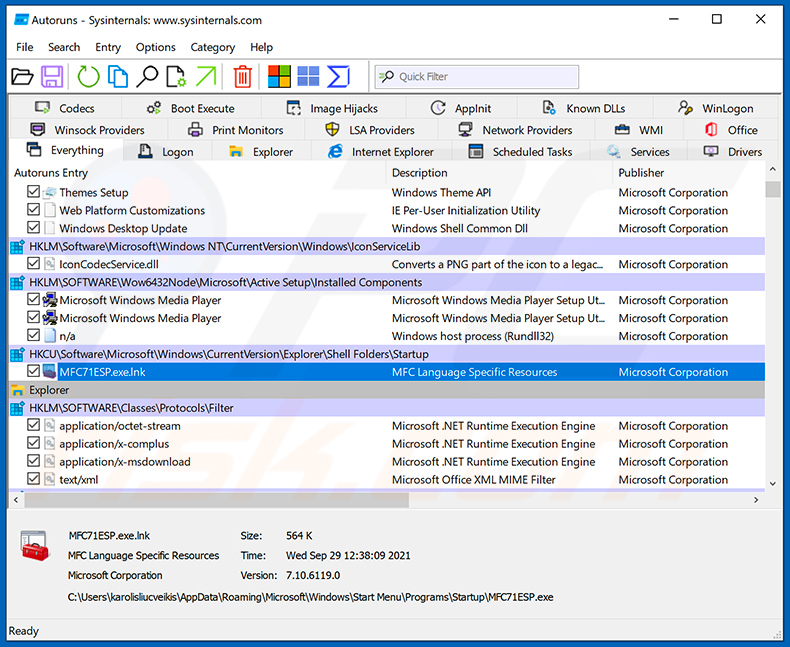

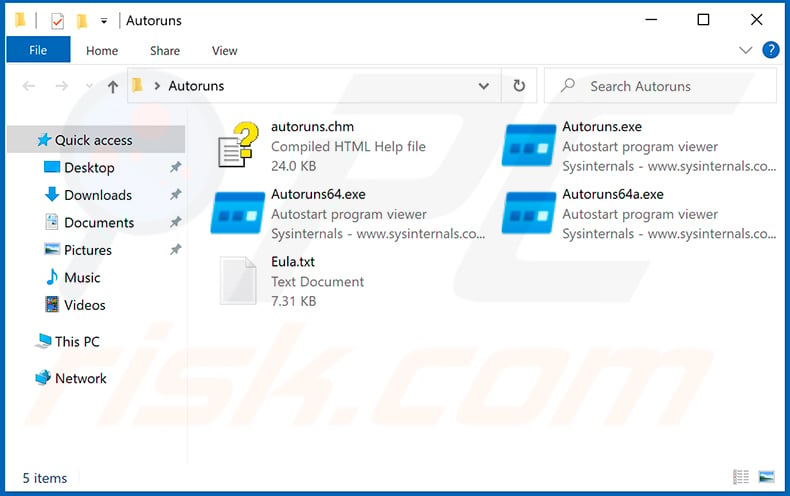

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o registo e as localizações do sistema de ficheiros:

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o registo e as localizações do sistema de ficheiros:

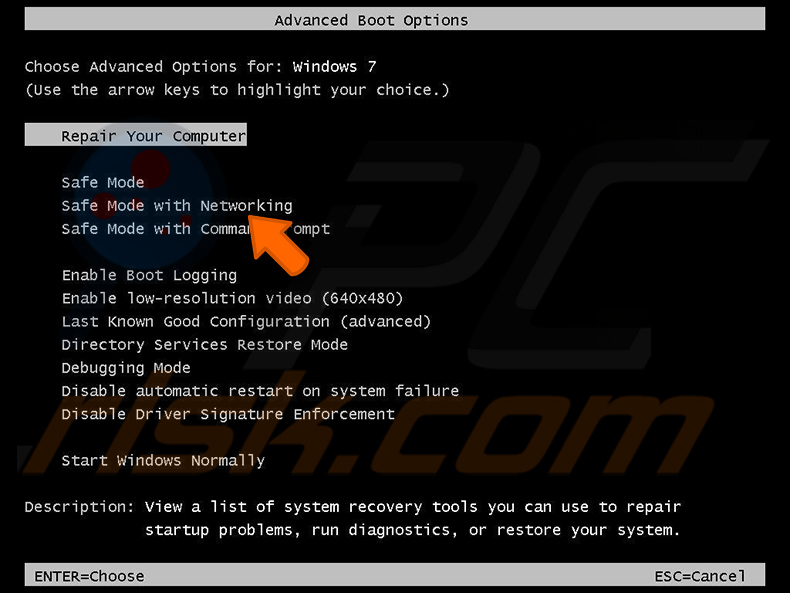

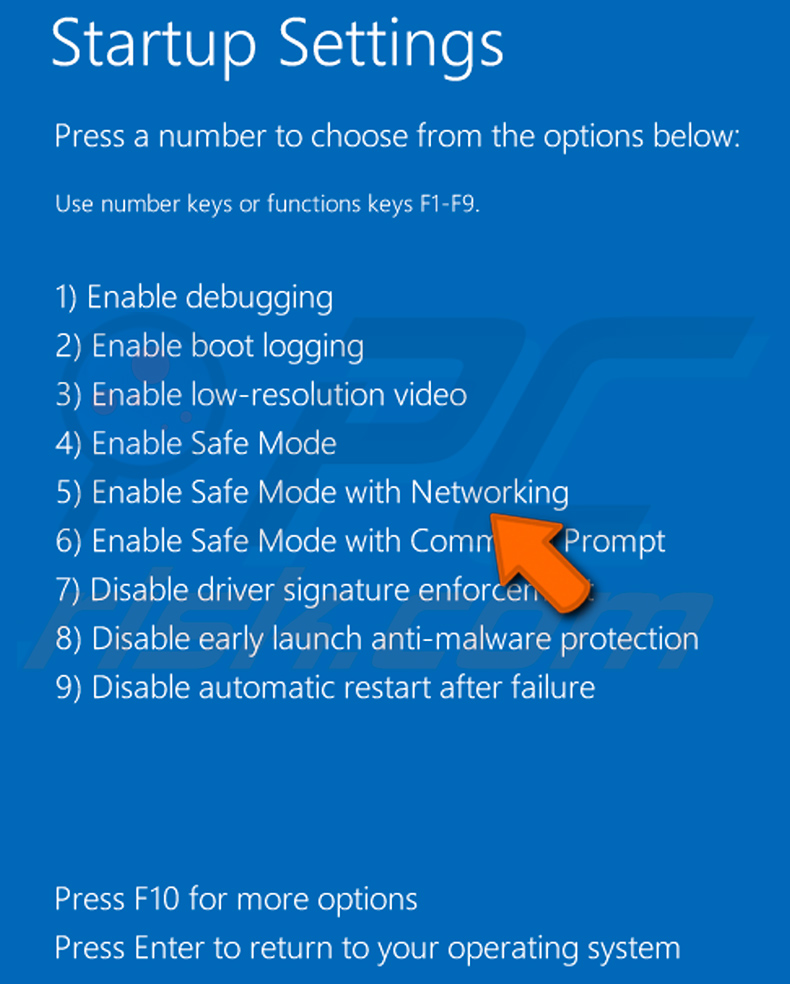

Reiniciar o computador no modo de segurança:

Reiniciar o computador no modo de segurança:

Utilizadores do Windows XP e do Windows 7: Inicie o computador no modo de segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar e clique em OK. Durante o processo de arranque do computador, prima a tecla F8 do teclado várias vezes até ver o menu Opções avançadas do Windows e, em seguida, selecione Modo de segurança com ligação em rede na lista.

Vídeo que mostra como iniciar o Windows 7 no "Modo de segurança com rede":

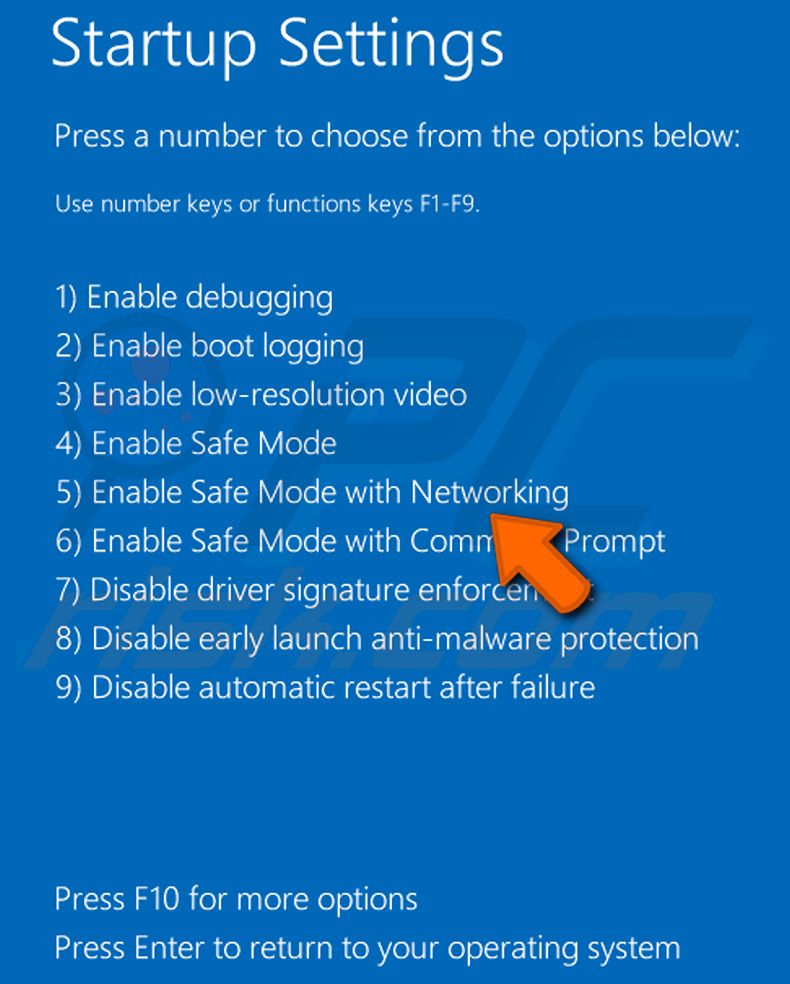

Utilizadores do Windows 8: Iniciar o Windows 8 no modo de segurança com rede - Aceda ao ecrã Iniciar do Windows 8, escreva Avançadas e, nos resultados da pesquisa, selecione Definições. Clique em Opções de arranque avançadas, na janela aberta "Definições gerais do PC", selecione Arranque avançado.

Clique no botão "Reiniciar agora". O computador será reiniciado no menu "Opções avançadas de inicialização". Clique no botão "Resolução de problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de arranque".

Clique no botão "Reiniciar". O PC será reiniciado no ecrã Definições de arranque. Prima F5 para iniciar no modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 8 no "Modo de segurança com rede":

Utilizadores do Windows 10: Clique no logótipo do Windows e selecione o ícone Energia. No menu aberto, clique em "Reiniciar" mantendo premido o botão "Shift" do teclado. Na janela "escolher uma opção", clique em "Resolução de problemas" e, em seguida, selecione "Opções avançadas".

No menu de opções avançadas selecione "Definições de arranque" e clique no botão "Reiniciar". Na janela seguinte, deve clicar no botão "F5" do seu teclado. Isto irá reiniciar o seu sistema operativo em modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 10 no "Modo de segurança com rede":

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

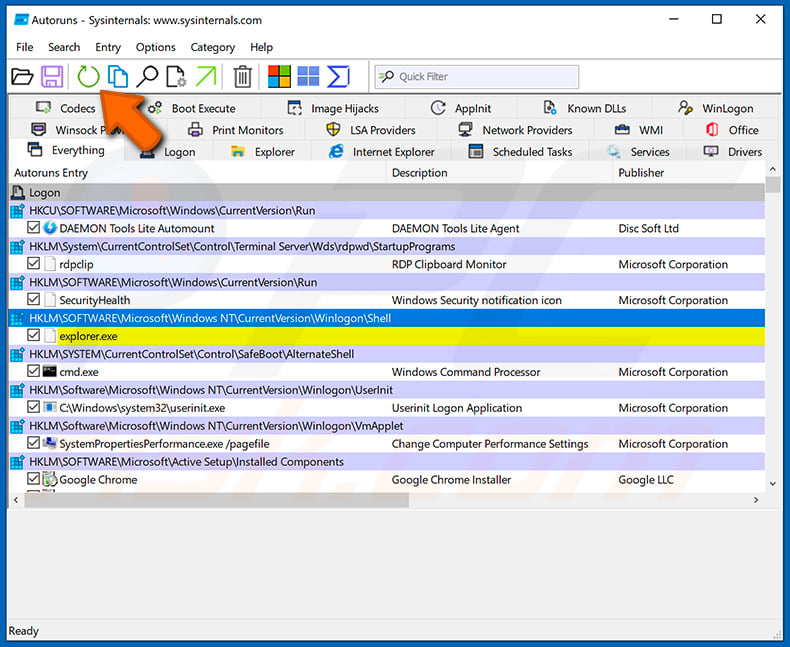

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

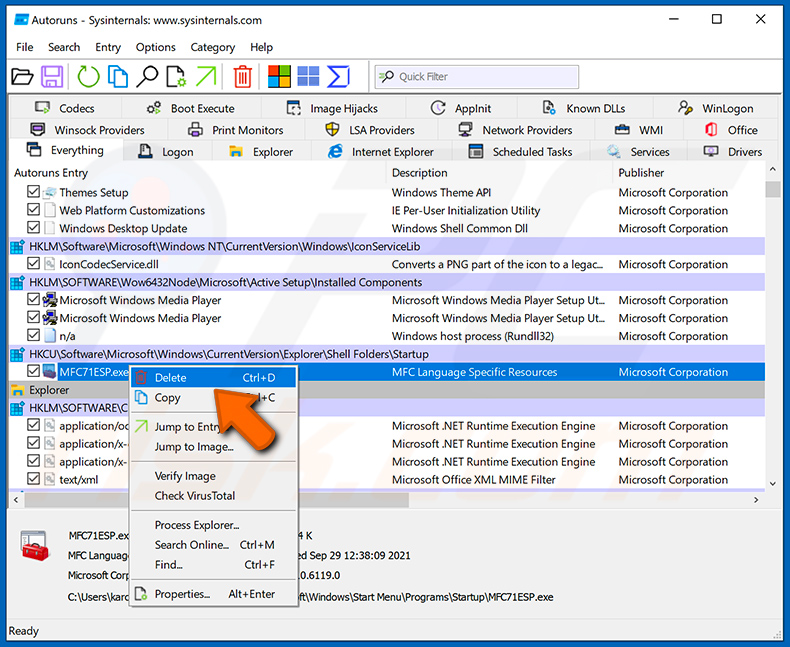

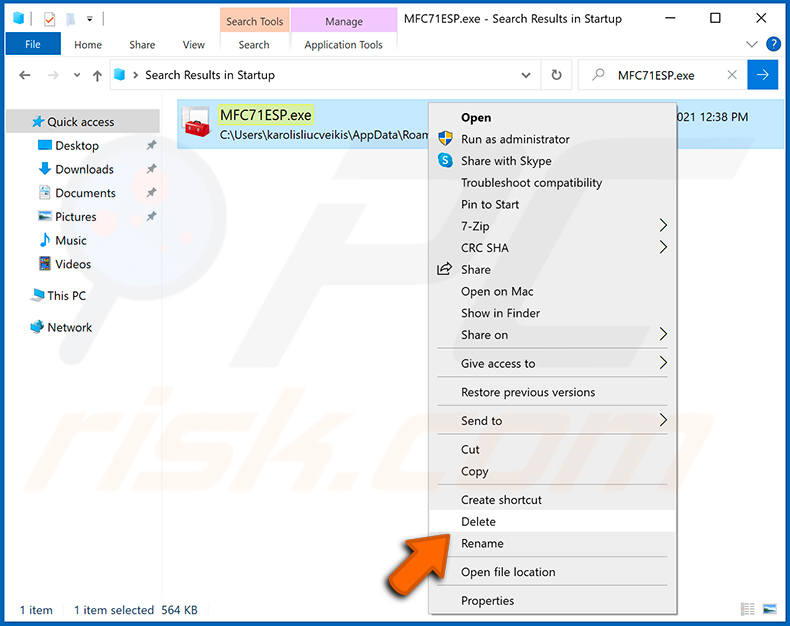

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Deve anotar o seu caminho e nome completos. Note que alguns malwares escondem nomes de processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros de sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o seu nome e escolha "Eliminar".

Depois de remover o malware através da aplicação Autoruns (isto assegura que o malware não será executado automaticamente no próximo arranque do sistema), deve procurar o nome do malware no seu computador. Certifique-se de que ativa os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de que o remove.

Reinicie o computador no modo normal. Seguir estes passos deverá remover qualquer malware do seu computador. Tenha em atenção que a remoção manual de ameaças requer conhecimentos informáticos avançados. Se não tiver esses conhecimentos, deixe a remoção de malware para os programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas de malware. Como sempre, é melhor prevenir a infeção do que tentar remover o malware mais tarde. Para manter o seu computador seguro, instale as últimas actualizações do sistema operativo e utilize software antivírus. Para ter a certeza de que o seu computador está livre de infecções por malware, recomendamos que o analise com Combo Cleaner Antivirus para Windows.

Perguntas frequentes (FAQ)

O meu computador está infetado com o malware MostereRAT. Devo formatar o meu dispositivo de armazenamento para me livrar dele?

A remoção do MostereRAT pode ser feita limpando o armazenamento, mas, na maioria dos casos, executar uma verificação completa com uma ferramenta confiável como o Combo Cleaner é suficiente para detectar e eliminar o malware sem a necessidade de formatar o dispositivo, o que apagaria todos os dados.

Quais são os maiores problemas que o malware pode causar?

O malware pode ser usado para sequestrar contas pessoais ou comerciais, causar perdas financeiras, roubar identidades e vazar dados. Ele também pode abrir as portas para mais infeções e causar danos ao sistema, incluindo a criptografia de ficheiros.

Qual é o objetivo do MostereRAT?

O objetivo do MostereRAT é dar aos invasores controle remoto persistente sobre os sistemas infetados, permitindo-lhes roubar dados, implantar malware adicional e muito mais.

Como o MostereRAT se infiltrou no meu computador?

Os cibercriminosos utilizam e-mails comerciais falsos para atrair as vítimas para um site malicioso, onde um documento é descarregado automaticamente. O documento contém um arquivo com um executável malicioso, que contém as ferramentas necessárias para o MostereRAT infetar o sistema.

O Combo Cleaner protege-me contra malware?

Sim, o Combo Cleaner pode detetar e remover quase todos os malwares conhecidos. No entanto, malwares sofisticados geralmente escondem-se profundamente no sistema, por isso é essencial realizar uma verificação completa do sistema.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários