Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de malware é o SORVEPOTEL?

O SORVEPOTEL é um software malicioso utilizado para obter informações bancárias. Ele é capaz de se propagar rapidamente através do serviço de mensagens/comunicação WhatsApp. O SORVEPOTEL tem sido utilizado para atacar utilizadores no Brasil. Este malware comprometeu instituições governamentais brasileiras e organizações nas áreas da construção, tecnologia e educação.

Visão geral do malware SORVEPOTEL

Conforme mencionado na introdução, o SORVEPOTEL pode se propagar automaticamente através de contas do WhatsApp que o próprio malware é capaz de comprometer. As contas afetadas são usadas para enviar mensagens enganosas em português para todos os contactos e grupos. As mensagens distribuem um ficheiro ZIP malicioso que supostamente só pode ser acessado através do computador.

O texto exato pode variar, mas o objetivo é induzir os destinatários a descarregar e abrir o ficheiro compactado. O ZIP contém um ficheiro LNK (atalho do Windows) que, ao ser executado, aciona a cadeia de infeção. Trata-se de um processo em várias etapas, envolvendo vários carregadores e cargas úteis.

O primeiro passo é estabelecer contacto com um servidor C&C (Comando e Controlo); a partir dele, um script PowerShell (normalmente, num BAT – ficheiro em lote) é descarregado. Este script é responsável por garantir a persistência no dispositivo infetado (configurando-se para iniciar automaticamente a cada reinicialização do sistema) e conectar-se a outro C&C.

O SORVEPOTEL procura manter contacto com vários servidores C&C, dos quais pode então descarregar cargas úteis subsequentes. O conteúdo descarregado é então carregado na memória. No momento da pesquisa, o SORVEPOTEL foi visto a utilizar duas cargas úteis – uma visando dados relacionados a finanças e outra sequestrando contas do WhatsApp e se auto-proliferando através delas.

O malware utiliza mecanismos anti-análise e anti-depuração. O programa monitoriza navegadores ativos e URLs visitados para aceder a sites de interesse.

No momento da redação deste artigo, o SORVEPOTEL verificou visitas a vários sites relacionados a criptomoedas e sites de bancos brasileiros. Alguns dos alvos incluem: Binance, Blockchain.com, Banco BMG, Banco Bradesco, Banco do Brasil, Banco Pan, Banco Safra, Banestes (Banco do Estado do Espírito Santo), Banpará, Banrisul e Caixa Econômica Federal.

A carga útil do ladrão é utilizada para roubar informações financeiras. Essa carga útil é um executável .NET que confirma se a vítima está localizada no Brasil, verificando as configurações relacionadas do sistema. Alguns dos comandos que esta carga útil pode executar incluem: encerrar processos em execução, obter uma lista de janelas abertas, minimizar/maximizar janelas abertas, monitorizar a atividade do rato/teclado, tirar capturas de ecrã, registar teclas digitadas (keylogging) e exibir ecrãs sobrepostos capazes de bloquear a interação do utilizador.

O SORVEPOTEL apresentou sobreposições em ecrã inteiro disfarçadas como alertas de segurança bancária e outras que imitavam páginas de login de bancos online. Quando a vítima tenta aceder à sua conta bancária, o site é sobreposto por uma tela de phishing que grava as credenciais de login inseridas (por exemplo, nomes de utilizador/senhas, códigos 2FA/MFA, PINs, códigos QR, assinaturas eletrónicas, etc.).

A segunda carga útil também é um executável .NET. Ela procura sessões ativas do WhatsApp. Se tal sessão for detetada, o programa descarrega o Selenium e um Google Chrome browser driver – estas ferramentas são usadas para obter o controlo do browser.

Um pacote JavaScript é utilizado para aceder às funções internas do WhatsApp Web e aproveitá-las para fins de auto-propagação (ou seja, para enviar malspam causando infeções por SORVEPOTEL). Devido às contas serem utilizadas para enviar mensagens em massa, elas são frequentemente suspensas por suspeita de spam.

É importante mencionar que, como essa infecção depende do download de cargas úteis, as infecções resultantes e suas capacidades podem variar de acordo com o conteúdo infiltrado no dispositivo. Além disso, os desenvolvedores de malware costumam aprimorar seus softwares e metodologias. Portanto, possíveis iterações futuras do SORVEPOTEL podem ter funcionalidades adicionais/diferentes.

Em resumo, a presença de software como o SORVEPOTEL nos dispositivos pode levar a múltiplas infeções no sistema, graves problemas de privacidade, perdas financeiras e roubo de identidade.

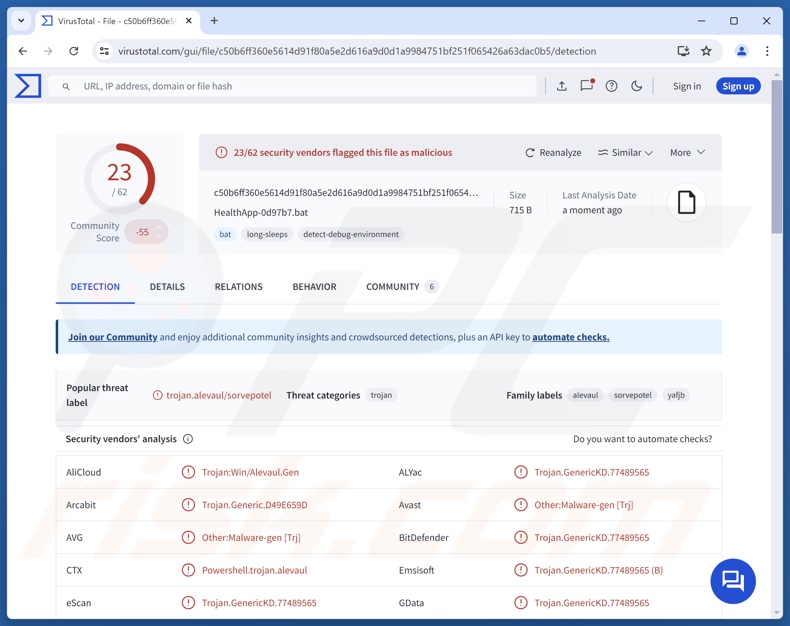

| Nome | SORVEPOTEL virus |

| Tipo de ameaça | Trojan, trojan bancário, malware bancário. |

| Nomes de detecção | Avast (Outros:Malware-gen [Trj]), Combo Cleaner (Trojan.GenericKD.77489565), Kaspersky (HEUR:Trojan.BAT. Alien.gen), Microsoft (Trojan:Win32/Alevaul!rfn), TrendMicro (Trojan.BAT.SORVEPOTEL.YAFJB), Lista completa de detecções (VirusTotal) |

| Sintomas | Os trojans são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são visíveis sintomas específicos numa máquina infetada. |

| Métodos de distribuição | Anexos infectados do WhatsApp ou e-mail, anúncios online maliciosos, engenharia social, «cracks» de software. |

| Danos | Senhas e informações bancárias roubadas, roubo de identidade, computador da vítima adicionado a uma botnet. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Exemplos de malware bancário

Investigámos inúmeros programas maliciosos; Osprey, BlackMoon, CarnavalHeist e CHAVECLOAK são apenas alguns dos nossos artigos sobre software que tem sido utilizado para roubar informações bancárias.

Malware é um termo abrangente que engloba softwares com várias funções. Assim, eles e os objetivos dos atacantes determinam as ameaças representadas pela infeção. No entanto, independentemente de como o software malicioso opera, a sua presença num sistema coloca em risco a segurança do dispositivo e do utilizador. Portanto, todas as ameaças devem ser eliminadas imediatamente após a deteção.

Como é que o SORVEPOTEL se infiltrou no meu computador?

O SORVEPOTEL se auto-prolifera através de malspam enviado pelo WhatsApp. O malware compromete as próprias contas. Quando o SORVEPOTEL deteta uma sessão ativa do WhatsApp, ele utiliza o Selenium, um driver do Chrome e um pacote JavaScript para sequestrar a conta e usá-la para enviar spam em massa. As mensagens são enviadas para todos os contactos e grupos de uma conta afetada.

Durante a investigação, o SORVEPOTEL teve como alvo utilizadores brasileiros, e as mensagens de spam estavam em português. O texto nelas contido foi concebido para induzir os destinatários a descarregar e abrir o arquivo ZIP enviado. Esses ficheiros tinham títulos como "ORCAMENTO_114418.zip", "RES-20250930_112057.zip" e outros nomes que sugeriam uma associação com documentos financeiros ou uma relação com aplicações de saúde. O arquivo continha um ficheiro LNK que iniciava a cadeia de infeção do SORVEPOTEL ao ser executado.

Outro tipo de malspam usado para distribuir o SORVEPOTEL foram os e-mails de spam. Essas mensagens variavam em assuntos e conteúdos. Os e-mails tinham arquivos ZIP (também contendo ficheiros LNK) anexados a eles, e os seguintes nomes de ficheiros foram observados "COMPROVANTE_20251001_094031.zip", " ComprovanteSantander-75319981.682657420.zip" e "NEW-20251001_133944-PED_1273E322.zip".

Outros métodos de proliferação não são improváveis. Phishing e engenharia social são métodos comuns na distribuição de malware. O software malicioso é geralmente disfarçado ou incluído em ficheiros de programas/mídia comuns. Podem ser arquivos (ZIP, RAR, etc.), executáveis (EXE, RUN, etc.), documentos (Microsoft Office, Microsoft OneNote, PDF, etc.), JavaScript e assim por diante. Basta abrir um ficheiro infectado para iniciar o download/instalação do malware.

As técnicas de distribuição de malware mais comuns incluem: anexos ou links maliciosos em spam (por exemplo, mensagens privadas/diretas, e-mails, SMS, publicações em redes sociais/fóruns, etc.), trojans (backdoors/loaders), downloads drive-by (furtivos/enganosos), malvertising, golpes online, fontes de download duvidosas (por exemplo, sites de freeware e de terceiros, redes de partilha Peer-to-Peer, etc.), conteúdo pirata, ferramentas de ativação de software ilegal ("cracks") e atualizações falsas.

Além disso, alguns programas maliciosos podem propagar-se automaticamente através de redes locais e dispositivos de armazenamento removíveis (por exemplo, discos rígidos externos, unidades flash USB, etc.).

Como evitar a instalação de malware?

Recomendamos vivamente que trate as comunicações recebidas com cuidado. Não abra anexos ou links encontrados em e-mails suspeitos/irrelevantes, pois podem ser maliciosos. Aconselhamos vigilância ao navegar, pois a Internet está repleta de conteúdos enganosos e maliciosos.

Outra recomendação é fazer o download apenas de fontes oficiais e verificadas. O software deve ser ativado e atualizado usando funções/ferramentas genuínas, pois aquelas adquiridas de terceiros podem conter malware.

Devemos enfatizar a importância de ter um antivírus confiável instalado e atualizado. Programas de segurança devem ser usados para executar verificações regulares do sistema e remover ameaças e problemas detectados. Se acredita que o seu computador já está infetado, recomendamos executar uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é SORVEPOTEL?

- PASSO 1. Remoção manual do malware SORVEPOTEL.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - normalmente é melhor permitir que os programas antivírus ou anti-malware façam isso automaticamente. Para remover esse malware, recomendamos o uso de Combo Cleaner Antivirus para Windows.

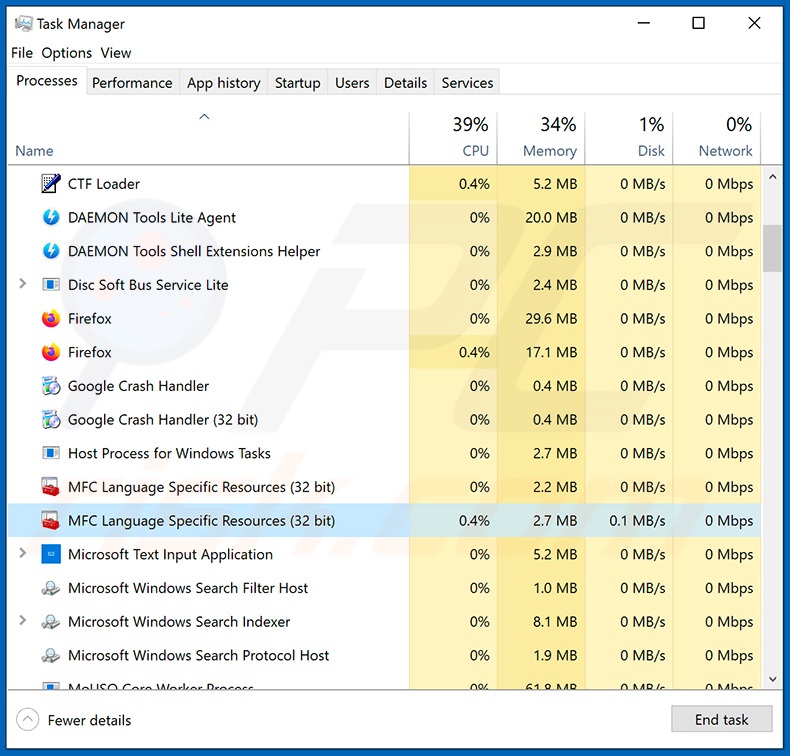

Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, utilizando o gestor de tarefas, e identificou um programa que parece suspeito, deve continuar com estes passos:

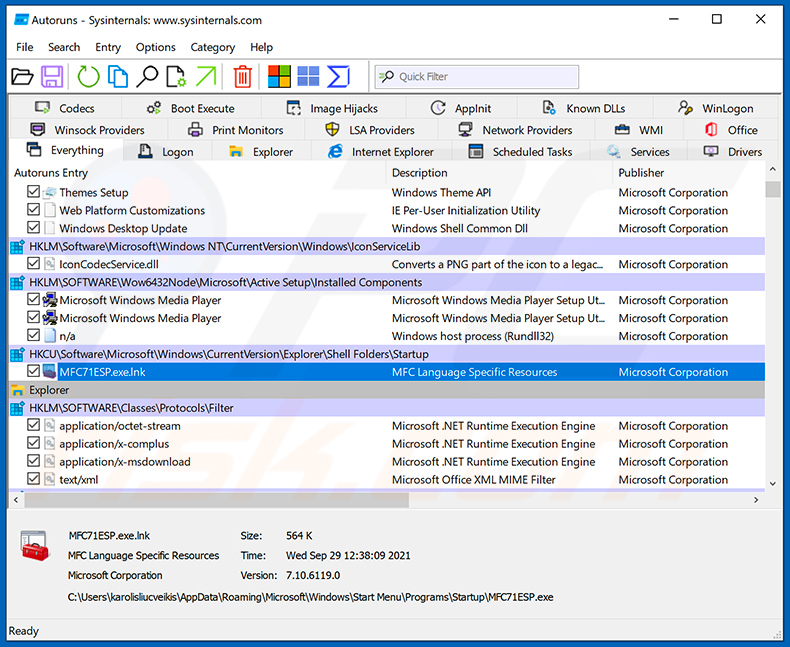

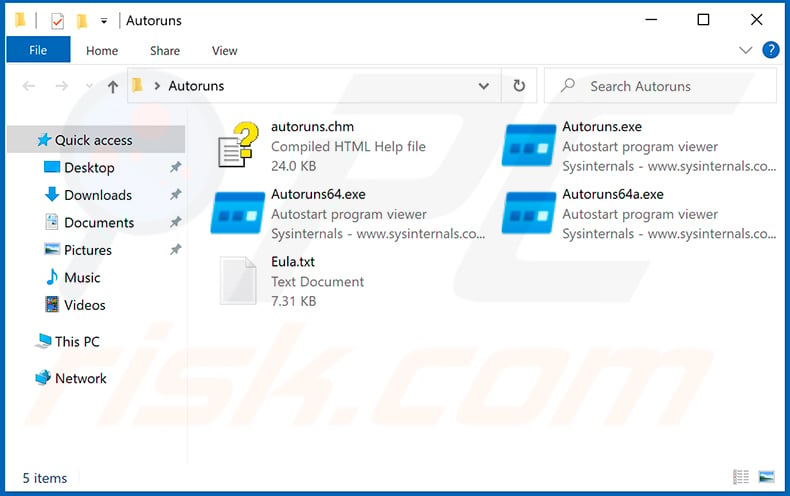

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

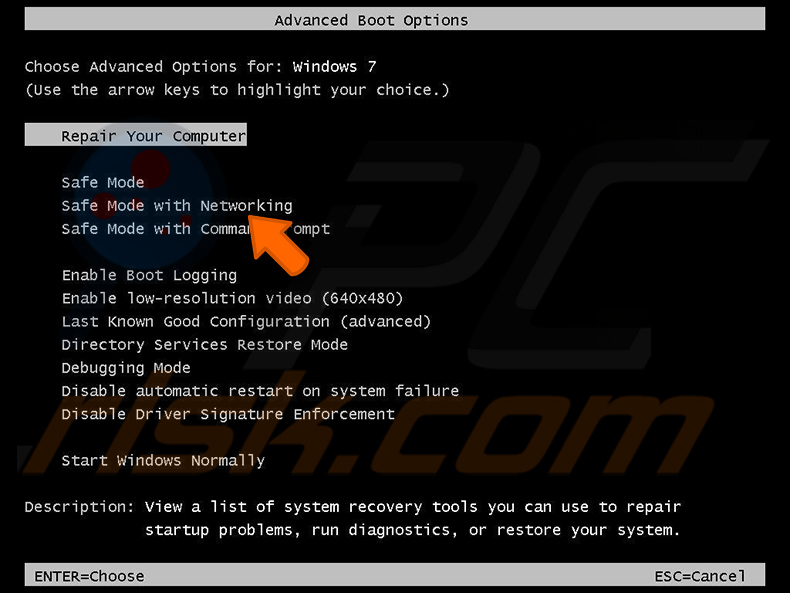

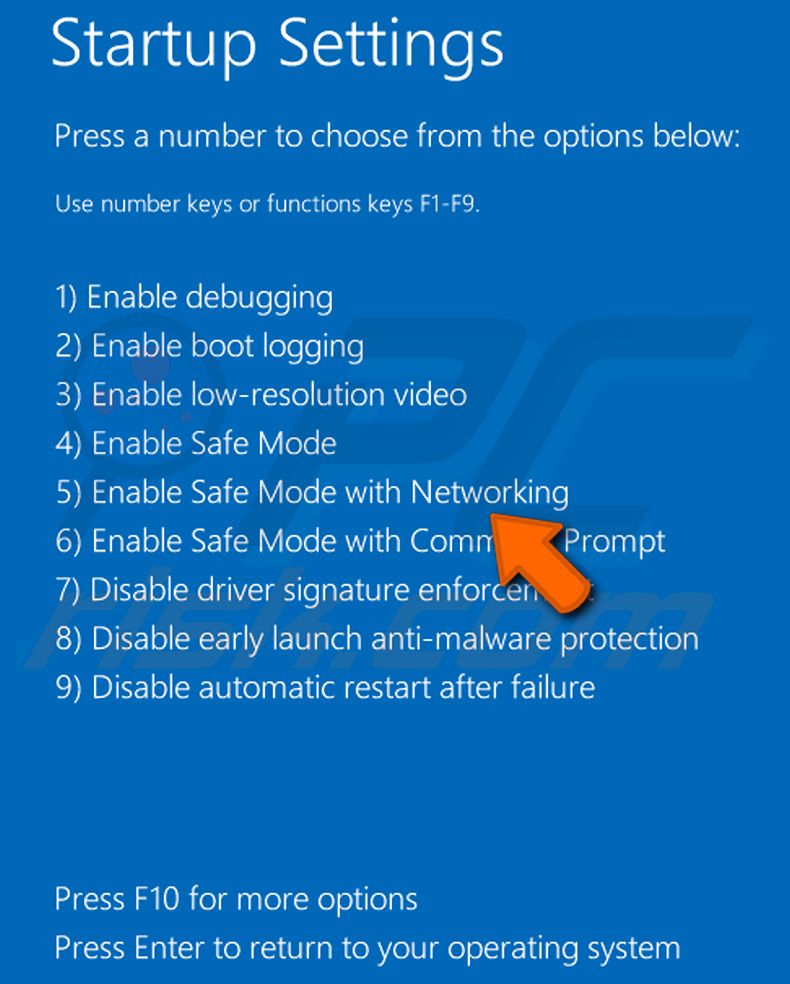

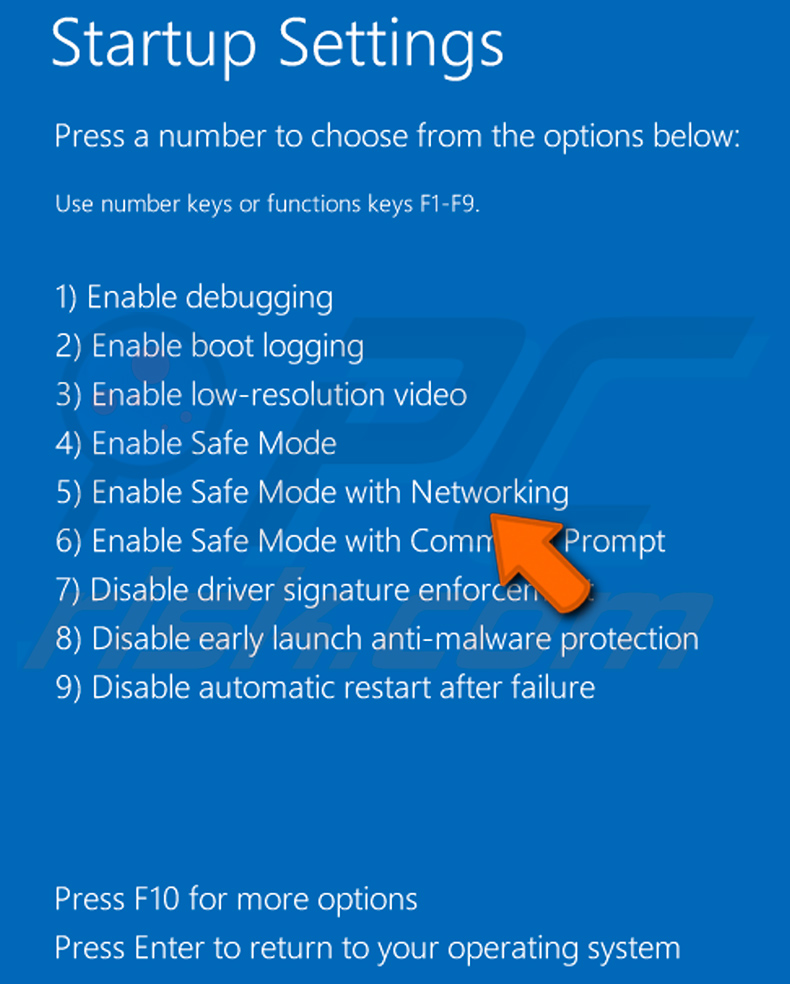

Reiniciar o computador no modo de segurança:

Reiniciar o computador no modo de segurança:

Utilizadores do Windows XP e do Windows 7: Inicie o computador no modo de segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar e clique em OK. Durante o processo de arranque do computador, prima a tecla F8 do teclado várias vezes até ver o menu Opções avançadas do Windows e, em seguida, selecione Modo de segurança com ligação em rede na lista.

Vídeo que mostra como iniciar o Windows 7 no "Modo de segurança com rede":

Utilizadores do Windows 8: Iniciar o Windows 8 no modo de segurança com rede - Aceda ao ecrã Iniciar do Windows 8, escreva Avançadas e, nos resultados da pesquisa, selecione Definições. Clique em Opções de arranque avançadas, na janela aberta "Definições gerais do PC", selecione Arranque avançado.

Clique no botão "Reiniciar agora". O computador será reiniciado no menu "Opções avançadas de inicialização". Clique no botão "Resolução de problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de arranque".

Clique no botão "Reiniciar". O PC será reiniciado no ecrã Definições de arranque. Prima F5 para iniciar no modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 8 no "Modo de segurança com rede":

Utilizadores do Windows 10: Clique no logótipo do Windows e selecione o ícone Energia. No menu aberto, clique em "Reiniciar" mantendo premido o botão "Shift" do teclado. Na janela "escolher uma opção", clique em "Resolução de problemas" e, em seguida, selecione "Opções avançadas".

No menu de opções avançadas selecione "Definições de arranque" e clique no botão "Reiniciar". Na janela seguinte, deve clicar no botão "F5" do seu teclado. Isto irá reiniciar o seu sistema operativo em modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 10 no "Modo de segurança com rede":

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

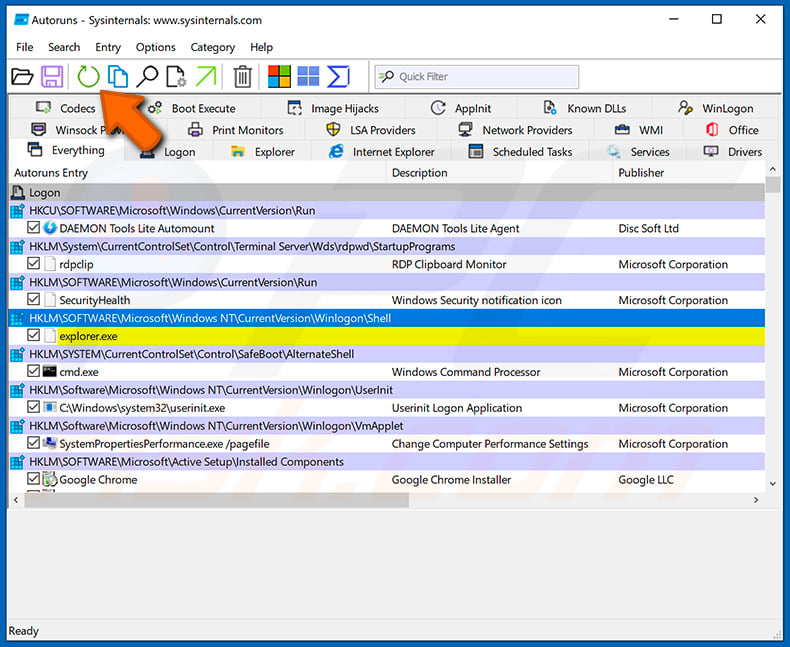

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

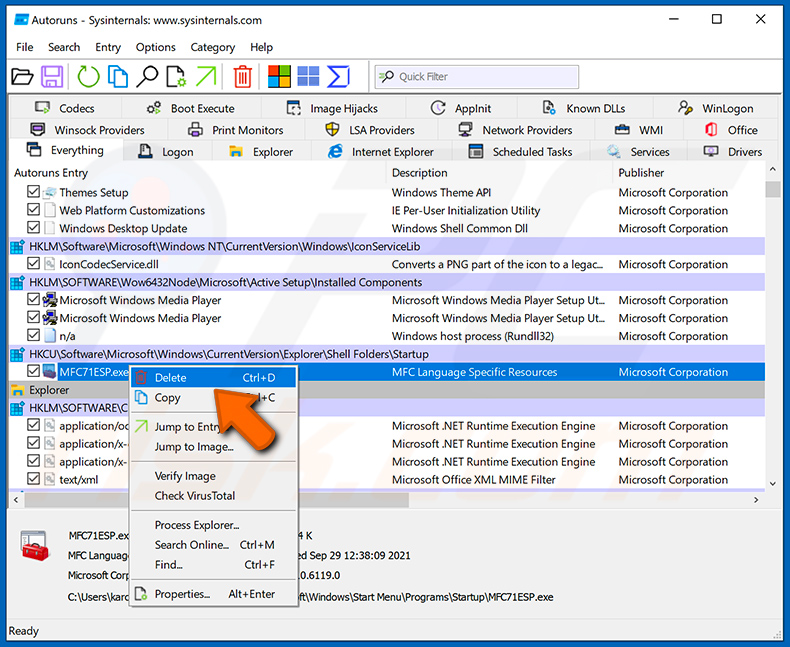

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Deve anotar o seu caminho e nome completos. Note que alguns malwares escondem nomes de processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros de sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o seu nome e escolha "Eliminar".

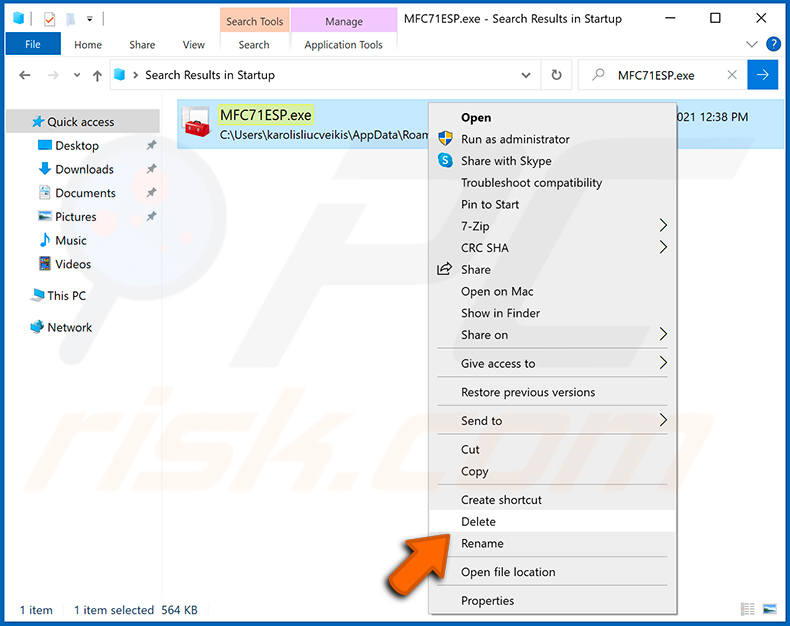

Depois de remover o malware através da aplicação Autoruns (isto assegura que o malware não será executado automaticamente no próximo arranque do sistema), deve procurar o nome do malware no seu computador. Certifique-se de que ativa os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de que o remove.

Reinicie o computador no modo normal. Seguir estes passos deverá remover qualquer malware do seu computador. Tenha em atenção que a remoção manual de ameaças requer conhecimentos informáticos avançados. Se não tiver esses conhecimentos, deixe a remoção de malware para os programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas de malware. Como sempre, é melhor prevenir a infeção do que tentar remover o malware mais tarde. Para manter o seu computador seguro, instale as últimas actualizações do sistema operativo e utilize software antivírus. Para ter a certeza de que o seu computador está livre de infecções por malware, recomendamos que o analise com Combo Cleaner Antivirus para Windows.

Perguntas frequentes (FAQ)

O meu computador está infetado com o malware SORVEPOTEL. Devo formatar o meu dispositivo de armazenamento para me livrar dele?

A remoção de malware raramente requer formatação.

Quais são os maiores problemas que o malware SORVEPOTEL pode causar?

Os perigos associados a uma infeção dependem das capacidades do malware e do modus operandi dos atacantes. O SORVEPOTEL é um malware que rouba informações e é capaz de se auto-proliferar através do WhatsApp. Tem sido utilizado para atacar dados relacionados com bancos. Infeções deste tipo estão associadas a riscos de graves problemas de privacidade, perdas financeiras e roubo de identidade.

Qual é o objetivo do malware SORVEPOTEL?

O malware é mais comumente usado para obter lucro. No entanto, os ataques também podem ser motivados pelo divertimento ou rancores pessoais dos invasores, interrupção de processos (por exemplo, sites, serviços, empresas, etc.), hacktivismo e motivações políticas/geopolíticas.

Como é que o malware SORVEPOTEL se infiltrou no meu computador?

O SORVEPOTEL tem sido distribuído por e-mail e WhatsApp malspam. Ele também pode se propagar automaticamente pelo WhatsApp, invadindo contas em dispositivos infectados e enviando arquivos maliciosos para todos os contactos/grupos.

No entanto, diferentes técnicas de distribuição não são improváveis. Além do spam, o malware é comumente distribuído por meio de malvertising, downloads drive-by, trojans, golpes online, fontes de download não confiáveis (por exemplo, sites de freeware e hospedagem de arquivos gratuitos, redes de partilha P2P, etc.), software/mídia pirata, ferramentas de ativação ilegais ("cracks") e atualizações falsas. Alguns programas maliciosos podem se espalhar automaticamente por redes locais e dispositivos de armazenamento removíveis.

O Combo Cleaner irá proteger-me contra malware?

O Combo Cleaner pode detetar e remover a maioria das infeções de malware conhecidas. Tenha em mente que é essencial realizar uma verificação completa do sistema, uma vez que os programas maliciosos mais sofisticados geralmente ficam ocultos nas profundezas dos sistemas.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários