Como remover o Atroposia de sistemas infectados

TrojanTambém conhecido como: Trojan de acesso remoto (RAT) Atroposia

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de malware é o Atroposia?

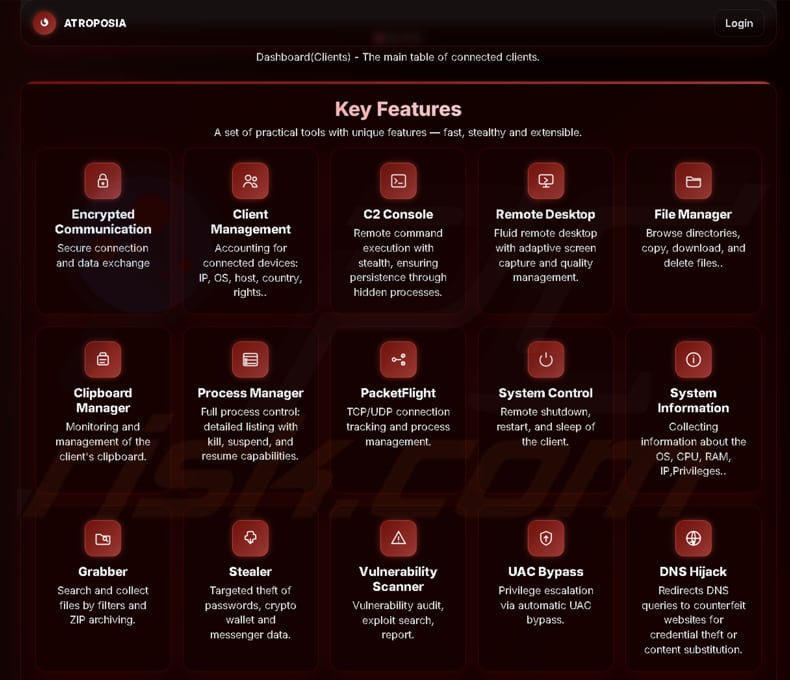

Atroposia é um cavalo de Tróia de acesso remoto (RAT) promovido em fóruns clandestinos. As suas capacidades incluem controlo remoto oculto do ambiente de trabalho, roubo de credenciais e carteiras de criptomoedas, sequestro de DNS e verificação de vulnerabilidades, entre outras. Se for detetado no sistema, o Atroposia deve ser eliminado imediatamente para evitar possíveis consequências negativas.

Mais sobre Atroposia

As assinaturas do Atroposia custam US$ 200 por mês, US$ 500 a cada três meses ou US$ 900 por seis meses. O RAT pode escalar privilégios automaticamente (ignorar o UAC), emprega vários mecanismos de persistência e evita a detecção de antivírus. As suas comunicações C2 são criptografadas e o painel de controlo facilita aos operadores a execução de ações maliciosas.

O Atroposia inclui um ambiente de trabalho remoto oculto chamado «HRDP Connect» que estabelece uma sessão invisível em segundo plano, tornando a vítima inconsciente do acesso remoto. Uma das ferramentas do Atroposia é um gestor de ficheiros que permite aos cibercriminosos aceder a unidades e diretórios. Os atacantes podem navegar, pesquisar, descarregar, eliminar ou executar ficheiros remotamente.

O Atroposia também inclui um capturador que procura ficheiros por tipo ou palavra-chave e os agrupa num ficheiro ZIP protegido por palavra-passe. Ele pode empacotar dados na memória e usar ferramentas integradas do sistema, não deixando quase nenhum ficheiro para trás e dificultando a deteção.

Ele também possui um módulo ladrão que coleta dados confidenciais, incluindo senhas salvas, dados de aplicativos de mensagens, dados de carteiras de criptomoedas e credenciais de aplicativos empresariais, VPNs e gerenciadores de senhas.

Além disso, o Atroposia pode roubar dados da área de transferência e guardar tudo o que o utilizador copiar ou cortar. Isso inclui palavras-passe, endereços de carteiras, mensagens pessoais e outras informações confidenciais. O RAT também pode modificar o conteúdo da área de transferência. Essa capacidade pode ser usada para invadir contas, roubar criptomoedas ou para outros fins maliciosos.

O malware também pode realizar sequestro de DNS. Isso significa que o malware pode redirecionar secretamente as solicitações de sites de um computador para sites falsos (por exemplo, páginas de login falsas), permitindo que os invasores roubem senhas ou outros dados enquanto o navegador exibe o URL esperado.

Além disso, o Atroposia inclui um scanner de vulnerabilidades que inspeciona o dispositivo infetado em busca de patches ausentes, configurações inseguras e software desatualizado. Em ambientes corporativos, isso pode revelar dados como clientes VPN sem patches ou bugs de escalonamento de privilégios que os invasores podem usar para ampliar o seu controlo.

Por último, o RAT pode obter endereços IP, versão do sistema operativo (e outras informações do sistema), dados de geolocalização, gerir processos em execução, desligar e reiniciar computadores infetados, além de possuir recursos adicionais menos prejudiciais.

| Nome | Trojan de acesso remoto (RAT) Atroposia |

| Tipo de ameaça | Trojan de acesso remoto |

| Sintomas | Os Trojans de administração remota são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são visíveis sintomas específicos numa máquina infetada. |

| Possíveis métodos de distribuição | Anexos de e-mail infetados, anúncios online maliciosos, engenharia social, vulnerabilidades de software, «cracks» de software. |

| Danos | Roubo de senhas e informações bancárias, roubo de identidade, adição do computador da vítima a uma rede de bots, perda monetária, infecções adicionais, sequestro de conta. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Conclusão

O Atroposia é um poderoso RAT que dá aos invasores amplo controlo sobre os sistemas infetados. Ele pode roubar ficheiros, credenciais, dados da área de transferência e informações do sistema, mantendo-se oculto por meio de comunicações C2 criptografadas e acesso remoto oculto. Os seus recursos adicionais, incluindo sequestro de DNS e verificação de vulnerabilidades, permitem que os invasores ampliem o seu acesso e explorem pontos fracos.

No geral, o Atroposia representa uma séria ameaça tanto para indivíduos como para empresas (ou outras entidades). Alguns exemplos de outros RATs são SilentSync, MostereRAT e ZynorRAT.

Como é que o Atroposia se infiltrou no meu computador?

É possível que o Atroposia seja distribuído por meio de PDFs infectados ou outros ficheiros enviados por e-mail. Os cibercriminosos podem usar documentos falsos ou outros ficheiros para induzir os utilizadores a abrir ficheiros maliciosos, executar scripts maliciosos ou realizar outras ações que levem à execução do Atroposia.

Os cibercriminosos também utilizam software pirata, vulnerabilidades de software, anúncios maliciosos, golpes de suporte técnico, redes P2P, sites enganosos, programas de download de terceiros ou canais semelhantes para distribuir malware. Normalmente, a infecção ocorre quando um utilizador é induzido a baixar e executar malware.

Como evitar a instalação de malware?

Utilize sempre sites oficiais ou lojas de aplicações para descarregar aplicações e nunca descarregue programas piratas, ferramentas de cracking, keygens, etc. Além disso, examine os e-mails antes de abrir o seu conteúdo - não abra ficheiros ou links em e-mails inesperados e irrelevantes (ou outras mensagens) de remetentes desconhecidos.

Evite interagir com anúncios, links, pop-ups ou botões ao visitar sites suspeitos e não permita que essas páginas mostrem notificações. Se acredita que o seu computador já está infetado, recomendamos executar uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é Atroposia?

- PASSO 1. Remoção manual do malware Atroposia.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - normalmente é melhor permitir que os programas antivírus ou anti-malware façam isso automaticamente. Para remover esse malware, recomendamos o uso de Combo Cleaner Antivirus para Windows.

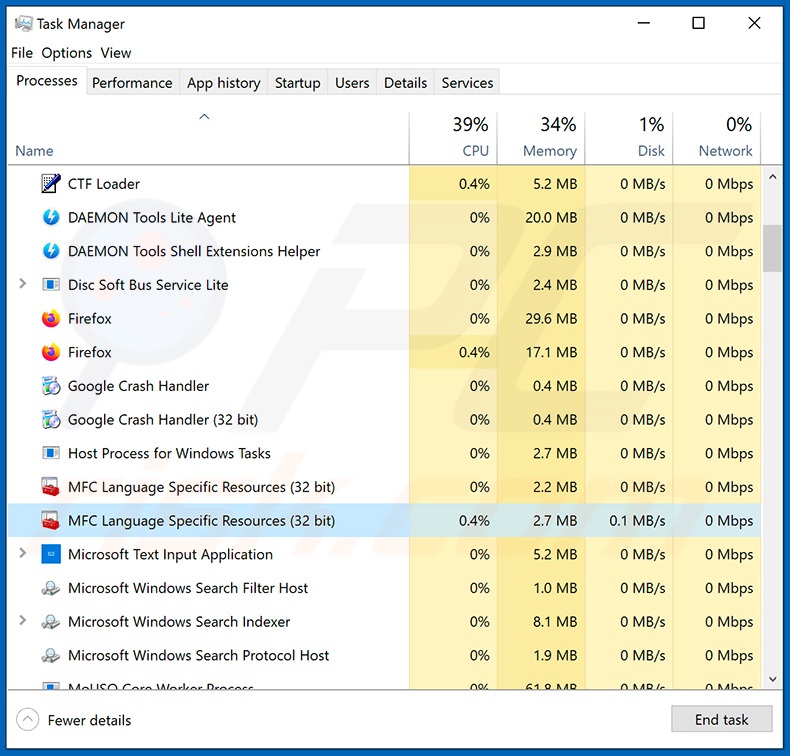

Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, utilizando o gestor de tarefas, e identificou um programa que parece suspeito, deve continuar com estes passos:

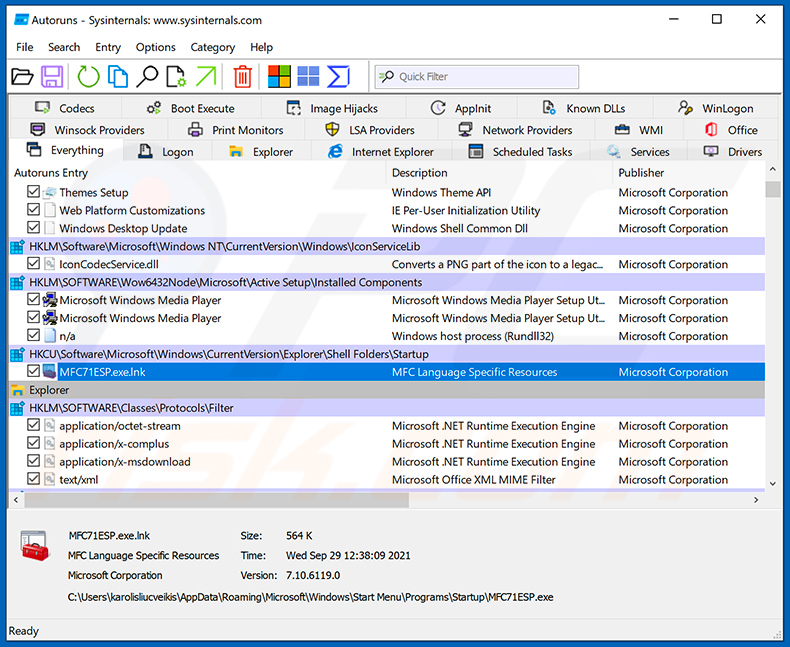

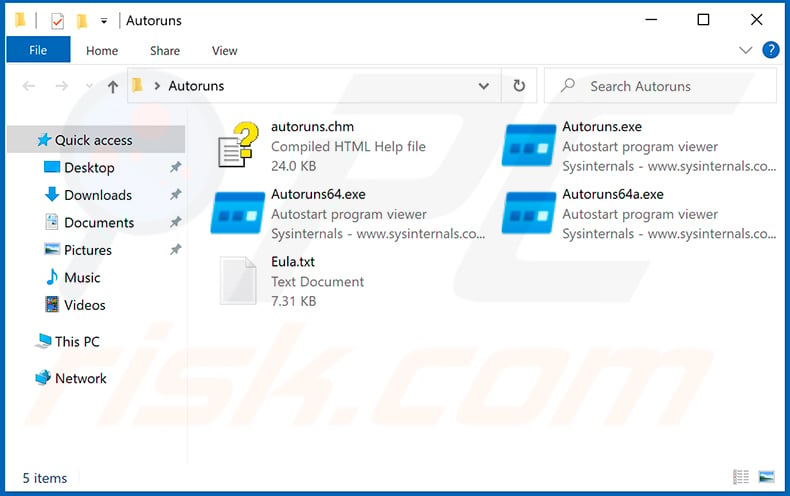

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

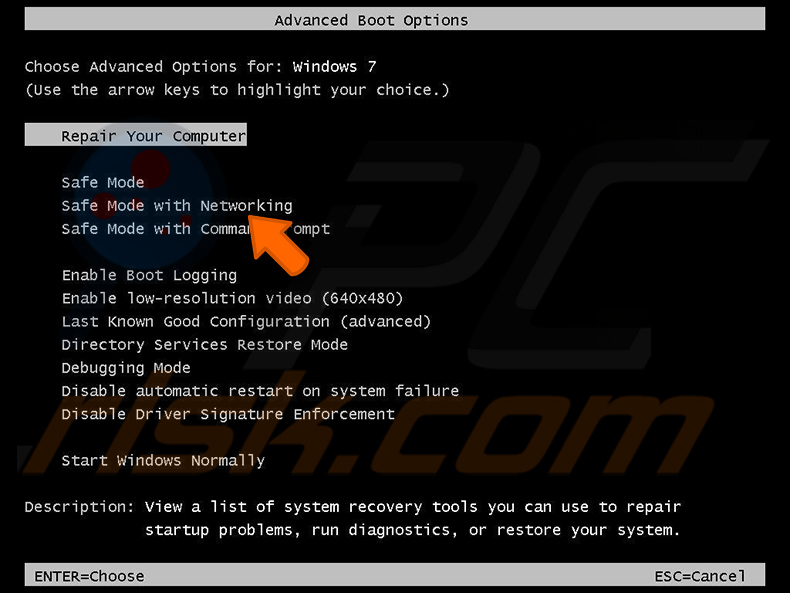

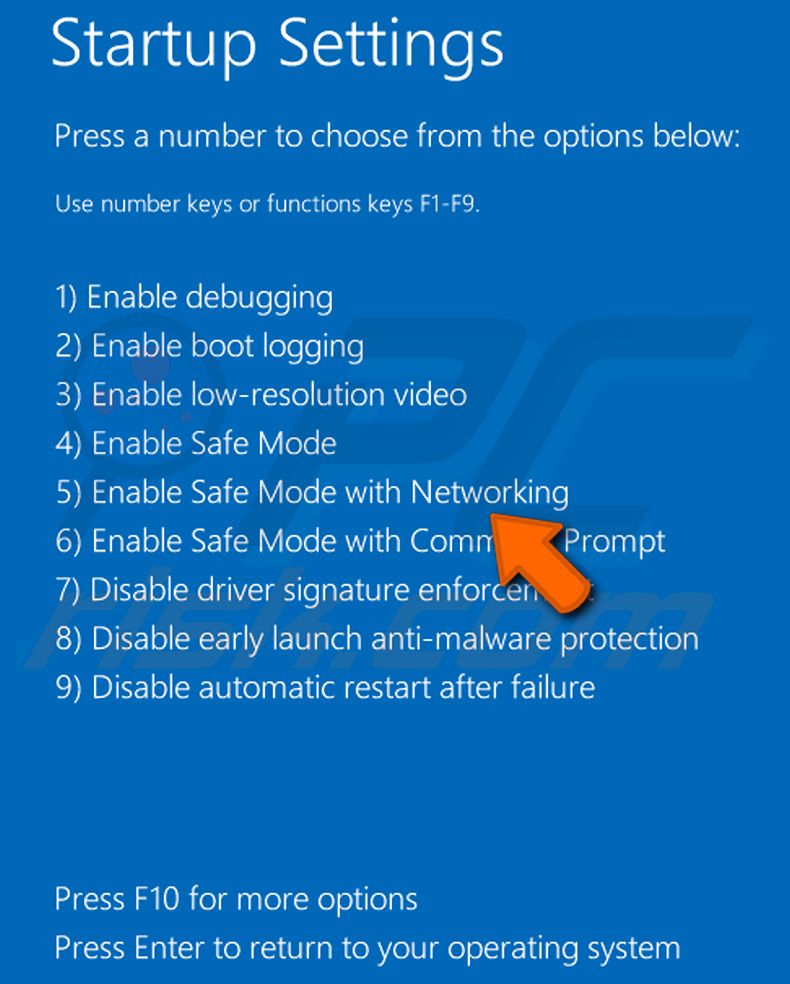

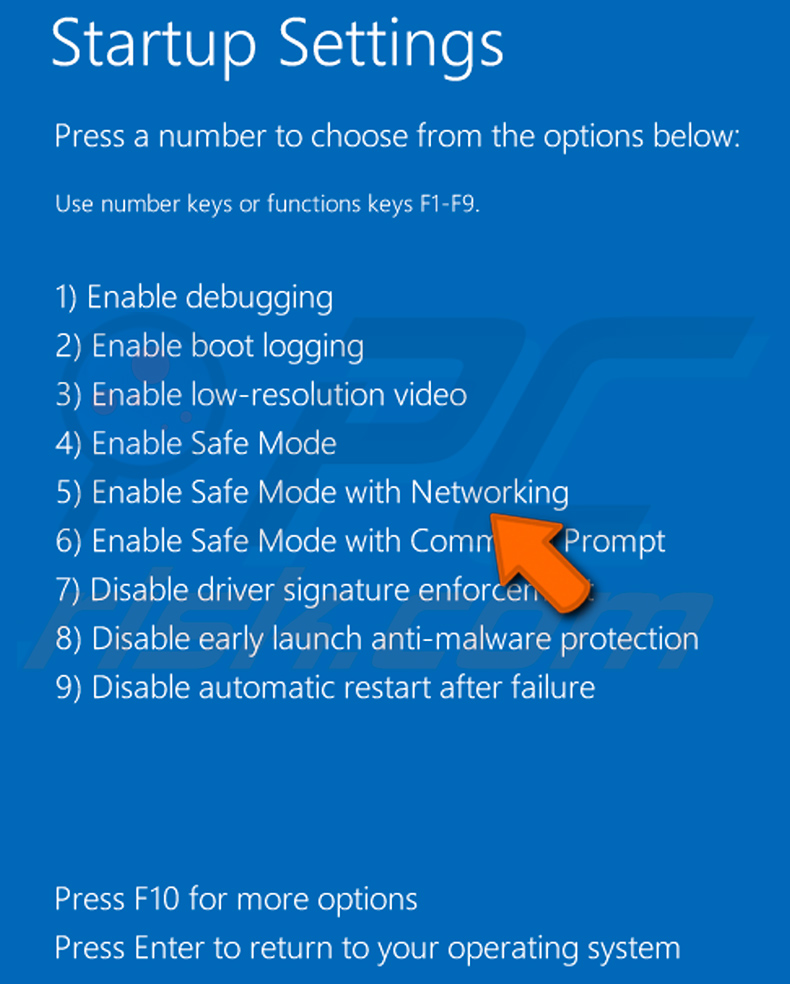

Reiniciar o computador no modo de segurança:

Reiniciar o computador no modo de segurança:

Utilizadores do Windows XP e do Windows 7: Inicie o computador no modo de segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar e clique em OK. Durante o processo de arranque do computador, prima a tecla F8 do teclado várias vezes até ver o menu Opções avançadas do Windows e, em seguida, selecione Modo de segurança com ligação em rede na lista.

Vídeo que mostra como iniciar o Windows 7 no "Modo de segurança com rede":

Utilizadores do Windows 8: Iniciar o Windows 8 no modo de segurança com rede - Aceda ao ecrã Iniciar do Windows 8, escreva Avançadas e, nos resultados da pesquisa, selecione Definições. Clique em Opções de arranque avançadas, na janela aberta "Definições gerais do PC", selecione Arranque avançado.

Clique no botão "Reiniciar agora". O computador será reiniciado no menu "Opções avançadas de inicialização". Clique no botão "Resolução de problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de arranque".

Clique no botão "Reiniciar". O PC será reiniciado no ecrã Definições de arranque. Prima F5 para iniciar no modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 8 no "Modo de segurança com rede":

Utilizadores do Windows 10: Clique no logótipo do Windows e selecione o ícone Energia. No menu aberto, clique em "Reiniciar" mantendo premido o botão "Shift" do teclado. Na janela "escolher uma opção", clique em "Resolução de problemas" e, em seguida, selecione "Opções avançadas".

No menu de opções avançadas selecione "Definições de arranque" e clique no botão "Reiniciar". Na janela seguinte, deve clicar no botão "F5" do seu teclado. Isto irá reiniciar o seu sistema operativo em modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 10 no "Modo de segurança com rede":

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

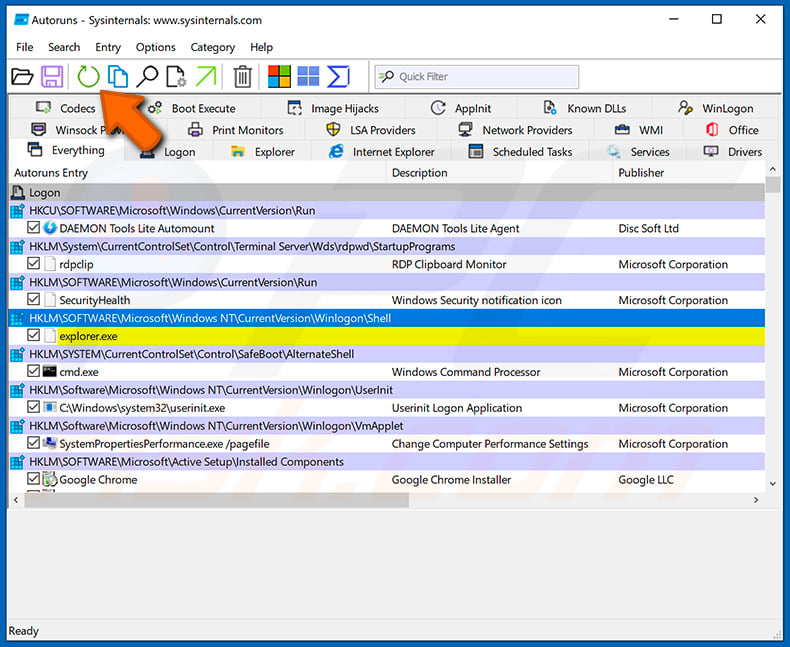

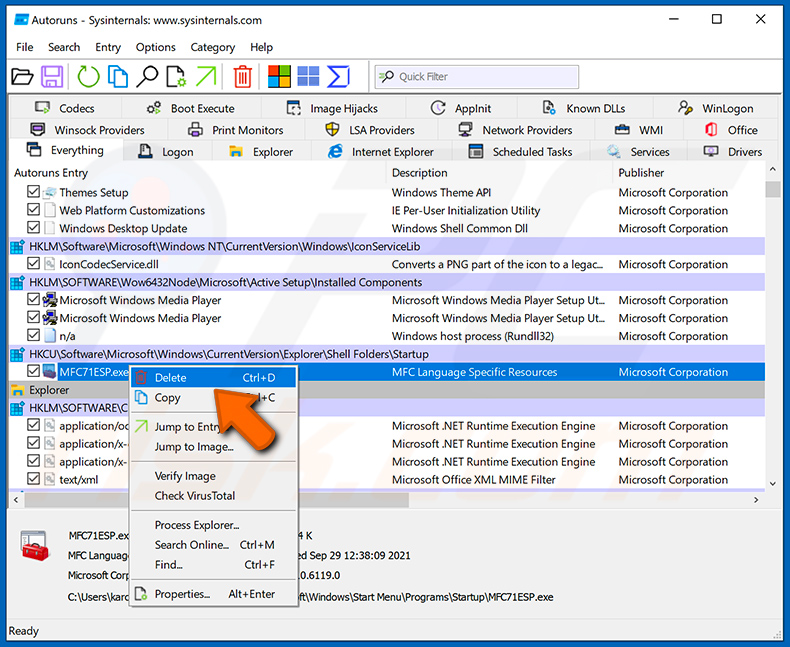

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Deve anotar o seu caminho e nome completos. Note que alguns malwares escondem nomes de processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros de sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o seu nome e escolha "Eliminar".

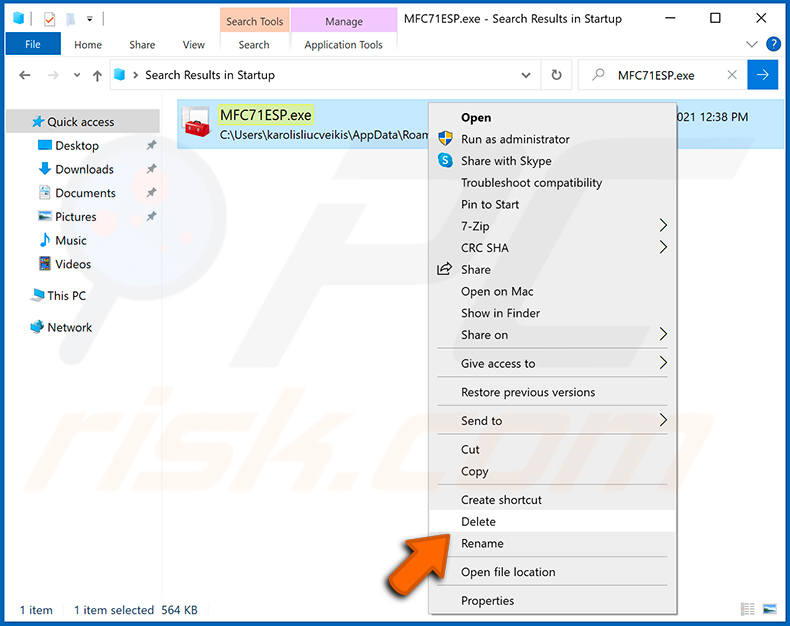

Depois de remover o malware através da aplicação Autoruns (isto assegura que o malware não será executado automaticamente no próximo arranque do sistema), deve procurar o nome do malware no seu computador. Certifique-se de que ativa os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de que o remove.

Reinicie o computador no modo normal. Seguir estes passos deverá remover qualquer malware do seu computador. Tenha em atenção que a remoção manual de ameaças requer conhecimentos informáticos avançados. Se não tiver esses conhecimentos, deixe a remoção de malware para os programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas de malware. Como sempre, é melhor prevenir a infeção do que tentar remover o malware mais tarde. Para manter o seu computador seguro, instale as últimas actualizações do sistema operativo e utilize software antivírus. Para ter a certeza de que o seu computador está livre de infecções por malware, recomendamos que o analise com Combo Cleaner Antivirus para Windows.

Perguntas frequentes (FAQ)

O meu computador está infetado com o malware Atroposia. Devo formatar o meu dispositivo de armazenamento para me livrar dele?

Não, não é necessário formatar o seu dispositivo. Malwares como o Atroposia podem ser removidos com frequência usando ferramentas de segurança confiáveis, como o Combo Cleaner, que pode verificar e eliminar RATs e outras ameaças sem limpar o seu sistema.

Quais são os maiores problemas que o malware pode causar?

Os cibercriminosos podem usar malware para roubar dados confidenciais (por exemplo, palavras-passe, informações financeiras, ficheiros), assumir o controlo do sistema, sequestrar contas, encriptar ficheiros, instalar cargas adicionais e muito mais.

Qual é o objetivo da Atroposia?

O objetivo do Atroposia é dar aos invasores controle total sobre um sistema infetado, roubar dados confidenciais (ficheiros, palavras-passe, criptomoedas e tokens de sessão), monitorizar a atividade do utilizador, manipular a rede (sequestro de DNS) e explorar vulnerabilidades.

Como é que um malware se infiltrou no meu computador?

O Atroposia é provavelmente distribuído através de PDFs maliciosos ou outros ficheiros enviados por e-mail para induzir os utilizadores a executá-lo. Outros métodos comuns de distribuição incluem software pirata, exploits de software, anúncios maliciosos, golpes, redes P2P, sites enganosos e programas de download de terceiros. As infeções geralmente ocorrem quando um utilizador é induzido a baixar e executar o malware.

O Combo Cleaner irá proteger-me contra malware?

Sim, o Combo Cleaner pode detetar e remover a maioria dos malwares conhecidos. Como os malwares avançados geralmente ficam escondidos nas profundezas do sistema, é importante realizar uma verificação completa do sistema para garantir a remoção total.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários