Como remover o CastleRAT de dispositivos infetados

TrojanTambém conhecido como: Trojan de acesso remoto CastleRAT

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de malware é o CastleRAT?

O CastleRAT é um Trojan de Acesso Remoto (RAT) descoberto recentemente. Ele foi projetado para fornecer aos invasores acesso furtivo e persistente a dispositivos comprometidos. Existem duas versões do CastleRAT: uma mais sofisticada e outra menos sofisticada. A última pode coletar detalhes do sistema, descarregar cargas adicionais, executar comandos e realizar outras tarefas.

Mais informações sobre o CastleRAT

Assim que o CastleRAT infecta um computador, ele recolhe informações sobre o sistema, incluindo o nome do dispositivo, o utilizador conectado, o GUID exclusivo da máquina, o endereço IP e o nome do produto Windows. Depois de recolher essas informações, o malware as envia para o seu servidor de comando e controlo.

O CastleRAT pode executar diferentes tarefas maliciosas num dispositivo infetado. Uma dessas tarefas é monitorizar a área de transferência. O CastleRAT recolhe tudo o que o utilizador copia para a área de transferência (como palavras-passe ou endereços de carteiras criptográficas) e envia para o invasor. Ele também pode sequestrar a área de transferência e colar dados roubados numa aplicação normal ou janela do navegador.

Além disso, o CastleRAT pode gravar tudo o que a vítima digita e enviar para o invasor. Ele cria um segmento em segundo plano que captura as teclas digitadas, guarda-as num ficheiro de texto, encripta esse ficheiro e, em seguida, carrega os dados encriptados para o servidor de comando e controlo. Normalmente, o recurso de registo de teclas é usado para roubar informações confidenciais, como palavras-passe ou detalhes de cartão de crédito.

Além disso, o CastleRAT permite que os cibercriminosos executem comandos no dispositivo da vítima sem abrir uma janela visível do Prompt de Comando ou do PowerShell. Em vez de iniciar um shell normal, o malware inicia secretamente um em segundo plano e conecta-se a ele através de canais de comunicação ocultos. Este método permite que os cibercriminosos executem ações maliciosas sem serem detetados.

Além disso, o CastleRAT pode encerrar o navegador do utilizador e reiniciá-lo num modo silencioso baseado no Chromium, utilizando sinalizadores especiais relacionados com áudio. Isso permite que o malware monitore ou controle a atividade de áudio, reduzindo alertas ou outros sinais visíveis para o utilizador. O RAT também pode detectar quais webcams ou microfones estão conectados ao computador e usá-los para capturar áudio ou vídeo.

Além de capturar áudio e vídeo, o malware pode fazer capturas de ecrã. Isso permite que os cibercriminosos recolham qualquer informação visível no ecrã da vítima. Também é importante observar que o CastleRAT pode abrir a caixa de diálogo «Executar» do Windows. Os agentes maliciosos podem usar esse recurso para induzir as vítimas a inserir comandos, caminhos de ficheiros, credenciais ou outros dados.

Além disso, o CastleRAT pode criar uma tarefa agendada que inicia automaticamente o malware sempre que o computador é reiniciado e pode enganar o Windows para que lhe conceda privilégios de nível superior sem exibir uma janela pop-up do Controlo de Conta de Utilizador. Esses recursos permitem que o RAT permaneça ativo mesmo após uma reinicialização e obtenha permissões de nível superior no sistema infectado.

| Nome | Trojan de acesso remoto CastleRAT |

| Tipo de ameaça | RAT |

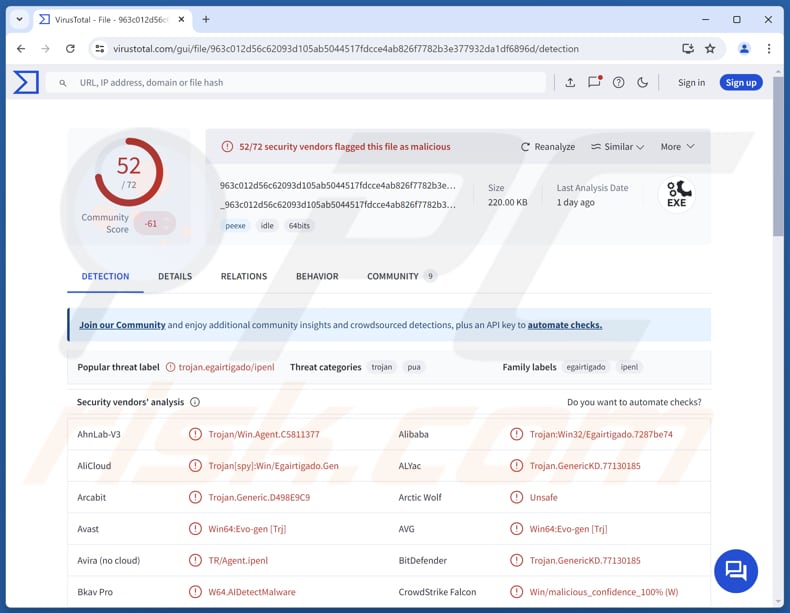

| Nomes de detecção | Avast (Win64:Evo-gen [Trj]), Combo Cleaner (Trojan.GenericKD.77130185), ESET-NOD32 (Win64/Spy. Agent.PC Trojan), Kaspersky (Trojan.Win64.Agent.smeqtp), Microsoft (Trojan:Win32/Egairtigado!rfn), Lista completa (VirusTotal) |

| Sintomas | Os Trojans de acesso remoto são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são visíveis sintomas específicos numa máquina infetada. |

| Possíveis métodos de distribuição | Anexos de e-mail infetados, anúncios online maliciosos, engenharia social, vulnerabilidades de software, «cracks» de software, fraudes de suporte técnico. |

| Danos | Roubo de palavras-passe e informações bancárias, roubo de identidade, adição do computador da vítima a uma rede de bots, infeções adicionais, perda monetária. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Conclusão

O CastleRAT é um malware furtivo que dá aos atacantes um controlo extenso sobre um dispositivo infetado. As suas capacidades incluem monitorizar a área de transferência, registar teclas digitadas, tirar capturas de ecrã, capturar áudio ou vídeo, sequestrar um navegador, executar shells de comando ocultos, persistir através de reinicializações do sistema e escalar os seus privilégios.

De modo geral, o RAT é projetado para permanecer indetectável, manter acesso a longo prazo e fornecer aos invasores métodos para roubar dados e controlar o sistema. Outros exemplos de RATs são Syntrix, OctoRAT e ScoringMathTea.

Como é que o CastleRAT se infiltrou no meu computador?

O malware pode infiltrar-se nos dispositivos através de ficheiros maliciosos, incluindo executáveis, documentos, scripts, imagens ISO e arquivos. É frequentemente distribuído através de software pirata, geradores de chaves, ferramentas de cracking e vulnerabilidades de software. Os autores das ameaças também empregam táticas enganosas, incluindo e-mails de phishing, golpes de suporte técnico e anúncios maliciosos.

Outros canais de distribuição incluem unidades USB infetadas, redes P2P e sites não confiáveis (ou invadidos). Na maioria dos casos, os dispositivos podem ser infetados após a abertura de ficheiros ou links maliciosos.

Como evitar a instalação de malware?

Mantenha o seu sistema operativo e software atualizados e tenha cuidado com e-mails ou mensagens inesperadas de remetentes desconhecidos, especialmente aqueles que contêm links ou anexos. Baixe aplicativos apenas de sites oficiais confiáveis ou lojas de aplicativos conceituadas. Evite programas piratas, keygens e ferramentas de cracking.

Também é importante evitar interagir com anúncios, pop-ups ou outros elementos em sites suspeitos e bloquear esses sites para que não enviem notificações. É aconselhável usar uma solução de segurança confiável e executar verificações periódicas. Se acredita que o seu computador já está infetado, recomendamos executar uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é o CastleRAT?

- PASSO 1. Remoção manual do malware CastleRAT.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - normalmente é melhor permitir que os programas antivírus ou anti-malware façam isso automaticamente. Para remover esse malware, recomendamos o uso de Combo Cleaner Antivirus para Windows.

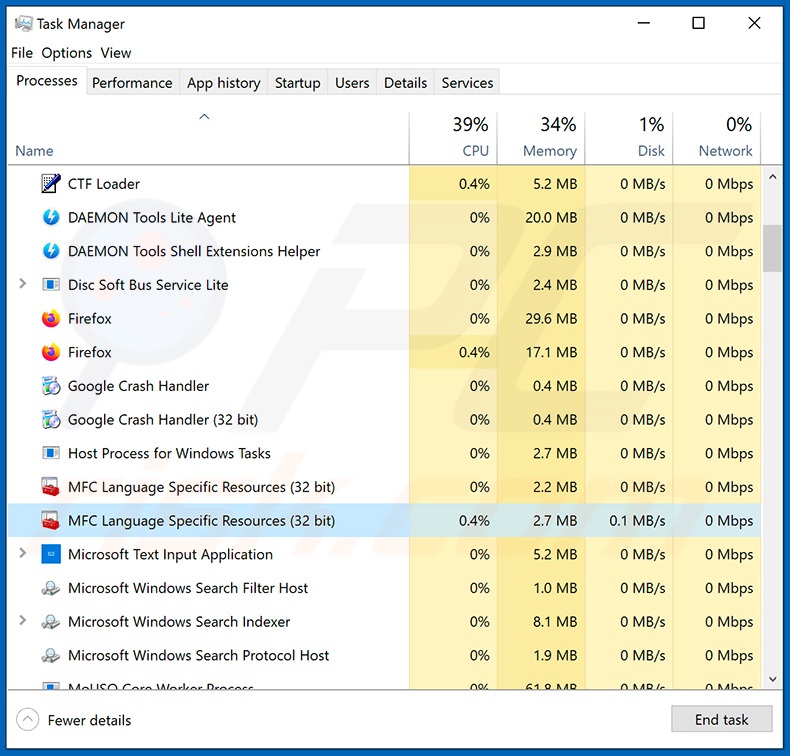

Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, utilizando o gestor de tarefas, e identificou um programa que parece suspeito, deve continuar com estes passos:

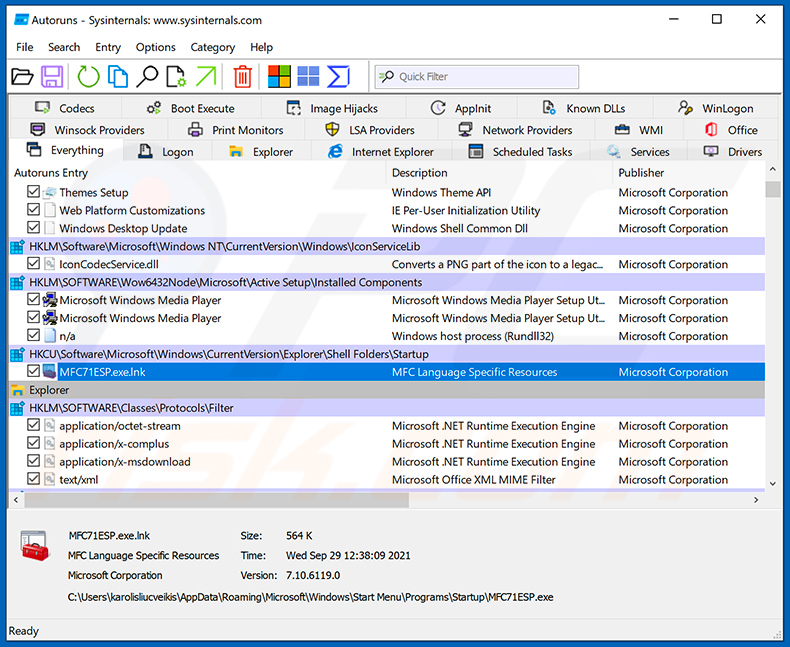

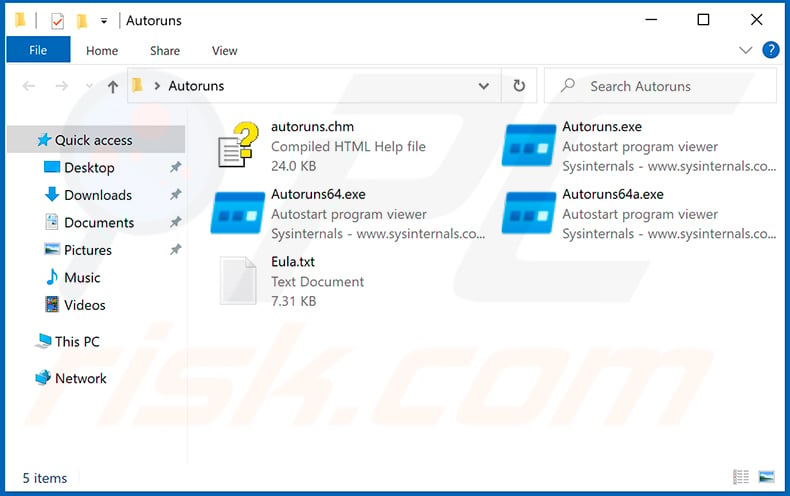

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

Descarregar um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

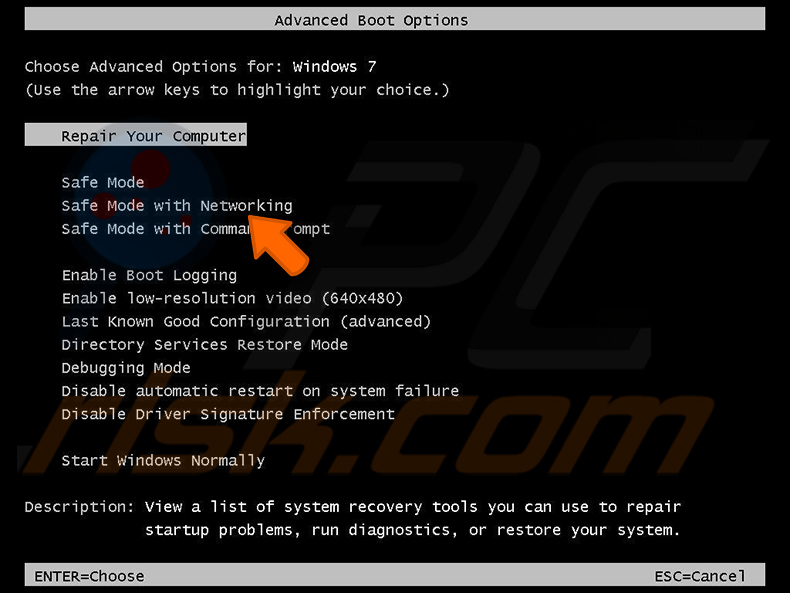

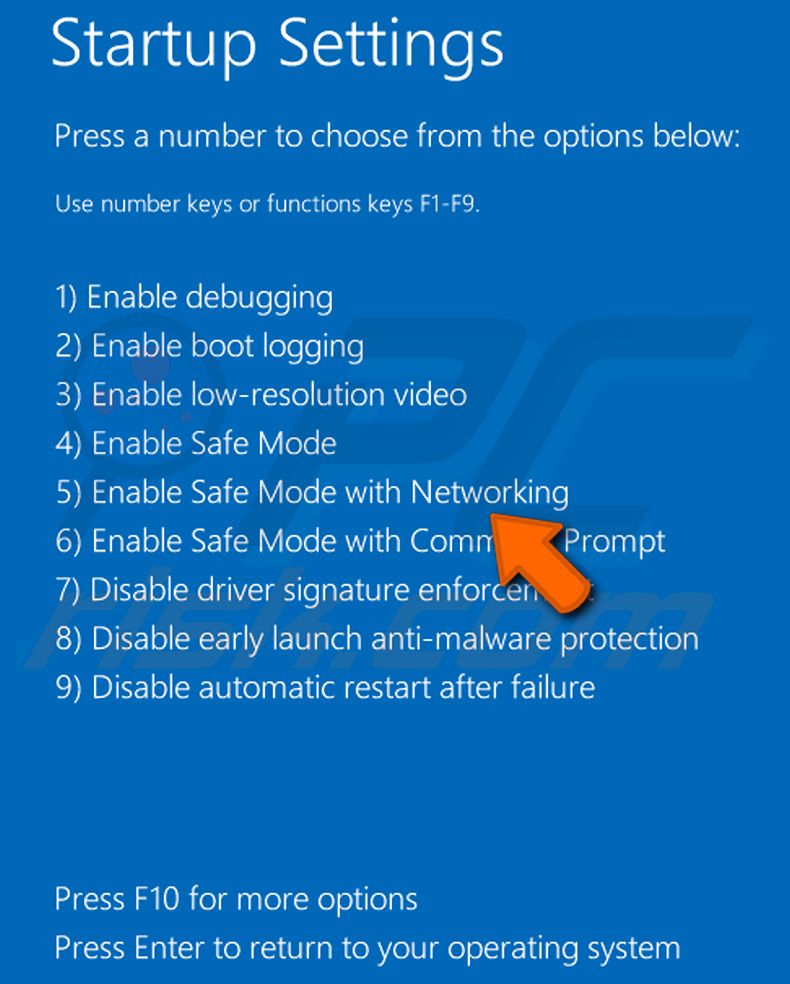

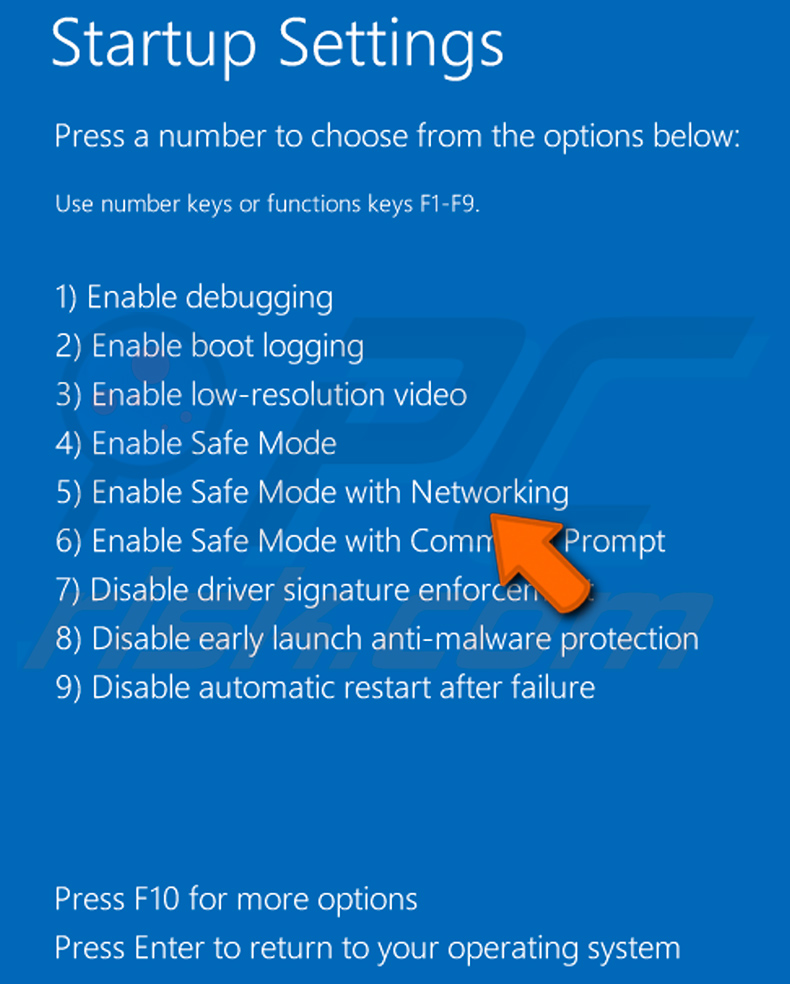

Reiniciar o computador no modo de segurança:

Reiniciar o computador no modo de segurança:

Utilizadores do Windows XP e do Windows 7: Inicie o computador no modo de segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar e clique em OK. Durante o processo de arranque do computador, prima a tecla F8 do teclado várias vezes até ver o menu Opções avançadas do Windows e, em seguida, selecione Modo de segurança com ligação em rede na lista.

Vídeo que mostra como iniciar o Windows 7 no "Modo de segurança com rede":

Utilizadores do Windows 8: Iniciar o Windows 8 no modo de segurança com rede - Aceda ao ecrã Iniciar do Windows 8, escreva Avançadas e, nos resultados da pesquisa, selecione Definições. Clique em Opções de arranque avançadas, na janela aberta "Definições gerais do PC", selecione Arranque avançado.

Clique no botão "Reiniciar agora". O computador será reiniciado no menu "Opções avançadas de inicialização". Clique no botão "Resolução de problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de arranque".

Clique no botão "Reiniciar". O PC será reiniciado no ecrã Definições de arranque. Prima F5 para iniciar no modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 8 no "Modo de segurança com rede":

Utilizadores do Windows 10: Clique no logótipo do Windows e selecione o ícone Energia. No menu aberto, clique em "Reiniciar" mantendo premido o botão "Shift" do teclado. Na janela "escolher uma opção", clique em "Resolução de problemas" e, em seguida, selecione "Opções avançadas".

No menu de opções avançadas selecione "Definições de arranque" e clique no botão "Reiniciar". Na janela seguinte, deve clicar no botão "F5" do seu teclado. Isto irá reiniciar o seu sistema operativo em modo de segurança com rede.

Vídeo que mostra como iniciar o Windows 10 no "Modo de segurança com rede":

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregado e execute o ficheiro Autoruns.exe.

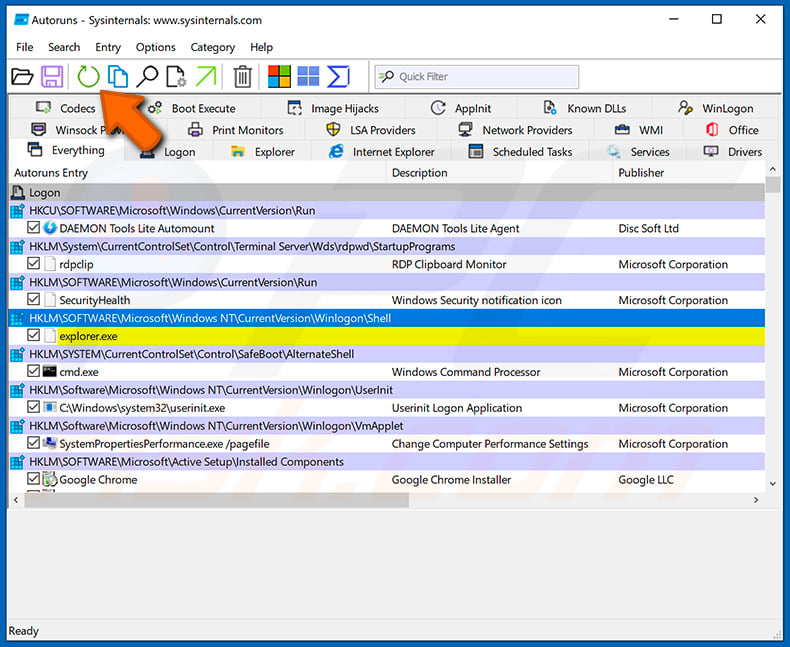

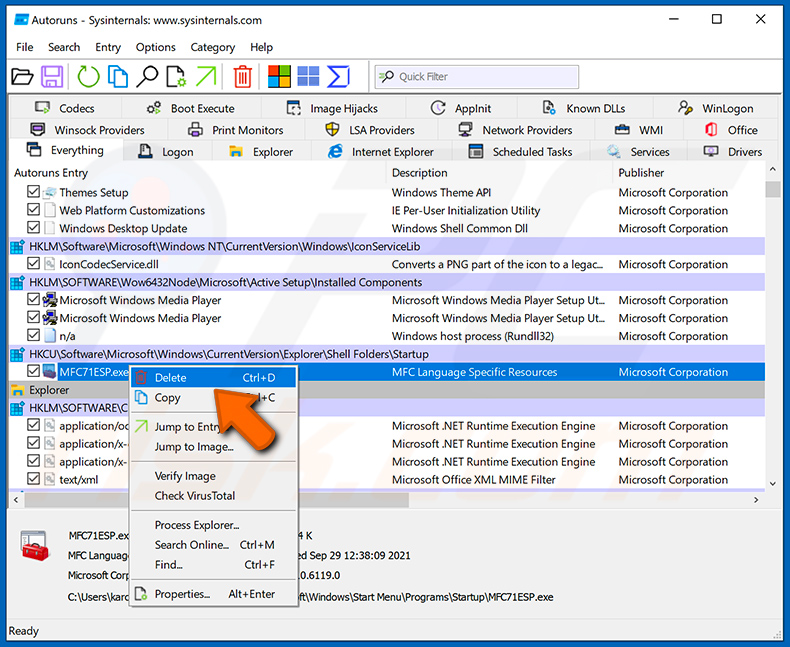

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Na aplicação Autoruns, clique em "Options" (Opções) na parte superior e desmarque as opções "Hide Empty Locations" (Ocultar locais vazios) e "Hide Windows Entries" (Ocultar entradas do Windows). Após este procedimento, clique no ícone "Refresh" (Atualizar).

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Verifique a lista fornecida pela aplicação Autoruns e localize o ficheiro de malware que pretende eliminar.

Deve anotar o seu caminho e nome completos. Note que alguns malwares escondem nomes de processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros de sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o seu nome e escolha "Eliminar".

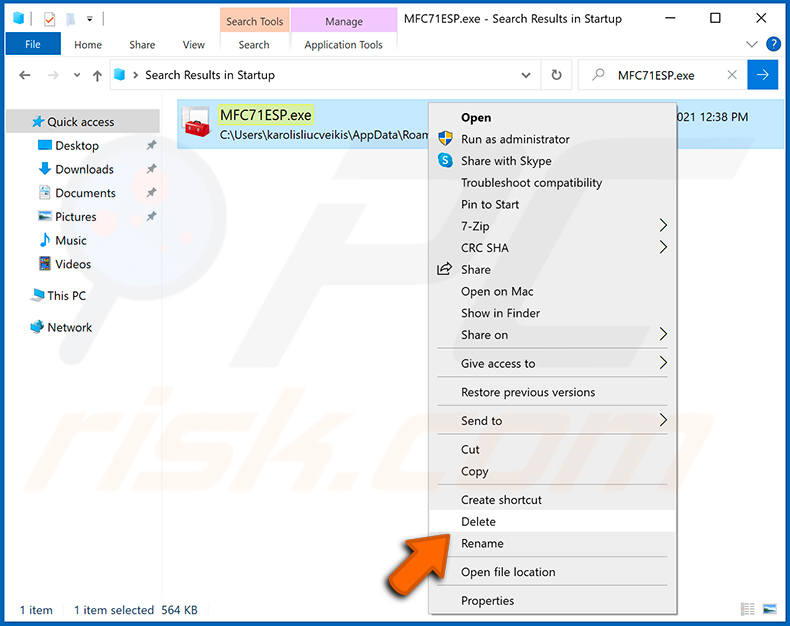

Depois de remover o malware através da aplicação Autoruns (isto assegura que o malware não será executado automaticamente no próximo arranque do sistema), deve procurar o nome do malware no seu computador. Certifique-se de que ativa os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de que o remove.

Reinicie o computador no modo normal. Seguir estes passos deverá remover qualquer malware do seu computador. Tenha em atenção que a remoção manual de ameaças requer conhecimentos informáticos avançados. Se não tiver esses conhecimentos, deixe a remoção de malware para os programas antivírus e anti-malware.

Estes passos podem não funcionar com infecções avançadas de malware. Como sempre, é melhor prevenir a infeção do que tentar remover o malware mais tarde. Para manter o seu computador seguro, instale as últimas actualizações do sistema operativo e utilize software antivírus. Para ter a certeza de que o seu computador está livre de infecções por malware, recomendamos que o analise com Combo Cleaner Antivirus para Windows.

Perguntas frequentes (FAQ)

O meu computador está infetado com o malware CastleRAT. Devo formatar o meu dispositivo de armazenamento para me livrar dele?

Formatar o seu dispositivo de armazenamento removerá definitivamente o CastleRAT, mas é uma medida drástica e nem sempre necessária. Normalmente, o malware pode ser removido usando ferramentas como o Combo Cleaner.

Quais são os maiores problemas que o malware pode causar?

O malware pode roubar dados confidenciais (por exemplo, palavras-passe, cartões de crédito), bloquear ou encriptar ficheiros, utilizar recursos para minerar criptomoedas, danificar ou eliminar ficheiros, interromper o funcionamento do sistema, propagar-se para outros dispositivos ou redes e causar infeções adicionais.

Qual é o objetivo do CastleRAT?

O objetivo do CastleRAT é dar aos invasores o controlo sobre um dispositivo infetado. Ele recolhe dados confidenciais, espia a atividade do utilizador, executa comandos remotamente e mantém a persistência para que o invasor possa continuar a monitorizar, roubar informações ou executar ações maliciosas adicionais sem ser detetado.

Como é que o CastleRAT se infiltrou no meu computador?

O malware se espalha através de ficheiros maliciosos, software pirata, keygens, vulnerabilidades de software, e-mails de phishing, golpes de suporte técnico, anúncios maliciosos, unidades USB infectadas, redes P2P e sites não seguros. Os dispositivos geralmente são infectados quando os utilizadores abrem ficheiros prejudiciais ou clicam em links maliciosos.

O Combo Cleaner irá proteger-me contra malware?

Sim, o Combo Cleaner pode detetar e remover a maioria dos tipos de malware, mas como as ameaças avançadas podem se esconder profundamente no sistema, é essencial executar uma verificação completa do sistema.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários