Fraude de Email I Hacked Your Device

Phishing/FraudeTambém conhecido como: possíveis infecções de malware

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Guia de remoção de "I Hacked Your Device"

O que é "I Hacked Your Device"?

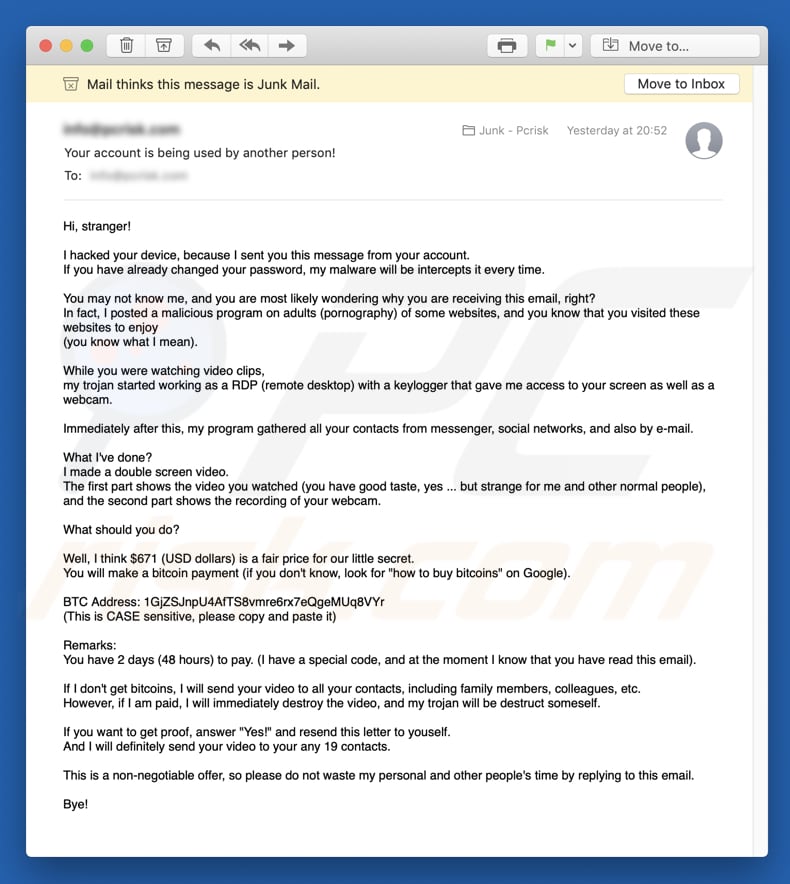

"I Hacked Your Device" é uma fraude (uma campanha de e-mail de spam) que criminosos cibernéticos e criminosos usam para induzir as pessoas a pagar para impedir a distribuição de material comprometedor (vídeos) que supostamente obtiveram. Enviam esse e-mail para muitas pessoas esperar que alguém se apaixone por essa fraude. Na verdade, as declarações emitidas pela campanha de spam "I Hacked Your Device" são falsas e devem ser desconsideradas.

Os criminosos que estão por trás dessa fraude de e-mail usam o método "falsificação" para falsificar o endereço de e-mail do remetente. Nesse caso, usam o endereço de e-mail do destinatário para parecer que essa pessoa também é o remetente. Alegam que piratearam o computador e a conta de e-mail do destinatário, conforme indicado na mensagem "I Hacked Your Device". De acordo com esses criminosos, implantaram um programa malicioso em um site adulto visitado pelo destinatário do email, e isso resultou na instalação de uma ferramenta de acesso remoto. Os criminosos cibernéticos afirmam que essa ferramenta permitiu que acedessem à webcam do computador afetado e monitorizassem (e registassem) todas as atividades de computação. Além disso, afirmam que essas ferramentas de acesso remoto permitiu que roubassem as listas de contatos das redes sociais, conta de e-mail e um mensageiro. O objetivo principal do e-mail "I Hacked Your Device" é convencer os destinatários de que os criminosos cibernéticos usem a ferramenta instalada para gravar um vídeo de webcam comprometedor (e humilhante) enquanto o utilizador assistia a um vídeo num site adulto. Fazem ameaças para partilhar esse vídeo da webcam com todos os contatos do destinatário, a menos que recebam $671, transferidos para uma carteira Bitcoin fornecida com 48 horas. Também prometem excluir este vídeo assim que as suas exigências sejam atendidas. Note que isso é meramente uma fraude e não deve ser confiável. É altamente recomendável que ignore este e outras fraudes simplesmente excluindo o email recebido.

| Nome | I Hacked Your Device Email Scam |

| Tipo de Ameaça | Phishing, Fraude, Engenharia Social, Fraude |

| Sintomas | Compras on-line não autorizadas, alterações de palavras-passe de contas online, roubo de identidade, acesso ilegal ao computador de uma pessoa. |

| Métodos de distribuição | E-mails enganosos, anúncios pop-up on-line fraudulentos, técnicas de envenenamento do mecanismo de pesquisa, domínios com erros ortográficos. |

| Danos | Perda de informação confidencial sensível, perda monetária, roubo de identidade. |

| Remoção |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

I Am A Spyware Software Developer, So I'm The Hacker Who Broke Your Email, e I'm A Programmer Who Cracked Your Email são apenas alguns exemplos, fraudes de e-mail similares. A maioria é usada para extorquir dinheiro das pessoas, induzindo-as a acreditar que o material comprometedor (fotos ou vídeos) será distribuído, a menos que um resgate seja pago. Outras campanhas de email de spam não tentam extorquir dinheiro (pelo menos não diretamente), mas infectam os computadores com vírus. Normalmente, os criminosos virtuais enviam e-mails com anexos maliciosos criados para descarregar e instalar vírus como o LokiBot, o TrickBot, o Emotet, o AZORult, o Adwind e outras infecções de computador de alto risco. Esses e-mails geralmente contêm anexos, como documentos em PDF, ficheiros executáveis, ficheiros de arquivo, documentos do Microsoft Office etc. O principal objetivo é enganar os destinatários para abrir um anexo mal-intencionado, que então instala um vírus que pode ser projetado para proliferar outras infecções (como ransomware), roubar logins, palavras-passe, detalhes bancários e assim por diante. Assim, ter um computador infectado com esses vírus pode causar sérios problemas relacionados à privacidade, perda financeira, segurança na navegação e assim por diante.

Recebemos uma grande quantidade de feedback de utilizadores preocupados sobre esse e-mail fraudulento. Aqui está a pergunta mais popular que recebemos:

Q: Olá equipa pcrisk.com, recebi um email a informar-me que o meu computador foi pirateado e têm um vídeo meu. Agora estão a pedir um resgate em Bitcoins. Isso deve ser verdade porque listaram o meu nome real e palavra-passe no e-mail. O que devo fazer?

R: Não se preocupe com este e-mail. Não se preocupe, nem piratas ou criminosos virtuais infiltraram/invadiram o seu computador e não há nenhum vídeo de si a ver pornografia. Simplesmente ignore a mensagem e não envie Bitcoins. O seu e-mail, nome e palavra-passe provavelmente foram roubados de um site comprometido, como o Yahoo (essas violações de sites são comuns). Se estiver preocupado, pode verificar se as suas contas foram comprometidas ao visitar o site haveibeenpwned.

Como é que as campanhas de spam infectaram o meu computador?

As campanhas de email de spam não podem causar nenhum dano sem a intervenção manual dos utilizadores que são incentivados a executar determinadas tarefas. Infelizmente, devido à falta de conhecimento sobre essas ameaças e comportamento descuidado, muitos utilizadores inadvertidamente ajudam os criminosos a atingir suas metas. Como mencionado acima, os e-mails desse tipo contêm anexos mal-intencionados que infectam computadores somente se forem abertos. Por exemplo, se o ficheiro anexado for um ficheiro executável (.exe), primeiro precisa ser executado (executado) para instalar programas mal-intencionados. Se o anexo for um documento do MS Office, quando aberto, solicitará permissão para ativar comandos de macro. A ativação desses comandos permite que um documento malicioso descarregue e instale um vírus de alto risco. Regras semelhantes aplicam-se a ficheiros de outros tipos.

Como evitar a instalação de malware?

Não abra anexos (ou links) que são incluídos em e-mails recebidos de remetentes desconhecidos ou suspeitos sem estudá-los primeiro. Se o email parecer irrelevante (não lhe diz respeito), não abra o anexo ou link apresentado - deve excluir esses emails sem ler. Descarregue o software de fontes oficiais e fidedignas (websites) apenas. Evite usar vários descarregadores de terceiros, redes peer-to-peer e outras ferramentas, sites não oficiais etc. Tenha em mente que os descarregadores (ou instaladores) de terceiros são usados para distribuir aplicações fraudulentas (potencialmente fraudulentas). Descarregue e instale software com cuidado. Marque "Personalizadas", "Avançadas" e outras configurações semelhantes. Cancele a seleção de ofertas para instalar qualquer software/aplicações indesejadas e somente conclua o processo de descarregamento. É aconselhado a manter o software atualizado, mas usando as funções ou ferramentas implementadas pelos desenvolvedores oficiais. Os atualizadores falsos geralmente instalam malwares ou aplicações indesejadas em vez das atualizações prometidas. Se for um utilizador do Microsoft Office, use um software que não seja mais antigo que a versão do MS Office 2010. As versões posteriores têm o modo "Modo de Exibição Protegido", que pode impedir que anexos maliciosos descarreguem e instalem várias infecções de computador. Se já tiver aberto o anexo fraudulento, recomendamos executar uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Texto apresentado na mensagem de email "I Hacked Your Device":

Assunto: A sua conta está a ser usada por outra pessoa!

Olá, estranho!

Eu pirateei o seu dispositivo porque enviei esta mensagem da sua conta.

Se já alterou sua palavra-passe, o meu malware será sempre interceptado.

Pode não me conhecer e provavelmente está a perguntar-se por que está a receber este e-mail, certo?

Na verdade, eu publiquei um programa malicioso em adultos (pornografia) de alguns sites, e sabe que visitou esses sites para desfrutar

(sabe o que eu quero dizer)

Enquanto assistia a videoclipes,

o meu trojan começou a trabalhar como um RDP (área de trabalho remota) com um keylogger que me dava acesso ao seu ecrã e também a uma webcam.

Imediatamente depois disso, o meu programa reuniu todos os seus contatos de messenger, redes sociais e também por e-mail.

O que já fiz?

Eu fiz um vídeo de ecrã duplo.

A primeira parte mostra o vídeo que assistiu (tem bom gosto, sim ... mas estranho para mim e para outras pessoas normais),

e a segunda parte mostra a gravação da sua webcam.

O que deve fazer?

Bem, acho que $671 (dólares americanos) é um preço justo para o nosso pequeno segredo.

Fará um pagamento de bitcoin (se não sabe, procure "como comprar bitcoins" no Google).

Endereço BTC: 1GjZSJnpU4AfTS8vmre6rx7eQgeMUq8VYr, 16xg78KbZSR2TrcY3hR7ViMtJecyyZEoQJ, 13Xp4WMQ4JvNzYfHTzxr6yny1kiQSMRNkn, 13Xp4WMQ4JvNzYfHTzxr6yny1kiQSMRNkn, 18pKQ88ZpatLYmyeKpuCFwvRFcjHjwVB2u, 1ELgYTbMLmw9vaHADfZmMcKVMWCNmRH8S2, 14DvFghvkzQujf5Kd5AL2VKjxaYm5KidxR

(Isso é sensível à CAPITALIZAÇÃO, copie e cole)

Notas:

Tem 2 dias (48 horas) para pagar. (Eu tenho um código especial, e no momento eu sei que leu este e-mail).

Se eu não receber bitcoins, enviarei o seu vídeo para todos os seus contatos, incluindo familiares, colegas, etc.

No entanto, se eu receber o pagamento, destruirei o vídeo imediatamente, e meu trojan será destruído por si mesmo.

Se quiser obter uma prova, responda "Sim!" e reenvie esta carta para si mesmo.

E com certeza vou enviar o seu vídeo para os seus 19 contatos.

Esta é uma oferta não negociável, por isso, não perca tempo pessoal e de outras pessoas a responder a este email.

Adeus!

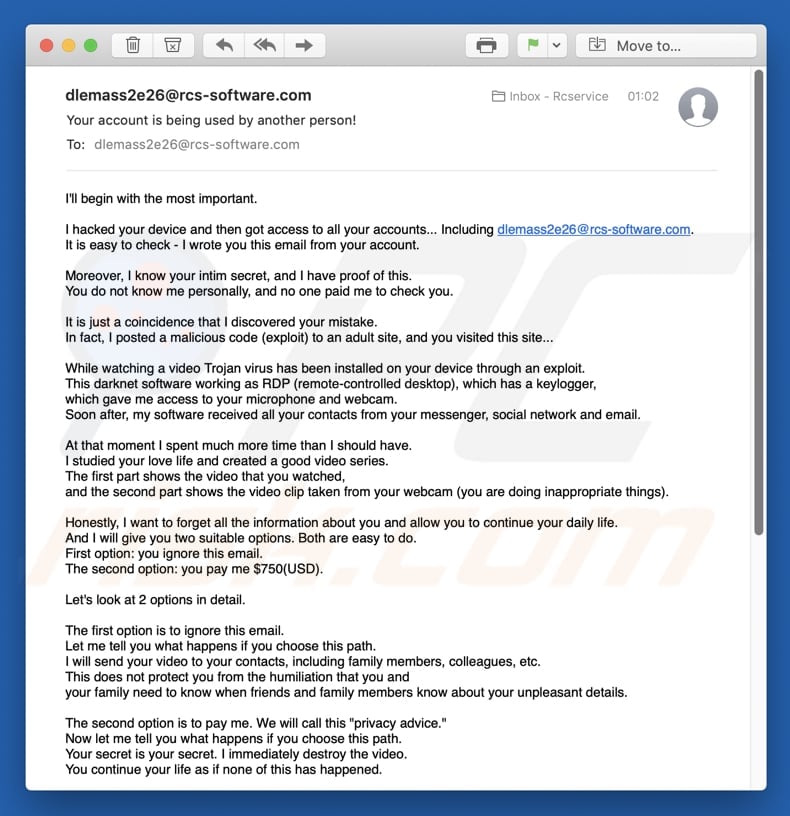

Screenshot de uma variante atualizada desta fraude de e-mail:

Texto apresentado nesta variante:

Assunto: A sua conta está a ser usada por outra pessoa!

Eu vou começar com o mais importante.

Eu pirateei o seu dispositivo e, em seguida, acedi a todas as suas contas... Incluindo [endereço de email da vítima]

É fácil verificar - escrevi este e-mail a partir da sua conta.

Além disso, conheço o seu segredo, e tenho uma prova disso.

Você não me conhece pessoalmente, e ninguém me pagou para verificá-lo.

É apenas uma coincidência que descobri o seu erro.

Na verdade, postei um código malicioso (exploit) num site adulto e visitou este site...

Enquanto assiste a um vídeo, um vírus de Trojan de foi instalado no seu dispositivo através de uma exploração.

Este software darknet a funcionar como RDP (ambiente de trabalho controlado remotamente), que possui um keylogger,

que me deu acesso ao seu microfone e webcam.

Logo depois, o meu software recebeu todos os seus contatos do seu messenger, rede social e e-mail.

Naquele momento, passei muito mais tempo do que deveria.

Estudei a sua vida amorosa e criei uma boa série de vídeos.

A primeira parte mostra o vídeo que assistiu

e a segunda parte mostra o clipe de vídeo tirado da sua webcam (está a fazer coisas inadequadas).

Honestamente, quero esquecer todas as informações sobre si e permitir que continue a sua vida diária.

E eu vou dar-te duas opções adequadas. Ambos são fáceis de fazer.

Primeira opção: ignora este email.

A segunda opção: paga-me $750 (USD).

Vamos dar uma olhadela em duas opções detalhadamente.

Primeira opção é ignorar este email.

Deixe-me dizer o que acontece se escolher esse caminho.

Enviarei o seu vídeo para todos os seus contatos, incluindo familiares, colegas, etc.

Isso não o protege da humilhação que você e

a sua família precisam de saber quando os amigos e familiares souberem sobre os seus detalhes desagradáveis.

A segunda opção é pagar-me. Vamos chamar isso de "conselho de privacidade".

Agora deixe-me dizer o que acontece se escolher esse caminho.

O seu segredo é seu segredo. Eu destruo imediatamente o vídeo.

Se continuar a sua vida como se nada disso tivesse acontecido.

Talvez pense nisso: "Eu vou ligar para a polícia!"

Sem dúvida, tomei medidas para garantir que esta carta não possa ser rastreada,

e não ficará alheio à evidência da destruição da sua vida diária.

Eu não quero roubar todas as suas economias.

Eu só quero obter uma compensação pelos meus esforços que eu investi para investigá-lo.

Vamos esperar que decida criar tudo isso na íntegra e me pagar uma taxa pela confidencialidade.

Faça um pagamento em Bitcoin (se não sabe como fazer isso, basta digitar "como comprar bitcoins" na pesquisa do Google)

Quantidade de envio: $750(USD).

A obter endereços de Bitcoin: 1GF8J1XRaiX2oHM7SQo9VAFAtWZcRgMncg, 18pKQ88ZpatLYmyeKpuCFwvRFcjHjwVB2u

(Isso é sensível, então copie e cole com cuidado)

Não conte a ninguém para que possa usar bitcoins. O procedimento para obter bitcoins pode levar vários dias, portanto não espere.

Eu tenho um código especial no Trojan, e agora eu sei que leu esta carta.

Tem 48 horas para pagar.

Se não receber BitCoins, enviarei o seu vídeo para seus contatos, incluindo parentes próximos, colegas de trabalho e assim por diante.

Comece a procurar a melhor desculpa para amigos e familiares antes que todos saibam.

Mas se eu receber o pagamento, excluo imediatamente o vídeo.

Esta é uma oferta única que não é negociável, por isso não desperdice o meu tempo.

O tempo está a esgotar-se.

Adeus!

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é "I Hacked Your Device"?

- PASSO 1. Remoção manual de possíveis infecções de malware.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover o malware manualmente?

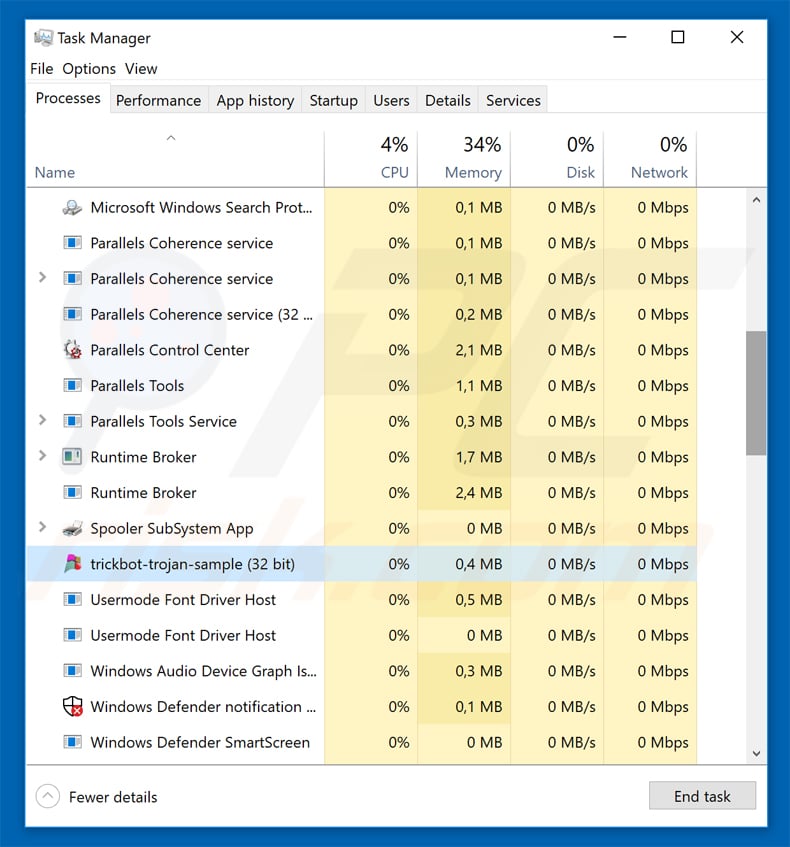

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows. Se deseja remover malware manualmente, a primeira etapa é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estas etapas:

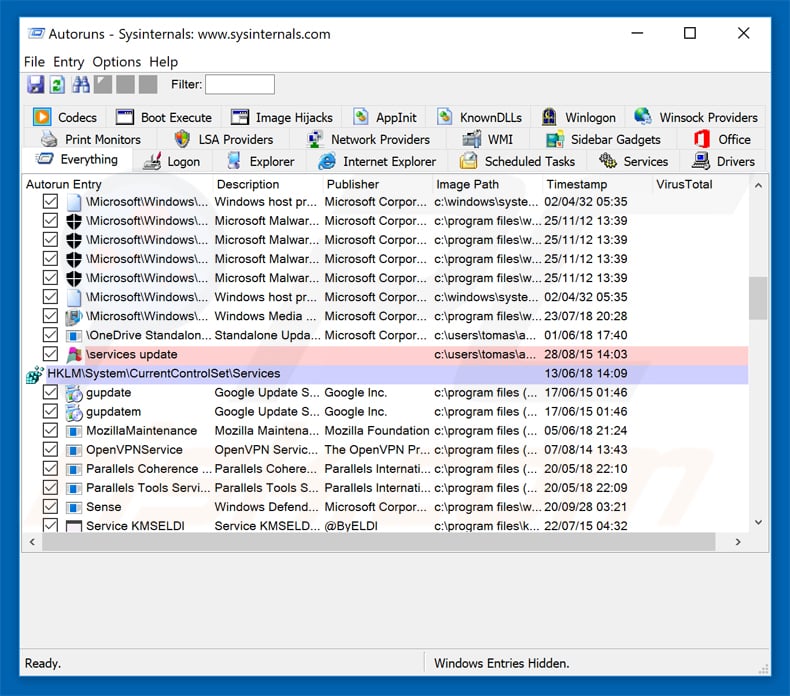

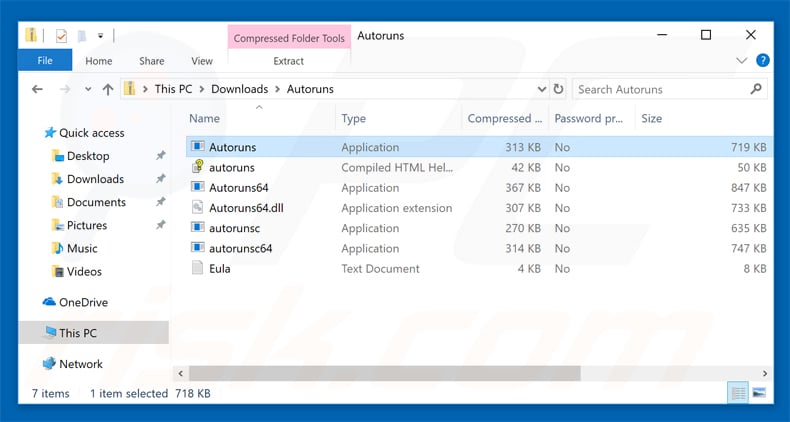

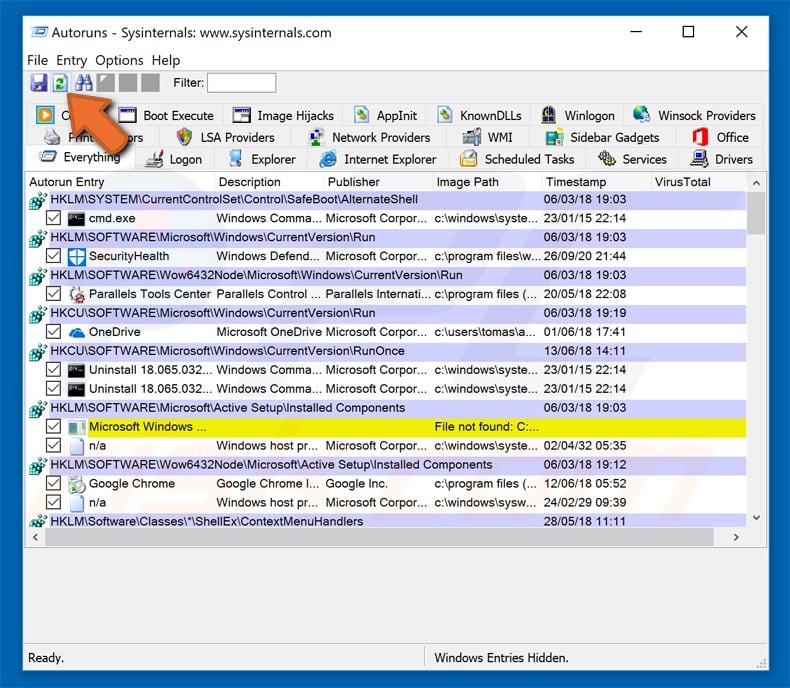

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Reinicie o computador no modo de segurança:

Reinicie o computador no modo de segurança:

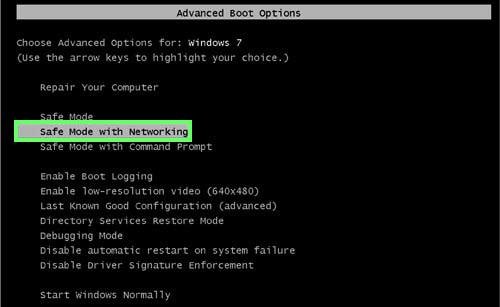

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador pressione a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

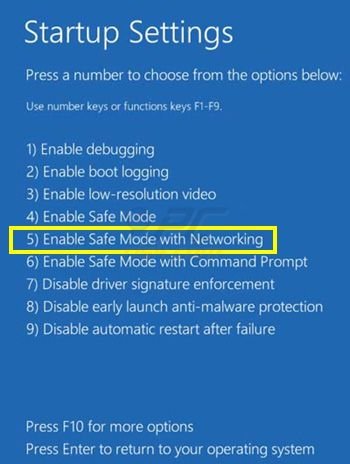

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

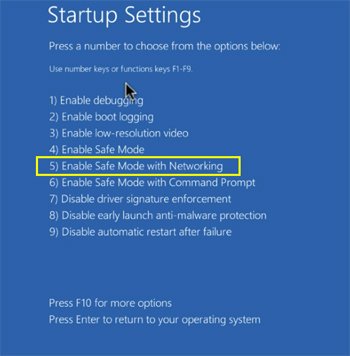

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Startup Settings" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operacional em modo de segurança com rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

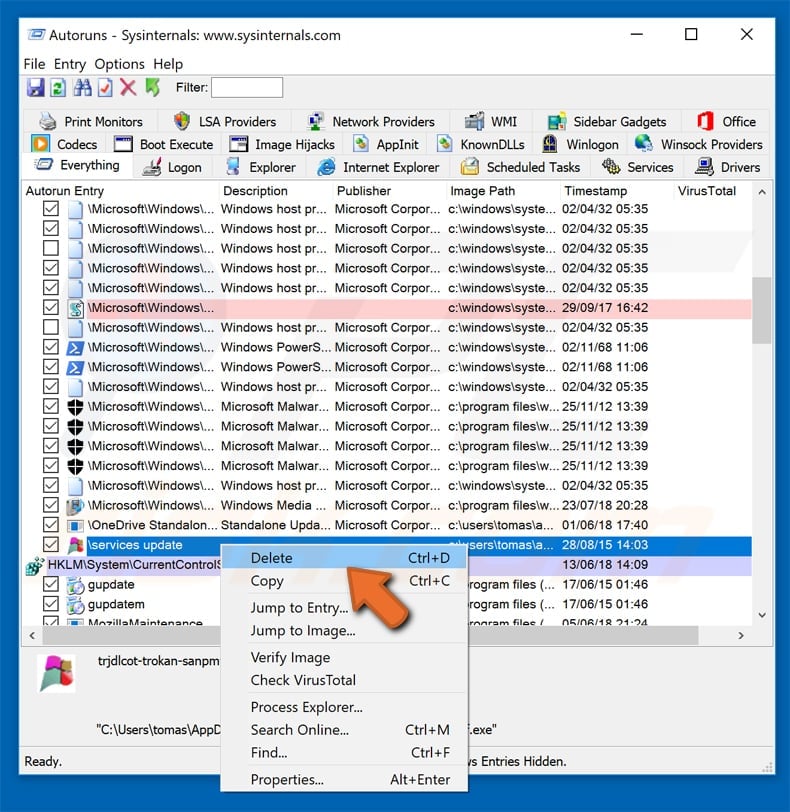

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Observe que alguns malwares ocultam seus nomes de processos em nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o mouse sobre o nome dele e escolha "Excluir"

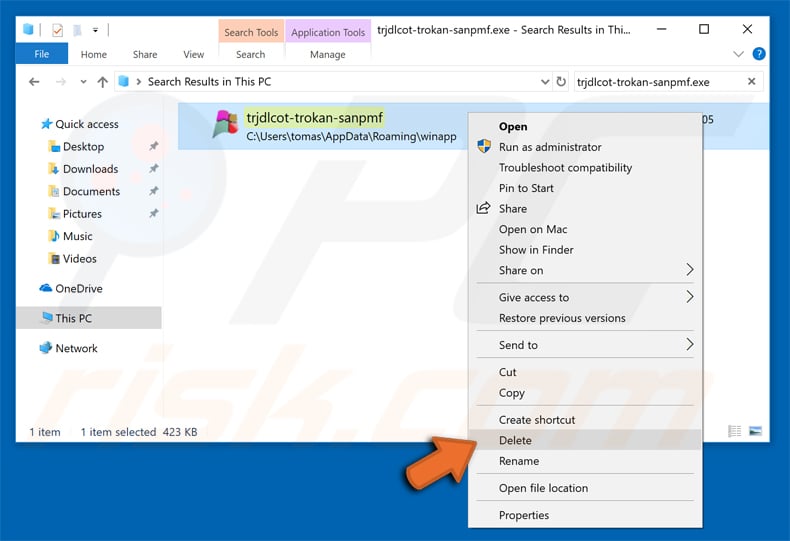

Depois de remover o malware por meio do aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o malware name em seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware,

Inicie o seu computador no Modo Seguro. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer habilidades avançadas de computação. Se não tiver essas habilidades, deixe a remoção de malware para programas antivírus e anti-malware. Essas etapas podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operacional e de usar o software antivírus.

Para garantir que o seu computador esteja livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários