Como evitar ser engando por uma fraude ou website?

Phishing/FraudeTambém conhecido como: possíveis infeções malware

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Evite ser enganado através de uma fraude de sextortion no site

O que é a fraude de sextortion no site?

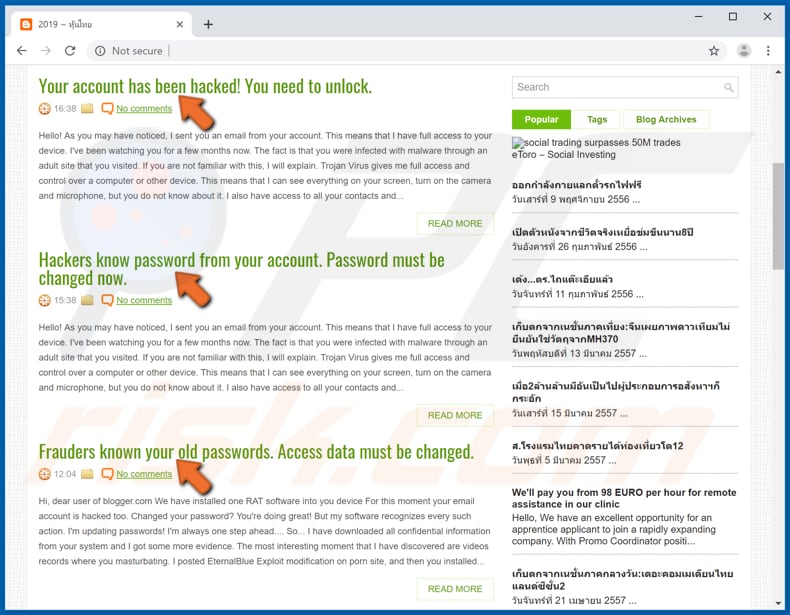

Normalmente, os criminosos distribuem fraudes de sextortion por email. No entanto, nesse caso, usam contas invadidas do WordPress e do Blogger para postar essas mensagens fraudulentas nas primeiras páginas de vários sites. Uma vez visitados, esses sites mostram postagens a informar que o computador do visitante foi invadido e a sua câmara foi usada para gravar um vídeo em que um visitante pode ser visto a ver um vídeo nalgum site adulto. Os criminosos por trás desses fraudes tentam induzir as pessoas a pagá-las, afirmando que distribuirão um vídeo gravado se não receberem uma certa quantia de dinheiro. É altamente recomendável não confiar nessas fraudes, mesmo que sejam publicados em sites legítimos de blogs (como as páginas WebPress e Blogger invadidas) ou em qualquer outro lugar.

O texto dessas fraudes de sextortion pode ser diferente (alguns exemplos dessas fraudes são fornecidos abaixo); no entanto, os criminosos usam-nos para o mesmo objetivo: extrair dinheiro de pessoas inocentes. Os criminosos alegam que o computador do utilizador foi infectado com algum software fraudulento que lhes permitiu aceder à câmara do computador e gravar um vídeo (ou tirar fotos) de um utilizador enquanto estava a visitar algum site adulto e/ou a ver a um vídeo adulto. Muitas vezes afirmam que o malware instalado também foi usado para gravar o ecrã e aceder ao microfone. De qualquer maneira, os criminosos ameaçam enviar material comprometedor gravado para contatos, amigos ou/e utilizadores do utilizador e distribui-lo na Internet se não receberem uma certa quantia de dinheiro (normalmente, criptomoeda). Nos nossos exemplos, pedem cerca de $700. Se essas fraudes forem exibidas em páginas legítimas como WordPress, Blogger e assim por diante, é muito provável que a conta de outro utilizador tenha sido invadida e usada para fins fraudulentos. Como mencionamos na introdução, os criminosos também distribuem frequentemente fraudes de abuso sexual por e-mail. De qualquer forma, essas fraudes nunca devem ser confiáveis. Recebemos muitos comentários de utilizadores preocupados sobre esse tipo de fraude por e-mail.

Aqui está a pergunta mais popular que recebemos (neste caso, relacionada a uma fraude que afirma ter obtido vídeos comprometedores ou fotos do utilizador):

Q: Olá equipa pcrisk.com, recebi um email a informar-me que o meu computador foi pirateado e têm um vídeo meu. Agora estão a pedir um resgate em Bitcoins. Isso deve ser verdade porque listaram o meu nome real e palavra-passe no e-mail. O que devo fazer?

R: Não se preocupe com este e-mail. Não se preocupe, nem piratas ou criminosos virtuais infiltraram/invadiram o seu computador e não há nenhum vídeo de si a ver pornografia. Simplesmente ignore a mensagem e não envie Bitcoins. O seu e-mail, nome e palavra-passe provavelmente foram roubados de um site comprometido, como o Yahoo (essas violações de sites são comuns). Se estiver preocupado, pode verificar se as suas contas foram comprometidas ao visitar o site haveibeenpwned.

| Nome | Fraude de extorsão de sites |

| Tipo de Ameaça | Phishing, Fraude, Engenharia Social, Fraude |

| Reclamação Falsa | Os criminosos alegam que infectaram um computador com algum malware que lhes permitiu gravar vídeos ou fotos comprometedores desse tipo. |

| Exemplos de endereços de Endereços de Carteiras Cripto Por Criminosos Cibernéticos | 158r99HsERpiBqWg3w2FCPHbUfkXG8Zxsd, 13nsNBfoVwXDHY4puRD1AHjARbomKhsxEL, 3G8a83Y6HgzuyMV4SW4TvBJGyr7Cp2mL3Q, 1MeSv4fBS9BPEV5N5oySxDqnR2JLbchqF9, 1DJakk2a9Z18NMRo4Z8TV6eWu1NvWP5UCW, 15yF8WkUg8PRjJehYW4tGdqcyzc4z7dScM, 1N6dubqFmnyQ2qDWvi32ppVbc3kKMTYcGW |

| Valor do Resgate | Nesses exemplos, os criminosos exigem um pagamento de cerca de $700. |

| Sintomas | Compras on-line não autorizadas, alterações de palavras-passe de contas online, roubo de identidade, acesso ilegal ao computador de uma pessoa. |

| Métodos de distribuição | E-mails enganosos, anúncios pop-up on-line fraudulentos, técnicas de envenenamento do mecanismo de pesquisa, domínios com erros ortográficos. |

| Danos | Perda de informação confidencial sensível, perda monetária, roubo de identidade. |

| Remoção |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Mais exemplos de fraudes desse tipo são "Jeanson J. Ancheta Email Scam", "WannaCry Hacker Group Email Scam" e "The Last Time You Visited A Porn Website Email Scam". O que todos têm em comum é que os criminosos por trás deles alegam que gravaram algum vídeo comprometedor ou tiraram uma foto e o distribuirão se receberem o pagamento. Vale ressalvar que os criminosos cibernéticos também costumam usar e-mails para induzir as pessoas a instalar malware. Anexam ficheiros e esperam que pelo alguns dos destinatários os abram. Quando aberto, instala alguns malwares de alto risco. Alguns exemplos de programas fraudulentos que estão a ser proliferados através de campanhas de spam são TrickBot, LokiBot, Emotet e FormBook.

Como é que as campanhas de spam infectaram o meu computador?

Os sistemas operacionais podem ser infectados por e-mail apenas quando as pessoas abrem ficheiros fraudulentos anexados ou ficheiros que são descarregues através de links de sites incluídos neles. Normalmente, os criminosos virtuais enviam anexos (ficheiros), como documentos do Microsoft Office, documentos PDF, ficheiros JavaScript, ficheiros executáveis como .exe, ZIP, RAR (e outros ficheiros), etc. Por exemplo, quando um destinatário abre um documento fraudulento do MS Office, solicita uma permissão para ativar a edição (comandos de macros). Se essa permissão for concedida, esse documento instala software fraudulento. De uma forma ou de outra, nenhum dos ficheiros anexados aos emails enviados por criminosos cibernéticos pode infectar os sistemas se os destinatários os deixarem fechados.

Como evitar a instalação de malware?

Não abra anexos (ou links da Web) apresentados em emails recebidos de endereços desconhecidos e suspeitos ou/e emails irrelevantes. Vale ressalvar que os criminosos cibernéticos geralmente disfarçam-nos de oficiais, importantes etc. Além disso, recomendamos o descarregamento de software apenas de sites oficiais e através de links para descarregamento direto. As páginas não oficiais, redes peer-to-peer, clientes de torrent, eMule e assim por diante, sites não oficiais, descarregadores de terceiros e outras fontes não confiáveis não devem ser usados. São frequentemente usados como ferramentas para distribuir malware. Também, é importante manter os programas instalados e o sistema operacional atualizados é primordial. No entanto, isso deve ser feito usando funções ou ferramentas implementadas fornecidas pelo desenvolvedor oficial. O mesmo aplica-se à ativação de software. Os 'ativadores' de terceiros (ferramentas de 'cracking') não são legais e geralmente infectam sistemas instalando malware de alto risco. E, finalmente, recomendamos que tenha um conjunto antivírus ou anti-spyware respeitável num computador instalado, mantenha-o atualizado e verifique o sistema regularmente. Se já tiver aberto o anexo fraudulento, recomendamos executar uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Exemplos de mensagens de sextortion postadas em várias páginas de blogueiros:

Exemplos de mensagens de sextortion postadas em vários sites sequestrados do WordPress:

Exemplos de mensagens de sextortion apresentadas nesses sites sequestrados:

Exemplo 1:

Título: A sua conta está a ser usada por outra pessoa!

Olá, caro utilizador do blogger.com

Instalamos um RAT Software está no seu dispositivo.

Nesse momento, a sua conta de email também foi invadida.

Eu sei a sua palavra-passe. Entrei na sua conta e escrevi esta carta para si a partir daí.

Alterou a sua palavra-passe? Está a ir muito bem!

Mas o meu software reconhece todas essas ações. Estou a atualizar palavras-passe!

Estou sempre um passo à frente ....

Por isso... Eu descarreguei todas as informações confidenciais do seu sistema e recebi mais algumas provas.

O momento mais interessante que eu descobri são registos de vídeos onde se masturba.

Publiquei a modificação do EternalBlue Exploit no site porno e instalou o meu código fraudulento (trojan) no seu sistema operacional.

Quando clicou no botão Play no vídeo porno, naquele momento, o meu trojan foi descarregue no seu dispositivo.

Após a instalação, a sua câmara frontal dispara sempre que se masturba, além disso, o software é sincronizado com o vídeo que escolher.

De momento, o software recolheu todas as suas informações de contato de redes sociais e endereços de e-mail.

Se precisa apagar todos os dados recolhidos e vídeos, envie-me $725 no BTC (moeda de encriptação).

Esta é a minha carteira Bitcoin: 158r99HsERpiBqWg3w2FCPHbUfkXG8Zxsd

Tem 48 horas depois de ler esta carta.

Após a sua transação, apagarei todos os seus dados.

Caso contrário, enviarei vídeos com as suas brincadeiras para todos os seus colegas e amigos !!!

P.S. Peço que não responda a este e-mail, isso é impossível (o endereço do remetente é o seu próprio endereço).

E daqui em diante seja mais cuidadoso!

Por favor, visite apenas sites seguros!

Até logo...

Exemplo 2:

Título: Aviso de segurança. Alguém tem acesso ao seu sistema.

Olá!

Como deve ter notado, enviei um e-mail da sua conta.

Isso significa que eu tenho acesso total ao seu dispositivo.

Eu tenho-o observado há alguns meses.

O fato é que foi infectado com malware por meio de um site adulto que visitou.

Se não está familiarizado com isso, vou explicar.

O Trojan Virus dá-me acesso e controlo total sobre um computador ou outro dispositivo.

Isso significa que posso ver tudo no ecrã, ligar a câmara e o microfone, mas você não sabe disso.

Eu também tenho acesso a todos os seus contatos e todas as suas correspondências.

Por é que o seu antivírus não detectou malware?

Resposta: O meu malware usa o driver, eu atualizo as suas assinaturas a cada 4 horas para que o seu antivírus permaneça quieto.

Eu fiz um vídeo a mostrar como você se satisfaz na metade esquerda do ecrã, e na metade direita consegue ver o vídeo que assistiu.

Com um clique do rato, posso enviar este vídeo para todos os seus e-mails e contatos nas redes sociais.

Também posso dar acesso a todos os seus e-mails e correspondências que usa.

Se quiser evitar isso,

transfira o valor de $702 para o meu endereço de bitcoin (se não souber como fazer isso, escreva para o Google: Buy Bitcoin).

O Meu endereço de bitcoin (BTC Wallet) é: 13nsNBfoVwXDHY4puRD1AHjARbomKhsxEL

Depois de receber o pagamento, apagarei o vídeo e nunca ouvirá sobre mim.

Dou-lhe 50 horas (mais de 2 dias) para pagar.

Tenho um aviso ao ler este texto, e o temporizador funcionará quando vir este texto.

Arquivar uma reclamação num lugar qualquer não faz sentido porque este e-mail não pode ser rastreado como o meu endereço bitcoin.

Não cometa erros.

Se achar que partilhou esta mensagem com outra pessoa, o vídeo será imediatamente distribuído.

Com os melhores cumprimentos!

Exemplo 3:

Título: Podemos fazer um acordo

Olá!

Tenho mais notícias para si.

25/02/2019 - neste dia eu invadi o seu OS e tenho total acesso à sua conta -

Assim, pode mudar a palavra-passe, sim .. Mas o meu malware intercepta sempre.

Como eu fiz:

No software do router, através do qual entrou online, foi uma vulnerabilidade.

Pirateei esse router e coloquei meu código malicioso nele.

Quando entrou online, o meu trojan foi instalado no SO do seu dispositivo.

Depois disso, fiz uma limpeza completa do seu disco (eu tenho toda a sua agenda de endereços, histórico de visualização de sites, todos os ficheiros, números de telefone e endereços de todos os seus contatos).

Um mês atrás, queria bloquear o seu dispositivo e pedir uma pequena quantia de dinheiro para desbloquear.

Mas eu olhei para os sites que visita regularmente, e fiquei chocado com o que vi !!!

Estou a falar sobre os sites para adultos.

Quer dizer - é um GRANDE pervertido. A sua fantasia é deslocada para longe do curso normal!

E eu tive uma ideia ....

Fiz um screenshot dos sites adultos onde se diverte (entende do que se trata, certo?).

Depois disso, fiz um screenshot das suas alegrias (usando a câmara do seu dispositivo) e colei-as juntas.

Ficou incrível! É tão espetacular!

Acredito firmemente que não gostaria de mostrar esses screenshots aos seus parentes, amigos ou colegas.

Acho que $750 é uma quantia muito pequena para o meu silêncio.

Além disso, eu tenho espiado por tanto tempo, tendo passado muito tempo!

Pague APENAS em Bitcoins!

Minha carteira BTC: 1MeSv4fBS9BPEV5N5oySxDqnR2JLbchqF9

Não sabe como usar bitcoins?

Digite uma consulta em qualquer mecanismo de pesquisa: "como reabastecer a carteira btc".

É extremamente fácil

Para este pagamento dou um pouco mais de dois dias (48 horas).

Assim que esta carta for aberta, o cronómetro funcionará.

Após o pagamento, o meu vírus e os screenshots serão automaticamente auto-destruídos.

Se não receber o valor especificado de si, o seu dispositivo será bloqueado e todos os seus contatos receberão fotos com as suas "alegrias".

Entendo a sua situação.

- Não tente encontrar e destruir o meu vírus! (Todos os seus dados, ficheiros e screenshoys já foram enviados para um servidor remoto)

- Não tente entrar em contato comigo (isso é impossível, o endereço do remetente foi gerado aleatoriamente)

- Vários serviços de segurança não irão ajudá-lo; formatar um disco ou destruir um dispositivo também não ajudará, já que os seus dados já estão num servidor remoto.

PS Garanto que não vou incomodá-lo novamente após o pagamento, já que não é minha única vítima.

Esta é a palavra de honra de um pirata

Também peço que atualize regularmente os seus antivírus no futuro. Desta forma, não vai mais cair numa situação semelhante.

Não abrace o mal! Apenas faço o meu trabalho.

Tenha um bom dia!

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é a fraude do website sextortion?

- PASSO 1. Remoção manual de possíveis infecções de malware.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover o malware manualmente?

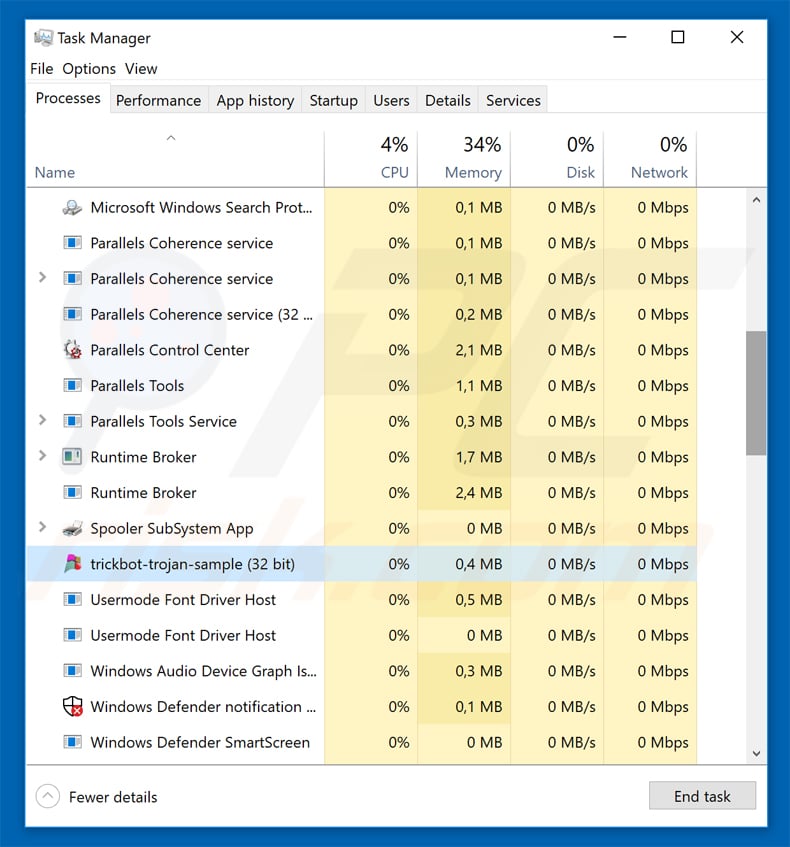

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou anti-malware façam isso automaticamente. Para remover este malware, recomendamos o uso de Combo Cleaner Antivirus para Windows. Se deseja remover malware manualmente, a primeira etapa é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, a usar o gestor de tarefas e identificou um programa que parece suspeito, deve continuar com estas etapas:

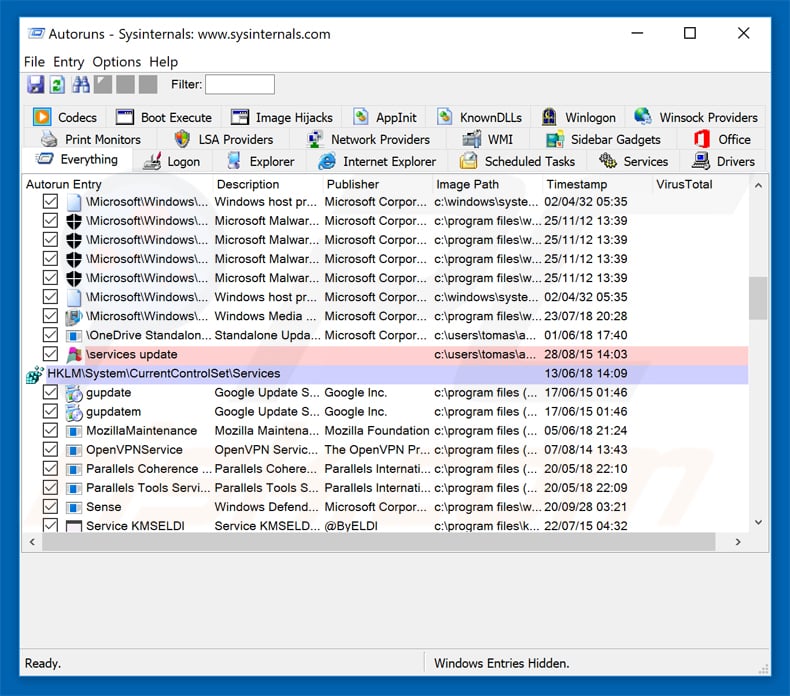

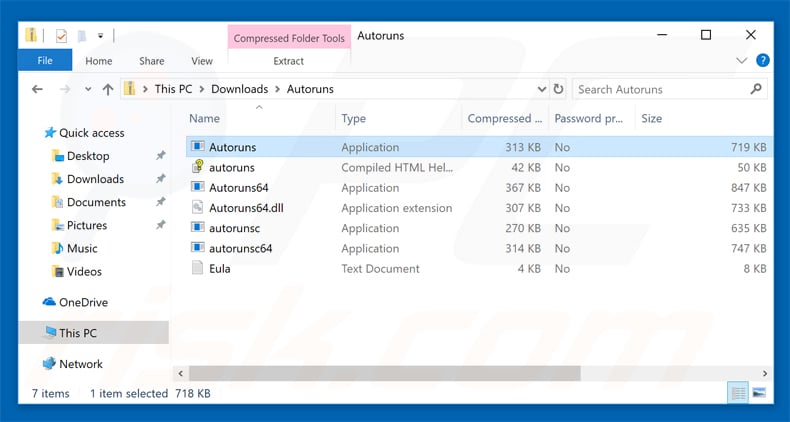

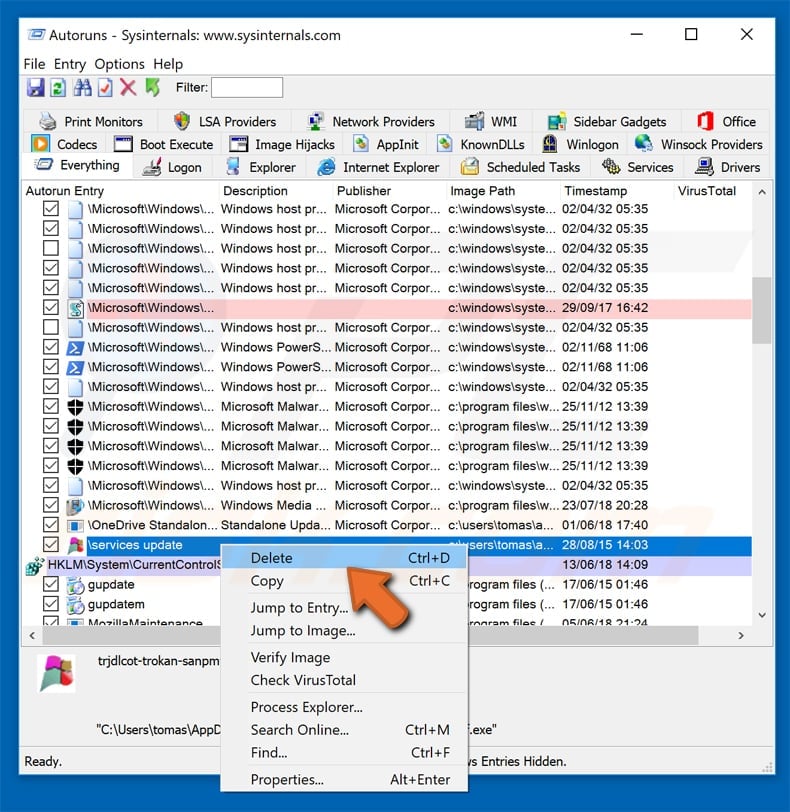

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

Descarregue um programa denominado Autoruns. Este programa mostra as aplicações de inicialização automática, o Registo e os locais do sistema de ficheiros:

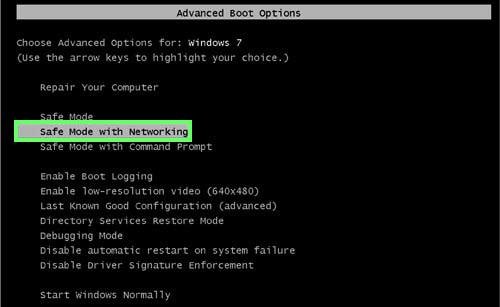

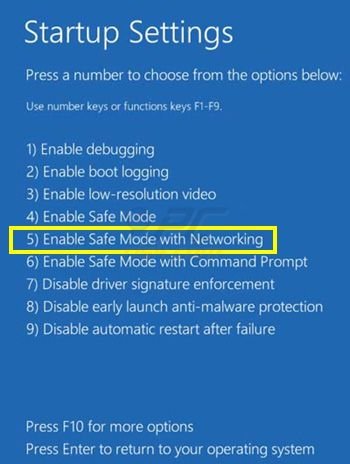

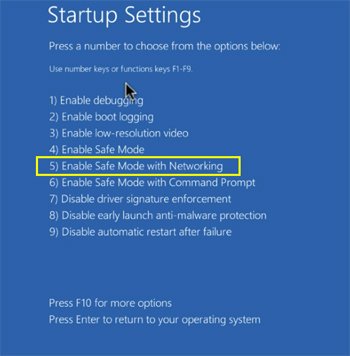

Reinicie o computador no modo de segurança:

Reinicie o computador no modo de segurança:

Utilizadores Windows XP e Windows 7: Inicie o seu computador no Modo Seguro. Clique em Iniciar, Clique em Encerrar, clique em Reiniciar, clique em OK. Durante o processo de início do seu computador pressione a tecla F8 no seu teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, seleccione Modo Segurança com Rede da lista.

O vídeo demonstra como iniciar o Windows 7 "Modo de Segurança com Rede"

Utilizadores Windows 8: Inicie o Windows 8 com Modo Segurança com Rede - Vá para o ecrã de início Windows 8, escreva Avançado, nos resultados da pesquisa, selecione Configurações. Clique em opções de inicialização avançadas, na janela aberta "Definições Gerais de PC", seleccione inicialização Avançada. Clique no botão "Reiniciar agora". O seu computador será reiniciado no "Menu de opções de inicialização avançadas". Clique no botão "Solucionar Problemas" e, em seguida, clique no botão "Opções avançadas". No ecrã de opções avançadas, clique em "Definições de inicialização". Clique no botão "Reiniciar". O seu PC será reiniciado no ecrã de Definições de Inicialização. Pressione F5 para iniciar em Modo de Segurança com Rede.

O vídeo demonstra como começar Windows 8 "Modo de Segurança com Rede":

Utilizadores Windows 10: Clique no logotipo do Windows e seleccione o ícone Energia. No menu aberto, clique em "Reiniciar", mantendo o botão "Shift" premido no seu teclado. Na janela "escolher uma opção", clique em "Solucionar Problemas" e selecione "Opções avançadas". No menu de opções avançadas, selecione "Startup Settings" e clique no botão "Reiniciar". Na janela seguinte deve clicar no botão "F5" do seu teclado. Isso irá reiniciar o sistema operacional em modo de segurança com rede.

O vídeo demonstra como iniciar o Windows 10 "Modo de Segurança com Rede":

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

Extraia o ficheiro descarregue e execute o ficheiro Autoruns.exe.

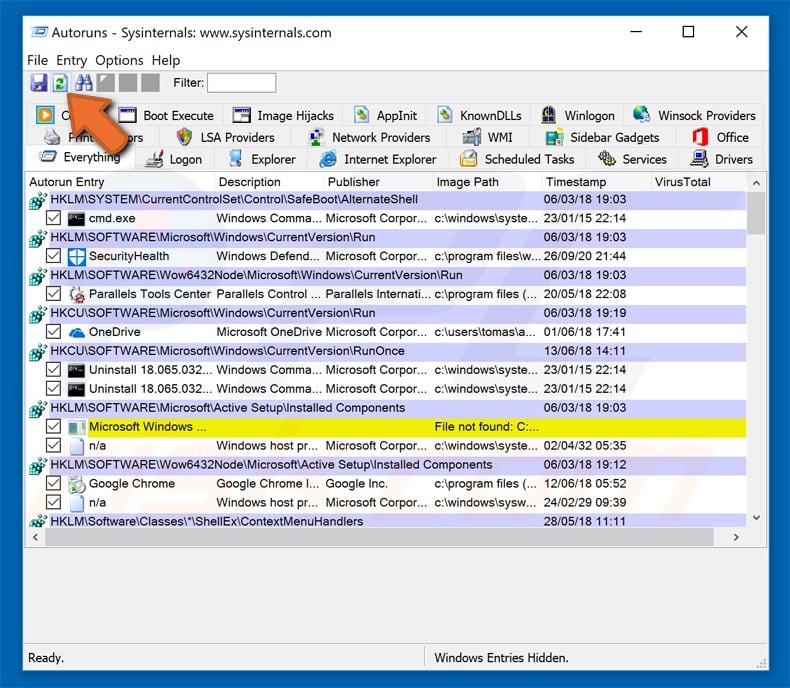

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Na aplicação Autoruns, clique em "Opções" na parte superior e desmarque as opções "Ocultar locais vazios" e "Ocultar entradas do Windows". Após este procedimento, clique no ícone "Atualizar".

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pelo aplicação Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Observe que alguns malwares ocultam seus nomes de processos em nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover clique com o mouse sobre o nome dele e escolha "Excluir"

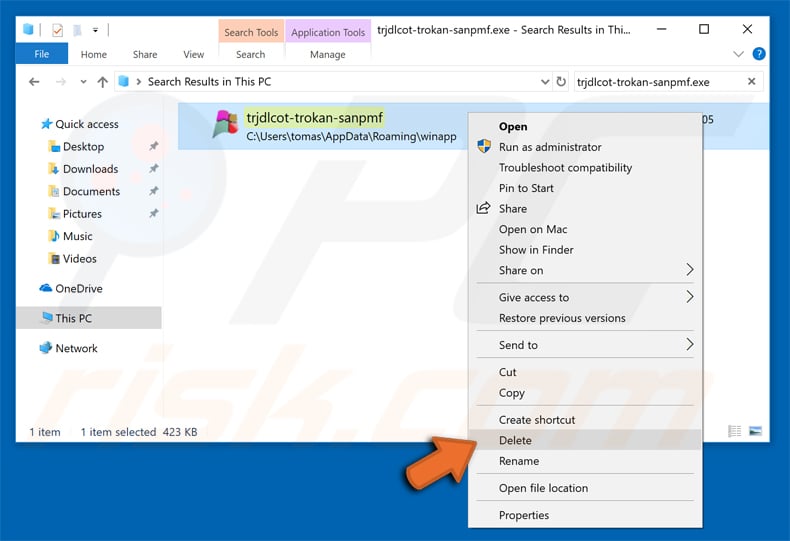

Depois de remover o malware por meio do aplicação Autoruns (isso garante que o malware não seja executado automaticamente na próxima inicialização do sistema), deve procurar o malware name em seu computador. Certifique-se de ativar ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware,

Inicie o seu computador no Modo Seguro. Seguir estes passos deve ajudar a remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer habilidades avançadas de computação. Se não tiver essas habilidades, deixe a remoção de malware para programas antivírus e anti-malware. Essas etapas podem não funcionar com infecções avançadas por malware. Como sempre, é melhor prevenir a infecção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, certifique-se de instalar as atualizações mais recentes do sistema operacional e de usar o software antivírus.

Para garantir que o seu computador esteja livre de infecções por malware, recomendamos analisá-lo com Combo Cleaner Antivirus para Windows.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários