Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Instruções de remoção do ransomware php

O que é o ransomware Php?

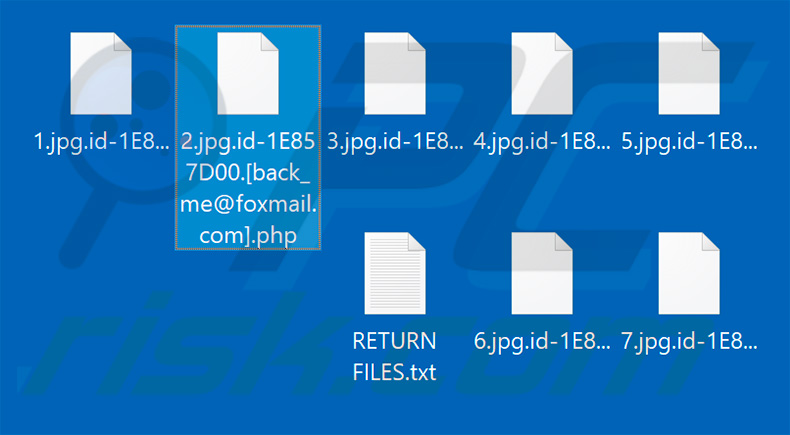

Descoberto por Jakub Kroustek, o Php é uma infecção do tipo ransomware da família de malware Dharma. Após uma infiltração bem-sucedida, o Php encripta a maioria dos ficheiros armazenados, tornando-os inutilizáveis. Durante a encriptação, o Php anexa os nomes de ficheiros com o ID exclusivo da vítima, o endereço de e-mail do desenvolvedor e a extensão ".php" (por exemplo, "sample.jpg" pode ser renomeada para um nome de ficheiro como "sample.jpg.id-1E857D00.[back_me@foxmail.com].php"). Após a conclusão da encriptação, o Php gera um ficheiro de texto ("RETURN FILES.txt") e o armazena na área de trabalho. Além disso, o Php abre uma janela pop-up.

O ficheiro de texto "RETURN FILES.txt" contém uma pequena mensagem apenas indicando que os ficheiros estão encriptados e a incentivar as vítimas a entrar em contato com os desenvolvedores do Php. A janela pop-up, por outro lado, fornece mais detalhes. afirma que os ficheiros foram encriptados a usar o algoritmo de encriptação RSA-1024 e que as vítimas devem comprar uma chave/ferramenta de desencriptação para restaurá-los. Eles afirmam que apenas criminosos cibernéticos podem restaurar dados - infelizmente, isso é preciso. O RSA é um algoritmo de encriptação assimétrico que usa duas chaves - pública (encriptação) e privada (desencriptação). Restaurar ficheiros sem a chave privada é impossível. Os criminosos cibernéticos ocultam todas as chaves num servidor remoto e exigem pagamentos de resgate para sua liberação. O custo não é especificado - todos os detalhes são fornecidos por e-mail; no entanto, pesquisas mostram que os criminosos cibernéticos geralmente exigem de $500 a $1500. A mensagem indica que os resgates devem ser pagos a usar a criptomoeda Bitcoin. Além disso, as vítimas podem anexar um ficheiro (até 1 MB, não arquivado), que é desencriptado e devolvido como 'prova' que a desencriptação é possível e que essas pessoas podem ser confiáveis. Apesar dessas exigências e ofertas, nunca deve confiar nelas. Os criminosos cibernéticos geralmente ignoram as vítimas, depois que os pagamentos são enviados. Portanto, pagar normalmente não dá resultado positivo e os utilizadores são enganados. Infelizmente, o Php é um ransomware indecifrável e não existem ferramentas capazes de desencriptar o algoritmo RSA e restaurar dados gratuitamente. Portanto, só pode restaurar tudo de uma cópia de segurança, se um tiver sido criado.

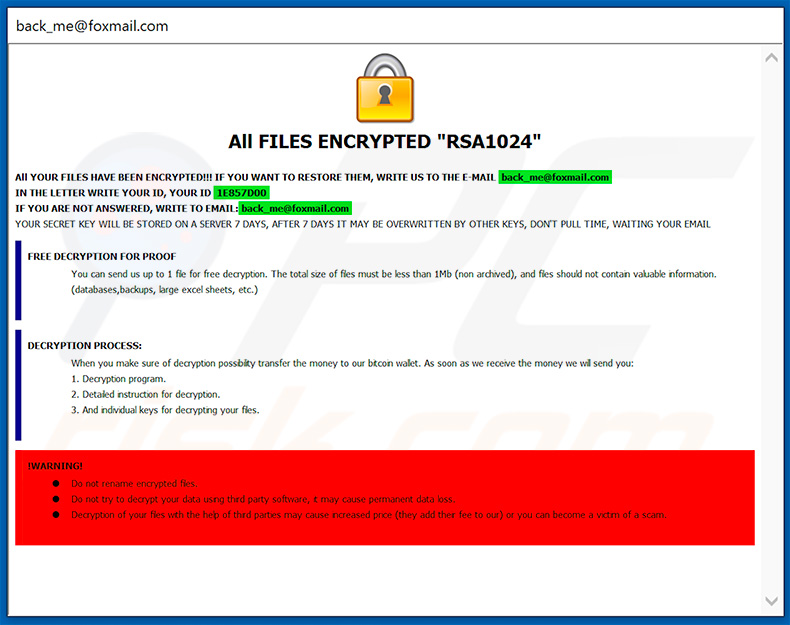

Screenshot de uma mensagem a incentivar os utilizadores a pagar um resgate para desencriptar os seus dados comprometidos:

Existem dezenas de infecções por ransomware que partilham muitas semelhanças. A lista de exemplos inclui (mas não se limita a) Cezor, Isolated, Guesswho, and Basilisque Locker. Como no Php, estes exemplos também encriptam dados para que os desenvolvedores possam chantagear vítimas oferecendo recuperação paga de ficheiros. A maioria dessas infecções é realizada a usar encriptações como RSA, AES e outras que geram chaves/ferramentas de desencriptação exclusivas. Portanto, a menos que o vírus não esteja totalmente desenvolvido ou tenha bugs/falhas, é impossível restaurar dados manualmente (sem o envolvimento dos desenvolvedores). É altamente recomendável manter cópias de seguranças regulares e armazená-los em servidores remotos ou dispositivos de armazenamento desconectados (cópias de seguranças armazenados localmente são comprometidos com dados regulares). Além disso, sempre há a hipótese que os servidores e dispositivos de armazenamento possam ser danificados; portanto, várias cópias de cópia de segurança são armazenadas em localizações diferentes.

Como é que o ransomware infectou o meu computador?

Infecções como o Php geralmente são distribuídas a usar 'crackers' e atualizadores falsos de software, trojans, fontes não oficiais de descarregamento de software e campanhas de email de spam. As ferramentas de cracking ativam o software pago gratuitamente, no entanto, a maioria é falsa e simplesmente infecta computadores em vez de fornecer acesso a recursos pagos. O mesmo aplica-se aos atualizadores falsos, que infectam computadores, ao explorar bugs/falhas desatualizados de software ou simplesmente ao descarregar e ao instalar malware, em vez de atualizações. Os trojans causam as chamadas "infecções em cadeia". Infiltram-se furtivamente em computadores para injetar malware adicional. As fontes de descarregamento de terceiros, como redes peer-to-peer (P2P), sites de descarregamento de freeware, sites gratuitos de hospedagem de ficheiros e similares, são usadas para apresentar executáveis maliciosos como software legítimo. Ao fazer isso, os criminosos podem induzir as pessoas a descarregar e instalar malware, em vez de atualizações. Por fim, os criminosos cibernéticos usam campanhas de spam para enviar centenas de milhares de e-mails fraudulentos que contêm anexos maliciosos (links e/ou ficheiros) e mensagens que incentivam os destinatários a abri-los. Em muitos casos, os anexos são apresentados como faturas, recibos ou outros documentos semelhantes para induzir os destinatários a abri-los.

| Nome | vírus Php |

| Tipo de Ameaça | Ransomware, Vírus Crypto, Arquivo de Ficheiros |

| Extensão de Ficheiros Encriptados | ransomware .php (este ransomware também anexa nomes de ficheiros com o endereço de email do desenvolvedor e o ID exclusivo da vítima). |

| Mensagem de Resgate Exigente | Pop-up window, RETURN FILES.txt e ficheiros de texto FILES ENCRYPTED.txt |

| Contato com Criminosos Cibernéticos | back_me@foxmail.com, decspeed@tutanota.com, speeddec@cock.li |

| Nomes de Detecção | Avast (Win32:Malware-gen), BitDefender (Gen:Variant.Graftor.594411), ESET-NOD32 (Uma Variante De Win32/Kryptik.GTDB), Kaspersky (Trojan-Ransom.Win32.Crypren.afmt), Lista Completa de Detecções (VirusTotal) |

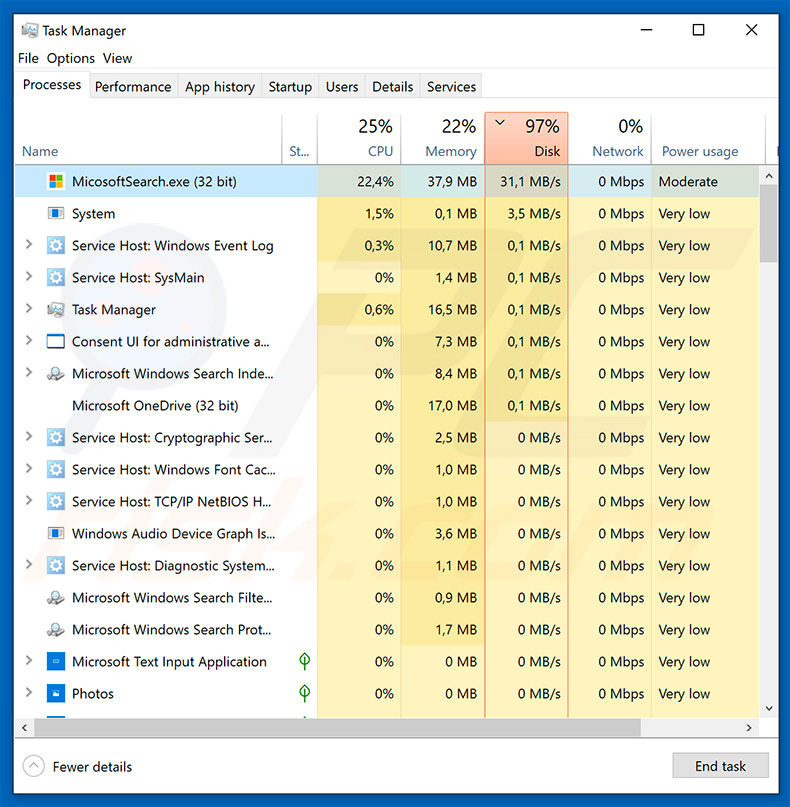

| Nome do Processo Não Autorizado | MicrosoftSearch.exe (nome do processo genérico). |

| Sintomas | Não é possível abrir os ficheiros armazenados no seu computador, os ficheiros funcionais anteriormente têm agora uma extensão diferente (por exemplo, my.docx.locked). Uma mensagem de pedido de resgate é exibida na sua área de trabalho. Os criminosos cibernéticos exigem o pagamento de um resgate (geralmente em bitcoins) para desbloquear os seus ficheiros. |

| Métodos de Distribuição | Anexos de email infectados (macros), sites de torrent, os anúncios maliciosos. |

| Danos | Todos os ficheiros foram encriptados e não podem ser abertos sem pagar um resgate. Os trojans adicionais para roubar palavras-passe e infecções por malware podem ser instalados juntamente com uma infecção por ransomware. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Como proteger-se de infecções por ransomware?

Preste muita atenção ao navegar na Internet e ao descarregar/instalar/atualizar o software. Estude cada anexo com cuidado. Ficheiros/links recebidos de endereços de e-mail suspeitos/irreconhecíveis e aqueles que são irrelevantes ou que não dizem respeito a nunca devem ser abertos. Faça o descarregamento do software apenas de fontes oficiais, de preferência a usar links de descarregamento direto. Mantenha as aplicações e sistemas operativos instalados atualizados, no entanto, use as funções ou ferramentas implementadas fornecidas apenas pelo desenvolvedor oficial. Esteja ciente que quebrar aplicações instaladas é ilegal (pirataria de software é um crime cibernético). Além disso, o risco de infecções é extremamente alto. Portanto, nunca tente quebrar o software. Tenha um conjunto antivírus/anti-spyware respeitável instalado e em execução, pois essas ferramentas detectam e eliminam infecções antes que possam prejudicar o sistema. As principais razões para infecções por computador são o baixo conhecimento dessas ameaças e o comportamento descuidado. A chave da segurança é a precaução. Se o seu computador já estiver infectado com o Php, recomendamos executar uma verificação com o Combo Cleaner Antivirus para Windows para eliminar automaticamente este ransomware.

Texto apresentado na janela pop-up do ransomware Php:

All FILES ENCRYPTED "RSA1024"

All YOUR FILES HAVE BEEN ENCRYPTED!!! IF YOU WANT TO RESTORE THEM, WRITE US TO THE E-MAIL back_me@foxmail.com

IN THE LETTER WRITE YOUR ID, YOUR ID 1E857D00

IF YOU ARE NOT ANSWERED, WRITE TO EMAIL:back_me@foxmail.com

YOUR SECRET KEY WILL BE STORED ON A SERVER 7 DAYS, AFTER 7 DAYS IT MAY BE OVERWRITTEN BY OTHER KEYS, DON'T PULL TIME, WAITING YOUR EMAIL

FREE DECRYPTION FOR PROOF

You can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

DECRYPTION PROCESS:

When you make sure of decryption possibility transfer the money to our bitcoin wallet. As soon as we receive the money we will send you:

1. Decryption program.

2. Detailed instruction for decryption.

3. And individual keys for decrypting your files.

!WARNING!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

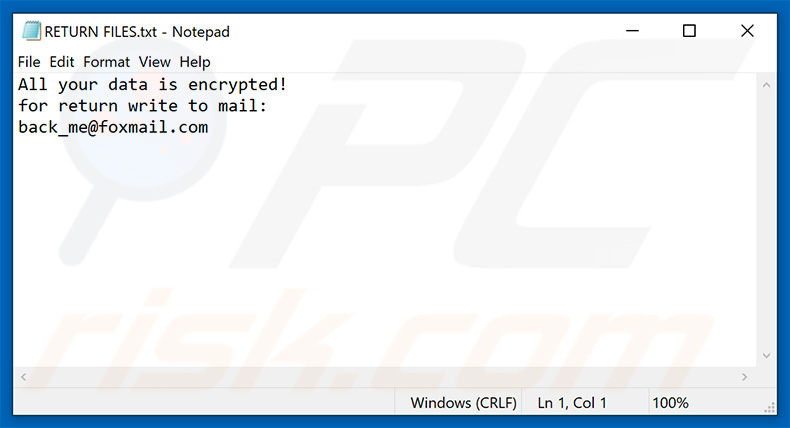

Screenshot do ficheiro de texto Php ("RETURN FILES.txt"):

Texto apresentado neste ficheiro:

All your data is encrypted!

for return write to mail:

back_me@foxmail.com

Screenshot do processo Php no Gestor de Tarefas do Windows:

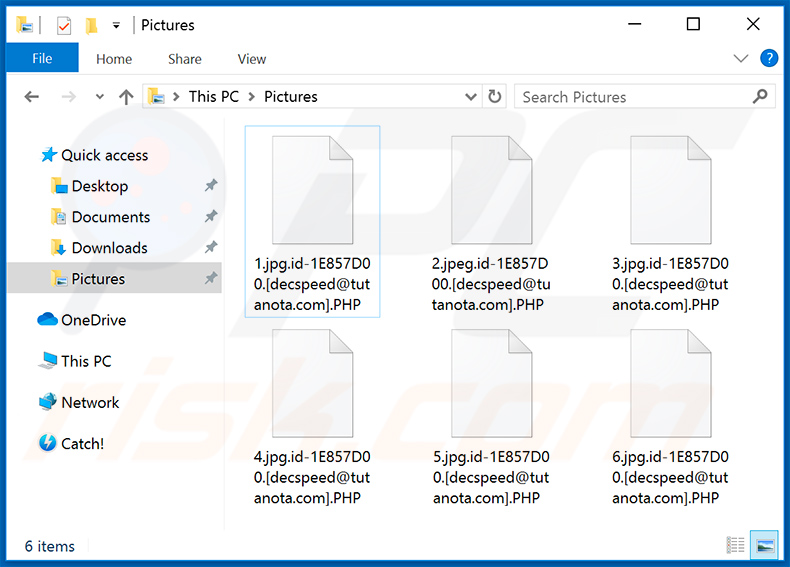

Screenshot dos ficheiros encriptados pelo Php (extensão ".php"):

Atualização 8 de maio de 2020 - Os criminosos cibernéticos lançaram recentemente uma outra variante do ransomware Php, que fornece notas de resgate ligeiramente diferentes (janela pop-up/ficheiro de texto) e anexa nomes de ficheiros com um endereço de e-mail diferente ("decspeed@tutanota.com") , além de adicionar extensão em letras maiúsculas em vez de minúsculas (".PHP" em vez de ".php").

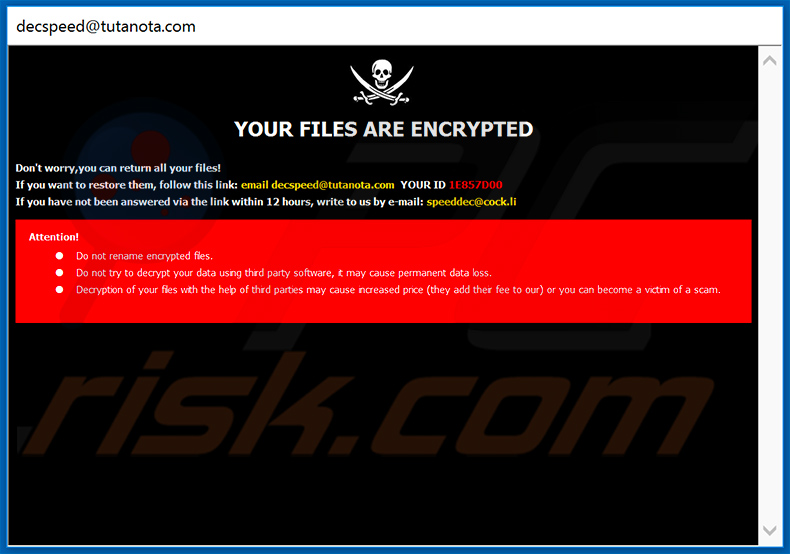

Screenshot da janela pop-up atualizada do ransomware Php:

Texto apresentado em:

YOUR FILES ARE ENCRYPTED

Don't worry,you can return all your files!

If you want to restore them, follow this link:email decspeed@tutanota.com YOUR ID -

If you have not been answered via the link within 12 hours, write to us by e-mail:speeddec@cock.li

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

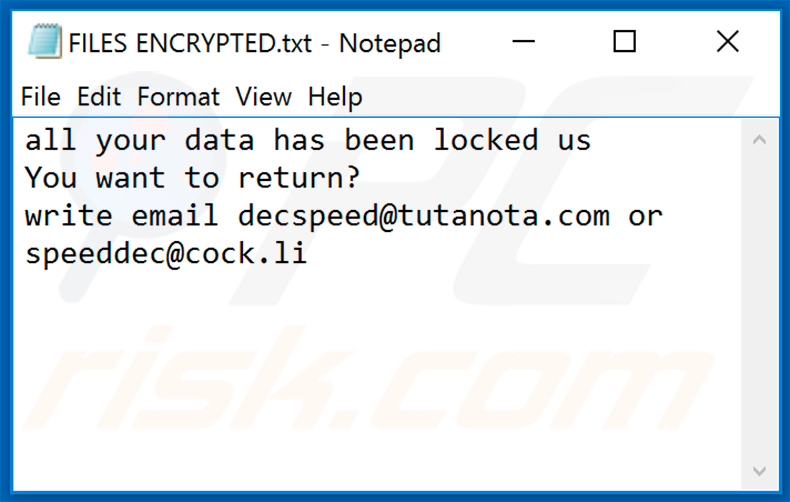

Screenshot do ficheiro de texto atualizado do ransomware Php ("FILES ENCRYPTED.txt"):

Texto apresentado em:

all your data has been locked us

You want to return?

write email decspeed@tutanota.com or speeddec@cock.li

Ficheiros encriptados pelo ransomware Php atualizado (extensão ".PHP"):

Remoção do ransomware php:

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

O vídeo indica os passos a serem tomados no caso de infecção por ransomware:

Menu rápido:

- O que é vírus Php?

- PASSO 1. Reportar ransomware às autoridades.

- PASSO 2. Isolar o dispositivo infectado.

- PASSO 3. Identificar a infecção de ransomware.

- PASSO 4. Pesquisar ferramentas de desencriptação de ransomware.

- PASSO 5. Restaurar ficheiros com ferramentas de recuperação de dados.

- PASSO 6. Criação de cópias de seguranças de dados.

Se for vítima de um ataque de ransomware, recomendamos reportar este incidente às autoridades. Ao fornecer informações às agências de aplicação da lei, ajudará a rastrear o crime cibernético e, potencialmente, auxiliará no julgamento dos invasores. Aqui fica uma lista de autoridades onde deve reportar um ataque de ransomware. Para obter a Lista completa de centros de segurança cibernética localizações e informações sobre por que deve reportar ataques de ransomware, leia este artigo.

Lista de autoridades locais onde os ataques de ransomware devem ser reportados (escolha uma, dependendo do endereço da sua residência):

EUA - Internet Crime Complaint Centre IC3

Reino Unido - Action Fraud

Espanha- Policía Nacional

França - Ministère de l'Intérieur

Alemanha- Polizei

Itália - Polizia di Stato

Holanda - Politie

Polónia - Policja

Portugal - Polícia Judiciária

Isolar o dispositivo infectado:

Algumas infecções do tipo ransomware são projetadas para encriptar os ficheiros em dispositivos de armazenamento externos, infectá-los e até mesmo distribuir por toda a rede local. Por este motivo, é muito importante isolar o dispositivo infectado (computador) o mais rápido possível.

PASSO 1: Desligue-se da internet.

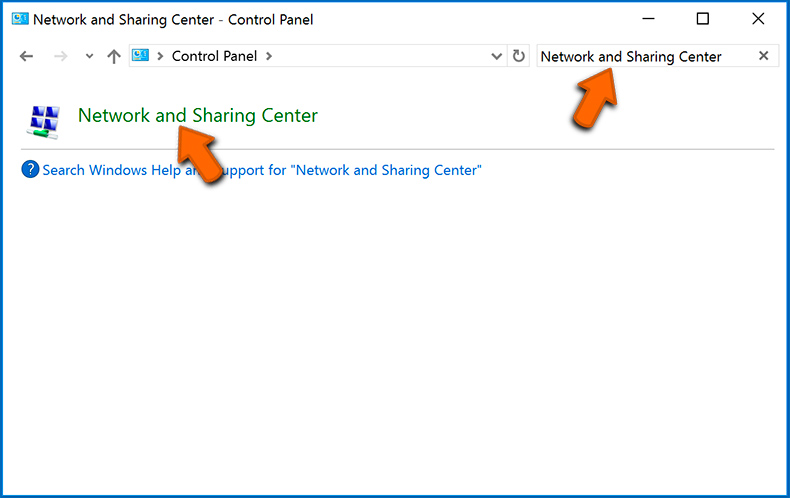

A forma mais fácil de desligar um computador da internet é desligar o cabo Ethernet da placa-mãe, no entanto, alguns dispositivos estão ligados através de uma rede wireless e para alguns utilizadores (especialmente os que não são particularmente experientes em tecnologia), desligar cabos pode parecer problemático. Portanto, também pode desligar o sistema manualmente através do Painel de Controlo::

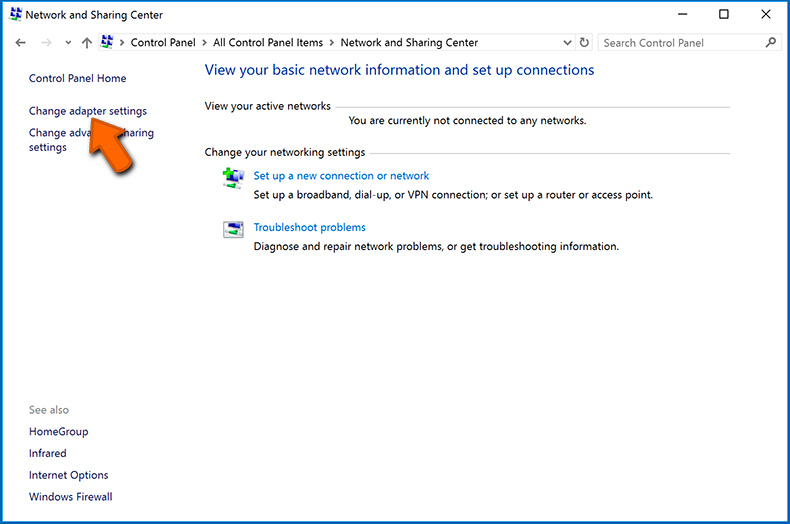

Navegue até o "Painel de Controlo", clique na barra de pesquisa no canto superior direito do ecrã, digite "Central de Rede e Partilha" e selecione o resultado da pesquisa:

Clique na opção "Alterar configurações do adaptador" no canto superior esquerdo da janela:

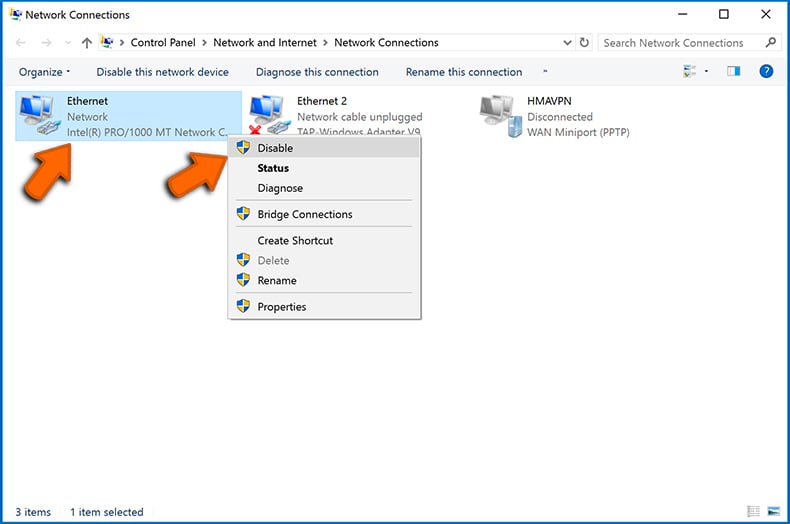

Clique com o botão direito em cada ponto de ligação e selecione "Desativar". Uma vez desativado, o sistema não estará mais ligado à internet. Para reativar os pontos de ligação, basta clicar com o botão direito novamente e selecionar "Ativar".

PASSO 2: desligar todos os dispositivos de armazenamento.

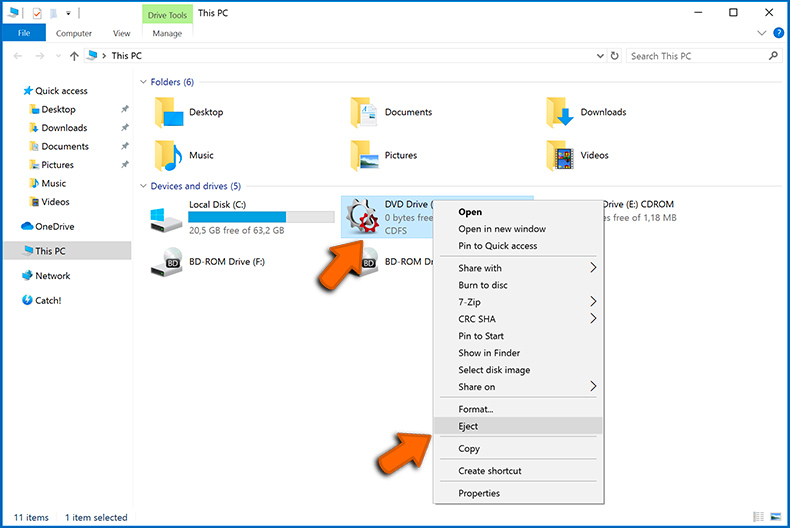

Conforme mencionado acima, o ransomware pode encriptar dados e infiltrar-se em todos os dispositivos de armazenamento conectados ao computador. Por este motivo, todos os dispositivos de armazenamento externo (drives flash, discos rígidos portáteis, etc.) devem ser desligados imediatamente, no entanto, recomendamos que ejete cada dispositivo antes de desligar para evitar corrupção de dados:

Navegue até "O Meu Computador", clique com o botão direito em cada dispositivo desligado e selecione "Ejetar":

PASSO 3: Saída das contas de armazenamento em nuvem.

Alguns tipos de ransomware podem ser capazes de sequestrar software que manipula dados armazenados na "the Cloud". Portanto, os dados podem ser corrompidos/encriptados. Por este motivo, deve fazer logout de todas as contas de armazenamento em nuvem em navegadores e outros softwares relacionados. Também deve considerar a desinstalação temporária do software de gestão em nuvem até que a infecção seja completamente removida.

Identificar a infecção de ransomware.:

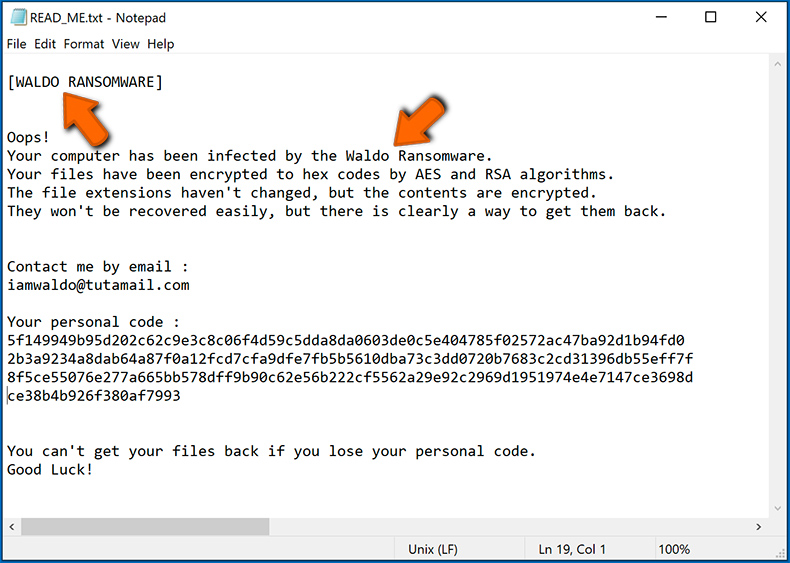

Para lidar adequadamente com uma infecção, é preciso primeiro identificá-la. Algumas infecções de ransomware usam mensagens de pedeção de resgate como uma introdução (consulte o ficheiro de texto de ransomware WALDO abaixo).

Isso, contudo, é raro. Na maioria dos casos, as infecções de ransomware exibem mensagens mais diretas, simplesmente afirmando que os dados foram encriptados e que as vítimas devem pagar algum tipo de resgate. Note que as infecções do tipo ransomware normalmente geram mensagens com nomes de ficheiro diferentes (por exemplo, "_readme.txt", "READ-ME.txt", "DECRYPTION_INSTRUCTIONS.txt", "DECRYPT_FILES.html", etc.). Portanto, usar o nome de uma mensagem de resgate pode parecer uma boa forma de identificar a infecção. O problema é que a maioria destes nomes são genéricos e algumas infecções usam os mesmos nomes, embora as mensagens exibidos sejam diferentes e as infecções em si não estejam relacionadas. Portanto, usar o nome do ficheiro da mensagem sozinho pode ser ineficaz e até mesmo conduzir à a perda de dados permanente (por exemplo, ao tentar desencriptar os dados utilizando ferramentas concebidas para diferentes infecções de resgate, é provável que os utilizadores acabem por danificar permanentemente os ficheiros e a desencriptação deixará de ser possível mesmo com a ferramenta correcta).

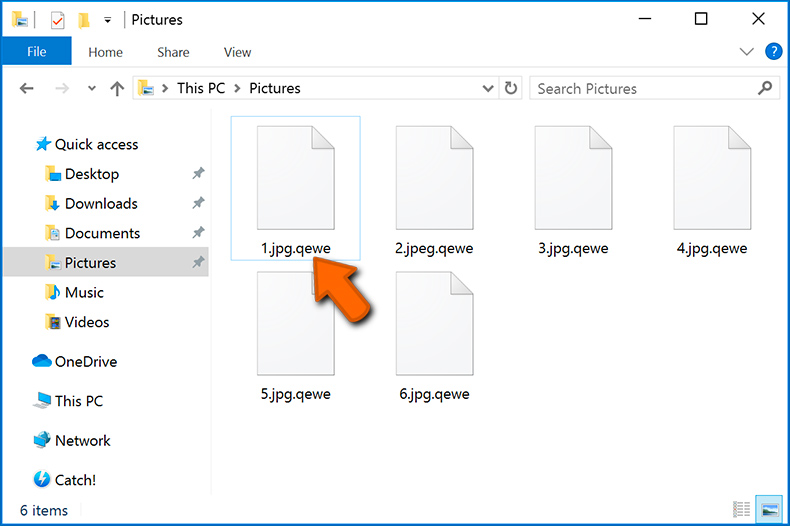

Outra forma de identificar uma infecção de ransomware é verificar a extensão do ficheiro, que é anexada a cada ficheiro encriptado. As infecções de ransomware geralmente são nomeadas pelas extensões que acrescentam (veja os ficheiros encriptados pelo Qewe ransomware abaixo).

Este método só é eficaz, no entanto, quando a extensão anexada é única - muitas infecções de ransomware anexam uma extensão genérica (por exemplo, ".encrypted", ".enc", ".crypted", ".locked", etc.). Nestes casos, a identificação do ransomware pela sua extensão anexada torna-se impossível.

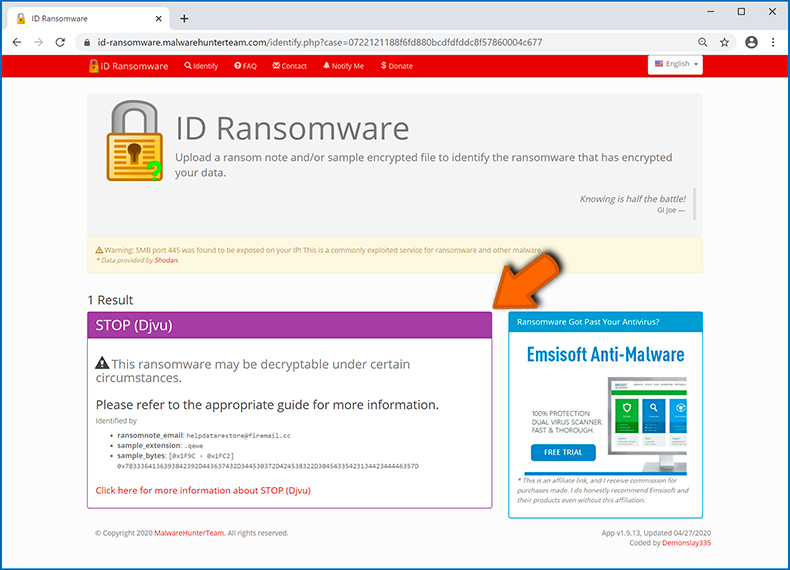

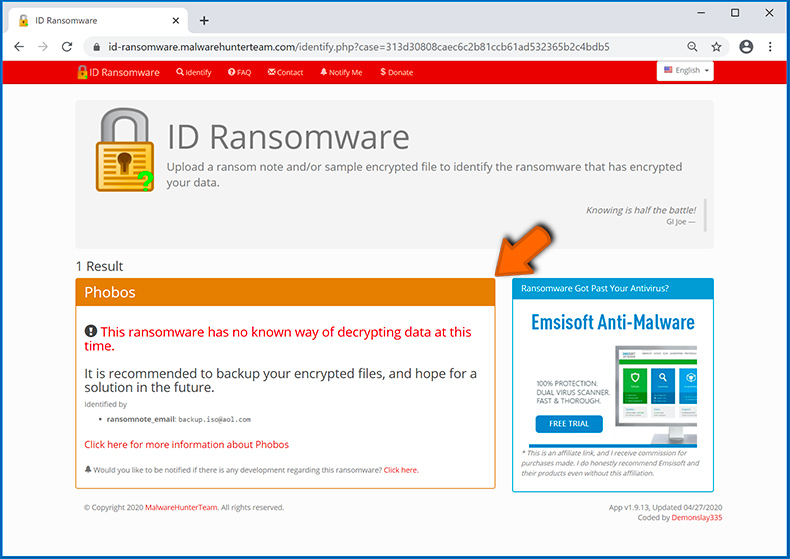

Uma das formas mais fáceis e rápidas de identificar uma infecção de ransomware é usar o site ID Ransomware. Este serviço oferece suporte à maioria das infecções de ransomware existentes. As vítimas simplesmente carregam uma mensagem de resgate e/ou um ficheiro encriptado (recomendamos que carregue ambos, se possível).

O ransomware será identificado em segundos e receberá vários detalhes, como o nome da família de malware à qual a infecção pertence, se é desencriptável e assim por diante.

Exemplo 1 (ransomware Qewe [Stop/Djvu]):

Exemplo 2 (ransomware .iso [Phobos]):

Se os seus dados forem encriptados por um ransomware não compatível com ID Ransomware, pode sempre tentar pesquisar na Internet ao usar certas palavras-chave (por exemplo, título da mensagem de resgate, extensão de ficheiro, e-mails de contato fornecidos, endereços de criptowallet, etc.) .

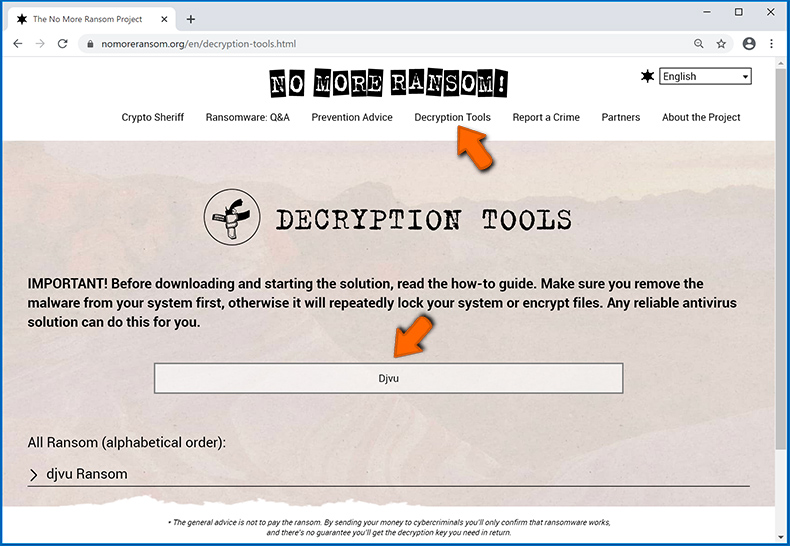

Pesquisar ferramentas de desencriptação de ransomware:

Os algoritmos de encriptação usados pela maioria das infecções do tipo ransomware são extremamente sofisticados e, se a encriptação for executada corretamente, apenas o desenvolvedor é capaz de restaurar os dados. Isso ocorre porque a desencriptação requer uma chave específica, que é gerada durante a encriptação. Restaurar dados sem chave é impossível. Na maioria dos casos, os criminosos cibernéticos armazenam as chaves num servidor remoto, em vez de usar a máquina infectada como host. Dharma (CrySis), Phobos e outras famílias de infecções de ransomware de ponta são virtualmente perfeitas e, portanto, restaurar dados encriptados sem o envolvimento dos desenvolvedores é simplesmente impossível. Apesar disso, existem dezenas de infecções do tipo ransomware que são mal desenvolvidas e contêm várias falhas (por exemplo, o uso de chaves de encriptação/desencriptação idênticas para cada vítima, chaves armazenadas localmente, etc.).

Encontrar a ferramenta de desencriptação correta na Internet pode ser muito frustrante. Por este motivo, recomendamos que use o No More Ransom Project a é aqui que identificar a infecção por ransomware é útil. O site do No More Ransom Project contém uma seção "Ferramentas de desencriptação" com uma barra de pesquisa. Insira o nome do ransomware identificado e todos os desencriptadores disponíveis (se houver) serão listados.

Restaurar ficheiros com ferramentas de recuperação de dados:

Dependendo da situação (qualidade da infecção de ransomware, tipo de algoritmo de encriptação usado, etc.), pode ser possível restaurar dados com certas ferramentas de terceiros. Portanto, aconselhamos a utilização da ferramenta Recuva desenvolvida pelo CCleaner. Esta ferramenta suporta mais de mil tipos de dados (gráficos, vídeo, áudio, documentos, etc.) e é muito intuitiva (é necessário pouco conhecimento para recuperar dados). Além disso, o recurso de recuperação é totalmente gratuito.

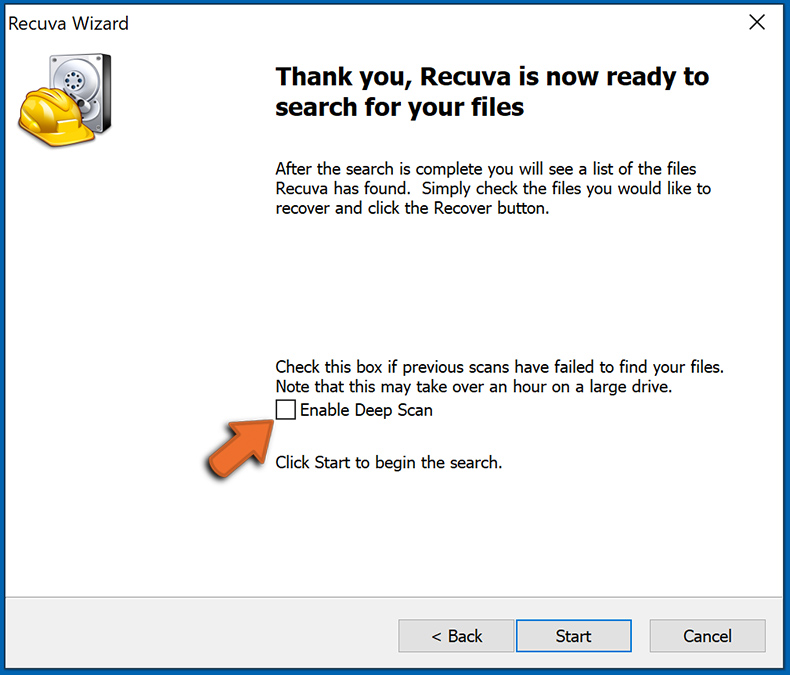

PASSO 1: Faça uma verificação.

Execute a aplicação Recuva e siga o assistente. Verá várias janelas permitindo que escolha quais tipos de ficheiro procurar, quais localizações devem ser verificadas, etc. Tudo o que precisa fazer é selecionar as opções que está procurando e iniciar a verificação. Aconselhamos a ativar a "Verificação Completa" antes de iniciar, caso contrário, os recursos de digitalização da aplicação serão restritos.

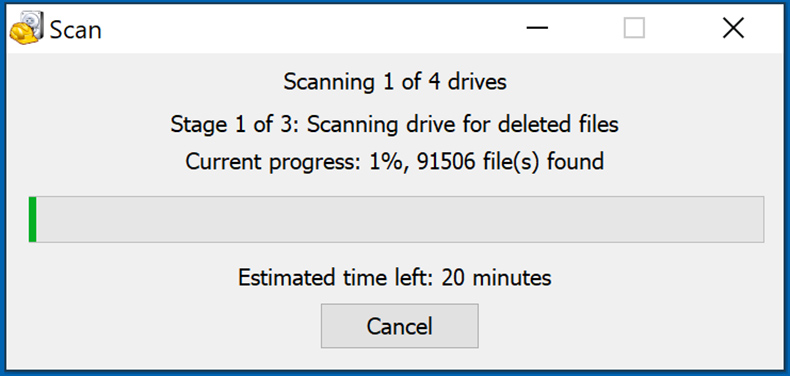

Aguarde que Recuva conclua a verificação. A duração da verificação depende do volume de ficheiros (em quantidade e tamanho) que está verificando (por exemplo, várias centenas de gigabytes podem conduzir mais de uma hora para verificar). Portanto, seja paciente durante o processo de digitalização. Também desaconselhamos modificar ou excluir ficheiros existentes, pois isso pode interferir na verificação. Se adicionar dados adicionais (por exemplo, descarregamento de ficheiros/conteúdo) durante a verificação, isso prolongará o processo:

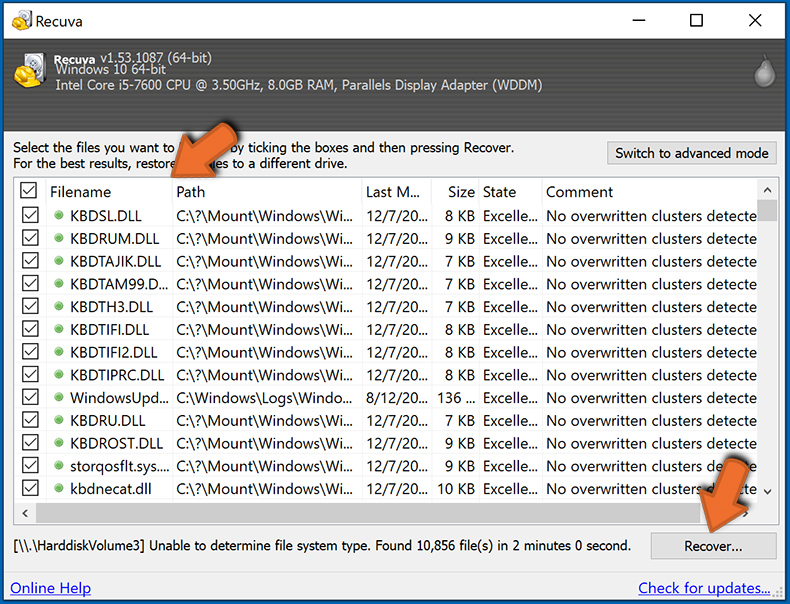

PASSO 2: Recuperar dados.

Assim que o processo for concluído, selecione as pastas/ficheiros que deseja restaurar e simplesmente clique em "Recuperar". Note que algum espaço livre na sua unidade de armazenamento é necessário para restaurar os dados:

Criação de cópias de seguranças de dados:

A gestão adequada de ficheiros e a criação de cópias de seguranças são essenciais para a segurança dos dados. Portanto, sempre tenha muito cuidado e pense no futuro.

Gestão da partição: Recomendamos que armazene os seus dados em várias partições e evite armazenar ficheiros importantes dentro da partição que contém todo o sistema operativo. Se cair numa situação em que não consiga inicializar o sistema e seja forçado a formatar o disco no qual o sistema operativo está instalado (na maioria dos casos, é onde se escondem as infecções por malware), perderá todos os dados armazenados nessa unidade. Esta é a vantagem de ter múltiplas partições: se tem todo o dispositivo de armazenamento atribuído a uma única partição, será forçado a deletar tudo, no entanto, criar múltiplas partições e alocar os dados corretamente permite prevenir tais problemas. Pode formatar facilmente uma única partição sem afetar as outras - portanto, uma será limpa e as outras permanecerão intactas, e os seus dados serão salvos. gerenciar partições é bastante simples e pode encontrar todas as informações necessárias na página de documentação da Microsoft na web.

Cópias de dados: Um dos métodos de cópia de segurança mais confiáveis é usar um dispositivo de armazenamento externo e mantê-lo desdesligado. Copie os seus dados para um disco rígido externo, unidade flash (thumb), SSD, HDD ou qualquer outro dispositivo de armazenamento, desligue-o e guarde-o num local seco, longe do sol e de temperaturas extremas. Este método é, no entanto, bastante ineficiente, uma vez que cópias de seguranças e atualizações de dados precisam ser feitos regularmente. Também pode usar um serviço de nuvem ou servidor remoto. Aqui, é necessária uma ligação com a Internet e sempre há a hipótese de uma violação de segurança, embora seja uma ocasião muito rara.

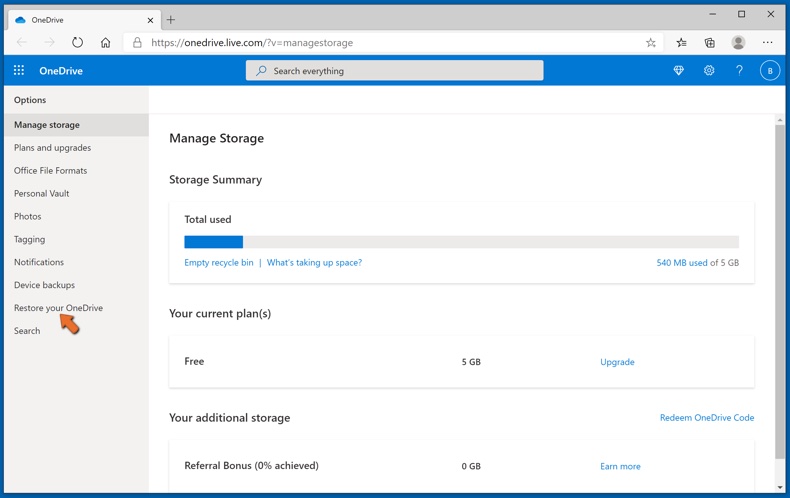

Recomendamos o uso do Microsoft OneDrive para fazer cópia de segurança dos seus ficheiros. O OneDrive permite armazenar os seus ficheiros pessoais e dados na nuvem, sincronizar ficheiros entre computadores e dispositivos móveis, permitindo que aceste e edite os seus ficheiros de todos os seus dispositivos Windows. O OneDrive permite que salve, partilhe e visualize ficheiros, aceste o histórico de descarregamento, mova, exclua e renomeie ficheiros, bem como crie novas pastas e muito mais.

Pode fazer cópia de segurança das suas pastas e ficheiros mais importantes no PC (as pastas da Área de Trabalho, Documentos e Imagens). Alguns dos recursos mais notáveis do OneDrive incluem o controlo de versão de ficheiro, que mantém versões anteriores de ficheiros por até 30 dias. O OneDrive possui uma Reciclagem na qual todos os seus ficheiros excluídos são armazenados por um tempo limitado. Os ficheiros excluídos não são contados como parte da alocação do utilizador.

O serviço é construído a usar tecnologias HTML5 e permite que carregue ficheiros de até 300 MB arrastando e soltando no navegador da web ou até 10 GB através da aplicação OneDrive para ambiente de trabalho. Com o OneDrive, pode descarregar pastas inteiras como um único ficheiro ZIP com até 10.000 ficheiros, embora não possa exceder 15 GB por descarregamento único.

O OneDrive vem com 5 GB de armazenamento gratuito pronto para uso, com opções adicionais de armazenamento de 100 GB, 1 TB e 6 TB disponíveis por uma taxa baseada em assinatura. Pode obter um destes planos de armazenamento comprando armazenamento adicional separadamente ou com a assinatura do Office 365.

A criar uma cópia de segurança de dados:

O processo de cópia de segurança é o mesmo para todos os tipos de ficheiros e pastas. Veja como pode fazer cópia de segurança dos seus ficheiros a usar o Microsoft OneDrive

PASSO 1: Escolha os ficheiros/pastas que deseja fazer cópia de segurança.

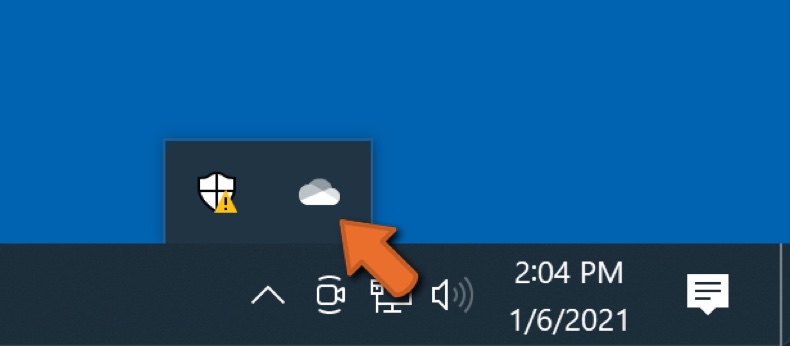

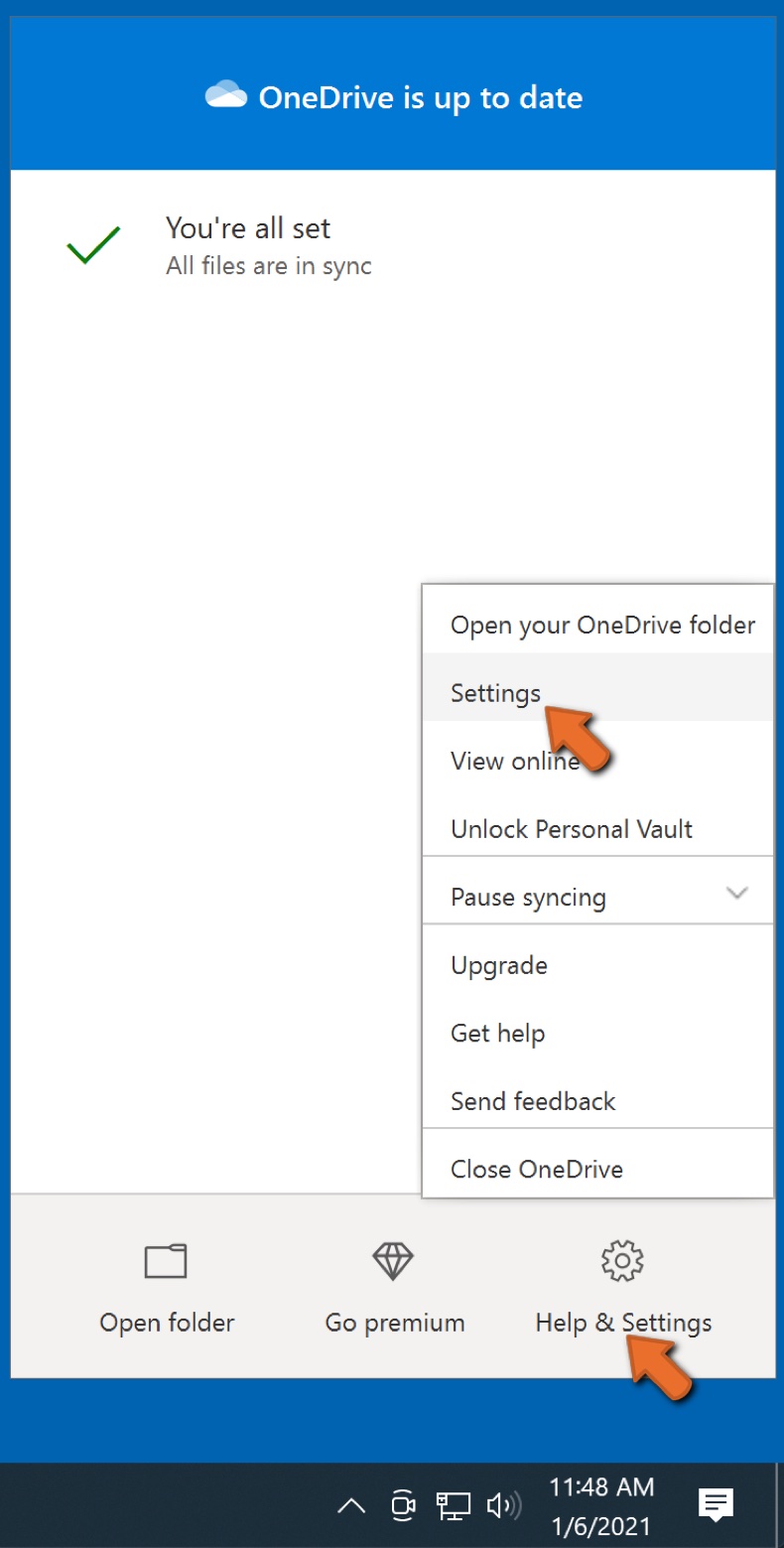

Clique no ícone da nuvem OneDrive para abrir o menu OneDrive. Enquanto estiver neste menu, pode personalizar as configurações de cópia de segurança de ficheiros.

Clique em Ajuda & Configurações e selecione Configurações no menu suspenso.

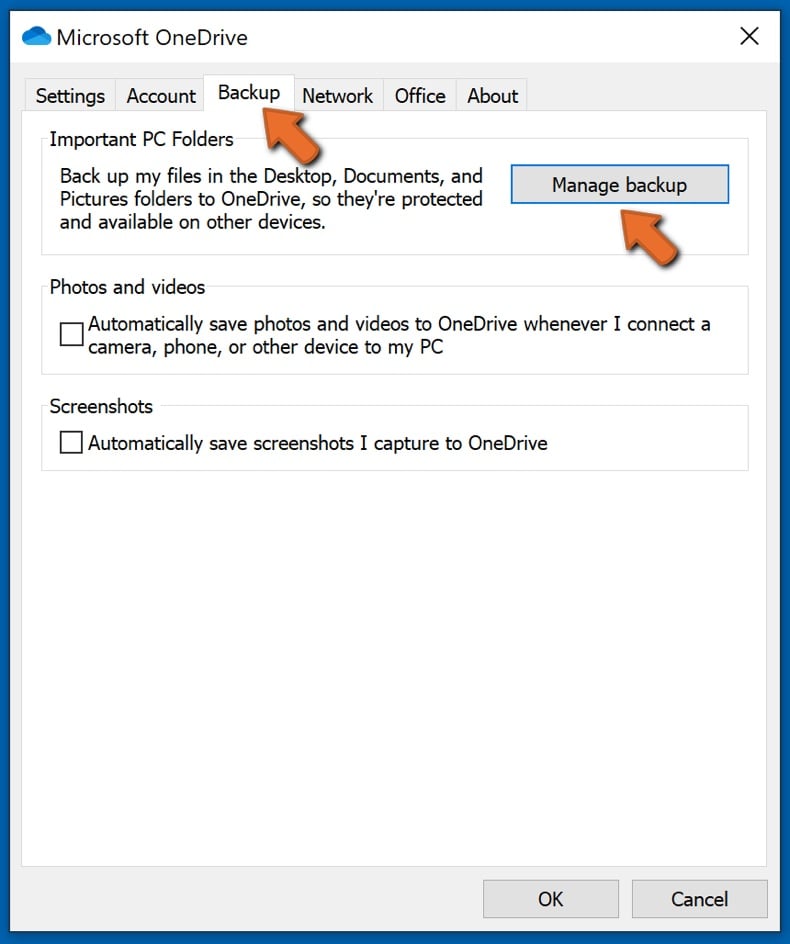

Vá para o separador Cópia de Segurança e clique em gerir cópia de segurança.

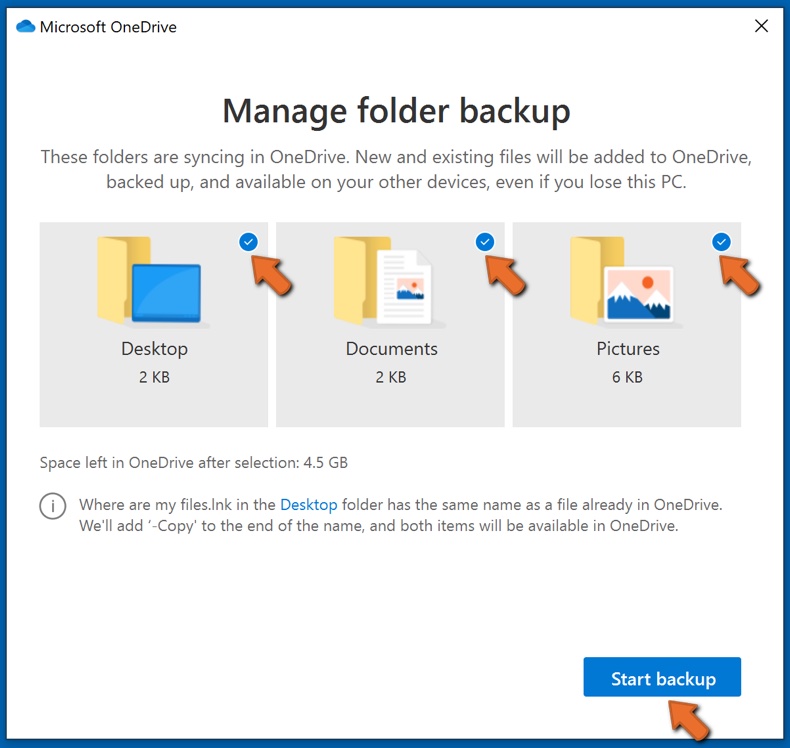

Neste menu, pode escolher fazer cópia de segurança da Ambiente de Trabalho e de todos os ficheiros nela contidos, e das pastas Documentos e Imagens, novamente, com todos os ficheiros nelas. Clique em Iniciar cópia de segurança.

Agora, quando adiciona um ficheiro ou pasta nas pastas do Ambiente de Trabalho e Documentos e Imagens, a cópia de segurança será feita automaticamente no OneDrive.

Para adicionar pastas e ficheiros que não estejam nas localizações mostradas acima, deve adicioná-las manualmente.

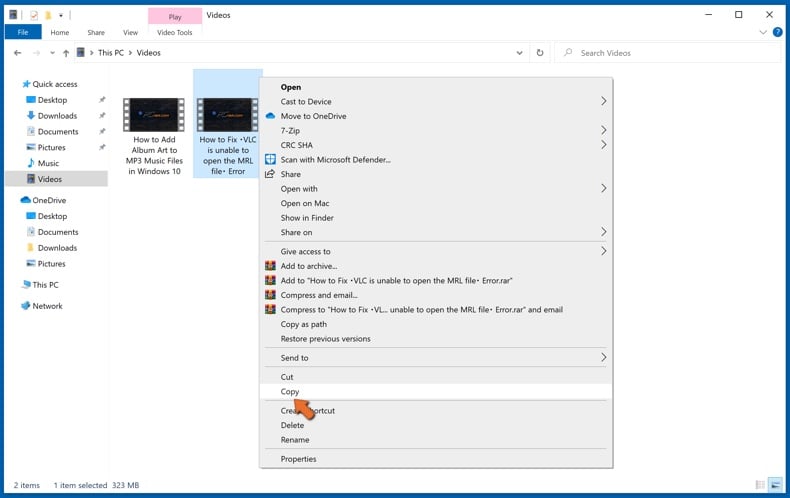

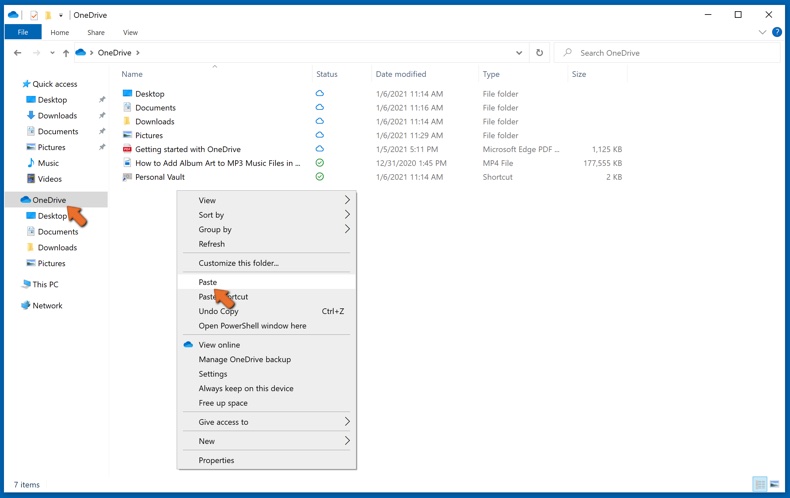

Abra o Explorador de Ficheiros e navegue até o local da pasta/ficheiro que deseja fazer cópia de segurança. Selecione o item, clique com o botão direito e clique em Copiar.

Em seguida, navegue até OneDrive, clique com o botão direito em qualquer lugar da janela e clique em Colar. Como alternativa, pode simplesmente arrastar e soltar um ficheiro no OneDrive. O OneDrive criará automaticamente uma cópia de segurança da pasta/ficheiro.

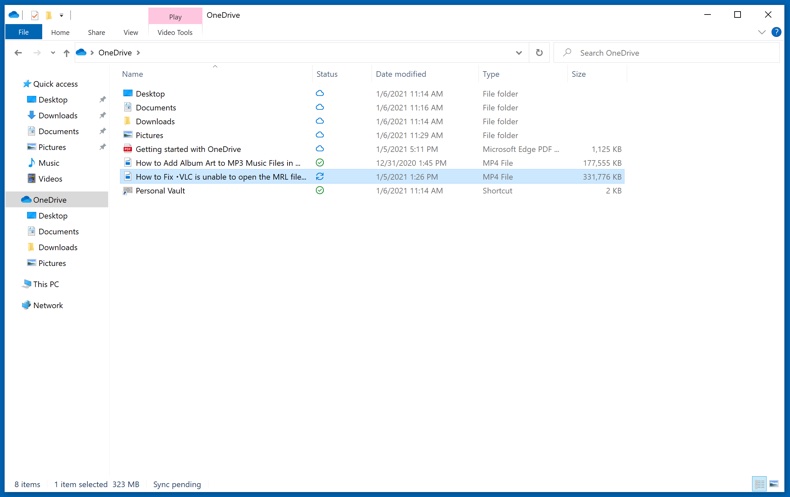

Todos os ficheiros adicionados à pasta OneDrive são copiados na nuvem automaticamente. O círculo verde com a marca de seleção indica que o ficheiro está disponível localmente e no OneDrive e que a versão do ficheiro é a mesma em ambos. O ícone de nuvem azul indica que o ficheiro não foi sincronizado e está disponível apenas no OneDrive. O ícone de sincronização indica que o ficheiro está a ser sincronizado no momento.

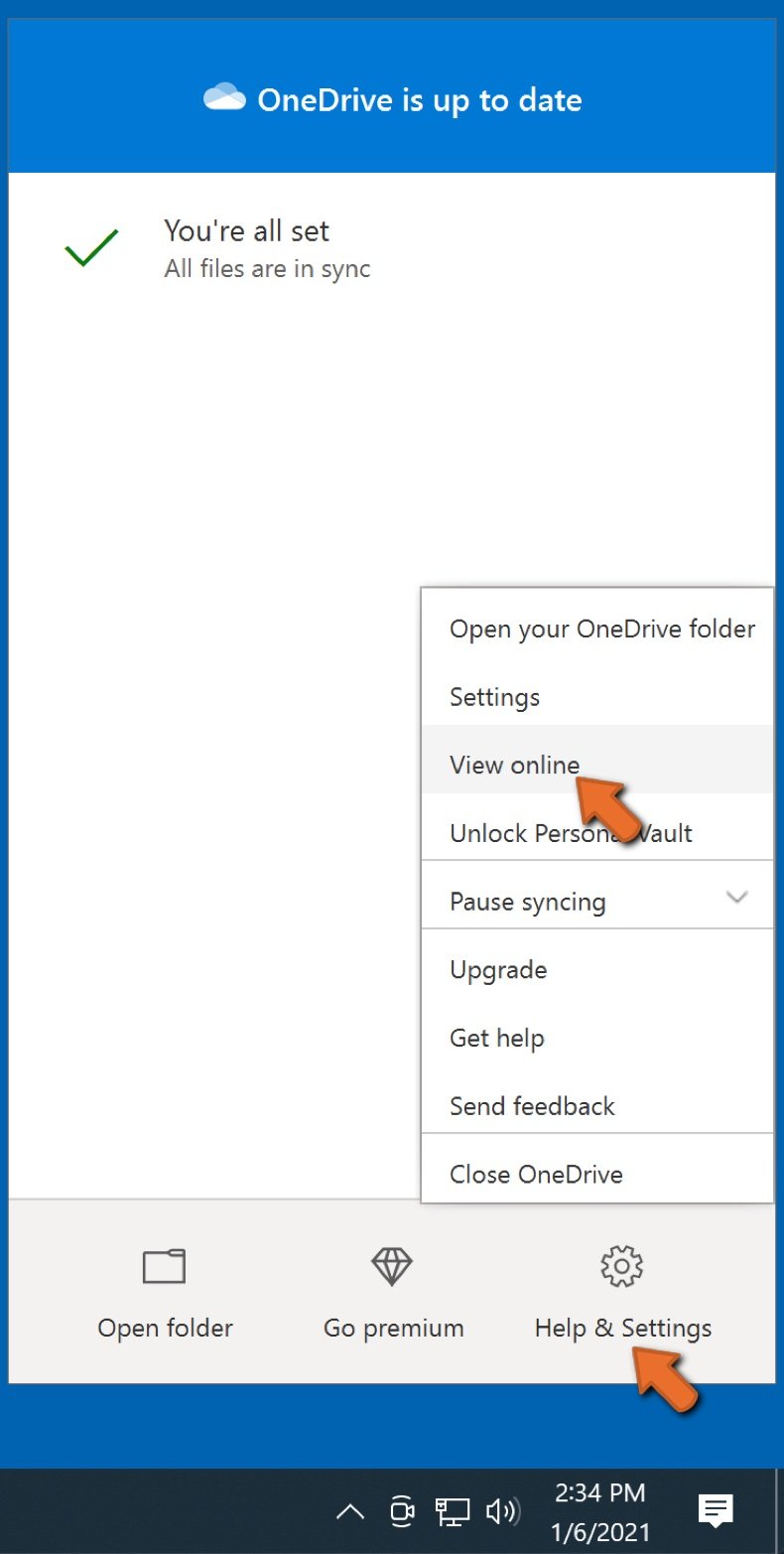

Para aceder ficheiros localizados apenas no OneDrive online, vá para o menu suspenso Ajuda & Configurações e selecione Exibir online.

PASSO 2: Restaurar ficheiros corrompidos.

O OneDrive garante que os ficheiros permaneçam sincronizados, para que a versão do ficheiro no computador seja a mesma versão na nuvem. No entanto, se o ransomware encriptou os seus ficheiros, pode aproveitar as vantagens do recurso de histórico de versões do OneDrive, que permite restaurar as versões dos ficheiros antes da encriptação.

O Microsoft 365 possui um recurso de detecção de ransomware que notifica quando os seus ficheiros do OneDrive são atacados e orienta-o durante o processo de restauração dos seus ficheiros. Deve-se observar, entretanto, que se não tiver uma assinatura paga do Microsoft 365, terá apenas uma detecção e recuperação de ficheiro gratuitamente.

Se os seus ficheiros do OneDrive forem excluídos, corrompidos ou infectados por malware, pode restaurar todo o seu OneDrive para um estado anterior. Veja como pode restaurar todo o seu OneDrive:

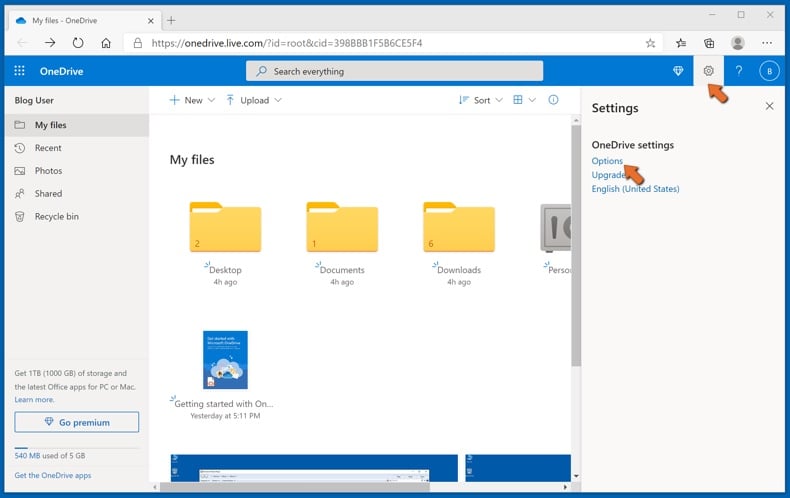

1. Se estiver desligado com uma conta pessoal, clique na engrenagem Configurações na parte superior da página. Em seguida, clique em Opções e selecione Restaurar no seu OneDrive.

Se estiver desligado com uma conta de trabalho ou escola, clique na engrenagem Configurações na parte superior da página. Em seguida, clique em Restaurar o seu OneDrive.

2. Na página Restaurar o seu OneDrive, selecione uma data na lista suspensa. Note que se estiver a restaurar os seus ficheiros após a detecção automática de ransomware, uma data de restauro será selecionada para si.

3. Depois de configurar todas as opções de restauro de ficheiro, clique em Restaurar para desfazer todas as atividades selecionadas.

A melhor forma de evitar danos por infecções de ransomware é manter cópias de seguranças atualizadas regularmente.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários