Adware TopProcesser (Mac)

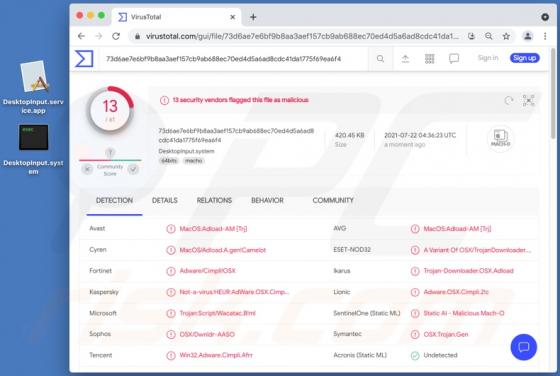

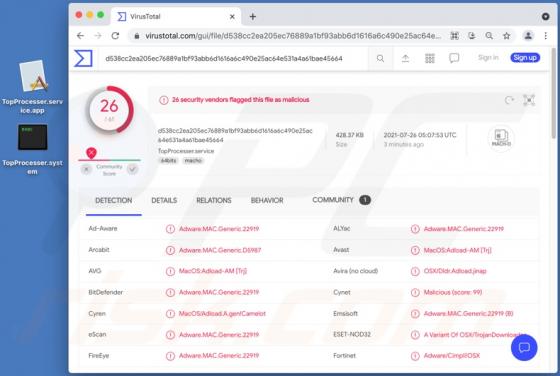

TopProcester é uma aplicação do tipo adware com qualidades de sequestrador de navegador. Opera a fornecer campanhas publicitárias intrusivas e a promover mecanismos de pesquisa falsos através de modificações nas configurações do navegador. Além disso, o software deste tipo normalmente possui rec

![Anúncios Thewowfeed[.]com](/images/thumbnails/th-large-10810-thewowfeed-com-ads.jpg)