Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de malware é o RMC?

O RMC é um malware do tipo stealer baseado na estrutura Electron. A origem potencial deste programa malicioso é a venda do código-fonte do Leet Stealer em abril de 2025, pois há evidências de que o código foi usado na criação do RMC. Este malware, assim como os Leet e Sniffer Stealers, foi disseminado por meio de campanhas sofisticadas usando iscas centradas em jogos de vídeo.

Visão geral do malware RMC

O RMC foi projetado para roubar informações confidenciais de sistemas e, devido a esse comportamento, é classificado como um ladrão. Este malware possui mecanismos anti-análise e anti-detecção, como a verificação de sandbox através de uma lista de exclusão que contém sistemas operativos, GPUs (Unidade de Processamento Gráfico), nomes de host, nomes de utilizador e processos em execução.

O RMC Stealer pode extrair dados de vários navegadores, incluindo Google Chrome, Brave, Microsoft Edge, Opera, Vivaldi, Yandex e Chromium. As informações de interesse incluem cookies do navegador, nomes de utilizador/palavras-passe e dados de identificação pessoal.

Outros programas visados são mensageiros (Discord, BetterDiscord, WhatsApp, Telegram) e software relacionado com jogos (Steam, Growtopia, Minecraft, Epic Games). O ladrão pode extrair informações extensas do Discord, o que permite aos atacantes aceder aos servidores, listas de amigos, mensagens e outros dados pessoais do utilizador.

Além disso, o RMC pode causar infecções em cadeia. Teoricamente, programas capazes de descarregar/instalar cargas adicionais podem infiltrar qualquer tipo de malware nos sistemas (por exemplo, trojans, ransomware, mineradores de criptomoedas, etc.). No entanto, esses programas tendem a funcionar dentro de certas limitações ou especificações na prática.

É pertinente mencionar que uma variante mais antiga do Leet, o ladrão provavelmente usado como base para o ladrão RMC, tem mais capacidades – ou seja, roubar carteiras de criptomoedas, executar comandos PowerShell, exibir funcionalidades de ambiente de trabalho remoto, etc. Também vale a pena mencionar que os desenvolvedores de malware frequentemente aprimoram seus softwares/metodologias. Portanto, possíveis iterações futuras do RMC podem ter funções e recursos adicionais/diferentes.

Em resumo, a presença de softwares como o ladrão RMC em dispositivos pode levar a múltiplas infecções do sistema, graves problemas de privacidade, perdas financeiras e roubo de identidade.

| Nome | RMC malware |

| Tipo de ameaça | Trojan, ladrão, vírus rouba-senhas. |

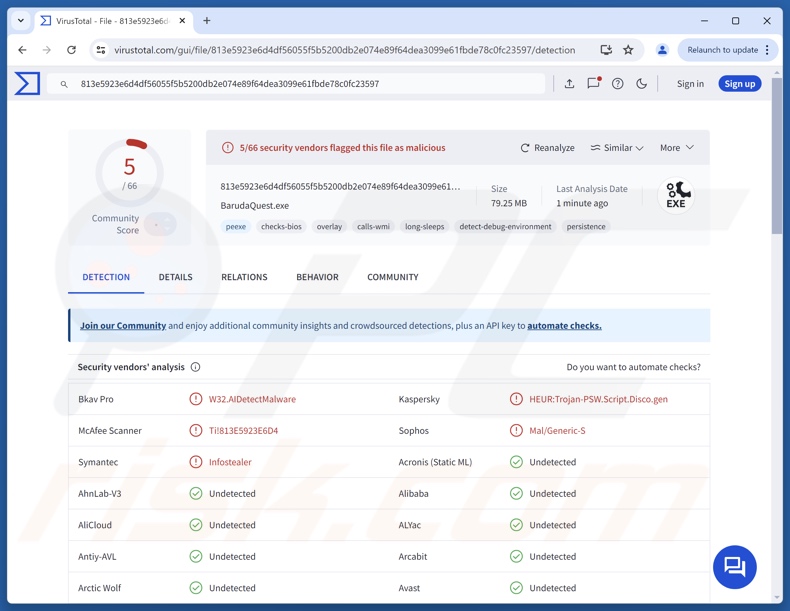

| Nomes de detecção | Bkav Pro (W32.AIDetectMalware), Kaspersky (HEUR:Trojan-PSW. Script.Disco.gen), McAfee Scanner (Ti!813E5923E6D4), Sophos (Mal/Generic-S), Symantec (Infostealer), Lista completa de detecções (VirusTotal) |

| Sintomas | Os cavalos de Tróia são concebidos para se infiltrarem furtivamente no computador da vítima e permanecerem silenciosos, pelo que não são visíveis sintomas específicos numa máquina infetada. |

| Métodos de distribuição | Anexos de e-mail infetados, anúncios online maliciosos, engenharia social, “cracks” de software. |

| Danos | Roubo de palavras-passe e informações bancárias, roubo de identidade, adição do computador da vítima a uma botnet. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Exemplos de malware do tipo Stealer

Já escrevemos sobre vários programas maliciosos; SHUYAL, Myth e Scruffy são apenas alguns dos nossos artigos mais recentes sobre stealers. Estes programas podem ser incrivelmente versáteis ou visar apenas dados específicos.

No entanto, independentemente das informações que o malware procura extrair (se houver), a sua presença num sistema continua a ser uma ameaça à integridade do dispositivo e à segurança do utilizador. Portanto, todas as ameaças devem ser eliminadas imediatamente após a deteção.

Como é que o RMC se infiltrou no meu computador?

Conforme mencionado na introdução, campanhas com temas de jogos têm sido usadas para proliferar os stealers RMC, Leet e Sniffer. O malware chegou aos sistemas como jogos de vídeo. Alguns dos jogos eram falsos e tinham sites e canais do YouTube dedicados, criando uma impressão de legitimidade.

As páginas da web baseavam-se na marca e na arte de jogos reais, por exemplo, “WarHeirs” roubado de The Braves, “Dire Talon” – Project Feline, “Warstorm Fire” – Crossfire: Sierra Squad e “Baruda Quest” – Club Cooee. A maioria destes sites «oficiais» de jogos estava em português, e um número significativo de vítimas estava localizado no Brasil. Inúmeras infeções também foram detetadas nos EUA e na Turquia. Estes supostos videojogos eram promovidos no Discord.

Os executáveis do RMC Stealer tinham nomes relacionados com Steam, configurações e jogos independentes. No momento da redação deste artigo, alguns dos títulos legítimos (por exemplo, Eden, Rooted, Catly) usados nos nomes dos ficheiros estão listados no Steam, mas ainda não foram lançados. Isso não afeta negativamente a proliferação do malware, pois o Steam tem um programa de acesso antecipado.

É importante mencionar que o RMC pode ser disseminado por outros métodos. Phishing e engenharia social são métodos comuns na proliferação de malware. Os programas maliciosos são frequentemente disfarçados ou agrupados com conteúdo normal.

Os ficheiros virulentos apresentam-se em vários formatos, por exemplo, executáveis (.exe, .run, etc.), arquivos (ZIP, RAR, etc.), documentos (Microsoft Office, Microsoft OneNote, PDF, etc.), JavaScript, etc. Basta abrir um ficheiro malicioso para desencadear a cadeia de infeção do sistema.

O malware é distribuído predominantemente através de trojans (backdoors/loaders), downloads drive-by (furtivos/enganosos), canais de download não confiáveis (por exemplo, sites não oficiais e gratuitos de hospedagem de arquivos, redes de compartilhamento Peer-to-Peer, etc.), e-mails/mensagens de spam, malvertising, golpes online, programas/mídia pirata, ativação ilegal de software (“cracking”) e atualizações falsas.

Alguns programas maliciosos podem se proliferar através de redes locais e dispositivos de armazenamento removíveis (por exemplo, unidades flash USB, discos rígidos externos, etc.).

Como evitar a instalação de malware?

Recomendamos vivamente que pesquise o software e o descarregue apenas de fontes oficiais/verificadas. Todos os programas devem ser ativados e atualizados utilizando funções/ferramentas legítimas, uma vez que os adquiridos a terceiros podem conter malware.

Outra recomendação é estar atento ao navegar, uma vez que conteúdos online fraudulentos e perigosos geralmente parecem genuínos e inofensivos. Os e-mails recebidos e outras mensagens devem ser abordados com cuidado. Anexos ou links encontrados em comunicações suspeitas não devem ser abertos, pois podem ser virulentos.

É fundamental para a segurança do dispositivo/utilizador ter um antivírus confiável instalado e mantido atualizado. Este software deve ser usado para realizar varreduras regulares do sistema e remover ameaças e problemas. Se acredita que o seu computador já está infetado, recomendamos executar uma varredura com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Captura de ecrã de sites de jogos falsos que promovem o RMC stealer (fonte da imagem Acronis):

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é RMC?

- PASSO 1. Remoção manual do malware RMC.

- PASSO 2. Verifique se o seu computador está limpo.

Como remover malware manualmente?

A remoção manual de malware é uma tarefa complicada - geralmente é melhor permitir que programas antivírus ou antimalware façam isso automaticamente. Para remover este malware, recomendamos usar Combo Cleaner Antivirus para Windows.

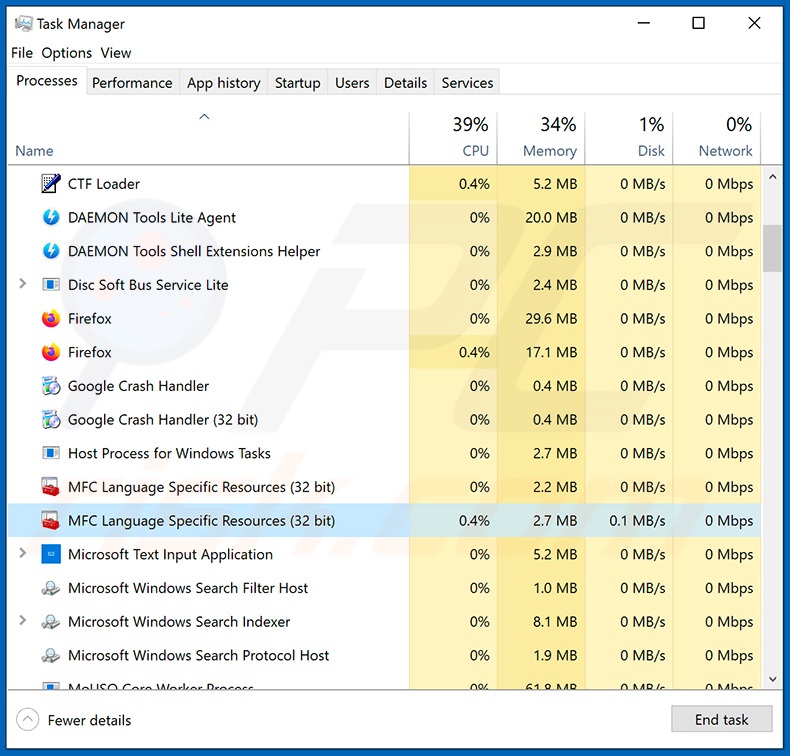

Se desejar remover o malware manualmente, o primeiro passo é identificar o nome do malware que está a tentar remover. Aqui está um exemplo de um programa suspeito em execução no computador de um utilizador:

Se verificou a lista de programas em execução no seu computador, por exemplo, usando o Gerenciador de Tarefas, e identificou um programa que parece suspeito, deve continuar com estas etapas:

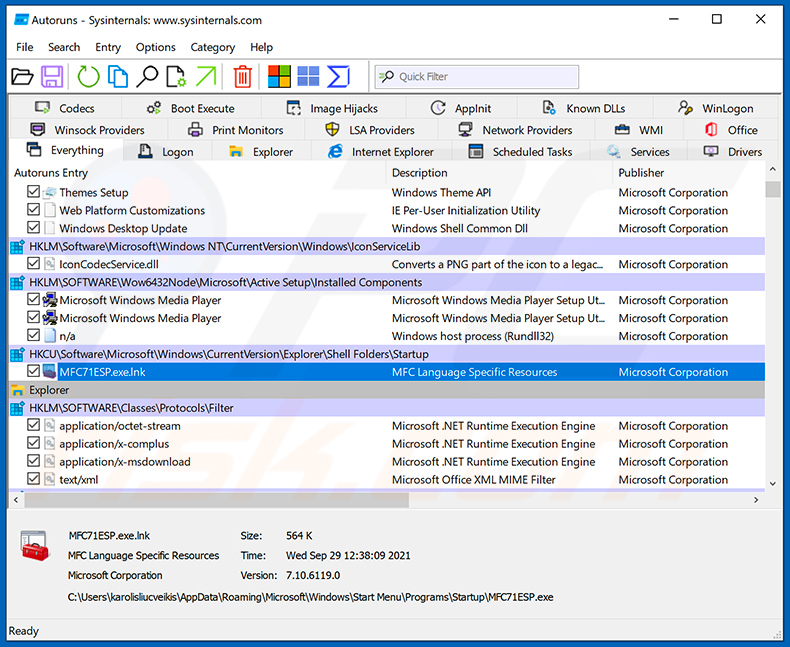

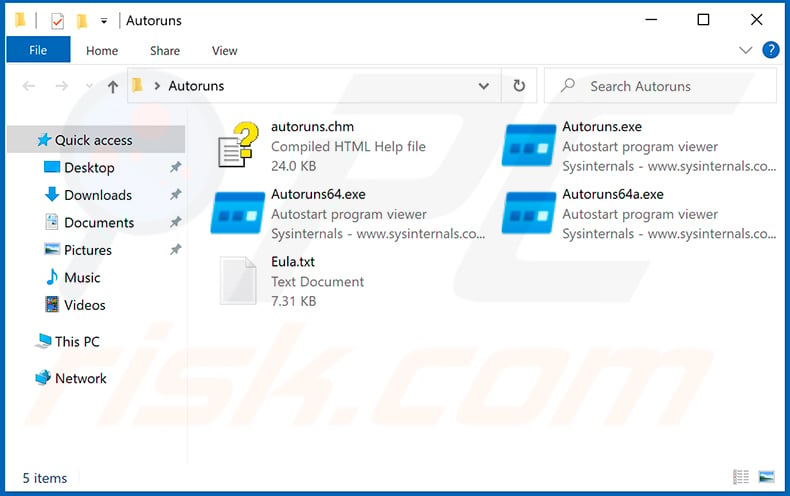

Descarregue um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

Descarregue um programa chamado Autoruns. Este programa mostra as aplicações de arranque automático, o Registo e as localizações do sistema de ficheiros:

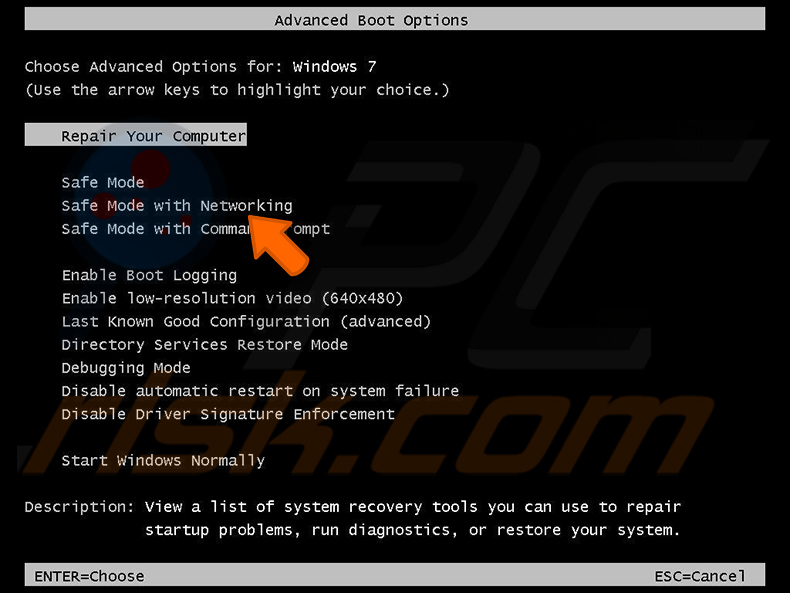

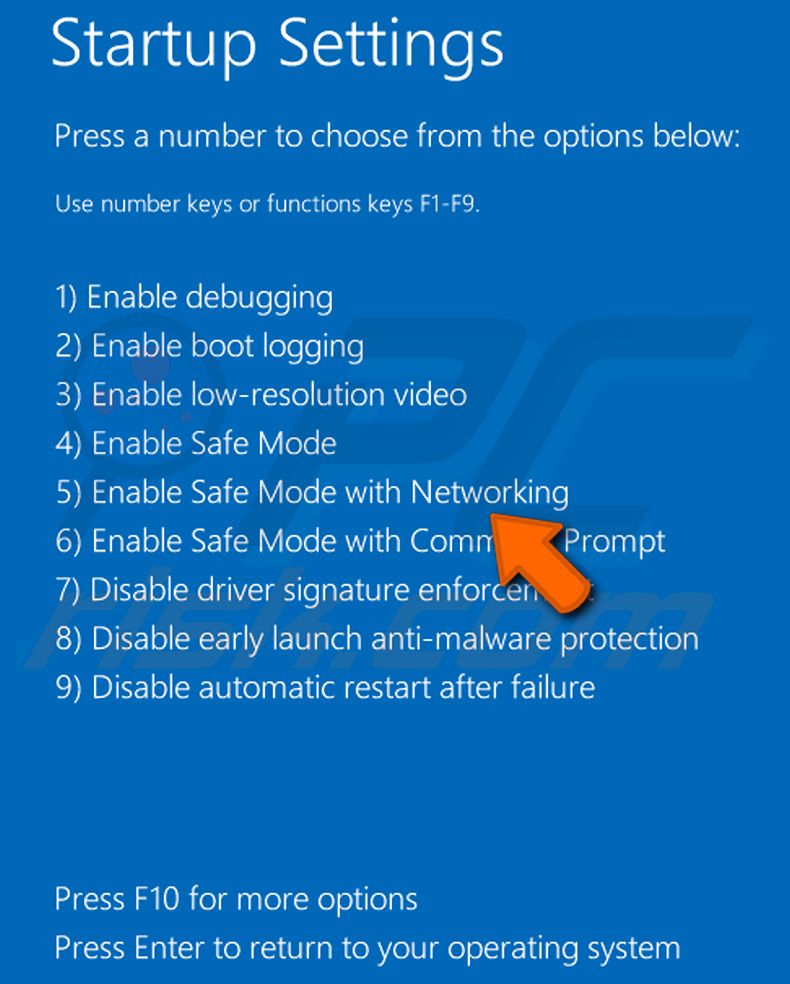

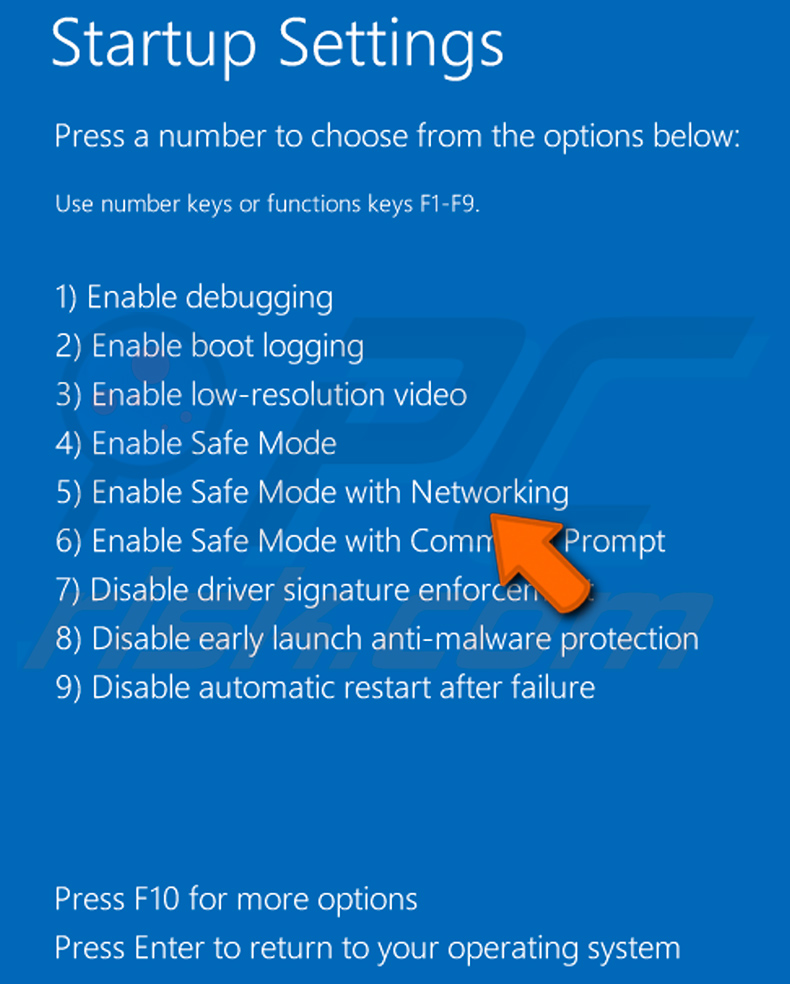

Reinicie o computador no Modo de Segurança:

Reinicie o computador no Modo de Segurança:

Utilizadores do Windows XP e Windows 7: Inicie o computador no Modo de Segurança. Clique em Iniciar, clique em Desligar, clique em Reiniciar, clique em OK. Durante o processo de inicialização do computador, pressione a tecla F8 no teclado várias vezes até ver o menu Opções Avançadas do Windows e, em seguida, selecione Modo de Segurança com Rede na lista.

Vídeo mostrando como iniciar o Windows 7 no “Modo de segurança com rede”:

Utilizadores do Windows 8: Inicie o Windows 8 no Modo de segurança com rede - Vá para a tela Iniciar do Windows 8, digite Avançado e, nos resultados da pesquisa, selecione Configurações. Clique em Opções avançadas de inicialização e, na janela

janela “Definições gerais do PC” aberta, selecione Inicialização avançada. Clique no botão “Reiniciar agora”. O seu computador irá agora reiniciar no “Menu de opções de inicialização avançada”. Clique no botão “Resolver problemas” e, em seguida, clique no botão “Opções avançadas”. Na tela de opções avançadas, clique em “Definições de inicialização”.

Clique no botão «Reiniciar». O seu PC será reiniciado na tela Configurações de inicialização. Pressione F5 para inicializar no Modo de segurança com rede.

Vídeo mostrando como iniciar o Windows 8 no “Modo de segurança com rede”:

Usuários do Windows 10: Clique no logotipo do Windows e selecione o ícone Energia. No menu aberto, clique em ‘Reiniciar’ enquanto mantém pressionada a tecla “Shift” no teclado. Na janela “escolher uma opção”, clique em “Resolver problemas” e, em seguida, selecione “Opções avançadas”.

No menu de opções avançadas, selecione “Configurações de inicialização” e clique no botão ‘Reiniciar’. Na janela seguinte, clique no botão “F5” do teclado. Isso reiniciará o sistema operacional no modo de segurança com rede. p>

Vídeo mostrando como iniciar o Windows 10 no “Modo de segurança com rede”:

Extraia o arquivo baixado e execute o arquivo Autoruns.exe.

Extraia o arquivo baixado e execute o arquivo Autoruns.exe.

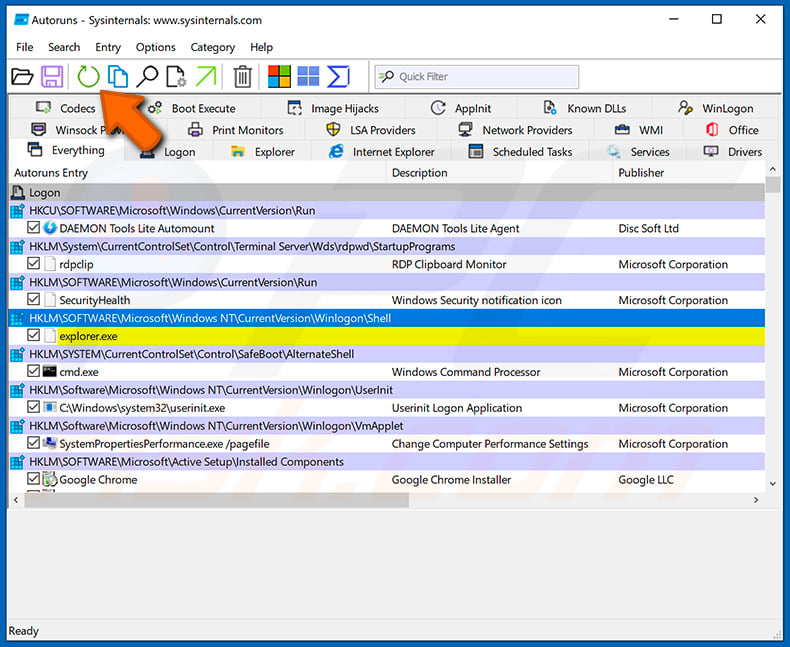

No aplicativo Autoruns, clique em ‘Opções’ na parte superior e desmarque as opções ”Ocultar locais vazios“ e ”Ocultar entradas do Windows“. Após este procedimento, clique no ícone ”Atualizar".

No aplicativo Autoruns, clique em ‘Opções’ na parte superior e desmarque as opções ”Ocultar locais vazios“ e ”Ocultar entradas do Windows“. Após este procedimento, clique no ícone ”Atualizar".

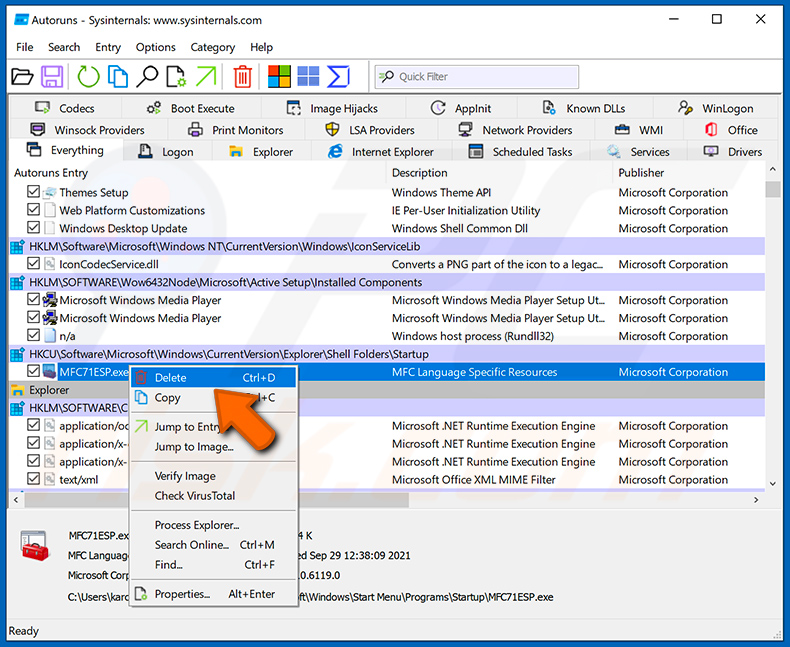

Verifique a lista fornecida pelo aplicativo Autoruns e localize o ficheiro de malware que deseja eliminar.

Verifique a lista fornecida pelo aplicativo Autoruns e localize o ficheiro de malware que deseja eliminar.

Deve anotar o caminho completo e o nome. Observe que alguns malwares ocultam nomes de processos sob nomes de processos legítimos do Windows. Nesta fase, é muito importante evitar a remoção de ficheiros do sistema. Depois de localizar o programa suspeito que deseja remover, clique com o botão direito do rato sobre o nome e selecione «Excluir».

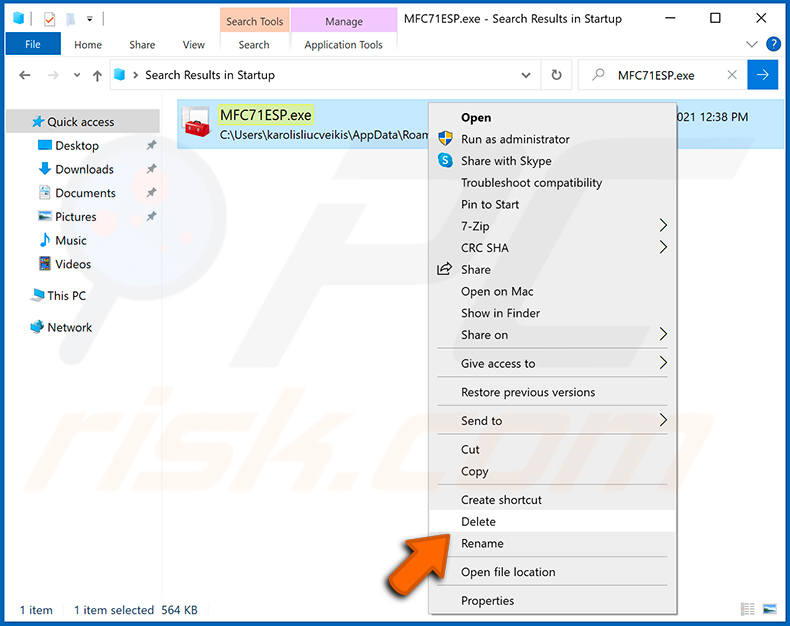

Após remover o malware através da aplicação Autoruns (isso garante que o malware não será executado automaticamente na próxima inicialização do sistema), deve procurar o nome do malware no seu computador. Certifique-se de ativar os ficheiros e pastas ocultos antes de continuar. Se encontrar o nome do ficheiro do malware, certifique-se de removê-lo.

Reinicie o computador no modo normal. Seguir estas etapas deve remover qualquer malware do seu computador. Observe que a remoção manual de ameaças requer conhecimentos avançados de informática. Se não tiver esses conhecimentos, deixe a remoção de malware para programas antivírus e antimalware.

Estas etapas podem não funcionar com infecções por malware avançadas. Como sempre, é melhor prevenir a infeção do que tentar remover o malware posteriormente. Para manter o seu computador seguro, instale as atualizações mais recentes do sistema operativo e utilize software antivírus. Para ter a certeza de que o seu computador está livre de infeções por malware, recomendamos que o verifique com Combo Cleaner Antivirus para Windows.

Perguntas frequentes (FAQ)

O meu computador está infetado com malware RMC. Devo formatar o meu dispositivo de armazenamento para me livrar dele?

Provavelmente não. A remoção de malware raramente requer medidas tão drásticas.

Quais são os maiores problemas que o malware RMC pode causar?

Os perigos representados por uma infeção dependem das capacidades do programa malicioso e do modus operandi dos cibercriminosos. O RMC é um ladrão capaz de extrair dados confidenciais e causar infeções em cadeia. Portanto, a sua presença num dispositivo pode resultar em múltiplas infeções do sistema, graves problemas de privacidade, perdas financeiras e roubo de identidade.

Qual é o objetivo do malware RMC?

A motivação mais comum para as infeções é o ganho financeiro. No entanto, os atacantes também podem usar malware para se divertir, realizar vinganças pessoais, interromper processos (por exemplo, sites, serviços, empresas, etc.), envolver-se em hacktivismo e lançar ataques com motivação política/geopolítica.

Como o malware RMC se infiltrou no meu computador?

O RMC foi distribuído sob o disfarce de jogos de vídeo, que tinham sites dedicados e canais no YouTube, e foram fortemente promovidos no Discord.

Outros disfarces e métodos de distribuição são possíveis. Geralmente, o malware é espalhado por meio de trojans, downloads drive-by, e-mails de spam, malvertising, golpes online, fontes de download suspeitas (por exemplo, sites de freeware e hospedagem de arquivos gratuitos, redes de partilha P2P, etc.), conteúdo pirata, atualizadores falsos e ferramentas ilegais de ativação de software (“cracks”). Alguns programas maliciosos podem se espalhar por redes locais e dispositivos de armazenamento removíveis.

O Combo Cleaner protege-me contra malware?

Sim, o Combo Cleaner pode detetar e remover praticamente todas as infeções de malware conhecidas. Lembre-se de que é fundamental realizar uma verificação completa do sistema, pois softwares maliciosos sofisticados geralmente ficam ocultos nas profundezas dos sistemas.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários