Como evitar ser enganado por e-mails falsos de “Ativação 2FA do MetaMask”

Phishing/FraudeTambém conhecido como: "MetaMask 2FA Activation" e-mail de phishing

Faça uma verificação gratuita e verifique se o seu computador está infectado.

REMOVER AGORAPara usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Que tipo de e-mail é o «MetaMask 2FA Activation»?

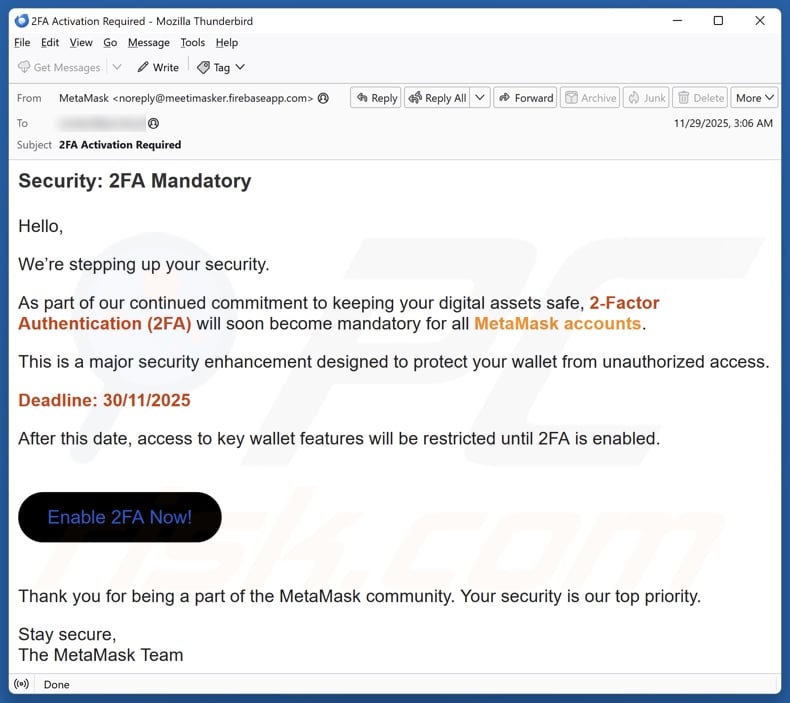

A nossa análise do e-mail «MetaMask 2FA Activation» revelou que se trata de uma mensagem falsa. Esta mensagem de spam informa os destinatários de que devem ativar a autenticação de dois fatores (2FA) nas suas carteiras de criptomoedas. Esta campanha de spam não está associada ao MetaMask real. O objetivo deste esquema é roubar as carteiras digitais das vítimas.

Visão geral do e-mail fraudulento «Ativação da autenticação de dois fatores (2FA) do MetaMask»

Este e-mail de spam afirma que a MetaMask implementou a 2FA (Autenticação de dois fatores) como uma medida de segurança obrigatória. O destinatário deve ativar a 2FA antes do prazo final, pois depois disso os principais recursos da carteira ficarão inacessíveis. É importante reiterar que as alegações feitas por este e-mail são falsas e que este e-mail não está de forma alguma associado ao MetaMask ou ao seu desenvolvedor, a Consensys.

Depois de clicar no botão «Ativar 2FA agora!», o utilizador é redirecionado para uma página falsa do MetaMask. Ela fornece instruções sobre como implementar a suposta medida de segurança adicional e detalha os benefícios. Conforme mencionado na introdução, o objetivo desta campanha é roubar as carteiras digitais das vítimas e os fundos nelas contidos.

É importante mencionar que, devido à natureza quase impossível de rastrear das transações com criptomoedas, elas não podem ser revertidas. Portanto, as vítimas de golpes como este e-mail falso de «Ativação 2FA do MetaMask» não podem recuperar os seus ativos digitais.

| Nome | "MetaMask 2FA Activation" e-mail de phishing |

| Tipo de ameaça | Phishing, burla, engenharia social, fraude |

| Reivindicação falsa | Os destinatários devem ativar a autenticação de dois fatores (2FA) nas suas carteiras de criptomoedas. |

| Disfarce | MetaMask |

| Domínios relacionados | 2fa.metamask-coin[.]com |

| Nomes de detecção | Combo Cleaner (Phishing), ChainPatrol (Malicioso), Forcepoint ThreatSeeker (Phishing), Fortinet (Phishing), Lionic (Phishing), Lista completa de deteções (VirusTotal) |

| Endereço IP de serviço | 172.67.170.75 |

| Sintomas | Compras online não autorizadas, alteração de senhas de contas online, roubo de identidade, acesso ilegal ao computador. |

| Métodos de distribuição | E-mails enganosos, anúncios pop-up fraudulentos online, técnicas de envenenamento de motores de busca, domínios com erros ortográficos. |

| Danos | Perda de informações privadas confidenciais, perda monetária, roubo de identidade. |

| Remoção do Malware (Windows) |

Para eliminar possíveis infecções por malware, verifique o seu computador com software antivírus legítimo. Os nossos investigadores de segurança recomendam a utilização do Combo Cleaner. Descarregar Combo CleanerO verificador gratuito verifica se o seu computador está infectado. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk. |

Exemplos de campanhas de spam de phishing

As campanhas de spam são utilizadas para promover vários tipos de golpes, incluindo phishing, pagamento antecipado, reembolso, sextorsão e suporte técnico. O malware também é disseminado por meio desses e-mails.

Embora a crença generalizada de que as mensagens de spam são mal escritas e repletas de erros gramaticais/ortográficos não seja falsa, nem sempre é esse o caso. Esses e-mails podem ser elaborados com competência e até mesmo disfarçados de forma convincente como comunicações de entidades legítimas.

"Your Mail Is On Hold", "Atualização da conta necessária", "American Express - A sua conta está temporariamente limitada", "Fatura de frete", "DHL - Cópias digitais dos seus documentos de envio", "Compensation To Cyber Crime Victims", "Chevron - Convite ao fornecedor", "Melhorias na segurança e no acesso à identidade" e "Status da revisão financeira anual" são apenas alguns dos nossos artigos mais recentes sobre campanhas de spam.

Como as campanhas de spam infectam os computadores?

O malware é distribuído por meio de campanhas de spam, através de ficheiros infecciosos anexados ou vinculados a e-mails/mensagens. Esses ficheiros vêm em vários formatos, como executáveis (EXE, RUN, etc.), arquivos (RAR, ZIP, etc.), documentos (PDF, Microsoft Office, Microsoft OneNote, etc.), JavaScript e assim por diante.

A simples abertura de um ficheiro infetado pode ser suficiente para desencadear a cadeia de infeção. No entanto, alguns formatos exigem interação adicional para iniciar o download/instalação do malware. Por exemplo, os ficheiros do Microsoft Office exigem que os utilizadores habilitem comandos de macro (ou seja, edição/conteúdo), enquanto os documentos do OneNote exigem que eles cliquem em links ou ficheiros incorporados.

Como evitar a instalação de malware?

Recomendamos vivamente que tenha cuidado com e-mails, mensagens diretas/privadas, SMS e outras mensagens recebidas. Não abra anexos ou links presentes em comunicações suspeitas, pois podem ser infecciosos.

No entanto, o malware é disseminado usando várias técnicas. Portanto, recomendamos ter cuidado ao navegar, pois conteúdos fraudulentos e perigosos online geralmente parecem genuínos e inofensivos.

Outra recomendação é fazer o download apenas de canais oficiais e verificados. O software deve ser ativado e atualizado usando funções/ferramentas legítimas, pois ferramentas de ativação ilegais ("cracks") e atualizações de terceiros podem conter malware.

É fundamental para a integridade do dispositivo e a segurança do utilizador ter um antivírus confiável instalado e atualizado. Os programas de segurança devem ser usados para executar verificações regulares do sistema e remover ameaças/problemas. Se já abriu anexos maliciosos, recomendamos executar uma verificação com Combo Cleaner Antivirus para Windows para eliminar automaticamente o malware infiltrado.

Texto apresentado na carta de spam "Ativação do MetaMask 2FA":

Subject: 2FA Activation Required

Security: 2FA Mandatory

Hello,

We're stepping up your security.

As part of our continued commitment to keeping your digital assets safe, 2-Factor Authentication (2FA) will soon become mandatory for all MetaMask accounts.

This is a major security enhancement designed to protect your wallet from unauthorized access.

Deadline: 30/11/2025

After this date, access to key wallet features will be restricted until 2FA is enabled.

Enable 2FA Now!

Thank you for being a part of the MetaMask community. Your security is our top priority.

Stay secure,

The MetaMask Team

Features | Developer | Cryptocurrencies

Aparência do site falso MetaMask promovido por esta campanha de spam:

Remoção automática instantânea do malware:

A remoção manual de ameaças pode ser um processo moroso e complicado que requer conhecimentos informáticos avançados. O Combo Cleaner é uma ferramenta profissional de remoção automática do malware que é recomendada para se livrar do malware. Descarregue-a clicando no botão abaixo:

DESCARREGAR Combo CleanerAo descarregar qualquer software listado no nosso website, concorda com a nossa Política de Privacidade e Termos de Uso. Para usar a versão completa do produto, precisa de comprar uma licença para Combo Cleaner. 7 dias limitados para teste grátis disponível. O Combo Cleaner pertence e é operado por RCS LT, a empresa-mãe de PCRisk.

Menu rápido:

- O que é "MetaMask 2FA Activation" e-mail de phishing?

- Tipos de e-mails maliciosos.

- Como detectar um email malicioso?

- O que fazer se for apanhado numa fraude de email?

Tipos de e-mails maliciosos.

![]() Emails de Phishing

Emails de Phishing

Mais frequentemente, os criminosos cibernéticos utilizam e-mails enganosos para enganar os utilizadores da Internet para darem a sua informação privada sensível, por exemplo, informação de login para vários serviços online, contas de email, ou informação bancária online.

Tais ataques são denominados phishing. Num ataque de phishing, os criminosos cibernéticos geralmente enviam uma mensagem de correio electrónico com algum logótipo de serviço popular (por exemplo, Microsoft, DHL, Amazon, Netflix), criam urgência (endereço de envio errado, palavra-passe expirada, etc.), e colocam um link no qual esperam que as suas potenciais vítimas cliquem.

Após clicar no link apresentado nessa mensagem de correio electrónico, as vítimas são redireccionadas para um site falso que parece idêntico ou extremamente parecido com o original. As vítimas são então solicitadas a introduzir a sua palavra-passe, detalhes de cartão de crédito, ou alguma outra informação que seja roubada por criminosos cibernéticos.

![]() Emails com Anexos Maliciosos

Emails com Anexos Maliciosos

Outro vector de ataque popular é o spam de correio electrónico com anexos maliciosos que infectam os computadores dos utilizadores com malware. Os anexos maliciosos transportam geralmente trojans capazes de roubar palavras-passe, informação bancária, e outras informações sensíveis.

Em tais ataques, o principal objectivo dos cibercriminosos é enganar as suas potenciais vítimas para abrir um anexo de correio electrónico infectado. Para atingir este objectivo, as mensagens de correio electrónico falam geralmente de facturas recebidas recentemente, faxes, ou mensagens de voz.

Se uma vítima potencial cai na armadilha e abre o anexo, os seus computadores ficam infectados, e os criminosos cibernéticos podem recolher muita informação sensível.

Embora seja um método mais complicado de roubar informação pessoal (filtros de spam e programas antivírus geralmente detectam tais tentativas), se for bem sucedido, os criminosos cibernéticos podem obter um intervalo muito mais amplo de dados e podem recolher informação durante um longo período de tempo.

![]() Emails de sextorção

Emails de sextorção

Este é um tipo de phishing. Neste caso, os utilizadores recebem um e-mail alegando que um criminoso cibernético poderia aceder à câmara da potencial vítima e tem uma gravação vídeo da sua masturbação.

Para se livrarem do vídeo, pedem às vítimas que paguem um resgate (geralmente usando Bitcoin ou outra moeda de ecnriptação). No entanto, todas estas alegações são falsas - os utilizadores que recebem tais e-mails devem ignorá-las e suprimi-las

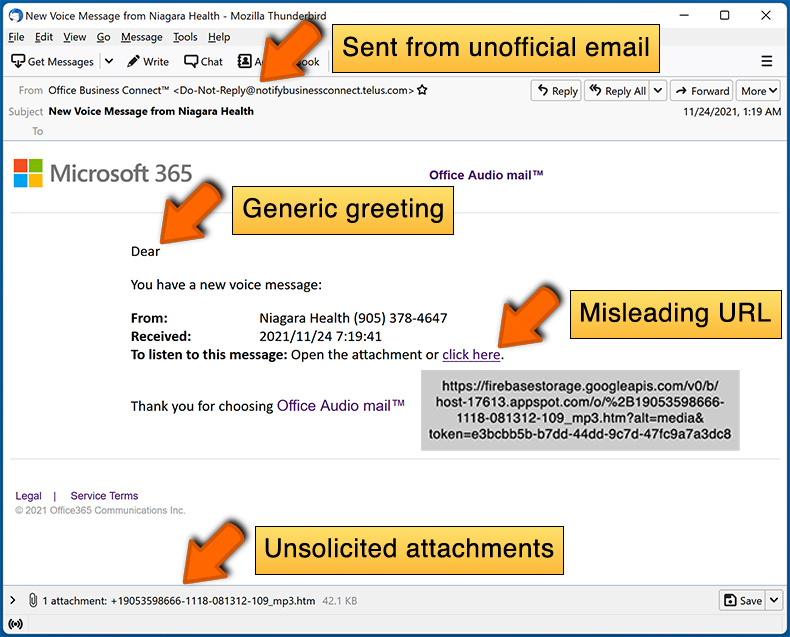

Como detectar um e-mail malicioso?

Enquanto os criminosos cibernéticos tentem fazer com que os seus e-mails de atracção pareçam fiáveis, aqui estão algumas coisas que deve procurar quando tentar detectar um e-mail de phishing:

- Verifique o endereço electrónico do remetente ("de"): Passe o rato sobre o endereço "de" e verifique se é legítimo. Por exemplo, se recebeu um e-mail da Microsoft, certifique-se de verificar se o endereço de e-mail é @microsoft.com e não algo suspeito como @m1crosoft.com, @microsfot.com, @account-security-noreply.com, etc.

- Verifique a existência de saudações genéricas: Se a saudação no e-mail for "Caro utilizador", "Caro @youremail.com", "Caro cliente valioso", isto deve levantar suspeitas. Mais frequentemente, as empresas chamam-no pelo seu nome. A falta desta informação pode sinalizar uma tentativa de phishing.

- Verifique as ligações no e-mail: Passe o rato sobre a ligação apresentada no e-mail, se a ligação que aparece parecer suspeita, não clique nela. Por exemplo, se recebeu um e-mail da Microsoft e o link no e-mail mostra que irá para firebasestorage.googleapis.com/v0... não deve confiar nele. É melhor não clicar em qualquer link nos e-mails, mas visitar o website da empresa que lhe enviou o e-mail em primeiro lugar.

- Não confie cegamente nos anexos de email: Na maioria das vezes, as empresas legítimas vão pedir-lhe para iniciar sessão no seu site web e para ver aí quaisquer documentos; se recebeu um correio electrónico com um anexo, é uma boa ideia fazer uma verificação com uma aplicação antivírus. Os anexos de correio electrónico infectados são um vector de ataque comum utilizado por criminosos cibernéticos.

Para minimizar o risco de abrir phishing e e-mails maliciosos, recomendamos a utilização de Combo Cleaner Antivirus para Windows.

Exemplo de um email de spam:

O que fazer se cair numa fraude de email?

- Se clicou num link num email de phishing e introduziu a sua palavra-passe - não se esqueça de alterar a sua palavra-passe o mais depressa possível. Normalmente, os criminosos cibernéticos recolhem credenciais roubadas e depois vendem-nas a outros grupos que as utilizam para fins maliciosos. Se alterar a sua palavra-passe em tempo útil, há a possibilidade de os criminosos não terem tempo suficiente para fazer qualquer dano.

- Se introduziu as informações do seu cartão de crédito - contacte o seu banco o mais rapidamente possível e explique a situação. Há uma boa hipótese de ter de cancelar o seu cartão de crédito comprometido e obter um novo.

- Se vir quaisquer sinais de roubo de identidade - deve contactar imediatamente a Federal Trade Commission. Esta instituição irá recolher informações sobre a sua situação e criar um plano de recuperação pessoal.

- Se abriu um anexo malicioso - o seu computador está provavelmente infectado, deve analisá-lo com uma aplicação antivírus respeitável. Para este efeito, recomendamos a utilização de Combo Cleaner Antivirus para Windows.

- Ajude outros utilizadores da Internet - reporte emails de phishing para Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Perguntas frequentes (FAQ)

Por que recebi este e-mail?

Os e-mails de spam não são pessoais, mesmo que incluam informações dessa natureza. Os cibercriminosos distribuem essas mensagens aos milhares, na esperança de que pelo menos alguns destinatários caiam nos seus esquemas.

Forneci as minhas informações pessoais ao ser enganado por este e-mail de spam. O que devo fazer?

Se forneceu as suas credenciais de login, altere as palavras-passe/frases-passe de todas as contas potencialmente comprometidas e informe o suporte oficial. No entanto, se divulgou outras informações privadas (por exemplo, detalhes do cartão de identidade, digitalizações/fotografias do passaporte, números de cartões de crédito/débito, etc.), contacte as autoridades competentes sem demora.

Perdi ativos digitais devido a um e-mail de spam. Posso recuperar o meu dinheiro?

As transações com criptomoedas são irreversíveis porque são praticamente impossíveis de rastrear. Portanto, as vítimas desses golpes não conseguem recuperar os fundos roubados.

Li um e-mail de spam, mas não abri o anexo. O meu computador está infetado?

Ler um e-mail é inofensivo; os dispositivos são infetados quando anexos ou links maliciosos são abertos/clicados.

Eu baixei e abri um ficheiro anexado a um e-mail de spam. O meu computador está infetado?

A infecção do dispositivo pode depender do formato do ficheiro aberto. Os ficheiros executáveis causam infecções quase sem falhas (uma vez abertos). No entanto, alguns formatos requerem interação adicional (por exemplo, ativar macros, clicar em conteúdo incorporado, etc.) para acionar processos de download/instalação de malware.

O Combo Cleaner remove infeções de malware presentes em anexos de e-mail?

O Combo Cleaner foi concebido para analisar computadores e eliminar todos os tipos de ameaças. É capaz de detetar e remover a maioria das infeções de malware conhecidas. Lembre-se de que é essencial realizar uma análise completa do sistema, uma vez que o software malicioso sofisticado geralmente se esconde nas profundezas dos sistemas.

Partilhar:

Tomas Meskauskas

Pesquisador especialista em segurança, analista profissional de malware

Sou um apaixonado por segurança e tecnologia de computadores. Tenho experiência de mais de 10 anos a trabalhar em diversas empresas relacionadas à resolução de problemas técnicas e segurança na Internet. Tenho trabalhado como autor e editor para PCrisk desde 2010. Siga-me no Twitter e no LinkedIn para manter-se informado sobre as mais recentes ameaças à segurança on-line.

O portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

DoarO portal de segurança PCrisk é fornecido pela empresa RCS LT.

Pesquisadores de segurança uniram forças para ajudar a educar os utilizadores de computadores sobre as mais recentes ameaças à segurança online. Mais informações sobre a empresa RCS LT.

Os nossos guias de remoção de malware são gratuitos. Contudo, se quiser continuar a ajudar-nos, pode-nos enviar uma ajuda, sob a forma de doação.

Doar

▼ Mostrar comentários