Zeo Ransomware

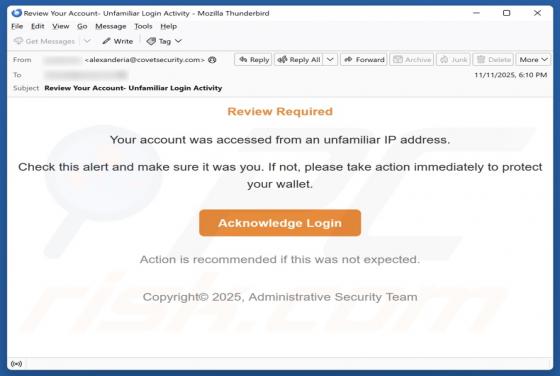

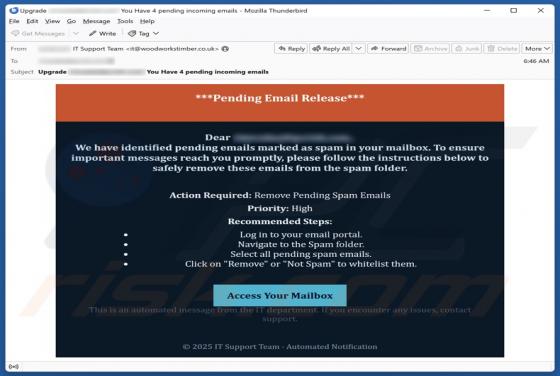

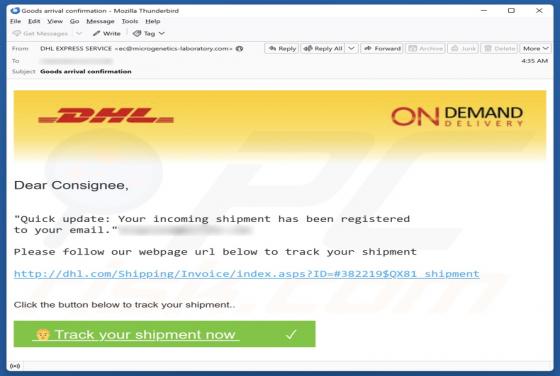

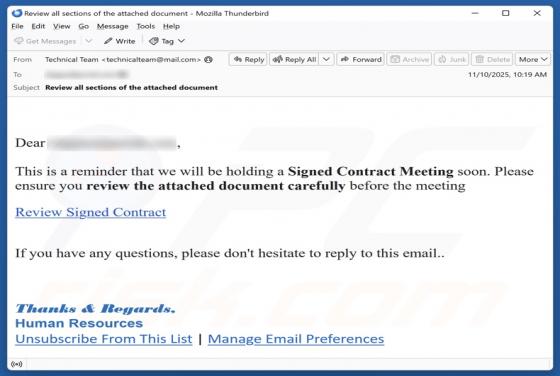

Zeo é um ransomware descoberto pelos nossos investigadores durante uma inspeção de rotina de novos envios para o site VirusTotal. Este programa faz parte da família de ransomware Dharma. Zeo encripta dados e exige pagamento para a sua desencriptação. Na nossa máquina de teste, este ransomware enc