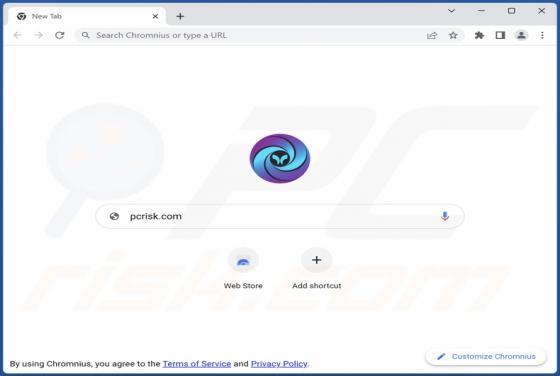

Adware Chromnius

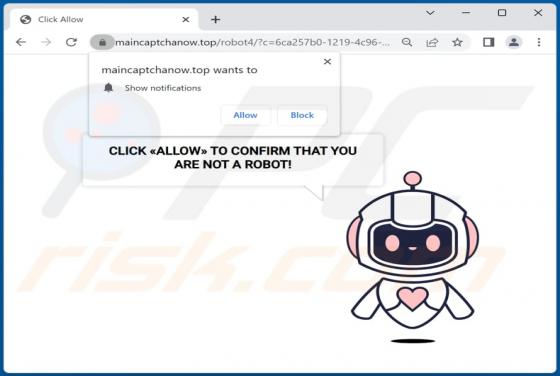

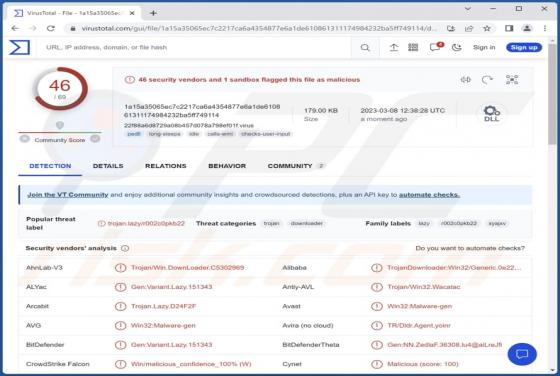

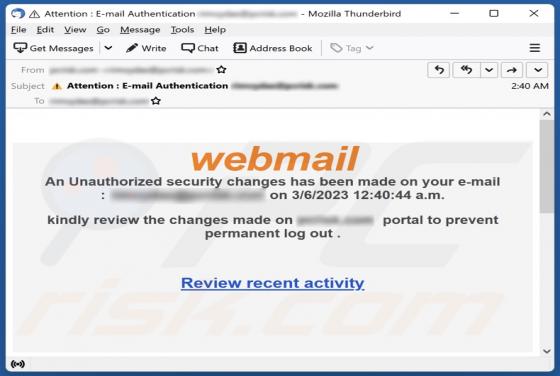

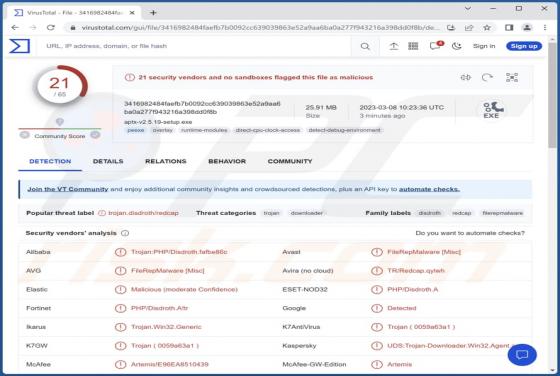

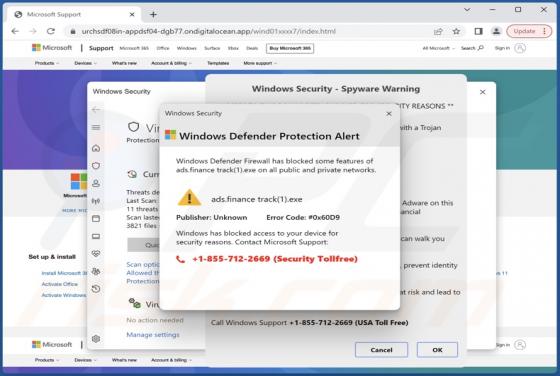

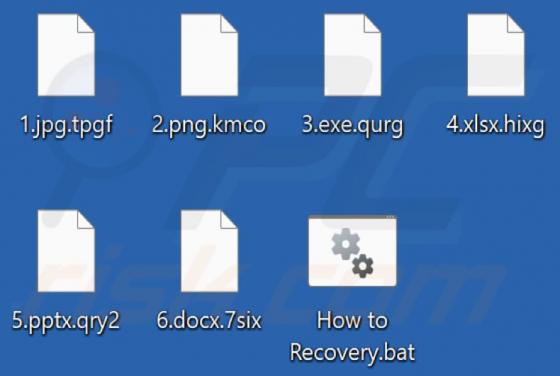

Chromnius é um navegador fraudulento baseado no projecto Chromium de código-fonte aberto. A nossa equipa de investigação descobriu esta peça de software enquanto inspeccionava sites de promoção de software suspeitos. Depois de instalar esta aplicação na nossa máquina de testes, determinámos que f