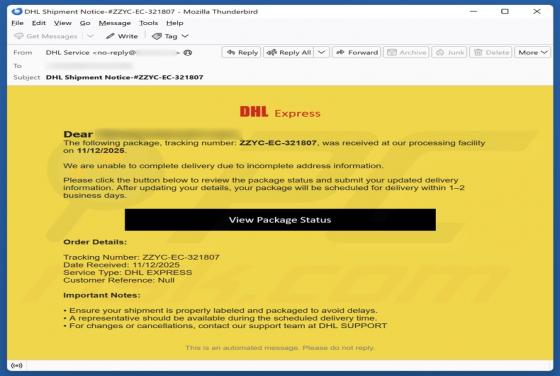

Fraude por e-mail DHL Express - Incomplete Address Information

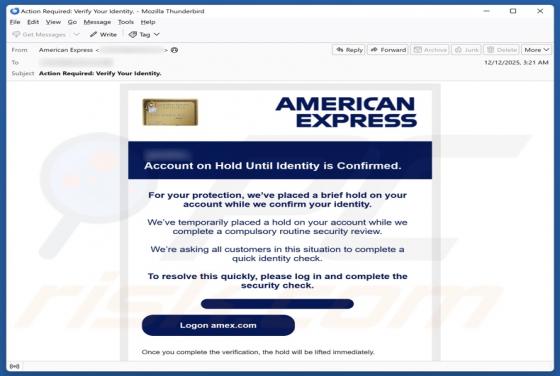

Após examinar este e-mail «DHL Express - Informações de endereço incompletas», determinámos que se trata de uma mensagem falsa. Esta mensagem de spam insta o destinatário a atualizar as suas informações de envio para concluir a entrega. O objetivo desta campanha de phishing é enganar os destinatá